HP 1920 VLAN Routing Fritzbox

Hallo,

versuche gerade auf einem HP 1920 ein paar vlans einzurichten und mit dem Internet zu verbinden.

Der Router ist eine Fritzbox mit der IP 192.168.0.1. Der DHCP-Server (ISC) läuft auf einem Raspi mit der IP 192.168.0.161. Auf dem Switch ist DHCP Relay aktiviert und neben dem default vlan 1 zwei vlan 20 (192.168.20.0) und 30 (192.168.30.0) eingerichtet. Ferner sind für vlan 20 und 30 interfaces (192.168.20.1 bzw. (192.168.30.1) eingerichtet.

Das Switch hat die IP 192.168.0.151

Was funktioniert ist,:

- dass die Clienten in den Vlans sich IP-Adressen ziehen von einem DHCP-Server im vlan1 (192.168.0.0)

- und die Clienten sich in vlan 20 und vlan 30 gegenseitig anpingen können

- vom switch können Clienten im vlan1, vlan 20 und vlan 30 sowie im Internet angepingt werden

- Clienten aus vlan 1 können Clienten im Internet anpingen

Was nicht funktioniert ist:

- Clienten aus vlan 20 und vlan 30 können Clienten in vlan 1 und im Internet nicht anpingen

- Clienten aus vlan 1 können Clienten in vlan 20 und vlan 30 nicht anpingen

Die Config des Switch sieht wie folgt aus:

Die Routing Tabelle auf dem Switch sieht so aus:

Auf der Fritzbox wollte ich nach der Quelle:

Routing VLAN HP 1920 - Fritzbox 7490

eine statische Route 192.168.20.0 255.255.255.0 192.168.0.151 einrichten, was die Fritzbox aber mit der Fehlermeldung, dass das eine unzulässige Route sei, quittiert hat.

Kann mir bitte jemand mit einem Hinweis weiterhelfen?

Liebe Grüße

Petra

versuche gerade auf einem HP 1920 ein paar vlans einzurichten und mit dem Internet zu verbinden.

Der Router ist eine Fritzbox mit der IP 192.168.0.1. Der DHCP-Server (ISC) läuft auf einem Raspi mit der IP 192.168.0.161. Auf dem Switch ist DHCP Relay aktiviert und neben dem default vlan 1 zwei vlan 20 (192.168.20.0) und 30 (192.168.30.0) eingerichtet. Ferner sind für vlan 20 und 30 interfaces (192.168.20.1 bzw. (192.168.30.1) eingerichtet.

Das Switch hat die IP 192.168.0.151

Was funktioniert ist,:

- dass die Clienten in den Vlans sich IP-Adressen ziehen von einem DHCP-Server im vlan1 (192.168.0.0)

- und die Clienten sich in vlan 20 und vlan 30 gegenseitig anpingen können

- vom switch können Clienten im vlan1, vlan 20 und vlan 30 sowie im Internet angepingt werden

- Clienten aus vlan 1 können Clienten im Internet anpingen

Was nicht funktioniert ist:

- Clienten aus vlan 20 und vlan 30 können Clienten in vlan 1 und im Internet nicht anpingen

- Clienten aus vlan 1 können Clienten in vlan 20 und vlan 30 nicht anpingen

Die Config des Switch sieht wie folgt aus:

#

version 5.20.99, Release 1115

#

sysname HP-Switch

#

clock timezone Amsterdam add 01:00:00

#

dhcp relay server-group 0 ip 192.168.0.161

#

domain default enable system

#

ipv6

#

telnet server enable

#

ssl version ssl3.0 disable

#

web idle-timeout 60

#

password-recovery enable

#

vlan 1

#

vlan 20

description VLAN Entertain

#

vlan 30

description VLAN Test

#

domain system

access-limit disable

state active

idle-cut disable

self-service-url disable

#

user-group system

group-attribute allow-guest

#

local-user admin

password cipher $

authorization-attribute level 3

service-type telnet terminal

service-type web

#

stp mode rstp

stp enable

#

interface NULL0

#

interface Vlan-interface1

ip address 192.168.0.150 255.255.255.0

#

interface Vlan-interface20

ip address 192.168.20.1 255.255.255.0

dhcp select relay

dhcp relay server-select 0

#

interface Vlan-interface30

ip address 192.168.30.1 255.255.255.0

dhcp select relay

dhcp relay server-select 0

#

interface GigabitEthernet1/0/1

port access vlan 20

port auto-power-down

stp edged-port enable

#

interface GigabitEthernet1/0/2

port auto-power-down

stp edged-port enable

#

interface GigabitEthernet1/0/3

port auto-power-down

stp edged-port enable

#

interface GigabitEthernet1/0/4

port auto-power-down

stp edged-port enable

#

interface GigabitEthernet1/0/5

port access vlan 20

port auto-power-down

stp edged-port enable

#

interface GigabitEthernet1/0/6

port auto-power-down

stp edged-port enable

#

interface GigabitEthernet1/0/7

port access vlan 30

port auto-power-down

stp edged-port enable

#

interface GigabitEthernet1/0/8

port auto-power-down

stp edged-port enable

#

interface GigabitEthernet1/0/9

port auto-power-down

stp edged-port enable

#

interface GigabitEthernet1/0/10

port auto-power-down

stp edged-port enable

#

interface GigabitEthernet1/0/11

port auto-power-down

stp edged-port enable

#

interface GigabitEthernet1/0/12

port auto-power-down

stp edged-port enable

#

interface GigabitEthernet1/0/13

port auto-power-down

stp edged-port enable

#

interface GigabitEthernet1/0/14

port auto-power-down

stp edged-port enable

#

interface GigabitEthernet1/0/15

port auto-power-down

stp edged-port enable

#

interface GigabitEthernet1/0/16

port auto-power-down

stp edged-port enable

#

interface GigabitEthernet1/0/17

port auto-power-down

stp edged-port enable

#

interface GigabitEthernet1/0/18

port auto-power-down

stp edged-port enable

#

interface GigabitEthernet1/0/19

port auto-power-down

stp edged-port enable

#

interface GigabitEthernet1/0/20

port auto-power-down

stp edged-port enable

#

interface GigabitEthernet1/0/21

port auto-power-down

stp edged-port enable

#

interface GigabitEthernet1/0/22

port auto-power-down

stp edged-port enable

#

interface GigabitEthernet1/0/23

port auto-power-down

stp edged-port enable

#

interface GigabitEthernet1/0/24

port auto-power-down

stp edged-port enable

#

interface GigabitEthernet1/0/25

stp edged-port enable

#

interface GigabitEthernet1/0/26

stp edged-port enable

#

interface GigabitEthernet1/0/27

stp edged-port enable

#

interface GigabitEthernet1/0/28

stp edged-port enable

#

ip route-static 0.0.0.0 0.0.0.0 192.168.0.1

#

undo info-center logfile enable

#

dhcp enable

#

ntp-service source-interface Vlan-interface1

ntp-service unicast-server 192.168.0.1

#

load xml-configuration

#

user-interface aux 0

authentication-mode scheme

user-interface vty 0 15

authentication-mode scheme

#

returnDie Routing Tabelle auf dem Switch sieht so aus:

Destination Mask Protocol Priority Next Hop Interface

0.0.0.0 0.0.0.0 Static 60 192.168.0.1 Vlan-interface1

127.0.0.0 255.0.0.0 Direct 0 127.0.0.1 InLoopBack0

127.0.0.1 255.255.255.255 Direct 0 127.0.0.1 InLoopBack0

192.168.0.0 255.255.255.0 Direct 0 192.168.0.150 Vlan-interface1

192.168.0.150 255.255.255.255 Direct 0 127.0.0.1 InLoopBack0

192.168.20.0 255.255.255.0 Direct 0 192.168.20.1 Vlan-interface20

192.168.20.1 255.255.255.255 Direct 0 127.0.0.1 InLoopBack0

192.168.30.0 255.255.255.0 Direct 0 192.168.30.1 Vlan-interface30

192.168.30.1 255.255.255.255 Direct 0 127.0.0.1 InLoopBack0Auf der Fritzbox wollte ich nach der Quelle:

Routing VLAN HP 1920 - Fritzbox 7490

eine statische Route 192.168.20.0 255.255.255.0 192.168.0.151 einrichten, was die Fritzbox aber mit der Fehlermeldung, dass das eine unzulässige Route sei, quittiert hat.

Kann mir bitte jemand mit einem Hinweis weiterhelfen?

Liebe Grüße

Petra

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 640142

Url: https://administrator.de/forum/hp-1920-vlan-routing-fritzbox-640142.html

Ausgedruckt am: 02.06.2025 um 07:06 Uhr

6 Kommentare

Neuester Kommentar

Versuche gerade auf einem HP 1920 ein paar vlans einzurichten und mit dem Internet zu verbinden.

Ein simpler Klassiker ! Leider schreibst du nicht ob du ein Layer 3 Konzept verfolgst oder ein Layer 2 Konzept.

Da dein Router aber eine FritzBox ist die keine VLANs supportet musst du also zwangsweise ein Layer 3 Konzept umsetzen. Sprich also der Switch arbeitet im Layer 3 Mode und routet die VLANs zur FritzBox.

Hier findest du dann die Konfig Vorlage dazu auf dem Silbertabeltt:

Verständnissproblem Routing mit SG300-28

Welches VLAN du als Koppel VLAN zur FritzBox einrichtest ist vollkommen Wumpe. Das kann statt 99 auch das Default VLAN 1 sein.

Zum Vergleich Off Topic einmal eine Layer 2 Installation wo der Switch rein Layer 2 ist also nicht routen kann und das ein externer Router machen muss:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Wie gesagt, da einen FritzBox als billiger Consumer Router nicht VLAN fähig ist entfällt diese Option für dich !

Dann ist ja klar warum die die Clients in Vlan 20 und 30 nicht sehen.

Wenn du gedacht hattest die über die FritzBox zu routen, dann ja. FritzBox kann Prinzipiell keine VLANs. Muss man ja von einem billigen Consumer Router auch nicht verlangen.Du musst also über den HP Switch routen. Der 1920 kann m.E. Layer 3. Also einfach eine IP Adresse auf dem Switch in das VLAN legen und eine Default Route zur FritzBox einrichten. VLAN Route auf die FritzBox und fertig ist der Lack ! 😉

Mit anderen Worten: Deine Switch Konfig ist perfekt richtig !!

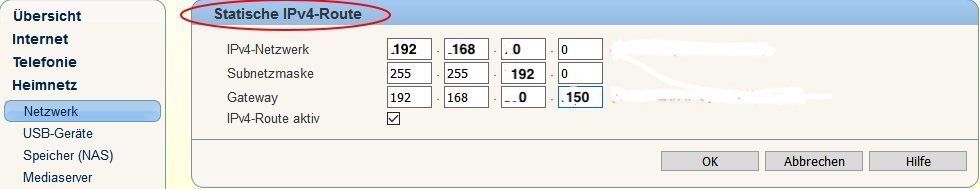

Leider fehlt ein Screenshot der FritzBox, denn hier muss noch eine statische Route konfiguriert sein auf deine VLAN IP Netze damit es klappt ! So sähe der aus:

Die /18er maske in der Route routet alle IP Netze von .0.0 bis .63.254 an den Switch. Du kannst also mit dem /18er Prefix noch weitere VLANs einrichten sofern sie NICHT über .63.0 gehen, sonst musst du die Maske in der Route anpassen !

Noch ein Tip: Es ist IP technisch nicht besonders gut IP Adressen von Routern in einen Adressbereich "mittendrin" zu legen. Die Gefahr der Überschneidung mit Hostadressen ist dann sehr groß, was fatale Auswirkungen auf den Betrieb haben kann. Intelligente und vorausschauende Netzwerker nehmen immer die IP ganz am Anfang oder Ende des Bereiches. Bei dir und deinen /24er Netzen dann .1 und .254.

Es wäre also betriebssicherer du würdest die Switch IP im VLAN 1 auf die .254 ändern und dann auch die FB Route entsprechend anpassen !!

auf einem Windows Client in dem 192.168.0.0 LAN die IPV4-Einstellungen manuell so geändert, dass das Standardgateway nicht mehr 192.168.0.1 sondern 192.168.0.254 ist.

Im VLAN 1 kannst du dir das frei aussuchen In den anderen nicht, da ist es immer der Switch.

Meine Erwartung war, dass dann dieser Client den Weg zu den Clienten in den VLAN20 und VLAN30 finden sollte.

Die Erwartung ist absolut richtig.Bei Winblows solltest du IMMER die lokale Firewall auf dem Radar haben. Diese...

- Blockt allen ICMP Traffic (Ping, Traceroute) im Default: https://www.windowspro.de/wolfgang-sommergut/ping-windows-10-erlauben-gu ... und auch für fremde Netze wenn man den "Berich" nicht anpasst (Setup: "Firewall mit besonderer Sicherheit" im Suchfeld eingeben)

- Blockt im Default allen Traffic der aus Fremdenetzen kommt und nicht dem lokalen LAN.

Dann habe ich auf der Fritzbox die statische route 192.168.0.0 255.255.0.0 192.168.0.254 aktiviert. Meine Erwartung war, dass dann auch die Clienten in Vlan20 und Vlan30 die Clienten in Vlan1 sowie den Weg ins Internet finden.

Das ist richtig. Du solltest, um DNS Probleme auszuschliessen, (DNS Server der Clients ist IMMER die FritzBox IP !!) einen nackte Internet IP wie 8.8.8.8 pingen !Bingo - oder der Lack ist fertig!

Bingo... Das ist er ! Works as designed ! 😉tracert 1.1.1.1 und von 192.0.20.20 (Linux-Client)

Führe den Traceroute immer aus OHNE DNS Auflösung also mit dem -d ParameterTraceroute nutzt ICMP in der regel. Viele Router blocken das so das es ins Internet oft nicht konsistent ist.

Du hast vermutlich keinen DNS Server auf dem Switch gesetzt so das er sich dann mit DNS Auflösung einen Wolf sucht nach dem Namen seines Hops. Dazu müssten alle Hops dann auch im DNS Server stehen...bei dir vermutlich nicht der Fall. Also DNS deaktivieren, dann solltest du auch einen richtigen Traceroute sehen.

Ansonsten ein Traceroute Tool mit TCP verwenden wie z.B. ein Apple Mac