IPsec über LTE-WAN bei Failover Konfiguration (PfSense, Mikrotik)

Moin zusammen,

ich bin derzeit Zuhause auf meine Backupleitung angewiesen.

Diese hängt an meiner PfSense und ist durch ein Mikrotik Routerboard mit LTE Karte realisiert.

Interne Netze werden bis zu dem Board geroutet und nutzen das LTE Interface als outbreak.

Mein Thema besteht darin nun auch eine IPsec Strecke, mit einer festen IP als Endpunkt, über das LTE Netz laufen zu lassen.

Meines Wissens nach muss ich nur Port 500,4500 UDP und ESP am LTE Interface auf meine Sense forwarden. (dest-nat).

Allerdings führt dies noch nicht zum gewünschten Ergebnis.

Auf Seiten der Sense läuft die IPsec-Authentifizierung auf meiner dynamischen Seite mit Key-ID-Tag und zum festen Endpunkt durch IP-Indent.

Für diesen Tunnel wird IKEv2 eingesetzt. An dieser Stelle weiß ich nicht ob das mit dem CGN funktioniert.

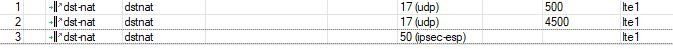

Hier kurz das forwarding am Mikrotik:

Jeweils als Destination die IP der Sense im Trägernetz.

Jeweils als Destination die IP der Sense im Trägernetz.

Firewall Regeln sind am Mikrotik nicht angepasst.

Auf Seiten der Sense dürften die Regeln im Hintergrund automatisch erstellt werden, da es sich bei IPsec um einen eigenen Service handelt. Zumindest läuft dies mit der normalen DSL Strecke einwand frei und es taucht nichts im block auf.

Hat jemand eine Idee oder ist dieses Vorhaben so nicht lösbar?

Euch ein schönes Wochenende

Spirit

ich bin derzeit Zuhause auf meine Backupleitung angewiesen.

Diese hängt an meiner PfSense und ist durch ein Mikrotik Routerboard mit LTE Karte realisiert.

Interne Netze werden bis zu dem Board geroutet und nutzen das LTE Interface als outbreak.

Mein Thema besteht darin nun auch eine IPsec Strecke, mit einer festen IP als Endpunkt, über das LTE Netz laufen zu lassen.

Meines Wissens nach muss ich nur Port 500,4500 UDP und ESP am LTE Interface auf meine Sense forwarden. (dest-nat).

Allerdings führt dies noch nicht zum gewünschten Ergebnis.

Auf Seiten der Sense läuft die IPsec-Authentifizierung auf meiner dynamischen Seite mit Key-ID-Tag und zum festen Endpunkt durch IP-Indent.

Für diesen Tunnel wird IKEv2 eingesetzt. An dieser Stelle weiß ich nicht ob das mit dem CGN funktioniert.

Hier kurz das forwarding am Mikrotik:

Firewall Regeln sind am Mikrotik nicht angepasst.

Auf Seiten der Sense dürften die Regeln im Hintergrund automatisch erstellt werden, da es sich bei IPsec um einen eigenen Service handelt. Zumindest läuft dies mit der normalen DSL Strecke einwand frei und es taucht nichts im block auf.

Hat jemand eine Idee oder ist dieses Vorhaben so nicht lösbar?

Euch ein schönes Wochenende

Spirit

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 457478

Url: https://administrator.de/forum/ipsec-ueber-lte-wan-bei-failover-konfiguration-pfsense-mikrotik-457478.html

Ausgedruckt am: 31.07.2025 um 08:07 Uhr

17 Kommentare

Neuester Kommentar

Hallo,

Gruß,

Peter

Zitat von @Spirit-of-Eli:

Interne Netze werden bis zu dem Board geroutet und nutzen das LTE Interface als outbreak.

Als OutBreak ?!?Interne Netze werden bis zu dem Board geroutet und nutzen das LTE Interface als outbreak.

Meines Wissens nach muss ich nur Port 500,4500 UDP und ESP am LTE Interface auf meine Sense forwarden. (dest-nat).

Wenn dein ISP dir kein CGN vorschaltet.Allerdings führt dies noch nicht zum gewünschten Ergebnis.

CGN am VPN Server Standort?Für diesen Tunnel wird IKEv2 eingesetzt. An dieser Stelle weiß ich nicht ob das mit dem CGN funktioniert.

Mit CGN nicht.Hat jemand eine Idee oder ist dieses Vorhaben so nicht lösbar?

CGN am VPN Server Standort. Ein VPN Client kann immer auch mit CGN seinen VPN Server erreichen und ein VPN aufbauen.Gruß,

Peter

Hallo,

Gruß,

Peter

Zitat von @Spirit-of-Eli:

Das bedeutet, dieses Vorhaben ist mit IPsec nicht möglich und ich müsste das ganze doch über OpenVPN realisieren sobald ich auf einer Seite keine öffentliche IP mehr habe?

Es kommt darauf an wo deine VPN Server sitzt. Portforwarding geht bei CGN nicht. Für ausgehenden Traffic (z.B. Aufbau eines VPN zu einen VPN Server) stört ein CGN nicht.Das bedeutet, dieses Vorhaben ist mit IPsec nicht möglich und ich müsste das ganze doch über OpenVPN realisieren sobald ich auf einer Seite keine öffentliche IP mehr habe?

Gruß,

Peter

mit einer festen IP als Endpunkt, über das LTE Netz laufen zu lassen.

Solange das LTE öffentliche IPs benutzt und kein CGN macht ist das kein Thema !muss ich nur Port 500,4500 UDP und ESP am LTE Interface auf meine Sense forwarden.

Richtig ! Wenn deine pfSense das IPsec terminiert. Der Mikrotik kann das natürlich auch An dieser Stelle weiß ich nicht ob das mit dem CGN funktioniert.

Nur wenn der Initiator LTE nutzt.Wenn der Initiator in einem öffentlichen IP Netz sitzt dann geht es logischerweise nicht. Klar, denn dort bleibt der Connection Request am CGN Gateway des LTE Providers hängen.

Fazit: Nur der Initiator darf an einem CGN Netz hängen, NICHT der Responder !

Firewall Regeln sind am Mikrotik nicht angepasst.

Wenn du die Default Regeln verwendest dann lassen die IPsec passieren. Siehe dazu auch:Cisco, Mikrotik, pfSense VPN Standort Vernetzung mit dynamischem Routing

Daher kann ich das in der Konstellation knicken.

Nein, nicht unbedingt !Wie gesagt wenn der Initiator am CGN hängt und eine feste öffentliche IP connectet dann klappt es. Andersrum nicht.

Soll ja bei IKEv2 möglich sein darüber auch eine IPv4 Phase 2 zu schieben.

GRE Tunnel via v6 und darin dann dein privates IPv4 tunneln. Siehe MT Tutorial oben...

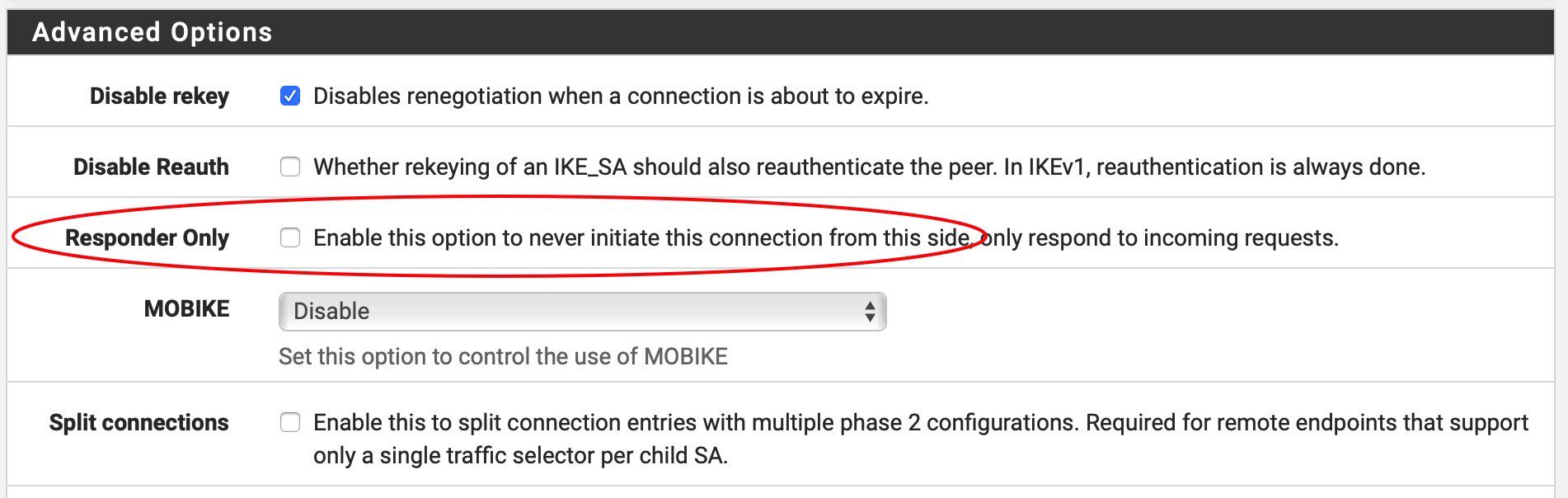

Du kannst aber bei der pfSense in der IPsec Phase 1 einstellen ob sie Initiator oder nur Responder ist:

Der Initiator kann auch mit wechselnden IPs arbeiten. Tut er ja sowieso, da du auf die öffentlichen CGN Gateway IPs des LTE Providers ja eh keinerlei Einfluß hast.

Der Responder muss aber auf einer festen öffentlichen IP oder Minimum DynDNS IP liegen OHNE CGN. Als Ziel nimmst du da 0.0.0.0, dann nimmt die pfSense alles an was reinkommt. Dann geht es. CNAME dürfen dann nicht die IPs sein sondern String, Email usw.

forum.netgate.com/topic/137452/vpn-ipsec-one-site-has-a-dynamic- ...

Der Initiator kann auch mit wechselnden IPs arbeiten. Tut er ja sowieso, da du auf die öffentlichen CGN Gateway IPs des LTE Providers ja eh keinerlei Einfluß hast.

Der Responder muss aber auf einer festen öffentlichen IP oder Minimum DynDNS IP liegen OHNE CGN. Als Ziel nimmst du da 0.0.0.0, dann nimmt die pfSense alles an was reinkommt. Dann geht es. CNAME dürfen dann nicht die IPs sein sondern String, Email usw.

forum.netgate.com/topic/137452/vpn-ipsec-one-site-has-a-dynamic- ...

...und haben zudem auch noch eine Menge mehr sinnvoller Features als die Drayteks !

Lesen...!!!

Lesen...!!!

Dadurch das eine IP offen ist muss es Name, String oder Email usw. sein.

Aber gut wenns nun alles rennt wie es soll 👏

Works as designed...!

für beide Seiten muss als Identifier zwingend Bsp. "Distinguished name" genutzt werden.

Stand doch auch oben!! ! Dadurch das eine IP offen ist muss es Name, String oder Email usw. sein.

Aber gut wenns nun alles rennt wie es soll 👏

Works as designed...!

Anscheind erlaubt der Sense das derzeit einfach nicht.

Beim Client Dialin klappt es fehlerlos, denn sonst könnten sich Clients mit wechselnder IP ja gar nicht einwählen. Bei Site to Site hab ich das noch nicht getestet. Mach ich aber die Tage nochmal. Laut Doku sollte das aber auch klappen.steht Phase 1 anscheind, aber es geht partu kein Traffic mehr durch.

Wenn die Phase 2 nicht auch durch ist kann es das logischerweise auch nicht. Phase 1 und 2 müssen negotiated werden ! Sonst kein IPsec Tunnel !!Bedenke das du hier immer den Aggressive Mode nutzen solltest !!

Aber gut, wenns nun OVPN ist ists ja eh Geschichte