Java Anwendung, die auf eine externe IP verbindet über VPN Tunnel leiten

Hallo,

ich habe einen Spezialfall und brauche Hilfe:

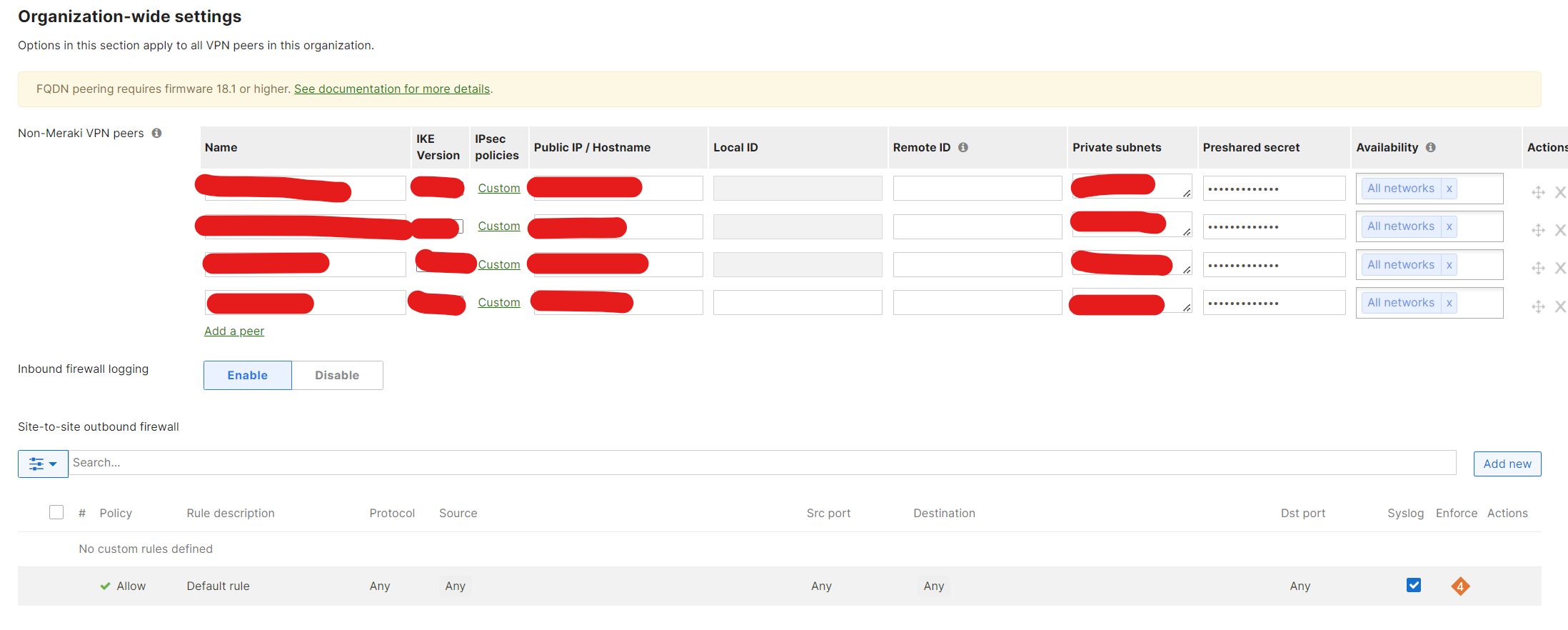

Hauptstandort: Meraki MX64 Firewall und S2S VPN Tunnel zur Softwarefirma + S2S VPN Tunnel zu den beiden Standorten.

1. Standort: Fortigate FG40 Firewall: S2S VPN Tunnel zum Hauptstandort

2. Standort Fortigate FG40 Firewall: S2S VPN Tunnel zum Hauptstandort

wir haben eine Java Software, die über den S2S VPN Tunnel zur Softwarefirma am Hauptstandort funktioniert.

IP (geändert): 1.2.3.4:1313 (Port)

Ich brauche jetzt Hilfe bei den Einstellungen, damit die anderen beiden Standorte auch diese IP über den Tunnel zum Hauptstandort leiten und dieser es über den Tunnel zur Softwarefirma leitet.

Der Fortigate "Experte" der Standorte ist leider nicht mehr erreichbar. Cisco Meraki Support habe ich, aber Fortigate läuft leider noch weiter bis Jahresende...

gruß sd

ich habe einen Spezialfall und brauche Hilfe:

Hauptstandort: Meraki MX64 Firewall und S2S VPN Tunnel zur Softwarefirma + S2S VPN Tunnel zu den beiden Standorten.

1. Standort: Fortigate FG40 Firewall: S2S VPN Tunnel zum Hauptstandort

2. Standort Fortigate FG40 Firewall: S2S VPN Tunnel zum Hauptstandort

wir haben eine Java Software, die über den S2S VPN Tunnel zur Softwarefirma am Hauptstandort funktioniert.

IP (geändert): 1.2.3.4:1313 (Port)

Ich brauche jetzt Hilfe bei den Einstellungen, damit die anderen beiden Standorte auch diese IP über den Tunnel zum Hauptstandort leiten und dieser es über den Tunnel zur Softwarefirma leitet.

Der Fortigate "Experte" der Standorte ist leider nicht mehr erreichbar. Cisco Meraki Support habe ich, aber Fortigate läuft leider noch weiter bis Jahresende...

gruß sd

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 83743725736

Url: https://administrator.de/forum/java-anwendung-die-auf-eine-externe-ip-verbindet-ueber-vpn-tunnel-leiten-83743725736.html

Ausgedruckt am: 14.07.2025 um 16:07 Uhr

7 Kommentare

Neuester Kommentar

Einfach einen 2ten Phase 2 Eintrag mit der IP und 32er Hostmaske anlegen...fertisch.

Sieh dir einmal Beispielkonfigs anderer IPsec S2S Setups mit mehreren Peers an dann wird das schnell klar:

IPsec VPN Praxis mit Standort Vernetzung Cisco, Mikrotik, pfSense, FritzBox u.a

Sieh dir einmal Beispielkonfigs anderer IPsec S2S Setups mit mehreren Peers an dann wird das schnell klar:

IPsec VPN Praxis mit Standort Vernetzung Cisco, Mikrotik, pfSense, FritzBox u.a

OK, nochmal zum Mitschreiben....

Du hast ja den Sofware Firma S2S VPN Tunnel der dir die 1.2.3.4 der Anwendung per VPN an den Hauptstandort überträgt.

Den beiden Fortinet Standorten müssen also in ihren IPsec VPN Setup nun beigebracht werden das sie nun auch Traffic mit der Zieladresse 1.2.3.4 in den IPsec Tunnel zum Hauptstandort routen müssen. Der Hauptstandort weiss ja durch sein VPN Routing wie er das Ziel 1.2.3.4 erreichen kann. Simple Routing Logik also...

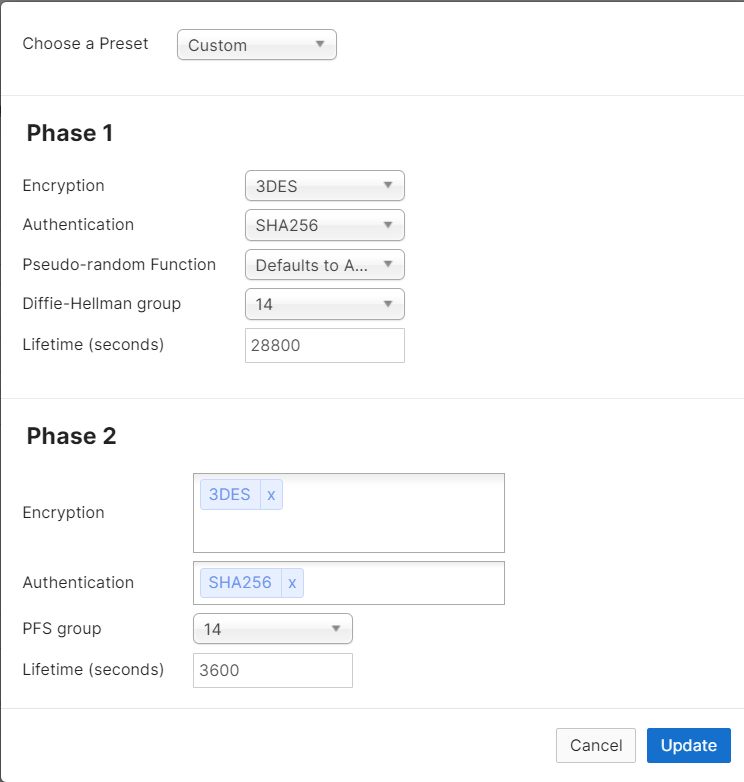

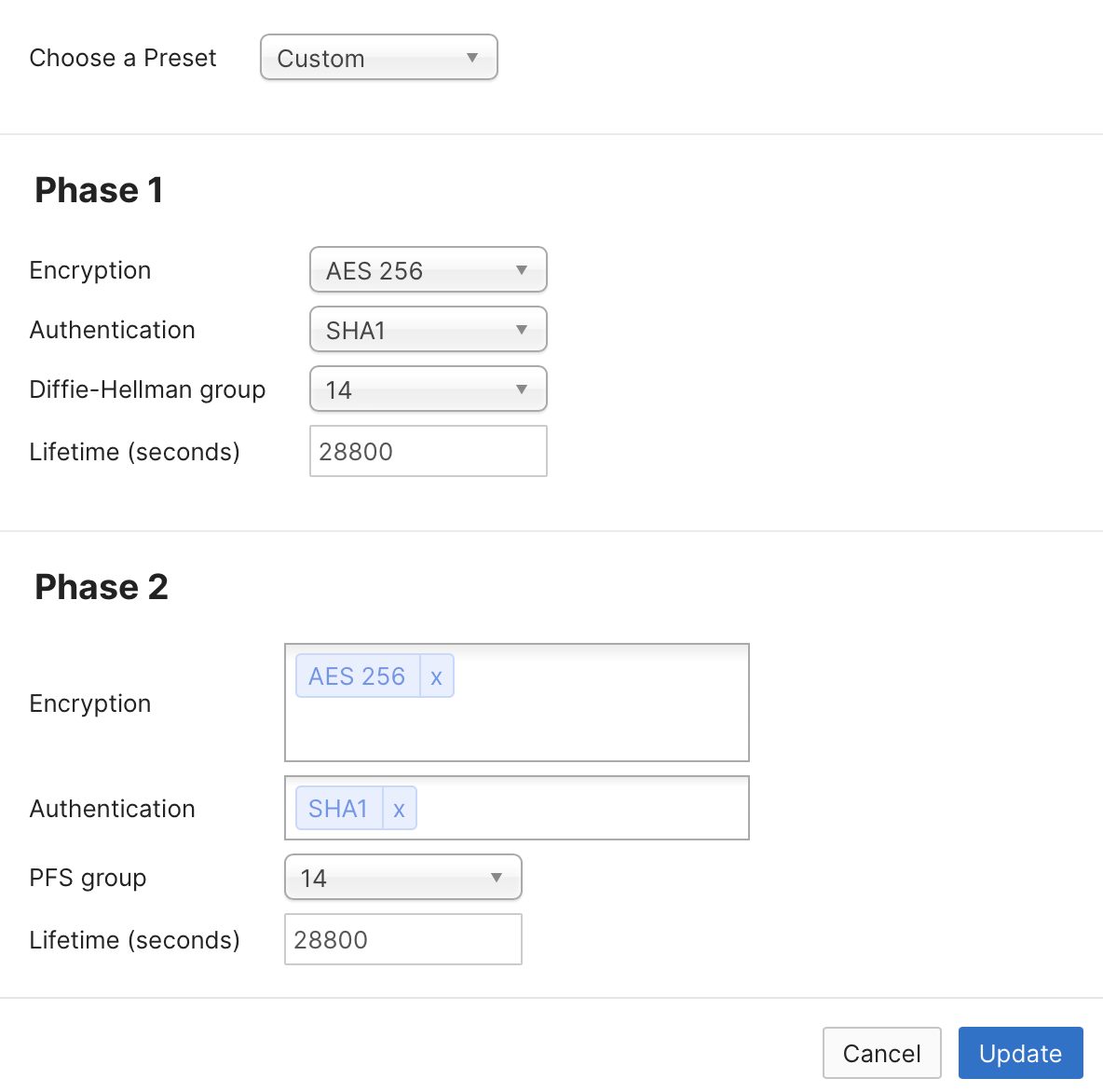

Bei IPsec definieren bekanntlich immer die Phase 2 SAs die local und remote Netzwerk festlegen für den VPN Tunneltraffic was in den Tunnel geroutet wird und was nicht.

Hier ist bei dir natürlich dann klassisch lediglich das lokale Fortinet IP Netz und das remote Meraki IP Netzwerk definiert das (vermutlich) nicht das geforderte Ziel 1.2.3.4 inkludiert so das dieser 1.2.3.4er Traffic aus den beiden Standorten nicht in den Tunnel geroutet wird.

Folglich erstellt man nun also schlicht und einfach eine zusätzliche 2te Phase 2 SA für den Hauptstellen Peer in den beiden Standort Fortinets die als local die lokale Standort IP haben und als remote die 1.2.3.4/32. Damit wird dann zusätzlich zum auch Hauptstandort IP Traffic auch noch aller Traffic mit der Ziel IP 1.2.3.4 in den Standort Tunnel geroutet.

Wichtig ist dann auch noch das du auf dem S2S VPN Tunnel der Softwarefirma natürlich noch die beiden Standort 1 und 2 IP Netze für die Rückroute in deren P2 eingetragen werden. Der VPN Router dort muss ja auch wissen das er für die Rückroute die lokalen Standaort 1 und 2 Netze auch in den Tunnel zur Hauptstelle schieben muss damit die Rückroute klappt.

Fertisch! Simple IPsec VPN Logik!

Ein einfaches und klassisches IPsec Setup mit mehreren IP Netzen was dir die Beispieldokumente auch oben genau so zeigen...wenn man sie denn mal liest und versteht.

Du hast ja den Sofware Firma S2S VPN Tunnel der dir die 1.2.3.4 der Anwendung per VPN an den Hauptstandort überträgt.

Den beiden Fortinet Standorten müssen also in ihren IPsec VPN Setup nun beigebracht werden das sie nun auch Traffic mit der Zieladresse 1.2.3.4 in den IPsec Tunnel zum Hauptstandort routen müssen. Der Hauptstandort weiss ja durch sein VPN Routing wie er das Ziel 1.2.3.4 erreichen kann. Simple Routing Logik also...

Bei IPsec definieren bekanntlich immer die Phase 2 SAs die local und remote Netzwerk festlegen für den VPN Tunneltraffic was in den Tunnel geroutet wird und was nicht.

Hier ist bei dir natürlich dann klassisch lediglich das lokale Fortinet IP Netz und das remote Meraki IP Netzwerk definiert das (vermutlich) nicht das geforderte Ziel 1.2.3.4 inkludiert so das dieser 1.2.3.4er Traffic aus den beiden Standorten nicht in den Tunnel geroutet wird.

Folglich erstellt man nun also schlicht und einfach eine zusätzliche 2te Phase 2 SA für den Hauptstellen Peer in den beiden Standort Fortinets die als local die lokale Standort IP haben und als remote die 1.2.3.4/32. Damit wird dann zusätzlich zum auch Hauptstandort IP Traffic auch noch aller Traffic mit der Ziel IP 1.2.3.4 in den Standort Tunnel geroutet.

Wichtig ist dann auch noch das du auf dem S2S VPN Tunnel der Softwarefirma natürlich noch die beiden Standort 1 und 2 IP Netze für die Rückroute in deren P2 eingetragen werden. Der VPN Router dort muss ja auch wissen das er für die Rückroute die lokalen Standaort 1 und 2 Netze auch in den Tunnel zur Hauptstelle schieben muss damit die Rückroute klappt.

Fertisch! Simple IPsec VPN Logik!

Ein einfaches und klassisches IPsec Setup mit mehreren IP Netzen was dir die Beispieldokumente auch oben genau so zeigen...wenn man sie denn mal liest und versteht.