Juniper EX-Switches MAC-RADIUS PEAP

Hallo Zusammen,

ich würde gerne alle Arbeitsplätze/Netzwerkgeräte bei uns an eine 802.1x Authentifizierung mit dynamic VLAN Assignment binden. Das klappt bereits beim EAP-TLS wie gewünscht. Verwendet wird dafür der NPS als RADIUS sowie die EX4300 Switches von Juniper mit der neuesten Firmware.

Alle Windows Clients wurden mit Zertifikat per GPO versehen, sowie mit einer Richtlinie zum kabelgebundenen Netzwerk und authentifizieren sich in der Teststellung wie gewünscht.

Das Problem tritt nun bei der Authentifizierung per MAB auf, also Authentifizierung per MAC Address Bypass für Geräte die kein SCEP oder 802.1x können. Juniper sieht die Möglichkeit vor MAC-RADIUS per PAP, EAP-MD5 sowie EAP-PEAP zu konfigurieren.

Mein Wunsch dazu wäre natürlich die sicherste aller Möglichkeiten, also PEAP. MAC-Adressen sind als AD-User in der AD gebaut worden, damit der NPS den Abgleich machen kann.

Hierzu muss das Root-Zertifikat der Enterprise-PKI auf den Switch und in der MAC-RADIUS Konfiguration dem Switch angegeben werden, dass er doch bitte das Zertifikat nutzen solle.

das hat soweit auch alles gut geklappt.

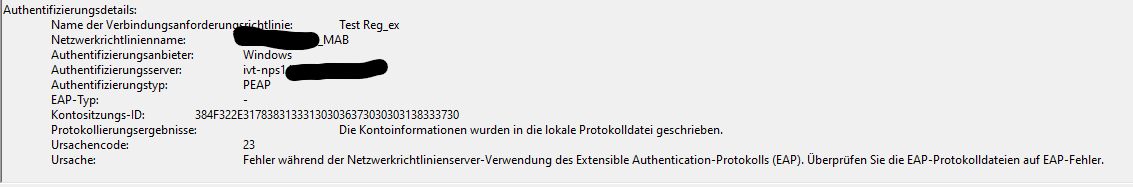

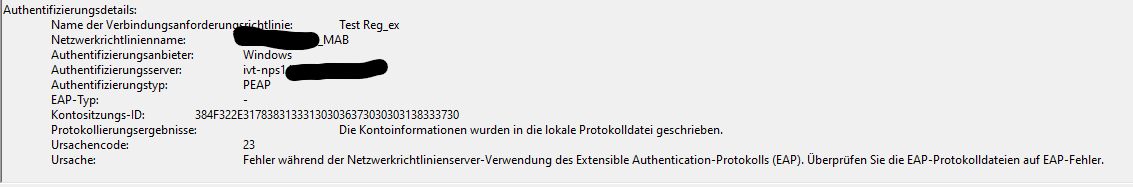

Bei der Authentifizierung jedoch spuckt der NPS mit Fehler-ID23 aus, dass es ein Problem bei der Verarbeitung des EAP gegeben hat und die Authentifizierung wird abgelehnt.

Offensichtlich verarbeitet der NPS die innere Authentifizierungsmethode EAP-MSCHAPv2 nicht, jedoch ist mir der Grund schleierhaft.

Lege ich die Konfiguration an einem Linux mit PEAP fest, so klappt dies anstandslos.

Ich gehe davon aus, dass der Switch mit dem NPS die Authentifizierungsmethode nicht vernünftig aushandelt.

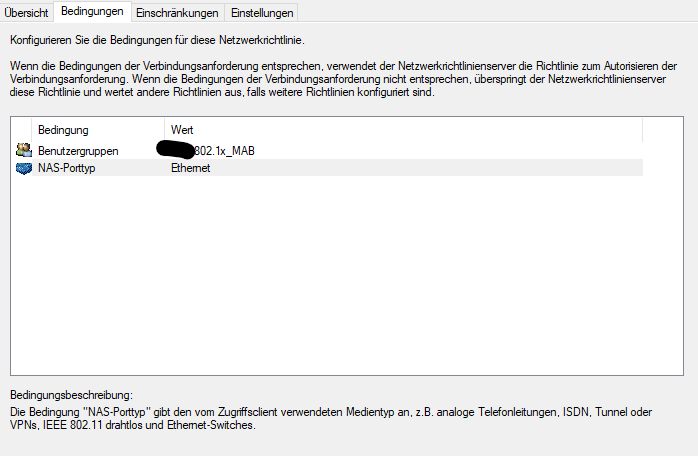

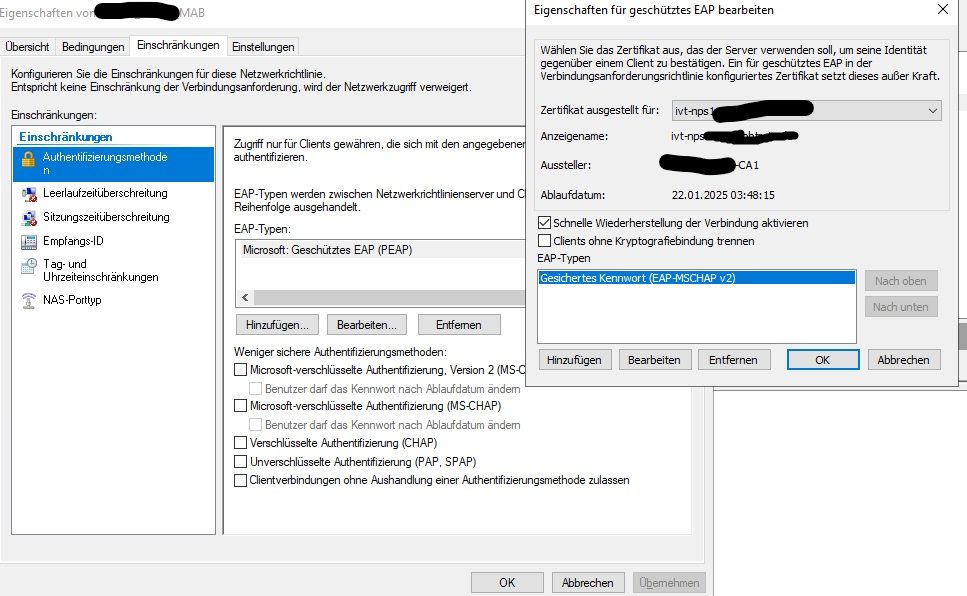

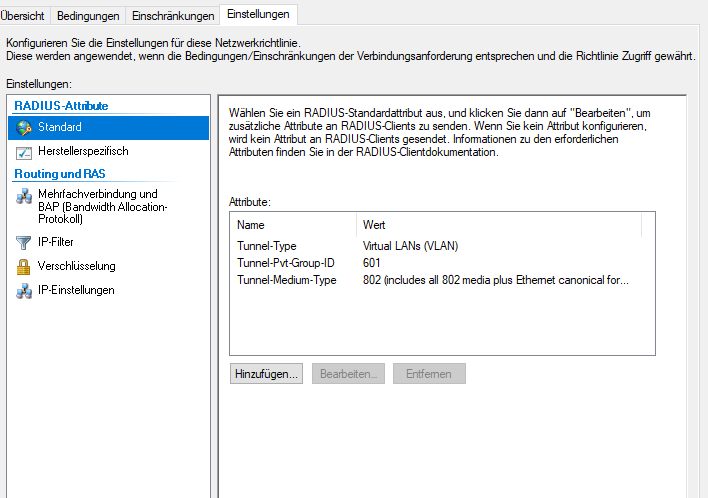

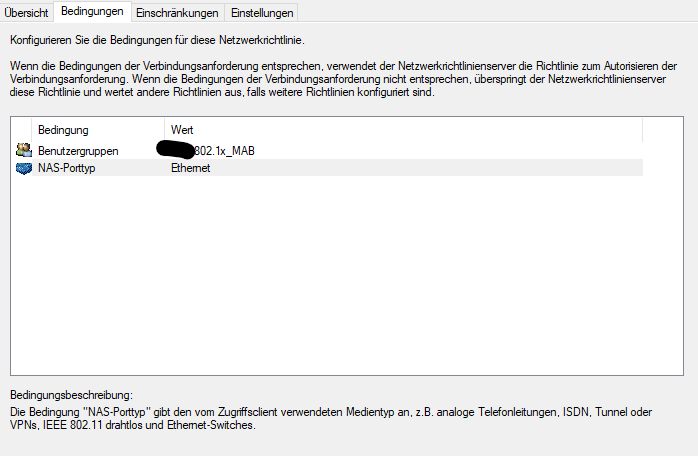

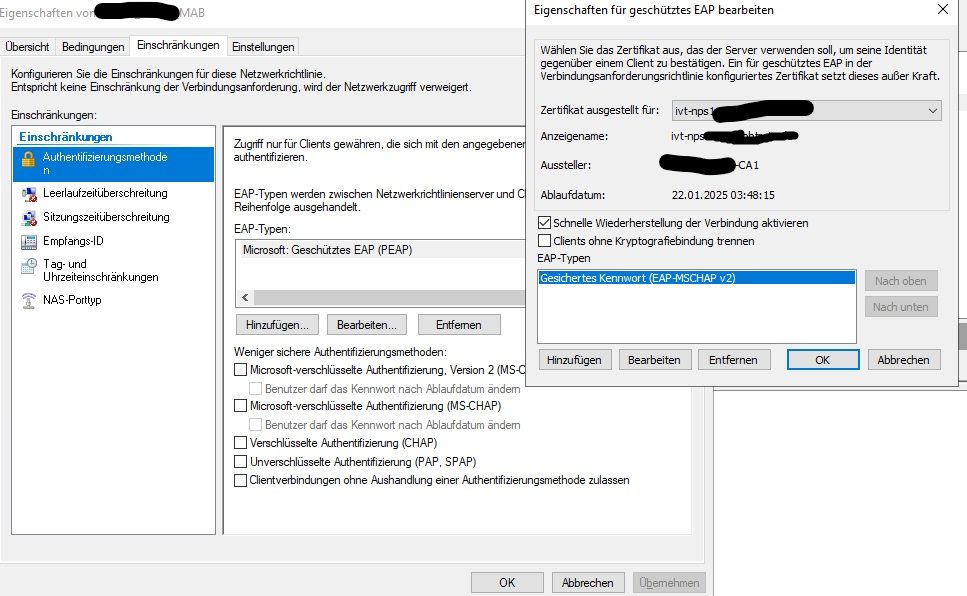

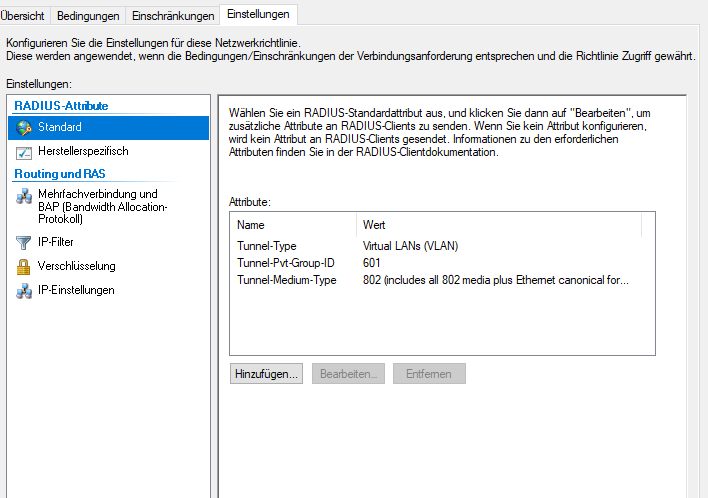

Konfiguration NPS für MAB per PEAP:

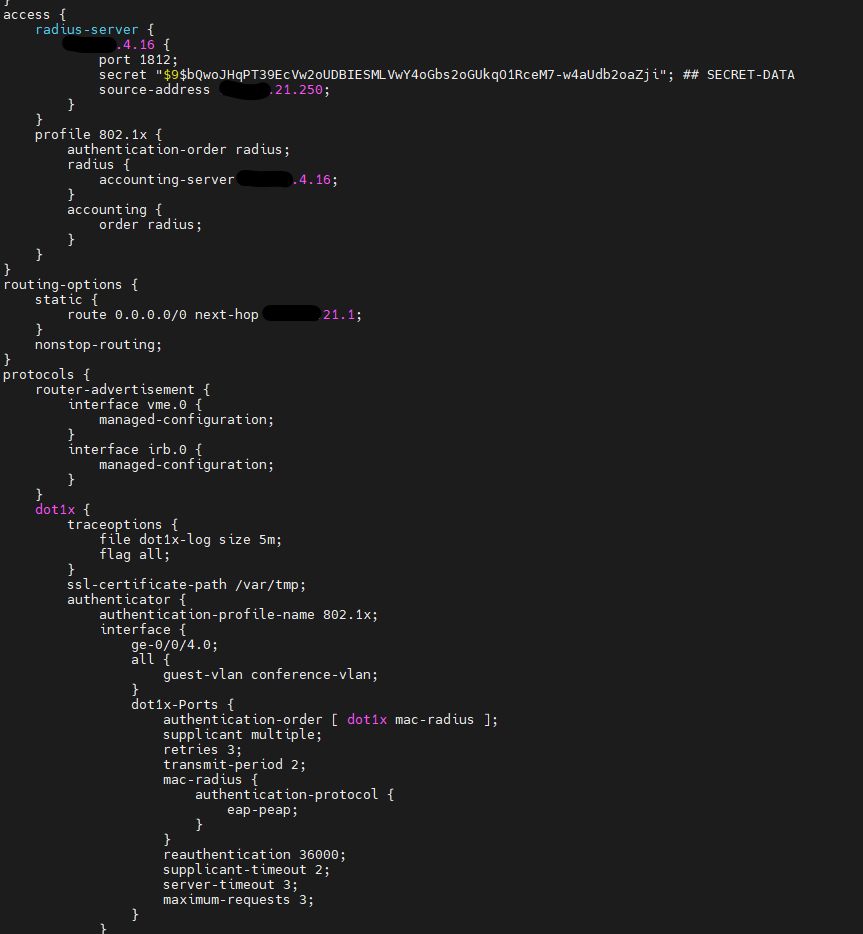

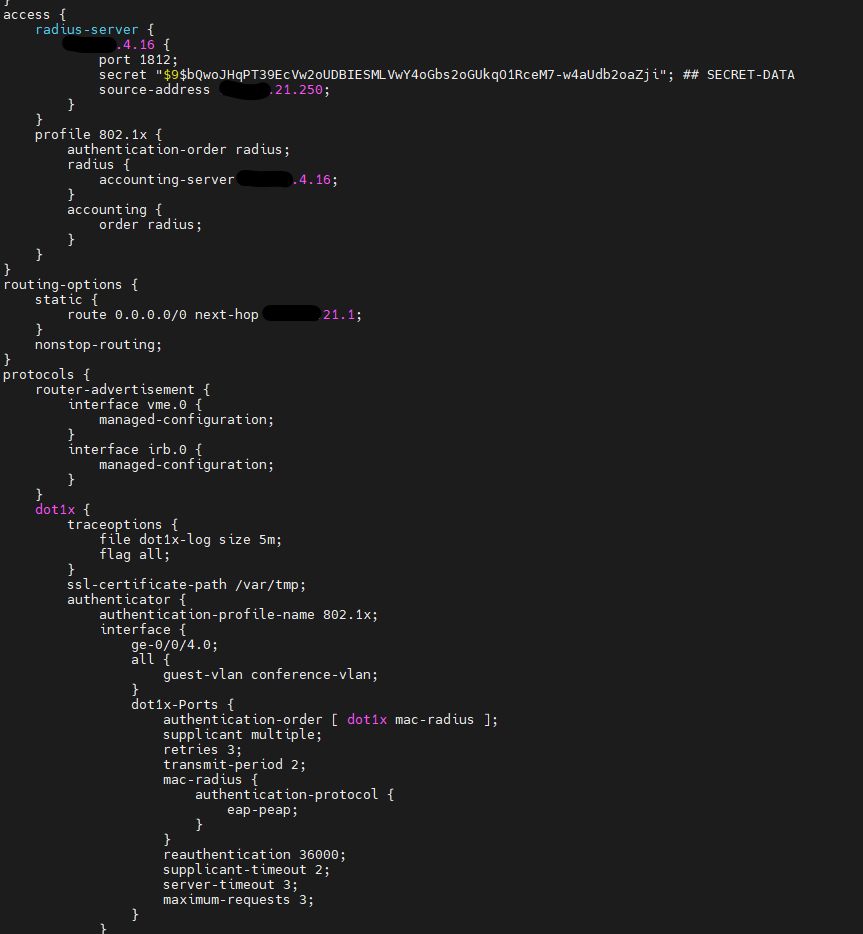

Konfiguration Switch auf entsprechenden Ports:

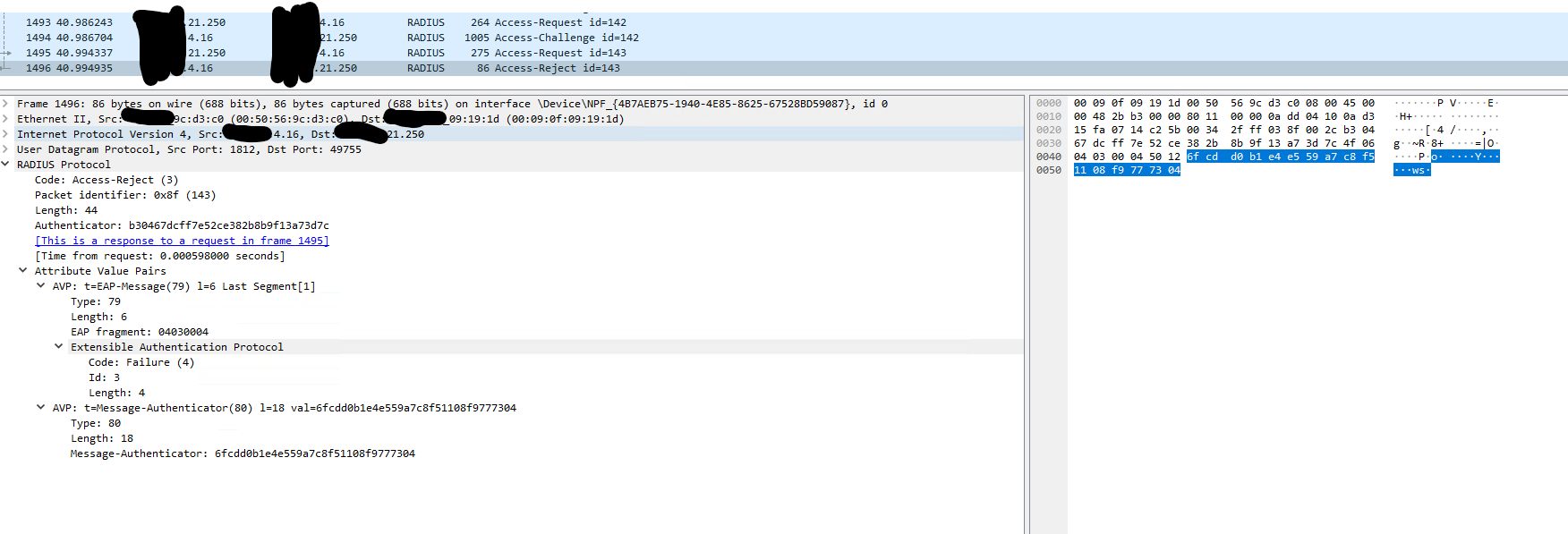

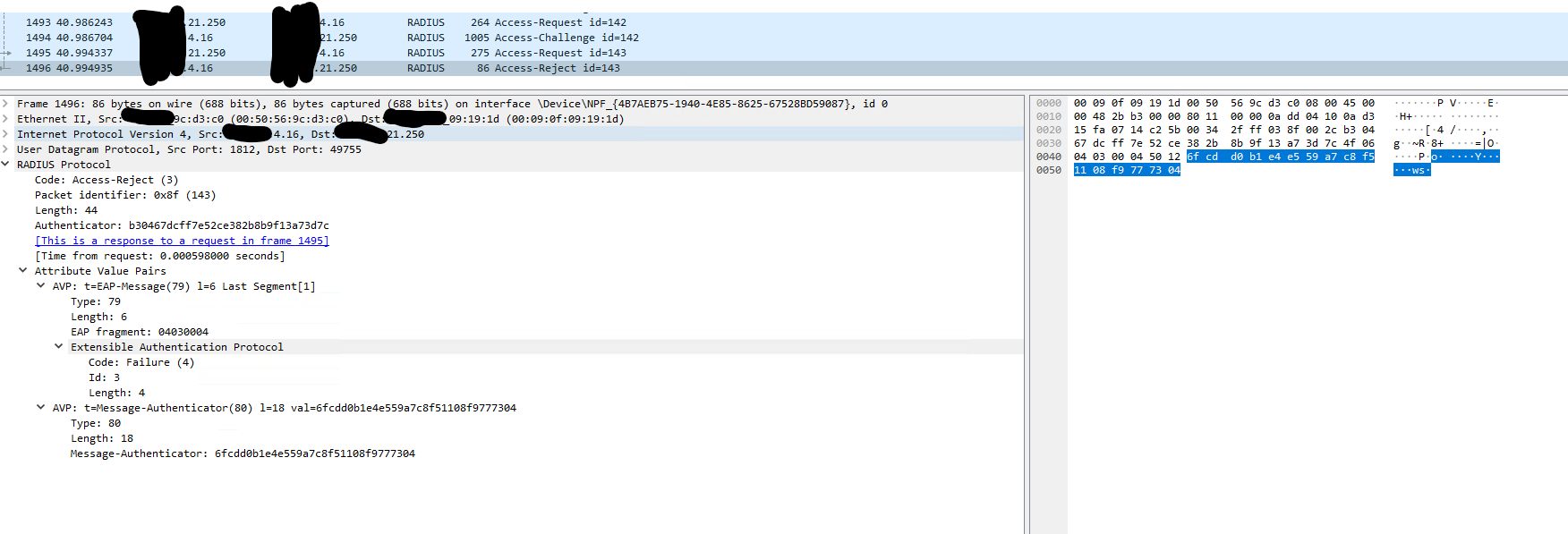

Wireshark für fehlgeschlagenen Versuch:

Hat einer von euch das MAC-RADIUS per PEAP auf Juniper EX Switches zum Laufen bekommen oder könnte mir sagen, was falsch ist? PAP und EAP-MD5 klappen problemlos.

Danke für eure Hilfe.

ich würde gerne alle Arbeitsplätze/Netzwerkgeräte bei uns an eine 802.1x Authentifizierung mit dynamic VLAN Assignment binden. Das klappt bereits beim EAP-TLS wie gewünscht. Verwendet wird dafür der NPS als RADIUS sowie die EX4300 Switches von Juniper mit der neuesten Firmware.

Alle Windows Clients wurden mit Zertifikat per GPO versehen, sowie mit einer Richtlinie zum kabelgebundenen Netzwerk und authentifizieren sich in der Teststellung wie gewünscht.

Das Problem tritt nun bei der Authentifizierung per MAB auf, also Authentifizierung per MAC Address Bypass für Geräte die kein SCEP oder 802.1x können. Juniper sieht die Möglichkeit vor MAC-RADIUS per PAP, EAP-MD5 sowie EAP-PEAP zu konfigurieren.

Mein Wunsch dazu wäre natürlich die sicherste aller Möglichkeiten, also PEAP. MAC-Adressen sind als AD-User in der AD gebaut worden, damit der NPS den Abgleich machen kann.

Hierzu muss das Root-Zertifikat der Enterprise-PKI auf den Switch und in der MAC-RADIUS Konfiguration dem Switch angegeben werden, dass er doch bitte das Zertifikat nutzen solle.

das hat soweit auch alles gut geklappt.

Bei der Authentifizierung jedoch spuckt der NPS mit Fehler-ID23 aus, dass es ein Problem bei der Verarbeitung des EAP gegeben hat und die Authentifizierung wird abgelehnt.

Offensichtlich verarbeitet der NPS die innere Authentifizierungsmethode EAP-MSCHAPv2 nicht, jedoch ist mir der Grund schleierhaft.

Lege ich die Konfiguration an einem Linux mit PEAP fest, so klappt dies anstandslos.

Ich gehe davon aus, dass der Switch mit dem NPS die Authentifizierungsmethode nicht vernünftig aushandelt.

Konfiguration NPS für MAB per PEAP:

Konfiguration Switch auf entsprechenden Ports:

Wireshark für fehlgeschlagenen Versuch:

Hat einer von euch das MAC-RADIUS per PEAP auf Juniper EX Switches zum Laufen bekommen oder könnte mir sagen, was falsch ist? PAP und EAP-MD5 klappen problemlos.

Danke für eure Hilfe.

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 23036480393

Url: https://administrator.de/forum/juniper-ex-switches-mac-radius-peap-23036480393.html

Ausgedruckt am: 31.07.2025 um 07:07 Uhr

1 Kommentar