Kopplung der Hardware in einer VLAN Umgebung

Liebe Forumsmitglieder,

mit meinem ersten Post, zunächst eine kurze Vorstellung. Ich bin IT-Lehrer an einer Oberstufe für technische Informatik und betreue seit diesem Jahr auch unsere schulinterne IT. Meine Netzwerktechnikkenntnisse waren bisher eher auf den theoretischen Teil begrenzt. Da ich meinen Schülerinnen und Schülern jedoch einen praxisnahen, anschaulichen und vor allem aktuellen Unterricht anbieten will, habe ich gemeinsam mit interessierten Schülern ein kleines aber feines IT Labor aufgebaut. Inzwischen sind wir soweit, dass wir unsere alte Netzwerktechnik an der Schule erneuern wollen. Hier krankt es an veralteter Technik (viele Hubs!), alte Dosen / Patchfelder (Cat 5) und einem gänzlich fehlenden Netzwerkkonzept (Sicherheit und Performance). Zu diesem Zweck habe ich im ersten Schritt eine VLAN Umgebung geplant, welche technisch über pfSense / APU1D4 und eine benötigte Anzahl von Websmart Switches D-Link DGS 1210 realisiert werden soll.

Bevor ich nun meine Frage formuliere, darf ich mich recht herzlich bei allen Experten bedanken, welche bereitwillig und umfassend ihr Wissen zu den Themen VLAN und Technik (vor allem pfSense und Mikrotik) geteilt haben. Ganz besonders möchte ich mich bei aqui bedanken, dessen Post absolut lehrbuchreif / best practice sind und mir eine große Hilfe waren.

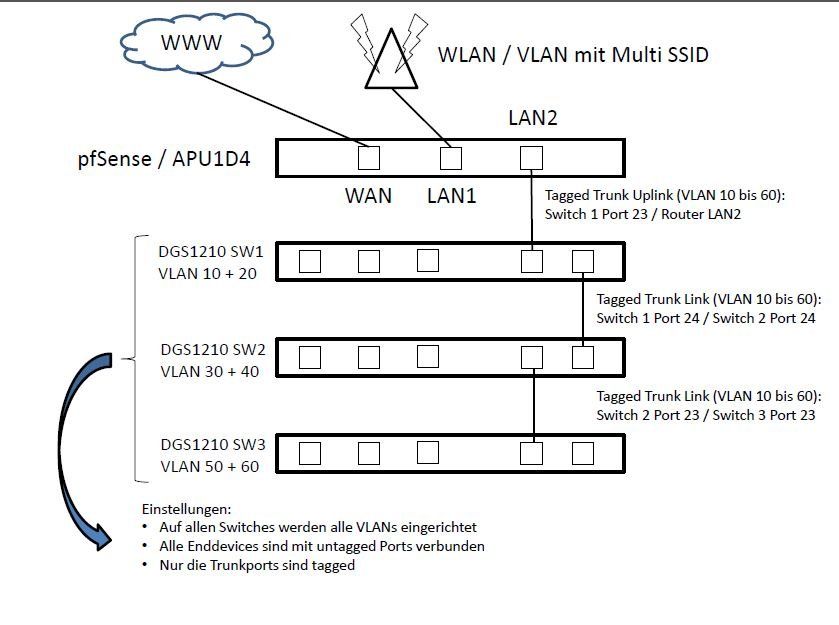

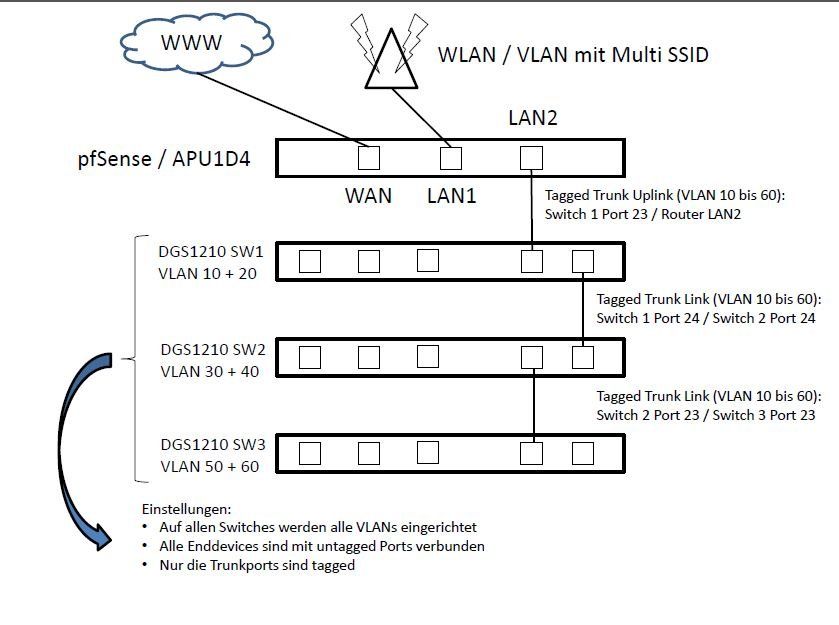

Im Anhang habe ich eine Skizze der geplanten Kopplung der Hardware angehängt. Wie zu erkennen ist, sollen Routing und Firewall über pfSense gelöst werden. Da ein Port des APU1D4 Boards für das WAN und einer für eine WLAN Umgebung mit verschiedenen Netzen für Lehrer, Schüler (Cap. Portal) und Gäste benötigt werden, bleibt noch ein Port für die Anbindung des Schul-(V)LAN übrig. Im Labor haben wir bereits alles in einer verkleinerten Testumgebung am Laufen. Jetzt steht (nur) noch die Verbindung mehrerer Switches (siehe Skizze) an. Und nun tue ich mich gedanklich etwas schwer. Meiner Einschätzung nach, sollten die Kopplungen mehrer Switches mit jeweils einem Trunkkabel möglich sein. VLAN 10 könnte dann z.B. mit VLAN 60 "reden", auch wenn diese nicht direkt miteinander verbunden sind, sondern einer oder mehrere Switches dazwischen liegen. Dazu müssen alle Endgeräte selbstverständlich an untagged Ports hängen, alle Switches "kennen" alle VLANs und die Trunk-Ports sind Member aller VLANs.

Ist meine Annahme und meine dargestellte Verkabelung so in Ordnung?

Vielen Dank und Grüße

Stephan

mit meinem ersten Post, zunächst eine kurze Vorstellung. Ich bin IT-Lehrer an einer Oberstufe für technische Informatik und betreue seit diesem Jahr auch unsere schulinterne IT. Meine Netzwerktechnikkenntnisse waren bisher eher auf den theoretischen Teil begrenzt. Da ich meinen Schülerinnen und Schülern jedoch einen praxisnahen, anschaulichen und vor allem aktuellen Unterricht anbieten will, habe ich gemeinsam mit interessierten Schülern ein kleines aber feines IT Labor aufgebaut. Inzwischen sind wir soweit, dass wir unsere alte Netzwerktechnik an der Schule erneuern wollen. Hier krankt es an veralteter Technik (viele Hubs!), alte Dosen / Patchfelder (Cat 5) und einem gänzlich fehlenden Netzwerkkonzept (Sicherheit und Performance). Zu diesem Zweck habe ich im ersten Schritt eine VLAN Umgebung geplant, welche technisch über pfSense / APU1D4 und eine benötigte Anzahl von Websmart Switches D-Link DGS 1210 realisiert werden soll.

Bevor ich nun meine Frage formuliere, darf ich mich recht herzlich bei allen Experten bedanken, welche bereitwillig und umfassend ihr Wissen zu den Themen VLAN und Technik (vor allem pfSense und Mikrotik) geteilt haben. Ganz besonders möchte ich mich bei aqui bedanken, dessen Post absolut lehrbuchreif / best practice sind und mir eine große Hilfe waren.

Im Anhang habe ich eine Skizze der geplanten Kopplung der Hardware angehängt. Wie zu erkennen ist, sollen Routing und Firewall über pfSense gelöst werden. Da ein Port des APU1D4 Boards für das WAN und einer für eine WLAN Umgebung mit verschiedenen Netzen für Lehrer, Schüler (Cap. Portal) und Gäste benötigt werden, bleibt noch ein Port für die Anbindung des Schul-(V)LAN übrig. Im Labor haben wir bereits alles in einer verkleinerten Testumgebung am Laufen. Jetzt steht (nur) noch die Verbindung mehrerer Switches (siehe Skizze) an. Und nun tue ich mich gedanklich etwas schwer. Meiner Einschätzung nach, sollten die Kopplungen mehrer Switches mit jeweils einem Trunkkabel möglich sein. VLAN 10 könnte dann z.B. mit VLAN 60 "reden", auch wenn diese nicht direkt miteinander verbunden sind, sondern einer oder mehrere Switches dazwischen liegen. Dazu müssen alle Endgeräte selbstverständlich an untagged Ports hängen, alle Switches "kennen" alle VLANs und die Trunk-Ports sind Member aller VLANs.

Ist meine Annahme und meine dargestellte Verkabelung so in Ordnung?

Vielen Dank und Grüße

Stephan

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 307656

Url: https://administrator.de/forum/kopplung-der-hardware-in-einer-vlan-umgebung-307656.html

Ausgedruckt am: 14.07.2025 um 01:07 Uhr

10 Kommentare

Neuester Kommentar

Erstmal danke für die Blumen...

Üblicherwiese sind Ethernet Netze immer sternförmig designt.

Eine Switch Kaskadierung wie du sie oben verwendest sollte man wenn immer möglich vermeiden und wenn sollte sie niemals größer als 2 bis max. 3 Hops sein. Mit deinen 2en bist du also noch im Limit.

Vergiss zur Sicherheit (Loopvermeidung) niemals das Spanning Tree Protcoll (RSTP) auf den Switches zu aktivieren wenn es nicht eh schon gemacht wurde oder per Default an ist. In so einer Kaskaden Struktur ist das lebenswichtig um sich vor einen versehentlichen Loop zu schüzzen.

Besser ist es heutzutage Stacking fähige Switches zu verwenden und statt einen Kaskade einen Stack zu verwenden. Das nur am Rande.

Für dein kleines Design ist das obige absolut OK und natürlich so machbar.

In einem reinen L2 VLAN Design bzw. rein aus Layer 2 Sicht ist eine inter VLAN Kommunikation natürlich technisch nicht möglich, denn jedes VLAN ist für sich eine eigene, völlig getrennte Layer 2 Collision Domain.

Durch die tagged Uplinks sind die VLAN 10 auf allen Switches verbunden, VLAN 60 usw. Der VLAN Tag den der Switch jedem Paket mitgibt dient dem empfagenden Switch als Information in welches VLAN der dieses Paket forwarden soll.

Klassische VLAN Technik... Weisst du aber sicher auch selbst.

Meiner Einschätzung nach, sollten die Kopplungen mehrer Switches mit jeweils einem Trunkkabel möglich sein

Ja, natürlich, das ist klassischer Standard so bei der Backbone Vernetzung von Switches. Die Switch to Switch Uplinks sind in der Regel immer tagged Uplinks um die VLAN Information auf alle angeschlossenen Switches über das backbone zu verteilen.Üblicherwiese sind Ethernet Netze immer sternförmig designt.

Eine Switch Kaskadierung wie du sie oben verwendest sollte man wenn immer möglich vermeiden und wenn sollte sie niemals größer als 2 bis max. 3 Hops sein. Mit deinen 2en bist du also noch im Limit.

Vergiss zur Sicherheit (Loopvermeidung) niemals das Spanning Tree Protcoll (RSTP) auf den Switches zu aktivieren wenn es nicht eh schon gemacht wurde oder per Default an ist. In so einer Kaskaden Struktur ist das lebenswichtig um sich vor einen versehentlichen Loop zu schüzzen.

Besser ist es heutzutage Stacking fähige Switches zu verwenden und statt einen Kaskade einen Stack zu verwenden. Das nur am Rande.

Für dein kleines Design ist das obige absolut OK und natürlich so machbar.

VLAN 10 könnte dann z.B. mit VLAN 60 "reden"

Ja, das geht wenn beide VLANs als Interfaces auf der pfSense liegen, dann kann darüber geroutet werden.In einem reinen L2 VLAN Design bzw. rein aus Layer 2 Sicht ist eine inter VLAN Kommunikation natürlich technisch nicht möglich, denn jedes VLAN ist für sich eine eigene, völlig getrennte Layer 2 Collision Domain.

Durch die tagged Uplinks sind die VLAN 10 auf allen Switches verbunden, VLAN 60 usw. Der VLAN Tag den der Switch jedem Paket mitgibt dient dem empfagenden Switch als Information in welches VLAN der dieses Paket forwarden soll.

Klassische VLAN Technik... Weisst du aber sicher auch selbst.

alle Endgeräte selbstverständlich an untagged Ports hängen, alle Switches "kennen" alle VLANs und die Trunk-Ports sind Member aller VLANs.

Jepp, genau so ist es und deine Verkabelung ist absolut in Ordnung

Hey,

Wenn ich dich richtig verstehe möchtest du u.a das auch Rechner/Server die in anderen Vlan's stehen, aus anderen Vlan's erreichbar sind, oder habe ich das missverstanden?

Wenn dem so ist, musst du zwischen den VLan's noch routen, sonst kann kein Rechner aus VLAN 10 mit einem aus VLAN 60, wie du schreibst, reden.

Edit: aqui hat es wieder auf den Punkt gebracht

Edit 2: mhh beim 1. Edit setzten habe ich wohl leider ein Teil meines Textes gelöscht -.- zum Glück hat aqui noch ein Teil kommentiert

Gruß

Zitat von @Ruuder:

Meiner Einschätzung nach, sollten die Kopplungen mehrer Switches mit jeweils einem Trunkkabel möglich sein. VLAN 10 könnte dann z.B. mit VLAN 60 "reden", auch wenn diese nicht direkt miteinander verbunden sind, sondern einer oder mehrere Switches dazwischen liegen. Dazu müssen alle Endgeräte selbstverständlich an untagged Ports hängen, alle Switches "kennen" alle VLANs und die Trunk-Ports sind Member aller VLANs.

Meiner Einschätzung nach, sollten die Kopplungen mehrer Switches mit jeweils einem Trunkkabel möglich sein. VLAN 10 könnte dann z.B. mit VLAN 60 "reden", auch wenn diese nicht direkt miteinander verbunden sind, sondern einer oder mehrere Switches dazwischen liegen. Dazu müssen alle Endgeräte selbstverständlich an untagged Ports hängen, alle Switches "kennen" alle VLANs und die Trunk-Ports sind Member aller VLANs.

Wenn ich dich richtig verstehe möchtest du u.a das auch Rechner/Server die in anderen Vlan's stehen, aus anderen Vlan's erreichbar sind, oder habe ich das missverstanden?

Wenn dem so ist, musst du zwischen den VLan's noch routen, sonst kann kein Rechner aus VLAN 10 mit einem aus VLAN 60, wie du schreibst, reden.

Edit: aqui hat es wieder auf den Punkt gebracht

Edit 2: mhh beim 1. Edit setzten habe ich wohl leider ein Teil meines Textes gelöscht -.- zum Glück hat aqui noch ein Teil kommentiert

Gruß

Wenn dem so ist, musst du zwischen den VLan's noch routen,

Macht er ja über die pfSense oben über ein LAN Port der Tagging macht und Parent Interfaces auf der pfSense hat.VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

wenn aus VLAN 60 ein Endgerät mit einem aus VLAN 10 Datenaustauscht, sind alle Uplink Ports involviert.

Das ist zweifelsohne richtig. Wäre ein möglicher Flaschenhals aber nur wenn das geroutete Volumen allen inter VLAN Traffics >1 Gig wäre.Zitat von @aqui:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Wenn dem so ist, musst du zwischen den VLan's noch routen,

Macht er ja über die pfSense oben über ein LAN Port der Tagging macht und Parent Interfaces auf der pfSense hat.VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Ja, ich wollte es bloß nochmal erwähnen

wenn aus VLAN 60 ein Endgerät mit einem aus VLAN 10 Datenaustauscht, sind alle Uplink Ports involviert.

Das ist zweifelsohne richtig. Wäre ein möglicher Flaschenhals aber nur wenn das geroutete Volumen allen inter VLAN Traffics >1 Gig wäre.Das ist stimmt auch

Guckst du hier:

ftp://ftp.dlink.de/dgs/dgs-1510-20/documentation/DGS-1510-20_man_RevA_1-30_all_en_20151028.pdf

Ab Seite 66 ist alles haarklein erklärt.

Kannst du mit preiswertem DAC (Twinax 10G Kabel machen)

reichelt.de/DELOCK-86221/3/index.html?&ACTION=3&LA=446&a ...

reichelt.de/DELOCK-86222/3/index.html?&ACTION=3&LA=446&a ...

Oder bei größerer Entfernung (Twinax geht nur bis max. 10m !) statt Twinax dann halt SFP+ Optiken und Glasfaser.

Das sind sogar L3 Switches die routen können !!

Man könnte dann lokale VLANs mit viel Durchsatz auch über die Switches routen um den ggf. möglichen "Flaschenhals" oben zu minimieren. Zwar etwas weniger sicher da nur ACLs verfügbar wären um den Traffic zu reglementieren wenn man das muss aber mehr Performance. Ebenso ist eine Kombination mit FW und L3 Switching denkbar.

ftp://ftp.dlink.de/dgs/dgs-1510-20/documentation/DGS-1510-20_man_RevA_1-30_all_en_20151028.pdf

Ab Seite 66 ist alles haarklein erklärt.

Kannst du mit preiswertem DAC (Twinax 10G Kabel machen)

reichelt.de/DELOCK-86221/3/index.html?&ACTION=3&LA=446&a ...

reichelt.de/DELOCK-86222/3/index.html?&ACTION=3&LA=446&a ...

Oder bei größerer Entfernung (Twinax geht nur bis max. 10m !) statt Twinax dann halt SFP+ Optiken und Glasfaser.

Das sind sogar L3 Switches die routen können !!

Man könnte dann lokale VLANs mit viel Durchsatz auch über die Switches routen um den ggf. möglichen "Flaschenhals" oben zu minimieren. Zwar etwas weniger sicher da nur ACLs verfügbar wären um den Traffic zu reglementieren wenn man das muss aber mehr Performance. Ebenso ist eine Kombination mit FW und L3 Switching denkbar.

Ahh OK...

Ja klar kannst du das machen. Entweder als Daisy Chain oder als linearen Stack. Daisy Chaining ist sicherer, denn wenn ein linearer Stack mal aufbricht am Stackport hast du eine sog. Split Brain Situation also 2 getrennte Stacks. Wenn man mit dem Risiko leben kann gehen aber lineare Stacks ebenso.

Du kannst dann ganz einfach einen Switch dazustecken, aktivierst das Stacking und schon wird der in den Stack integriert.

Ohne Stacking geht das natürlich auch nur dort sollte man darauf achten das man KEINE Switches mit mehr als 3 kaskadiert.

Ja klar kannst du das machen. Entweder als Daisy Chain oder als linearen Stack. Daisy Chaining ist sicherer, denn wenn ein linearer Stack mal aufbricht am Stackport hast du eine sog. Split Brain Situation also 2 getrennte Stacks. Wenn man mit dem Risiko leben kann gehen aber lineare Stacks ebenso.

Du kannst dann ganz einfach einen Switch dazustecken, aktivierst das Stacking und schon wird der in den Stack integriert.

Ohne Stacking geht das natürlich auch nur dort sollte man darauf achten das man KEINE Switches mit mehr als 3 kaskadiert.