Lancom VPN Routing Problem

Hallo zusammen,

ich habe derzeit ein Netzwerkproblem und hoffe, dass mir hier jemand weiterhelfen kann. Hier ist eine kurze Beschreibung meiner aktuellen Netzwerkkonfiguration und der Probleme, auf die ich gestoßen bin.

Grundsätzlich habe ich das Netzwerk übernommen und muss mich jetzt im Produktivsystem mit den Problemen auseinander setzen.

Zum Router sind 30-40 Endgeräte per VPN verbunden.

Die Endgeräte per VPN Client, hier funktioniert das Routing auch. Liegen auch im 65er Netz.

Die Router bauen eine Verbindung auf, Routing ins 65er funktionieren. Hier liegen auch die zentralen Server.

Netzwerkkonfiguration:

Haupt-Router: Lancom ISG-1000 (IP: 192.168.65.1)

Netz: 192.168.65.0/24

VPN-Verbindungen: IPSec IKev2

VPN-Router: Rutx50 (IP: 192.168.59.1)

Netz: 192.168.59.0/24

Verbindet sich über IPSec mit dem Lancom ISG-1000

59.0 -> 65.0 funktioniert.

Zweites Netzwerk: 192.168.61.0/24 (VPN-Router 61.1)

61.0 -> 65.0 funktioniert.

Aktuelle Situation:

Geräte im Netzwerk 192.168.59.0/24 können auf Geräte im Netzwerk 192.168.65.0/24 zugreifen.

Ich möchte, dass Geräte im Netzwerk 192.168.59.0/24 auch auf Geräte im Netzwerk 192.168.61.0/24 zugreifen können.

Im Lancom Router sind statische Routen zu den Netzwerken eingetragen.

Probleme:

Geräte im Netzwerk 192.168.59.0/24 können nicht auf Geräte im Netzwerk 192.168.61.0/24 zugreifen.

Die Firewall-Regeln und Routen scheinen korrekt eingerichtet zu sein, aber der Datenverkehr wird nicht weitergeleitet.

Bereits durchgeführte Überprüfungen:

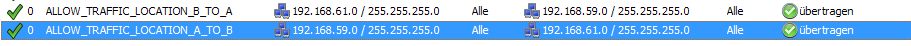

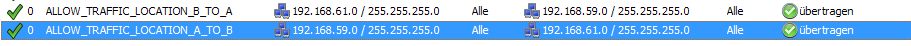

Firewall-Regeln: Ich habe sichergestellt, dass Regeln existieren, die den Verkehr zwischen den Netzwerken erlauben.

Beispielregel: 59.0 allow to 61.0 - alle Ports/Protokolle

Routing-Einträge: Ich habe überprüft, dass statische Routen für die Netzwerke 192.168.61.0/24 und 192.168.59.0/24 konfiguriert sind. Es ist im IPv4 Routing jeweils das Subnet mit Router als Ziel definiert.

Fragen:

Gibt es bekannte Probleme mit der Routing- oder Firewall-Konfiguration auf Lancom ISG-1000, die ich übersehen haben könnte?

Welche zusätzlichen Schritte könnte ich unternehmen, um den Datenverkehr zwischen den Netzwerken zu ermöglichen?

Gibt es spezielle Logs oder Diagnosetools auf dem Lancom Router, die mir bei der Fehlersuche helfen könnten?

Ich freue mich auf eure Tipps und Unterstützung.

Vielen Dank im Voraus!

Grüße,

Patrick

ich habe derzeit ein Netzwerkproblem und hoffe, dass mir hier jemand weiterhelfen kann. Hier ist eine kurze Beschreibung meiner aktuellen Netzwerkkonfiguration und der Probleme, auf die ich gestoßen bin.

Grundsätzlich habe ich das Netzwerk übernommen und muss mich jetzt im Produktivsystem mit den Problemen auseinander setzen.

Zum Router sind 30-40 Endgeräte per VPN verbunden.

Die Endgeräte per VPN Client, hier funktioniert das Routing auch. Liegen auch im 65er Netz.

Die Router bauen eine Verbindung auf, Routing ins 65er funktionieren. Hier liegen auch die zentralen Server.

Netzwerkkonfiguration:

Haupt-Router: Lancom ISG-1000 (IP: 192.168.65.1)

Netz: 192.168.65.0/24

VPN-Verbindungen: IPSec IKev2

VPN-Router: Rutx50 (IP: 192.168.59.1)

Netz: 192.168.59.0/24

Verbindet sich über IPSec mit dem Lancom ISG-1000

59.0 -> 65.0 funktioniert.

Zweites Netzwerk: 192.168.61.0/24 (VPN-Router 61.1)

61.0 -> 65.0 funktioniert.

Aktuelle Situation:

Geräte im Netzwerk 192.168.59.0/24 können auf Geräte im Netzwerk 192.168.65.0/24 zugreifen.

Ich möchte, dass Geräte im Netzwerk 192.168.59.0/24 auch auf Geräte im Netzwerk 192.168.61.0/24 zugreifen können.

Im Lancom Router sind statische Routen zu den Netzwerken eingetragen.

Probleme:

Geräte im Netzwerk 192.168.59.0/24 können nicht auf Geräte im Netzwerk 192.168.61.0/24 zugreifen.

Die Firewall-Regeln und Routen scheinen korrekt eingerichtet zu sein, aber der Datenverkehr wird nicht weitergeleitet.

Bereits durchgeführte Überprüfungen:

Firewall-Regeln: Ich habe sichergestellt, dass Regeln existieren, die den Verkehr zwischen den Netzwerken erlauben.

Beispielregel: 59.0 allow to 61.0 - alle Ports/Protokolle

Routing-Einträge: Ich habe überprüft, dass statische Routen für die Netzwerke 192.168.61.0/24 und 192.168.59.0/24 konfiguriert sind. Es ist im IPv4 Routing jeweils das Subnet mit Router als Ziel definiert.

Fragen:

Gibt es bekannte Probleme mit der Routing- oder Firewall-Konfiguration auf Lancom ISG-1000, die ich übersehen haben könnte?

Welche zusätzlichen Schritte könnte ich unternehmen, um den Datenverkehr zwischen den Netzwerken zu ermöglichen?

Gibt es spezielle Logs oder Diagnosetools auf dem Lancom Router, die mir bei der Fehlersuche helfen könnten?

Ich freue mich auf eure Tipps und Unterstützung.

Vielen Dank im Voraus!

Grüße,

Patrick

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 22429542371

Url: https://administrator.de/forum/lancom-vpn-routing-problem-22429542371.html

Ausgedruckt am: 26.07.2025 um 08:07 Uhr

6 Kommentare

Neuester Kommentar

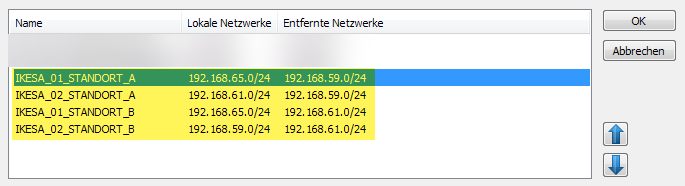

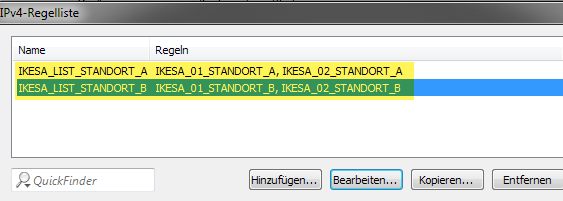

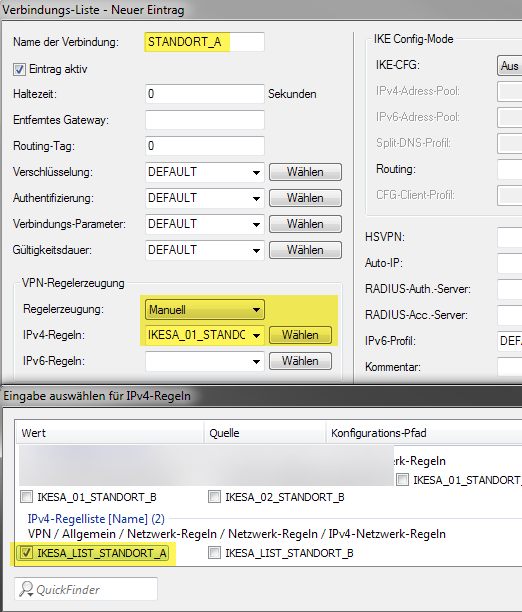

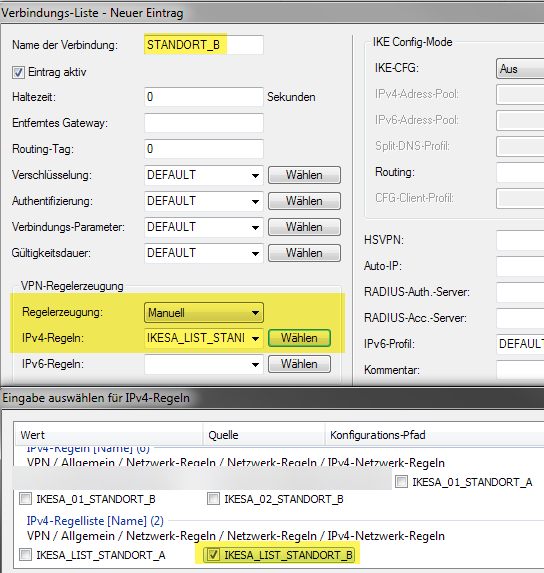

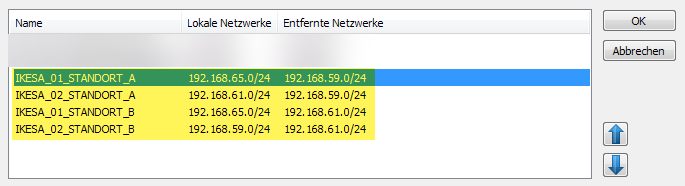

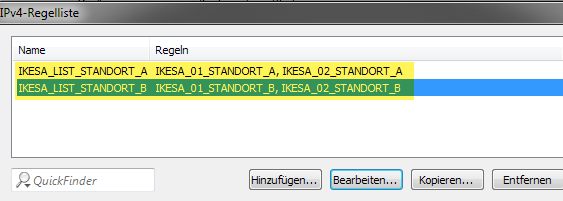

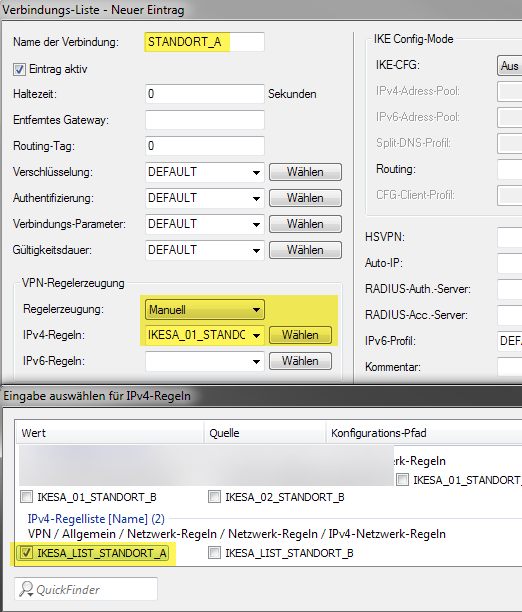

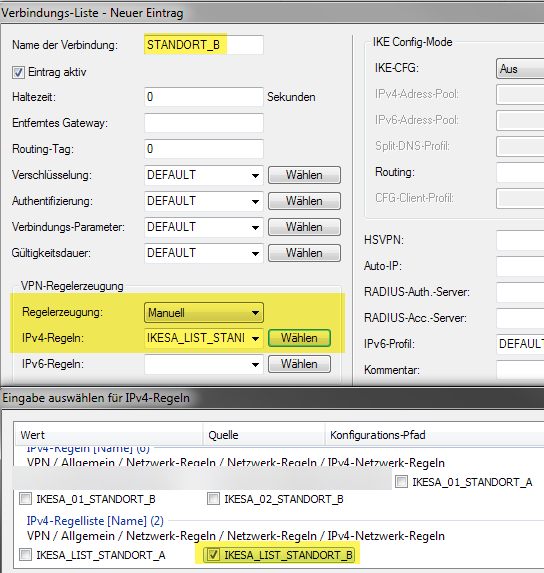

Du hast wohl vergessen das Netz 192.168.59.0/24 in die Phase 2 SAs der VPN Verbindung zum anderen Standort (192.168.61.0/24) einzutragen.

Genauso muss umgekehrt auch für das VPN zu 192.168.61.0/24 in den SAs das Netz 192.168.59.0/24 hinterlegt sein.

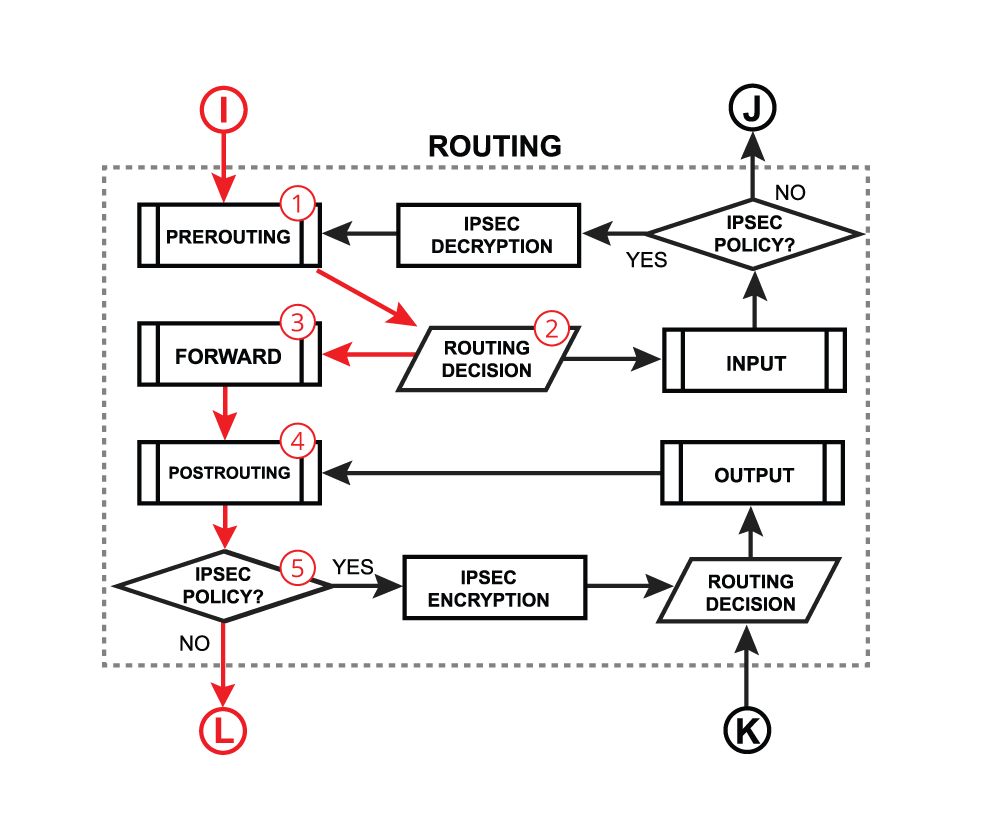

Denn die SAs bestimmen primär was über den Tunnel geht und verschlüsselt wird. Manuelle gesetzte Routen sind hier ein Nogo bei IPSec weil die Encryption erst nach der Postrouting-Chain erfolgt.

Also die statischen Routen als erstes wieder entfernen.

Am Standort 192.168.59.0/24 folgende SAs setzen

Local 192.168.59.0/24 -> Remote 192.168.65.0/24

Local 192.168.59.0/24 -> Remote 192.168.61.0/24

Passend dazu am am Server zu diesem

Local 192.168.65.0/24 -> Remote 192.168.59.0/24

Local 192.168.61.0/24 -> Remote 192.168.59.0/24

Am Standort 192.168.61.0/24 folgende SAs setzen

Local 192.168.61.0/24 -> Remote 192.168.65.0/24

Local 192.168.61.0/24 -> Remote 192.168.59.0/24

Passend dazu am am Server zu diesem

Local 192.168.65.0/24 -> Remote 192.168.61.0/24

Local 192.168.59.0/24 -> Remote 192.168.61.0/24

Dann noch in der Firewall Traffic zwischen den Netzen erlauben und schon lüpt das 😉

Gruß

Genauso muss umgekehrt auch für das VPN zu 192.168.61.0/24 in den SAs das Netz 192.168.59.0/24 hinterlegt sein.

Denn die SAs bestimmen primär was über den Tunnel geht und verschlüsselt wird. Manuelle gesetzte Routen sind hier ein Nogo bei IPSec weil die Encryption erst nach der Postrouting-Chain erfolgt.

Also die statischen Routen als erstes wieder entfernen.

Am Standort 192.168.59.0/24 folgende SAs setzen

Local 192.168.59.0/24 -> Remote 192.168.65.0/24

Local 192.168.59.0/24 -> Remote 192.168.61.0/24

Passend dazu am am Server zu diesem

Local 192.168.65.0/24 -> Remote 192.168.59.0/24

Local 192.168.61.0/24 -> Remote 192.168.59.0/24

Am Standort 192.168.61.0/24 folgende SAs setzen

Local 192.168.61.0/24 -> Remote 192.168.65.0/24

Local 192.168.61.0/24 -> Remote 192.168.59.0/24

Passend dazu am am Server zu diesem

Local 192.168.65.0/24 -> Remote 192.168.61.0/24

Local 192.168.59.0/24 -> Remote 192.168.61.0/24

Dann noch in der Firewall Traffic zwischen den Netzen erlauben und schon lüpt das 😉

Gruß

Beispiele zu der Phase2 SA Thematik, was bekanntlich IMMER Routing bestimmend ist bei IPsec VPNs mit mehreren Netzsegmenten, findet man auch hier im Forum:

PFSense mit Fritzboxen verbinden

PFSense mit Fritzboxen verbinden

Moinsen.

Diese sind nicht notwendig, wenn der IPSec Tunnel korrekt konfiguriert wurde, wie die Kollegen vor mir schon ausführlich beschreiben haben.

EDIT:

Danke.

Gruß

Marc

Diese sind nicht notwendig, wenn der IPSec Tunnel korrekt konfiguriert wurde, wie die Kollegen vor mir schon ausführlich beschreiben haben.

EDIT:

Danke.

Gruß

Marc

Zitat von @radiogugu:

Diese sind notwendig, wenn der IPSec Tunnel korrekt konfiguriert wurde, wie die Kollegen vor mir schon ausführlich beschreiben haben.

Du meinst wohl nicht notwendig 😉Diese sind notwendig, wenn der IPSec Tunnel korrekt konfiguriert wurde, wie die Kollegen vor mir schon ausführlich beschreiben haben.

An diesem Schaubild sieht man sehr schön warum diese bei IPSec nichts bringen, weil am Ende nur die IPSec-Policies entscheiden was über den Tunnel geht.

Wenn es das denn nun war bitte deinen Thread dann auch als erledigt schliessen!

Wie kann ich einen Beitrag als gelöst markieren?

Wie kann ich einen Beitrag als gelöst markieren?