Mikrotik RB und Capsman

Hallo,

ich habe seid einiger Zeit für mich unerklärliche Probleme mit dem RB2011 bzw. und/oder auch mit verschieden CapsMan Teilnehmern.

Kurzer Abriss für Konstellation. Ein DSL Anschluss hängt an einer 7490 und an dieser hängt der RB2011 als Client mit 192.168.178.127.

An der FB hängt noch Telefonie und das alte Netz mit WLAN.

Dieses soll in diesem Zuge gleich alles aufgeräumt werden. Ich habe ein Vigor 130 was die zukünftige Einwahl erledigen soll. Dahinter soll ein Mikrotik Router der mir mein Lan/Wlan usw Routing machen soll und die FB soll als Telefonzentrale degradiert werden.

Ich habe sehr viel im RB2011 ausprobiert und auch genausoviel verbockt. Ich werde nur aus dem Verhalten aktuell nicht schlau. Die AP zeigen im Log an, dass sie sich immer erneut mit dem RB verbinden.

Aber der Watchdog ist aus:

Jetzt hat dieses Verhalten nicht nur ein AP-Lite sondern auch ein anderer Outdoor AP und ein Switch mit Wlan auch. Alle haben keine Watchdog drin schalten aber ab.

Manchmal hat dieses Verhalten auch der RB selber gezeigt. Teile der Infrastruktur erreiche ich momentan garnicht mehr.

Aufgrund der ganzen Konstellationen und verkonfigurationen meinerseits. Habe ich mich dazu entschlossen die Geschichte neu zu machen. Jetzt möchte ich natürlich nicht in alte Probleme zurückfallen. Da der RB ein Ebaykauf mit defektem Gehäuse war und ich nicht den auch als Übeltäter ausschliesen kann habe ich als Ersatz ein Hex750 (glaube) bestellt.

Ich habe gesucht aber nichts gefunden was das Problem oben beschreibt. Hat jemand so ein Verhalten schon einmal gehabt und kann mir da Lesestoff oder ein Hinweis geben?

Ich würde das neue System parallel zu dem alten RB aufbauen und die Sachen dann alle neue machen unter anderem. Die meisten Anleitungen habe ich hier schon gefunden aber mir fehlt noch eine allgemeingültige oder am besten auf MikroTik bezogene Einführung in Firewall Regeln.

Der neue soll ja direkt hinter das DSL Modem und somit ist er dann erste Instanz gegen das Internet.

Gruß Sven

ich habe seid einiger Zeit für mich unerklärliche Probleme mit dem RB2011 bzw. und/oder auch mit verschieden CapsMan Teilnehmern.

Kurzer Abriss für Konstellation. Ein DSL Anschluss hängt an einer 7490 und an dieser hängt der RB2011 als Client mit 192.168.178.127.

An der FB hängt noch Telefonie und das alte Netz mit WLAN.

Dieses soll in diesem Zuge gleich alles aufgeräumt werden. Ich habe ein Vigor 130 was die zukünftige Einwahl erledigen soll. Dahinter soll ein Mikrotik Router der mir mein Lan/Wlan usw Routing machen soll und die FB soll als Telefonzentrale degradiert werden.

Ich habe sehr viel im RB2011 ausprobiert und auch genausoviel verbockt. Ich werde nur aus dem Verhalten aktuell nicht schlau. Die AP zeigen im Log an, dass sie sich immer erneut mit dem RB verbinden.

10:07:44 caps,info CAP sent max keepalives without response

10:07:44 caps,info CAP disconnected from core_router (4C:5E:0C:D9:FC:B5/6/0)

10:07:54 caps,info CAP selected CAPsMAN core_router (4C:5E:0C:D9:FC:B5/6/0)

10:08:00 caps,info CAP connected to core_router (4C:5E:0C:D9:FC:B5/6/0), CommonName 'CAPsMAN-4C5E0CD9FCB3'

10:08:00 caps,info CAP joined core_router (4C:5E:0C:D9:FC:B5/6/0)

10:08:18 caps,info CAP sent max keepalives without response

10:08:18 caps,info CAP disconnected from core_router (4C:5E:0C:D9:FC:B5/6/0)

10:08:28 caps,info CAP selected CAPsMAN core_router (4C:5E:0C:D9:FC:B5/6/0)

10:08:34 caps,info CAP connected to core_router (4C:5E:0C:D9:FC:B5/6/0), CommonName 'CAPsMAN-4C5E0CD9FCB3'

10:08:34 caps,info CAP joined core_router (4C:5E:0C:D9:FC:B5/6/0)

10:10:08 caps,info CAP sent max keepalives without response

10:10:08 caps,info CAP disconnected from core_router (4C:5E:0C:D9:FC:B5/6/0)

10:10:18 caps,info CAP selected CAPsMAN core_router (4C:5E:0C:D9:FC:B5/6/0)

10:10:24 caps,info CAP connected to core_router (4C:5E:0C:D9:FC:B5/6/0), CommonName 'CAPsMAN-4C5E0CD9FCB3'

10:10:24 caps,info CAP joined core_router (4C:5E:0C:D9:FC:B5/6/0)

10:10:52 caps,info CAP sent max keepalives without response

10:10:52 caps,info CAP disconnected from core_router (4C:5E:0C:D9:FC:B5/6/0)

10:11:02 caps,info CAP selected CAPsMAN core_router (4C:5E:0C:D9:FC:B5/6/0)

10:11:08 caps,info CAP connected to core_router (4C:5E:0C:D9:FC:B5/6/0), CommonName 'CAPsMAN-4C5E0CD9FCB3' Aber der Watchdog ist aus:

[admin@AP_Lite] > system/watchdog/ print

watch-address: none

watchdog-timer: no

ping-start-after-boot: 0ms

ping-timeout: 10s

automatic-supout: no

auto-send-supout: noJetzt hat dieses Verhalten nicht nur ein AP-Lite sondern auch ein anderer Outdoor AP und ein Switch mit Wlan auch. Alle haben keine Watchdog drin schalten aber ab.

Manchmal hat dieses Verhalten auch der RB selber gezeigt. Teile der Infrastruktur erreiche ich momentan garnicht mehr.

Aufgrund der ganzen Konstellationen und verkonfigurationen meinerseits. Habe ich mich dazu entschlossen die Geschichte neu zu machen. Jetzt möchte ich natürlich nicht in alte Probleme zurückfallen. Da der RB ein Ebaykauf mit defektem Gehäuse war und ich nicht den auch als Übeltäter ausschliesen kann habe ich als Ersatz ein Hex750 (glaube) bestellt.

Ich habe gesucht aber nichts gefunden was das Problem oben beschreibt. Hat jemand so ein Verhalten schon einmal gehabt und kann mir da Lesestoff oder ein Hinweis geben?

Ich würde das neue System parallel zu dem alten RB aufbauen und die Sachen dann alle neue machen unter anderem. Die meisten Anleitungen habe ich hier schon gefunden aber mir fehlt noch eine allgemeingültige oder am besten auf MikroTik bezogene Einführung in Firewall Regeln.

Der neue soll ja direkt hinter das DSL Modem und somit ist er dann erste Instanz gegen das Internet.

Gruß Sven

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 2237774175

Url: https://administrator.de/forum/mikrotik-rb-und-capsman-2237774175.html

Ausgedruckt am: 29.07.2025 um 00:07 Uhr

12 Kommentare

Neuester Kommentar

Hilfreich wäre noch:

Lässt vermuten das ggf. irgendetwas an der Netzwerk Infrastruktur mau ist denn eigentlich tritt sowas nur bei einem Link Loss also einer Unterbrechung auf wenn die Keepalives ausbleiben.

Ohne die spezifische RB Konfig und ggf. dortige Fehler zu kennen ist das ja auch etwas Shooting in the dark.

- Welcher RouterOS Version und ist diese überall gleich ?

- NAT oder nicht NAT am FB Koppelport ?

- Local Forwarding im CapsMan aktiv oder nicht ? (Infos dazu hier)

- CapsMan Konfig Auszug oder Screenshots

Lässt vermuten das ggf. irgendetwas an der Netzwerk Infrastruktur mau ist denn eigentlich tritt sowas nur bei einem Link Loss also einer Unterbrechung auf wenn die Keepalives ausbleiben.

Ohne die spezifische RB Konfig und ggf. dortige Fehler zu kennen ist das ja auch etwas Shooting in the dark.

habe ich als Ersatz ein Hex750 (glaube) bestellt.

Glauben ist in der IT immer ein sehr schlechter Status. Bedeutet in der Regel immer nicht wissen und das weisst du selber ja auch am besten. Zitat von @fizlibuzli:

Hi,

also das glauben ist ein MikroTik RB750Gr3 - hEX. Diesen habe ich bestellt.

Die Router OS Versionnen sind alle überall die 7.1.3 wobei die auch bei der 7.1.2 so aufgefallen sind.

Da würde ich erst mal auf die 6er FW zurück gehen, die 7er hat in Verbindung mit CAPSMan noch einige Macken...Hi,

also das glauben ist ein MikroTik RB750Gr3 - hEX. Diesen habe ich bestellt.

Die Router OS Versionnen sind alle überall die 7.1.3 wobei die auch bei der 7.1.2 so aufgefallen sind.

Nicht vom "stable" blenden lassen, die 7er ist noch weit weg von stable.

Gibt es irgendwo eine BestPractice Reihenfolge?

Die gibt einem schon der gesunde IT Verstand vor 😉 !Das Erste ist immer eine stabile Infrastruktur im L2 und L3 zu etablierten denn darauf fundiert ja logischerweise immer ein stabiler Betrieb später ! Lernt der Netzwerk Admin Azubi deshalb gleich als allererstes im Lehrjahr.

- LAG Uplink zu Switch

- DHCP und DNS auf Mikrotik

- Netzwerkbereich mit DHCP und VLAN für internes Netz

- Management VLAN

Mit kleinen Netz nur für Vigor und RB WAN

Das ist eher unsinnig, denn die Modem Verbindung ist eine reine L2 Punkt-zu-Punkt Verbindung und sollte es aus guten Gründen (Security) auch bleiben. IP findet da eher nicht statt.Firewall gehört eigentlich schon zum anfang aber da muss ich suchen und ausprobieren.

"Probieren" solltest du da nicht, keine gute Idee bei einer Firewall !!Wenn du hier unsicher bist verwende als Best Practise IMMER die Firewall aus der Default Konfig. Boote den MT also mit seiner Default Konfig und aktiver Firewall an ether 1.

Nutze dann ether1 als Koppelport zum Modem und passe dir die Default Konfig auf deine Belange mit VLANs, LAG usw. an.

Alternativ übernimmst du die Firewall Konfig aus der Default Konfig per Cut and Paste auf deine eigene Konfig.

So stellst du immer absolut sicher das du dir hier kein Sicherheitsloch schaffst !

Dein gröbster Kardinalsfehler ist das du im CapsMan KEIN Local Forwarding aktiviert hast !!

Damit tunneln dann alle APs ihren Traffic zentral auf den CapsMan Controller an dem dieser dann zentral in LAN ausgekoppelt wird.

Das ist WLAN Steinzeit ! Warum braucht man dir ja sicher nicht weiter erklären, denn sowas skaliert niemals. Wenn du 10 APs hast die je 20 Mbit/s Traffic machen muss der Controller 2 Gigabit Traffic auskoppeln. Wie soll das gehen ?

Dein WLAN ist also grottenlahm wegen dieser Fehlkonfiguration und wird lahmer je mehr Traffic die APs senden. Möglich also das es deshalb zu diesen CapsMan Management Abbrüchen bei dir kommt. Sowas darf in einem stabilen CapsMan Betrieb mit aktivem Local Forwarding niemals im Log auftauchen.

Fazit:

Immer Local Forwarding aktivieren ! Halte dich an das hiesige MT WLAN Tutorial für dyn. VLANs und nutze alles was dort zur grundlegenden CapsMan Installation gesagt wurde !

(Den gesamten Radius Part kannst du in deinem Setup natürlich ignorieren wenn du mit statischen VLANs arbeitest !!)

Hier ist eine auch mit 7.1.3 stabil laufende einfache CapsMan Konfig (Auszug aus dem o.a. dynamischen VLAN Tutorial). cAPs bzw. CapsMan Management laufen im Management VLAN 1 via DHCP, 2.4Ghz only wg. Übersicht

/interface bridge

add igmp-snooping=yes ingress-filtering=no name=vlan-bridge protocol-mode=mstp region-name=\

Mikrotik region-revision=3 vlan-filtering=yes

/caps-man channel

add band=2ghz-g/n control-channel-width=20mhz extension-channel=disabled frequency=2432 \

name=2ghz-Ch5

add band=2ghz-g/n control-channel-width=20mhz extension-channel=disabled frequency=2452 \

name=2ghz-Ch9

add band=5ghz-onlyac extension-channel=eCee name=5Ghz-Ch

/caps-man datapath

add bridge=vlan-bridge local-forwarding=yes name=datapath1

/caps-man security

add authentication-types=wpa2-psk comment="MacAddr, PW: mikrotik123" encryption=aes-ccm \

name=wpa2andMac

add authentication-types=wpa2-eap comment="WPA2 Enterprise" eap-methods=passthrough \

encryption=aes-ccm name=wpa-ent tls-certificate=none tls-mode=no-certificates

add authentication-types="" comment="No encryption" eap-methods=passthrough name=Open

/caps-man configuration

add country=germany datapath=datapath1 installation=any mode=ap multicast-helper=full name=\

"Dynamic VLANs" security=wpa-ent ssid=Mikrotik

/caps-man interface

add channel=2ghz-Ch5 configuration="Dynamic VLANs" disabled=no l2mtu=1600 mac-address=\

B8:69:F4:12:34:56 master-interface=none name="cAP Links" radio-mac=B8:69:F4:12:34:56\

radio-name=B869F1234567

add channel=2ghz-Ch9 configuration="Dynamic VLANs" disabled=no l2mtu=1600 mac-address=\

64:D1:54:F1:23:45 master-interface=none name="cAP Rechts" radio-mac=64:D1:54:F1:23:45 \

radio-name=64D151234567

/ip address

add address=192.168.88.1/24 comment=Management interface=vlan1 network=192.168.88.0

add address=10.0.10.1/24 interface=vlan10 network=10.0.10.0

add address=10.0.20.1/24 interface=vlan20 network=10.0.20.0

add address=10.0.30.1/24 interface=vlan30 network=10.0.30.0

add address=10.0.99.1/24 comment="Guest (unauthorized)" interface=vlan99 network=10.0.99.0

/lcd

set default-screen=stat-slideshow Das bedeutet aber dann auch das die Einwahl direkt vom RB erledigt werden sollte?

Ist das jetzt eine Frage ???Das ist ja das Design was DU dir selber vorgegeben hast und natürlich auch sehr sinnvoll ist um das performancetechnisch miese Gefrickel mit einem Kaskade und doppeltem NAT und Firewalling loszuwerden.

Beim Internet Zugang gehört es damit dann natürlich auch in die ersten, wichtigen Steps der Infrastruktur, keine Frage.

Mir geht es um eine Grundlegende Firewall die erstmal die Sachen von aussen dicht macht

Dann orientiere dich als Beispiel immer am Firewall Setting in der Default Konfig ! Die macht das alles wasserdicht.Bedeutet ich kann ein RB einmal mit der Default Konfig booten und mir übers Terminal die Dinge exportieren und dann meine Version quasi bauen.

Richtig ! Entweder so, oder du nimmst die Default Konfig als Grundlage und customized sie mit deinen Anforderungen.Kannst du auch immer erstmal in Kaskade zur FB machen. Später fügst du lediglich einfach nur ein PPPoE Interface auf ether1 dazu und schliesst dein Modem an und steckst einfach um. Fertisch...

und dann bei der Umstellung auf Vlan was verbokt habe.

Verbockt meinst du sicher, und das wird sehr wahrscheinlich der Fall gewesen sein, denn wenn du mit Local Forwarding arbeitest müssen die AP Anschlussports natürlich TAGGED sein für alle MSSID VLANs !! Nur das Management VLAN liegt immer UNtagged an (PVID) (Siehe Tutorial !)Wird wahrscheinlich Statisch bleiben.

Was ja auch absolut OK ist !Captive Portal solltest du ggf. trotzdem aktivieren und dann statische Usernmane für die Gäste verwenden und die zyklisch mal ändern.

Aber das ist alles kosmetische Spielerei die man immer ganz zum Schluss macht wenn der Rest stabil rennt !

Wenn ich hier Versuche mit ESP usw. machen will und diese separieren, geht das ja über eigene SSID und Security.

Bahnhof ?, Ägypten ? Was sollen diese kryptischen Worte uns sagen ??Nur so viel IPsec Clients in egal welchen VLANs brauchen keine eigene SSID, Security, Separierung oder sonstwas. Was auch immer du damit meinst...?!?

das ich morgen einmal die Verbindung mit dem Vigor und die Einwahl per RB probiere

Das ist der richtige Weg !Achte darauf das du nach jedem Konfig Schritt immer deine Konfig über die Files Funktion zyklisch sicherst. So musst du im Falle eines Fehlers nicht immer wieder bei Null starten !

Nutze im Zweifel immer die Default Konfig und füge lediglich ein PPPoE Interface hinzu !

ACHTUNG !!

Passe auf das das PPPoE Interface dann in die Interface Liste "WAN" aufgenommen wird, denn die Default Firewall steuert viel über diese Interface Listen Defintion.

Analog müssen dann auch ggf. zusätzliche VLAN IP Interfaces der Liste "LAN" hinzugefügt werden !

Das Draytek Modem sollte natürlich VORHER auf seine aktuelleste Firmware geflasht sein und selber das Provider VLAN Tagging machen und NICHT der MT:

idomix.de/supervectoring-draytek-vigor-165-als-modem-einrichten

Weisst du ja auch alles selber...

Diese haben WlanChips und zum Testen möchte ich die eigentlich nicht in mein Netz hängen. Es sind keine Gäste aber auch keine "regulären" Teilnehmer.

Dann spannst du dir natürlich ein kleines zusätzliches IoT WLAN Testnetz auf oder fackelst die mit übers Gästenetz ab. Dann viel Erfolg mit der Umstellung !

Ich habe jetzt ein Setup erstmal ohne Vlan usw. angefangen. Was Läuft bis jetzt.

Alles richtig gemacht ! 👍Eine Bridge die alle Ports vom RB beinhaltet und die eine IP Adresse und einen DHCP hat.

ACHTUNG wenn du hier später mit VLANs arbeitest !!!Dann darf die Bridge keine IP Adresse mehr haben und diese muss zwingend vom Bridge Interface entfernt werden !

Bei VLANs wird die IP Adressierung dann ausschliesslich über die VLAN IP Adressen gemacht. Siehe dazu auch das VLAN Tutorial was diesbezüglich die entsprechenden Hinweise hat die man lesen sollte zu dem Thema !

DNS mit Script usw. Auch dies Funktioniert soweit alles gut.

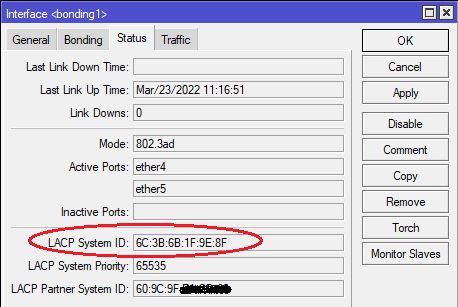

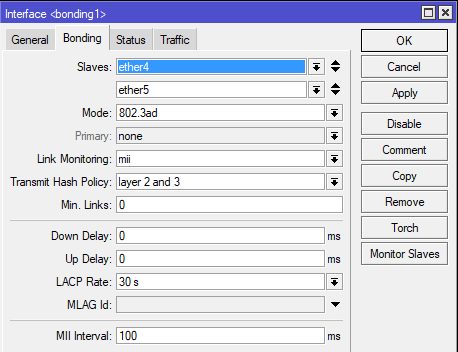

👍Jetzt wollte ich ein Bonding mit 2 Ports

Bedenke das Bonding immer auf 2 Seiten gemacht werden muss !! Du musst das Setup dann also auf BEIDEN Seuten machen wie es hier:Mikrotik VLAN Konfiguration ab RouterOS Version 6.41

genau beschrieben ist.

Wichtig ist darauf zu achten das die Member Interfaces keine individuelle Konfig haben BEVOR man sie in eine LAG Gruppe bündelt (Bond Interface).

Ignoriert man das kommt es zu solchem inkonsitenten Verhalten wie bei dir. Es ist also essentielle das man die Bonding Interface immer zuerst setzt auf einem noch jungfräulichen System. Alle Interface spezifischen Settings wie Tagging, PVID usw. macht man dann immer rein nur auf dem Bonding Interface, denn das stellt sicher das es immer identisch auf die Member Interfaces distribuiert wird !

Im Switch kann ich ja nur die Ports wählen und dann hier noch active oder passive oder static.

Dort wählst du immer active !!Arbeitet dein angeschlossener Switch mit SwitchOS ??

oder sollten diese eigentlich Richtig sein?

Grundsätzlich ist sie richtig. Du solltest das Harsing aber wie im Tutorial beschrieben auf Mac und IP setzen. Wenn du wenig Adress Entropie im Netzwerk hast verbessert das die Auslastung der Member Links deutlich.So sähe die Konfig syntaktisch richtig aus (RouterOS 7.1.3):

/interface bonding

add mode=802.3ad name=bonding1 slaves=ether4,ether5 transmit-hash-policy=layer-2-and-3

/interface bridge port

add bridge=bridge comment=defconf interface=ether2

add bridge=bridge comment=defconf interface=ether3

add bridge=bridge comment="LACP LAG" interface=bonding1

!

lag Mikro dynamic id 1

ports ethe 1/1/47 to 1/1/48

!

Ruckus-ICX7150#sh lag dyn

Total number of LAGs: 1

Total number of deployed LAGs: 1

Total number of trunks created:1 (127 available)

LACP System Priority / ID: 1 / 609c.9fea.1234

LACP Long timeout: 90, default: 90

LACP Short timeout: 3, default: 3

=== LAG "Mikro" ID 1 (dynamic Deployed) ===

LAG Configuration:

Ports: e 1/1/47 to 1/1/48

Port Count: 2

Lag Interface: lg1

Trunk Type: hash-based

LACP Key: 20001

Deployment: HW Trunk ID 1

Port Link State Dupl Speed Trunk Tag Pvid Pri MAC Name

1/1/47 Up Forward Full 100M 1 No 1 0 609c.9fea.1234

1/1/48 Up Forward Full 100M 1 No 1 0 609c.9fea.1234

Port [Sys P] [Port P] [ Key ] [Act][Tio][Agg][Syn][Col][Dis][Def][Exp][Ope]

1/1/47 1 1 20001 Yes L Agg Syn Col Dis No No Ope

1/1/48 1 1 20001 Yes L Agg Syn Col Dis No No Ope

Partner Info and PDU Statistics

Port Partner Partner LACP LACP

System ID Key Rx Count Tx Count

1/1/47 65535-6c3b.6b1f.9e8f 7 27 30

1/1/48 65535-6c3b.6b1f.9e8f 7 27 30