Mikrotik Router als WLAN Gateway

Hi all,

hatte lange leider wenig Zeit...deswegen nochmal die Bitte um Tipps für folgenden Aufbau:

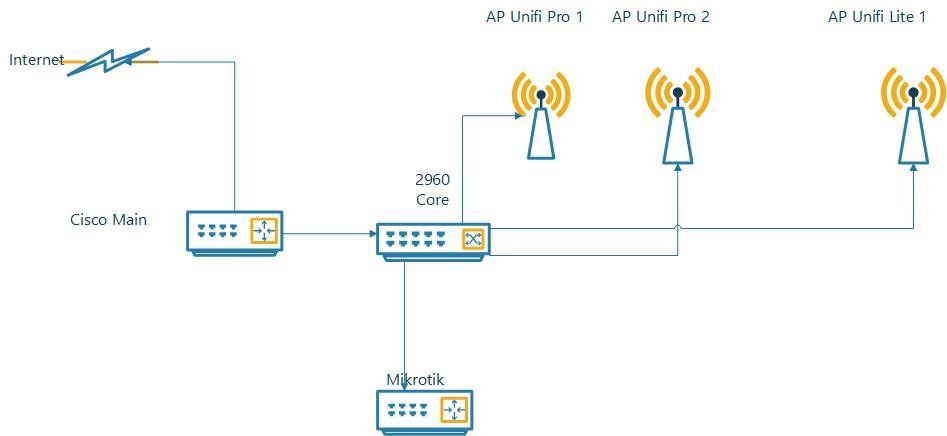

Habe Cisco Main Router vor einem 2960 Core Switch. Im Moment ist WLAN noch im Home Netz.

AP´s sind Ubiquitis. Routerboard MikroTik RB2011iL.

Was ich gerne hätte :

Weiterhin mein internes WLAN und ein abgeschottetes Guest WLAN ( noch mit der Firewall des Mikrotik und Anmeldung über Datenbank)

Bräuchte nochmal bissl Starthilfe...

Die AP´s an den Mikrotik anbinden macht Sinn oder? Das heißt dort muss ich min. 2 Interfaces haben mit je einer IP aus jedem Netz.

Gateway für Router kann ja für mein Home bleiben. GW für neues Guest dann der Mikrotik und dort alles zum Cisco Router schicken?

DIe AP sollten ja 802.1q können.. kann also per Trunk VLAN separieren.

Ist wahrscheinlich voll simpel aber ich blick grad ned durch.

Wie gehe ich vor...erstmal vom Switch die AP´s auf den Mikrotik? ...Dann die VLAN trennen und weiter?

Oder ganz anderer bzw. besserer Weg.

Danke vorab

greets

Cyb

hatte lange leider wenig Zeit...deswegen nochmal die Bitte um Tipps für folgenden Aufbau:

Habe Cisco Main Router vor einem 2960 Core Switch. Im Moment ist WLAN noch im Home Netz.

AP´s sind Ubiquitis. Routerboard MikroTik RB2011iL.

Was ich gerne hätte :

Weiterhin mein internes WLAN und ein abgeschottetes Guest WLAN ( noch mit der Firewall des Mikrotik und Anmeldung über Datenbank)

Bräuchte nochmal bissl Starthilfe...

Die AP´s an den Mikrotik anbinden macht Sinn oder? Das heißt dort muss ich min. 2 Interfaces haben mit je einer IP aus jedem Netz.

Gateway für Router kann ja für mein Home bleiben. GW für neues Guest dann der Mikrotik und dort alles zum Cisco Router schicken?

DIe AP sollten ja 802.1q können.. kann also per Trunk VLAN separieren.

Ist wahrscheinlich voll simpel aber ich blick grad ned durch.

Wie gehe ich vor...erstmal vom Switch die AP´s auf den Mikrotik? ...Dann die VLAN trennen und weiter?

Oder ganz anderer bzw. besserer Weg.

Danke vorab

greets

Cyb

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 507187

Url: https://administrator.de/forum/mikrotik-router-als-wlan-gateway-507187.html

Ausgedruckt am: 29.07.2025 um 19:07 Uhr

54 Kommentare

Neuester Kommentar

Die AP´s an den Mikrotik anbinden macht Sinn oder? Das heißt dort muss ich min. 2 Interfaces haben mit je einer IP aus jedem Netz.

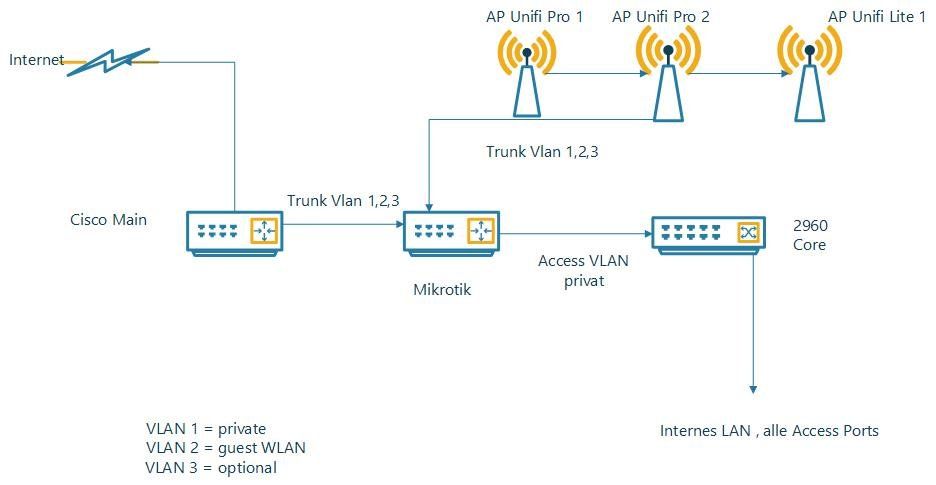

Kann man machen, muss man aber nicht... Sinnvoller wäre eher ein Tagged Uplink und VLANs am Catalysten. Ist universeller zu handhaben.

Das Grundprinzip ist hier im Detail erklärt:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Ist wahrscheinlich voll simpel aber ich blick grad ned durch.

Das ist es in der Tat !Gateway für Router kann ja für mein Home bleiben.

Dazu müsste man mal verstehen wie der Cisco Router (Main) und der Mikrotik verschaltet sind und wo der Catalyst dran ist. Da bist du leider recht oberflächlich. Ist das eine klassische Router Kaskade mit VLANs wie hier ?

Mikrotik VLAN Konfiguration ab RouterOS Version 6.41

OK, der Mikrotik hängt also derzeit nur einbenig dran ohne Konfig, richtig ?

Dann hast du 2 Optionen das obige Praxisbeispiel umzusetzen

mikrotik.com.my/hotspot-server-with-captive-portal-and-walled-ga ...

Die MT VLAN Konfig findest du im obigen Praxisbeispiel des VLAN Tutorials oder auch hier im MT VLAN Tutorial:

Mikrotik VLAN Konfiguration ab RouterOS Version 6.41

Bei deinen 2 VLANs Privat und Gast ist das in 15 Minuten aufegsetzt und online.

Die Unify APs sind alle MSSID fähig, oder ?

Für die ersten Schritte legst du erstmal ein Gast VLAN an auf dem 2960 mit vlan 10 name Gast

und weist dem Mikrotik Port dieses VLAN Tagged zu:

interface FastEthernet0/24

description VLAN Uplink zum Mikrotik

switchport nonegotiate

switchport mode trunk

switchport trunk allowed vlan all

Die gleiche Port Konfig am Catalysten bringst du auf einen der AP Ports. Erstmal nur einen damit du erstmal testen und spielen kannst mit dem Gastnetz. Dann kannst du den MT auch erstmal so "einarmig" angebunden lassen zum Testen.

In diesem einen "Test" AP richtest du dann eine weitere MSSID ein z.B. "Urmels_Gast" und mappst diese MSSID dann auf die VLAN ID 10 (siehe Praxis) Tutorial.

Auf dem MT richtest du dann auch ein VLAN 10 ein und denkst dir dafür eine IP Adresse aus. Z.B. 172.16.10.0 /24

Dem VLAN IP Interface auf dem MT gibst du dann die 172.16.10.1

Gleichzeitig aktivierst du dafür einen DHCP Server für das VLAN 10 auf dem MT.

Das VLAN hängst du dann Tagged an die MT VLAN Bridge mit dem VLAN (Siehe MT Tutorial) und los gehts...

Erstmal bis hierhin....

Dann hast du 2 Optionen das obige Praxisbeispiel umzusetzen

- Als sog. "one armed" Design also so wie er ist das er das Gast WLAN in ein separates VLAN umsetzt.

- Als Router Kaskade mit dem Cisco und auch mit einer VLAN Konfig

mikrotik.com.my/hotspot-server-with-captive-portal-and-walled-ga ...

Die MT VLAN Konfig findest du im obigen Praxisbeispiel des VLAN Tutorials oder auch hier im MT VLAN Tutorial:

Mikrotik VLAN Konfiguration ab RouterOS Version 6.41

Bei deinen 2 VLANs Privat und Gast ist das in 15 Minuten aufegsetzt und online.

Die Unify APs sind alle MSSID fähig, oder ?

Für die ersten Schritte legst du erstmal ein Gast VLAN an auf dem 2960 mit vlan 10 name Gast

und weist dem Mikrotik Port dieses VLAN Tagged zu:

interface FastEthernet0/24

description VLAN Uplink zum Mikrotik

switchport nonegotiate

switchport mode trunk

switchport trunk allowed vlan all

Die gleiche Port Konfig am Catalysten bringst du auf einen der AP Ports. Erstmal nur einen damit du erstmal testen und spielen kannst mit dem Gastnetz. Dann kannst du den MT auch erstmal so "einarmig" angebunden lassen zum Testen.

In diesem einen "Test" AP richtest du dann eine weitere MSSID ein z.B. "Urmels_Gast" und mappst diese MSSID dann auf die VLAN ID 10 (siehe Praxis) Tutorial.

Auf dem MT richtest du dann auch ein VLAN 10 ein und denkst dir dafür eine IP Adresse aus. Z.B. 172.16.10.0 /24

Dem VLAN IP Interface auf dem MT gibst du dann die 172.16.10.1

Gleichzeitig aktivierst du dafür einen DHCP Server für das VLAN 10 auf dem MT.

Das VLAN hängst du dann Tagged an die MT VLAN Bridge mit dem VLAN (Siehe MT Tutorial) und los gehts...

Erstmal bis hierhin....

Welche Vorteile hätte ich bei Kaskade?

Kannst du als pfiffiger Netzwerker eigentlich auch sofort selber sehen !!! Traffic der aus deinem Gastnetz kommt geht über den Tagged Uplink auf den Mikrotik und wird über denselben Tagged Uplink via dein Privatnetz zum Internet Router geroutet.

Daraus folgen 2 Nachteile:

- Der Gastnetz Traffic taucht doppelt am Uplink auf (Performance)

- Der Gasttraffic wird über dein privates Netz geroutet (Sicherheit)

Wenn dein Gast Traffic aber sehr klein ist kann man das so tolerieren. Auch was den Traffic über das private Netz anbetrifft. Es ist zwar nicht das Gelbe vom Ei aus Sicherheitssicht, da ja aller Flow der Gäste immer über das private Netz geht. Der Gast Traffic aber bleibt am Catalysten immer rein auf den MT Uplink Port und den Router Port begrenzt, gelangt also durch das Layer 2 Switching erstmal nicht auf andere Ports.

Wenn aber mehr als deine 1-2 besten Kumpels kommen und du das für die Nachbarschaft machst, dann wäre es auf lange Sicht sicher klüger zum Schutz des privaten Netzes das in eine Kaskade umzubauen.

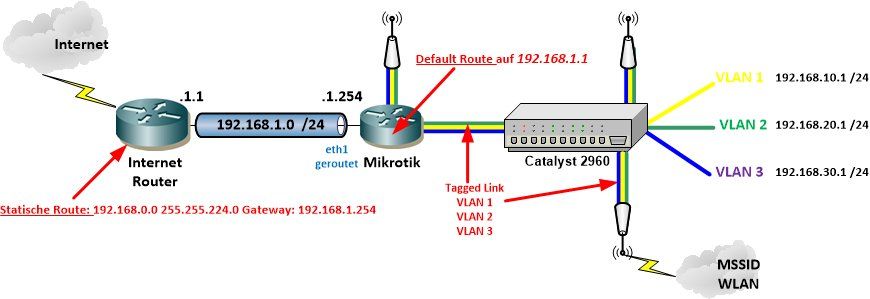

weiter über Trunk Uplink vom Switch zum Router

Nein !Der Trunk geht nur zum MT. Du routest deine lokalen VLANs ja am MT. Der MT reicht das dann über ein Koppel Punkt zu Punkt LAN an den Router weiter.

Quasi wie es hier beschrieben ist wenn du dir den dortigen L3 Switch als deinen MT vorstellst:

Verständnissproblem Routing mit SG300-28

ob ich nicht mal ein Problem hatte wegen Entertain als ich auf trunk umgestellt hatte

Sollte nicht passieren wenn du PIM Routing aktivierst (Multicast)Deshalb ja der Tip es erstmal so zu belassen als one armed Konstrukt. Wie gesagt nicht optimal aber zum "Üben" erstmal OK.

Es macht keinen Sinn die VLANs an den Internet Router durchzureichen. Wazu auch, denn du willst deine internen VLANs ja mit dem Mikrotik routen. DER ist also die zentrale L3 Instanz zwischen deinen VLAN IP Netzen und NICHT der Internet Router.

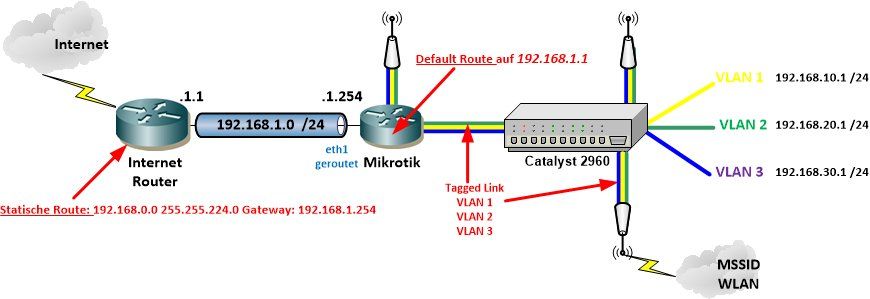

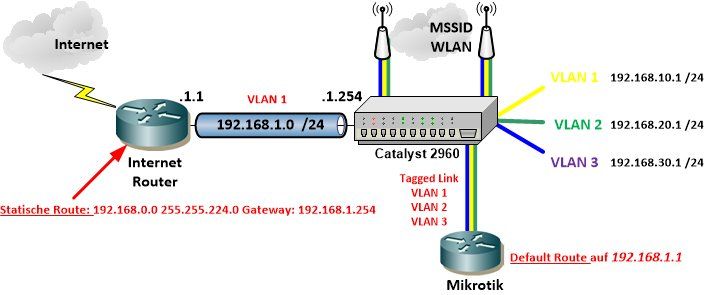

Folglich nutzt du nur ein einfaches Punkt zu Punkt Transfernetz in einer Kaskade. Das sieht dann so aus:

Die MSSID APs kannst du dann wahlweise am Catalysten oder MT anschliessen.

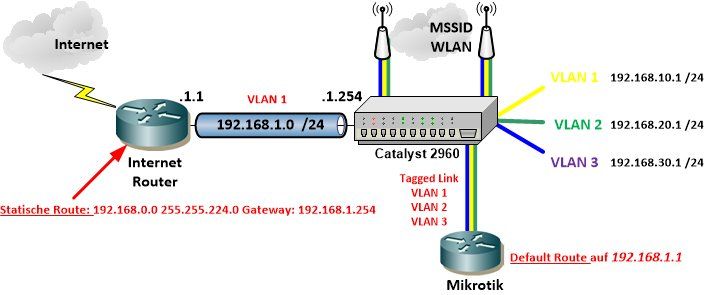

Wenn du dein "One Armed" Design beibehalten willst mit den o.g. Nachteilen sähe das dann so aus:

Der eth1 Port (Beispiel) ist dann lediglich ein untagged Member Port im VLAN 1. Oben im Kaskaden Design wäre er geroutet und hätte einen dedizierte IP im Kopplenetz auf dem eth 1 Port.

Folglich nutzt du nur ein einfaches Punkt zu Punkt Transfernetz in einer Kaskade. Das sieht dann so aus:

Die MSSID APs kannst du dann wahlweise am Catalysten oder MT anschliessen.

Wenn du dein "One Armed" Design beibehalten willst mit den o.g. Nachteilen sähe das dann so aus:

Der eth1 Port (Beispiel) ist dann lediglich ein untagged Member Port im VLAN 1. Oben im Kaskaden Design wäre er geroutet und hätte einen dedizierte IP im Kopplenetz auf dem eth 1 Port.

Das heißt doch ich muss die IP aus meinem Netz vom Router nehmen und mit Transfernetz IP ersetzen

Nein, nicht zwingend. Das kannst du so lassen, du nimmst dann das aktuell bestehende Netz ganz einfach als Transfernetz.Z.B. wenn der Cisco die 172.16.1.1 /24 hat dann gibst du dem Mikrotik direkt auf dem Ethernet Port den du zum Cisco verbindest z.B. die 172.16.1.254.

Default Route auf dem Mikrotik einrichten !: 0.0.0.0/0 -> 172.16.1.1

VLAN Routen auf dem Cisco einrichten !: z.B. 192.168.0.0/18 -> 172.16.1.254 (routet alle 192.168.0.0 bis .63.0 zum Mikrotik)

KEINE Default Konfig auf dem Mikrotik !

ACLs sind dann im internen Netz auch nicht mehr auf dem Cisco sondern müssten auf den MT übertragen werden oder?

Wenn du mit "Cisco" den Router meinst ja ! (Der Catalyst ist ja auch ein "Cisco" Das Grundprinzip ist hier erklärt:

Verständnissproblem Routing mit SG300-28

Letztlich mal ehrlich wenn ich den Mikrotik hinter dem Cisco habe ..ist der doch eigentlich überflüssig.

Ja. Wenn der Cisco Router auch VLANs kann (was bei einem IOS System der Fall ist !) dann kannst du dir den MT sparen. Das ist dann nur ein "Durchlauferhitzer".Anders wäre es gewesen wenn deine APs sinnvollerweise Mikrotik APs gewesen wären, dann kannst du die zentral mit CapsMan auf dem MT Router administrieren.

Aber du hast dich ja leider falsch für die Ubiquity Gurken entschieden !

Wenn der MT Router wäre, wäre dann auch wieder der Cisco über...

Mein Modem etc. ist ja auch im Büro

Modem ??? Was für ein Modem ?Oder verwechselst du jetzt hier mal wieder Modem und Router ?!

danke für deine Erklärungen immer

Immer gerne wieder ! den MT ja aber eigentlich wegen dem Wallet Garden bzw. WLAN Abgrenzung geholt

Autsch, der Dativ ist dem Genitiv sein Tod !Das ist ja auch OK, dann kannst du ihn aber so im "one armed" Design laufen lassen wenn es dir nur um das Captive Portal geht.

aber vor dem MT hatte ich die Ubiquitis schon. Und die haben ja auch einen Controller

Tja Pech...falsche HW. Aber der UBQT Controller ist extern und das ist der gravierende Nachteil dieser HW. Aber egal...das lässt sich ja jetzt erstmal nicht ändern und DU musst damit leben... Für die Funktion ist es letztlich auch völlig egal.Ja hab ja PPPoE mit dem Modem. Der Cisco Router allein kommt ja nicht raus

Ahhh ok, ein Router mit Ethernet Interface ohne integriertes Modem. Dabei sind ja welche mit Modem auch sehr preiswert:ebay.de/itm/Router-CISCO-886-886VA-K9-V02-4Ports-Managed-VDSL-Ro ...

ebay.de/itm/Cisco-C886VA-K9-Integrated-Service-Router/3724222158 ...

ebay.de/itm/Router-CISCO-886-886VA-K9-V02-4Ports-Managed-VDSL-Ro ...

Wollte ja eigentlich im wesentlichen Cisco machen um auch zu üben daheim mit ACLs usw.

Ist ja sehr löblich und auch richtig !Dann wäre alles beieinander.

Dann bleib beim one armed. Damit kannst du das CP realisieren und bastelst dir noch ein VLAN zum Spielen...Letztlich wie du richtig sagst deine Entscheidung die wir dir hier im Forum nicht abnehmen können

Du hast recht mit dem Trunk wenn der Cisco dann zwischen den VLANs routet. Dann brauchst du den MT natürlich nicht, klar.

Mit dem Aufhängen ist komisch. Sollte so eigentlich nicht passieren.

Du kannst aber den PPPoE Dialer einmal nachts automatisch per Router Script resetten. Das sollte das Problem dann temporär lösen.

Mit dem Aufhängen ist komisch. Sollte so eigentlich nicht passieren.

Du kannst aber den PPPoE Dialer einmal nachts automatisch per Router Script resetten. Das sollte das Problem dann temporär lösen.

auf Router on a stick.. und scheint alles zu laufen..

Wie erwartet... hab ich jetzt doppelt gemoppelt drin? bzw. firewall ist jetzt auf dem subIF?

Ja, das ist sinnfrei weil doppelt. Müsste man nicht machen.Das Tagging des Native VLAN 1 ist auch falsch da überflüssig. VLAN 1 ist bei Cisco immer untagged auf einem Trunk. Taggen musst du nur die VLAN die nicht 1 sind.

Nur nochmal doof nachgefragt: Du willst jetzt dieses Design umsetzen, richtig ?

Die Zeichnung hat leider ein paar Fehler, sorry !

Das VLAN 1 ist ja 192.168.1.0 /24 und daher darf rechts das gelbe VLAN 1 dann natürlich keine andere IP haben. Das ist ja das gleiche VLAN und die IP dazu ist falsch !

Das VLAN ist das native VLAN auf dem Cisco und muss man in der Konfig NICHT anfassen und auch keinerlei Subinterfaces darauf abbilden. Das bleibt und sieht dann so aus:

interface GigabitEthernet0/1

description Home LAN

ip address 192.168.1.x 255.255.255.0

no ip redirects

ip pim sparse-mode

ip nat inside

ip virtual-reassembly in

zone-member security private

ip tcp adjust-mss 1452

ip igmp helper-address 62.155.246.164

ip igmp version 3

ip igmp explicit-tracking

ip igmp querier-timeout 120

Der Switchport auf dem Catalyst wo der MT one armed dranhängt sieht so aus:

Interface gigabit 1/24

description Uplink Mikrotik

switchport mode trunk

switchport trunk allowed vlan all

Der MT bekommt dann in der VLAN Bridge das VLAN 1 untagged und die VLANs 2 und 3 getaggt.

Der Cisco muss dann eine oder 2 statische Routen der beiden VLANs 2 und 3 konfiguriert bekommen auf die MT IP in VLAN1 ala ip route 172.16.0.0 255.255.248.0 <ip_mt>

Das routet dann z.B. alle IP Netze von 172.16.0.0 bis 172.16.7.254 an den MT. Wenn man z.B. 172.16.2.0 /24 für VLAN 2 und 172.16.3.0 /24 für VLAN 3 nimmt.

Fertig

Das Design ist auch HIER beschrieben.

So oder so ist dein MT Setup dann falsch, das des Cisco auch wenn es das "one armed" Design von oben sein soll.

Die Zeichnung hat leider ein paar Fehler, sorry !

Das VLAN 1 ist ja 192.168.1.0 /24 und daher darf rechts das gelbe VLAN 1 dann natürlich keine andere IP haben. Das ist ja das gleiche VLAN und die IP dazu ist falsch !

Das VLAN ist das native VLAN auf dem Cisco und muss man in der Konfig NICHT anfassen und auch keinerlei Subinterfaces darauf abbilden. Das bleibt und sieht dann so aus:

interface GigabitEthernet0/1

description Home LAN

ip address 192.168.1.x 255.255.255.0

no ip redirects

ip pim sparse-mode

ip nat inside

ip virtual-reassembly in

zone-member security private

ip tcp adjust-mss 1452

ip igmp helper-address 62.155.246.164

ip igmp version 3

ip igmp explicit-tracking

ip igmp querier-timeout 120

Der Switchport auf dem Catalyst wo der MT one armed dranhängt sieht so aus:

Interface gigabit 1/24

description Uplink Mikrotik

switchport mode trunk

switchport trunk allowed vlan all

Der MT bekommt dann in der VLAN Bridge das VLAN 1 untagged und die VLANs 2 und 3 getaggt.

Der Cisco muss dann eine oder 2 statische Routen der beiden VLANs 2 und 3 konfiguriert bekommen auf die MT IP in VLAN1 ala ip route 172.16.0.0 255.255.248.0 <ip_mt>

Das routet dann z.B. alle IP Netze von 172.16.0.0 bis 172.16.7.254 an den MT. Wenn man z.B. 172.16.2.0 /24 für VLAN 2 und 172.16.3.0 /24 für VLAN 3 nimmt.

Fertig

Das Design ist auch HIER beschrieben.

Der nimmt dann auch automatisch die IP mit raus

Aber nur wenn du den Router als DHCP Client konfigurierst was man eigentlich nicht macht.So oder so ist dein MT Setup dann falsch, das des Cisco auch wenn es das "one armed" Design von oben sein soll.

Nein..vorerst und aus Zeitmangel wollte ich erstmal das ganze ohne den MT abbilden.

Achsooo... Nee, dann brauchst du ja zwingend Subinterfaces am Router, das ist klar.Also Kommando zurück, dann sieht die Router Konfig so aus:

!

interface GigabitEthernet0/1

description Home LAN

ip address 192.168.1.1 255.255.255.0

no ip redirects

ip pim sparse-mode

ip nat inside

ip virtual-reassembly in

zone-member security private

ip tcp adjust-mss 1452

ip igmp helper-address 62.155.246.164

ip igmp version 3

ip igmp explicit-tracking

ip igmp querier-timeout 120

!

interface GigabitEthernet0/1.2

description Home VLAN 2

encapsulation dot1Q 2

ip address 172.16.2.1 255.255.255.0

ip nat inside

zone-member security private

!

interface GigabitEthernet0/1.3

description Home VLAN 2

encapsulation dot1Q 3

ip address 172.16.2.1 255.255.255.0

ip nat inside

zone-member security private

!

(2 und 3 dann hier der Einfachheit halber im Beispiel ohne Multicast)

Route braucht es dann natürlich nicht und die Catalyst Switchkonfig ist identisch zu oben. VLANs 2 und 3 müssen denn dort entsprechend angelegt sein und Port zugewiesen sein.

Was sind denn für dich logische und physische IPs ??? Da solltest du erstmal klären ?!

Wenn du mit physisch die IP auf dem physischen Interface meinst dann ist das immer die IP im native VLAN also die IP die NICHT getaggt wird. Alle Pakete vom physischen Interface (gig 0/1 oben) werden also immer untagged auf dem Trunk gesendet.

Der Switch sieht ja so aus:

Interface gigabit 1/24

description Uplink Cisco Router

switchport mode trunk

switchport trunk allowed vlan all

(switchport trunk native-vlan 1)

Das Kommando in Klammern ist immer Default und bedeutet das alle untagged Pakete die an diesem Switchport reinkommen automatisch ins VLAN 1 geforwardet werden.

Sprich also alles was aus dem 192.168.1.0er Netz des Routers kommt landet im VLAN 1 auf dem Switch.

Eigentlich ganz einfach und logisch...

Wenn du mit physisch die IP auf dem physischen Interface meinst dann ist das immer die IP im native VLAN also die IP die NICHT getaggt wird. Alle Pakete vom physischen Interface (gig 0/1 oben) werden also immer untagged auf dem Trunk gesendet.

Der Switch sieht ja so aus:

Interface gigabit 1/24

description Uplink Cisco Router

switchport mode trunk

switchport trunk allowed vlan all

(switchport trunk native-vlan 1)

Das Kommando in Klammern ist immer Default und bedeutet das alle untagged Pakete die an diesem Switchport reinkommen automatisch ins VLAN 1 geforwardet werden.

Sprich also alles was aus dem 192.168.1.0er Netz des Routers kommt landet im VLAN 1 auf dem Switch.

Eigentlich ganz einfach und logisch...

Dachte wenn ich Sub IF anlege, ist das Physikalische Interface nicht mit IP zu belegen.

Ja, das ist falsch gedacht.... Kann man machen, muss man aber nicht. Dann ist das Native/Default VLAN eben unbenutzt das will man aber meist nicht.

..nur mit dem captive portal muss ich noch bischen probieren

Hier steht wie das genau damit geht:Dynamische VLAN Zuweisung für WLAN (u. LAN) Clients mit Mikrotik

scheint das ich da auch nicht die ACLs auf dem Router

Nöö, ACLs sind für das CP nicht erforderlich wenn du das MT CP meinst ?!muss dann wieder mit console dran

Du kannst auch über die anderen VLAN IPs ran es sei denn du hast eine Telnet oder SSH ACL die nur das Gig1/0 IP Netz erlaubt. Dann ist die Komnsole dein bester Freund ! aber ich will ja nicht das dann aus dem vlan guest in mein Home Netz mehr als nötig Zugriff besteht.

Ahhhso....Ja, das ist dann ganz einfach:

!

access-list extended noguest

deny ip 172.16.2.0 0.0.0.255 192.168.1.0 0.0.0.255

permit ip 172.16.2.0 0.0.0.255 any

!

interface GigabitEthernet0/1.2

description Home VLAN 2

encapsulation dot1Q 2

ip address 172.16.2.1 255.255.255.0

ip access-group noguest in

ip nat inside

zone-member security private

!

Fertisch !

Das ist aber die einfache Option über die ACL. Du machst das natürlich immer über ZFW Firewall und bindest die ACL da ein über eine neue Zone "guest" !!!

Guckst du hier:

Cisco 800, 900, ISR1100 Router Konfiguration mit xDSL, Kabel, FTTH Anschluss und VPN

aber dann bekomme ich keine IP vom dhcp ..

Das ist ja auch logisch. Dann musst du eine Regel für DHCP dazupacken. access-list xyz permit udp any eq bootpc anyEin DHCP Client hat ja erstmal keine IP und nutzt die 0.0.0.0 als Absenderadresse und die 255.255.255.255 als Zieladresse. Die bleiben ja an der o.a. Regel dann logischerweise hängen !

de.wikipedia.org/wiki/Dynamic_Host_Configuration_Protocol#Ablauf ...

Lesen und verstehen..!

Aber vergiss die ACLs sowas macht du mit einer ZFW Konfig ja über die Firewall !

gut ip-helper adresse ginge auch

Nein ! Das ist Unsinn. Denk mal selber etwas nach ! IP Helper ist ein DHCP Forwarder, der hat doch rein gar nichts mit der ACL zu tun !!

Wenn du an der ACL rein nur das Absender IP Netz mit anderen Zieladressen angibst dann bleiben doch DHCP Requests darin hängen. Logisch wenn diese IP DHCP Request Pakete eine Absender IP 0.0.0.0 haben das filtert die ACL dann gnadenlos weg ! Genau deshalb erlaubst du any any mit dem Zielport UDP 67.

Mit einem DHCP Forwarder hat das so viel zu tun wie ein Fisch mit einem Fahrrad..

soweit dhcp schon verstanden

Mmmhhh...scheinbar aber nicht ganz vollständig...im Intro steht lokal soll auf guest können aber nicht umgekehrt.

Nur wenn du im Guest Netz mal was zu administrieren hast. Z.B. wenn dort ein WLAN AP steht an dem du mal konfigurieren musst. Sonst musst du immer physisch ins Gastnetz um den zu konfigurieren was auf die Dauer nervig ist.Hast du dort nix musst du diese Beziehung auch nicht einrichten !

Andersrum ist es ja logisch. Gäste willst du nie und nimmer nicht in deinem privaten Netz haben, oder ?

Das ZFW Konfig Beispiel des Tutorials hat das Gastnetz isoliert. Ein Zugriff aus dem Privatnetz und andersrum sowieso ist da nicht vorgesehen.

Willst du das aktivieren müssen folgende zusätzliche Statements in die ZFW Konfig:

!

class-map type inspect match-any PrivGast

match protocol http

match protocol https

match protocol ssh

!

Erlaubt hier nur HTTP, HTTPS und SSH Sessions ins Gastnetz aus dem Privatnetz. NICHT andersrum !

!

policy-map type inspect PrivatToGast

description Traffic Privat to Guest

class type inspect PrivGast

inspect

class class-default

drop

!

Dann noch die entsprechende Zonen Definition von wo (zone Privat) nach wo (zone Guest):

!

zone-pair security PrivatToGast source Privat destination Guest

service-policy type inspect PrivatToGast

!

Fertisch.

Damit kannst du dann z.B. auf ein GUI eines APs oder die SSH Shell eines RasPis usw. im Gastnetz usw. zugreifen.

wenn obige Erklärung falsch ist von mir, dann wirklich nicht

OK, ich nehme alles zurück und behaupte das Gegenteil. aber bei mir ist es ja quasi so dass Gast Netz auf lokal muss

Wieso das denn ?? Die Firewall Zone hat doch mit dem CP nix zu tun. Damit ist dann Privat und Gast Firewall technisch ein Netz ! Ein NoGo ! Weisst du auch selber...Aber wie kann man auf einzelne hosts das realisieren? Das ist doch immer Zone nicht hostbasiert oder?

Verstehe ich nicht ganz ??? Das nur einzelne Host IP Adressen aus der Gastnetz Zone rauskommen ?!Das geht auch, dann musst du zusätzlich zum Protokoll in die Class Map noch eine ACL mit diesen festen Hostadressen einbinden !

!

class-map type inspect match-any Gast_erlaubt

match protocol http

match protocol https

match protocol dns

match protocol ntp

match access-group name Gaestehosts

!

ip access-list extended Gaestehosts

permit ip host 172.16.1.100 any

permit ip host 172.16.1.150 any

permit ip host 172.16.1.200 any

!

Rest wie oben.

Eigentlich doch ganz easy ?!

Hieße aber den dhcp dann über die controller Software oder iphelper zu machen.

Ääähh...nein, wieso ? Das kannst du doch auch auf dem Router machen mit seinem DHCP. Wäre ja einfacher, denn so ist alles zentral und du hast nicht wieder einen separaten und auch überflüssigen DHCP nur fürs Gastsegment.Aber das Hauptproblem ist eher die controller software die auf Server im homenet läuft.

Warum ??Du lässt dann eben die Kommunikation nur der Server Homenet Adresse mit nur den Devices im Gastnetz zu. Bei einer normalen MSSID AP Konfig ist das doch so oder so kein Thema, da Controller und Management Interface der APs dann so oder so immer in einem abgetrennten VLAN liegen z.B. das Homenet. Nur rein die MSSIDs werden auf die VLAN IDs gemappt, so das das Gastnetz so oder so vollkommen getrennt vom Management ist. Keine Ahnung warum du so kompliziert denkst...?!

Oder können die Unify Gurken beim Captive Portal kein Local Forwarding am AP und müssen alles zum Controller senden wo es dann ausgekoppelt wird ?

Das Management in eine unbekannte Cloud senden ist ja der komplett falsche Weg. Du willst ja wohl kaum das ein Hersteller deine gesamten WLAN Daten und Setups sieht und die vermarktet. Sowas machen eigentlich nur noch Dummies. Muss aber jeder selber wissen.

Dort kann man ja auch schon "ACL" spielen.

Ja, das ist direkt auf dem Accesspoint. Das solltest du lassen. Welchen tieferen Sinn sollte das haben ? Du schaffst dir da nur eine weitere unnütze management Baustelle indem du dann 2 ACLs betreuene musst Router und AP. Außerdem ist das eine nicht SPI fähige ACL. Mit der Firewall auf dem Router fährst du da sicherer.Sprich -erlaube ich dort bsp. Zugriff auf meine Server IP

Wozu musst du aus einem Gast WLAN Zugriff auf die Server IP haben ?? Das sollte so oder so niemals sein. Zugriff auch die Server IP hast du ausschliesslich nur aus dem Homenetz !bei mir dann wohl eher permit ip 172.17.1.0 0.0.0.255 host 192.168.1.10

OK, dann war das oben etwas missverstanden weil du da sagtest du willst nur bestimmten Gast IPs was erlauben.Deine Regel erlaubt dann alles aus dem 172.17.1er Netz auf den Host 192.168.1.10

Da kann man dann nur hoffen das das 172.17.1er Netz NICHT dein Gastnetz ist ?!

immerhin lerne ich viel dabei

Das ist der positive Nebeneffekt ! 👍wie der Discovery aus dem Gastnetz 172.16.0.0 hinkommen soll....hm ..zuviele Bäume grad um mich herum?

Vermutlich ?!Du hast doch für das Gastsegment ein Gig Subinterface und für dieses Segment rennt doch auch ein separater DHCP Server auf dem Router ala:

!

ip dhcp excluded-address 172.17.1.1 172.17.1.149

ip dhcp excluded-address 172.17.1.200 172.17.1.254

!

ip dhcp pool Gastnetz

network 172.17.1.0 255.255.255.0

default-router 172.17.1.254

dns-server 172.17.1.254

domain-name gast.cyberurmel.intern

!

interface GigabitEthernet0/1.10

description Gastnetz VLAN 10

encapsulation dot1Q 10

ip address 172.17.1.254 255.255.255.0

ip nat inside

zone-member security gast

!

So, und wo ist denn da nun dein Problem ?? ZFW Firewall mit der Zone gast definieren und fertig ist der Lack ?!

Das ist ja nun wahrlich kein Hexenwerk.

So bekommen alle Gäste ihre DHCP IP und in der ZFW definierst du wer mit welchen Protokollen wohin darf. Ist doch simpler Standard....

so wie ich es bisher wahr genommen habe müssen die zum controller kommen..

Das ist doch Schrott. Nundenn muss man sich bei UniFi wohl auch nicht groß wundern. Letztlich aber egal, denn dann hängt der Controller Port an einem Trunk Port am Switch. PVID (untagged) dann auf Management Netz (Home) und die MSSIDs dann jeweils Tagged.Siehe oben--mein Kenntnisstand ist, dass ich auf den Controller Zugriff haben muss.. der steht im Homenet.

Das ist ja auch kein Problem.Dazu musst du aber mal grundsätlich klären ob die APs dann generell getunnelt alles zum Controller senden und dort auf die MSSID VLANs gesplittet wird oder eben ob es NICHT getunnelt wird und an den APs direkt in die MSSID VLANs gesendet wird (sog. Local Forwarding). Davon ist in erheblichen Masse die Switchkonfig der AP und Controllerports abhängig, logisch.

Das sollte man also wasserdicht VORHER klären !

Wie soll das denn sonst gehen??

Eben wie gesagt mit Local Forwarding am AP. Es gibt in Controller basierten WLANs immer diese 2 Modi:- Alles durch einen Tunnel von AP zentral zu Controller und der Controller sendet den Traffic dann mit entsprechendem Tag in die MSSID VLANs.

- Controller ist lediglich im Management VLAN und sendet nur Management Traffic über das VLAN an die AP. Die APs senden den Traffic direkt in die MSSID VLANs. (sog. Local AP Forwarding)

Kläre wie die gruselige UniFy WLAN Hardware kommuniziert bzw. nach welchen der 2 o.a. Modi sie funktioniert dann kommen wir auch weiter.

Außer bei dns-server habe ich meine Router IP

Ja, ist es doch im Beispiel auch !! Die 172.17.1.254 ist die Router IP im Gastnetz !!!Der Einwand ist jetzt irgendwie unverständlich ?!

Aber man braucht ihn wenn man CP machen will. (Hotspot, Radius, Voucher)

OK, das ist ja aber letztlich dann egal ob du das Hotspot Gastnetz dann am AP oder am Controller auskoppelst. Ist ja dann nur die Poret Konfig am Switch und eher kosmetisch. Im Gegenteil eigentlich nur noch einfacher, da du es nicht an jedem APO Port machen musst sondern nur an einem einzigen Port am Controller. ich sehe du magst du Ubis nicht wirklich

Stimmt, Mikrotik AP können das weitaus besser zumal sie ihren Controller gleich schon an Bord haben ohne externes Geraffel. Siehe z.B. HIER.so läuft alles jetzt mit zonen... nee war kein Hexenwerk.

👍Aber ich wollte es ja eigentlich auch anders machen.

Ja wie denn dann ???Wahrscheinlich zu kompliziert oder halt doof mit der HW Kombi (mit CP bzw. Radius)

Geht doch auch ! Musst das Gastenetz dann eben nur am Controller auskoppeln ! Siehe oben...Dachte der DNS ist meine "Haupt" Router IP ..... Layer 8 mal wieder?

Ja, Layer 8 PEBKAC Jede Interface IP des Cisco geht, denn der ist ja insgesamt Proxy DNS. Man nimmt also als DNS dann logischerweise immer die Router IP des entsprechenden Subnetzes in dem man ist.

Was meinst du mit auskoppeln?

Es gibt manche WLAN Controller die generell allen AP Traffic zentral zu sich tunneln und dann erst zentral am Controller in die entsprechenden VLANs "auskoppeln". Sprich hier muss also immer der Controller Port Tagged am Switch angeschlossen sein. Die AP Ports dann logischerweise imme rnur untagged im WLAN Management Netz, denn dort wird ja einzig nur der Tunnel zum Controller aufgebaut.Das Gros der APs macht aber ein sog. Local Forwarding. Sprich es koppelt die VLANs direkt am AP aus so das der AP dann Tagged angeschlossen werden muss, der Controller aber rein nur im WLAN Management Netz hängen muss, da er rein nur Management macht. Local Forwarding skaliert performancetechnisch logischerweise besser, da der gesamte Tunnel Overhead entfällt und ebenso die Problematik der limitierten Bandbreite am Controllerport. Steigt dort die Summe des gesamten Tunneltraffic über 1Gig am Controller, was ja bei .11ac APs kein Problem mehr ist, muss ein 2,5 Gig, 5Gig oder 10Gig Port am Controller her oder ein LACP LAG was dann wieder mehr als 1 Interface erfordert. Keine gute Idee also mit dem Tunneling aber einige Hersteller machen es nur so.

Deshalb der Einwand !

Es ist also immer eine Frage der Management Anbindung bzw. des Verfahrens der AP zu Controller Kopplung.

Du hattest NICHT beschrieben welches Verfahren du nutzt !! Sofern man überhaupt mit seiner HW wählen kann.

jetzt habe ich die Dinger

👍Gestern morgen war wieder kein Internet Zugang trotz dem Skript des Neu starten

Komisch !?!Hier an mehreren Telekom VDSL Entertain Anschlüssen ganz ohne Skript keinerlei Probleme....

Aktuelles Modem Image und auch IOS Image (15.6(3)M6a) hast du drauf ?

da geht wohl die Kiste in die Knie mit Betrieb oder

Nein ! Nicht bei VDSL 50 bis 100Ein show proc cpu oder sh proc cpu his zeigt dir das doch an ohne raten zu müssen !

Rein nur wenn ich debug anschalte?? Lol..das schaff sogar ich ned so einfach

Nein, mit Debugging bekommt man das nicht hin aaaaber...Debuggen kostet erheblich Systemrecourcen, da alles CPU switched ist !! Das sollte man also immer nur kurzzeitig zum Debuggen nutzen !Danach immer auschalten mit u all !!!

advsecurityk9-mz.151-4.M12a

Oha, ne 15.1er....die ist ja ur- uralt und gar nicht mehr im Support !