Mikrotik Router Clients isoliert

Hallo,

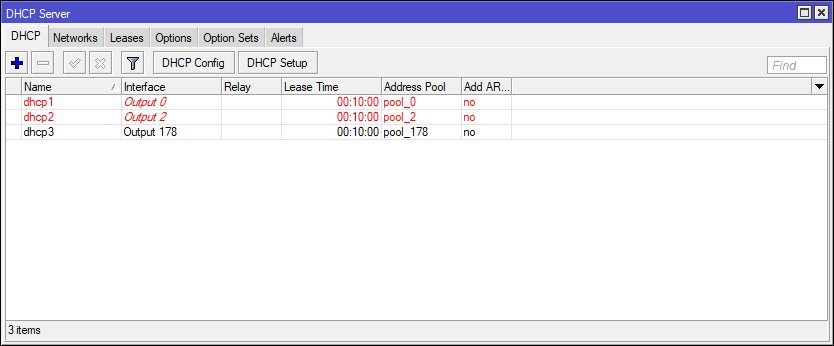

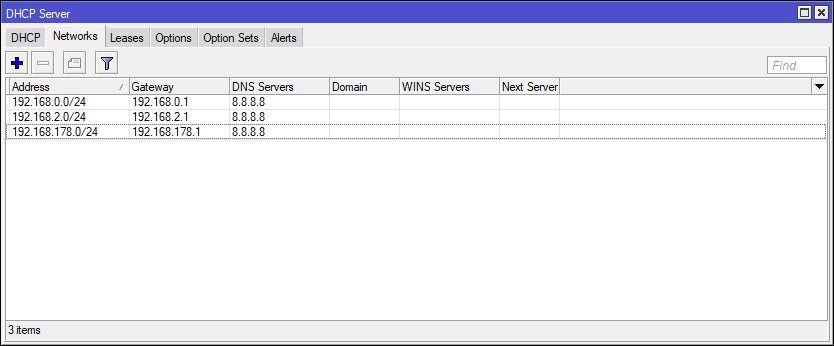

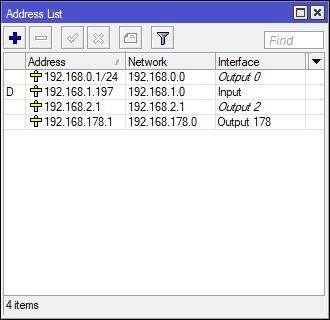

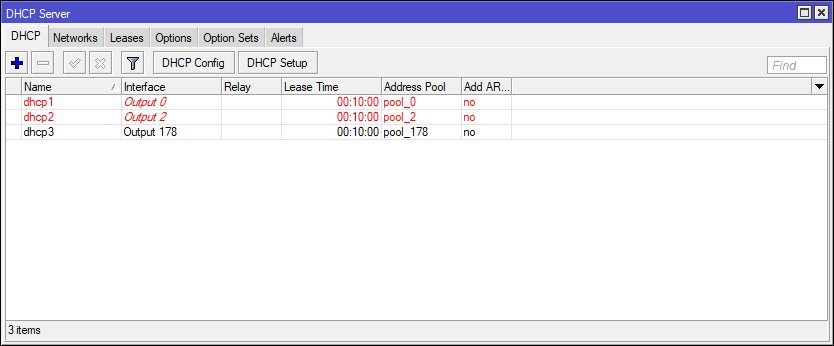

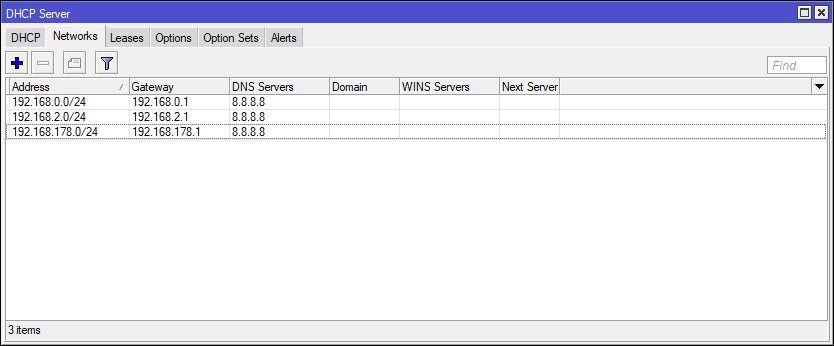

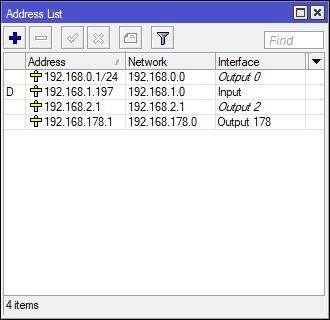

wir nutzen hier einen MikroTik Router um Kundennetze zu simulieren. Die Einrichtung funktionierte auch wunderbar (1 Post ist Input, da kommt das Kabel vom Netzwerk rein und 3 Ports bilden jewails ein eigenes Netz). Soweit, so gut. Nur habe ich jetzt das Problem, dass sich die Clients innerhalb eines Netzes (an dem Jewailigen Port am MikroTik hängt ein billiger 8 Port unmanaged Switch) nicht sehen können. (Pingen bringt eine Zeitüberschreitung). Daher habe ich den Verdacht, irgendwo den Wurm drin zu haben.

Vom Router aus Pingen kann ich auch nur in das Produktivnetz, nicht in die "eigenen" Netze (Timeout).

Ins Internet kommen die Clients alle wunderbar.

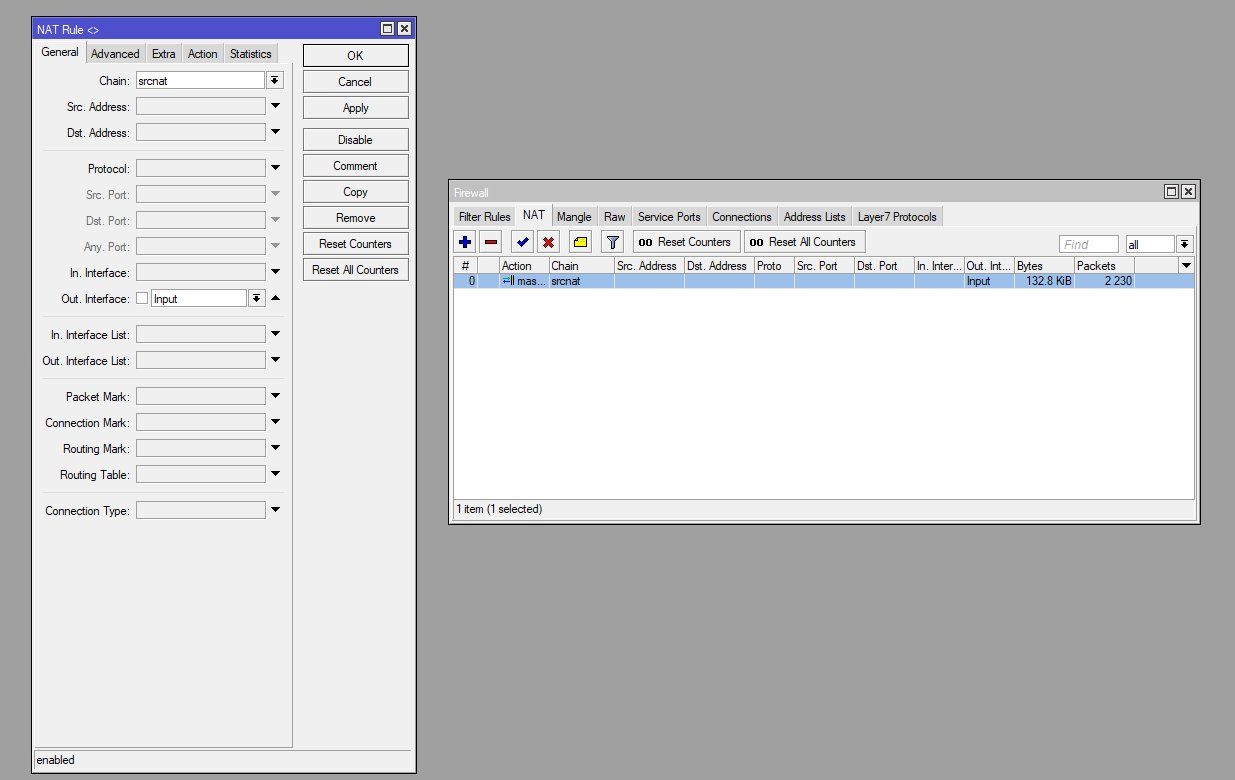

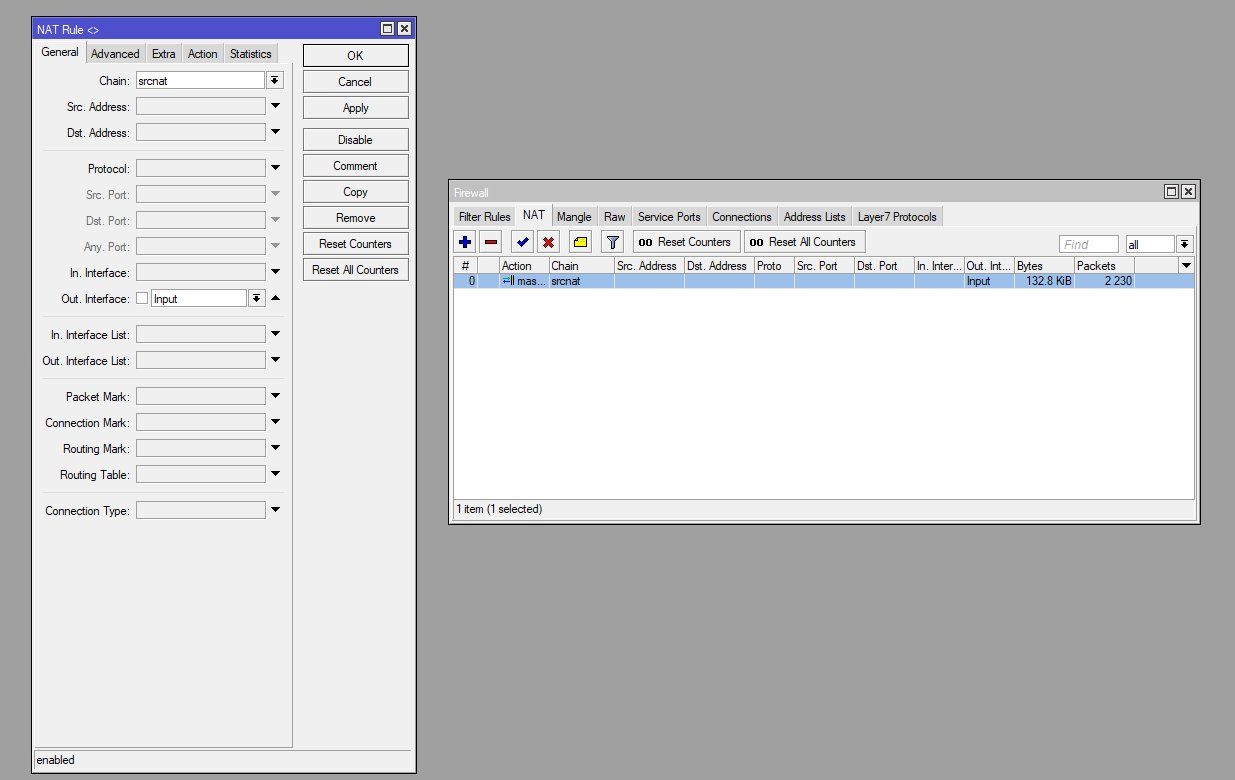

Anbei noch ein paar Screenshots von der aktuellen Konfiguration:

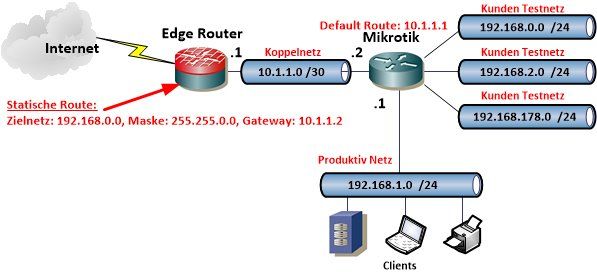

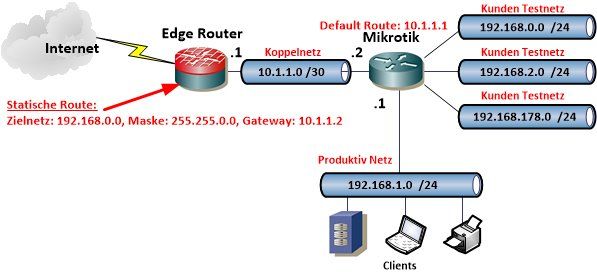

Der Sollzustand sieht so aus:

- Die Clients kommen weiterhin ins Internet

- Die Clients können sich in "ihrem" Netz unterhalten

- Die Clients kommen nicht aus "ihrem" Netz heraus

Schon mal danke an alle!

wir nutzen hier einen MikroTik Router um Kundennetze zu simulieren. Die Einrichtung funktionierte auch wunderbar (1 Post ist Input, da kommt das Kabel vom Netzwerk rein und 3 Ports bilden jewails ein eigenes Netz). Soweit, so gut. Nur habe ich jetzt das Problem, dass sich die Clients innerhalb eines Netzes (an dem Jewailigen Port am MikroTik hängt ein billiger 8 Port unmanaged Switch) nicht sehen können. (Pingen bringt eine Zeitüberschreitung). Daher habe ich den Verdacht, irgendwo den Wurm drin zu haben.

Vom Router aus Pingen kann ich auch nur in das Produktivnetz, nicht in die "eigenen" Netze (Timeout).

Ins Internet kommen die Clients alle wunderbar.

Anbei noch ein paar Screenshots von der aktuellen Konfiguration:

Der Sollzustand sieht so aus:

- Die Clients kommen weiterhin ins Internet

- Die Clients können sich in "ihrem" Netz unterhalten

- Die Clients kommen nicht aus "ihrem" Netz heraus

Schon mal danke an alle!

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 378433

Url: https://administrator.de/forum/mikrotik-router-clients-isoliert-378433.html

Ausgedruckt am: 25.07.2025 um 18:07 Uhr

11 Kommentare

Neuester Kommentar

Daher habe ich den Verdacht, irgendwo den Wurm drin zu haben.

Ja, da hast du Recht, das riecht nach einer grundsätzlichen Fehlkonfiguration entweder des MTs oder des Switches.Dazu 3 wichtige Fragen vorweg:

- Machst du transparentes Routing auf dem MT, sprich also alles normal geroutet ohne NAT (IP Adress Translation)

- Hat der Switch sowas wie Private LANs oder isolated VLANs was aktiviert ist oder arbeitet der nur als dummer Switch ?

- Können sich denn die Clients wenn sie nur allein auf dem Switch hängen fehlerfrei untereinander pingen ?

Bedenke dazu auch beim Ping Test das Windows per Default das Pingen (ICMP Protokoll) deaktiviert hat in der Firewall, du dieses also erst aktivieren musst wenn du mit Ping oder Traceroute arbeiten willst !!

windowspro.de/tipp/ping-windows-7-server-2008-r2-zulassen

Nochwas zum Thema DNS Server 8.8.8.8 !

Dir ist klar das Google damit ein Profil deines Internet Verhaltens erstellt und diese Daten mit 3ten vermarket.

Eigentlich machen nur noch Dummies die auf Privatshäre ihrer persönlichen Daten nichts geben heute solch eigentlich überflüssige und unsinnige Einstellung !

Es ist ja anzunehmen das du VOR dem MT noch einen eigentlichen Internet Router hast wie ne FritzBox oder sowas.

Diese ist IMMER auch DNS Proxy und nutzt den loaklen DNS des Providers. Deshalb solltest du im MT immer nur diese LAN IP des lokalen Routers als DNS konfigurieren und niemals die Google DNS IP !!

Mal abgesehen davon DNS Requests sinnlos um den halben Globus zu schicken und damit auch noch unsinnigerweise die Antwortzeiten zu erhöhen. Also Tip: Änder die DNS Einstellung !

Sie hat zwar mit dem eigentlichen Problem nichts zu tun macht aber viel Sinn aus den o.a. Gründen.

Dein Kardinalsfehler bzw. dein Wurm den du vermutlich aus Netzwerk Unkenntniss verbockt hast und der Grundlage allen Übels ist, zeigt aber schon klar der o.a. Screenshot deiner Konfig !!

Damit hat sich die oben gestellte Frage 1 schon erledigt !

Du arbeitest mit NAT (Masquerading) was in deinem Test Umfeld generell kontraproduktiv ist, denn damit isolierst du deinen Netze und schaffst dur die NAT Firewall eine Routing Einbahnstrasse !

Vergiss also diesen Unsinn und stelle deinen MT auf normales, sauberes Routing ohne NAT. Deine Interface Zuordnung oben ist auch nicht sauber, das erkennst du daran das einige Einstellungen rot sind !

Also ggf. nochmal alles sauber nach dem u.a. Tutorial aufsetzen. Dann auch mit richtigem DNS

Dann kommt das auch sofort alles zum Fliegen !

Wie man es richtig macht erklärt dir dieses Tutorial:

Routing von 2 und mehr IP Netzen mit Windows, Linux und Router

Denke an die Default Route im MT auf den LAN Port des Internet Routers (bei dir nach dem IP Netz zu urteilen wohl eine FritzBüx) und...

...denke am Internet Router auf die statische Route deiner Testnetze zum MT !! Dort auf dem Internet Router reicht eine einzige Route:

Netzwerk: 192.168.0.0 Maske: 255.255.224.0 Gateway: 192.168.178.1

Diese routet dann alle IP Netze von 192.168.0.0 bis 192.168.31.0 an den Mikrotik.

Brauchst du mehr Netze kannst du die Maske vergrößern. Z.B. routet:

Netzwerk: 192.168.0.0 Maske: 255.255.192.0 Gateway: 192.168.178.1

alle IP Netze von 192.168.0.0 bis 192.168.63.0 an den Mikrotik usw.

All diese Schritte bringen dein Design sofort sauber zum Fliegen.

Wie man es ganz toll und luxuriös über VLANs macht erklärt dir dann dieses Tutorial:

Mikrotik VLAN Konfiguration ab RouterOS Version 6.41

Das aber nur mal als begleitende Hilfestellung nebenbei.

Nutze erstmal die oben genannten Schritte wenn du nur so ein einfaches Testdesign hast wie bei dir.

Es würde reichen einfach nur NAT auf dem Port der zum Internet Router geht abschalten. Aber vermutlich ist auch das nicht wirklich das was du willst, deshalnb nochmal genau nachgefragt:

Dein "Produktivnetz" ist das 192.168.178er Segment, ist das richtig ?

Wenn das so gewollt ist dann solltest du aber NAT (IP Adress Translation / Masquerading) auf diesem Port doch besser aktiv lassen, denn die NAT Firewall sorgt ja dann dafür das keiner aus dem 192.168.178er Segment dann in die 3 anderen Testnetze .0.0 /24, .0.1 /24 und .0.2 /24 kommt.

Deren IP Adressen werden ja durch das aktivierte NAT / Masquerading am 192.168.178er Segment also dem Port mit der MT Adresse 192.168.178.1 auf eben genau diese IP Adresse umgesetzt. Deshalb auch der Name Network Adress Translation !

Alle Endgeräte im Produktivnetz 192.168.178.0 /24 "sehen" also Endgeräte aus diesen 3 Testnetzen immer mit der IP Adresse 192.168.178.1 und "denken" damit das diese Geräte Teilnehmer im lokalen "Produktivnetz" sind.

Durch das NAT können sie ja nicht "sehen" das diese in Wahrheit ganz andere Absender IPs haben !

Alles ganz logisch und klar also das es so funktioniert wie es funktioniert.

Die Frage ist jetzt WAS willst du erreichen ? Das die Testnetze vom "Produktivnetz" isoliert sind (was ja eigentlich Sinn macht). Ode reben nur auf ein oder zwei ausgewählte Rechner im Produktivnetz dürfen.

Das die Testnetze auch zusätzlich untereinander isoliert sind

Oder oder...

Davon ist dann eine finale Konfig bzw. ein Design abhängig. Leider hast du diese Anforderungen ja noch nicht klar definiert und benannt...

Dein "Produktivnetz" ist das 192.168.178er Segment, ist das richtig ?

Wenn das so gewollt ist dann solltest du aber NAT (IP Adress Translation / Masquerading) auf diesem Port doch besser aktiv lassen, denn die NAT Firewall sorgt ja dann dafür das keiner aus dem 192.168.178er Segment dann in die 3 anderen Testnetze .0.0 /24, .0.1 /24 und .0.2 /24 kommt.

aber die Rechner in den MT Netzen kommen raus auf unser Produktivnetz.

Ja, das ist ja auch klar und logisch !Deren IP Adressen werden ja durch das aktivierte NAT / Masquerading am 192.168.178er Segment also dem Port mit der MT Adresse 192.168.178.1 auf eben genau diese IP Adresse umgesetzt. Deshalb auch der Name Network Adress Translation !

Alle Endgeräte im Produktivnetz 192.168.178.0 /24 "sehen" also Endgeräte aus diesen 3 Testnetzen immer mit der IP Adresse 192.168.178.1 und "denken" damit das diese Geräte Teilnehmer im lokalen "Produktivnetz" sind.

Durch das NAT können sie ja nicht "sehen" das diese in Wahrheit ganz andere Absender IPs haben !

Alles ganz logisch und klar also das es so funktioniert wie es funktioniert.

Die Frage ist jetzt WAS willst du erreichen ? Das die Testnetze vom "Produktivnetz" isoliert sind (was ja eigentlich Sinn macht). Ode reben nur auf ein oder zwei ausgewählte Rechner im Produktivnetz dürfen.

Das die Testnetze auch zusätzlich untereinander isoliert sind

Oder oder...

Davon ist dann eine finale Konfig bzw. ein Design abhängig. Leider hast du diese Anforderungen ja noch nicht klar definiert und benannt...

Das soll das Standard FritzBox Netz sein (192.168.178.0/24)

Nur nochmal zur Sicherheit nachgefragt:- Dort in dem Netz ist aber keine FritzBox ins Internet mehr drin, oder ??

- Dieses Netz ist also dann auch ein reines Kunden Testnetz wie .0.0 oder .2.0 auch, richtig ??

- Der Internet Router befindet sich im .1.0er Netz ? Auch richtig ?

- Supportet euer "Hauptrouter" statische Routen ?

Um das dann wirklich sicher zu machen musst du dein Netzwerk zwangsweise ein klein wenig umdesignen:

Damit eliminierst du komplett immer den gravierenden Nachteil das der Kunden Testtraffic immer durch dein Produktivnetz geht.

Da du in diesem Design jetzt auf das überflüssige NAT verzichtest würde ohne IP Accesslisten im Mikrotik alles erreichbar.

Du benötigst also noch ein paar Accesslisten in der FW des MT und zwar am Port des Produktivnetzes. Dort steht dann ein:

DENY 192.168.0.0 /24

DENY 192.168.2.0 /24

DENY 192.168.178.0 /24

Hier rächt sich jetzt deine nicht sehr intelligente IP Adresswahl für die Kunden Testnetze

Sinnvoller (da weniger Wartungs intensiv) wäre es gewesen nicht die 192.168er Allerweltsnetze zu nehmen sondern z.B. den 172.16.x.y. Das würde dann den Firewall Eintrag des MT auf einen einzigen reduzieren:

DENY 192.168.0.0 /16

Oder wenn du unbedingt die unsäglichen 192.168er Netze haben willst eine etwas intelligentere Adressierung dieser indem du z.B. für die Testnetze nur IP Netze von 192.168.128.0 und höher nimmst:

DENY 192.168.128.0 /17

So kannst du im kompletten 172.16er /24 Bereich frei Test Netze auf dem MT vergeben oder im 192.168.128er /24 Bereich ohne jedesmal die MT Firewall für jedes neue oder geänderte Netz anfassen zu müssen.

Sonst wenn du mit den 3 separaten Einträgen und der jeweils händischen Anpassung bei Änderung leben kannst ist das natürlich auch absolut OK. Its your choice

Damit eliminierst du komplett immer den gravierenden Nachteil das der Kunden Testtraffic immer durch dein Produktivnetz geht.

Da du in diesem Design jetzt auf das überflüssige NAT verzichtest würde ohne IP Accesslisten im Mikrotik alles erreichbar.

Du benötigst also noch ein paar Accesslisten in der FW des MT und zwar am Port des Produktivnetzes. Dort steht dann ein:

DENY 192.168.0.0 /24

DENY 192.168.2.0 /24

DENY 192.168.178.0 /24

Hier rächt sich jetzt deine nicht sehr intelligente IP Adresswahl für die Kunden Testnetze

Sinnvoller (da weniger Wartungs intensiv) wäre es gewesen nicht die 192.168er Allerweltsnetze zu nehmen sondern z.B. den 172.16.x.y. Das würde dann den Firewall Eintrag des MT auf einen einzigen reduzieren:

DENY 192.168.0.0 /16

Oder wenn du unbedingt die unsäglichen 192.168er Netze haben willst eine etwas intelligentere Adressierung dieser indem du z.B. für die Testnetze nur IP Netze von 192.168.128.0 und höher nimmst:

DENY 192.168.128.0 /17

So kannst du im kompletten 172.16er /24 Bereich frei Test Netze auf dem MT vergeben oder im 192.168.128er /24 Bereich ohne jedesmal die MT Firewall für jedes neue oder geänderte Netz anfassen zu müssen.

Sonst wenn du mit den 3 separaten Einträgen und der jeweils händischen Anpassung bei Änderung leben kannst ist das natürlich auch absolut OK. Its your choice