Mikrotik-Router: Notebook darf nur in festgelege Netze aber wie umsetzen?

Hallo Spezialisten,

in meinem Testnetz habe ich einen Mikrotik 1100 ohne einen weiteren Switch im Einsatz. Auf diesem laufen 5 Netze mit jeweils einem DHCP Server.

WAN - Ether10

A. 192.168.10.0/25 - Ether-Port1

B. 192.168.20.0/25 - Ether-Port2

C. 192.168.30.0/25 - Ether-Port3

D. 192.168.40.0/25 - Ether-Port4

E. 192.168.50.0/25 - Ether-Port5

Wie kann ich es erreichen, dass sich ein Notebook nur im Netz 1 und 2 anmelden und ins Internet kann? Die Netze 3 - 5 sollen für das Notebook gesperrt sein.

Über DHCP-Server, Leases, Static klappt es nicht weil man die MAC des Notebooks nur für ein- oder alle freigeben Netze kann.

Funktioniert es vielleicht über eine Interface List oder gibt es noch eine andere Möglichkeit?

Macht es einen Unterschied wenn an einem Ether-Port ein VLAN über seine PVID anliegt? Also an Ether-Port1 liegt VLAN10 (192.168.10.0) an und verteilt IP-Adressen an Clients.

Bin über jede Antwort dankbar!

Vielen Dank

in meinem Testnetz habe ich einen Mikrotik 1100 ohne einen weiteren Switch im Einsatz. Auf diesem laufen 5 Netze mit jeweils einem DHCP Server.

WAN - Ether10

A. 192.168.10.0/25 - Ether-Port1

B. 192.168.20.0/25 - Ether-Port2

C. 192.168.30.0/25 - Ether-Port3

D. 192.168.40.0/25 - Ether-Port4

E. 192.168.50.0/25 - Ether-Port5

Wie kann ich es erreichen, dass sich ein Notebook nur im Netz 1 und 2 anmelden und ins Internet kann? Die Netze 3 - 5 sollen für das Notebook gesperrt sein.

Über DHCP-Server, Leases, Static klappt es nicht weil man die MAC des Notebooks nur für ein- oder alle freigeben Netze kann.

Funktioniert es vielleicht über eine Interface List oder gibt es noch eine andere Möglichkeit?

Macht es einen Unterschied wenn an einem Ether-Port ein VLAN über seine PVID anliegt? Also an Ether-Port1 liegt VLAN10 (192.168.10.0) an und verteilt IP-Adressen an Clients.

Bin über jede Antwort dankbar!

Vielen Dank

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 607673

Url: https://administrator.de/forum/mikrotik-router-notebook-darf-nur-in-festgelege-netze-aber-wie-umsetzen-607673.html

Ausgedruckt am: 14.07.2025 um 07:07 Uhr

6 Kommentare

Neuester Kommentar

Grundlagen für einfache Filterlisten mit der MT Onboard Firewall findest du hier:

Dynamische VLAN Zuweisung für WLAN (u. LAN) Clients mit Mikrotik

Damit ist deine Anforderung doch einfach und schnell umzusetzen !

Wozu hat dein Teil denn sonst eine Firewall an Board ?!! Nutze sie !

Dynamische VLAN Zuweisung für WLAN (u. LAN) Clients mit Mikrotik

Damit ist deine Anforderung doch einfach und schnell umzusetzen !

Wozu hat dein Teil denn sonst eine Firewall an Board ?!! Nutze sie !

Darf ich nachfragen?

Aber immer doch ! Kann ich auch VLANs irgendwie in Listen packen

Meines Wissen nein. Wie auch, denn VLANs nach 802.1q sind ja bekanntlich (und weisst du auch selber) eine reine Layer 2 Angelegenheit. Die IP Firewall ist aber ausschliesslich Layer 3. Wie sollte das also gehen ?Und....wo wäre der Unterschied wenn du einfach in der Firewall das gesamte VLAN IP Netz blockst. Auch nur ein einziger Eintrag und hat exakt den gleichen Effekt.

Kann es sein das du etwas zu kompliziert denkst...?!?

Wie kann ich es erreichen, dass sich ein Notebook nur im Netz 1 und 2 anmelden und ins Internet kann?

Was bitte ist denn 1 und 2 ?? Du bezeichnest deine Netz oben ja mit A, B usw.. ?? Etwas wirr... Nehmen wir aber mal an 1 und 2 sind A und B und das Notebook darf nicht in C, D und E dann sieht das einfache Regelwerk so aus:

- Action: accept, Chain: input, SRC: 192.168.10.0/25, DST:192.168.20.0/25

- Action: accept, Chain: input, SRC: 192.168.20.0/25, DST:192.168.10.0/25

- Action: drop, Chain: input, SRC: 192.168.10.0/25, DST:192.168.0.0/16

- Action: drop, Chain: input, SRC: 192.168.20.0/25, DST:192.168.0.0/16

- Action: accept, Chain: input, SRC:any, DST:any

Erlaubt 192.168.10.0/25 nach 192.168.20.0/25

Erlaubt 192.168.20.0/25 nach 192.168.10.0/25

Verbietet von 192.168.10.0/25 in alle 192.168er Netze

Verbietet von 192.168.20.0/25 in alle 192.168er Netze

Erlaubt alles überallhin.

Relevant ist wie immer die Reihenfolge: First match wins !

Eigentlich doch ganz easy, oder ?!

da hätt ich jetzt wieder logischen denkfehler :/

wenn in zeile 1 und 2 doch explizit "erlaubt wird ausgehend von 10 und 20 und reverse

aber in zeile 3 und 4 steht "verbiete alle 168er netzt /16 :/

das ist ja wie einem kleinen kind zu sagen : lass oma und opa heute in ruhe, aber wenn was ist, wende dich nur an oma und opa ?

würde das dann auch funktionieren wenn die codezeilen in dieser reihenfolge eingetragen würden ?

? danke auch

Action: accept, Chain: input, SRC: 192.168.10.0/25, DST:192.168.20.0/25

Action: accept, Chain: input, SRC: 192.168.20.0/25, DST:192.168.10.0/25

Action: drop, Chain: input, SRC: 192.168.10.0/25, DST:192.168.0.0/16

Action: drop, Chain: input, SRC: 192.168.20.0/25, DST:192.168.0.0/16

Action: accept, Chain: input, SRC:any, DST:anywenn in zeile 1 und 2 doch explizit "erlaubt wird ausgehend von 10 und 20 und reverse

aber in zeile 3 und 4 steht "verbiete alle 168er netzt /16 :/

das ist ja wie einem kleinen kind zu sagen : lass oma und opa heute in ruhe, aber wenn was ist, wende dich nur an oma und opa ?

würde das dann auch funktionieren wenn die codezeilen in dieser reihenfolge eingetragen würden ?

Action: drop, Chain: input, SRC: 192.168.10.0/25, DST:192.168.0.0/16

Action: drop, Chain: input, SRC: 192.168.20.0/25, DST:192.168.0.0/16

Action: accept, Chain: input, SRC: 192.168.10.0/25, DST:192.168.20.0/25

Action: accept, Chain: input, SRC: 192.168.20.0/25, DST:192.168.10.0/25

Action: accept, Chain: input, SRC:any, DST:anyaber wenn was ist, wende dich nur an oma und opa ?

Jeder Netzwerk Opa und auch die Netzwerk Oma weiss aber das bei Firewalls grundsätzlich die allgemeine Grundregel: First match wins !" gilt !Sprich nach dem ersten positiven Hit im Regelwerk wird der Rest der Regeln nicht mehr abgearbeitet !

Mit dieser Regel im Hinterkopf solltest du deine Logik dann noch einmal neu überdenken !

(Bei deiner Logik wären dann die Einträge 3-5 völlig sinnfrei weil sie niemals ausgeführt werden würden sofern die Destination IP Adressen im Adressbereich 192.168.x.y liegen !)

Zitat von @kartoffelesser:

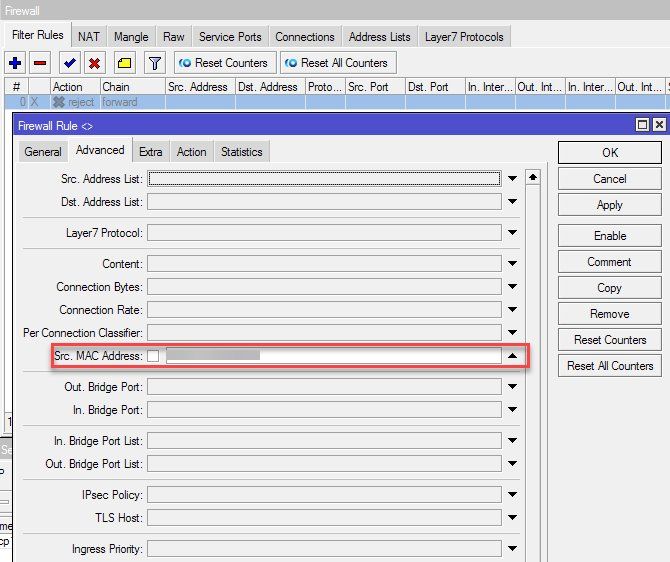

Habe bei der möglichen Lösung nur an MAC-Adressen gedacht. Diese lassen sich ja nicht in der Firewall regeln.

Doch kann man beim Mikrotik selbstverständlich auch filtern Habe bei der möglichen Lösung nur an MAC-Adressen gedacht. Diese lassen sich ja nicht in der Firewall regeln.

/interface list

add name=allowed_networks

/interface list member

add interface=ether1 list=allowed_networks

add interface=ether2 list=allowed_networks

/ip firewall address-list

add address=192.168.10.0/25 list=allowed_addresses

add address=192.168.20.0/25 list=allowed_addresses

/ip firewall filter

add action=drop chain=forward in-interface-list=!allowed_networks src-address-list=!allowed_addresses src-mac-address=11:22:33:44:55:66

add action=drop chain=input in-interface-list=!allowed_networks src-address-list=!allowed_addresses src-mac-address=11:22:33:44:55:66

Besser wäre es aber definitiv das über 802.1x Radius Auth zu lösen wenn der User sich hier an jegliche Ports anstöpseln kann, dann kommt er erst gar nicht in die Layer-2 Domain

Mikrotik: 802.1X Port basierte Authentifizierung mit Zertifikaten unter RouterOS 7 mit User-Manager als Radius-Server