Mikrotik WAN Routing

Moin,

in Anlehnung an meinen Beitrag vor einigen Tagen (Beitrag) habe ich nun einen Mikrotik hEX besorgt und soweit eingerichtet. Nun stehe ich vor dem Rätsel wie ich alles was über den WAN Port (ether1) reinkommt an einen anderen Port (ether5) weiterleite.

Im Grunde also eine einfache Firewall/NAT Regel:

SRC: Any

DST: WAN IP Adresse (ether1)

Protocol: Any

neues DNAT Ziel: LAN IP Adresse (ether5)

Wie ist das umzusetzen?

in Anlehnung an meinen Beitrag vor einigen Tagen (Beitrag) habe ich nun einen Mikrotik hEX besorgt und soweit eingerichtet. Nun stehe ich vor dem Rätsel wie ich alles was über den WAN Port (ether1) reinkommt an einen anderen Port (ether5) weiterleite.

Im Grunde also eine einfache Firewall/NAT Regel:

SRC: Any

DST: WAN IP Adresse (ether1)

Protocol: Any

neues DNAT Ziel: LAN IP Adresse (ether5)

Wie ist das umzusetzen?

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 3163427833

Url: https://administrator.de/forum/mikrotik-wan-routing-3163427833.html

Ausgedruckt am: 30.07.2025 um 11:07 Uhr

5 Kommentare

Neuester Kommentar

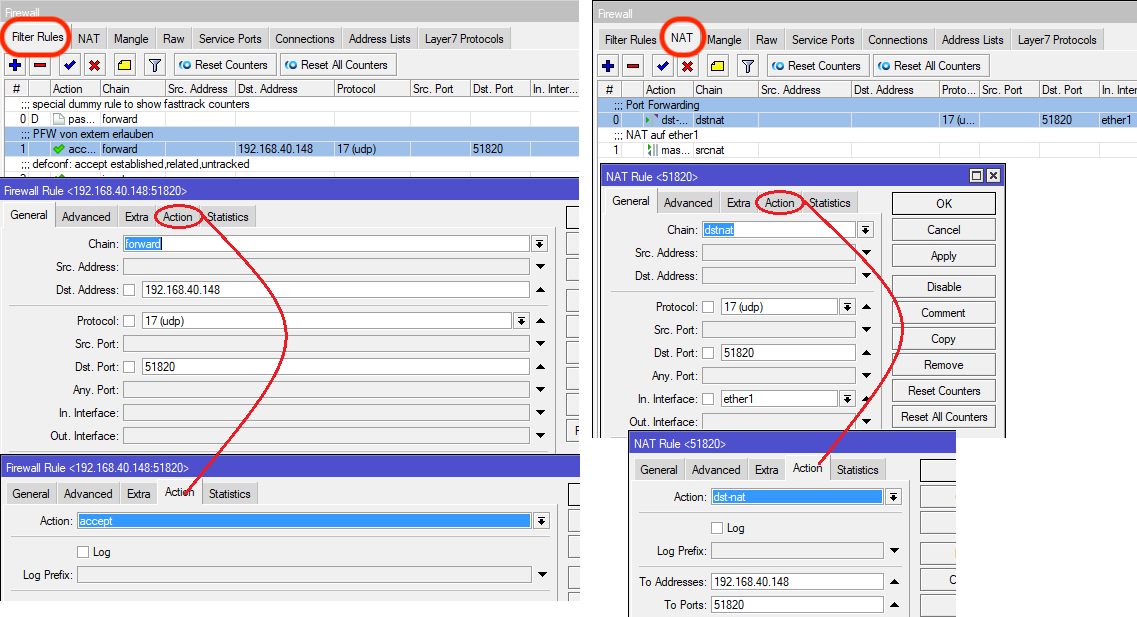

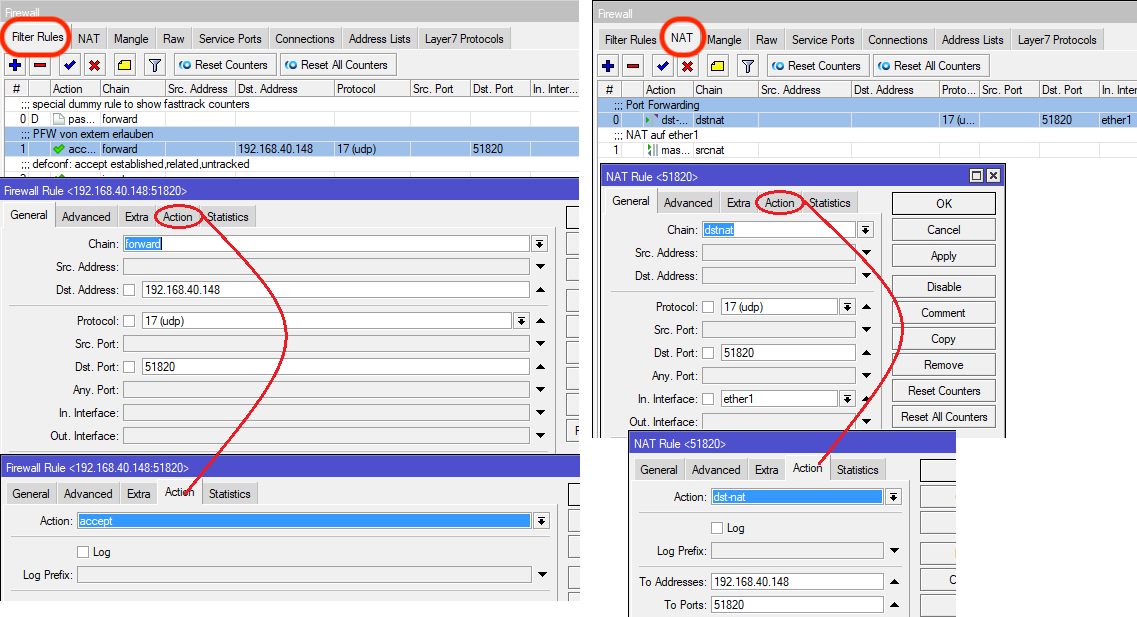

Was du beschreibst ist Port Forwarding oder quasi "exposed" Host. Das macht man in den Firwall Settings. Hier mal ein Beispiel für UDP 51820 auf die interne LAN Adresse 192.168.40.148. Du müsstest das dann statt Port bezogen mit einer IP ACL machen.

Nur bezogen auf deinen Ursprungs Thread: Was ist der Grund warum du das machen willst? Nur um deine Netze zu splitten ist das doch gar nicht erforderlich.

Nur bezogen auf deinen Ursprungs Thread: Was ist der Grund warum du das machen willst? Nur um deine Netze zu splitten ist das doch gar nicht erforderlich.

da ich kein paralleles Routing in der Firewall für Internet und VPN

Oha..., was ist das denn für eine gruselige Firewall? Das können sogar die einfachsten unter ihnen und nennt sich Policy Based Routing. Ein paar Beispiele siehst du hier:Cisco Router 2 Gateways für verschiedene Clients

Policy based Routing mit Mikrotik 750

Zweites Gateway erreichbar machen

Zweites Gateway erreichbar machen

Schon merkwürdige Hardware die du da betreibst...?!

Aber gut warum einfach machen wenn es umständlich auch geht.

Dann bleibt ja nur noch deinen Thread hier als erledigt zu schliessen und entspannt ins Wochenende zu gehen.

Die kann das problemlos.

techbast.com/2019/04/sophos-xg-firewall-how-to-create-policy-bas ...

Aber es geht ja jetzt auch wenns umständlich ist. Never touch a running system...

Case closed

Wie kann ich einen Beitrag als gelöst markieren?

techbast.com/2019/04/sophos-xg-firewall-how-to-create-policy-bas ...

Aber es geht ja jetzt auch wenns umständlich ist. Never touch a running system...

Case closed

Wie kann ich einen Beitrag als gelöst markieren?