Native VLAN TP-Link

Hallo zusammen,

ich würde gerne meinen TP-Link SG-2008 Switch so konfigurieren dass man bei Anschließend an den Port Automatisch einem "untrusted" VLAN zugewiesen wird.

Bei Authentifizierung via Radius soll man automatisch in ein anderes VLAN verschoben werden.

Ist das möglich?

Ich habe bisher in deren Dokumentation dazu nicht gefunden.

Vielleicht habt ihr ja gute Ideen

Viele Grüße

Jannik

ich würde gerne meinen TP-Link SG-2008 Switch so konfigurieren dass man bei Anschließend an den Port Automatisch einem "untrusted" VLAN zugewiesen wird.

Bei Authentifizierung via Radius soll man automatisch in ein anderes VLAN verschoben werden.

Ist das möglich?

Ich habe bisher in deren Dokumentation dazu nicht gefunden.

Vielleicht habt ihr ja gute Ideen

Viele Grüße

Jannik

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 52384641259

Url: https://administrator.de/forum/native-vlan-tp-link-52384641259.html

Ausgedruckt am: 26.07.2025 um 02:07 Uhr

15 Kommentare

Neuester Kommentar

Komisch, steht doch alles in der Doku...?! Seite 560 static.tp-link.com/upload/manual/2024/202403/20240305/1910013605 ...

Das löst du mit der Funktion dot1x guest-vlan.

Unauthorisierte Ports haben damit Zugang zur VLAN ID die mit dem Gast VLAN definiert ist. Authorisierten Ports gibst du dann ein entsprechendes VLAN vom Radius mit.

Das löst du mit der Funktion dot1x guest-vlan.

Unauthorisierte Ports haben damit Zugang zur VLAN ID die mit dem Gast VLAN definiert ist. Authorisierten Ports gibst du dann ein entsprechendes VLAN vom Radius mit.

Die Chinesen kopieren da heimlich ein .static mit rein und dann geht nix mehr. Na ja bei den Produkten muss einen nix wundern...

Versuch mal das:

tp-link.com/de/support/download/tl-sg2008/

...und unten auf Managed Switch CLI Guide klicken.

Als Administrator solltest du aber eigentlich auch selber in der Lage sein dein Handbuch auf der Herstellerseite zu finden.

Versuch mal das:

tp-link.com/de/support/download/tl-sg2008/

...und unten auf Managed Switch CLI Guide klicken.

Als Administrator solltest du aber eigentlich auch selber in der Lage sein dein Handbuch auf der Herstellerseite zu finden.

da ich meinen Radius mit Datenbank nutze wie kann ich das in die Datenbank schieben?

Guckst du hier:Freeradius Management mit WebGUI

Da geht das mit einem simplen Mausklick! 😉

Im Textformat (users Datei) sieht es so aus:

Ersteres ist MAB mit der Mac Adresse und Letzteres ein 802.1x. Beide verfrachten den Nutzer bzw. Endgerät ins VLAN 10.

Wie du das dann auf die harte Tour ohne GUI per SQL Statement in deine Datenbank geklöppelt bekommst musst du dann selber sehen.

# Dell Laptop LAN

00235A3F0122 Cleartext-Password := "00235A3F0122"

Tunnel-Type = 13,

Tunnel-Medium-Type = 6,

Tunnel-Private-Group-Id = 10

# F.Müller Desktop LAN

fmueller Cleartext-Password := "Geheim123!"

Tunnel-Type = 13,

Tunnel-Medium-Type = 6,

Tunnel-Private-Group-Id = 10 Wie du das dann auf die harte Tour ohne GUI per SQL Statement in deine Datenbank geklöppelt bekommst musst du dann selber sehen.

aber nochmal die Frage muss der Radius in beiden VLANs sein?

Nein natürlich nicht. Der Radius Server befindet sich immer im Management Netz (VLAN) auf den dann sämtliche Authenticators (Switch, WLAN-AP, etc.) zentral zugreifen.Ist jetzt auch etwas unklar was du genau mit "...in beiden VLANs sein?" meinst?

Dem Port wird ja die Gast VLAN ID fest, statisch zugewiesen ansonsten gilt eine 802.1x Authentisierung.

Folglich gilt dann: Kann der angeschlossene Client NICHT per 802.1x authentisiert werden fällt er automatisch in das statisch definierte Gast VLAN. Wird er authentisiert, dann landet er in dem VLAN das seinem Usernamen über den Radius Server dynamisch zugewiesen wird.

Eigentlich doch eine simple und sehr einfach zu verstehende Logik, oder? 🤔

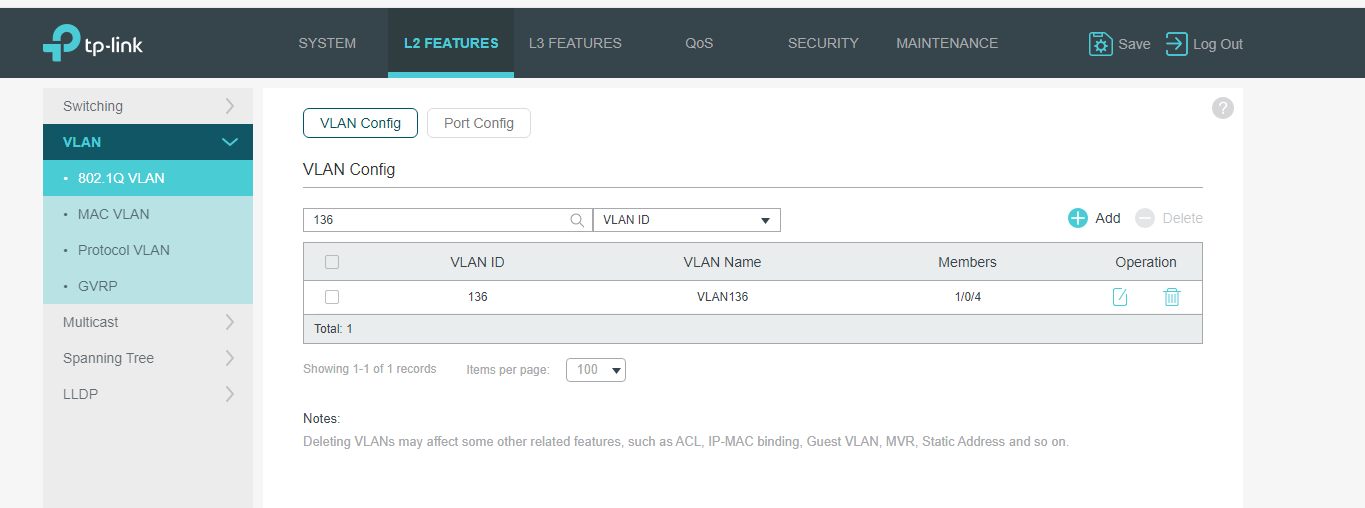

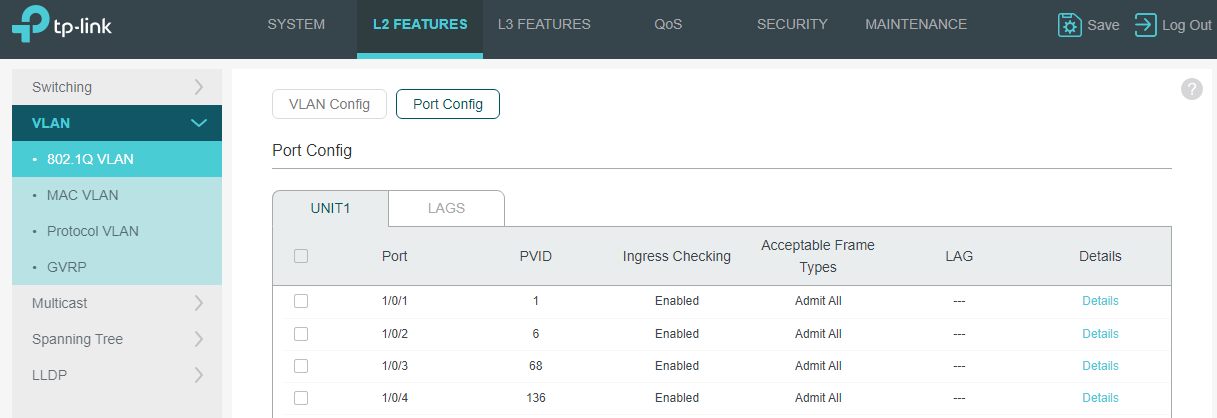

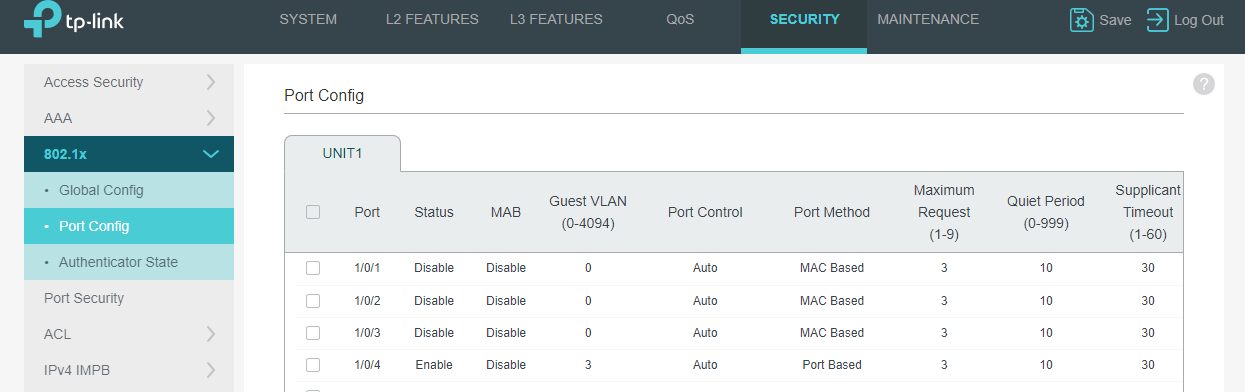

Ja, da sieht man auch das Elend schon.  Ports die eine dynamische VLAN Zuweisung per Radius bekommen dürfen NICHT konfiguriert sein. Das müssen ganz stinknormal default Accessports im VLAN 1 sein wie sie es nach einem Werksreset auch alle sind. Alles was da VLAN technisch über eine statische Konfig gemacht wird tötet die Gast VLAN und dynamische VLAN Konfig via Radius.

Ports die eine dynamische VLAN Zuweisung per Radius bekommen dürfen NICHT konfiguriert sein. Das müssen ganz stinknormal default Accessports im VLAN 1 sein wie sie es nach einem Werksreset auch alle sind. Alles was da VLAN technisch über eine statische Konfig gemacht wird tötet die Gast VLAN und dynamische VLAN Konfig via Radius.

Beachte auch das der Radius Server selber natürlich an einem Port stecken muss der NICHT für die Port Authentisierung aktiv ist ansonsten sägst du dir selber den Ast ab auf dem du sitzt!

Fazit:

Alle Ports mit Radius Authentisierung so lassen wie sie im Werksreset Zustand sind. (PVID 1)

Es wird dort lediglich die Port Authentisierung im "Auto" Mode aktiviert (dot1x port-control auto) und bei den Ports die Clients bei fehlender oder falscher Authentisierung ins Gast VLAN schmeissen sollen die Gast VLAN ID Zuweisung mit dot1x guest-vlan x.

Ein show running-config bzw. show dot1x interface gigabitEthernet 1/0/4 wäre sehr hilfreich um deine Port Konfig einmal wirklich überprüfen zu können wenn du es nicht kannst!

Zugang mit Telnet direkt von der Windows Eingabeaufforderung:

Oder alternativ mit PuTTY und Telnet, SSH via Management IP des Switches!

Oder alternativ mit PuTTY und Telnet, SSH via Management IP des Switches!

Da sollte sowas wie das hier stehen:

Idealerweise stopt man den Freeradius und startet ihn danach mit freeradius -X manuell auf dem CLI um dann live eingehende Authentisierungs Anforderungen vom Switch zu sehen. Dort kann man dann ggf. auch sofort mögliche Fehler sehen!

Klappt alles startet man mit systemctl restart freeradius den Daemon wieder.

Beachte auch das der Radius Server selber natürlich an einem Port stecken muss der NICHT für die Port Authentisierung aktiv ist ansonsten sägst du dir selber den Ast ab auf dem du sitzt!

Fazit:

Alle Ports mit Radius Authentisierung so lassen wie sie im Werksreset Zustand sind. (PVID 1)

Es wird dort lediglich die Port Authentisierung im "Auto" Mode aktiviert (dot1x port-control auto) und bei den Ports die Clients bei fehlender oder falscher Authentisierung ins Gast VLAN schmeissen sollen die Gast VLAN ID Zuweisung mit dot1x guest-vlan x.

Ein show running-config bzw. show dot1x interface gigabitEthernet 1/0/4 wäre sehr hilfreich um deine Port Konfig einmal wirklich überprüfen zu können wenn du es nicht kannst!

Zugang mit Telnet direkt von der Windows Eingabeaufforderung:

Da sollte sowas wie das hier stehen:

dot1x system-auth-control

!

interface gigabitEthernet 1/0/4

description Dot1x-Clientport

dot1x

dot1x port-control auto

dot1x guest-vlan <Gast_vlan_id> Klappt alles startet man mit systemctl restart freeradius den Daemon wieder.

Wenn es das denn nun war bitte deinen Thread dann auch als erledigt schliessen!

Wie kann ich einen Beitrag als gelöst markieren?

Wie kann ich einen Beitrag als gelöst markieren?