Netzwerk Planung Feedback

Hallo Liebe Leute,

ich bin gerade kurz vor einer Bestellung für ein größeres Netzwerk.

Gestern bin ich im Zuge meiner Recherchen über das Administrator.de Forum gestolpert und war zum Teil positiv überrascht von den Fachkundigen antworten. Da dachte ich mir ich poste meinen aktuellen Entwurf und bin für Feedback dankbar.

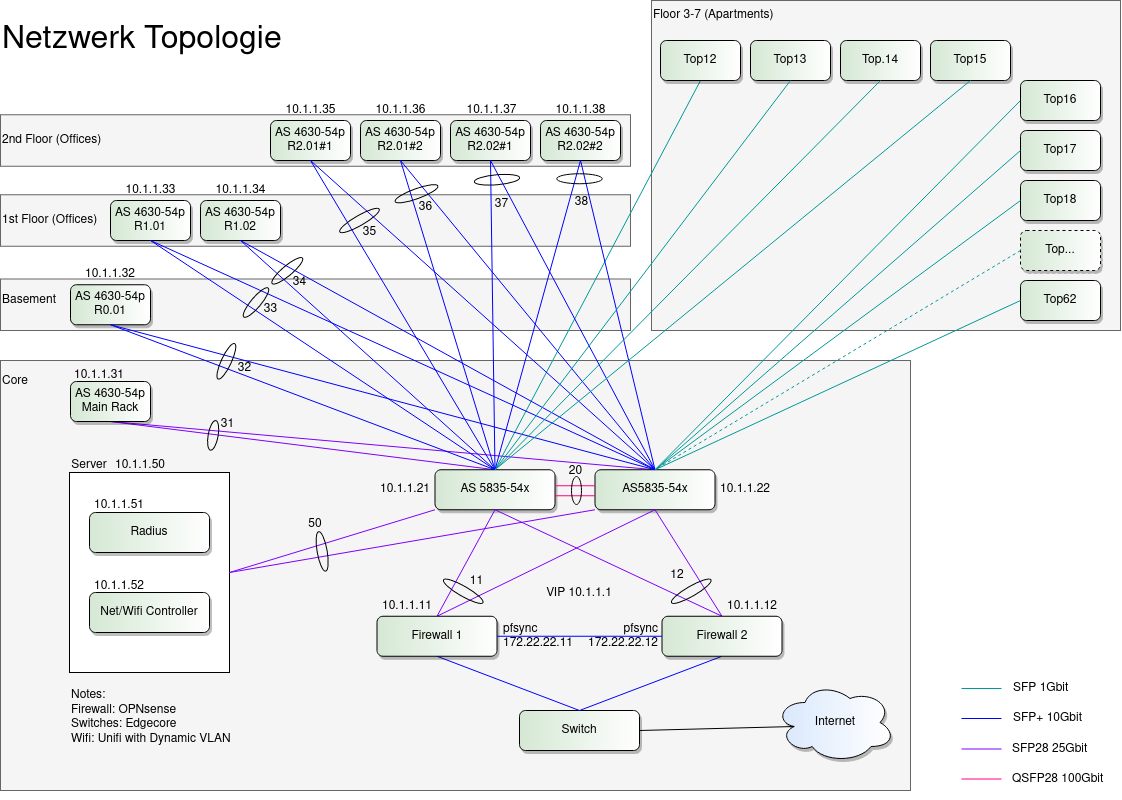

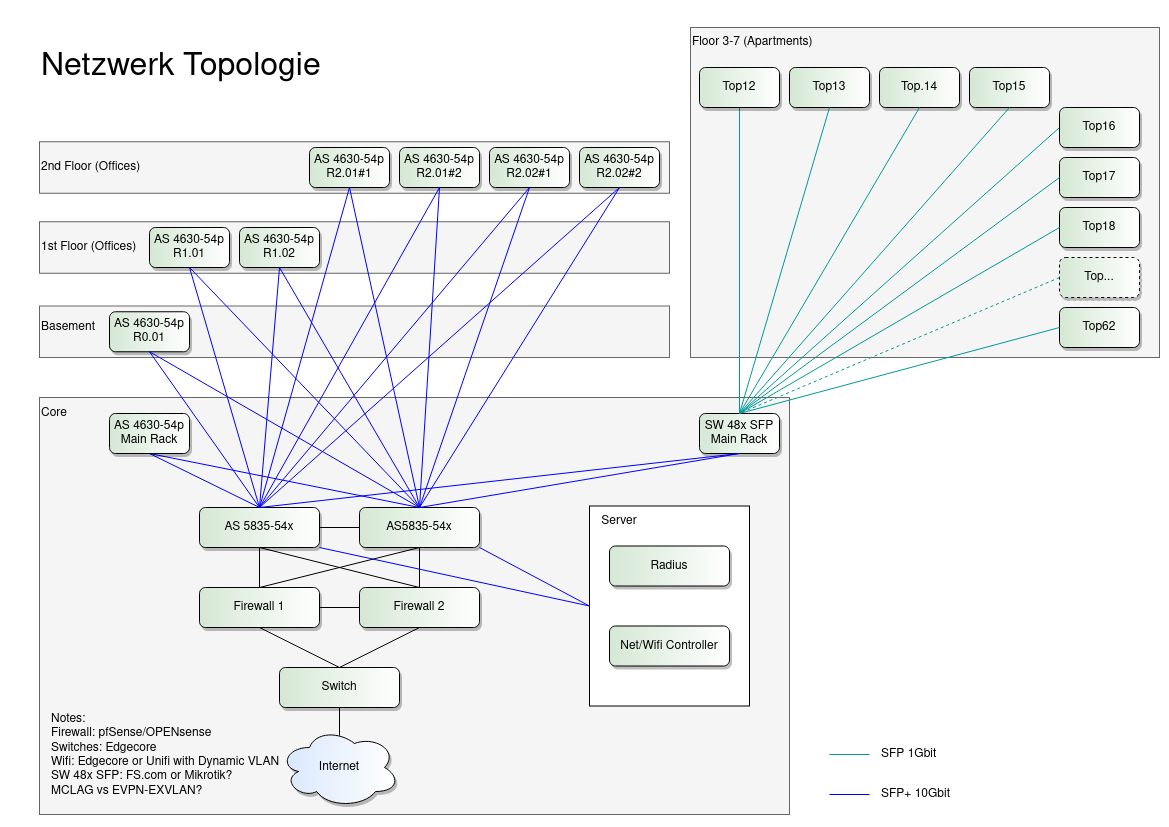

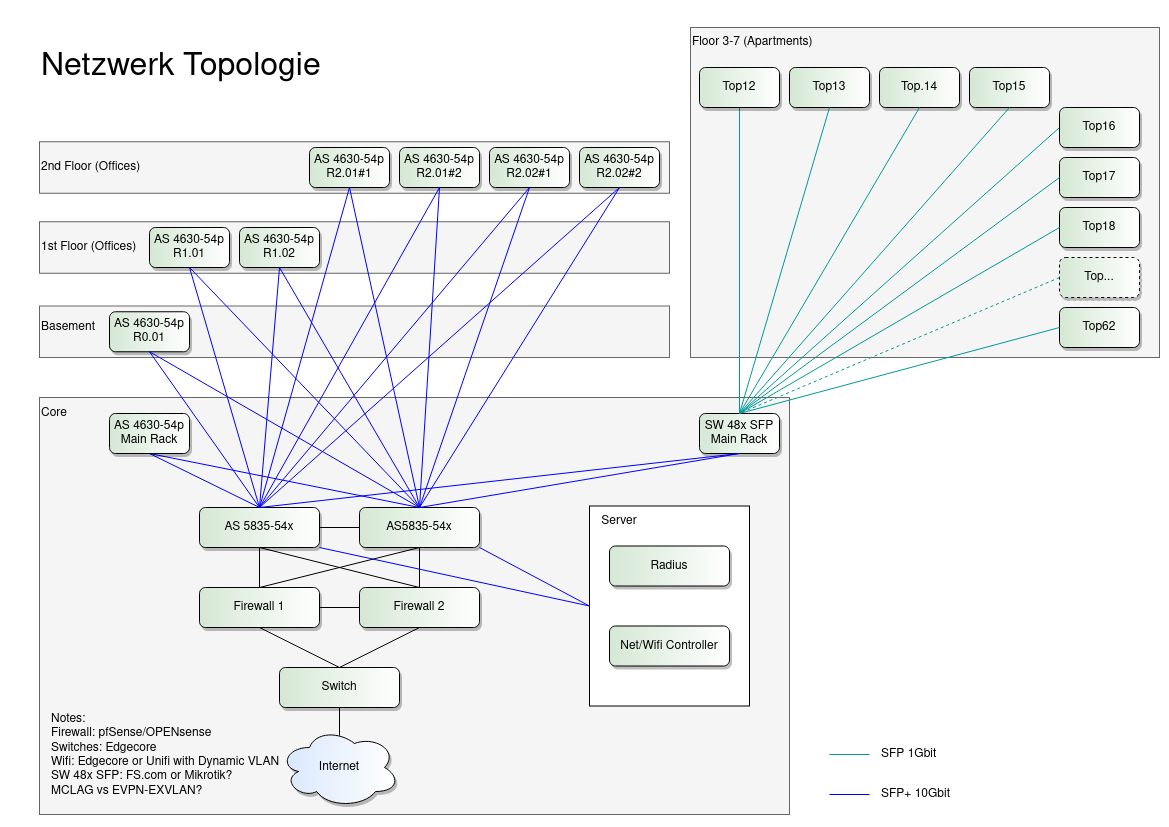

Also hier meine geplante Topologie:

Etwas Kontext: es handelt sich um ein Netzwerk für ein 7 stöckiges Haus mit etwa 7000m² in dem etwa 200 Menschen Arbeiten und Wohnen (bis 3.OG Gewerbe, ab 3.OG Wohnen)

Geplant habe ich im Moment pfSense als Firewall mit HA/CARP1 und Edgecore Switches für den Core und das Gewerbe. Für die einzelnen Wohnungs-Tops suche ich noch einen 48 port SFP Switch (gibt es leider nicht von Edgecore - bin am Überlegen zwischen FS.com und Mikrotik..).

Generell ist alles als Layer 2 Netz mit MLAG geplant und durch 802.1X Benutzerauthentifizierung soll jedem Bewohner/Top ein eigenes VLAN zugewiesen werden, egal wo im Haus man sich befindet. (User @aqui hat dafür hier eine Anleitung: Dynamische VLAN Zuweisung für WLAN (u. LAN) Clients mit Mikrotik)

Dadurch wird es vermutlich nicht notwendig sein, dass jede Wohnung einen eigenen Access Point bekommt und daher einige Access Points eingespart werden können. Werde diesbezüglich mal den Unifi Designer ausprobieren bezüglich Access Point Anzahl bzw welche Tools verwendet ihr dafür?

Beim WLAN habe ich mich noch nicht entschieden, schwanke im Moment zwischen Edgecore und Unifi. Gibt es Erfahrungen mit Unifi mit ca 60-70 Access Points?

Mir gefällt der Open Networking Ansatz (fürs erste mit Pica8), deshalb bin ich auf Edgecore gestoßen (User @aqui hat sich negativ über Edgecore geäußert, kannst du etwas mehr dazu sagen?). Für die Leaf Switches ist im Moment die AS4610 Serie geplant, aber die ist schon etwas älter und nicht SONiC fähig (falls ich später umsteigen möchte). Darum überlege ich, ob ich auf die AS4630 upgraden soll..

Generell, was ist eure Meinung: ist das Design Overkill und fehleranfällig (802.1X über verschiedene Hersteller), oder durchaus solide und machbar?

Freue mich auf Feedback eurerseits,

Viele Grüße,

Stefan

ich bin gerade kurz vor einer Bestellung für ein größeres Netzwerk.

Gestern bin ich im Zuge meiner Recherchen über das Administrator.de Forum gestolpert und war zum Teil positiv überrascht von den Fachkundigen antworten. Da dachte ich mir ich poste meinen aktuellen Entwurf und bin für Feedback dankbar.

Also hier meine geplante Topologie:

Etwas Kontext: es handelt sich um ein Netzwerk für ein 7 stöckiges Haus mit etwa 7000m² in dem etwa 200 Menschen Arbeiten und Wohnen (bis 3.OG Gewerbe, ab 3.OG Wohnen)

Geplant habe ich im Moment pfSense als Firewall mit HA/CARP1 und Edgecore Switches für den Core und das Gewerbe. Für die einzelnen Wohnungs-Tops suche ich noch einen 48 port SFP Switch (gibt es leider nicht von Edgecore - bin am Überlegen zwischen FS.com und Mikrotik..).

Generell ist alles als Layer 2 Netz mit MLAG geplant und durch 802.1X Benutzerauthentifizierung soll jedem Bewohner/Top ein eigenes VLAN zugewiesen werden, egal wo im Haus man sich befindet. (User @aqui hat dafür hier eine Anleitung: Dynamische VLAN Zuweisung für WLAN (u. LAN) Clients mit Mikrotik)

Dadurch wird es vermutlich nicht notwendig sein, dass jede Wohnung einen eigenen Access Point bekommt und daher einige Access Points eingespart werden können. Werde diesbezüglich mal den Unifi Designer ausprobieren bezüglich Access Point Anzahl bzw welche Tools verwendet ihr dafür?

Beim WLAN habe ich mich noch nicht entschieden, schwanke im Moment zwischen Edgecore und Unifi. Gibt es Erfahrungen mit Unifi mit ca 60-70 Access Points?

Mir gefällt der Open Networking Ansatz (fürs erste mit Pica8), deshalb bin ich auf Edgecore gestoßen (User @aqui hat sich negativ über Edgecore geäußert, kannst du etwas mehr dazu sagen?). Für die Leaf Switches ist im Moment die AS4610 Serie geplant, aber die ist schon etwas älter und nicht SONiC fähig (falls ich später umsteigen möchte). Darum überlege ich, ob ich auf die AS4630 upgraden soll..

Generell, was ist eure Meinung: ist das Design Overkill und fehleranfällig (802.1X über verschiedene Hersteller), oder durchaus solide und machbar?

Freue mich auf Feedback eurerseits,

Viele Grüße,

Stefan

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 7395092135

Url: https://administrator.de/forum/netzwerk-planung-feedback-7395092135.html

Ausgedruckt am: 15.07.2025 um 06:07 Uhr

40 Kommentare

Neuester Kommentar

Nun - du redest von Wohnungen. Was ist das - Mietwohnungen? Hier würde ich zuerst mal die rechtlichen Punkte klären (Haftung illegale Downloads) und überlegen ob es überhaupt Sinn macht. Wenn du nämlich unten ne 1 GBit-Leitung hast aber 20 Wohnungen wollen min. 100 mBit haben is ja blöd...

Daher wäre erstmal interessant was das für Wohnungen sind - nen Studentenwohnheim ist ja zB. was anderes als Mietwohnungen ... und das wiederrum was ganz anderes als zB. nen Altenheim wo Oma Müller sich eben ggf. mal sagt mitm Enkel nen Video-Call aber sonst nicht viel ist...

Daher wäre erstmal interessant was das für Wohnungen sind - nen Studentenwohnheim ist ja zB. was anderes als Mietwohnungen ... und das wiederrum was ganz anderes als zB. nen Altenheim wo Oma Müller sich eben ggf. mal sagt mitm Enkel nen Video-Call aber sonst nicht viel ist...

Zitat von @stifio:

Danke für deinen Input.

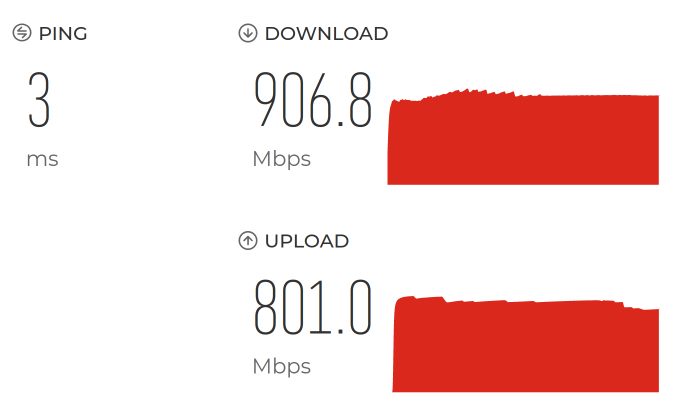

Es handelt sich um Genossenschafts-Wohungen zur Miete. Wir haben zum Start eine symmetrische 500Mbit Internetanbindung, welche wir aber bei Bedarf problemlos auf symmetrische 10Gbit upgraden können. (Kein überbuchtes Home Produkt sondern dezidierte Bandbreite nur für uns)

Es geht mir hier nur um die technische Umsetzbarkeit, die rechtlichen Aspekte sind bereits geklärt bzw sind nicht meine Verantwortung (Betreiber ist die Genossenschaft)..

Und es sind 48 Wohnungen by the way 🤪

Danke für deinen Input.

Es handelt sich um Genossenschafts-Wohungen zur Miete. Wir haben zum Start eine symmetrische 500Mbit Internetanbindung, welche wir aber bei Bedarf problemlos auf symmetrische 10Gbit upgraden können. (Kein überbuchtes Home Produkt sondern dezidierte Bandbreite nur für uns)

Es geht mir hier nur um die technische Umsetzbarkeit, die rechtlichen Aspekte sind bereits geklärt bzw sind nicht meine Verantwortung (Betreiber ist die Genossenschaft)..

Und es sind 48 Wohnungen by the way 🤪

Habt ihr dann >=48 Public IP oder wird genattet und die Mieter müssen mit den ganzen Einschränkungen leben?

Kein portforwardning, Probleme bei Netflix, wenn alle über eine IP schauen, Filterung von Traffic und und und..

Wenn ihr keine Public IP habt, wäre das für mich als Mieter ein NoGo da einzuziehen

Zitat von @stifio:

Danke für deinen Input.

Es handelt sich um Genossenschafts-Wohungen zur Miete. Wir haben zum Start eine symmetrische 500Mbit Internetanbindung, welche wir aber bei Bedarf problemlos auf symmetrische 10Gbit upgraden können. (Kein überbuchtes Home Produkt sondern dezidierte Bandbreite nur für uns)

Es geht mir hier nur um die technische Umsetzbarkeit, die rechtlichen Aspekte sind bereits geklärt bzw sind nicht meine Verantwortung (Betreiber ist die Genossenschaft)..

Und es sind 48 Wohnungen by the way 🤪

Danke für deinen Input.

Es handelt sich um Genossenschafts-Wohungen zur Miete. Wir haben zum Start eine symmetrische 500Mbit Internetanbindung, welche wir aber bei Bedarf problemlos auf symmetrische 10Gbit upgraden können. (Kein überbuchtes Home Produkt sondern dezidierte Bandbreite nur für uns)

Es geht mir hier nur um die technische Umsetzbarkeit, die rechtlichen Aspekte sind bereits geklärt bzw sind nicht meine Verantwortung (Betreiber ist die Genossenschaft)..

Und es sind 48 Wohnungen by the way 🤪

Habt ihr dann >=48 Public IP oder wird genattet und die Mieter müssen mit den ganzen Einschränkungen leben?

Kein portforwardning, Probleme bei Netflix, wenn alle über eine IP schauen, Filterung von Traffic und und und..

Wenn ihr keine Public IP habt, wäre das für mich als Mieter ein NoGo da einzuziehen

Doch… ein kleiner Punkt … der SPOF für die Mieter ist der 48 Port SFP Switch

OK, das ist richtig aber da kann er ja einen Full Stack mit entsprechend Ports nehmen und wenn ein Port oder Stack Member abraucht steckt der Hausmeister den/die Mieter schnell auf einen der anderen Member um. 62 Appartments wird man ja eh nicht mit nur einem 48 Port Switch versorgen können außer es ist da nur WLAN geplant?! Aber auch dann wäre ein 2er Stack natürlich sinnvoll aus den o.g. Gründen. Das sollte so dann tolerabel sein.

Würde zumindestens bei den Mietern Sinn machen da die ja von 24/7 Verfügbarkeit ausgehen.

Würde zumindestens bei den Mietern Sinn machen da die ja von 24/7 Verfügbarkeit ausgehen.

Nun - wie das schon gesagt wurde: Technisch ist an dem Entwurf nix auszusetzen. Orga-Mässig schon. Denn fangen wir einfach an: 500 mBit (da für den Endanwender eher die Down-Speed relevant ist is der upload erstmal sekundär) auf ca. 50 Wohneinheiten. Bedeutet also 10 mBit. Und natürlich musst du ja ne "garantierte" Bandbreite bereitstellen - denn wenn ich mir zB. heute bei Amazon nen Film für 24h "ausleihe" und dafür zahle wäre es ja blöd wenn zB. weil Ferien sind die Familien aus der Wohnung 10-30 die Bandbreite schon wegballern und bei mir der Film permanent abbrüche hat. Zumal 10 mBit ja jetzt auch nich mehr die Menge sind (selbst in DE...).

Dazu kommt dann das ich in meiner Wohnung ja ggf. gar nicht "dein" Netzwerk möchte - ich zB. würde das nicht wollen das der Vermieter bei mir ins Netz einfach mal reingucken kann. Somit müsste ich also eh nen Router reinwerfen - was deine Accesspoints wieder überflüssig macht, ich bräuchte halt nur den Netzwerkport.

Dann kommt das mit der Freigabe. Nun, ich möchte (oder muss) ggf. wg. Arbeit nen VPN nutzen oder will eben per SSH auf meine Systeme zugreifen. Auch wenn ich persönlich eh nix von Forwardings halte - oft genug kommen die trotzdem vor. Im dümmsten Fall hast du noch Geräte die per uPNP die Freigaben selber einstellen weil zB. das Spiel auch als Server laufen kann. Dann hast du mit den Kiddys die Diskussionen warum ihr geliebter Minecraft-Server (oder was auch aktuell so gespielt wird) nicht geht...

Verstehe es nicht falsch - generell halte ich die Idee für gut und sinnvoll. Und grad in Mehrfamilienhäusern / Wohnblöcken würde es sehr viele Probleme lösen. Aber das TECHNISCHE ist eben für gewöhnlich das leichte daran. Und ich würde mir ernsthaft überlegen ob ich mir das ans Bein binden will. Denn du kannst ja dem Mieter auch nicht wirklich viel berechnen - warum soll ich bei dir zB. den Anschluss mit den 10 mBit "garantiert" für 50 Euro kaufen wenn ich dafür beim lokalen Anbieter schon ne 100er Leitung bekomme?

Dazu kommt dann das ich in meiner Wohnung ja ggf. gar nicht "dein" Netzwerk möchte - ich zB. würde das nicht wollen das der Vermieter bei mir ins Netz einfach mal reingucken kann. Somit müsste ich also eh nen Router reinwerfen - was deine Accesspoints wieder überflüssig macht, ich bräuchte halt nur den Netzwerkport.

Dann kommt das mit der Freigabe. Nun, ich möchte (oder muss) ggf. wg. Arbeit nen VPN nutzen oder will eben per SSH auf meine Systeme zugreifen. Auch wenn ich persönlich eh nix von Forwardings halte - oft genug kommen die trotzdem vor. Im dümmsten Fall hast du noch Geräte die per uPNP die Freigaben selber einstellen weil zB. das Spiel auch als Server laufen kann. Dann hast du mit den Kiddys die Diskussionen warum ihr geliebter Minecraft-Server (oder was auch aktuell so gespielt wird) nicht geht...

Verstehe es nicht falsch - generell halte ich die Idee für gut und sinnvoll. Und grad in Mehrfamilienhäusern / Wohnblöcken würde es sehr viele Probleme lösen. Aber das TECHNISCHE ist eben für gewöhnlich das leichte daran. Und ich würde mir ernsthaft überlegen ob ich mir das ans Bein binden will. Denn du kannst ja dem Mieter auch nicht wirklich viel berechnen - warum soll ich bei dir zB. den Anschluss mit den 10 mBit "garantiert" für 50 Euro kaufen wenn ich dafür beim lokalen Anbieter schon ne 100er Leitung bekomme?

wie sich mehrere Netflix Accounts unter einer IP machen

Das ist kein Thema. Die streamen ja mit HTTPS. Das klappt ja auch hinter einer FritzBox wenn Oma Grete, Eltern und Kids mit jeweils ihren eigenen Accounts streamen. Das fackelt PAT problemlos ab.aber zu den Tops gibt es jeweils nur 2 Glasfaser Leitungen (Up&Down)

Das machst du, wenn du es denn willst, dann über sog. BiDi SFPs. Bei BiDis geht RX und TX über eine einzige Faser (Simplex) indem man unterschiedliche Farben auf der Faser für Sendung und Empfang nutzt.fs.com/de/products/75343.html?attribute=10432&id=200845

Technisch wäre das kein Problem. Ob es sinnvoll ist, ist eine andere Frage.

Besser wird es wohl sein das Budget in einen redundanten Stack des Verteilerswitches für die Tops zu investieren.

Zitat von @stifio:

Das reicht theoretisch erstmal, das jede Wohnung gleichzeitig einen Full HD Stream schauen kann, was aber sicher nie vorkommt und mit QoS sollte man steuernd eingreifen können, dass nicht einer die ganze Bandbreite für sich beasprucht. Aber ich werde selber dort einziehen und habe mittelfristig nichts dagegen wenn wir auf 10Gbit upgraden 😉

Wie gesagt die Mieter wissen das und können optional einen eigenen Anschluss machen (eigene Anschlüsse dafür gehen in jede Wohnung)

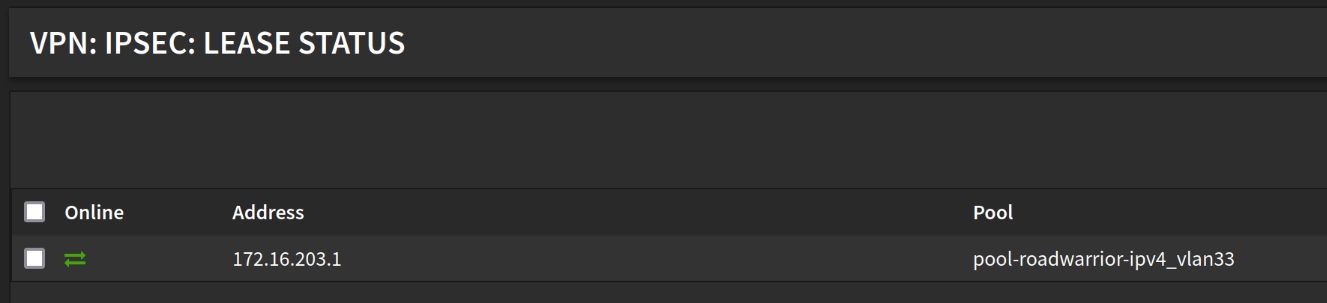

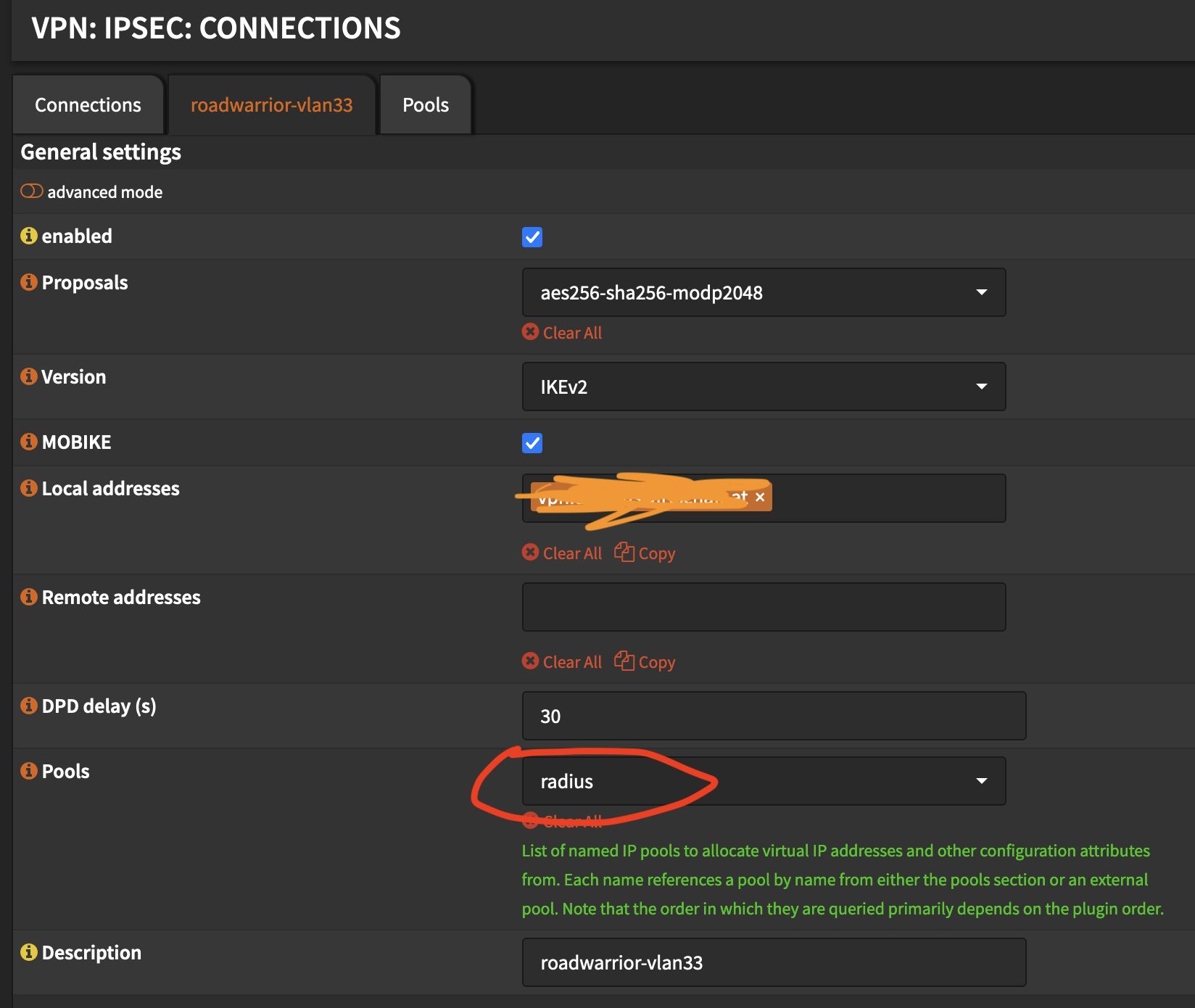

Spricht ja nichts dagegen einen VPN Server zu installieren, der mit Zertifikat / Bentzerkennung auch jeweils in sein VLAN geroutet wird..

Dann sag mal, wie du das umsetzen möchtest,Zitat von @maretz:

Nun - wie das schon gesagt wurde: Technisch ist an dem Entwurf nix auszusetzen. Orga-Mässig schon. Denn fangen wir einfach an: 500 mBit

Nun - wie das schon gesagt wurde: Technisch ist an dem Entwurf nix auszusetzen. Orga-Mässig schon. Denn fangen wir einfach an: 500 mBit

Das reicht theoretisch erstmal, das jede Wohnung gleichzeitig einen Full HD Stream schauen kann, was aber sicher nie vorkommt und mit QoS sollte man steuernd eingreifen können, dass nicht einer die ganze Bandbreite für sich beasprucht. Aber ich werde selber dort einziehen und habe mittelfristig nichts dagegen wenn wir auf 10Gbit upgraden 😉

Dazu kommt dann das ich in meiner Wohnung ja ggf. gar nicht "dein" Netzwerk möchte - ich zB. würde das nicht wollen das der Vermieter bei mir ins Netz einfach mal reingucken kann. Somit müsste ich also eh nen Router reinwerfen - was deine Accesspoints wieder überflüssig macht, ich bräuchte halt nur den Netzwerkport.

Wie gesagt die Mieter wissen das und können optional einen eigenen Anschluss machen (eigene Anschlüsse dafür gehen in jede Wohnung)

Dann kommt das mit der Freigabe. Nun, ich möchte (oder muss) ggf. wg. Arbeit nen VPN nutzen oder will eben per SSH auf meine Systeme zugreifen.

Spricht ja nichts dagegen einen VPN Server zu installieren, der mit Zertifikat / Bentzerkennung auch jeweils in sein VLAN geroutet wird..

Wenn 5 Parteien ihren eigenen VPN Server betreiben wollen und nicht vom Standardport abweichen wollen und du nur 1 public IP hast ?

Nun - hat er schon gesagt und die Lösung ist auch völlig ok: Wer will kann sich nen eigenes Internet in die Bude holen - fertig. DAMIT bleibt es dem Mieter ja überlassen: Nehme ich das angebotene (wo ich aufgrund der Menge weniger Zahle aber ggf. mit Einschränkungen leben muss) oder will ich das nicht und kaufe selbst.

Ich denke mit der Lösung kommt man ganz gut klar - und die meisten würden wohl sagen "ok, nehm ich" weils für das bisserl privat (netflix, bisserl mail, gamining,...) locker reicht. Ich persönlich hätte auch ein Problem wenn mein Vermieter prinzipiell genau sagen kann was ich wo aufgerufen habe aber ich denke auch das ist 95% der Bewohner eher egal...

Ich denke mit der Lösung kommt man ganz gut klar - und die meisten würden wohl sagen "ok, nehm ich" weils für das bisserl privat (netflix, bisserl mail, gamining,...) locker reicht. Ich persönlich hätte auch ein Problem wenn mein Vermieter prinzipiell genau sagen kann was ich wo aufgerufen habe aber ich denke auch das ist 95% der Bewohner eher egal...

Zu der Struktur kann ich nicht viel sage. Zu der Wifi-Thematik schon eher. Wir hatten das Büro Anfangs in so nem Büro-Sharing-Gebäude (jeder ein Zimmer) … und jeder musste sich nen eigenen DSL-Anschluss besorgen.

In der Folge kämpften 20 Fritzboxen mit ihren Wifis im AutoMode um die Lufthoheit mit laufend wechselnden Frequenzen. Ein Graus, wenn man sich damit beschäftigt und ich hatte sogar den Eindruck, „die folgen einem“ beim manuellen Kanalwechsel.

Ich hätte Bedenken, dass mir diese ggf. installierten FremdFritzen das manuell geplante, lokale Wifi-Netz ruinieren, weil sie sich auf diverse Kanäle aufpropfen, bzw. dazwischenfunken.

Habe aber auch keine Idee wie man das beim TE unterbinden könnte. Die Leute haben ja teilweise nicht mal Ahnung, was alles funkt und die Frquenzen belagert (z.B. Drucker im Standardmodus).

In der Folge kämpften 20 Fritzboxen mit ihren Wifis im AutoMode um die Lufthoheit mit laufend wechselnden Frequenzen. Ein Graus, wenn man sich damit beschäftigt und ich hatte sogar den Eindruck, „die folgen einem“ beim manuellen Kanalwechsel.

Ich hätte Bedenken, dass mir diese ggf. installierten FremdFritzen das manuell geplante, lokale Wifi-Netz ruinieren, weil sie sich auf diverse Kanäle aufpropfen, bzw. dazwischenfunken.

Habe aber auch keine Idee wie man das beim TE unterbinden könnte. Die Leute haben ja teilweise nicht mal Ahnung, was alles funkt und die Frquenzen belagert (z.B. Drucker im Standardmodus).

Wenn 5 Parteien ihren eigenen VPN Server betreiben wollen

Solange diese VPN Server Initiators sind alles kein Thema... Responder wird dann etwas herausfordernder... Aber was sollen denn DS-Lite Kunden im Vergleich dazu sagen, die haben doch allesamt auch die gleiche Problematik mehr oder minder.

Ich hätte Bedenken, dass mir diese ggf. installierten FremdFritzen

Wenn der TO ein gut konfiguriertes WLAN betreibt aktiviert er dort Rogue AP Detection auf seinem Netz um das zu unterbinden. Das schmeisst dann alle diese "Fremdfritzen" konsequent aus dem WLAN und es herrscht wieder Ruhe und Performance.Allerdings dann auf Kosten der privaten, separat betriebenen WLAN Router/Netze. Machbar ist (fast) alles wenn man denn will.

Das ist auch generell möglich aber bitte NICHT mit dem schlecht performenden OpenVPN. Du machst es dir deutlich leichter wenn du es den Nutzern mit ihren auf allen Endgeräten so oder so vorhandenem VPN Client zur Verfügung stellst.

IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten

Das erspart dir und deinen Nutzern auch die Frickelei mit einem (überflüssigen) zusätzlichen VPN Client.

EdgeCore ist der Handelsname des Herstellers Accton. Einer, wenn nicht, der größte Barebone Massenhersteller im Switchbereich die viele Firmen beliefert die gerade im Billig- oder SoHo Bereich deren Hardware OEMen (HP, Netgear, D-Link etc.) Per se also nicht das Schlechteste. Auch die in den Modellen verwendeten Broadcom Trident Chipsätze sind etabliert. Wenn also Service und Support deines Partners stimmen, per se sicher nicht falsch sofern du mit einem Nischenprodukt leben kannst und durch dein Budget eingeengt bist. Wenn du anderes SoHo Equipment kaufst bekommst du dann eh immer Accton durch die Hintertür!

IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten

Das erspart dir und deinen Nutzern auch die Frickelei mit einem (überflüssigen) zusätzlichen VPN Client.

EdgeCore ist der Handelsname des Herstellers Accton. Einer, wenn nicht, der größte Barebone Massenhersteller im Switchbereich die viele Firmen beliefert die gerade im Billig- oder SoHo Bereich deren Hardware OEMen (HP, Netgear, D-Link etc.) Per se also nicht das Schlechteste. Auch die in den Modellen verwendeten Broadcom Trident Chipsätze sind etabliert. Wenn also Service und Support deines Partners stimmen, per se sicher nicht falsch sofern du mit einem Nischenprodukt leben kannst und durch dein Budget eingeengt bist. Wenn du anderes SoHo Equipment kaufst bekommst du dann eh immer Accton durch die Hintertür!

UniFi bedeutet durch den Controller Zwang immer einen Vendor Lock. Ob man das will sollte man sich sehr gut überlegen wenn man sich wie du "Open networking" auf die Fahnen schreibt. Da solltest du dann wohl besser bei Edgecore bleiben.

Es gibt bessere WLAN Hersteller die auch bei solchen AP Zahlen keinen externen Controller erzwingen was dir dann eine Hardware weniger und damit auch weniger Ausfallrisiko bringt. Davon wird ein großer Teil der Mieter Zufriedenheit abhängen und da sollte man sehr genau überlegen was man wählt. Auch im Hinblick auf Diebstahl- und Vandalismus Schutz der Komponenten in so einem Umfeld.

Es gibt bessere WLAN Hersteller die auch bei solchen AP Zahlen keinen externen Controller erzwingen was dir dann eine Hardware weniger und damit auch weniger Ausfallrisiko bringt. Davon wird ein großer Teil der Mieter Zufriedenheit abhängen und da sollte man sehr genau überlegen was man wählt. Auch im Hinblick auf Diebstahl- und Vandalismus Schutz der Komponenten in so einem Umfeld.

im Gegenteil: Ich würde mir sogar wünschen

Das ist Blödsinn wenn die Controller Funktion redundant innerhalb der AP Firmware abgebildet wird! Das Roaming macht in der Regel auch nie der Controller selber sondern die APs. Sofern sie denn Standards wie .11r, .11k und .11v supporten was immer Basis deiner Anforderungsliste für die HW sein sollte.Leider hat Edgecore im Moment noch keine Wifi6E Modelle

Das sollte kein Showstopper sein. Bis es dafür Clients in absehbarer Zahl und Zeit gibt vergehen Jahre. Da hast du dann so oder so schon auf die AP Nachfolgegeneration upgegradet. Zudem hast du ja immer eine begrenzte, fest Nutzerzahl und damit ist das Kriterium eher zweitrangig.Edit: Cisco oder Mikrotik?

Äpfel und Birnen...muss man sicher nicht weiter kommentieren. Für Unifi spricht der Preis

Leider, wie immer, auch die damit verbundene miese Hardware und Performance. You get what you pay for... Was erwartest du? Das bei den Vorgaben solche APs genau so performen wie Extreme, Aruba, Cisco, Ruckus u. Co.?Diese emotionalen Grundsatz Diskussionen findest du zuhauf hier im Forum. Seriös würdest du bei so einer Investition das immer selber mit einem PoC ermitteln um belastbare Aussagen für eine Kaufentscheidung in genau deinen Umfeld zu bekommen. Sowas auf irgendwelchen dubiosen Forenfeedbacks zweifelhafter Herkunft basieren zu lassen ist gelinde gesagt eher laienhaft und fahrlässig.

Wenn es das denn war bitte deinen Thread dann auch als erledigt schliessen!

Zitat von @stifio:

Das Netzwerk Projekt ist "work in progress" und hoffentlich ab Oktober abgeschlossen.

Die Kerninfrastruktur (Edgecore AS5835 und AS4630) ist bestellt, und wird demnächst getestet.

Ebenso werde ich bezüglich WLAN mit Edgecore EAP-10[1|2] und Unifi U6-[Light|Enterprise] genauere Tests durchführen.

Leider habe ich noch kein Feedback bekommen wie sich denn nun Unifi mit ca 70 APs verhält..

Das Netzwerk Projekt ist "work in progress" und hoffentlich ab Oktober abgeschlossen.

Die Kerninfrastruktur (Edgecore AS5835 und AS4630) ist bestellt, und wird demnächst getestet.

Ebenso werde ich bezüglich WLAN mit Edgecore EAP-10[1|2] und Unifi U6-[Light|Enterprise] genauere Tests durchführen.

Leider habe ich noch kein Feedback bekommen wie sich denn nun Unifi mit ca 70 APs verhält..

Wir hatten 80 AP (Wifi 5) und 60-70 Switches bei ca 2000 Clients und keine Probleme.

Authentifiziert wurde sich am Radius Server (Packetfence)

Mittlerweile haben wir aber aus anderen Gründen Cisco im Einsatz (nicht wegen Problemen)

Trotzdem werde ich mal einen Zwischenbericht liefern

Vielen Dank dafür! 👍Was die Radius Vergabe anbetrifft kann ich im Detail zur OPNsense nichts sagen aber auf einem Strongswan Server rennt es zumindestens absolut problemlos und stabil und das mit allen üblichen Clients! Guckst du HIER!

Da auf der OPNsense ja auch ein Strongswan werkelt wäre eigentlich die Erwartung das es dort identisch ist. 🤔

Man hätte fast gesagt als Alternative bleibt dir ja noch L2TP für die onboard Clients aber im Gegensatz zur pfSense kann die OPNsense das leider nicht. ☹️

Es bleibt also noch spannend! 😉

Leider wird die IP aber nicht übernommen, sondern holt sich die erste freie IP aus dem Pool.

Du meinst wenn du es ohne Radius löst, oder? Das ist dann aber normales und erwartbares Verhalten wenn man einen Pool hat.Bei der Radius Lösung bindest du ja einen Benutzernamen immer fest an eine IP Adresse

user1 Cleartext-Password := "GeheiM123!"

Framed-IP-Address = 172.16.1.1, habe ich immer noch das Problem das sich jeder Radius User anmelden könnte

Ja, das ist üblicherweise so wenn User ihren Namen und Passwort für Zugänge unkontrolliert verbreiten. Dagegen gibt es aber dann nur 2FA z.B. mit duo.com indem du das an deinen Radius bindest was aber dann bei Usern ein Smartphone erzwingt. Oder der Klassiker eben mit User Zertifikaten.bei Linux Clients hat der DHCP Server Vorrang gegenüber der Radius IP

Na ja, das ist ja zumindestens bei VPNs nicht relevant, denn 98% der VPN Protokolle nutzen virtuelle Tunnel Interfaces an denen DHCP keinerlei Rolle spielt. Ein Argument also was wenig greift.generellen Bedenken bezüglich zu viele Radius User, MAC Address User

Inwiefern?? Für den Radius selber ist das ja kein Problem, der wuppt auch 1 Mio an Usern und Adressen und mit einem WebGUI ist das Management ja auch für Laien nicht allzu schwer, zumal man bestimmten Usern auch die Eigenverwaltung einräumen kann.ob irgendwelche Clients komisch reagieren wenn sie sich über WLAN anmelden..

Warum sollte das der Fall sein?? Der Username/Passwort ist doch immer und überall gleich? 🤔

Wenn es das denn nun war bitte deinen Thread dann auch als erledigt markieren!

Wie kann ich einen Beitrag als gelöst markieren?

Wie kann ich einen Beitrag als gelöst markieren?