Netzwerkplanung (Two Tier)

Hallo zusammen,

ich bin derzeit dran, unser aktuelles LAN-Netzwerk aufzufrischen, indem ich es vollständig erneuere.

Wir nutzen bisher ausschließlich Access Points und Switche von Cisco und für unser WLAN nutzen wir das Cisco Mobility Express Modell. Wir sichern über Tape und zusätzlich über AWS. Unsere Server bestehen hauptsächlich aus Windows Server 2019 Systemen. Wir sind außer über AWS nicht Cloud-gebunden.

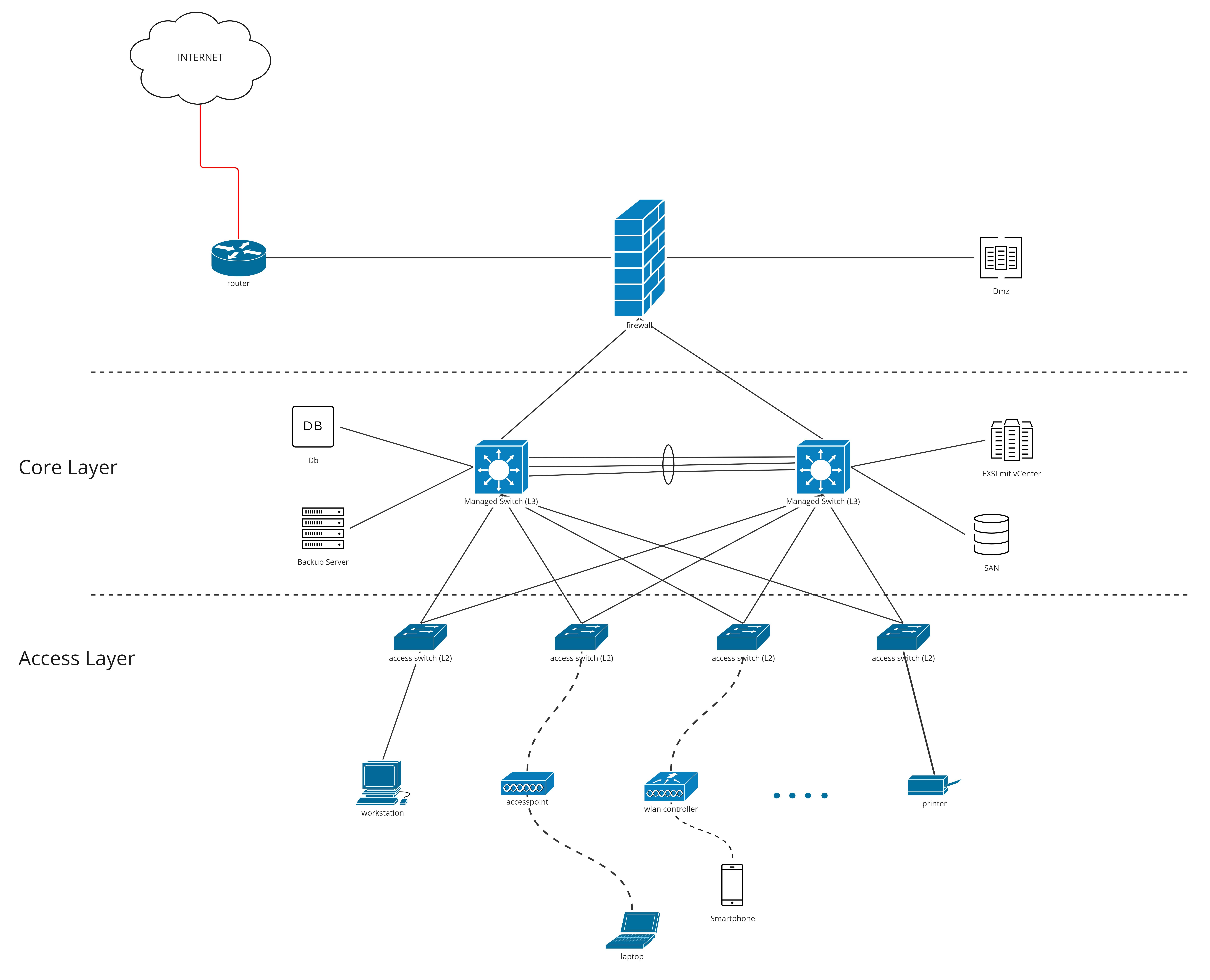

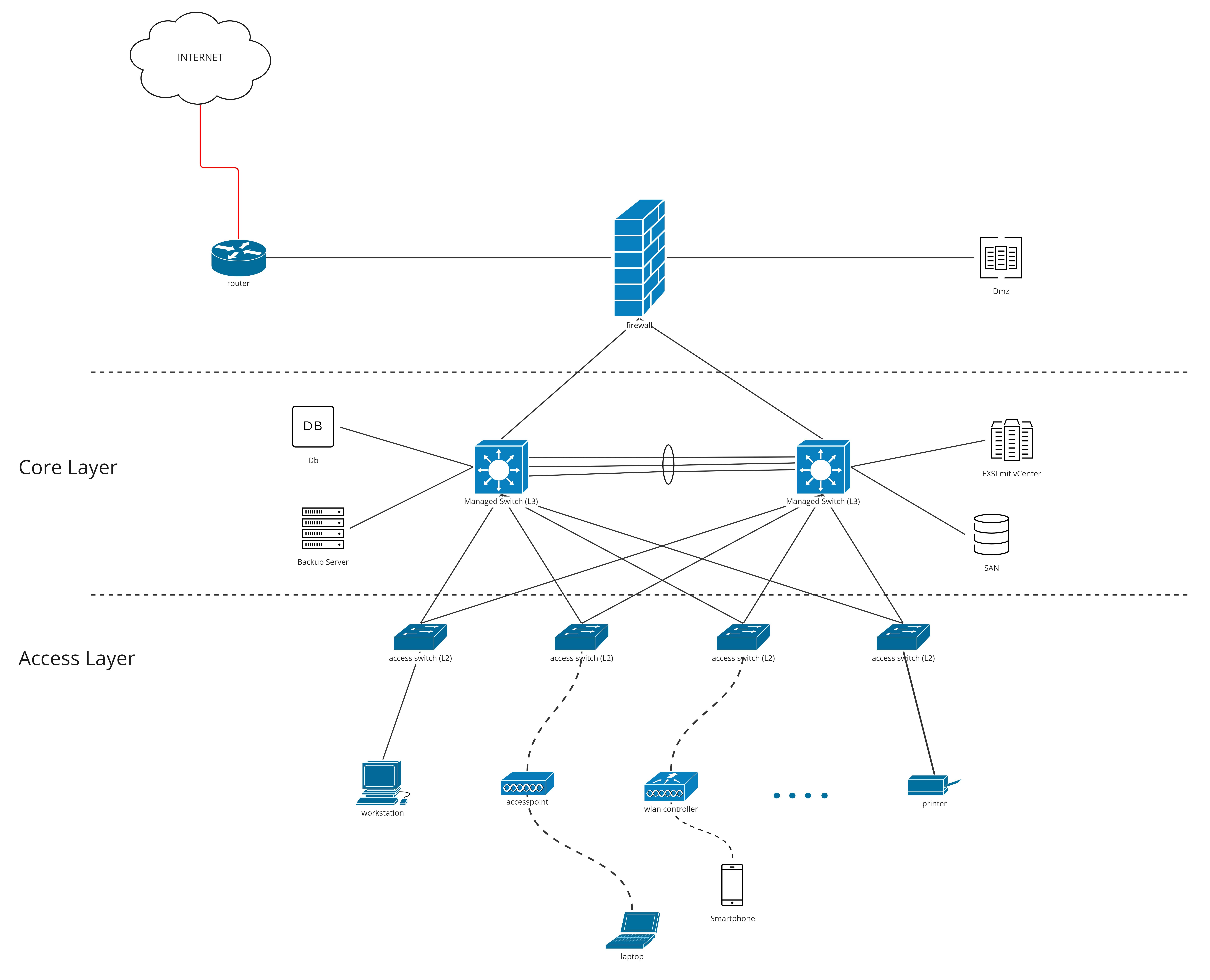

Meine Frage ist, ob das Collapsed Core Design in dieser Form so aktuell und sicher ist. Es ist natürlich vorwiegend davon abhängig, wie es praktisch konfiguriert wird, aber so vom Aufbau ist es gut? Meine Forderungen sind, dass das Netzwerk skalierbar, flexibel und sicher ist.

Grüße

FUHSSrfe

ich bin derzeit dran, unser aktuelles LAN-Netzwerk aufzufrischen, indem ich es vollständig erneuere.

Wir nutzen bisher ausschließlich Access Points und Switche von Cisco und für unser WLAN nutzen wir das Cisco Mobility Express Modell. Wir sichern über Tape und zusätzlich über AWS. Unsere Server bestehen hauptsächlich aus Windows Server 2019 Systemen. Wir sind außer über AWS nicht Cloud-gebunden.

Meine Frage ist, ob das Collapsed Core Design in dieser Form so aktuell und sicher ist. Es ist natürlich vorwiegend davon abhängig, wie es praktisch konfiguriert wird, aber so vom Aufbau ist es gut? Meine Forderungen sind, dass das Netzwerk skalierbar, flexibel und sicher ist.

Grüße

FUHSSrfe

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 6237822388

Url: https://administrator.de/forum/netzwerkplanung-two-tier-6237822388.html

Ausgedruckt am: 30.07.2025 um 11:07 Uhr

12 Kommentare

Neuester Kommentar

Was ist genau die Frage?

Das klassische Design gibt es immer noch zu hauf, aber es gibt auch andere Konzepte.

Die Details sind nicht zu sehen, die mir persönlich wichtig wären.

Das klassische Design gibt es immer noch zu hauf, aber es gibt auch andere Konzepte.

Die Details sind nicht zu sehen, die mir persönlich wichtig wären.

Moin,

ohne weitere Angeben zur Umgebung lässt sich deine Frage nicht beantworten. Da spielen Ding wie

- Anzahl Hosts

- Phys. Ausdehnung

- gewünschter Durchsatz im Access und Core Bereich

- Anforderung an die Sicherheit

- usw

eine nicht unerhebliche Rolle.

Wenn die Zeichnung dein aktuelles Netzwerk (2x Core, 4x Access, 2x AP) abbildet, das lautet die Antwort auf deine Frage "Ja"

lg,

Slainte

ohne weitere Angeben zur Umgebung lässt sich deine Frage nicht beantworten. Da spielen Ding wie

- Anzahl Hosts

- Phys. Ausdehnung

- gewünschter Durchsatz im Access und Core Bereich

- Anforderung an die Sicherheit

- usw

eine nicht unerhebliche Rolle.

Wenn die Zeichnung dein aktuelles Netzwerk (2x Core, 4x Access, 2x AP) abbildet, das lautet die Antwort auf deine Frage "Ja"

lg,

Slainte

Ich würde mich für STP und dessen Alternativen interessieren.

Hallo,

hm. Zum Thema Sicherheit - wie sicherst Du die Server gegen die Clients ab? Angriffe auf Firmen-IT starten heute oft vom Arbeitsplatz eines Angestellten (email, Link etc.), nicht unbedingt von ausserhalb der Firewall.

Grüße

lcer

hm. Zum Thema Sicherheit - wie sicherst Du die Server gegen die Clients ab? Angriffe auf Firmen-IT starten heute oft vom Arbeitsplatz eines Angestellten (email, Link etc.), nicht unbedingt von ausserhalb der Firewall.

Grüße

lcer

Hallo,

Leerbuchkonzepte sind immer wieder toll. Aber eben auch Jahre hinterher. Ich würde die Server hinter eine Firewall packen.

Aber ich bin auch nicht gelernter ITler.

Grüße

lcer

Zitat von @FUHSSrfe:

Grundlegend sind die Server vor den Clients durch ein eigenes VLANs gesichert. Darauf aufbauend werden Access-List (Core Layer) und Access Control (Port-Security, Access Layer) angewendet.

Da haben wir es wieder. VLANs erzeugen Sicherheit…. Und der Core-Switch arbeitet dann als NG-Firewall oder wie?Grundlegend sind die Server vor den Clients durch ein eigenes VLANs gesichert. Darauf aufbauend werden Access-List (Core Layer) und Access Control (Port-Security, Access Layer) angewendet.

Leerbuchkonzepte sind immer wieder toll. Aber eben auch Jahre hinterher. Ich würde die Server hinter eine Firewall packen.

Aber ich bin auch nicht gelernter ITler.

Grüße

lcer

VLANs erzeugen Sicherheit….

Wenn man sie auf dem Core mit entsprechenden Security ACLs konfiguriert schon. Mit den Ciscos ist das ja kein Thema. Du hängst vermutlich etwas mit der Hardware hinterher... Der TO fragt ja nur nach dem grundsätzliche Design und das ist absolut korrekt so. Was und wie er die Infrastruktur später konfiguriert ist ja ne ganz andere Nummer und das es letztlich auf diesen Punkt ankommt hat er ja selber schon auf dem Radar.

Wenn ein VLAN keine Sicherheit bietet, was tun es dann

So pauschal kann man das nicht sagen. Es hängt ja schlicht und einfach davon ab WIE diese VLANs kommunizieren und ob sie es überhaupt tun.VLANs sind ja per se physisch völlig getrennte Layer 2 Domains. Von der Definition her sind sie also sehr sicher weil so gesehen keinerlei Kommunikation möglich ist. Mehr Sicherheit geht dann nicht, da hast du Recht mit der Aussage.

Alles andere ist dann Aufgabe eines Routers, Firewall oder IPS Systems.

VLANs sind keine physisch getrennte LANs, sondern virtuell getrennte LANs.

VLAN nicht PLAN.

Oder anders ausgedrückt, du hast alle Fische weiterhin im Laden, nur in verschiedenen Becken.

VLAN nicht PLAN.

Oder anders ausgedrückt, du hast alle Fische weiterhin im Laden, nur in verschiedenen Becken.