O365 - M365 Anmeldungen - Anmeldewellen

Hallo Zusammen

Ich möchte mal wissen, wie sich die Anmeldungen am den Office Apps bei Euch und euren Kunden verhalten. Ich habe langsam aber sicher das Gefühl, dass ich mehr Zeit mit Anmelden verbringe als mit der eigentlichen Arbeit

Kann man diese ganzen Anmeldungen irgendwie via GPO steuern, auch ohne Condition Access?

Gerade gestern hatten wir ein dutzend Anrufe wegen Neuanmeldungen an den Office Programmen. Scheint mit den Windows 10 / 11 Updates vom April zusammenzuhängen. War das bei Euch auch so?

Zudem erscheinen immer wieder neue Anmeldefenster.

Punkt 1:

Die Sicherheitsstandards von Microsoft.

Diese Einstellung ist heute in jedem Tenant aktiv und wurden bei den alten ja automatisch aktiviert. Sie erzwingen die MFA Registrierung für den Benutzer spätestens, nachdem sich dieser ca. 10 mal angemeldet hat. Kann man ausschalten, muss man aber nicht

Punkt 2:

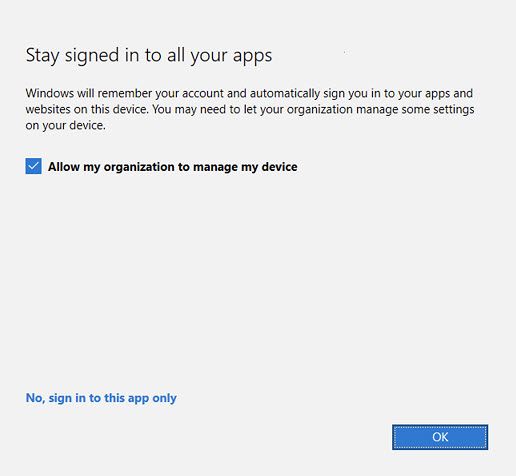

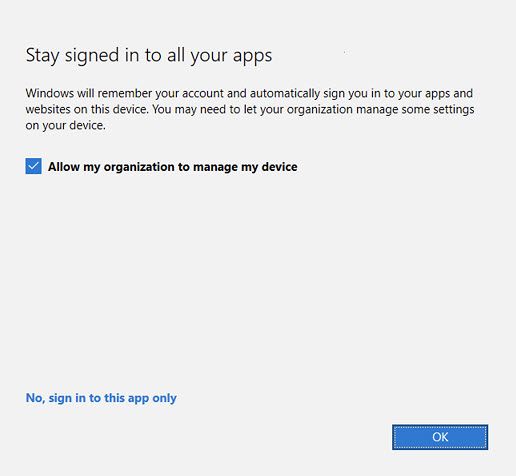

Anmeldung an Office Apps oder an diesem Gerät. Jeder kennt es, jeden nervt es.

Wie geht ihr damit um? Alle Benutzer klicken in der Regel auf "OK". Damit ist das Konto im Windows 10 hinterlegt und meldet sich an jeder erdenklichen App an. Windows 11 ist da noch schlimmer.

Eines unserer grössten Probleme damit ist, dass wenn unsere VPN Applikation eine Verbindung via SAML aufbauen soll, der falsche User Account verwendet wird, anstelle den Benutzer auswählen zu lassen, welches Konto für die Verbindung verwendet werden soll. Erst wenn der Account im Windows gelöscht wurde, wird das Anmeldefenster wieder angezeigt. Das gleiche Verhalten zeigt sich auf Microsoft Seiten oder Dienste. Wer sagt, dass ich diesen Account verwenden will, wenn ich mehrere nutze?

Gibt es dafür eine praktikable Lösung?

Punkt 3:

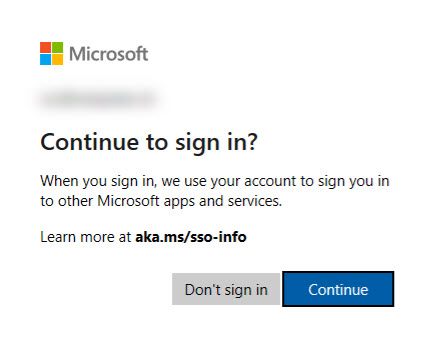

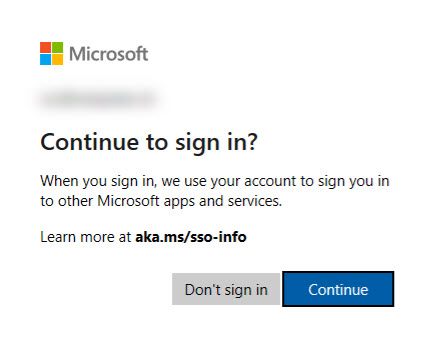

Seit kurzem, wird dieses Anmeldefenster angezeigt. Meist in Kombination mit dem Fenster aus Punkt 2 (Vermutlich danach). Leider bin ich mir nicht sicher, wann es genau auftaucht. Aber es scheint die moderne Variante von Punkt 2 zu sein.

Punkt 4:

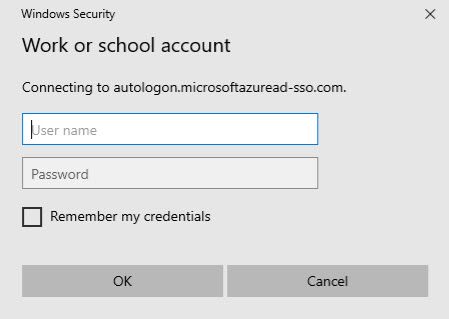

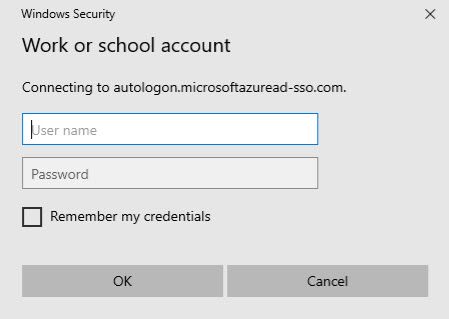

Zu guter Letzt wird im Zusammenhang mit einer Azure VM noch dieses Fenster angezeigt:

Das Verhalten ist leider immer ein wenig unterschiedlich. Wir haben Azure AD Geräte aber auch normale Home PCs welche für die Arbeit eingesetzt werden. Andere Geräte sind wiederum in einer lokalen Domäne und nutzten die Office Applikationen.

Ich würde mich über ein paar Inputs zum Thema "handling" freuen.

Plexi87

Ich möchte mal wissen, wie sich die Anmeldungen am den Office Apps bei Euch und euren Kunden verhalten. Ich habe langsam aber sicher das Gefühl, dass ich mehr Zeit mit Anmelden verbringe als mit der eigentlichen Arbeit

Kann man diese ganzen Anmeldungen irgendwie via GPO steuern, auch ohne Condition Access?

Gerade gestern hatten wir ein dutzend Anrufe wegen Neuanmeldungen an den Office Programmen. Scheint mit den Windows 10 / 11 Updates vom April zusammenzuhängen. War das bei Euch auch so?

Zudem erscheinen immer wieder neue Anmeldefenster.

Punkt 1:

Die Sicherheitsstandards von Microsoft.

Diese Einstellung ist heute in jedem Tenant aktiv und wurden bei den alten ja automatisch aktiviert. Sie erzwingen die MFA Registrierung für den Benutzer spätestens, nachdem sich dieser ca. 10 mal angemeldet hat. Kann man ausschalten, muss man aber nicht

Punkt 2:

Anmeldung an Office Apps oder an diesem Gerät. Jeder kennt es, jeden nervt es.

Wie geht ihr damit um? Alle Benutzer klicken in der Regel auf "OK". Damit ist das Konto im Windows 10 hinterlegt und meldet sich an jeder erdenklichen App an. Windows 11 ist da noch schlimmer.

Eines unserer grössten Probleme damit ist, dass wenn unsere VPN Applikation eine Verbindung via SAML aufbauen soll, der falsche User Account verwendet wird, anstelle den Benutzer auswählen zu lassen, welches Konto für die Verbindung verwendet werden soll. Erst wenn der Account im Windows gelöscht wurde, wird das Anmeldefenster wieder angezeigt. Das gleiche Verhalten zeigt sich auf Microsoft Seiten oder Dienste. Wer sagt, dass ich diesen Account verwenden will, wenn ich mehrere nutze?

Gibt es dafür eine praktikable Lösung?

Punkt 3:

Seit kurzem, wird dieses Anmeldefenster angezeigt. Meist in Kombination mit dem Fenster aus Punkt 2 (Vermutlich danach). Leider bin ich mir nicht sicher, wann es genau auftaucht. Aber es scheint die moderne Variante von Punkt 2 zu sein.

Punkt 4:

Zu guter Letzt wird im Zusammenhang mit einer Azure VM noch dieses Fenster angezeigt:

Das Verhalten ist leider immer ein wenig unterschiedlich. Wir haben Azure AD Geräte aber auch normale Home PCs welche für die Arbeit eingesetzt werden. Andere Geräte sind wiederum in einer lokalen Domäne und nutzten die Office Applikationen.

Ich würde mich über ein paar Inputs zum Thema "handling" freuen.

Plexi87

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 22664113597

Url: https://administrator.de/forum/o365-m365-anmeldungen-anmeldewellen-22664113597.html

Ausgedruckt am: 25.07.2025 um 04:07 Uhr

20 Kommentare

Neuester Kommentar

Man ist selten der erste oder?

Microsoft Problem SSO (AD - Entra)?

Microsoft Problem SSO (AD - Entra)?

Zitat von @Visucius:

Wir hierzulande sind diesbezüglich aber ja besonders stolz auf unseren Durchhaltewillen 😏

Wir hierzulande sind diesbezüglich aber ja besonders stolz auf unseren Durchhaltewillen 😏

Die Frage ist auch, was an Problemen wir uns selbst machen, dadurch dass die US-Softwareanbieter sich in der EU an andere Regularien halten müssen.

Dann wird umgebaut und die Seiteneffekte dürfen wir dann ausbaden.

Grüße

ToWa

Hallo, ich hab täglich mit diesen Themen als Berater und bei Unterstützung von meinen Kunden mit diesen Sachen zu tun...

Es gibt ein paar Grundregeln die man unbedingt beachten muss:

Die DNS Einträge die MS beim Setup der Domäne vorschlägt sollte man alle konfigurieren... Vor allem die beiden Enterprise-Registration müssen eingetragen sein damit später dann keine Fehler kommen und die Domäne muss natürlich zu den Usern (User Prinzipal Name, UPN) passen!

Auch direkt ein wichtiger Punkt, falls ein AD vorhanden ist, AD Sync verwenden! Und der UPN im AD ist der anmeldename im M365 , sollte auch gleich der primären Emailadresse sein!

Zu den Fragen,

Punkt 1:

Security Defaults am besten nicht deaktivieren! Außer es gibt conditional Access! Egal was, irgendwas sollte MFA auf die eine oder andere Art erzwingen! Ohne dem ist es grob fahrlässig einen M365 Tenant zu betreiben.

Punkt 2:

Dieser Abmeldedialog ist gleichzeitig eine Intune Registrierung, außer man klickt auf "No, sign in only to this app"

Prinzipiell ist das Intune onboarding eine gute Sache, wenn nicht ohnehin schon verwendet ist es ein verbauen für später !

Diesen Dialog kann man direkt umgehen! Es gibt eine GPO die das steuert und direkt ohne weitere Nachfrage den Rechner mit den Benutzer Credentials in Intune onboarded!

Damit das aber klappt, egal ob manuell oder per GPO müssen die beiden DNS Cnames gesetzt sein! Sonst kommt's zu Fehlern !

Für 3. Und 4.

Würde ich erstmal schauen ob die beiden notwendigen MS urls für Single sign on sauber per GPO verteilt werden bzw auf den Rechnern konfigurieret sind! (Intranetzone, Internetsystemsteuerung)

Es gibt ein paar Grundregeln die man unbedingt beachten muss:

Die DNS Einträge die MS beim Setup der Domäne vorschlägt sollte man alle konfigurieren... Vor allem die beiden Enterprise-Registration müssen eingetragen sein damit später dann keine Fehler kommen und die Domäne muss natürlich zu den Usern (User Prinzipal Name, UPN) passen!

Auch direkt ein wichtiger Punkt, falls ein AD vorhanden ist, AD Sync verwenden! Und der UPN im AD ist der anmeldename im M365 , sollte auch gleich der primären Emailadresse sein!

Zu den Fragen,

Punkt 1:

Security Defaults am besten nicht deaktivieren! Außer es gibt conditional Access! Egal was, irgendwas sollte MFA auf die eine oder andere Art erzwingen! Ohne dem ist es grob fahrlässig einen M365 Tenant zu betreiben.

Punkt 2:

Dieser Abmeldedialog ist gleichzeitig eine Intune Registrierung, außer man klickt auf "No, sign in only to this app"

Prinzipiell ist das Intune onboarding eine gute Sache, wenn nicht ohnehin schon verwendet ist es ein verbauen für später !

Diesen Dialog kann man direkt umgehen! Es gibt eine GPO die das steuert und direkt ohne weitere Nachfrage den Rechner mit den Benutzer Credentials in Intune onboarded!

Damit das aber klappt, egal ob manuell oder per GPO müssen die beiden DNS Cnames gesetzt sein! Sonst kommt's zu Fehlern !

Für 3. Und 4.

Würde ich erstmal schauen ob die beiden notwendigen MS urls für Single sign on sauber per GPO verteilt werden bzw auf den Rechnern konfigurieret sind! (Intranetzone, Internetsystemsteuerung)

Noch ein Tipp wenn die Anmeldungen immer wieder auftauchen. Einfach unter der guten alten Systemsteuerung -> Anmeldeinformationsverwaltung die Windows-Anmeldeinformationen alle loeschen. Danach ueberall in den Office Apps abmelden, Edge nicht vergessen den Rechner neu starten und einmal eine Anmeldung durchfuehren. Das kann im Einzelfall auch mal ein paar Minuten dauern aber dann ist wieder Ruhe.

Zitat von @DaStivi:

Auch direkt ein wichtiger Punkt, falls ein AD vorhanden ist, AD Sync verwenden! Und der UPN im AD ist der anmeldename im M365 , sollte auch gleich der primären Emailadresse sein!

Auch direkt ein wichtiger Punkt, falls ein AD vorhanden ist, AD Sync verwenden! Und der UPN im AD ist der anmeldename im M365 , sollte auch gleich der primären Emailadresse sein!

Nö, die primäre Mailadresse darf ruhig anders lauten, für Microsoft ist dies kein direktes Problem, nur das Verständnis der MA hakt da ein wenig, wenn irgendwo als Anmeldung "E-Mail" steht und diese nicht ihre E-Mail eingeben müssen.

Prinzipiell ist das Intune onboarding eine gute Sache, wenn nicht ohnehin schon verwendet ist es ein verbauen für später !

Das ist absolut keine gute Sache, was will man mit den ganzen PCs innerhalb der lokalen Domain im Intune?

Ich habe bislang nur negative Erfahrungen gesammelt, wenn sich die Systeme im Intune registrieren und dann auch der Microsoftaccount in dem System "hinterlegt" ist.

Das ist in meinen Augen nur Chaos, vor allem wenn die Kollegen dann mal den Arbeitsplatz wechseln.

Diesen Dialog kann man direkt umgehen! Es gibt eine GPO die das steuert und direkt ohne weitere Nachfrage den Rechner mit den Benutzer Credentials in Intune onboarded!

Wer will das denn automatisch aufnehmen lassen?Es ist in meinen Augen vollkommen unnötig die Systeme im Intune registriert zu haben.

Für 3. Und 4.

Würde ich erstmal schauen ob die beiden notwendigen MS urls für Single sign on sauber per GPO verteilt werden bzw auf den Rechnern konfigurieret sind! (Intranetzone, Internetsystemsteuerung)

Würde ich erstmal schauen ob die beiden notwendigen MS urls für Single sign on sauber per GPO verteilt werden bzw auf den Rechnern konfigurieret sind! (Intranetzone, Internetsystemsteuerung)

Es ist übrigens nur eine URL und nicht zwei.

Adding the Microsoft Entra service URL (https://autologon.microsoftazuread-sso.com)Grüße

ToWa

Zitat von @dertowa:

Für 3. Und 4.

Würde ich erstmal schauen ob die beiden notwendigen MS urls für Single sign on sauber per GPO verteilt werden bzw auf den Rechnern konfigurieret sind! (Intranetzone, Internetsystemsteuerung)

Würde ich erstmal schauen ob die beiden notwendigen MS urls für Single sign on sauber per GPO verteilt werden bzw auf den Rechnern konfigurieret sind! (Intranetzone, Internetsystemsteuerung)

Es ist übrigens nur eine URL und nicht zwei.

Adding the Microsoft Entra service URL (https://autologon.microsoftazuread-sso.com)Grüße

ToWa

Microsoft weiß selbst nicht was sie sagen... es gibt dazu unterschiedliche Offizielle Aussagen:

hier einmal ein Link wo zwei URLs drinnen stehen:

learn.microsoft.com/en-us/entra/identity/hybrid/connect/how-to-c ...

und hier im Quickstart mit einer URL:

learn.microsoft.com/en-us/entra/identity/hybrid/connect/how-to-c ...

Zitat von @DaStivi:

hier einmal ein Link wo zwei URLs drinnen stehen:

learn.microsoft.com/en-us/entra/identity/hybrid/connect/how-to-c ...

hier einmal ein Link wo zwei URLs drinnen stehen:

learn.microsoft.com/en-us/entra/identity/hybrid/connect/how-to-c ...

In der Known-Issue und Troubleshoot - Liste ist die zweite URL ebenfalls nicht vorhanden:

learn.microsoft.com/en-us/entra/identity/hybrid/connect/tshoot-c ...

Bei uns läuft heute nach den Registryeinträgen: Microsoft Problem SSO (AD - Entra)? wieder alles nach Plan mit SSO, die zweite URL scheint daher absolut vernachlässigbar.

...aber vermutlich schadet sie auch nicht.

Grüße

ToWa

Hallo,

also um diese zweite MFA Abfrage abzuschalten. Muss man bei den Allgemeinen Einstellungen die allgemeine Sicherheitsrichtlinie deaktiviert werden. Was natürlich nicht empfehlenswert ist.

Ich habe das bei uns festgestellt, da wir bei allen Usern die MFA deaktiviert haben. Aber seit ein paar Wochen, reicht diese Einstellung leider nicht mehr aus. Nun kann man MFA nur noch verhindern indem auch noch die allgemeine Sicherheitsrichtlinie deaktiviert.

Somit fangen auch hier die Problem mit Mitarbeitern an die kein eigenes Firmenhandy haben und somit BOYD wieder ein größeres Thema werden wird. Und Mitarbeiter das evtl. auf Ihren privaten Smartphone nicht haben wollen.

Wird wohl mit dem Problem zusammenhängen, das sogar MS und HP Microsoft365 bzw. Office365 Konten gehackt wurden und so nebenbei das MS ein allgemeines Sicherheitszertifikat verloren hat und Microsoft gar nicht mehr weiß - wie weit die Hacker in Ihre Systeme eingedrungen sind. Anbei ein Link dazu:

derstandard.at/story/3000000210976/russischer-hackerangriff-auf- ...

Liebe Grüße aus Wien

Christian

also um diese zweite MFA Abfrage abzuschalten. Muss man bei den Allgemeinen Einstellungen die allgemeine Sicherheitsrichtlinie deaktiviert werden. Was natürlich nicht empfehlenswert ist.

Ich habe das bei uns festgestellt, da wir bei allen Usern die MFA deaktiviert haben. Aber seit ein paar Wochen, reicht diese Einstellung leider nicht mehr aus. Nun kann man MFA nur noch verhindern indem auch noch die allgemeine Sicherheitsrichtlinie deaktiviert.

Somit fangen auch hier die Problem mit Mitarbeitern an die kein eigenes Firmenhandy haben und somit BOYD wieder ein größeres Thema werden wird. Und Mitarbeiter das evtl. auf Ihren privaten Smartphone nicht haben wollen.

Wird wohl mit dem Problem zusammenhängen, das sogar MS und HP Microsoft365 bzw. Office365 Konten gehackt wurden und so nebenbei das MS ein allgemeines Sicherheitszertifikat verloren hat und Microsoft gar nicht mehr weiß - wie weit die Hacker in Ihre Systeme eingedrungen sind. Anbei ein Link dazu:

derstandard.at/story/3000000210976/russischer-hackerangriff-auf- ...

Liebe Grüße aus Wien

Christian

also wenn warum auch immer User ihr privates Smartphone, wo sie wahrscheinlich heutzutage ohnehin schon für e-banking und wahrscheinlich auch andere Private Social media Accounts schon einen 2ten Faktor ausführen, trotz alledem nicht nehmen wollen (wobei ich die Begründung nicht verstehe, weil nur durch den Authenticator wird das Gerät ja nicht von der Firma gemanaget oder sonst wie überwacht, aber egal) dann muss man als Firma/GF/CISO dennoch drauf bestehen das einen 2ten Faktor gibt... diesen zu deaktivieren halte ich immer noch für Grob Fahrlässig!

Was ist die alternative? entweder gibts für die Mitarbeiter ein Firmentelefon mit dem Authenticator oder die günstigere Lösung wäre eine Yubikey zb... das gehört wie ein Firmenschlüssel/Zutrittskarte/Firmenotebook zum Arbeitsinventar. Muss der User dann jedes mal anstecken und antouchen, aber wenn er sein Handy nicht verwenden will um komfortabel am Handy klicken zu können, dann bitte...

Diese 2 Faktor Maßnahmen kommen ja nicht weil die Admins oder die Firma die User quälen will... das muss die Firma halt auch klar kommunizieren, braucht man doch nur die Nachrichten anschauen, jeden Tag gibts irgendwo eine (oder mehrere) Firmen die wegen oftmals nicht vorhanden sein solcher Maßnahmen gehackt werden und selbst wenn es ein Backup usw. gibt, entsteht schaden in zig-zehn- oder hunderttausenden Euros einfach weil danach alle Hebel in Bewegung gesetzt werden damit man sich wieder Sicher fühlt! Und als GF vergeht dann bei sowas halt schnell das lachen...

Was ist die alternative? entweder gibts für die Mitarbeiter ein Firmentelefon mit dem Authenticator oder die günstigere Lösung wäre eine Yubikey zb... das gehört wie ein Firmenschlüssel/Zutrittskarte/Firmenotebook zum Arbeitsinventar. Muss der User dann jedes mal anstecken und antouchen, aber wenn er sein Handy nicht verwenden will um komfortabel am Handy klicken zu können, dann bitte...

Diese 2 Faktor Maßnahmen kommen ja nicht weil die Admins oder die Firma die User quälen will... das muss die Firma halt auch klar kommunizieren, braucht man doch nur die Nachrichten anschauen, jeden Tag gibts irgendwo eine (oder mehrere) Firmen die wegen oftmals nicht vorhanden sein solcher Maßnahmen gehackt werden und selbst wenn es ein Backup usw. gibt, entsteht schaden in zig-zehn- oder hunderttausenden Euros einfach weil danach alle Hebel in Bewegung gesetzt werden damit man sich wieder Sicher fühlt! Und als GF vergeht dann bei sowas halt schnell das lachen...

Hallo an die Gruppe,

ja, ich habe auch auch geschrieben das dies nicht empfehlenswert ist. Aber trotzdem kann man als Firma seinen Mitarbeitern nicht vorschreiben private Geräte für Firmenzwecke nutzen zu müssen. Nicht mehr und nicht weniger.

Aber ich denke in diesen Punkt etwas weiter. Und es gibt bei uns in Österreich einen netten Spruch den man hier etwas abwandeln kann.

derzeit: wofür ist die Cloud gut ?

Wir lösen mit der Cloud Probleme die wir vor der Cloud nicht hatten

vorher: wofür ist IT gut ?

Wir lösen mit der IT Probleme die wir vorher nicht hatten

Und diese erweiterte Security würden wir wohl mit OnPromise Lösungen nicht benötigen. Daher bevorzuge ich auch nach wie vor OnPromise Lösungen.

Abgesehen das es weitere gute Gründe für OnPromise Lösungen gibt. Und wer ewig der Microsoft folgen möchte und den anderen Hyperscalern auch gut.

Er soll sich nachher nur nicht Beschwerden, da er sich in eine Abhängigkeit sowohl technisch als auch kaufmännisch begeben hat. Übrigens ist einmal MS genau mit diesen Argumenten gegen die IBM angetreten (wer erinnert sich noch an daran ?)

Und das heißt nun nicht das ich absolut gegen Cloudlösungen bin, ich war im Jahr 2009 - 2010 wie die Microsoft Exchange Online eingeführt hat absolut dafür. Allerdings hat MS es damals für kleine Unternehmen (und zwar wirklich kleine Unternehmen empfohlen und entwickelt), nämlich für eine Größenordnung 1-10 Benutzer.

Was aber danach gekommen ist, ist aus meiner Sicht eine Gewinnmaximierung, Abhängigkeit usw. und hat nichts mit den Kundenwünschen mehr zu tun, da heute leider vielfach keine ITler mehr die Entscheidung für ein Produkt treffen sondern die Geschäftsführung, Controller usw., früher legte der IT Leiter ein Konzept vor und nicht der Geschäftsführer hat gehört von einem tollen Produkt wie Office365 und das ist auch noch so absolut günstig - aber auch nur auf den ersten Blick)

Denn das der letzte Exchange Server den ich mir noch angesehen habe eine Mindestspeicher von 128 GB benötigt. Ist wirklich unfassbar.

Immerhin ging es sich noch 2008 aus das mit 8-16 GB abzubilden (SBS2008 !!!) zu betreiben. Und dazwischen ist nicht soviel an Funktion dazugekommen im Exchange das dies eine solche Speicherausrüstung rechtfertigen würde.

So das war jetzt ein weiter Bogen. Aber genau das führt uns zu solchen MFA Problemen und das wird in der Zukunft nicht besser werden, da die Daten nun anstatt bei uns im eignen Rechenzentrum in einen Microsoft Rechenzentrum haben und das natürlich auch von überall und jeden Abrufbar sein muss der das PW und die MFA hat.

Und bleibt immer noch das Problem die Microsoft weiss nicht wie weit die Hacker in Ihre Systeme eingedrungen sind und noch immer aktiv sind!

Und der nächste Schritt in die nächste Abhängigkeit ist getan und es wird immer schwieriger da raus zu kommen.

Liebe Grüße aus Wien

Christian

ja, ich habe auch auch geschrieben das dies nicht empfehlenswert ist. Aber trotzdem kann man als Firma seinen Mitarbeitern nicht vorschreiben private Geräte für Firmenzwecke nutzen zu müssen. Nicht mehr und nicht weniger.

Aber ich denke in diesen Punkt etwas weiter. Und es gibt bei uns in Österreich einen netten Spruch den man hier etwas abwandeln kann.

derzeit: wofür ist die Cloud gut ?

Wir lösen mit der Cloud Probleme die wir vor der Cloud nicht hatten

vorher: wofür ist IT gut ?

Wir lösen mit der IT Probleme die wir vorher nicht hatten

Und diese erweiterte Security würden wir wohl mit OnPromise Lösungen nicht benötigen. Daher bevorzuge ich auch nach wie vor OnPromise Lösungen.

Abgesehen das es weitere gute Gründe für OnPromise Lösungen gibt. Und wer ewig der Microsoft folgen möchte und den anderen Hyperscalern auch gut.

Er soll sich nachher nur nicht Beschwerden, da er sich in eine Abhängigkeit sowohl technisch als auch kaufmännisch begeben hat. Übrigens ist einmal MS genau mit diesen Argumenten gegen die IBM angetreten (wer erinnert sich noch an daran ?)

Und das heißt nun nicht das ich absolut gegen Cloudlösungen bin, ich war im Jahr 2009 - 2010 wie die Microsoft Exchange Online eingeführt hat absolut dafür. Allerdings hat MS es damals für kleine Unternehmen (und zwar wirklich kleine Unternehmen empfohlen und entwickelt), nämlich für eine Größenordnung 1-10 Benutzer.

Was aber danach gekommen ist, ist aus meiner Sicht eine Gewinnmaximierung, Abhängigkeit usw. und hat nichts mit den Kundenwünschen mehr zu tun, da heute leider vielfach keine ITler mehr die Entscheidung für ein Produkt treffen sondern die Geschäftsführung, Controller usw., früher legte der IT Leiter ein Konzept vor und nicht der Geschäftsführer hat gehört von einem tollen Produkt wie Office365 und das ist auch noch so absolut günstig - aber auch nur auf den ersten Blick)

Denn das der letzte Exchange Server den ich mir noch angesehen habe eine Mindestspeicher von 128 GB benötigt. Ist wirklich unfassbar.

Immerhin ging es sich noch 2008 aus das mit 8-16 GB abzubilden (SBS2008 !!!) zu betreiben. Und dazwischen ist nicht soviel an Funktion dazugekommen im Exchange das dies eine solche Speicherausrüstung rechtfertigen würde.

So das war jetzt ein weiter Bogen. Aber genau das führt uns zu solchen MFA Problemen und das wird in der Zukunft nicht besser werden, da die Daten nun anstatt bei uns im eignen Rechenzentrum in einen Microsoft Rechenzentrum haben und das natürlich auch von überall und jeden Abrufbar sein muss der das PW und die MFA hat.

Und bleibt immer noch das Problem die Microsoft weiss nicht wie weit die Hacker in Ihre Systeme eingedrungen sind und noch immer aktiv sind!

Und der nächste Schritt in die nächste Abhängigkeit ist getan und es wird immer schwieriger da raus zu kommen.

Liebe Grüße aus Wien

Christian

Zitat von @cspitznagel:

Hallo an die Gruppe,

ja, ich habe auch auch geschrieben das dies nicht empfehlenswert ist. Aber trotzdem kann man als Firma seinen Mitarbeitern nicht vorschreiben private Geräte für Firmenzwecke nutzen zu müssen. Nicht mehr und nicht weniger.

Hallo an die Gruppe,

ja, ich habe auch auch geschrieben das dies nicht empfehlenswert ist. Aber trotzdem kann man als Firma seinen Mitarbeitern nicht vorschreiben private Geräte für Firmenzwecke nutzen zu müssen. Nicht mehr und nicht weniger.

Salut,

das sehe ich genauso, vor allem da ich hier teilweise sogar Kollegen betreue, die weder Smartphone noch PC/Internet zuhause haben. Nicht viele klar, aber auch die wollen einfach nur arbeiten.

Daher läuft bei mir gerade eine Evaluierung über die neuen Entra-Richtlinien.

Tatsächlich steht bei der MFA Anmeldung dann als "andere Methode" nur der Sprachanruf zur Verfügung.

Den kann eigentlich auch jeder bedienen, da jeder eine Telefonnummer in der Firma hat.

Grüße

ToWa

@cspitznagel 👍

Nur beim Thema 2FA werden wir das wohl auf lange Sicht nicht durchhalten können. Sieht man sich die Trends an (Zertifikate, zero trust, usw) werden wir wohl auch bei lokalen Setup vermehrt 2FA sehen (z.B. VPN). Ist das Gerät vertrauenswürdig, willst Du ab einer gewissen Firmengröße im nächsten Schritt ja sicherstellen, wer da dran sitzt.

Und immer mehr Endkunden/MAs haben eine App dann sowieso schon wegen irgendeines Dienstes auf dem Smartphone. In dem Zusammenhang wäre es imho sogar wünschenswert sie „in die richtige Richtung“ zu stupsen (z.B. OPNsource). Schlicht, weil sich z.B. die MS eigene App nicht ohne weiteres übertragen lässt – damit uU. (weitere) Abhängigkeiten generiert werden, usw.

PS: Nachdem mir irgendwann (viel zu spät) klar wurde, wie dünn die Sicherheits“firnis“ bei einem weltweit zugänglichen 365-Account (name/pw) eigentlich ist, wenn der Name ja schon weitgehend bekannt ist – sind in den mir betreuten Tenants alle admin-Accounts schon lange auf 2FA. Mit den User-Accounts hinke ich noch hinterher..

Nur beim Thema 2FA werden wir das wohl auf lange Sicht nicht durchhalten können. Sieht man sich die Trends an (Zertifikate, zero trust, usw) werden wir wohl auch bei lokalen Setup vermehrt 2FA sehen (z.B. VPN). Ist das Gerät vertrauenswürdig, willst Du ab einer gewissen Firmengröße im nächsten Schritt ja sicherstellen, wer da dran sitzt.

Und immer mehr Endkunden/MAs haben eine App dann sowieso schon wegen irgendeines Dienstes auf dem Smartphone. In dem Zusammenhang wäre es imho sogar wünschenswert sie „in die richtige Richtung“ zu stupsen (z.B. OPNsource). Schlicht, weil sich z.B. die MS eigene App nicht ohne weiteres übertragen lässt – damit uU. (weitere) Abhängigkeiten generiert werden, usw.

PS: Nachdem mir irgendwann (viel zu spät) klar wurde, wie dünn die Sicherheits“firnis“ bei einem weltweit zugänglichen 365-Account (name/pw) eigentlich ist, wenn der Name ja schon weitgehend bekannt ist – sind in den mir betreuten Tenants alle admin-Accounts schon lange auf 2FA. Mit den User-Accounts hinke ich noch hinterher..

Das ist in meinen Augen aber auch die relevanteste Sicherheitseinstellung.

Genau wie im lokalen AD, wenn es funktionierendes Rechtekonzept da ist, dann sind die Admin-Accounts vor allem anderen schützenswert.

Das Risiko für den "normalen" Benutzeraccount ist sicherlich gegeben und bei einem Angriff ärgerlich, sollte aber nicht unternehmenskritisch sein.

Grüße

ToWa