OpenVPN TAP - LAN Bridge

Hallo zusammen,

Wir fangen momentan an, unsere Firma in ein neues Gebäude umzuziehen.

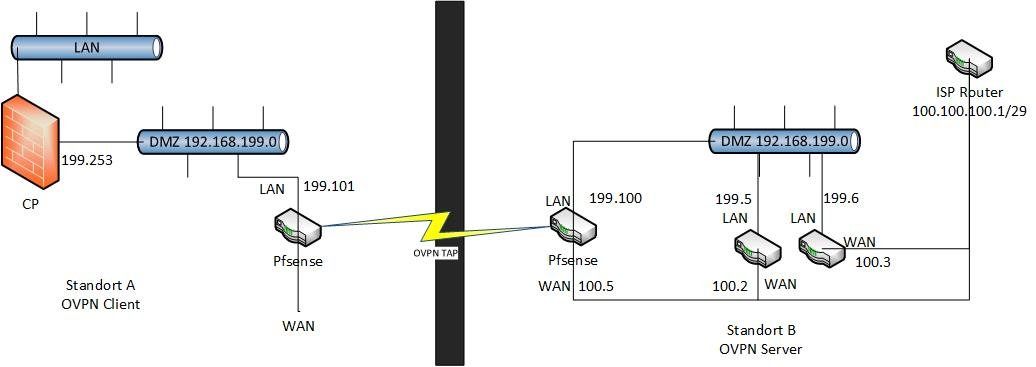

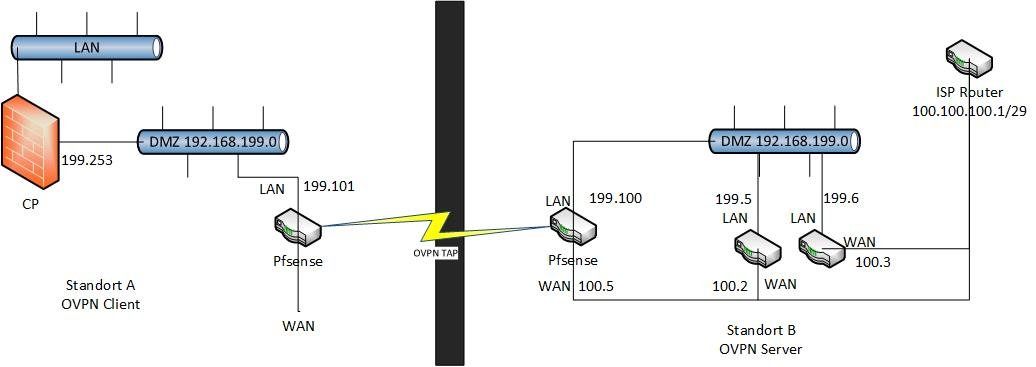

Wir haben eine 100MBit VDSL Leitung von unserem ISP mit einem /29 Public Netz. In diesem Netz hängen zwei VPN Konzentratoren für Fernwartungszwecke.

Die Leitung wurde jedoch schon jetzt von Standort A nach B umgezogen. Somit musste ich die Zwei VPN Geräte und den ISP Router schon am Standort B in Betrieb nehmen.

Das Problem daran ist, dass die Mitarbeiter jedoch immernoch am Standort A arbeiten und auf diese beiden Geräte zugreifen müssen.

Jetzt habe ich mit zwei pfsense auf jeder Seite versucht, über OpenVPN mit der TAP Methode, quasi ein "virtuelles LAN Kabel" zu bauen. Das funktioniert aber noch nicht richtig.

Der Tunnel ist zwar up, ich kann jedoch die entgegengesetzten Geräte nicht pingen bzw erreichen. Ich habe das ganze Konstrukt nach dieser Anleitung eingerichetet:

forum.netgate.com/topic/35151/openvpn-bridging-config-how-to

Was aber nirgends steht sind Gateway Einstellungen. Wie und wo und bei welcher Site muss ich welche Gateway Einstellungen setzten?

Im Prinzip hat das 192.168.199.0/24 Netz ein Gateway 192.168.199.253 und das ist unsere CheckPoint Firewall.

Dieses Gateway habe ich auf der pfSense Site A unter Routing angelegt. Jetzt ist die Frage: muss ich das auch noch beim LAN Interface bei Upstream Gateway konfigurieren?

Und wie konfiguriere ich es auf Site B, denn da will ich ja eig kein Gateway, weil die Clients von Site B ja eigentlich gebrigded werden zur Site A.

Hat jemand Sowas schon mal konfiguriert?

Vielen Dank für die Hilfe.

mfg maddig

Wir fangen momentan an, unsere Firma in ein neues Gebäude umzuziehen.

Wir haben eine 100MBit VDSL Leitung von unserem ISP mit einem /29 Public Netz. In diesem Netz hängen zwei VPN Konzentratoren für Fernwartungszwecke.

Die Leitung wurde jedoch schon jetzt von Standort A nach B umgezogen. Somit musste ich die Zwei VPN Geräte und den ISP Router schon am Standort B in Betrieb nehmen.

Das Problem daran ist, dass die Mitarbeiter jedoch immernoch am Standort A arbeiten und auf diese beiden Geräte zugreifen müssen.

Jetzt habe ich mit zwei pfsense auf jeder Seite versucht, über OpenVPN mit der TAP Methode, quasi ein "virtuelles LAN Kabel" zu bauen. Das funktioniert aber noch nicht richtig.

Der Tunnel ist zwar up, ich kann jedoch die entgegengesetzten Geräte nicht pingen bzw erreichen. Ich habe das ganze Konstrukt nach dieser Anleitung eingerichetet:

forum.netgate.com/topic/35151/openvpn-bridging-config-how-to

Was aber nirgends steht sind Gateway Einstellungen. Wie und wo und bei welcher Site muss ich welche Gateway Einstellungen setzten?

Im Prinzip hat das 192.168.199.0/24 Netz ein Gateway 192.168.199.253 und das ist unsere CheckPoint Firewall.

Dieses Gateway habe ich auf der pfSense Site A unter Routing angelegt. Jetzt ist die Frage: muss ich das auch noch beim LAN Interface bei Upstream Gateway konfigurieren?

Und wie konfiguriere ich es auf Site B, denn da will ich ja eig kein Gateway, weil die Clients von Site B ja eigentlich gebrigded werden zur Site A.

Hat jemand Sowas schon mal konfiguriert?

Vielen Dank für die Hilfe.

mfg maddig

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 570104

Url: https://administrator.de/forum/openvpn-tap-lan-bridge-570104.html

Ausgedruckt am: 26.07.2025 um 03:07 Uhr

1 Kommentar

Man kann dir wegen der massiven Broad- und Multicast Problematiken im Bridging Umfeld über VPN Tunnel nur dringenst abraten vom TAP Mode, denn damit machst du ja ein Layer 2 Bridging über den VPN Tunnel und belastest diesen stark. Sowas ist generell wenig sinnvoll im VPN Umfeld. Dort gilt immer die goldene Netzwerker Regel: "Route wherever you can, bridge where you must !"

Dadurch das du Bridging machst über den VPN Tunnel ist die Frage nach einem Gateway doch völlig sinnfrei. Das gibt es im TAP Mode doch dann niemals, da das Forwarding ja nur auf Layer 2 passiert. Die beiden VPN Tunneldevices arbeiten doch dann quasi rein nur als Layer 2 Switch. Alles ist dann eine gemeinsame Broadcast Domain, sprich ein gemeinsames IP Netz auf beiden Seiten. Gruselig....

Gateways sind da dann logischerweise sinnfrei. Weisst du auch selber.

Wie gesagt...lass das besser, es ist generell ein schlechtes Design mit massiven Performance Problemen. Bleibe beim Routing.

Wenn du es dennoch nicht lassen kannst steht hier alles was du zu dem Thema OVPN Bridging wissen musst:

openvpn.net/community-resources/ethernet-bridging/

Die Version für vernünftige Netzwerker, wie immer, hier:

OpenVPN Server installieren auf pfSense Firewall, Mikrotik. DD-WRT oder GL.inet Router

Merkzettel: VPN Installation mit OpenVPN

Dadurch das du Bridging machst über den VPN Tunnel ist die Frage nach einem Gateway doch völlig sinnfrei. Das gibt es im TAP Mode doch dann niemals, da das Forwarding ja nur auf Layer 2 passiert. Die beiden VPN Tunneldevices arbeiten doch dann quasi rein nur als Layer 2 Switch. Alles ist dann eine gemeinsame Broadcast Domain, sprich ein gemeinsames IP Netz auf beiden Seiten. Gruselig....

Gateways sind da dann logischerweise sinnfrei. Weisst du auch selber.

Wie gesagt...lass das besser, es ist generell ein schlechtes Design mit massiven Performance Problemen. Bleibe beim Routing.

Wenn du es dennoch nicht lassen kannst steht hier alles was du zu dem Thema OVPN Bridging wissen musst:

openvpn.net/community-resources/ethernet-bridging/

Die Version für vernünftige Netzwerker, wie immer, hier:

OpenVPN Server installieren auf pfSense Firewall, Mikrotik. DD-WRT oder GL.inet Router

Merkzettel: VPN Installation mit OpenVPN