OpenVPN Verbindung einseitig langsam

Hallo zusammen,

ich habe diesen Monat meine Fritzbox ausgemustert und gegen eine OPNsense ersetzt. Diese läuft derzeit auf einem Linux Mint 19.3 System 24/7 in einer VM von Virtual Box. Bisher super zufrieden.

Als weitere Ausbaustufe habe ich nun einen zusätzliche Standort via OpenVPN versucht mit anzubinden; und hier hapert es nun etwas. Während der Upload von einer Seite mit ca. 1Mbps zufriedenstellend läuft kommt in der umgekehrten Richtgung nur ca. 0,2Mbps zustande. Knobel hier schon eine Weile herum und vielleicht hat von euch einer noch einen guten Denkanstoss für mich parat.

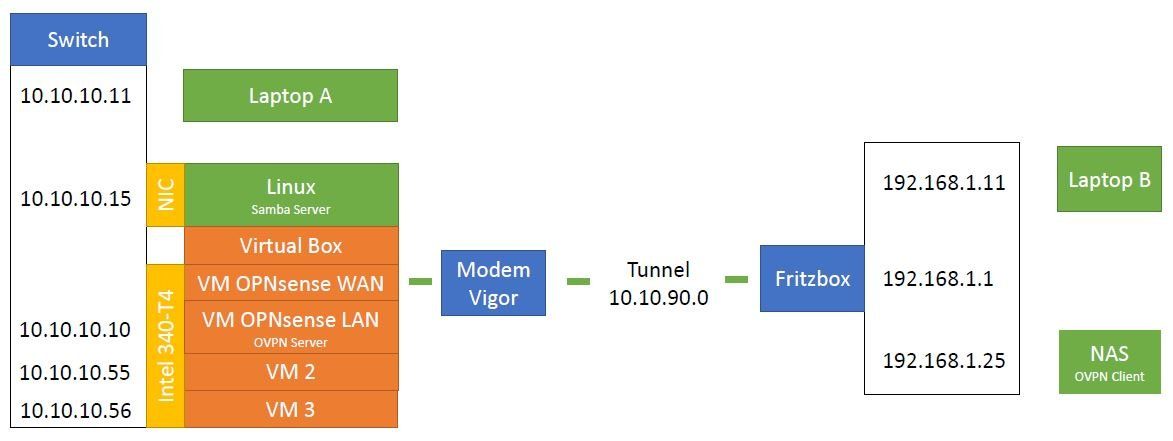

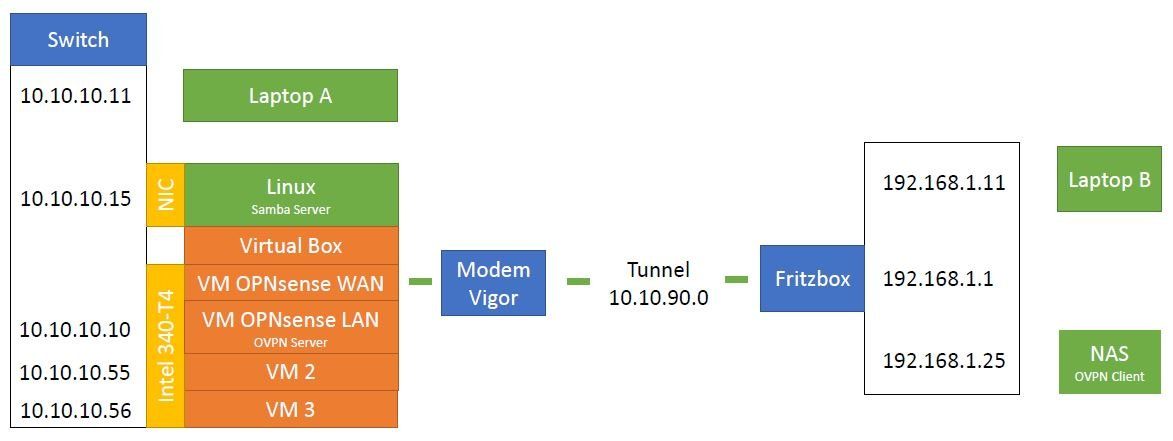

Nachfolgend mein derzeitiger Aufbau:

Ziel:

Laptop A soll auf das NAS zugreifen (Upload läuft mit ca. 1Mbps = OK)

Laptop B soll auf den Linux Samba Server zugreifen (upload läuft mit ca. 0,2Mbps = zu langsam)

Was habe ich bisher untersucht:

1) Portweiterleitung 1194 auf OPNsense bzw Fritzbox = dürften OK sein da ich beidseitig die Geräte LaptopA->NAS & LaptopB->Linux via Ping erreiche.

2) Online DSL Speedtest auf beiden Seiten -> Upload gemäß Spezifikation DSL50/10 = OK

3) Verschlüsselung kurzzeitig von SHA512/AES-256-CBC auf SHA256/AES-128-CBC reduziert = keine Verbesserung

4) Das NAS ist eine DS114 und nicht die Leistungsstärkste -> zeitweise gegen DS418play getauscht = keine Verbesserung

5) MTU Standardwert 1500 via Ping überprüft und für OK befunden = gleichzeitiges absenken auf beiden Seiten brachte auch keine Verbesserung

6) es ist kein Traffic Shaper in der OPNsense hinterlegt

7) bei jedem Test immer Firewall Scheunentor der OPNsense weit aufgemacht

Statische Route Fritzbox:

10.10.10.0/24 Gateway 192.168.1.25

10.10.90.0/24 Gateway 192.168.1.25

Möglicher Wackelkandidat: OPVN Routing

OVPN war bisher nicht mein Spezialgebiet daher habe ich unter Zuhilfenahme von

OpenVPN Server installieren auf pfSense Firewall, Mikrotik. DD-WRT oder GL.inet Router

openvpn.net/community-resources/how-to/#start

unter anderem nachfolgende Routen gesetzt:

Server:

push "route 10.10.10.0 255.255.255.0"

push "route 192.168.1.0 255.255.255.0"

route 192.168.1.0 255.255.255.0

client-to-client

Client-spezifische Konfiguration:

ifconfig-push 10.10.90.101 255.255.255.0

iroute 192.168.1.0 255.255.255.0

Clientexport:

route 10.10.10.0 255.255.255.0

Hoffe von euch hat jemand eine gute Idee oder sieht einen großen Fehler in meinem derzeitigen Aufbau dem ich nachgehen kann. Freue mich auf eure Hilfe.

Gruss

alan

ich habe diesen Monat meine Fritzbox ausgemustert und gegen eine OPNsense ersetzt. Diese läuft derzeit auf einem Linux Mint 19.3 System 24/7 in einer VM von Virtual Box. Bisher super zufrieden.

Als weitere Ausbaustufe habe ich nun einen zusätzliche Standort via OpenVPN versucht mit anzubinden; und hier hapert es nun etwas. Während der Upload von einer Seite mit ca. 1Mbps zufriedenstellend läuft kommt in der umgekehrten Richtgung nur ca. 0,2Mbps zustande. Knobel hier schon eine Weile herum und vielleicht hat von euch einer noch einen guten Denkanstoss für mich parat.

Nachfolgend mein derzeitiger Aufbau:

Ziel:

Laptop A soll auf das NAS zugreifen (Upload läuft mit ca. 1Mbps = OK)

Laptop B soll auf den Linux Samba Server zugreifen (upload läuft mit ca. 0,2Mbps = zu langsam)

Was habe ich bisher untersucht:

1) Portweiterleitung 1194 auf OPNsense bzw Fritzbox = dürften OK sein da ich beidseitig die Geräte LaptopA->NAS & LaptopB->Linux via Ping erreiche.

2) Online DSL Speedtest auf beiden Seiten -> Upload gemäß Spezifikation DSL50/10 = OK

3) Verschlüsselung kurzzeitig von SHA512/AES-256-CBC auf SHA256/AES-128-CBC reduziert = keine Verbesserung

4) Das NAS ist eine DS114 und nicht die Leistungsstärkste -> zeitweise gegen DS418play getauscht = keine Verbesserung

5) MTU Standardwert 1500 via Ping überprüft und für OK befunden = gleichzeitiges absenken auf beiden Seiten brachte auch keine Verbesserung

6) es ist kein Traffic Shaper in der OPNsense hinterlegt

7) bei jedem Test immer Firewall Scheunentor der OPNsense weit aufgemacht

Statische Route Fritzbox:

10.10.10.0/24 Gateway 192.168.1.25

10.10.90.0/24 Gateway 192.168.1.25

Möglicher Wackelkandidat: OPVN Routing

OVPN war bisher nicht mein Spezialgebiet daher habe ich unter Zuhilfenahme von

OpenVPN Server installieren auf pfSense Firewall, Mikrotik. DD-WRT oder GL.inet Router

openvpn.net/community-resources/how-to/#start

unter anderem nachfolgende Routen gesetzt:

Server:

push "route 10.10.10.0 255.255.255.0"

push "route 192.168.1.0 255.255.255.0"

route 192.168.1.0 255.255.255.0

client-to-client

Client-spezifische Konfiguration:

ifconfig-push 10.10.90.101 255.255.255.0

iroute 192.168.1.0 255.255.255.0

Clientexport:

route 10.10.10.0 255.255.255.0

Hoffe von euch hat jemand eine gute Idee oder sieht einen großen Fehler in meinem derzeitigen Aufbau dem ich nachgehen kann. Freue mich auf eure Hilfe.

Gruss

alan

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 570132

Url: https://administrator.de/forum/openvpn-verbindung-einseitig-langsam-570132.html

Ausgedruckt am: 14.07.2025 um 04:07 Uhr

3 Kommentare

Neuester Kommentar

Nachfolgend mein derzeitiger Aufbau:

Wenn du wie es in den FAQs steht das "+" beim embeddeten Bild geklickt hättest könnten wie es hier auch im richtigen Kontext sehen. OK, zurück zum Thema...

- Erste Frage ob die Encryption Hardware in den Advanced Settings richtig eingestellt wurden ?

- Vermutlich macht die OPNsense wie die pfSense einen permanten Ping Check auf dem WAN aufs Default Gateway. Das belastet deine Leitung und solltest du deaktivieren.

- Das "push "route 192.168.1.0 255.255.255.0"" Kommando auf dem Server ist natürlich Blödsinn. Wozu willst du die 192er Route an den Client pushen ? Sinnfrei...

Zum Rest ist schwer was zu sagen. Knackpunkt könnte der vSwitch sein wenn der falsch eingerichtet ist. Das kann man aber wegen fehlender Infos nicht sehen und müsste raten.

Generell ist einen FW in einer VM nicht zu empfehlen. Aus einem Grunde wegen der Virtualisierung und den massiv schwankenden Resourcen. Ob die HW Crypto Funktionen an die VM durchgereicht werden ist auch fraglich. On die müsste die Cryptographie in Software gemacht werden was massiv Performance kostet.

Der 2te Nachteil ist die Security. Brechen Angreifer aus der VM aus haben sie deine "Kronjuwelen" direkt auf dem Präsentierteller. Da du eine reines Modem an der VM hast ist die Gefahr da nicht gerade klein.

Dritter Nachteil ist die Client Seite....

Hier muss ungeschützter Internet Traffic ins lokale LAN geleitet werden per Port Forwarding. Keine gute Idee...

Auch hier das gravierende Risiko des Ausbruchs von Angreifern die dann nicht nur im lokalen LAN sind sondern auch nich das NAS auf dem Silbertablett haben.

Performance Nachteil ist das der gesamte Traffic imm 2mal durch den NAS Port muss. Auch nicht wirklich skalierbar.

Generell ist sowas sehr schlechtes Design mit einer FW in einer VM und auch die Client Seite als sog. "one armed" Design. Das da nicht alles rund und mit Top Performance laufen kann ist erwartbar.

Die FW sollte immer ein dedizieertes Blech sein und in der Peripherie arbeiten und du tust gut daran die auf ein kleines APU Board oder was auch immer zu migrieren.

Weitere OVPN Hilfe findest du, wie immer, hier:

Merkzettel: VPN Installation mit OpenVPN

OpenVPN - Erreiche Netzwerk hinter Client nicht

OpenVPN Server installieren auf pfSense Firewall, Mikrotik. DD-WRT oder GL.inet Router

Generell muss man als Fazit fragen warum du diesen "Durchlauferhitzer" Unsinn mit OpenVPN auf beiden Seiten so machst ? Logisch ist das ja nicht gerade...

Die pfSense/OPNsense kann IPsec VPN, supportet also das native VPN der FritzBox. So könnte man das FritzBox VPN mit ein paar Mausklicks direkt als Site2Site auf der OPNsense terminieren ohne das lokale LAN zu gefährden und die Daten 3mal im Kreis zu bewegen wie du es derzeit machst.

Warum hast du das nicht gemacht ? Wäre viel doch sinnvoller, oder ?

Gut, das VPN der FritzBox ist mickrig von der Performance und kann nicht mehr als um die 3 Mbit/s aber das ist immer noch allemal besser als deine 0,2 und....es ist jedenfalls auf Client Seite sehr viel sicherer !!

Guckst du auch hier:

VPN zwischen 2 Fritzboxen klappt aber kein zugriff ins pfsense netz?

PFSense mit Fritzboxen verbinden

Aber warum einfach und besser machen wenn es umständlich auch geht...

Umstellung auf No Hardware Crypto brachte keine Verbesserung

Wäre ja auch vollkommen sinnfrei, denn so schaltest du ja jegliche Hardware Unterstützung ab und verlangsamst die Maschine dann zwangsweise. Das das nie was werden kann sagt einem ja auch schon der gesunde Menschenverstand, sorry.Als Switch ist ein SG-300-28 im Einsatz. Hier sind weitesgehend die Werkseinstellungen beibehalten.

Keine Sorge, den kannst du ganz sicher als Fehlerquelle ausschliessen.Ein Update auf die aktuellste Firmware hast du hoffentlich gemacht ?!

Cisco Security Warnung für SoHo Switches der SG Serie

Daher Boys and Girls die hier nachlesen --> so nicht nachmachen!

Na ja, so krass sollte man es vielleicht nicht formulieren. Für kleine Heimnetz VPN Anwendungen z.B. damit Oma Grete mal die Enkelbilder per VPN sehen kann ist das OK.In einem VPN Design wo es aber auf Performance und Security ankommt ist das aber ziemlich kontraproduktiv. In Firmen VPNs so oder so.

Hatte wegen der FB Performance IPsec garnicht erst in Erwägung gezogen

Ja, das wird immer eine Bremse bleiben aber im Endgeffekt wird da mehr rauskommen als du jetzt hast. Wenn du Wirespeed willst im VPN musst du die FritzBox ersetzen.Aber da Fehler die besten Lehrmeister sind war die Zeit nicht gänzlich vergebens.

Weise und wahre Worte ! Dann sind wir mal auf das Feedback gespannt was die FB so durchschaufelt durchs VPN...