PFSense 2.2.3 IPSec Site-2-Site Tunnel brechen mit hinzufügen Moblie-Clients weg

Moin Zusammen,

gegeben ist eine PFSense 2.2.3

Standleitung 20MBit

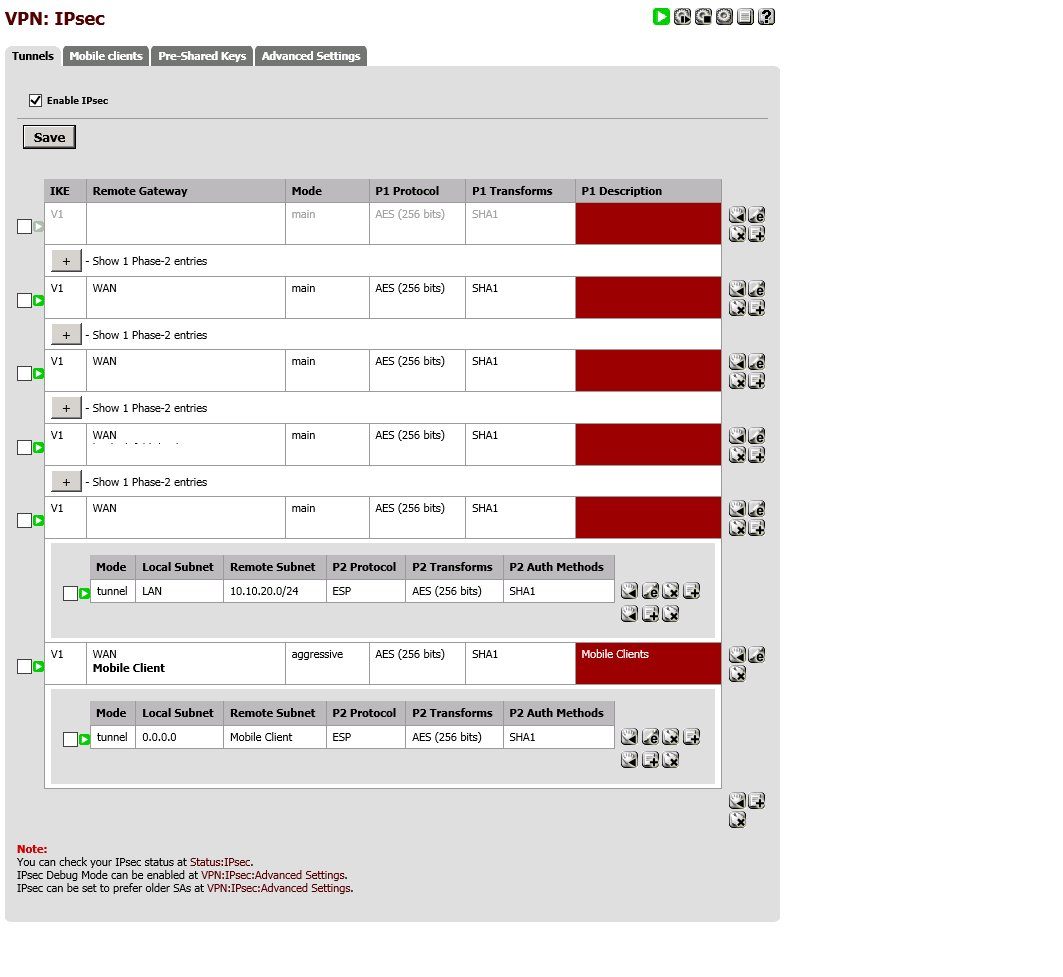

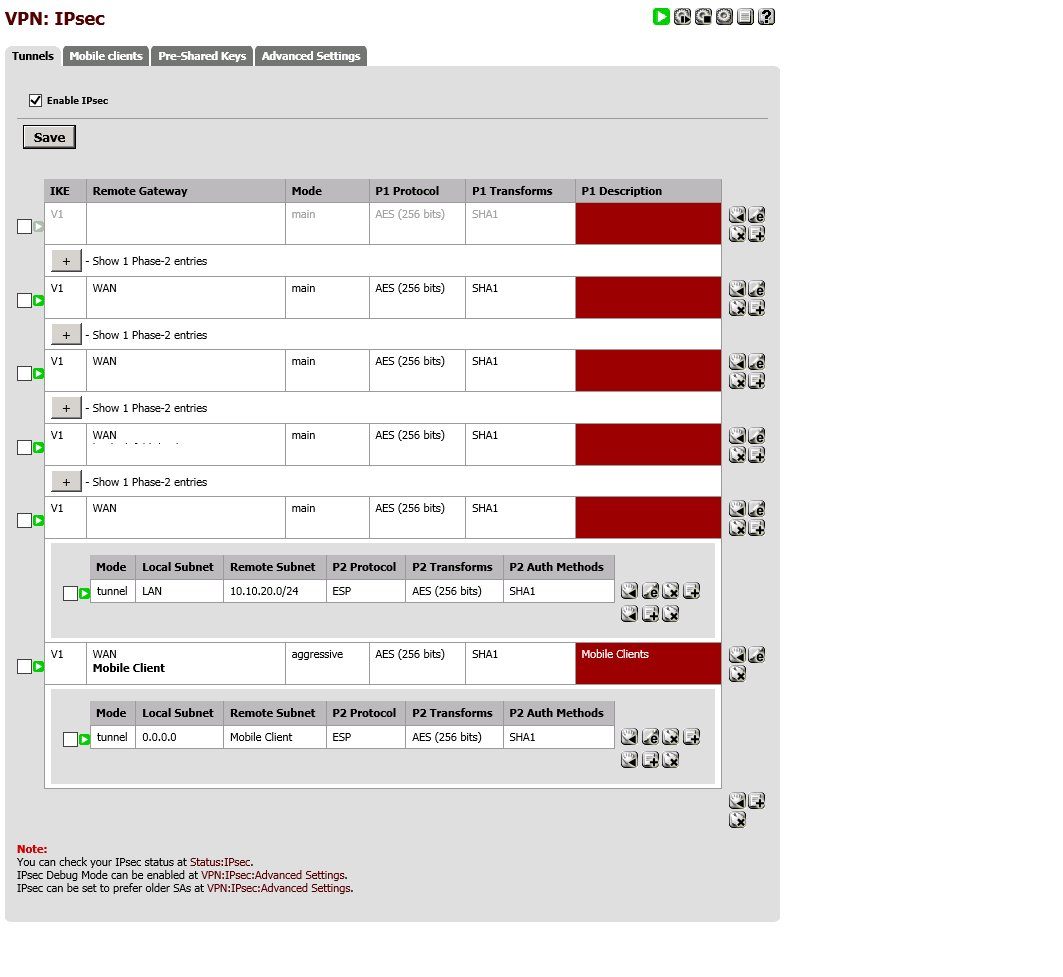

Ich habe 4 VPN Tunnel die super laufen.

Möchte ich jetzt aber Mobile Clients hinzufügen, brechen diese ab.

Stelle ich die Clients auf den Mode Main laufen die Tunnel.

Stelle ich den Mode auf agressiv, was ich eigentlich möchte, brechen diese weg.

ich habe hier im Forum gelesen, dass bei der Version 2.2.x die Phase 1 PSK's identisch sein müssen. Gilt das auch für die Mode Einstellungen?

Hat jemand eine Idee oder Denkanstoß für mich?

LG Jenni

gegeben ist eine PFSense 2.2.3

Standleitung 20MBit

Ich habe 4 VPN Tunnel die super laufen.

Möchte ich jetzt aber Mobile Clients hinzufügen, brechen diese ab.

Stelle ich die Clients auf den Mode Main laufen die Tunnel.

Stelle ich den Mode auf agressiv, was ich eigentlich möchte, brechen diese weg.

ich habe hier im Forum gelesen, dass bei der Version 2.2.x die Phase 1 PSK's identisch sein müssen. Gilt das auch für die Mode Einstellungen?

Hat jemand eine Idee oder Denkanstoß für mich?

LG Jenni

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 317139

Url: https://administrator.de/forum/pfsense-2-2-3-ipsec-site-2-site-tunnel-brechen-mit-hinzufuegen-moblie-clients-weg-317139.html

Ausgedruckt am: 30.07.2025 um 11:07 Uhr

16 Kommentare

Neuester Kommentar

Ich würde gerne den Shrew Soft VPN Client verwenden wollen.

Warum der Konjunktiv ?? Verwendest du ihn oder nicht ? Das sollte fehlerlos mit der pfSense klappen.Diese Tutorials beschreiben es:

IPsec VPNs einrichten mit Cisco, Mikrotik, pfSense Firewall, FritzBox, Smartphone sowie Shrew Client Software

IPsec VPN Praxis mit Standort Vernetzung Cisco, Mikrotik, pfSense, FritzBox u.a

und auch

shrew.net/support/Howto_pfSense

blog.andregasser.net/how-to-configure-ipsec-vpn-on-pfsense-for-u ...

Ich würde dir gerne was an Logs liefern, aber bis dahin komme ich leider nicht

Na ja das pfSense Log wirst du ja auslesen können, oder ?

Hallo aqui,

habe das selbe Problem wie "jenni" allerdings suche ich seit zig Monaten nach der Lösung, weil nämlich sämtliche Konfigurationsvorschläge und Tutorials genau 1:1 umgesetzt wurden und der Fehler trotzdem immer wieder auftrat.

Erst der Hinweis von "jenni" scheint das Problem/den grundsätzlichen Bug in pfsense zu lösen/umgehen.

Habe seit Ewigkeiten 5 LAN - LAN VPNs am Laufen, nun wollte ich vor Monaten zusätzlich den "IPSec Mobile Clients" ebenfalls den Zugang ermöglichen.

Sobald man die Phase 1 für die "Mobile Clients" erstellt und speichert, brechen sämtliche LAN-LAN VPNs nach kurzer Zeit automatisch ab und lassen sich auch nicht mehr neu starten - egal was man anstellt.

Deaktiviert man die Phase1 der Mobilen Clients bauen sich die LAN-LAN VPNs wieder automatisch auf - laufen also wieder einwandfrei.

Die einzelnen LAN-LAN VPNs haben jeweils eigene Preshared Keys - natürlich an beiden Enden jeweils die gleichen Preshared Keys, ansonsten kommt natürlich keine Verbindung zu Stande.

Also 5 Verbindungen von pfsense nach - Standort A (Preshared Key "X"); pfsense - Standort B (Preshared Key "Y"), usw. = jeweils andere Prehshared Keys.

Sobald man nun "IPSEC Mobile Clients" aktiviert und die Phase 1 der Mobilen Verbindung mit einem eigenen Preshared Key definiert, funktionieren sämtliche LAN-LAN VPNs nicht mehr, sondern nur noch die VPN Verbindung für die MobilenClients.

Den TIpp von jenni habe ich nun aufgegriffen und bei einer LAN-LAN VPN Verbindung getestet. Dort habe ich den Preshared Key der Mobilen Clients ebenfalls in der pfsense Box für die Verbindung zu Standort A eingetragen.

Sofort baute sich die LAN-LAN VPN Verbindung zu Standort A wieder auf und auch die Mobile Client VPN Verbindung stand noch. Nur die anderen LAN-LAN VPNs funktionierten immer noch nicht.

Die IPSec Programmierung in pfsense Version 2.3.2_1 (und auch davor) scheint ziemlicher Murcks zu sein. Wie ist es sonst zu erklären, dass nun die LAN-LAN VPN Verbindung zu Standort A aufgebaut wird, obwohl auf beiden Seiten pfsense -Standort und Standort-A unterschiedliche Preshared Keys verwendet werden und trotzdem steht die Verbindung?! Auch die der mobilien Clients funktioniert, nur die anderen VPNs der LAN-LAN Kopplungen funktioeren nicht, es sei denn ich trage dort ebenfalls den selben Preshared Key wie bei der Mobile Client-Verbindung ein.

Also für sämtliche Verbindungen "nur" einen Preshared Key?!

habe das selbe Problem wie "jenni" allerdings suche ich seit zig Monaten nach der Lösung, weil nämlich sämtliche Konfigurationsvorschläge und Tutorials genau 1:1 umgesetzt wurden und der Fehler trotzdem immer wieder auftrat.

Erst der Hinweis von "jenni" scheint das Problem/den grundsätzlichen Bug in pfsense zu lösen/umgehen.

Habe seit Ewigkeiten 5 LAN - LAN VPNs am Laufen, nun wollte ich vor Monaten zusätzlich den "IPSec Mobile Clients" ebenfalls den Zugang ermöglichen.

Sobald man die Phase 1 für die "Mobile Clients" erstellt und speichert, brechen sämtliche LAN-LAN VPNs nach kurzer Zeit automatisch ab und lassen sich auch nicht mehr neu starten - egal was man anstellt.

Deaktiviert man die Phase1 der Mobilen Clients bauen sich die LAN-LAN VPNs wieder automatisch auf - laufen also wieder einwandfrei.

Die einzelnen LAN-LAN VPNs haben jeweils eigene Preshared Keys - natürlich an beiden Enden jeweils die gleichen Preshared Keys, ansonsten kommt natürlich keine Verbindung zu Stande.

Also 5 Verbindungen von pfsense nach - Standort A (Preshared Key "X"); pfsense - Standort B (Preshared Key "Y"), usw. = jeweils andere Prehshared Keys.

Sobald man nun "IPSEC Mobile Clients" aktiviert und die Phase 1 der Mobilen Verbindung mit einem eigenen Preshared Key definiert, funktionieren sämtliche LAN-LAN VPNs nicht mehr, sondern nur noch die VPN Verbindung für die MobilenClients.

Den TIpp von jenni habe ich nun aufgegriffen und bei einer LAN-LAN VPN Verbindung getestet. Dort habe ich den Preshared Key der Mobilen Clients ebenfalls in der pfsense Box für die Verbindung zu Standort A eingetragen.

Sofort baute sich die LAN-LAN VPN Verbindung zu Standort A wieder auf und auch die Mobile Client VPN Verbindung stand noch. Nur die anderen LAN-LAN VPNs funktionierten immer noch nicht.

Die IPSec Programmierung in pfsense Version 2.3.2_1 (und auch davor) scheint ziemlicher Murcks zu sein. Wie ist es sonst zu erklären, dass nun die LAN-LAN VPN Verbindung zu Standort A aufgebaut wird, obwohl auf beiden Seiten pfsense -Standort und Standort-A unterschiedliche Preshared Keys verwendet werden und trotzdem steht die Verbindung?! Auch die der mobilien Clients funktioniert, nur die anderen VPNs der LAN-LAN Kopplungen funktioeren nicht, es sei denn ich trage dort ebenfalls den selben Preshared Key wie bei der Mobile Client-Verbindung ein.

Also für sämtliche Verbindungen "nur" einen Preshared Key?!

Dank dem Hinweis von jenni laufen jetzt VPN LAN-LAN Tunnel und IPSec xauth Dialin, allerdings nur mit dem selben Pre-Sharedkey. Komisch, dass es bei Dir aqui scheinbar auch anders funktioniert.

Abbrüche bei IPSEC gab es bisher nie, wenn die Verbindung einmal steht, dann steht Sie auch. Wollte nur bei der Anbindung flexibler sein und da fehlte mir die Verbindung der Mobile Clients einfach.

Damit hatte ich mich bereits seit Monaten beschäftigt und den Eintrag von Jenni gibt es hier ja erst seit Oktober. Im ganzen Netz ist zu dieser Problematik nämlich nichts zu finden.

Abbrüche bei IPSEC gab es bisher nie, wenn die Verbindung einmal steht, dann steht Sie auch. Wollte nur bei der Anbindung flexibler sein und da fehlte mir die Verbindung der Mobile Clients einfach.

Damit hatte ich mich bereits seit Monaten beschäftigt und den Eintrag von Jenni gibt es hier ja erst seit Oktober. Im ganzen Netz ist zu dieser Problematik nämlich nichts zu finden.

Wenn man das hiesige Tutorial sich mal ansieht sieht man sogar einen Screenshot von Android und iPhone !!!

OpenVPN Server installieren auf pfSense Firewall, Mikrotik. DD-WRT oder GL.inet Router

OpenVPN Server installieren auf pfSense Firewall, Mikrotik. DD-WRT oder GL.inet Router