PFSense + Cisco SG350 + AP AC Pro: Netzwerksegmentierung

Hallo,

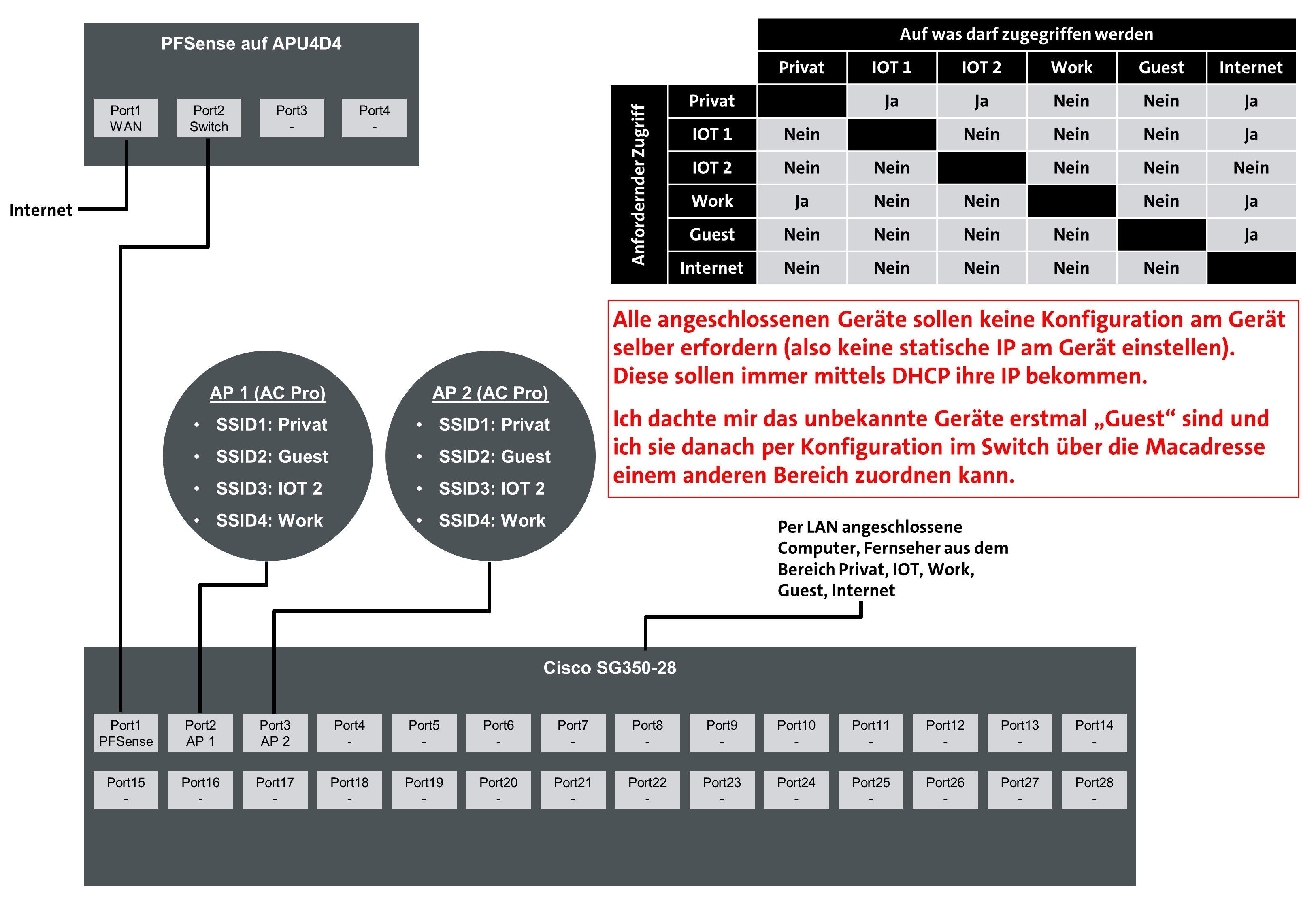

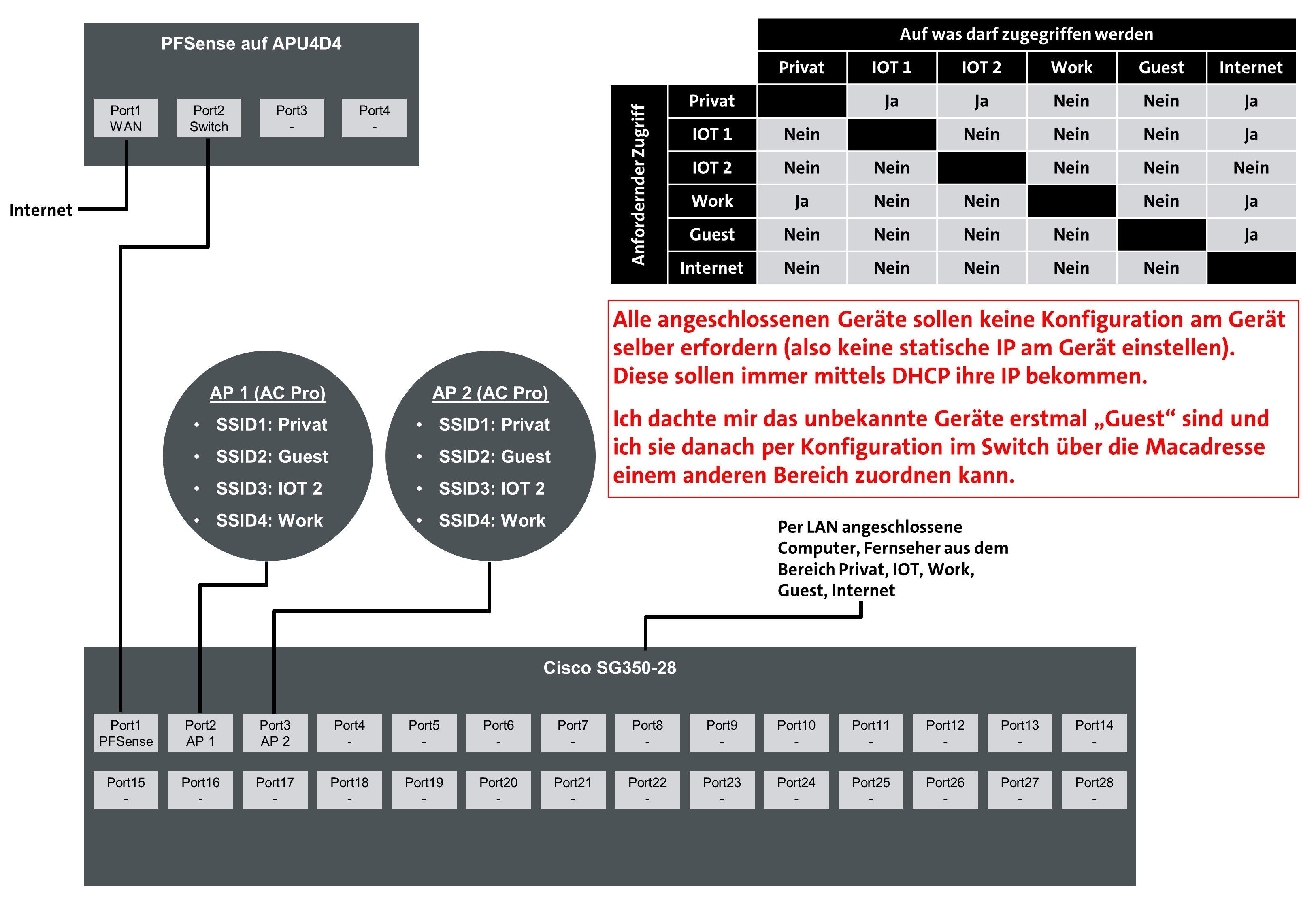

ich habe nun den letzten Teil meiner Hardware den Cisco SG350-28 Switch bekommen und wollte mich mal an die Netzsegmentaufteilung wagen. Bisher habe ich die PFSense in Betrieb und daran meine 2 Ubiquiti AP AC Pro angeschlossen. Nun soll der Switch ran.

Ich würde mich freuen wenn ihr mir dafür ein paar Tips geben könntet in welche Richtung / mit welchen Techniken ich Arbeiten muss um mein Vorhaben zu erreichen.

Ich habe versucht mein Netz auf dem Bild darzustellen. Also wer Zugriff auf welches Netz haben soll. Dabei soll man an den Geräten selber keine festen IP Adressen vergeben müssen. Die sollen alle auf DHCP stehen. Geräte können über WLAN oder LAN angeschlossen sein. Dabei dachte ich mir das alle neuen Teilnehmer erst mal Gäste sind und somit lediglich Zugriff auf das Internet haben. Erst wenn ich dann z.B mittels Mac Adresse weitere Konfigurationen vornehme hat das Gerät andere Zugriffe.

Ohne mich jetzt speziell tief eingelesen zu haben (Da wollte ich jetzt ja hören welche Techniken ich benötigen werde) dachte ich mir das ich VLAN, eventuell ACL? und IP Adressreservierung für Mac Adressen benötige.

Wäre sehr dankbar über ein paar Tips. Mit euren Anleitungen habe ich ja bereits die PFSense mit den APs in Betrieb nehmen können.

VG Jens

ich habe nun den letzten Teil meiner Hardware den Cisco SG350-28 Switch bekommen und wollte mich mal an die Netzsegmentaufteilung wagen. Bisher habe ich die PFSense in Betrieb und daran meine 2 Ubiquiti AP AC Pro angeschlossen. Nun soll der Switch ran.

Ich würde mich freuen wenn ihr mir dafür ein paar Tips geben könntet in welche Richtung / mit welchen Techniken ich Arbeiten muss um mein Vorhaben zu erreichen.

Ich habe versucht mein Netz auf dem Bild darzustellen. Also wer Zugriff auf welches Netz haben soll. Dabei soll man an den Geräten selber keine festen IP Adressen vergeben müssen. Die sollen alle auf DHCP stehen. Geräte können über WLAN oder LAN angeschlossen sein. Dabei dachte ich mir das alle neuen Teilnehmer erst mal Gäste sind und somit lediglich Zugriff auf das Internet haben. Erst wenn ich dann z.B mittels Mac Adresse weitere Konfigurationen vornehme hat das Gerät andere Zugriffe.

Ohne mich jetzt speziell tief eingelesen zu haben (Da wollte ich jetzt ja hören welche Techniken ich benötigen werde) dachte ich mir das ich VLAN, eventuell ACL? und IP Adressreservierung für Mac Adressen benötige.

- Internet wäre an LAN1 der PFSense der ja dann zum Switch geht verfügbar. Kann man dann die restliche Konfiguration im Switch machen oder muss ich z.B. VLAN Technisch auch noch was in der PFSense machen? Würde jetzt schätzen das ich dem IOT2 in der PFSense den Internetzugriff blocken muss.

- Welche Herangehensweise wäre die richtige? Welche Themen sollte ich wo konfigurieren?

- Der Switch kann zwar Layer 3 aber benötige ich das hier überhaupt? Das sollte man ja vor dem ersten konfigurieren entscheiden da sich wohl der Switch zurücksetzt wenn man das ändert.

Wäre sehr dankbar über ein paar Tips. Mit euren Anleitungen habe ich ja bereits die PFSense mit den APs in Betrieb nehmen können.

VG Jens

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 557621

Url: https://administrator.de/forum/pfsense-cisco-sg350-ap-ac-pro-netzwerksegmentierung-557621.html

Ausgedruckt am: 30.07.2025 um 11:07 Uhr

19 Kommentare

Neuester Kommentar

Hallo,

Servusich habe nun den letzten Teil meiner Hardware den Cisco SG350-28 Switch bekommen und wollte mich mal an die Netzsegmentaufteilung wagen. Bisher habe ich die PFSense in Betrieb und daran meine 2 Ubiquiti AP AC Pro angeschlossen. Nun soll der Switch ran.

okOhne mich jetzt speziell tief eingelesen zu haben (Da wollte ich jetzt ja hören welche Techniken ich benötigen werde) dachte ich mir das ich VLAN, eventuell ACL? und IP Adressreservierung für Mac Adressen benötige.

Einlesen ist aber das a und o!Du kannst das Routing über die *sense machen und machst dort die Regeln, oder du nimmst den Cisco und aktivierst dort das Routing und machst am Cisco die ACL

- Internet wäre an LAN1 der PFSense der ja dann zum Switch geht verfügbar. Kann man dann die restliche Konfiguration im Switch machen oder muss ich z.B. VLAN Technisch auch noch was in der PFSense machen? Würde jetzt schätzen das ich dem IOT2 in der PFSense den Internetzugriff blocken muss.

* Der Switch kann zwar Layer 3 aber benötige ich das hier überhaupt? Das sollte man ja vor dem ersten konfigurieren entscheiden da sich wohl der Switch zurücksetzt wenn man das ändert.

Wieder siehe oben....ich konfigurier lieber auf einer Sense. Im Unternehmen habe ich aber aufgrund der größe und Geschwindigkeit das Routing am Core-Switch.

Du du musst zu allererst einmal grundsätzlich klären ob du das Routing und Filtering zw. den VLANs auf dem Layer 3 Switch machen willst oder ob du das mit der Firewall machen willst.

Wie der Kollege @wuebra oben schon richtig sagt ist davon dein finales Design abhängig. (Transfer VLAN oder Tagged Trunk auf die FW)

Versteht man deine Zeichnung richtig tendierst du mehr zum Routing über den Switch und ACLs dort und dann Transfer VLAN zur Firewall. Leider kann man da nur raten. Letztlich ist das auch sinnvoll wenn man einen L3 Switch hat. Man darf nur nicht vergessen das ACLs zur Traffic Steuerung am Switch im Gegensatz zur Firewall nicht stateful sind.

Einzig das Gast VLAN/WLAN solltest du immer über die Firewall ziehen. Sprich keine Gateway IP am Switch sondern nur Layer 2 Durchreichen auf die Firewall und dort mit einem Captive_Portal etc. arbeiten !

Alle zu diesem L3 Design dann nötigen Schritte findest du, wie immer, hier im Detail beschrieben:

Verständnissproblem Routing mit SG300-28

Halte dich daran dann kommt das in 20 Minuten alles zum Fliegen !

Möchtest du das VLAN Routing dann doch zentral über die pfSense machen hat das hiesige VLAN Tutorial alle dafür nötigen Schritte:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Die Design Entscheidung musst du selber fällen !

Wie der Kollege @wuebra oben schon richtig sagt ist davon dein finales Design abhängig. (Transfer VLAN oder Tagged Trunk auf die FW)

Versteht man deine Zeichnung richtig tendierst du mehr zum Routing über den Switch und ACLs dort und dann Transfer VLAN zur Firewall. Leider kann man da nur raten. Letztlich ist das auch sinnvoll wenn man einen L3 Switch hat. Man darf nur nicht vergessen das ACLs zur Traffic Steuerung am Switch im Gegensatz zur Firewall nicht stateful sind.

Einzig das Gast VLAN/WLAN solltest du immer über die Firewall ziehen. Sprich keine Gateway IP am Switch sondern nur Layer 2 Durchreichen auf die Firewall und dort mit einem Captive_Portal etc. arbeiten !

Alle zu diesem L3 Design dann nötigen Schritte findest du, wie immer, hier im Detail beschrieben:

Verständnissproblem Routing mit SG300-28

Halte dich daran dann kommt das in 20 Minuten alles zum Fliegen !

Möchtest du das VLAN Routing dann doch zentral über die pfSense machen hat das hiesige VLAN Tutorial alle dafür nötigen Schritte:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Die Design Entscheidung musst du selber fällen !

das man beim Routing über den Switch die Firewallfuktionen der PFSense verliert.

Nein, das ist technisch natürlich Quatsch !Die Routing Funktion verliert ja ein Gerät nicht nur weil ein anderes im Netz auch routen kann.

Technisch behalten beide ihre Routing Funktion.

Was du aber sicher meinst das du dich vom Layer 3 Design her entscheiden musst mit welcher Komponente du zentral die VLANs routest. Entweder Firewall oder Switch.

Macht du es mit dem Switch verliert die Firewall ja niemals ihre Routing Funktion. Wäre ja auch fatal, denn dann könnte sie nicht mehr ins Internet routen !

Außerdem würdest du ja ein Gastnetz auch aus Sicherheitsgründen niemals auf dem Switch routen lassen, denn das birgt die große Gefahr das Gäste in deine lokalen VLANs eindringen könnten wenn hier nur irgendwas an den Switch ACLs nicht stimmt.

Deshalb schleift man z.B. Gäste Netze und andere unsichere Segmente über den Switch im Layer 2 durch und terminiert sie auf der Firewall wo man erheblich sicherere Regeln für den Zugriff erstellen kann.

Es ist also immer ein Miteinander im Routing !

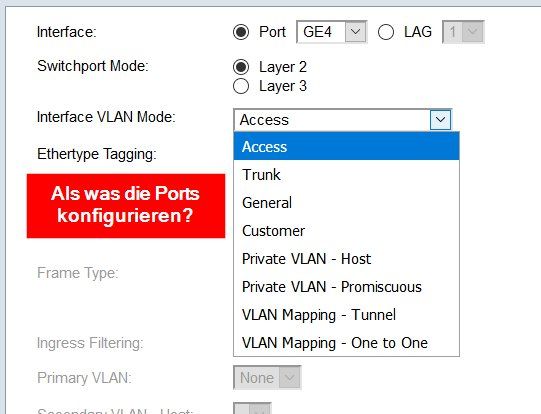

Ich habe mich somit entschieden das Routing auf der PFSense zumachen und den Switch somit im Layer 2 Betrieb zu betreiben.

Was ja auch absolut OK ist ! (Da hätte dann aber auch ein preiswerter nur L2 Switch SG-220 gereicht das man bestimmten Ports eine VLAN IS verpasst.

Was bitte ist eine "VLAN IS" ???verwendet das angeschlossene Geräte die entsprechende VLAN ID.

Das ist Quatsch ! Die Verwendung von VLAN Tags musst du immer auf dem angeschlossenen Gerät explizit aktivieren (oder Deaktivieren)Bitte dringenst nochmal die "VLAN Schnellschulung" dazu lesen...und vor allem verstehen !

Heimnetzwerk Aufbauen oder auch wie wird ein Longshine LCS-GS8408 eingerichtet

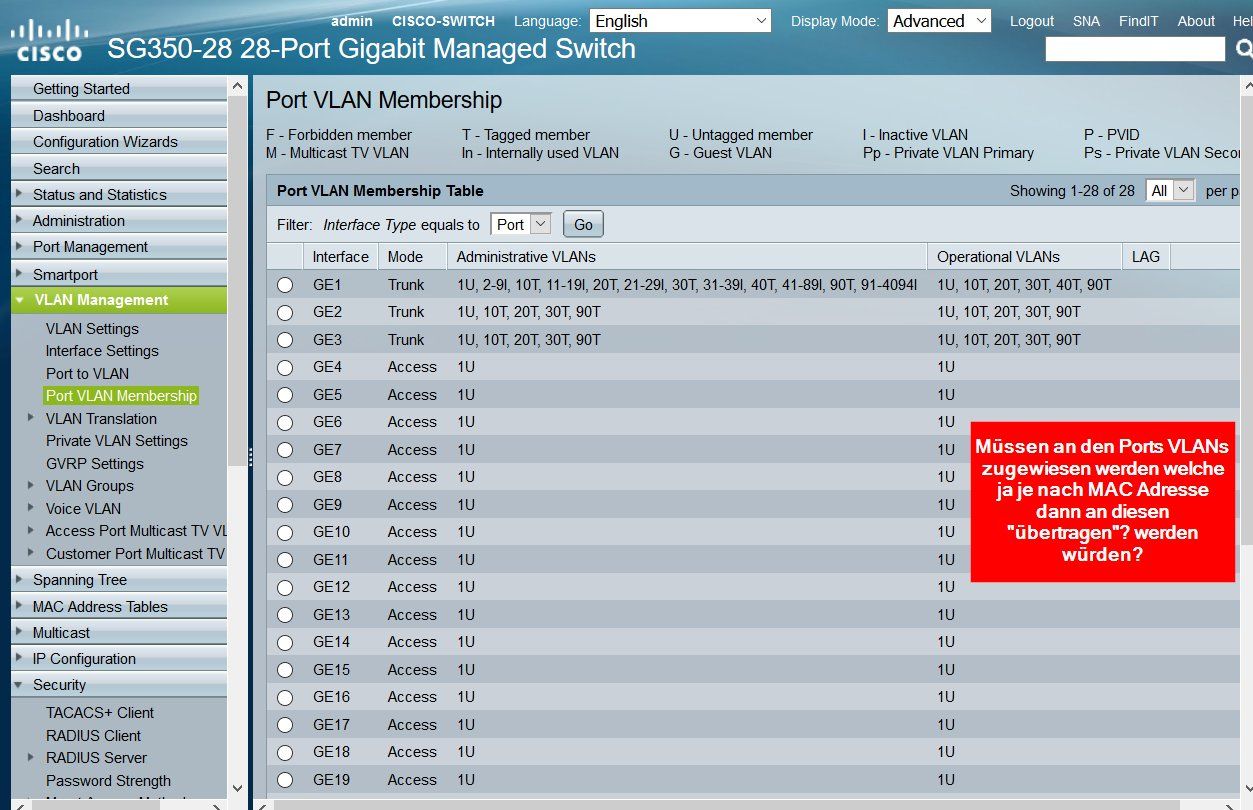

und da möchte ich gerne das dieser (über die MAC Adresse, auch wenn man die manipulieren kann) erstmal in einem bestimmten VLAN landet,

Kein Problem. Das macht dein Switch oder WLAN AP mit Links ! Guckst du hier:Cisco SG 350x Grundkonfiguration

und WLAN

Dynamische VLAN Zuweisung für WLAN (u. LAN) Clients mit Mikrotik

Nennt man Dynamic VLANs.

Da darf der Port auch keine VLAN Bindung haben?

Kommt drauf an !Wenn deine SSIDs und besonders wenn du mit MSSIDs arbeitest auf unterschiedliche VLAN IDs gemappt sind musst du logischerweise schon Taggen ! Guckst du hier:

Mikrotik VLAN Konfiguration ab RouterOS Version 6.41

Wenn du hier wieder mit dynmaischen VLANs im WLAN arbeitest macht der AP das in Abhängigkeit des Radius automatisch für dich.

Der Switchport an dem dieser AP dann angeschlossen ist muss aber immer diese VLAN Tags verstehen ! Sprich er muss dann also Tagged für alles MSSID VLANs eingestellt sein ! (Siehe Tutorial oben oder das hiesige_Praxisbeispiel.

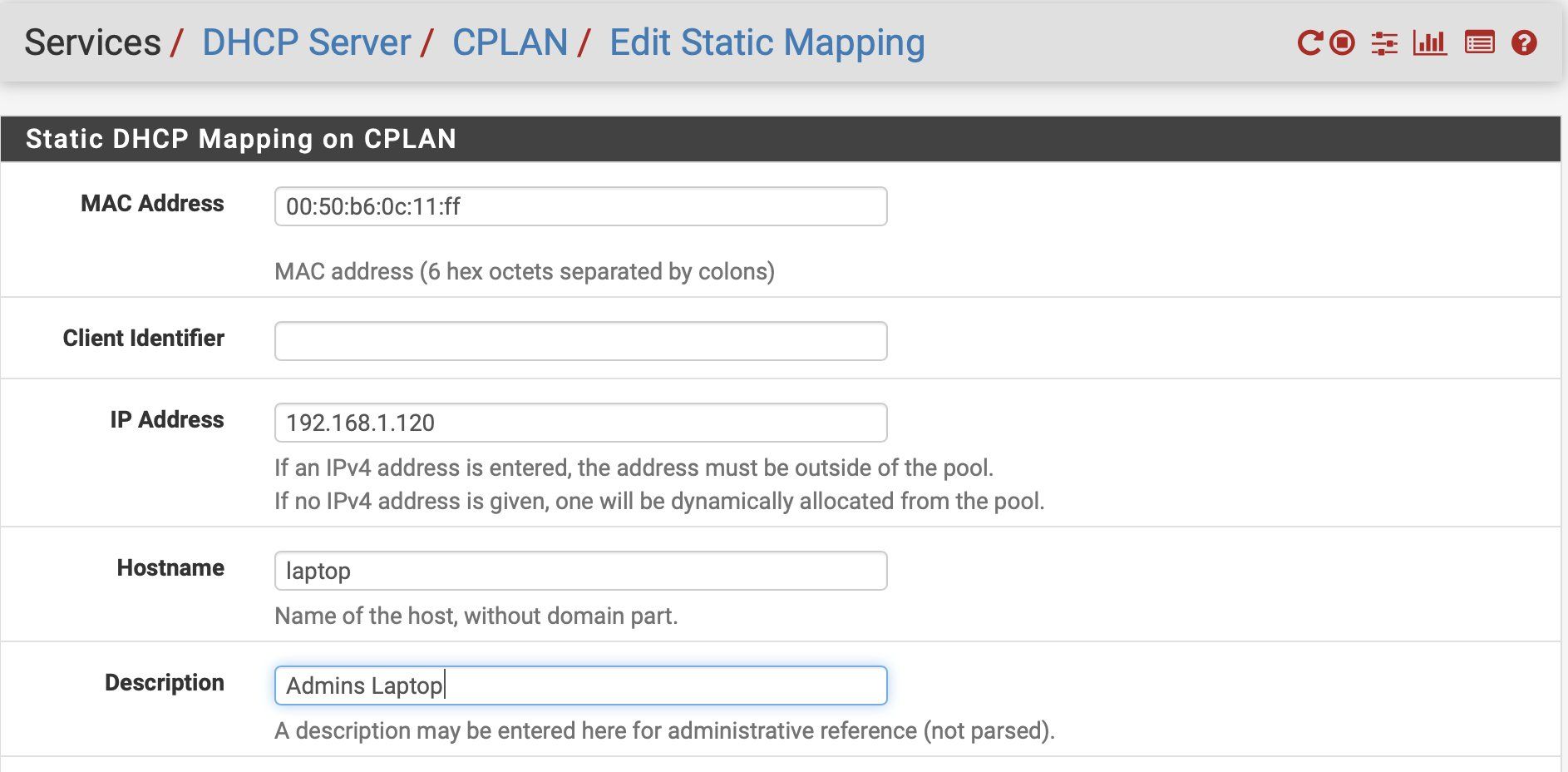

möchte aber dabei auch IP Reservierungen über MAC Adresse auf der PFSense machen damit auch meine eigenen Geräte immer dieselbe IP haben.

Auch das macht deine pfSense mit Links:

Auf diesen Geräten aktiviere ich ja keine VLAN Tags. Die kennen die doch gar nicht.

Nein, das geht natürlich ohne Tags, da hast du Recht. Deshalb weist man diesen Ports in der Switchkonfig ja immer fest und statisch das VLAN zu. Sog. "Port based VLANs".Alternative dann eben dynamische VLANs mit 802.1x oder Mac Passthrough am Port.

dem entsprechenden LAN Port zuweise, dann kommuniziert der PC doch mit dieser VLAN ID die dem Port zugewiesen ist.???

Richtig ! Port based VLANs eben...Bei LAN hatte ich bisher gedacht kann ich das auch irgendwie über die PFSense machen.

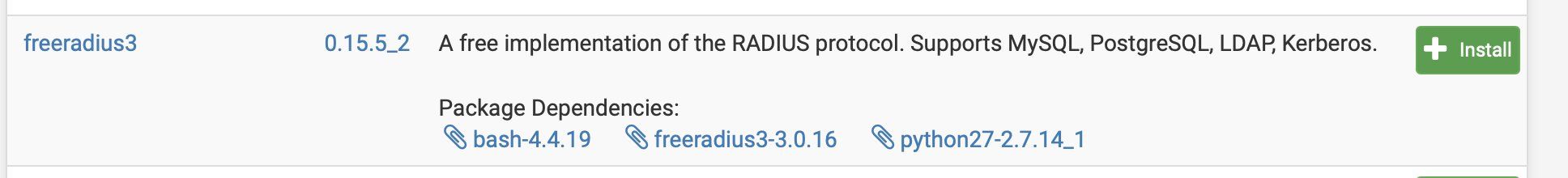

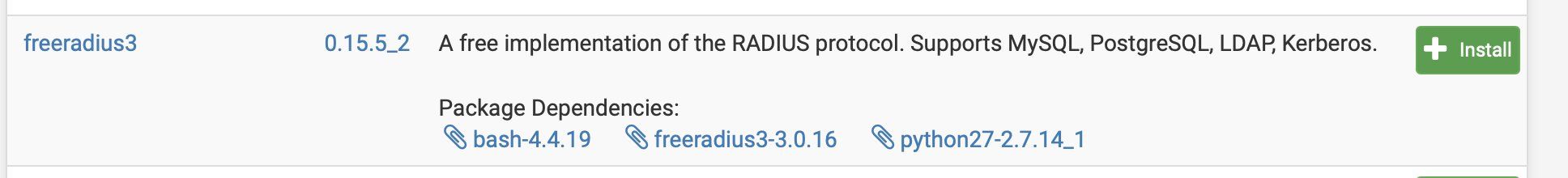

Ja, das geht mit der pfSense auch kinderleicht !- Über die Package Verwaltung das FreeRadius Packet dazu installieren

- Mac Adressen und ihre VLANs konfigurieren

- Am Switch bzw. Ports VLANs dynamisch zuweisen

- Fertisch !

Dachte irgendwie da DHCP auf der PFSense läuft, kann ich da die PCs automatisch einem VLAN zuweisen.

Theoretisch ja, aber DHCP bietet im Protokoll Standard (den man nachlesen kann um nicht "denken" zu müssen bringen mich gerade zu der Frage ob man diesen Switch bzw. einen Layer 2 Switch überhaupt braucht.

Diese Frage wirt dir vermutlich niemand hier umfassend beantworten können, denn das kommt ganz darauf an was DU individuell von deinem Netzwerk verlangst und vor allem welches Design du anstrebst.Und JA, wenn das gesamte Layer 3 Routimng Geschäft auf der pfSense ablaufen soll, dann hätte ein simpler, billiger TP-Link Layer 2 only VLAN Switch vollkommen ausgereicht.

Die PFSense gibt mir doch mehrere Möglichkeiten mein Netzwerk zu segmentieren

Ja !Segmentierung über VLAN

Richtig !Die Aliases kann ich dann doch genau wie VLANs mit Regeln steuern

Richtig !braucht man dann überhaupt noch einen Managed Switch?

Wie würdest du denn sonst deine VLANs an einen Access Switch bringen bei Port based VLANs ?OK, zwingend ist ein VLAN Switch natürlich nicht. Wenn du z.B. 3 VLANs hast kannst du auch 3 RJ-45 Strippen einzeln von der pfSense zu 3 einzelnen ungemanagten Switches ziehen. Geht auch, ist aber Steinzeit Niveau und natürlich teurer. Aber generell machbar ist es natürlich.

Radius an der PFSense frage ich mich was muss der Switch dann noch können?

Er muss dazu das Feature 802.1x Port Security supporten.die Gefahr das die Teilnehmer untereinander ohne Kontrolle kommunizieren können?

Du meinst du fährst mit 3 IP Netzen auf einem gemeinsamen Layer 2 Draht ?Das ist zuerst einmal ein Verstoß gegen den TCP/IP Standard insgesamt, da dieser den Betrieb so nicht oder nur mit erheblichen Einschränkungen verbunden ist. Der TCP/IP Standard sieht das nicht vor, da es eben nicht Standard konform ist.

Zweitens können dann diese Netze nie untereinander kommunizieren.

Auch nicht über die FW weil die dann sog. Secondary IPs auf dem Interface supporten müsste was Firewalls aber aus gutem Grund niemals machen weil so die Security aushebelbar wäre.

Zu deinen Fragen:

1.)

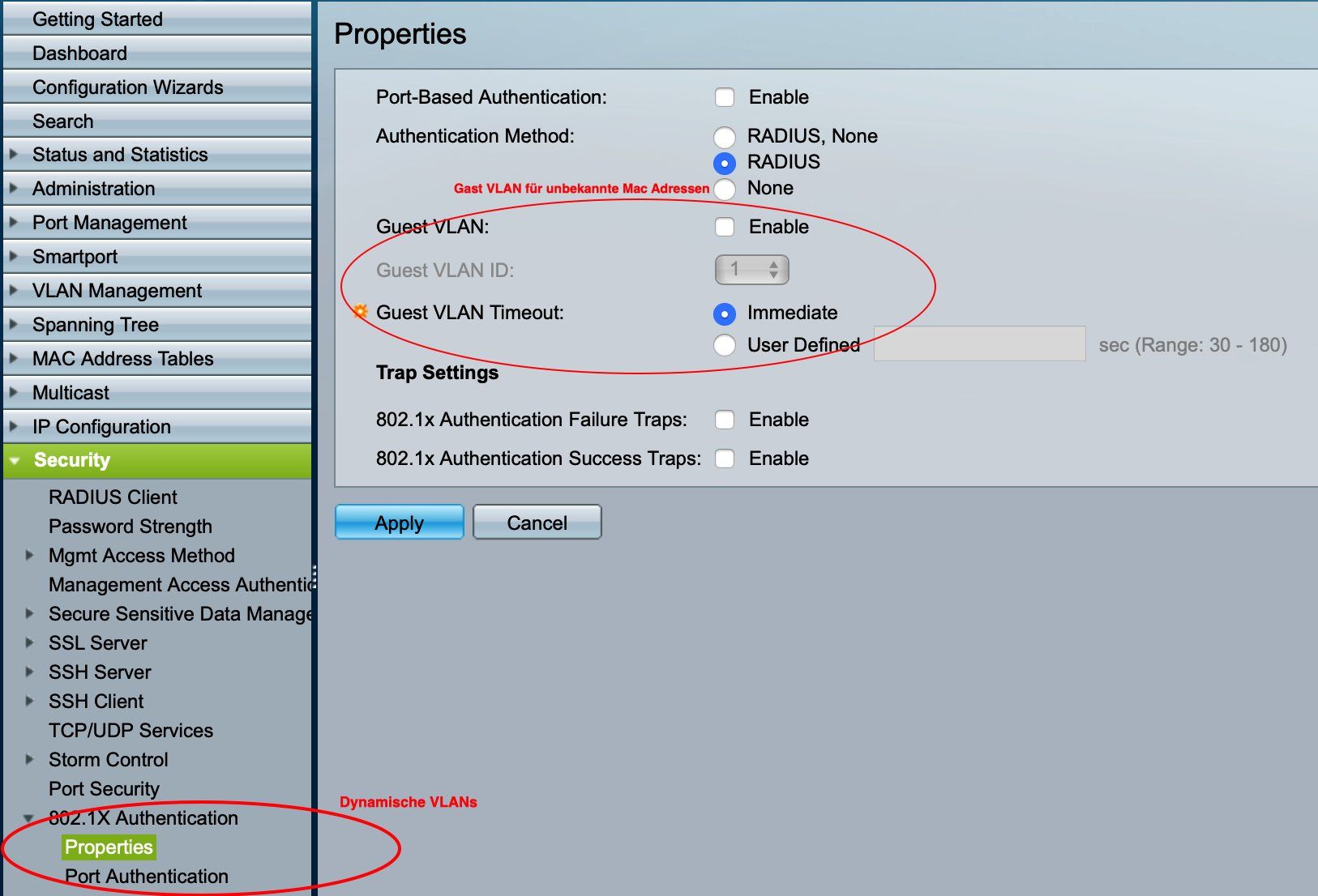

Mit dynamischen VLANs und Radius ??

Das geht so:

Netzwerk Zugangskontrolle mit 802.1x und FreeRadius am LAN Switch

Cisco SG 350x Grundkonfiguration

Dynamische VLAN Zuweisung für WLAN (u. LAN) Clients mit Mikrotik

Du musst dazu einen Radius Server im Netz haben. Idealerweise das FreeRadius Package auf der pfSense oder FreeRadius auf einem NAS usw.

2.)

Soll das auch dynamisch gehen ??

Wenn ja ist es das gleiche Verfahren wie unter 1.) Anhand der Mac Adresse bestimmst du das VLAN. Kennt der Switch die Mac Adresse nicht landet alles im VLAN 50. Fertisch...

Geht mit dynamsichen VLANs problemlos.

Alternativ ohne Dynamik musst du den Port immer statisch dem VLAN zuweisen. (Port based VLANs)

3.)

4.)

Wie oben schon gesagt: FreeRadius Package auf der pfSense (System --> Package Manager) !

Fertisch !

1.)

Mit dynamischen VLANs und Radius ??

Das geht so:

Netzwerk Zugangskontrolle mit 802.1x und FreeRadius am LAN Switch

Cisco SG 350x Grundkonfiguration

Dynamische VLAN Zuweisung für WLAN (u. LAN) Clients mit Mikrotik

Du musst dazu einen Radius Server im Netz haben. Idealerweise das FreeRadius Package auf der pfSense oder FreeRadius auf einem NAS usw.

2.)

Soll das auch dynamisch gehen ??

Wenn ja ist es das gleiche Verfahren wie unter 1.) Anhand der Mac Adresse bestimmst du das VLAN. Kennt der Switch die Mac Adresse nicht landet alles im VLAN 50. Fertisch...

Geht mit dynamsichen VLANs problemlos.

Alternativ ohne Dynamik musst du den Port immer statisch dem VLAN zuweisen. (Port based VLANs)

3.)

4.)

Wie oben schon gesagt: FreeRadius Package auf der pfSense (System --> Package Manager) !

Fertisch !

Brauch ich das echt wenn ich nur sagen möchte MAC XY soll ins VLAN XY, egal an welchem Port er hängt

Ja, brauchst du. Ohne das geht es nicht, jedenfalls nicht die dynamische VLAN Zuweisung nach Mac oder .1x Login Credentials.Alternative ist dann nur die Port Security. Da merkt sich der Port statisch die Mac die reindarf, mehr aber auch nicht. VLAN musst du da auch wieder statisch zuweisen.

Dynamische VLANs nur mit Radius !

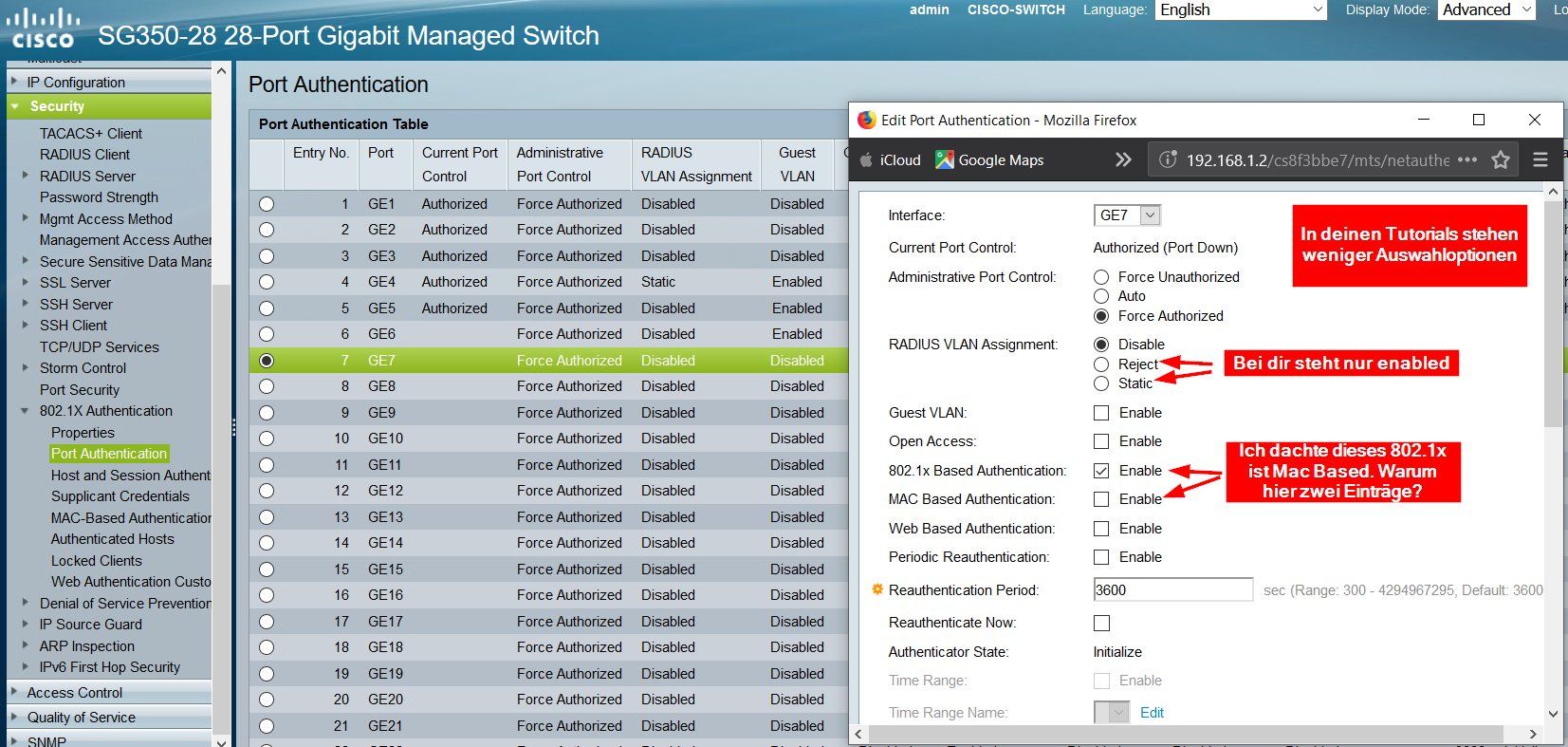

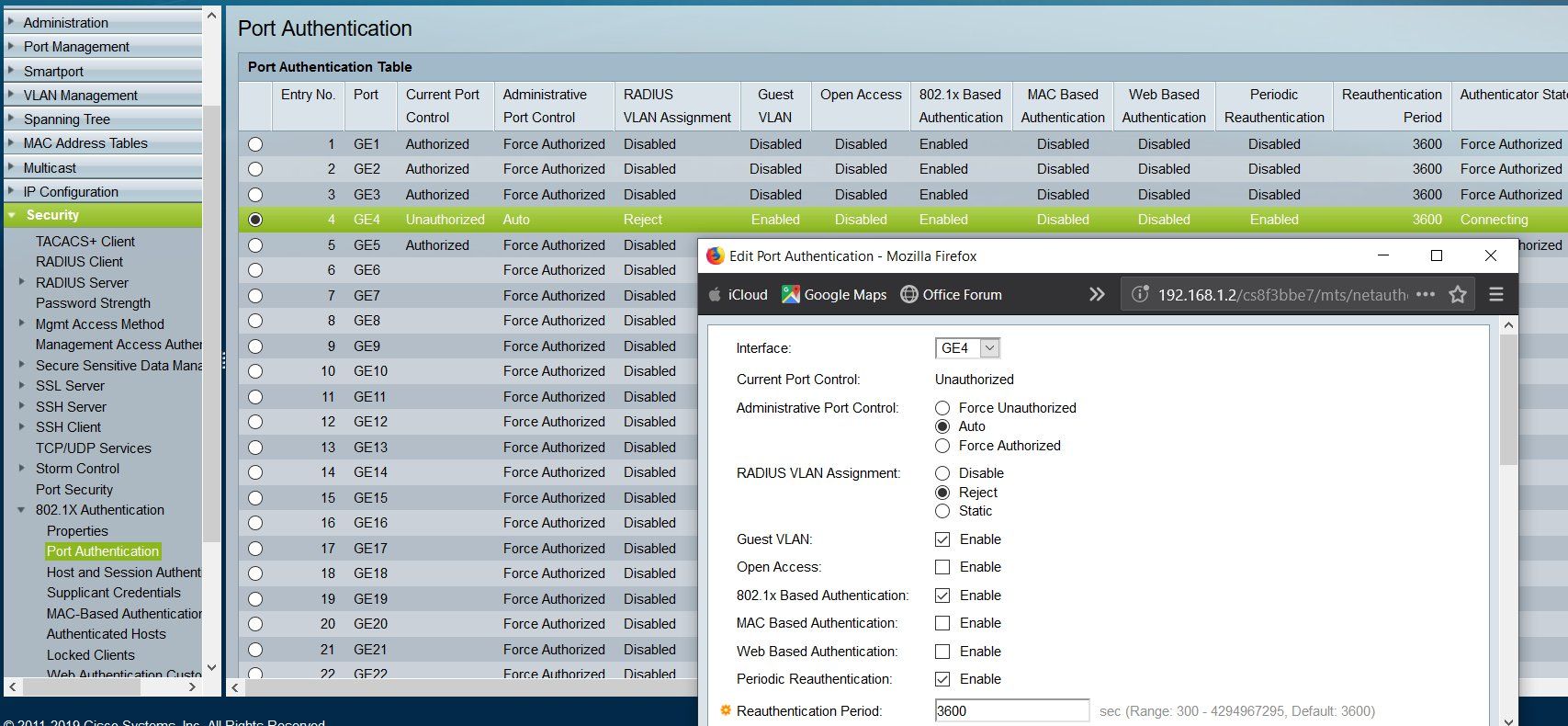

Im Grunde ist es kinderleicht, denn du musst nix weiter machen als 802.1x auf den Ports aktivieren die du so kontrollieren willst. Den Rest macht komplett der Radius Server.

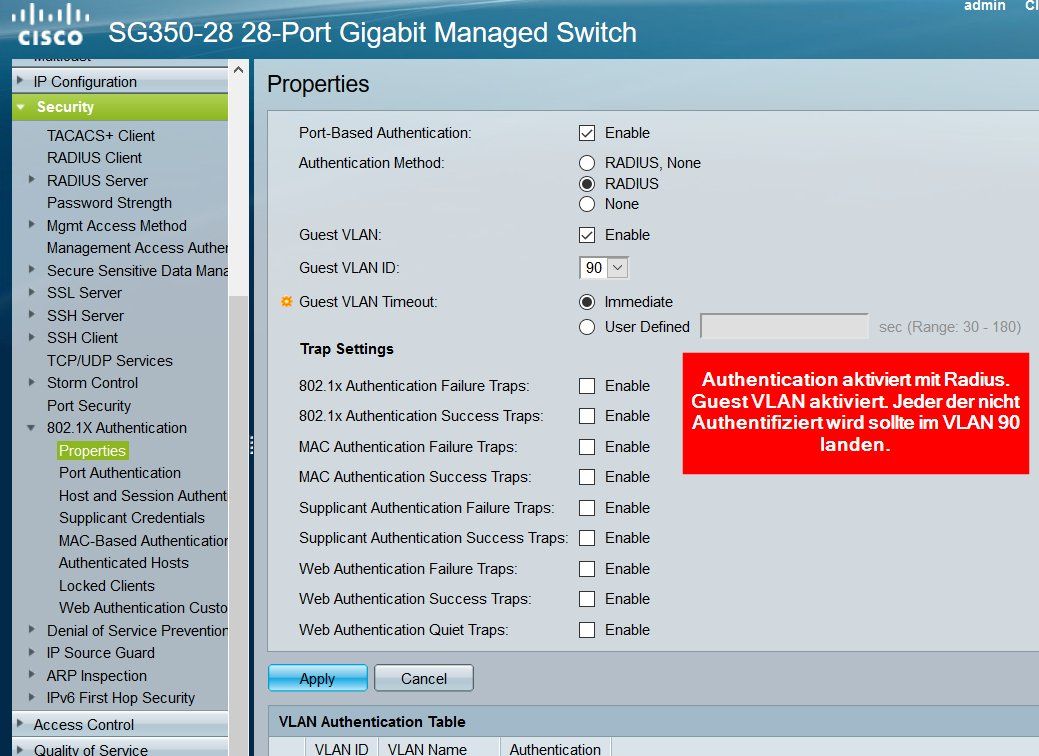

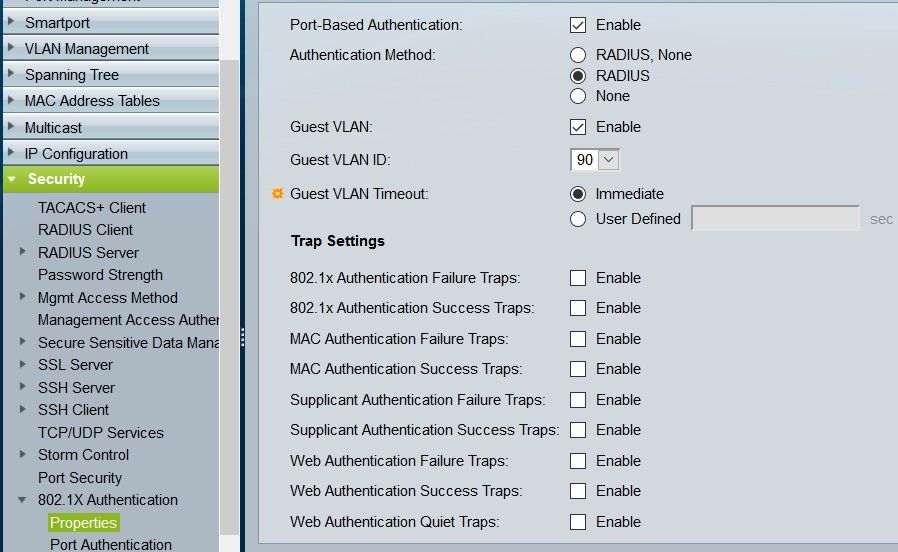

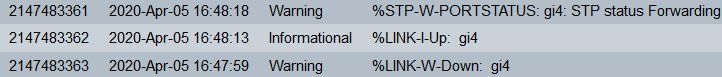

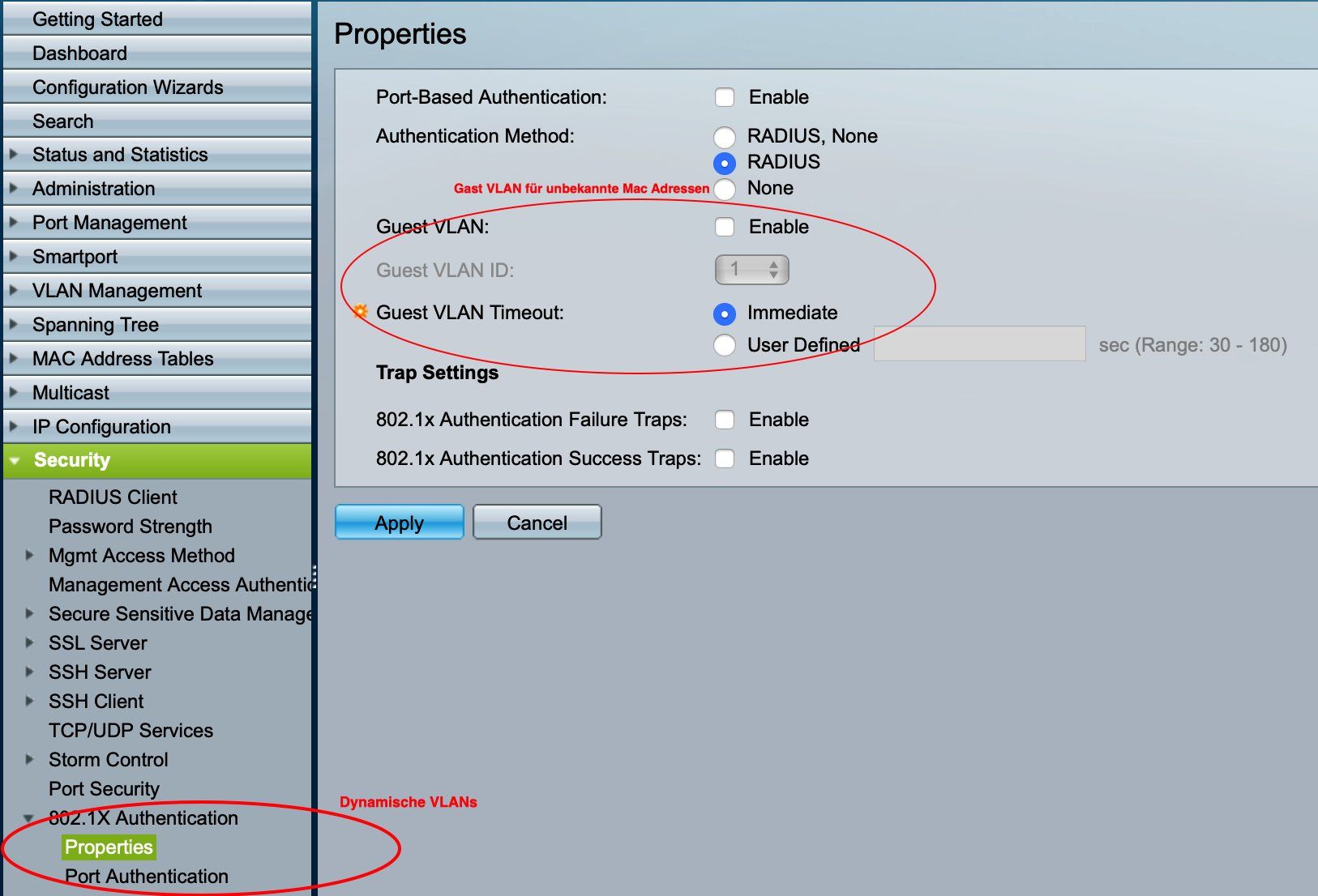

802.1x Based Authentication auf aktiviert gestellt.

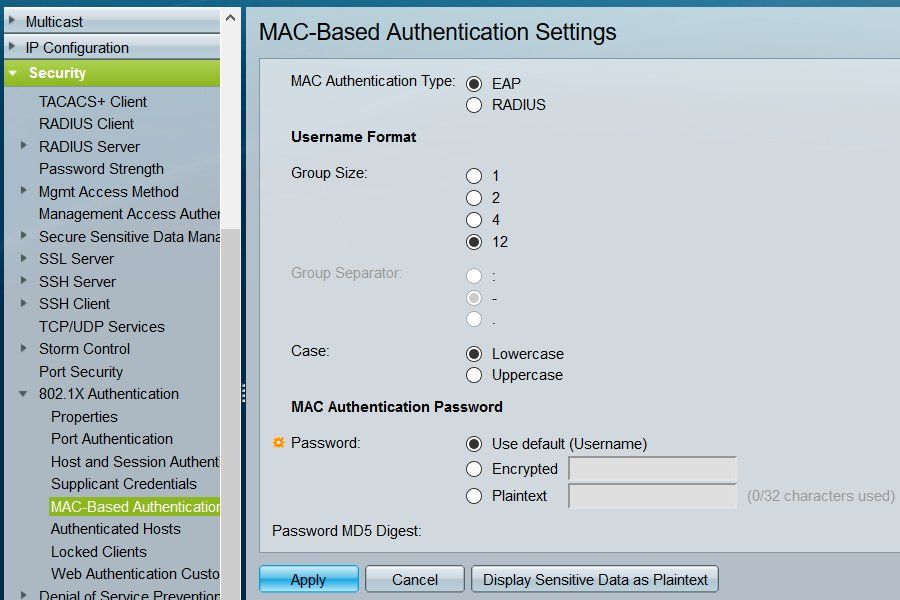

Nein, denn hier stellst du ein ob der Port generell über die 802.1x Credentials (Username/Password) authentisiert wird oder über die Mac Adresse (Mac Passthrough). Wenn du rein nur über die Mac Authentisierung die Endgeräte authentisieren willst muss hier natürlich Mac Authentication angehakt werden.Was man in deiner Konfig komplett vermisst ist der Radius Server !

- Wie sieht dort deine Konfig aus ?

- Was hat er im Log wenn ein nicht authorisierter Client und ein authorisierter sich an Port 4 anmeldet ?

Als nächstes müsste man unter Security / Radius Client den Radius Server angeben

Richtig !SInd da Fehler oder falsch verstandene Sachen von mir?

Nein soweit alles richtig nur das du zw. 802.1x und Mac Auth dich entscheiden musst.Warum ist der Rechner nicht im VLAN 90 gelandet?

Weil gar keine Antwort vom Radius gekommen ist ?!?Ich dachte das ist das DACH von dem ganzen.

Das ist es auch und muss man natürlich auch aktivieren sonst funktioniert der ganze Spaß natürlich nicht. Mac Passthrough ist eine Unterfunktion von 802.1x, denn es nutzt das gleiche Umfeld.Bei Mac Authentication:

- Auth Type = Radius

- Case = Stellt ein ob die Mac Adressen in Klein- oder Großschrift kommen sollen

- Passwort ist das Radius Server Passwort indem sich die Authenticator (Switch usw.) am Radius selber authentisieren. Guckst du hier: de.wikipedia.org/wiki/IEEE_802.1X

Was ist mit Only 8 MAC-based gemeint?

Es können max. 8 Mac Adressen zusammen an einem Port authentisiert werden. In der Regel hat man da ja nur ein Endgerät also eine Mac. Du kannst aber einen kleinen doofen ungemanagten 5 Port Switch anschliessen und diese 5 Ports bzw. Macs dann über ein Port auch authentisieren und wechselseitig anderen VLANs dynamisch zuordnen. Das meint die "8".ch dachte dieser MAC authentication Sektor ist noch irgendwas separates statisches

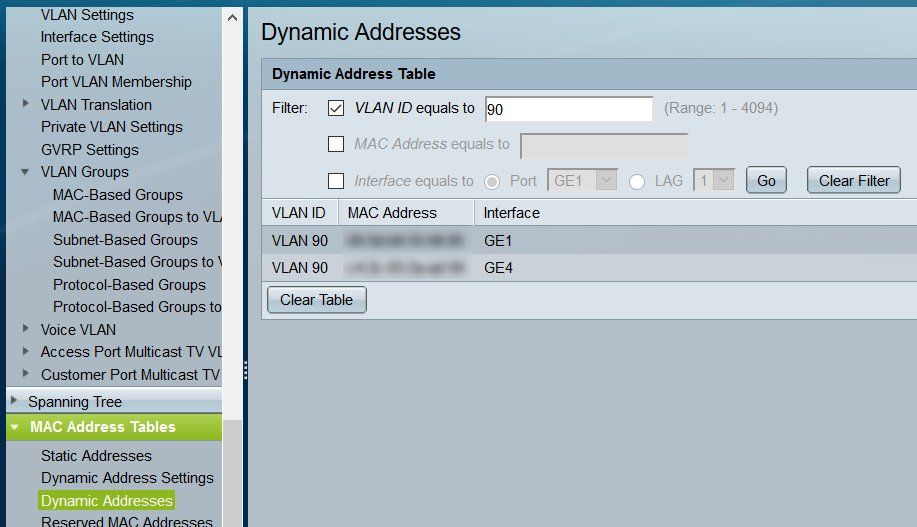

Ja, das nennt sich Port Security. Da kann man statisch macs einem festen Port zuordnen. Der Switch "merkt" sich dann statisch an welchem Port er welche Macs zulässt. Ist aber ne ganz andere Funktion und dynamische VLANs sind damit nicht möglich !Danach scheint ja das VLAN 90 auf Port 4 aktiv zu sein. Auch die MAC Adresse die dort angezeigt wird gehört zu dem Rechner der an Port 4 steckt.

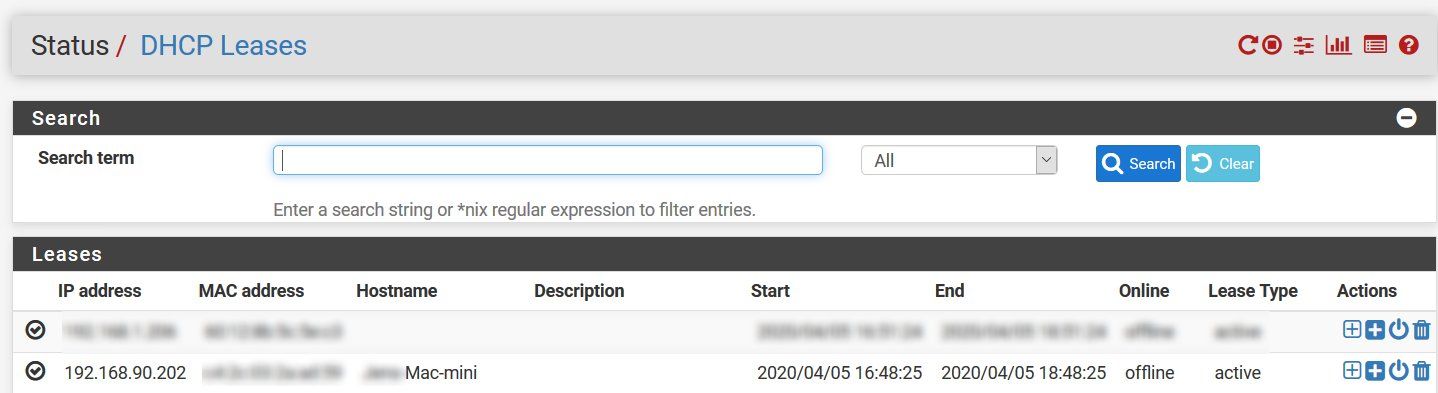

Kannst du ja ganz einfach mal testen indem du testweise eine Switch IP Adresse in das VLAN 90 hängst. Wenn du die mit dem Client an Port 4 anpingen kanst...Bingo, das wars dann ! Dann brauchst du einen Konjunktiv mehr bemühren hier. Alternativ kannst du ja auch deine VLAN 90 IP der pfSense anpingen !

auch wenn die Anzeigen dort immer sehr asynchron sind

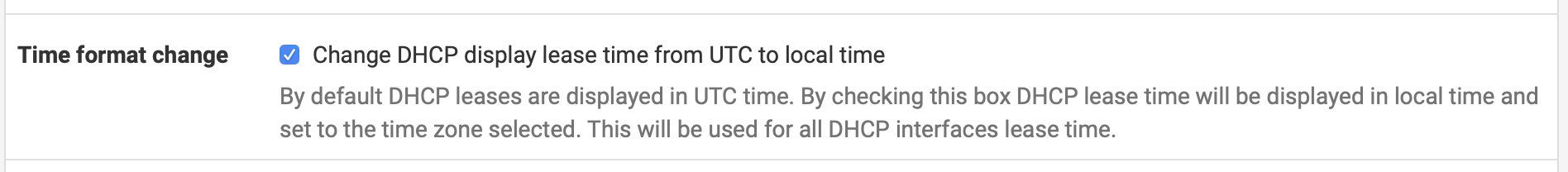

Dann hast du im pfSense DHCP Server einen Konfig Fehler begangen !!Die Uhr sollte man schon richtig setzen damit es dann wieder sauber passt:

Die Anzeige der Leasing Daten funktioniert fehlerlos in der pfSense !

GE1 und GE4 werden doch fehlerlos dem VLAN 90 zugewiesen wenn dein Screenshot stimmt ?!

Du solltest erstmal einen Port statisch dem VLAN 90 zuweisen und dort ZUERST mal wasserdicht testen das IP Adresse per DHCP usw. zugeteilt werden und Pingen (ICMP) klappt. Ist das der Fall kannst du dann mit der Port Dynamik weitermachen. Soviel zur strategischen Reihenfolge...

Ich kann die 192.168.90.202 auch nicht pingen oder drauf zugreifen.

Ist das die pfSense IP ??Wenn ja, hast du entsprechende Regeln am FW VLAN 90 Port der ICMP zulässt ?