PfSense: installation unter Hyper-V - mit einem physischen Server und 3 Netzwerkkarten plus FritzBox

Moin,

so ich stehe grade davor mit der pfsense zu arbeiten und diese zu verstehen.

Vorab:

Diskussionen ob man eine FW virtualisieren sollte oder nicht ist obsolet. Habe mich mit meiner Kollegen aus der IT unterhalten und wir sind uns einig, dass sowas nicht in ein Firmenumfeld gehört aber für daheim durchaus O.K. ist.

So nun zu meiner Frage:

Ich habe einen ph. Server welcher bisher 3 VM hostet + pfSense

In dem Server sind 3 NIC verbaut:

Ich habe nun im Hyper-V Manager 2 weitere vNICs erstellt:

Das externe WAN NIC habe ich mit dem NIC1 verbunden und das LAN NIC ist ja ohne Bindung. Wenn ich jetzt in die pfSense Einstellungen gehe und mir dort die IpConfig der Adapter anschaue passt die IP Vergabe nicht, bzw. ich verstehe nicht wirklich was wo eingestellt werden muss.

Vielleicht kann mir wer auf die Sprünge helfen. Ich habe auch schon die IP Statisch vergeben, trotzdem kann ich auf das Webinterface nicht zugreifen.

Danke im voraus,

Goldfuchs

so ich stehe grade davor mit der pfsense zu arbeiten und diese zu verstehen.

Vorab:

Diskussionen ob man eine FW virtualisieren sollte oder nicht ist obsolet. Habe mich mit meiner Kollegen aus der IT unterhalten und wir sind uns einig, dass sowas nicht in ein Firmenumfeld gehört aber für daheim durchaus O.K. ist.

So nun zu meiner Frage:

Ich habe einen ph. Server welcher bisher 3 VM hostet + pfSense

- VM 1: WS19E - DC,DNS, DHCP

- VM 2: WS19E - FileServer

- VM 3: WS19E - ADCS, WDS, WSUS

- VM4: pfSense

In dem Server sind 3 NIC verbaut:

- NIC1 - regelt den Verkehr zwischen Server und FritzBox (192.168.178.xx)

- NIC2 - regelt den internen Datenverkehr (10.73.xx.xx)

- NIC3 - bindet den Zertifikatsserver an das Netz an (172.xx.xx.xx)

Ich habe nun im Hyper-V Manager 2 weitere vNICs erstellt:

- intern (LAN)

- extern (WAN)

Das externe WAN NIC habe ich mit dem NIC1 verbunden und das LAN NIC ist ja ohne Bindung. Wenn ich jetzt in die pfSense Einstellungen gehe und mir dort die IpConfig der Adapter anschaue passt die IP Vergabe nicht, bzw. ich verstehe nicht wirklich was wo eingestellt werden muss.

Vielleicht kann mir wer auf die Sprünge helfen. Ich habe auch schon die IP Statisch vergeben, trotzdem kann ich auf das Webinterface nicht zugreifen.

Danke im voraus,

Goldfuchs

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 610803

Url: https://administrator.de/forum/pfsense-installation-unter-hyper-v-mit-einem-physischen-server-und-3-netzwerkkarten-plus-fritzbox-610803.html

Ausgedruckt am: 31.07.2025 um 07:07 Uhr

8 Kommentare

Neuester Kommentar

Zitat von @Goldfuchs:

Diskussionen ob man eine FW virtualisieren sollte oder nicht ist obsolet. Habe mich mit meiner Kollegen aus der IT unterhalten und wir sind uns einig, dass sowas nicht in ein Firmenumfeld gehört aber für daheim durchaus O.K. ist.

Diskussionen ob man eine FW virtualisieren sollte oder nicht ist obsolet. Habe mich mit meiner Kollegen aus der IT unterhalten und wir sind uns einig, dass sowas nicht in ein Firmenumfeld gehört aber für daheim durchaus O.K. ist.

Was natürlich Quatsch ist, die kannst Du auch im Firmenumfeld virtualisieren, solange das als Standalone gemacht wird.

Ob's sinnvoll ist muss jeder selbst durchrechnen.

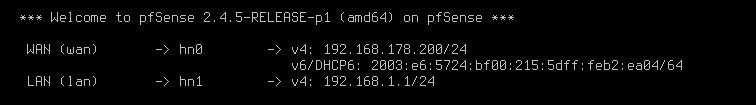

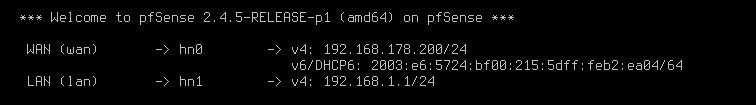

der Adapter anschaue passt die IP Vergabe nicht

Wieso ?? Passt doch alles !- WAN Port der pfSense rennt im Default im DHCP Client Mode und hier kannst du schon sehen das sie von der FritzBox per DHCP die .178.200 bekommen hat und sich auch eine gültige IPv6 Adresse aus dem Segment gezogen hat ! Verbindung zur FB ist also OK.

- LAN Port der pfSense ist im Default immer auf statisch 192.168.1.1 und dort ist auch ihr DHCP Server aktiv. Web GUI Zugriff geht im Default ausschliesslich nur von hier.

Fazit: Works as designed !!

Wo ist dein wirkliches Problem ?!

Nur so viel !

Auf das Webinterface kannst du über den WAN Port (FritzBox Netz) natürlich nicht zugreifen ! Logisch, denn das ist für die Firewall das "heisse" Internet Interface.

Ein Zugriff auf das GUI klappt ausnahmslos nur über den LAN Port und die 192.168.1.1 IP. Entweder führst du das nach draußen oder realisierst das über eine VM in diesem Segment !

Du hast eine Firewall !! Alles was nicht explizit erlaubt ist, ist verboten. Vielleicht ist genau das dein Denkfehler ?!

Könntest du mir das erläutern?

Simpler Klassiker wie bei allen solchen Geräten !WAN Port = Komplett dicht, da Internet Port. Hier ist keinerlei Zugriff auf die Firewall möglich weil die Default Regeln das natürlich komplett unterbinden. ICMP (Ping) ebenfalls.

Ist ja auch logisch, denn niemand möchte das man aus dem Internet auf die eigene Firewall zugreifen kann ohne entsprechendes Regelwerk !

Fazit: Keine Chance über dieses Netzwerk (sprich dein FritzBox Netz) am WAN Port auf das Web GUI der Firewall zuzugreifen.

Logischerweise erlaubt die Firewall das nur vom lokalen, internen LAN Port. Das entspricht ja dem privaten lokalen IP Netz. Über dieses Interface (LAN) ist also der Zugriff auf das Web GUI möglich.

Du musst also irgendwie an den LAN Port der pfSense kommen mit deinem Konfig Rechner.

Der Konfig Rechner kann dann, wie oben bereits gesagt, eine VM sein die im LAN Segment der pfSense liegt und einen Webbrowser an Bord hat oder... du ziehst das LAN Segment über eine physische NIC des Hypervisors irgendwie nach draussen wo du einen Rechner anschliessen kannst.

Leider sind ja alle deine physischen NICs in Benutzung und zudem auch noch in völlig anderen IP Netzen. Du musst also temporär irgendwo das virtuelle LAN Interface der pfSense einhängen.

Dieser Port bekommt dann vom am LAN Port der pfSense laufenden DHCP Server immer automatisch eine 192.168.1.x IP und man kann dann über die .1.1 auf die pfSense zugreifen !

Eigentlich doch immer dieselbe Leier wie bei allen anderen Firewall Herstellern weltweit auch !

docs.netgate.com/pfsense/en/latest/recipes/virtualize-hyper-v.ht ...

informaticar.net/how-to-install-pfsense-on-hyper-v/

usw. usw.

Perfekt !

Hier kannst du zum Vergleich mal sehen wie man sowas mit einem einzigen physischen NIC unter VmWare ESXi machen kann:

VLAN Tagged Ports

Hier kannst du zum Vergleich mal sehen wie man sowas mit einem einzigen physischen NIC unter VmWare ESXi machen kann:

VLAN Tagged Ports