PFSENSE IPSEC mobile Client kann nicht in anderen VPN-Tunnel routen

Hallo,

ich habe folgendes Problem auf meiner Pfsense 2.4.5.:

LAN Network: 192.168.200.0/24

IPSEC-Tunnel: 192.168.132.0/28

IPSEC-Mobile-Client: 192.168.222.1

Alles habe ich soweit konfiguriert und funktioniert, ich erreiche alle Clients mit aktiver VPN-Verbindung im LAN-Network.

ich kann aber leider nicht das Netzwerk im hinter dem 2. VPN-Tunnel 192.168.132.10/28 erreichen.

Ich finde auch keine Firewall-Logs dazu.

Es wirkt als kämen die Pakete erst gar nicht dort an.

Ich hoffe mir kann hier jemand weiterhelfen. Danke schon mal im Voraus

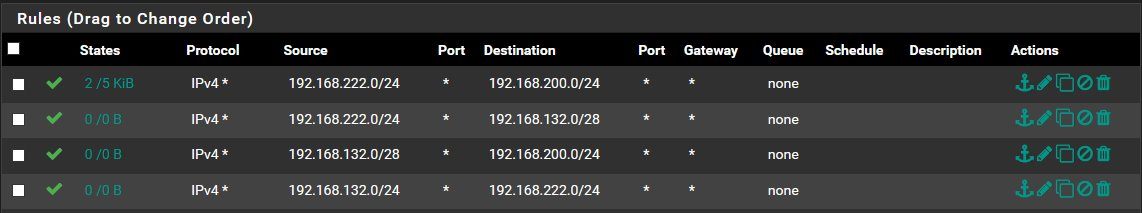

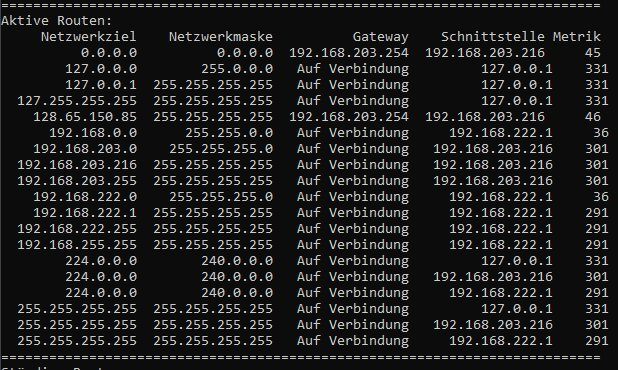

Firewall-Setting:

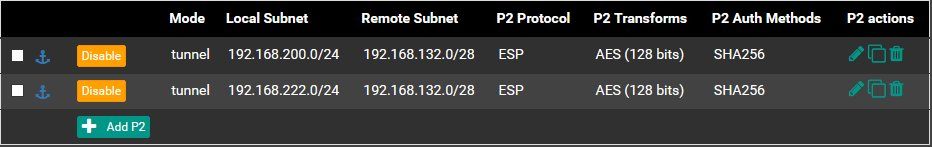

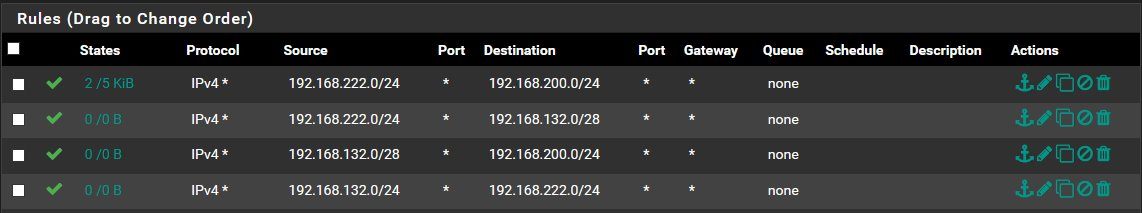

IPSEC Phase 2 vom Tunnel zu 192.168.132.0/28:

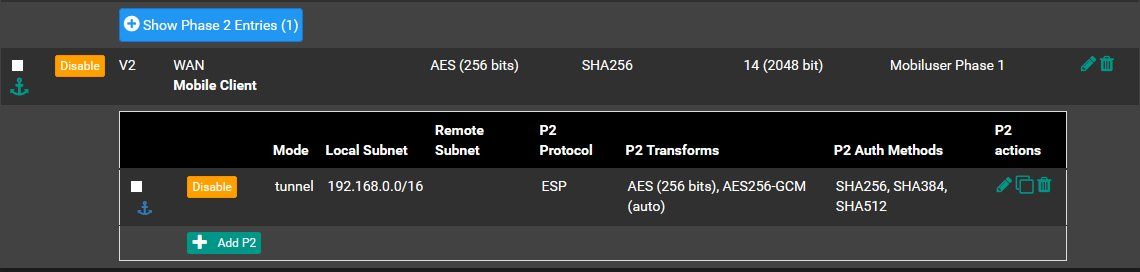

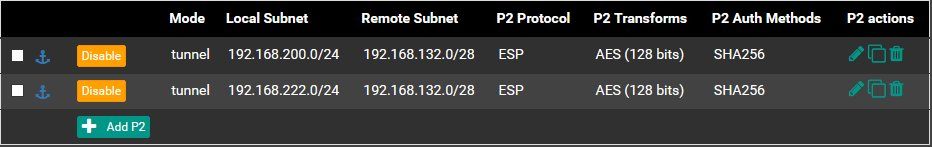

IPSEC Phase 2 Mobile Client:

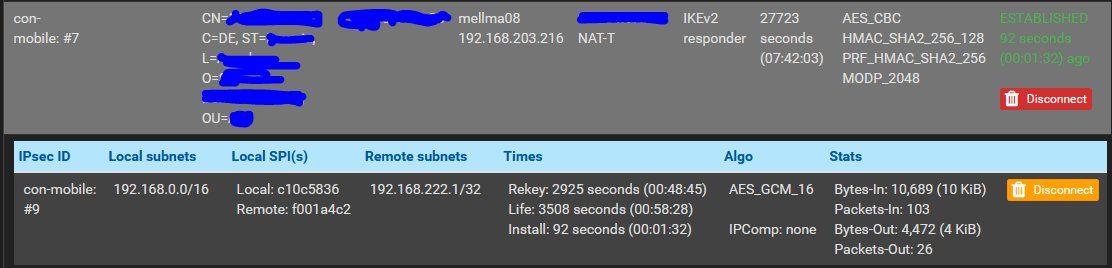

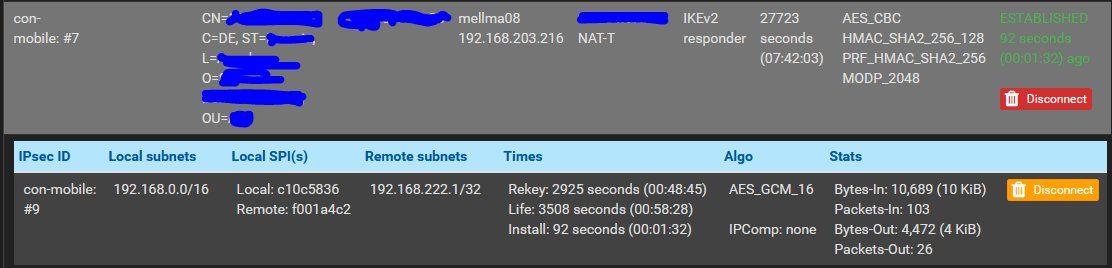

IPSEC-Status:

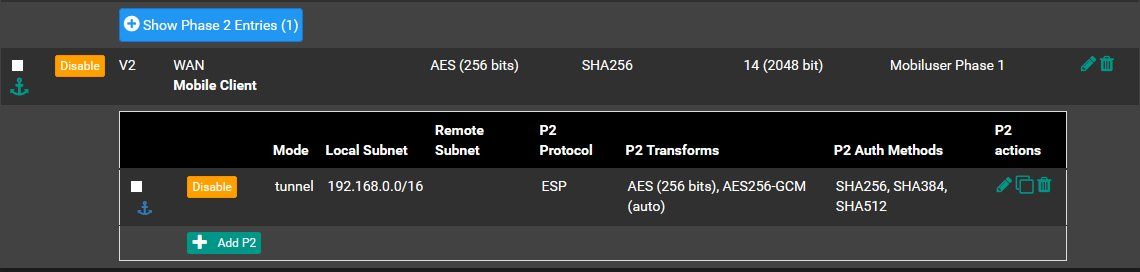

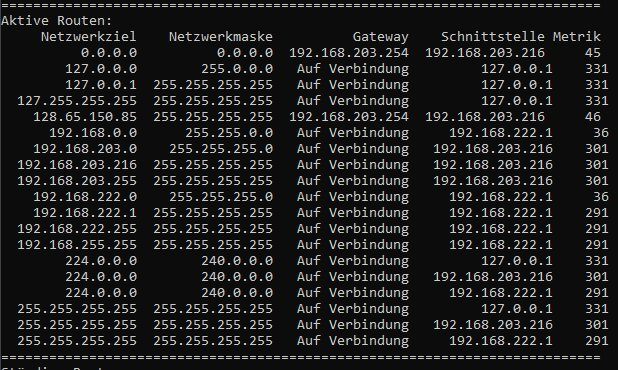

Routing mit aktivem Wiondows VPN-Client:

ich habe folgendes Problem auf meiner Pfsense 2.4.5.:

LAN Network: 192.168.200.0/24

IPSEC-Tunnel: 192.168.132.0/28

IPSEC-Mobile-Client: 192.168.222.1

Alles habe ich soweit konfiguriert und funktioniert, ich erreiche alle Clients mit aktiver VPN-Verbindung im LAN-Network.

ich kann aber leider nicht das Netzwerk im hinter dem 2. VPN-Tunnel 192.168.132.10/28 erreichen.

Ich finde auch keine Firewall-Logs dazu.

Es wirkt als kämen die Pakete erst gar nicht dort an.

Ich hoffe mir kann hier jemand weiterhelfen. Danke schon mal im Voraus

Firewall-Setting:

IPSEC Phase 2 vom Tunnel zu 192.168.132.0/28:

IPSEC Phase 2 Mobile Client:

IPSEC-Status:

Routing mit aktivem Wiondows VPN-Client:

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 618693

Url: https://administrator.de/forum/pfsense-ipsec-mobile-client-kann-nicht-in-anderen-vpn-tunnel-routen-618693.html

Ausgedruckt am: 04.07.2025 um 11:07 Uhr

4 Kommentare

Neuester Kommentar

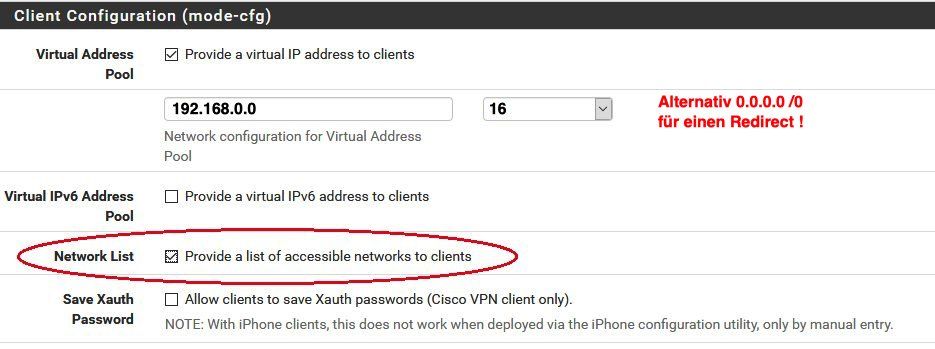

Die einfachste Lösung ist den VPN Client in den Gateway Redirect Mode zu setzen, sprich sämtlichen Client Traffic in den Tunnel zu routen bei aktivem VPN.

Damit erreichst du dann immer generell ALLE Netzwerke auf der remoten Seite.

Willst du das nicht und nur die dedizierten VPN Netze in den Tunnel routen musst du dem Client auch für das 2te netz natürlich eine Pahse 2 und eine Route konfigurieren.

Wie du ja oben selber sehen kannst fehlt deine Tunnel Route auf dem VPN Client ins .132.0er Subnetz ! Damit geht Traffic dahin ins Nirwana.

Alternativ könntest du auch einen erweiterten Prefix (Subnetzmaske) im Phase 2 verwenden die beide lokalen Netze an den Client propagiert. Ein /19er Subnetz (255.255.224.0) würde das bewerkstelligen was dann alle IP Netze von 192.168.192.1 bis 192.168.223.254 inkludiert.

Daszu müsste man aber etwas geschickt und effizient subnetten im VPN.

Das hiesige IPsec VPN Tutorial erklärt dir beide Optionen das zu fixen:

IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten

Damit erreichst du dann immer generell ALLE Netzwerke auf der remoten Seite.

Willst du das nicht und nur die dedizierten VPN Netze in den Tunnel routen musst du dem Client auch für das 2te netz natürlich eine Pahse 2 und eine Route konfigurieren.

Wie du ja oben selber sehen kannst fehlt deine Tunnel Route auf dem VPN Client ins .132.0er Subnetz ! Damit geht Traffic dahin ins Nirwana.

Alternativ könntest du auch einen erweiterten Prefix (Subnetzmaske) im Phase 2 verwenden die beide lokalen Netze an den Client propagiert. Ein /19er Subnetz (255.255.224.0) würde das bewerkstelligen was dann alle IP Netze von 192.168.192.1 bis 192.168.223.254 inkludiert.

Daszu müsste man aber etwas geschickt und effizient subnetten im VPN.

Das hiesige IPsec VPN Tutorial erklärt dir beide Optionen das zu fixen:

IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten

um den gesamten Netzwerktraffic ins VPN-Interface zu routen habe ich bereits erfolglos probiert.

Muss natürlich auch am Client aktiviert sein (Powershell) !somit werden alle Netzte 192.168.1.0 - 192.168.254.254 in den Tunnel geroutet.

Nein, nicht ganz !Korrekt wäre die Range: 192.168.0.0 bis 192.168.255.0 !

Die Route oben schickt den gesamten traffic 192.168.0.0 an das VPN-Interface 192.168.222.1.

Eine statische Route benötigt man gar nicht, denn die Route Credentials werden immer in der Phase 2 dynamisch übertragen wenn man den Haken an richtiger Stelle setzt:

ich habe irgendwo gelesen dass ich NAT nutzen muss um das zu lösen.

Das ist Unsinn, denn was sollte NAT lösen ?? Im Gegenteil: Es verschlimmert das alles nur, weil du dann durch die NAT Firewall im VPN nicht mehr transparent routen kannst. NAT im VPN Tunnel ist wie immer ein absolutes NoGo.Mach einfach einen Redirect und route ALLES vom Client in den Tunnel. Das löst dein Problem in 2 Minuten am elegantesten !

Add-VpnConnectionRoute -ConnectionName "pfSense" -DestinationPrefix 192.168.0.0/16 -PassThru

Oder setze den Haken für die dynamische Übertragung an die Clients oben.

Ein Testaufbau mit deinen Credentials und entsprechenden Settings funktioniert hier absolut fehlerlos !