Pfsense sinnvoll in Umgebung einbinden

Hallo zusammen,

ich grüble schon länger über eine saubere Möglichkeit zur Integration der pfsense,

da ich mich damit auch gern mal beschäftigen möchte.

Aktuell habe ich das recht "einfach" gelöst:

Internet --> Fritz!Box --> pfsense --> Netzwerk

Das ergibt zwei Probleme, das WLAN im EG, welches die Fritz!Box übernimmt, sowie

das streamen des IPTV übers Netzwerk. Zu letzterem habe ich schon ein paar Dinge gelesen,

so 100%ig scheint das nicht durch die pfsense zu laufen.

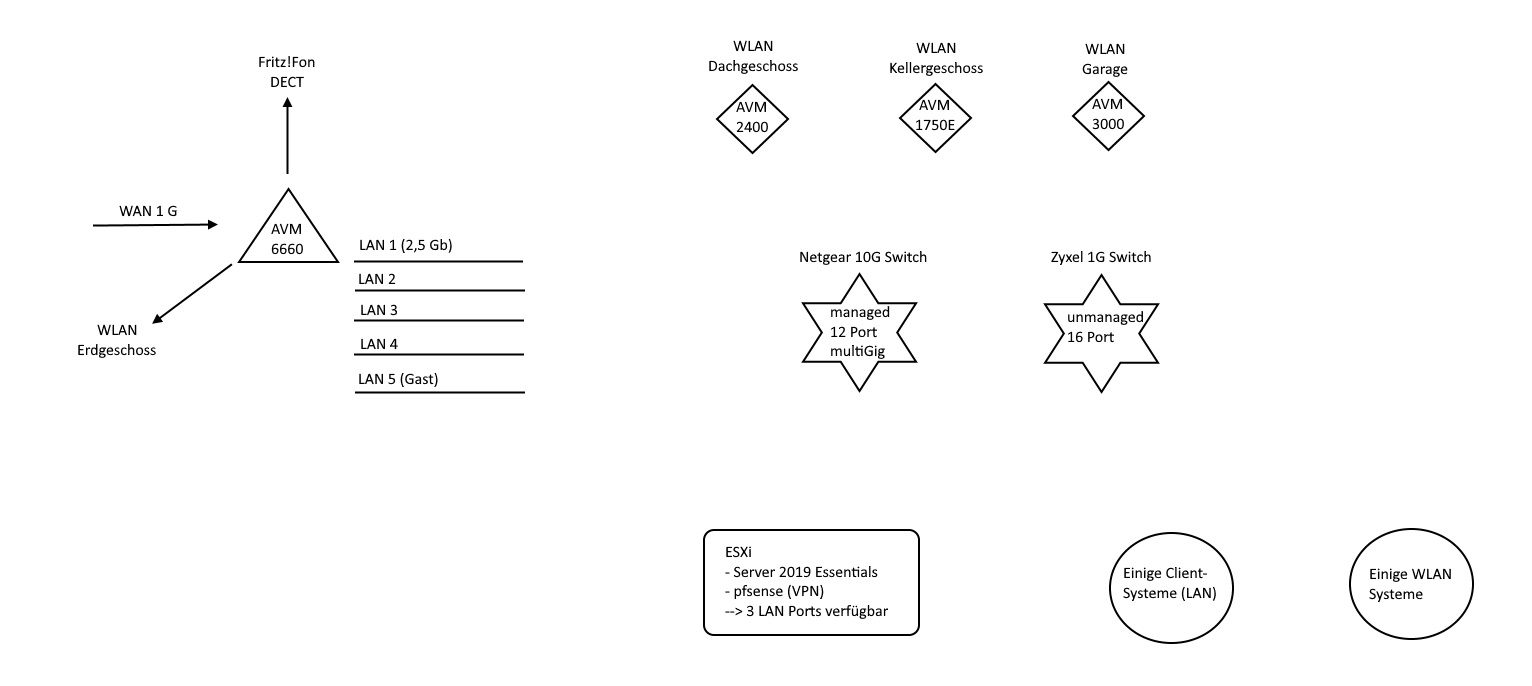

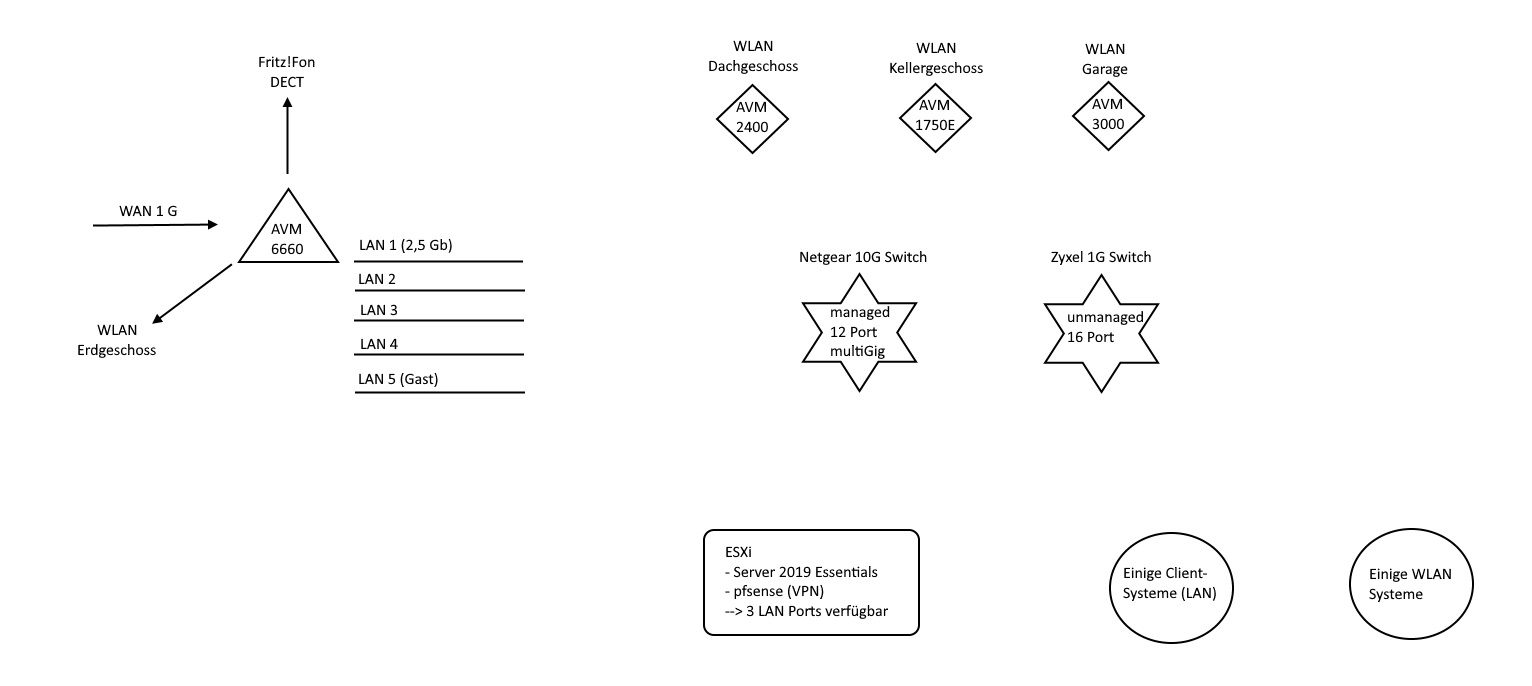

Ich habe also mal skizziert:

Da ergeben sich nun viele Fragezeichen:

Was möchte ich erreichen...

Ich hatte tatsächlich auch schon mal darüber gegrübelt ob ich die WLAN-Accesspoints gegen andere Modelle austauschen sollte.

Aber so recht weiß ich nicht wo ich da ansetze?

Grüße

ToWa

ich grüble schon länger über eine saubere Möglichkeit zur Integration der pfsense,

da ich mich damit auch gern mal beschäftigen möchte.

Aktuell habe ich das recht "einfach" gelöst:

Internet --> Fritz!Box --> pfsense --> Netzwerk

Das ergibt zwei Probleme, das WLAN im EG, welches die Fritz!Box übernimmt, sowie

das streamen des IPTV übers Netzwerk. Zu letzterem habe ich schon ein paar Dinge gelesen,

so 100%ig scheint das nicht durch die pfsense zu laufen.

Ich habe also mal skizziert:

Da ergeben sich nun viele Fragezeichen:

- Wer macht DHCP und DNS (Srv 2019, Fritz!Box oder pfsense)

- Wie bekomme ich die Accesspoints in soweit sinnvoll an den Router, dass diese bspw. die WLAN-Gast Einstellungen auch noch übernehmen (aus anderem IP Netz geht dies nicht)

- Lassen sich die 3 LAN-Ports an der 6660 sinnvoll mit den Accesspoints nutzen (Kabel liegen und die AP sind auch per Kabel zur Verteilung verbunden)?

Was möchte ich erreichen...

- VPN Funktionalität über pfsense (bislang hatte ich das per SSL-VPN über den Essentials 2019 mal realisiert, war mir aber zu "heiß")

- IPTV via Netzwerk wäre auch im WLAN ausreichend

- Gast-Netzwerk (bzw. Internet only) für die kommende Photovoltaikanlage (LAN) und die vorhandene Heizungskontrolle (WLAN)

Ich hatte tatsächlich auch schon mal darüber gegrübelt ob ich die WLAN-Accesspoints gegen andere Modelle austauschen sollte.

Aber so recht weiß ich nicht wo ich da ansetze?

Grüße

ToWa

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 1584826881

Url: https://administrator.de/forum/pfsense-sinnvoll-in-umgebung-einbinden-1584826881.html

Ausgedruckt am: 26.07.2025 um 17:07 Uhr

14 Kommentare

Neuester Kommentar

Hi ToWa,

ich hab mir deinen Beitrag mal angeschaut und die einzelnen Themen kommentiert.

Das ist in jedem Fall die sauberste Trennung und auch gängige Praxis in Unternehmen. Physikalisch getrennt!

Die pfsense wird zwei Schnittstellen haben für WAN und LAN wie bei der OPNSense. Ergo

FritzBox Port1-> pfsense Port1 pfsense

pfsense Port 2 -> LAN (Switch)

Also wenn man eine solche Firewall implementieren möchte, sollte man sein Netzwerk auch auf Diese ausrichten.

Am besten wäre ein AP, bzw. Alle im Netzwerk der pfsense. Diese WAN in LAN Stream Sache so hab ich das verstanden, ist nicht optimal. Aber vll sagst uns hierzu noch mehr, denn 100% nachvollziehen kann ich es noch nicht.

Hier dasselbe wie oben, die pfsense sollte dein LAN sein, dein Gateway und sofern kein Server o.ä. dies übernimmt, auch dein DHCP sowie DNS sein. Den DHCP der FritzBox kannst du laufen lassen, aber im Grunde hängt hier ja nur die pfsense dran. Die pfsense kann sich eine IP im WAN von der FritzBox geben lassen, oder du vergibts eine Feste. Idealerweise nimmt man auch verschiendene Netze, also die Netze vor und hinter der pfsense.

Des Weiteren ist dann in dieser Konstellation ein "exposed host" auf der FritBox zur pfsense hin nötig. Nur so kann man das Management der Portfreigaben sauber auf der pfsense steuern.

Die FritzBox sollte dich dann nicht mehr interessieren. Das Netz ist für dich Tabu sofern du Sicherheit möchtest.

Was möchte ich erreichen...

OpenVPN kannst du ohne Probleme auf der pfsense einrichten. Hierzu gibt es viele Workaround's. Ich schau mal on ich hierzu etwas finde. VPN Verbindungen direkt zum Server finde ich sehr unschön, wird aber teilweise von Kassensystem gern genutzt, um z.b. den Abschluss zu übemitteln etc. Ist nicht so optimal teilweise.

Nunja ich verstehe nicht genau wie deine Konstellation ausschaut. Aber wenn alle Geräte und AP's am selben Switch hänge, hast du im LAN ertmal keine Probleme. Per VPN würdest du auch in dieses Netz kommen können. Evtl. sind Portfreigaben für das IPTV notwendig und die kannst du dann ja für das entsprechende Gerät freigeben.

Die meisten guten AP's haben eine solche Gast Funktion eingebaut. Die würde dann eine zweite SSID mit dem Gastnetz ausstrahlen und wäre in einem isolierten Netz. Hier aber bitte auf passen, bei einigen Herstellern sind diese Funktionen unzureichend erklärt und hat schnell mal, dann doch Gastgeräte im LAN. Man muss den isolierten Zustand testen und überprüfen!

Jedoch versteh ich nicht genau warum es explizit ein Gast-Netzwerk für diese Systeme sein muss.

Falls die AP's das nicht können wirds tatsächlich schon komplizierter. Denn hier noch ein separates Netz aufzubauen wird öde wenn es überhaupt funktioniert. Evtl kann die pfsense helfen, denn wenn es nur darum geht die Geräte aus dem eigenen Netz zu nehmen, wäre hier der Start. Ggf. mit einer dritten Schittstelle und VLANs. Aber wie gesagt, mich würde erstmal interessieren warum die nicht in dein Netz sollen.

Ich hab nicht genau verstanden warum du die überhaupt tauschen willst. Von welchem AP reden wir denn überhaupt...

Steckdosenstecker oder Ufo an der Decke?

Ich benötige da noch ein wenig mehr Infos wie oben bereits erwähnt.

Ich hoffe ich konnte dir ein wenig weiterhelfen. Und wenn da noch mehr von dir kommt, schau ich mir das auch gerne an.

lg

demine

ich hab mir deinen Beitrag mal angeschaut und die einzelnen Themen kommentiert.

Aktuell habe ich das recht "einfach" gelöst:

Internet --> Fritz!Box --> pfsense --> Netzwerk

Internet --> Fritz!Box --> pfsense --> Netzwerk

Das ist in jedem Fall die sauberste Trennung und auch gängige Praxis in Unternehmen. Physikalisch getrennt!

Die pfsense wird zwei Schnittstellen haben für WAN und LAN wie bei der OPNSense. Ergo

FritzBox Port1-> pfsense Port1 pfsense

pfsense Port 2 -> LAN (Switch)

Das ergibt zwei Probleme, das WLAN im EG, welches die Fritz!Box übernimmt, sowie

das streamen des IPTV übers Netzwerk. Zu letzterem habe ich schon ein paar Dinge gelesen,

das streamen des IPTV übers Netzwerk. Zu letzterem habe ich schon ein paar Dinge gelesen,

Also wenn man eine solche Firewall implementieren möchte, sollte man sein Netzwerk auch auf Diese ausrichten.

Am besten wäre ein AP, bzw. Alle im Netzwerk der pfsense. Diese WAN in LAN Stream Sache so hab ich das verstanden, ist nicht optimal. Aber vll sagst uns hierzu noch mehr, denn 100% nachvollziehen kann ich es noch nicht.

Da ergeben sich nun viele Fragezeichen:

- Wer macht DHCP und DNS (Srv 2019, Fritz!Box oder pfsense)

- Wie bekomme ich die Accesspoints in soweit sinnvoll an den Router, dass diese bspw. die WLAN-Gast >Einstellungen auch noch übernehmen (aus anderem IP Netz geht dies nicht)

- Lassen sich die 3 LAN-Ports an der 6660 sinnvoll mit den Accesspoints nutzen (Kabel liegen und die AP sind auch >per Kabel zur Verteilung verbunden)?

Hier dasselbe wie oben, die pfsense sollte dein LAN sein, dein Gateway und sofern kein Server o.ä. dies übernimmt, auch dein DHCP sowie DNS sein. Den DHCP der FritzBox kannst du laufen lassen, aber im Grunde hängt hier ja nur die pfsense dran. Die pfsense kann sich eine IP im WAN von der FritzBox geben lassen, oder du vergibts eine Feste. Idealerweise nimmt man auch verschiendene Netze, also die Netze vor und hinter der pfsense.

Des Weiteren ist dann in dieser Konstellation ein "exposed host" auf der FritBox zur pfsense hin nötig. Nur so kann man das Management der Portfreigaben sauber auf der pfsense steuern.

Die FritzBox sollte dich dann nicht mehr interessieren. Das Netz ist für dich Tabu sofern du Sicherheit möchtest.

Was möchte ich erreichen...

- VPN Funktionalität über pfsense (bislang hatte ich das per SSL-VPN über den Essentials 2019 mal realisiert, war mir aber zu "heiß")

OpenVPN kannst du ohne Probleme auf der pfsense einrichten. Hierzu gibt es viele Workaround's. Ich schau mal on ich hierzu etwas finde. VPN Verbindungen direkt zum Server finde ich sehr unschön, wird aber teilweise von Kassensystem gern genutzt, um z.b. den Abschluss zu übemitteln etc. Ist nicht so optimal teilweise.

* IPTV via Netzwerk wäre auch im WLAN ausreichend

Nunja ich verstehe nicht genau wie deine Konstellation ausschaut. Aber wenn alle Geräte und AP's am selben Switch hänge, hast du im LAN ertmal keine Probleme. Per VPN würdest du auch in dieses Netz kommen können. Evtl. sind Portfreigaben für das IPTV notwendig und die kannst du dann ja für das entsprechende Gerät freigeben.

* Gast-Netzwerk (bzw. Internet only) für die kommende Photovoltaikanlage (LAN) und die vorhandene Heizungskontrolle (WLAN)

Die meisten guten AP's haben eine solche Gast Funktion eingebaut. Die würde dann eine zweite SSID mit dem Gastnetz ausstrahlen und wäre in einem isolierten Netz. Hier aber bitte auf passen, bei einigen Herstellern sind diese Funktionen unzureichend erklärt und hat schnell mal, dann doch Gastgeräte im LAN. Man muss den isolierten Zustand testen und überprüfen!

Jedoch versteh ich nicht genau warum es explizit ein Gast-Netzwerk für diese Systeme sein muss.

Falls die AP's das nicht können wirds tatsächlich schon komplizierter. Denn hier noch ein separates Netz aufzubauen wird öde wenn es überhaupt funktioniert. Evtl kann die pfsense helfen, denn wenn es nur darum geht die Geräte aus dem eigenen Netz zu nehmen, wäre hier der Start. Ggf. mit einer dritten Schittstelle und VLANs. Aber wie gesagt, mich würde erstmal interessieren warum die nicht in dein Netz sollen.

Ich hatte tatsächlich auch schon mal darüber gegrübelt ob ich die WLAN-Accesspoints gegen andere Modelle austauschen sollte.

Ich hab nicht genau verstanden warum du die überhaupt tauschen willst. Von welchem AP reden wir denn überhaupt...

Steckdosenstecker oder Ufo an der Decke?

Aber so recht weiß ich nicht wo ich da ansetze?

Ich benötige da noch ein wenig mehr Infos wie oben bereits erwähnt.

Ich hoffe ich konnte dir ein wenig weiterhelfen. Und wenn da noch mehr von dir kommt, schau ich mir das auch gerne an.

lg

demine

Hi nochmal,

Ok da hab ich beim Bild geschlafen sry. Ja gut aber das DECT interessiert uns bzgl. pfsense ja nicht, da das ja komplett von der FritzBox übernommen wird und auch nicht in das Netz passt. Bin mir nicht sicher, aber die DECT Zellen werden in Firmen glaub auch direkt auf die TKA gepatcht. Aber bin da kein Profi in Tele.

In jedem Fall. Denn du kannst zum einen von überall aus auf dein Netzwerk (LAN) zugreifen, Server kontrollieren, Daten übertragen etc.. Dann kannst du den VPN auch so auf der pfsense konfigurieren, dass der gesamte Traffic über den VPN läuft. Sieht im Tracert ganz nett aus. Der Vorteil ist die Sicherheit, denn der Traffic is ab Client an verschlüsselt und läuft im Grunde über deine Firewall zur FritzBox ins Internet

Gut für HotSpots etc.

OK das ist spannend, das wird wohl auch irg wie laufen, jedoch nur bedingt. Denn wie schon erwähnt benötigt die pfsense die Portkontrolle "exposed host" sonst musst du später an vielen Stellen was durchschleifen, sprich Portforwarding. Würde ich dir von abraten.

OK das ist spannend, das wird wohl auch irg wie laufen, jedoch nur bedingt. Denn wie schon erwähnt benötigt die pfsense die Portkontrolle "exposed host" sonst musst du später an vielen Stellen was durchschleifen, sprich Portforwarding. Würde ich dir von abraten.

Wenn da noch ein Gastnetz dazwischen hängt wird das ggf. garnicht funktional sein.

Ich bin mir bei der pfsense nicht ganz sicher, aber meines Wissens kann die das sogar mit Boarmitteln, wenn nicht kann man dort auch Features nachinstallieren meines Wissen, als Art Addon oder Plugin. Bin leider mit den Features der pfsense nicht ganz vertraut.

Normal werden diese Regeln dann via Hostname oder MAC geregelt, oder man vergibt den Endgeräten statische Adressen, die man über die Regeln einschränken könnte.

Aber wie gesagt, ich meine da gibts extra Features in der sense die das einfacher steuern können.

Leider gefällt mir dein Konstrukt nicht. Ja das geht theoretisch alles, aber auch im Heimnetzwerk sollte man ein ordenliches Netz mit klaren Ebenen definieren. Und die pfsense gehört da nicht mittenrein, die muss direkt an das FritzBox Gateway wie du im ersten Beitrag schon skizziert hattest.

Wie gesagt wenn deine pfsense als ordentliche Firewall implementiert ist, braucht man die FritzBox praktisch nicht mehr anfassen, außer in deinem Fall für die Telefonie.

Ich kann mal schauen denn ich hatte so eine Struktur mal grafisch abgelegt. Da wäre es wohl besser zu sehen. Ich schau mal.

lg

demine

Wie im Schaubild zu sehen gibt es aktuell drei WLAN Accesspoints von AVM, die neben der Fritz!Box WLAN im Haus verteilen. Wir reden hier auch von 90% Privatgebrauch also nichts von Unternehmen.

Da die Fritz!Box aber auch Telefonie macht und als DECT-Basis dienst ist der zentrale Ort sehr wichtig.

Da die Fritz!Box aber auch Telefonie macht und als DECT-Basis dienst ist der zentrale Ort sehr wichtig.

Ok da hab ich beim Bild geschlafen sry. Ja gut aber das DECT interessiert uns bzgl. pfsense ja nicht, da das ja komplett von der FritzBox übernommen wird und auch nicht in das Netz passt. Bin mir nicht sicher, aber die DECT Zellen werden in Firmen glaub auch direkt auf die TKA gepatcht. Aber bin da kein Profi in Tele.

pfsense hat mein Interesse geweckt und ich erhoffe mir da Vorteile durch Abschottung und kontrollierbaren Zugriff via VPN.

In jedem Fall. Denn du kannst zum einen von überall aus auf dein Netzwerk (LAN) zugreifen, Server kontrollieren, Daten übertragen etc.. Dann kannst du den VPN auch so auf der pfsense konfigurieren, dass der gesamte Traffic über den VPN läuft. Sieht im Tracert ganz nett aus. Der Vorteil ist die Sicherheit, denn der Traffic is ab Client an verschlüsselt und läuft im Grunde über deine Firewall zur FritzBox ins Internet

Gut für HotSpots etc.

Ich hatte schon mal überlegt das LAN vor dem LAN zu bauen, also:

-- Fritz!Box

--- Accesspoints

--- Gastnetzwerk

--- pfsense

-- Fritz!Box

--- Accesspoints

--- Gastnetzwerk

--- pfsense

Wenn da noch ein Gastnetz dazwischen hängt wird das ggf. garnicht funktional sein.

ggf. dann die Kommunikation über die pfsense ins weitergehende Netzwerk auf bestimmte Clients

einzuschränken, wenn das mit der pfsense geht?

einzuschränken, wenn das mit der pfsense geht?

Ich bin mir bei der pfsense nicht ganz sicher, aber meines Wissens kann die das sogar mit Boarmitteln, wenn nicht kann man dort auch Features nachinstallieren meines Wissen, als Art Addon oder Plugin. Bin leider mit den Features der pfsense nicht ganz vertraut.

Normal werden diese Regeln dann via Hostname oder MAC geregelt, oder man vergibt den Endgeräten statische Adressen, die man über die Regeln einschränken könnte.

Aber wie gesagt, ich meine da gibts extra Features in der sense die das einfacher steuern können.

Damit hätte ich Smartphones und Co. die sich im "privaten" Bereich tummeln und nur vereinzelt Notebook oder Macbook was ins tiefere LAN darf um auf Drucker, Scanner, Server zuzugreifen.

Leider gefällt mir dein Konstrukt nicht. Ja das geht theoretisch alles, aber auch im Heimnetzwerk sollte man ein ordenliches Netz mit klaren Ebenen definieren. Und die pfsense gehört da nicht mittenrein, die muss direkt an das FritzBox Gateway wie du im ersten Beitrag schon skizziert hattest.

Wirklich ausgereift ist der Gedanke aber noch nicht und die Fritz!Box lässt sich ja auch nicht so großartig >konfigurieren was Netzwerk angeht (feste IP, DHCP Range, ein DNS-Server; am besten das Ding macht nachher >nichts mehr  ).

).

Wie gesagt wenn deine pfsense als ordentliche Firewall implementiert ist, braucht man die FritzBox praktisch nicht mehr anfassen, außer in deinem Fall für die Telefonie.

Ich kann mal schauen denn ich hatte so eine Struktur mal grafisch abgelegt. Da wäre es wohl besser zu sehen. Ich schau mal.

lg

demine

die sauberste Trennung und auch gängige Praxis in Unternehmen

Normalerweise ist es das so nicht. Jeder gute Netzwerk Admin würde, wenn immer möglich, eine Router_Kaskade mit doppeltem NAT und doppeltem Firewalling aus guten Gründen vermeiden.Technisch besser ist immer ein Design mit einem NUR Modem am WAN der Firewall wie z.B. Vigor 165 oder Zyxel VMG3006 (bei xDSL Anbindung) um die Firewall direkt, ohne doppeltes NAT und Firewalling ans Internet anzubinden. Laienhafte Frickeleien wie "exposed Host" usw. um das überflüssige doppelte NAT/Firewalling zu überwinden entfallen damit dann komplett.

Die FritzBox nutzt man dann immer, geschützt im lokalen Netz der pfSense, nur noch als reine VoIP Telefonanlage.

Das beantwortet dann auch gleich die Frage der 3 Ports am internen 4 Port Switch der FB.

Das VPNs sicherheitstechnisch immer in die Peripherie gehören ist hier schon mehrfach gesagt worden und muss in einem Administrator Forum sicher nicht extra betont werden.

Das hiesige VPN_Designs.

Zum Rest ist oben schon alles richtig gesagt worden. Lokale APs die MSSID fähig sind (Netzwerk Segmentierung) um mehrere WLANs mit einer Hardware aufzuspannen. Die Gastnetz_Funktion auf den APs ist nicht zwingend. Einfacher nutzt man dafür bequem das Captive Portal der Firewall.

Zitat von @aqui:

die sauberste Trennung und auch gängige Praxis in Unternehmen

Normalerweise ist es das so nicht. Jeder gute Netzwerk Admin würde, wenn immer möglich, eine Router_Kaskade mit doppeltem NAT und doppeltem Firewalling aus guten Gründen vermeiden.Aber die doppelte NAT sowie Firewall entfällt doch durch das exposed Host.

Ok aber in der Konstellation Digibox die als TKA? Des Weiteren stellt die VSENET den Kunden zwangsläufig ein Router/Modem Hybrid hin, was auch nich austauschbar ist. Also die Freiheit zu haben genau das Modem einzubauen was man möchte ist nicht immer gegeben. Größere Firmen mit eigener EDV kommen da eher weiter.

Dazu kommt wenn er die Fritzbox + Modem betreibt, hat er ja noch ein Gerät mehr da stehen, das zu pflegen ist.

In seiner Home Konstellation braucht er kein extra Modem, da es einfach auch mit der FritzBox genauso gut funktioniert.

Bzgl. der Trennung meinte ich eigentlich, das die Netze ordenlicht getrennt werden, somit man nicht zwei Gateways in einem Netz hat.

ABER. Generell wäre ein Modem schöner ja, da stimme ich zu, leider nicht immer machbar.

lg

demine

bedeutet aber im Umkehrschluss ich sollte die AVM Accesspoints entsorgen,

Nein, das wäre Unsinn wenn du keine MSSID fähigen APs benötigst. Dann kannst du die problemlos behalten. Separate WLANs wie Gastnetz oder für die Hausautomation sind dann aber damit technisch nicht möglich.Ich glaube ich weiß was du damit meinst, aber den Satz verstehe ich nicht.

Du weist es oder dann doch nicht ?? Was denn nun ?? Ganz einfach: Keine Kaskade mit der FritzBox sondern diese als einfach nur "onearmed" ins lokale Netz rein nur als Telefonanlage und fertisch...

dass die FritzBox geschützt im lokalen Netz der pfsense steht, also die pfsense vor der FritzBox, was beim Kabelanschluss nicht geht.

Das ist natürlich technischer Blödsinn, denn auch für TV Kabelnetze gibt es natürlich reine_NUR_ModemsTutorials lesen hilft wirklich !

Aber die doppelte NAT sowie Firewall entfällt doch durch das exposed Host.

Nein, das ist Quatsch ! Bitte nachdenken... "Exposed Host ist eine "Schrotschuß" Port Forwarding Regel die besagt: "Alles was im Port Forwarding NICHT für dedizierte TCP/UDP Ports eingerichtet ist bitte an die folgende interne IP forwarden !"Es ist also ein Forwarding Schleusentor aber am doppelten NAT und doppeltem Firewalling ändert das natürlich nix.

Vom IPTV verabschiede ich mich dann gedanklich schon mal.

Auch Unsinn klappt zumindestens mit pfSense fehlerlos:heise.de/ct/artikel/MagentaTV-auf-pfSense-Co-4698826.html

Magenta TV hinter pfSense und Cisco c3560cx

usw. usw. Warum bist du so negativ eingestellt ?!

Aber die doppelte NAT sowie Firewall entfällt doch durch das exposed Host.

Nein, das ist Quatsch ! Bitte nachdenken... "Exposed Host ist eine "Schrotschuß" Port Forwarding Regel die besagt: "Alles was im Port Forwarding NICHT für dedizierte TCP/UDP Ports eingerichtet ist bitte an die folgende interne IP forwarden !"Es ist also ein Forwarding Schleusentor aber am doppelten NAT und doppeltem Firewalling ändert das natürlich nix.

Ja und sofern keine weiteren Freigaben auf der FB sind, kann er das Management ausschließlich auf der pfsense betreiben. Ihn muss die FB nicht mehr interessieren und wie auch in deinem Tutorial beschrieben, geht das manchmal auch nicht anders.

Aufzupassen ist lediglich, dass man sich keine weiteren Freigaben auf die FB setzt, denn diese haben Prio zum ex. H.

Aber wie bereitserwähnt stimme ich dir bzgl. Modem zu...

In seinem Fall... privat..., meiner Meinung nach Geldverschwendung, da er keine Nachteile dadurch haben wird.

Denn exposed Host ist keine mystische Funktion und wird sehr häufig genutzt.

Wenn es hier etwas gibt, lasse ich mich aber gerne belehren.

Oder wir legen für ein Modem zusammen und die Sache ist durch

lg

demine

durch die Profis so gemacht worden.

Jedermann weiss das der Begriff Profi immer relativ ist. Für jemanden der noch nie einem Hammer gesehen hat ist jemand der einen Nagel in die Wand schlagen kann ein Vollprofi. Verantwortungsvolle Netzwerker würden erst gar nicht mit einer Router Kaskade arbeiten und auch nicht mit der Krücke exposed Host. Soviel zum Thema Profi. Ist aber eine ganz andere Baustelle....Lesenswert für deine pfSense Ergebnisfindung:

OPNsense + Cisco SG250 + IGMP Proxy für Magenta TV nur IGMPv2