Pfsense und Unifi USG in einem Netzwerk

Hallo,

ich habe hier einen Router NRG Systems APU2E4 mit Pfsense laufen.

Zusätzlich einen Unifi Switch 8 mit einem Unifi Wlan AP.

Alles läuft super zusammen. In einem anderen Beitrag hatte sich schon geklärt, warum ich im Unifi Network

überall angezeigt bekomme, dass "USG" fehlt um dies und jenes einzustellen / anzuzeigen.

Meine Frage: Ist es möglich, hinter die Pfsense (ich bin echt begeistert von dieser Firewall) noch den USG Router einzubinden?

Habe mich in das ganze Thema vor zwei Wochen eingearbeitet. Also vor zwei Wochen habe ich den NRG Router bekommen und

mir dann Pfsense heruntergeladen und installiert.

Mittlerweile läuft der Squid Proxy und Snort auf dem Router. Weiter gibt es im Moment 4 VLANs für die WLANs im Unifi AP.

Jetzt vermisse ich aber doch ein bissl die Vollständigkeit im Unifi Network Controller.

Gibt es technische Schwierigkeiten mit dem was ich vorhabe? Kann ich evtl. die Sicherheit noch erhöhen durch den zweiten Router (USG)?

Oder ist das ganze (mal abgesehen vom kosmetischen Aspekt) eher sinnfrei?!?

Besten Dank Euch im Voraus.

P.S.

Im Moment sieht mein Netzwerk so aus - falls das wichtig für die Beantwortung meiner Frage sein sollte:

AVM Fritzbox ->--------WAN------> Pfsense ->------LAN------->Unifi Swich 8 ->Unifi AP && mein PC

>-------DMZ------>TP-Link Smart Managed VLAN Switch->----Drucker&&Smart TV&&Sonstige Rechner

Ich werde den Drucker noch in mein Netzwerk holen.

Alle Handys, Tablets und Kameras laufen in einem VLAN (WLAN). Hier habe ich schon ein neues VLAN für die Kameras erstellt - aber noch nicht umgezogen.

ich habe hier einen Router NRG Systems APU2E4 mit Pfsense laufen.

Zusätzlich einen Unifi Switch 8 mit einem Unifi Wlan AP.

Alles läuft super zusammen. In einem anderen Beitrag hatte sich schon geklärt, warum ich im Unifi Network

überall angezeigt bekomme, dass "USG" fehlt um dies und jenes einzustellen / anzuzeigen.

Meine Frage: Ist es möglich, hinter die Pfsense (ich bin echt begeistert von dieser Firewall) noch den USG Router einzubinden?

Habe mich in das ganze Thema vor zwei Wochen eingearbeitet. Also vor zwei Wochen habe ich den NRG Router bekommen und

mir dann Pfsense heruntergeladen und installiert.

Mittlerweile läuft der Squid Proxy und Snort auf dem Router. Weiter gibt es im Moment 4 VLANs für die WLANs im Unifi AP.

Jetzt vermisse ich aber doch ein bissl die Vollständigkeit im Unifi Network Controller.

Gibt es technische Schwierigkeiten mit dem was ich vorhabe? Kann ich evtl. die Sicherheit noch erhöhen durch den zweiten Router (USG)?

Oder ist das ganze (mal abgesehen vom kosmetischen Aspekt) eher sinnfrei?!?

Besten Dank Euch im Voraus.

P.S.

Im Moment sieht mein Netzwerk so aus - falls das wichtig für die Beantwortung meiner Frage sein sollte:

AVM Fritzbox ->--------WAN------> Pfsense ->------LAN------->Unifi Swich 8 ->Unifi AP && mein PC

>-------DMZ------>TP-Link Smart Managed VLAN Switch->----Drucker&&Smart TV&&Sonstige Rechner

Ich werde den Drucker noch in mein Netzwerk holen.

Alle Handys, Tablets und Kameras laufen in einem VLAN (WLAN). Hier habe ich schon ein neues VLAN für die Kameras erstellt - aber noch nicht umgezogen.

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 553602

Url: https://administrator.de/forum/pfsense-und-unifi-usg-in-einem-netzwerk-553602.html

Ausgedruckt am: 30.07.2025 um 11:07 Uhr

22 Kommentare

Neuester Kommentar

Kann man machen.

Wozu ???? Was erhoffst du dir davon?

Entweder *sense oder USG.

Alles andere ist völlig sinnfrei, da du dadurch auch ein DoppelNat hast... Bzw hast du ja sogar schon eine Fritte davor.... so hättest du 3 Firewall - da schießt du mit Kanonen auf Spatzen und fragst dich, warum irgendwas vielleicht nicht funktioniert

Für Netzwerkrelevante Einstellungen benötigst du die USG nicht

Ps.: warum hast du für die die DMZ ein extra Switch und nutzt nicht VLAN am Unifi Switch?

Entweder *sense oder USG.

Alles andere ist völlig sinnfrei, da du dadurch auch ein DoppelNat hast... Bzw hast du ja sogar schon eine Fritte davor.... so hättest du 3 Firewall - da schießt du mit Kanonen auf Spatzen und fragst dich, warum irgendwas vielleicht nicht funktioniert

Für Netzwerkrelevante Einstellungen benötigst du die USG nicht

Ps.: warum hast du für die die DMZ ein extra Switch und nutzt nicht VLAN am Unifi Switch?

Also ist DoppelNat was schlechtes?

Ziemlich schlecht. Meist massiver Performance Verlust und häufig Probleme mit dem Port Forwarding und VPN Setup. Normal ein Nogo wenn man es vermeiden kann wie bei dir.2 Router zu kaskadieren ist eigentlich Blödsinn. Kostet Performance und Strom und bringt keinerlei Vorteile, im Gegenteil.

Das Problem ist das du mit dem Switch auf das falsche Marketing reingefallen bist und die falsche Hardware gekauft hast und damit von einer Zwangssoftware zum Konfigurieren und Betrieb abhängig bist. Das rächt sich jetzt mit dem Vendor Lock !

Mit einem Mikrotik Switch und AP hättest du alles onboard gehabt über ein GUI ohne Zwangssoftware oder eben einem normalen Websmart Switch ala Zyxel, Cisco, TP-Link und Co..

Da jetzt den Router als Kaskade sinnlos und überflüssigerweise zusätzlich rennen zu lassen nur um ein leichteres Management zu haben ist eher kontraproduktiv für dein sonst an sich sinnvolles Setup.

Das Problem ist das du mit dem Switch auf das falsche Marketing reingefallen bist und die falsche Hardware gekauft hast und damit von einer Zwangssoftware zum Konfigurieren und Betrieb abhängig bist. Das rächt sich jetzt mit dem Vendor Lock !

Zum konfigurieren ja, aber für den Betrieb muss der Controller nicht laufen ;)Und durch die USG hast du kein leichteres Management. Die USG ist ja nur die Firewall und bei bedarf ein DHCP Server - mehr nicht!

*sense, oder Cisco Firewall oder weiß der Geier versteht sich problemlos mit den Switches bzgl VLAN, Dmz oder sonst was... solang man sich an das Netzwerk 1x1 hält

Mein Vorschlag

Fritzbox weg, stattdessen ein Modem —> pfsense oder vorzugsweise OPNsense —> Switch mit VLAN ——> Endgeräte

Zitat von @imacer:

Ich habe an der Fritzbox ja noch meine Telefone laufen - und nutze auch die Faxfunktion. Wenn ich das umlegen kann auf

ein anderes Gerät - also eine VOIP Konfiguration - aber da muss ich mich auch erst noch reinarbeiten.

Hast Du einen Vorschlag für ein Modem? Und ist es dann nicht unsicherer wenn die Pfsense ganz am Rand steht?

Zitat von @tech-flare:

Mein Vorschlag

Fritzbox weg, stattdessen ein Modem —> pfsense oder vorzugsweise OPNsense —> Switch mit VLAN ——> Endgeräte

Mein Vorschlag

Fritzbox weg, stattdessen ein Modem —> pfsense oder vorzugsweise OPNsense —> Switch mit VLAN ——> Endgeräte

Ich habe an der Fritzbox ja noch meine Telefone laufen - und nutze auch die Faxfunktion. Wenn ich das umlegen kann auf

ein anderes Gerät - also eine VOIP Konfiguration - aber da muss ich mich auch erst noch reinarbeiten.

Hast Du einen Vorschlag für ein Modem? Und ist es dann nicht unsicherer wenn die Pfsense ganz am Rand steht?

Bis 100 Mbit Draytek Vigor 130, wenn du schnelleres Internet hast, dass den Nachfolger.

Warum soll es unsicher sein? Die pfsense ist eine Firewall und genau dafür gemacht... sie kann mehr als

Eine fritzbox und ist ggf. sogar noch sicherer, wenn sie richtig konfiguriert ist.

Eine Sense kann man im professionelle Business Umfeld einsetzen... eine fritzbox sollte man dort stets meiden

Dann habe ich mit meiner Konfiguration die bestmögliche Sicherheit? Oder was kann ich noch machen um das ganze noch sicherer zu machen?

Ich möchte das verstehen. Ich dachte - wenn jemand von außen durch die erste Firewall kommen sollte - dann hätte er immer noch die zweite

Firewall als Hürde. Laufen in den ganzen Firmen auch nur eine Firewall?

Eine richtig konfigurierte Sense ist sicher Ich möchte das verstehen. Ich dachte - wenn jemand von außen durch die erste Firewall kommen sollte - dann hätte er immer noch die zweite

Firewall als Hürde. Laufen in den ganzen Firmen auch nur eine Firewall?

Auch bei uns im Haus läuft nur eine 1 Firewall bei 1.000 Endgeräten (gut..2 , aber im HA Modus) q

Woher kommt deine Annahme, dass 2 Firewalls sicherer sind? Aus den berühmten Hollywoodfilmen mit mehrstufiger Firewall? ;)

Natürlich kannst Du beliebig viele Firewalls hintereinander schalten.

Das wird auch im Falle von Mehrfach-NAT keine Geschwindigkeitsprobleme verursachen.

Mehrstufige Firewall-Konzepte haben immer noch ihre Daseinsberechtigung. Der Admin muss aber den Mehrwert abschöpfen können.

Ob Du persönlich in der Lage bist das zu verwalten oder Anwendungsszenarien hast die nachteilig sein können, das steht auf einen anderen Blatt. Ob es sinnvoll ist, nur weil es funktioniert, das ist außerdem fragwürdig.

Eine Fritzbox ist nicht unsicherer als eine pfsense.

Grundsätzlich scheint es so, als hättest du falsche Vorstellungen von Netzwerken und Sicherheit.

Das wird auch im Falle von Mehrfach-NAT keine Geschwindigkeitsprobleme verursachen.

Mehrstufige Firewall-Konzepte haben immer noch ihre Daseinsberechtigung. Der Admin muss aber den Mehrwert abschöpfen können.

Ob Du persönlich in der Lage bist das zu verwalten oder Anwendungsszenarien hast die nachteilig sein können, das steht auf einen anderen Blatt. Ob es sinnvoll ist, nur weil es funktioniert, das ist außerdem fragwürdig.

Eine Fritzbox ist nicht unsicherer als eine pfsense.

Grundsätzlich scheint es so, als hättest du falsche Vorstellungen von Netzwerken und Sicherheit.

Brauche ich denn nun noch den zweiten LAN Ausgang an der PFsense für meine DMZ oder kann ich das

alles über VLANs abdecken - denen ich ja genauso Regeln in der Firewall zuordnen kann?!?

Oder habe ich dann irgendein Problem welches ich im Moment nicht sehen kann?

Nein...du kannst alles über VLAN an einem Port laufen lassenalles über VLANs abdecken - denen ich ja genauso Regeln in der Firewall zuordnen kann?!?

Oder habe ich dann irgendein Problem welches ich im Moment nicht sehen kann?

I

1 x WAN

1 x LAN inkl. DMZ (alles über VLAN geregelt)

Zitat von @imacer:

Wenn ich alles über den LAN Port laufen lassen kann und die verschiedenen Netze über VLANs laufen -

hat denn dann der "alte" DMZ Port noch einen Sinn wenn ich nur einen WAN Zugang habe?

Ich würde den Port an der USG einfach frei lassen.....Wenn ich alles über den LAN Port laufen lassen kann und die verschiedenen Netze über VLANs laufen -

hat denn dann der "alte" DMZ Port noch einen Sinn wenn ich nur einen WAN Zugang habe?

1 x WAN

1 x LAN inkl. DMZ (alles über VLAN geregelt)

Der Beitrag ist zwar schon etwas älter, aber bei mir gerade wieder aktuell.

Bei mir sieht die Konstellation wie folgt aus:

Client > UniFi LAN > Unifi Gateway > pfSense > Router > Internet

Auf dem pfSense nutzen wie das Captive Portal.

Das Gateway ist neu dazugekommen. Die Nutzer kommen auch ins Internet, jedoch ist es so, dass wenn sich der erste Nutzer anmeldet in den Verbindungen vom Captive Portal der erste angemeldete Nutzer sich mit der MAC und IP des Gateways (WAN Seite) im Captive Portal registriert. Alle nachfolgenden Nutzer müssen sich dann nicht mehr authentifizieren und können somit direkt ins Internet. Wie bekomme ich es denn jetzt hin, dass jeder Client sich auch mit seiner IP und MAC-Adresse am Captive Portal registriert ?

@imacer: Du hast geschrieben, dass dein Captive Portal nun läuft, hast du das gleiche Problem gehabt und hast es lösen können ? Gruß Sascha

Bei mir sieht die Konstellation wie folgt aus:

Client > UniFi LAN > Unifi Gateway > pfSense > Router > Internet

Auf dem pfSense nutzen wie das Captive Portal.

Das Gateway ist neu dazugekommen. Die Nutzer kommen auch ins Internet, jedoch ist es so, dass wenn sich der erste Nutzer anmeldet in den Verbindungen vom Captive Portal der erste angemeldete Nutzer sich mit der MAC und IP des Gateways (WAN Seite) im Captive Portal registriert. Alle nachfolgenden Nutzer müssen sich dann nicht mehr authentifizieren und können somit direkt ins Internet. Wie bekomme ich es denn jetzt hin, dass jeder Client sich auch mit seiner IP und MAC-Adresse am Captive Portal registriert ?

@imacer: Du hast geschrieben, dass dein Captive Portal nun läuft, hast du das gleiche Problem gehabt und hast es lösen können ? Gruß Sascha

Eigentlich völliger Unsinn 2 Firewalls zu kaskadieren...aber egal.

Die Lösung ist kinderleicht:

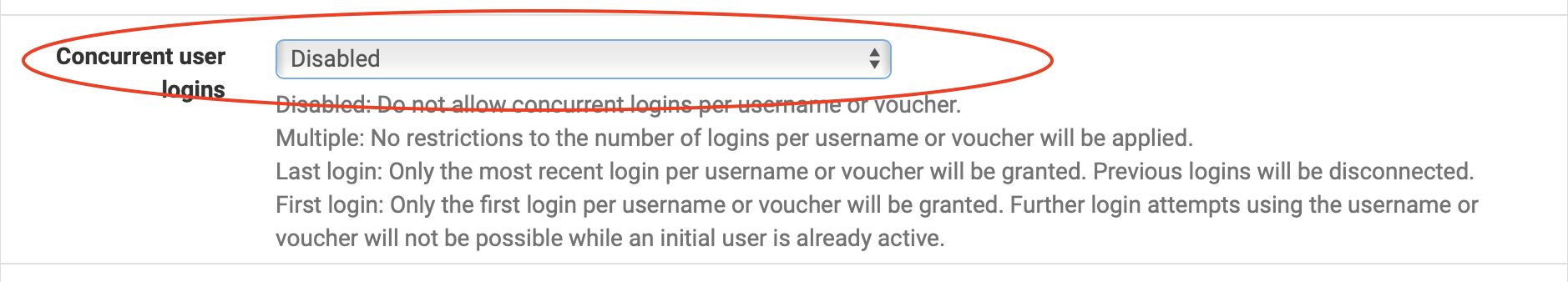

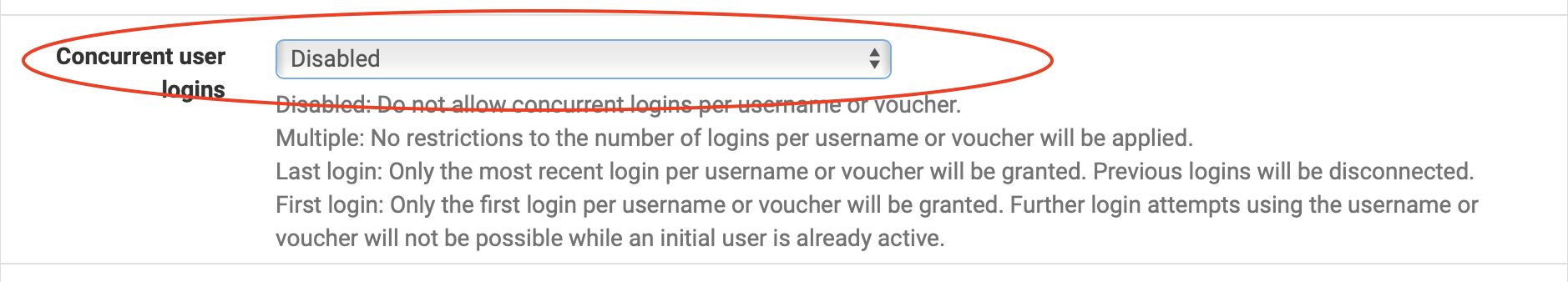

In den Captive Portal Settings setzt du die Concurrent User Logins auf Disabled dann ist sofort Schluss mit den parallelen User Logins !

Alles Weitere erklärt das Gastnetz Tutorial zu dem Thema:

WLAN oder LAN Gastnetz einrichten mit einem Captive Portal (Hotspot Funktion)

Bzw. eine komfortable Voucher Verwaltung des pfSense Gastnetzes:

Voucher für pfSense online verwalten und optional Voucher per SMS verschicken

Netzwerk Management Server mit Raspberry Pi

Oder auch hier wenns mal mit anderer Hardware realisiert ist:

Dynamische VLAN Zuweisung für WLAN (u. LAN) Clients mit Mikrotik

Die Lösung ist kinderleicht:

In den Captive Portal Settings setzt du die Concurrent User Logins auf Disabled dann ist sofort Schluss mit den parallelen User Logins !

Alles Weitere erklärt das Gastnetz Tutorial zu dem Thema:

WLAN oder LAN Gastnetz einrichten mit einem Captive Portal (Hotspot Funktion)

Bzw. eine komfortable Voucher Verwaltung des pfSense Gastnetzes:

Voucher für pfSense online verwalten und optional Voucher per SMS verschicken

Netzwerk Management Server mit Raspberry Pi

Oder auch hier wenns mal mit anderer Hardware realisiert ist:

Dynamische VLAN Zuweisung für WLAN (u. LAN) Clients mit Mikrotik

Ich danke dir für deine prompte Antwort.

Leider löst das jedoch nicht mein Problem.

Der erste der sich anmeldet ist der jenige der das Tor für alle weiteren Nutzer öffnet.

Eventuell muss ich doch noch etwas genauer werden:

Client > UniFi LAN > Unifi Gateway > pfSense > Router > Internet

Der Client erhält seine IP per DHCP vom UniFi Gateway (LAN Seite), kommt dann über die WAN Seite an den pfSense.

Hier wird lediglich die IP und die MAC von der WAN Seite des Gateways mit dem Anmeldenamen des ersten Nutzers angezeigt.

Ist NAT vom Gateway ggf. hier das Problem ?

Leider löst das jedoch nicht mein Problem.

Der erste der sich anmeldet ist der jenige der das Tor für alle weiteren Nutzer öffnet.

Eventuell muss ich doch noch etwas genauer werden:

Client > UniFi LAN > Unifi Gateway > pfSense > Router > Internet

Der Client erhält seine IP per DHCP vom UniFi Gateway (LAN Seite), kommt dann über die WAN Seite an den pfSense.

Hier wird lediglich die IP und die MAC von der WAN Seite des Gateways mit dem Anmeldenamen des ersten Nutzers angezeigt.

Ist NAT vom Gateway ggf. hier das Problem ?

Der erste der sich anmeldet ist der jenige der das Tor für alle weiteren Nutzer öffnet.

Nein ! Sorry, das ist Blödsinn, denn das Captive Portal basiert auf der Mac Adresse des Clients.Nur bei erfolgreicher Authentisierung wird diese Client Mac Adresse in die IP Forwarding Datenbank der Firewall übernommen und erst dann kann Traffic geforwardet werden.

Wenn das bei dir nicht so ist zeigt das entweder das du...

- Dein Captive Portal völlig falsch konfiguriert hast. Oder...

- aus dem Gastnetz noch irgendwo einen Backdoor Router hast der das CP umgeht.

Ist NAT vom Gateway ggf. hier das Problem ?

Ja das ist der Grund !Stöpsel deinen Client einmal direkt an die pfSense und den dortigen Gastport und ziehe den ganzen Unify Schrott davor ab, dann wirst du sehen das das sauber funktioniert.

Der Grund ist auch klar:

Die Unify Gateway Gurke davor ist ein NAT Router bzw. arbeitet als NAT Router. Sprich sie setzt ALLES was an Netzwerk Clients davor liegt auf ihren WAN Port und ihre dortige IP Adresse um. Die dahinter liegende pfSense kann also keinerlei Mac Adressen der Gast Clients erkennen, denn sie "sieht" ja nur Mac und IP des Unify WAN Ports und damit nur einen einzelnen User.

Dein Problem ist schon ein Fehler im Design deines Netzes. Das Gastnetz des "UniFy LANs" darf NICHT über das Gateway laufen. Es MUSS ein isoliertes Layer 2 Segment (VLAN) sein in das die pfSense direkt mit ihrem Captive Portal Port verbunden ist. Die pfSense vergibt dann dort auch per DHCP IP Adressen in diesem Segment. So wird ein Schuh draus !

Fazit:

Strukturiere dein Gastnetz entsprechend so um, dann klappt das auch sofort wie es soll !

Sinnvoll wäre das Unify Gateway vor der pfSense zu entsorgen. Das ist so oder nur ein sinnloser Durchlauferhitzer, denn welchen tieferen Sinn sollten 2 kaskadierte Firewalls haben ?! Dadurch wird ein netz nicht sicherer. Das einzige was die macht ist Strom kosten und Performance fressen. Von der gruseligen Hardware der Unify Komponenten an sich jetzt erstmal gar nicht zu reden...

Wie man sowas sinnvoll umsetzt erklärt dir das hiesige VLAN Tutorial:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Es hat dazu auch ein entsprechendes Praxisbeispiel mit genau so einem Setup.