Problem mit Captive Portal und PfSense und FreeRadius

Hallo Zusammen,

mich plagt noch ein Fehler bei meiner PfSense in Verbindung mit FreeRadius und Captive Portal.

Zum System:

PfSense 2.4.3

FreeRadius3 0.15.5

Folgendes habe ich konfiguriert:

- FreeRadius auf der PfSense installiert,

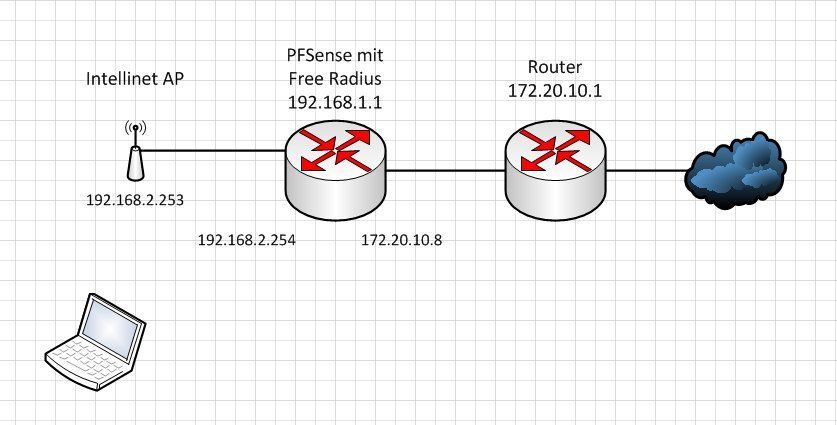

- NAS Client angelegt (ist ein mit Kabel angeschlossener Wlan AP mit der IP 192.168.2.253 am Interface 192.168.2.254 der PfSense )

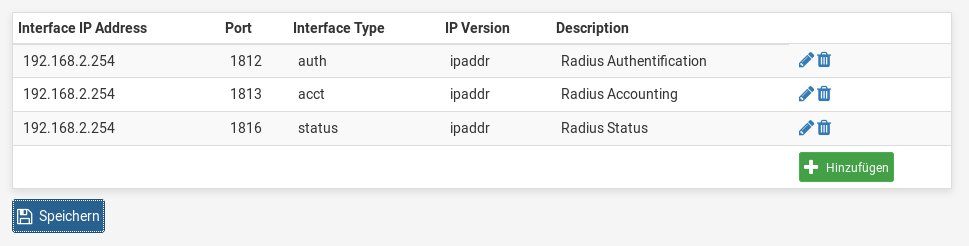

- Interfaces definiert (Port 1813)

- Benutzer in der FreeRadius Verwaltung angelegt

Login getestet indem ich mich mit einem Laptop mit dem WLAN verbunden habe.

Abfrage nach Benutzername und PW kam, eingegeben und Internetverbindung steht.

Funktioniert also alles wunderbar.

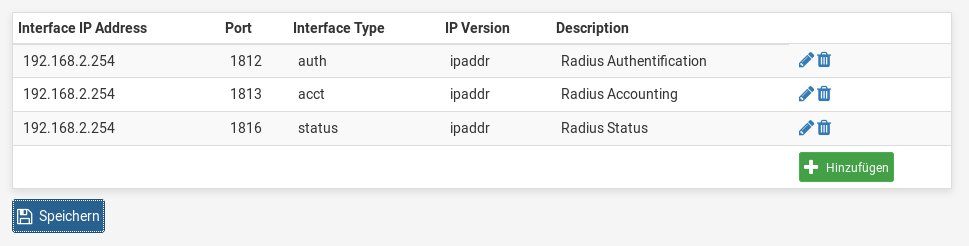

Nun habe ich Captive Portal aktiviert und in der Einstellung für FreeRadius weitere Interfaces (Port 1812 / 1816) definiert.

Wenn ich mich nun mit dem WLan verbinde kommt keine Abfrage nach Benutzer und PW mehr und ich werde direkt auf die Landing Page geleitet, passt ja soweit.

Aber nun bekomme ich mit dem gleichen Benutzer der vorher funktionierte einen Fehler:

Error sending request: No valid RADIUS responses received

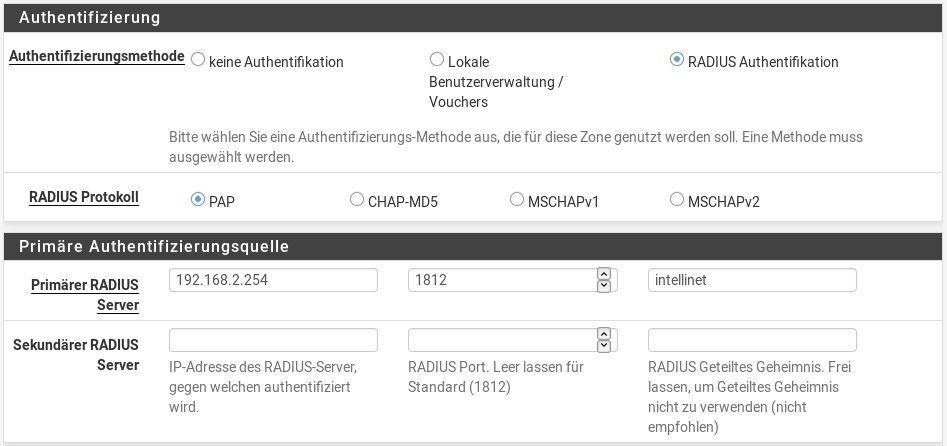

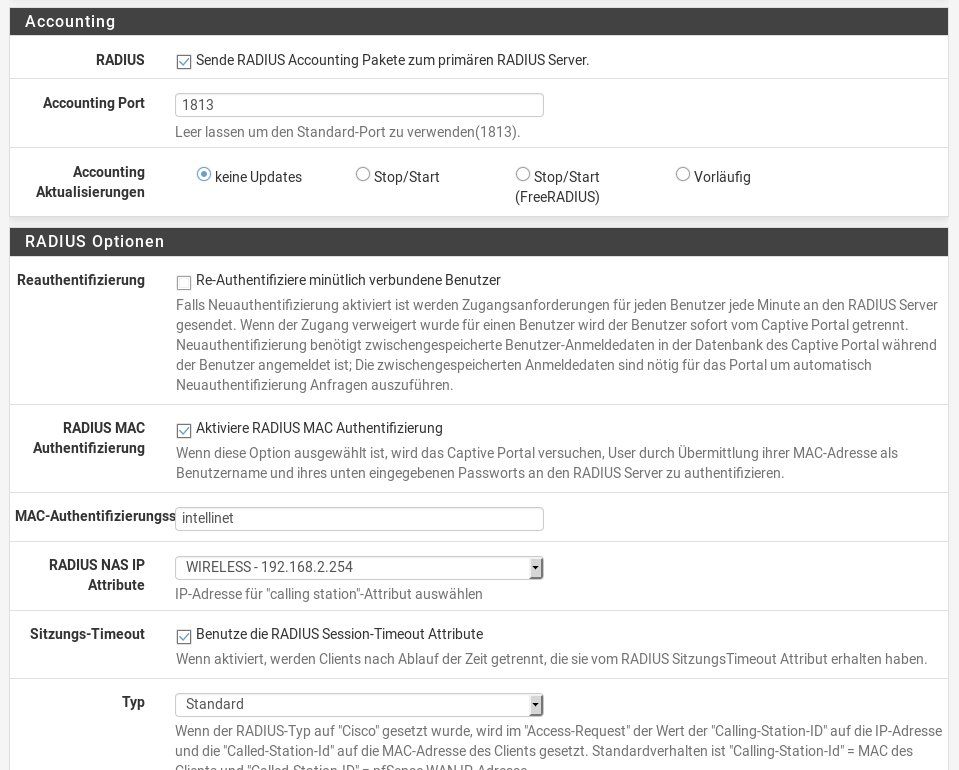

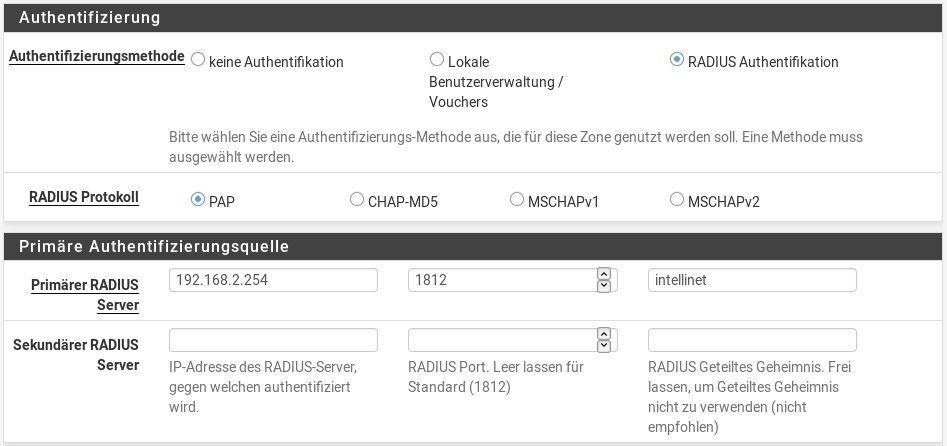

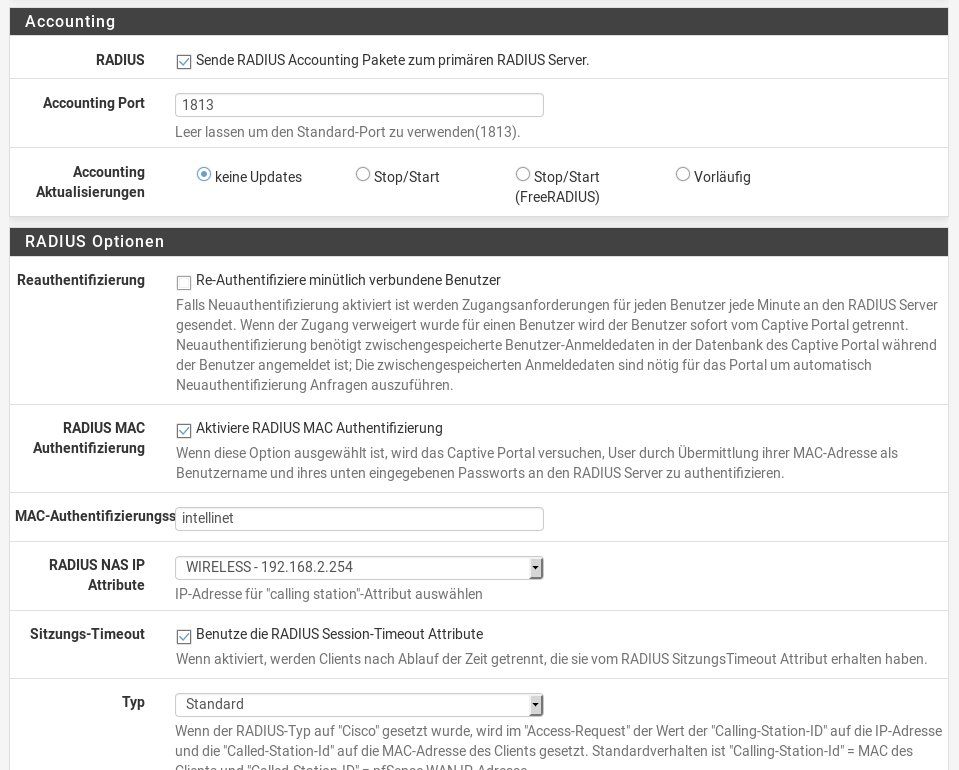

Meine Einstellung im CP und Raduis ist folgende:

Weiterhin habe ich alles soweit auf default gelassen.

An dieser Stelle komme ich nicht weiter.

Was habe ich vergessen ?

Vielen Dank schon mal für eure Hilfe

mich plagt noch ein Fehler bei meiner PfSense in Verbindung mit FreeRadius und Captive Portal.

Zum System:

PfSense 2.4.3

FreeRadius3 0.15.5

Folgendes habe ich konfiguriert:

- FreeRadius auf der PfSense installiert,

- NAS Client angelegt (ist ein mit Kabel angeschlossener Wlan AP mit der IP 192.168.2.253 am Interface 192.168.2.254 der PfSense )

- Interfaces definiert (Port 1813)

- Benutzer in der FreeRadius Verwaltung angelegt

Login getestet indem ich mich mit einem Laptop mit dem WLAN verbunden habe.

Abfrage nach Benutzername und PW kam, eingegeben und Internetverbindung steht.

Funktioniert also alles wunderbar.

Nun habe ich Captive Portal aktiviert und in der Einstellung für FreeRadius weitere Interfaces (Port 1812 / 1816) definiert.

Wenn ich mich nun mit dem WLan verbinde kommt keine Abfrage nach Benutzer und PW mehr und ich werde direkt auf die Landing Page geleitet, passt ja soweit.

Aber nun bekomme ich mit dem gleichen Benutzer der vorher funktionierte einen Fehler:

Error sending request: No valid RADIUS responses received

Meine Einstellung im CP und Raduis ist folgende:

Weiterhin habe ich alles soweit auf default gelassen.

An dieser Stelle komme ich nicht weiter.

Was habe ich vergessen ?

Vielen Dank schon mal für eure Hilfe

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 373226

Url: https://administrator.de/forum/problem-mit-captive-portal-und-pfsense-und-freeradius-373226.html

Ausgedruckt am: 13.07.2025 um 19:07 Uhr

8 Kommentare

Neuester Kommentar

Hallo,

Was sagen deine Logs der PFSense und deines Radius?

Schon mal durchgearbeitet? wiki.freeradius.org/guide/Basic-configuration-HOWTO

Gruß,

Peter

Was sagen deine Logs der PFSense und deines Radius?

Schon mal durchgearbeitet? wiki.freeradius.org/guide/Basic-configuration-HOWTO

Gruß,

Peter

Hallo,

Wir haben deine IPs und wer hat welche nicht gerade im Kopf. Wir sind hier sozusagen Blind und Taub.

Gruß,

Peter

Zitat von @Machello:

(Anscheinend wird anhand der MAC Adresse die Auth. beim Verbinden gemacht weil keine Abfrage kommt. Die Option ist auch aktiviert)

Was immer du am Radius eigestellt hast.(Anscheinend wird anhand der MAC Adresse die Auth. beim Verbinden gemacht weil keine Abfrage kommt. Die Option ist auch aktiviert)

Das ist mir am Anfang gar nicht bewusst gewesen.

Scheint dein erster Radius mit PFSense zu sein,oder?(Bei der Eingabe von Benutzername / PW auf der LandingPage kommt dann der Fehler, NO Valide Radius response received)

Wo wir das denn eingegeben, einfach so auf der Webseite oder gibt es eine Aufforderung und Fenster/Maske?May 6 20:34:55 logportalauth 97421 Zone: 123_captive_portal - ERROR: Markus, 80:19:34:08:XX:XX, 192.168.2.103, Error sending request: No valid RADIUS responses received

Und von wem und woher stammt dieser Log Eintrag?Wir haben deine IPs und wer hat welche nicht gerade im Kopf. Wir sind hier sozusagen Blind und Taub.

Gruß,

Peter

Hallo,

Gruß,

Peter

Zitat von @Machello:

das ganze Durcheinander zwar im Kopf aber es ist sicherlich schwer nachzuvollziehen wenn man nicht vor dem System sitzt.

Ja, das ist mitunter schweisstreibende als das ganze irgendwie aufzubauen das ganze Durcheinander zwar im Kopf aber es ist sicherlich schwer nachzuvollziehen wenn man nicht vor dem System sitzt.

Die Eingabe für Benutzername und PW wird nach dem wählen des WLANs im Browser abgefragt der automatisch geöffnet wird.

Hört sich für mich jetzt so an das ein Browser jetz ohne zutun einfach Daten engegennimmt und an einen Radius sendet, ohne mich zu fragen oder zu Informieren Aber nun läuft es, und ich kann weiter vorgehen.

Dann mach aber bitte noch einen grünen Balken dran Wie kann ich einen Beitrag als gelöst markieren?Ich schreibe eine Studienarbeit darüber

Aber nicht mit deinen geposteten Kauderwelsch von hier, oder?Die Praxis fehlt echt in nahezu allen Informatik Studiengängen, daher versuche ich immer alles was so möglich ist in "real" nachzubauen.

Das ist löblich, aber weit von der Realität entfernt, leider. Aber gutes gelingen.Gruß,

Peter

Die hiesigen Tutorials erklären eigentlich alle Schritte:

Freeradius Management mit WebGUI

Sichere 802.1x WLAN-Benutzer Authentisierung über Radius

Netzwerk Management Server mit Raspberry Pi

Sinnvoller ist es erstmal mit einem Test Tool wie NTRadPing den FreeRadius auf der pfSense zu testen das der richtig konfiguriert ist und Radius Pakete da auch ankommen.

novell.com/coolsolutions/tools/14377.html

Da du richtigerweise nicht das LAN Default Netzwerk nutzt mit der Default alles erlaubt Regel ist es gut möglich das deine Radius Pakete vom AP an den Server 8pfSense) gar nicht durchkommen.

Das passiert oft und bedenken FW Anfänger häufig nicht wenn sie einen WPA2 Enterprise AP hinter einem Cative Portal istallieren.

Hier hast du ja 2 Fallen die diese Radius Pakete an die pfSense blockieren können:

Was das FW Regelset anbetrifft geht das hiesige Tutorial genau darauf ein. Lesen hilft also...!

WLAN oder LAN Gastnetz einrichten mit einem Captive Portal (Hotspot Funktion)

Außer Port TCP/UDP 53 (DNS), TCP 80 (HTTP) und TCP 8000 (Portalseite) musst du zwingend auch noch TCP/UDP 1812 und 1813 die Radius Ports freigeben.

Das wäre der erste Schritt aber dann bleiben diese Pakete auch noch am Captive Portal hängen, denn das blockiert ja alles was nicht authentisiert ist.

Da der AP ja aber der Absender ist der im gleichen Gastnetz liegt hängt der auch am CP fest, logisch.

Hier muss man also erst unter Services --> Captive Portal --> <CP_Name> --> MACs Eine Ausnameregel aktivieren für die Hardware Mac Adresse des APs ! Damit bleiben dann Pakete die der AP selber sendet nicht mehr am CP hängen weil sie nicht authentisiert werden durch diese Ausnahmeregel.

Erst dann können die Radius Pakete das Netzwerk Gast Segment vollständig passieren und die pfSense Firewall bzw. den dortigen Radius Server erreichen.

Mit dem Menü Diagnostics --> Packet Capture hättest du das auch ganz leicht selber rausfinden und fixen können !

Freeradius Management mit WebGUI

Sichere 802.1x WLAN-Benutzer Authentisierung über Radius

Netzwerk Management Server mit Raspberry Pi

Sinnvoller ist es erstmal mit einem Test Tool wie NTRadPing den FreeRadius auf der pfSense zu testen das der richtig konfiguriert ist und Radius Pakete da auch ankommen.

novell.com/coolsolutions/tools/14377.html

Da du richtigerweise nicht das LAN Default Netzwerk nutzt mit der Default alles erlaubt Regel ist es gut möglich das deine Radius Pakete vom AP an den Server 8pfSense) gar nicht durchkommen.

Das passiert oft und bedenken FW Anfänger häufig nicht wenn sie einen WPA2 Enterprise AP hinter einem Cative Portal istallieren.

Hier hast du ja 2 Fallen die diese Radius Pakete an die pfSense blockieren können:

- Einmal das Firewall Regelset

- und zum zweiten das Captive Portal

Was das FW Regelset anbetrifft geht das hiesige Tutorial genau darauf ein. Lesen hilft also...!

WLAN oder LAN Gastnetz einrichten mit einem Captive Portal (Hotspot Funktion)

Außer Port TCP/UDP 53 (DNS), TCP 80 (HTTP) und TCP 8000 (Portalseite) musst du zwingend auch noch TCP/UDP 1812 und 1813 die Radius Ports freigeben.

Das wäre der erste Schritt aber dann bleiben diese Pakete auch noch am Captive Portal hängen, denn das blockiert ja alles was nicht authentisiert ist.

Da der AP ja aber der Absender ist der im gleichen Gastnetz liegt hängt der auch am CP fest, logisch.

Hier muss man also erst unter Services --> Captive Portal --> <CP_Name> --> MACs Eine Ausnameregel aktivieren für die Hardware Mac Adresse des APs ! Damit bleiben dann Pakete die der AP selber sendet nicht mehr am CP hängen weil sie nicht authentisiert werden durch diese Ausnahmeregel.

Erst dann können die Radius Pakete das Netzwerk Gast Segment vollständig passieren und die pfSense Firewall bzw. den dortigen Radius Server erreichen.

Mit dem Menü Diagnostics --> Packet Capture hättest du das auch ganz leicht selber rausfinden und fixen können !