QNAP NAS Daten von einer Festplatte nach zurücksetzung

Guten tag liebe Leute,

Ich habe hier ein QNAP TS-259 Pro+ mit folgender Vorgeschichte:

Das NAS wurde ganz normal mit 2 mal 3TB Seagate Barracuda-Platten in einem RAID 1 betrieben. So weit lief auch alles normal, bis eine Platte ausfiel.

In solch einem Fall, wollte ich ganz normal die defekte Platte tauschen, sodass sich mit der noch vorhandenen Platte wieder ein RAID 1 aufbaut. Dies hat jedoch nicht funktioniert.

Als ich auf das Systeminterface zugreifen wollte, wurde jedoch mein ursprüngliches Passwort nicht angenommen, weshalb ich die gesamte Konfiguration zurücksetzte.

Als ich auf das NAS, nach der Zurücksetzung wieder zugreifen wollte, wurde ich vom System gefragt, was ich den mit der bereits verbauten Festplatte machen möchte, wobei ich mir dachte, dass es bei dieser Aktion gut möglich ist, dass die Festplatte dabei Formatiert wird.

Die Festplatte, auf welcher sich die Daten befinden, habe ich somit geklont, um einen Datenverlust vorzubeugen.

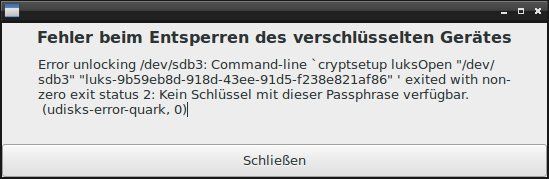

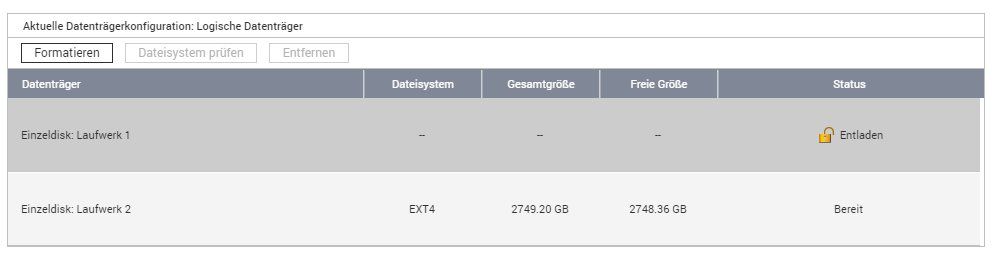

Ich habe auch bereits versucht mir die Daten auf der Festplatte auf einem Linux-System anzusehen. Die Partitionen sind einwandfrei erkennbar, jedoch ist die Datenpartition via LUKS verschlüsselt. Auf dem NAS System ist es möglich diese Verschlüsselung zu öffnen, jedoch unter einem anderem Linux, mit dem gleichen Passwort, nicht.

Mein Anliegen ist nun dieses:

Wie bekomme ich die Daten der nicht defekten Festplatte des NAS-Systems?

Im NAS ist es möglich den Schlüssel der Verschlüsselten Platte einzugeben, jedoch nicht die Daten der Partition direkt einzusehen.

Auf einem anderen Linux ist es mir wiederum nicht möglich den Datenträger zu entsperren...

Meinen Linux-Kenntnisse sind so lala.

Ich freue mich über jegliche Hilfe und bedanke mich jetzt schon mal.

Gruß Honkelord

Ich habe hier ein QNAP TS-259 Pro+ mit folgender Vorgeschichte:

Das NAS wurde ganz normal mit 2 mal 3TB Seagate Barracuda-Platten in einem RAID 1 betrieben. So weit lief auch alles normal, bis eine Platte ausfiel.

In solch einem Fall, wollte ich ganz normal die defekte Platte tauschen, sodass sich mit der noch vorhandenen Platte wieder ein RAID 1 aufbaut. Dies hat jedoch nicht funktioniert.

Als ich auf das Systeminterface zugreifen wollte, wurde jedoch mein ursprüngliches Passwort nicht angenommen, weshalb ich die gesamte Konfiguration zurücksetzte.

Als ich auf das NAS, nach der Zurücksetzung wieder zugreifen wollte, wurde ich vom System gefragt, was ich den mit der bereits verbauten Festplatte machen möchte, wobei ich mir dachte, dass es bei dieser Aktion gut möglich ist, dass die Festplatte dabei Formatiert wird.

Die Festplatte, auf welcher sich die Daten befinden, habe ich somit geklont, um einen Datenverlust vorzubeugen.

Ich habe auch bereits versucht mir die Daten auf der Festplatte auf einem Linux-System anzusehen. Die Partitionen sind einwandfrei erkennbar, jedoch ist die Datenpartition via LUKS verschlüsselt. Auf dem NAS System ist es möglich diese Verschlüsselung zu öffnen, jedoch unter einem anderem Linux, mit dem gleichen Passwort, nicht.

Mein Anliegen ist nun dieses:

Wie bekomme ich die Daten der nicht defekten Festplatte des NAS-Systems?

Im NAS ist es möglich den Schlüssel der Verschlüsselten Platte einzugeben, jedoch nicht die Daten der Partition direkt einzusehen.

Auf einem anderen Linux ist es mir wiederum nicht möglich den Datenträger zu entsperren...

Meinen Linux-Kenntnisse sind so lala.

Ich freue mich über jegliche Hilfe und bedanke mich jetzt schon mal.

Gruß Honkelord

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 325437

Url: https://administrator.de/forum/qnap-nas-daten-von-einer-festplatte-nach-zuruecksetzung-325437.html

Ausgedruckt am: 31.03.2025 um 01:03 Uhr

22 Kommentare

Neuester Kommentar

Hallo,

https://forum.qnap.com/viewtopic.php?t=86867

der letze Post ist lustig.

Wenn Du die Platte im Linux hast und das Passwort eingibst, was passiert dann? Kommst Du auf die Platte drauf, kannst die Mounten, aber alles ist leer?

Wenn Du die Platte 1:1 geclont hast, arbeite mit dem Clon weiter, die ursprungsdaten können ja dann nicht verloren gehen.

Es kann natürlich auch sein, das der RAID1 nie funktioniert hatte.

Gruß

Chonta

https://forum.qnap.com/viewtopic.php?t=86867

der letze Post ist lustig.

Wenn Du die Platte im Linux hast und das Passwort eingibst, was passiert dann? Kommst Du auf die Platte drauf, kannst die Mounten, aber alles ist leer?

Wenn Du die Platte 1:1 geclont hast, arbeite mit dem Clon weiter, die ursprungsdaten können ja dann nicht verloren gehen.

Es kann natürlich auch sein, das der RAID1 nie funktioniert hatte.

Gruß

Chonta

Es kann natürlich auch sein, das der RAID1 nie funktioniert hatte.

Was zu vermuten ist...Normal reicht es die neue Platte dazuzustecken und gut iss. Das RAID stellt sich dann wieder her. Sowas ist essentiell in einem NAS und man kann wohl davon ausgehen das QNAP bei einer solchen NAS Basisanforderung nicht patzt.

Schon gar nicht wenn man die regelmäßigen FW Updates eingespielt hat.

Hier wurde auch mal wieder gegen den goldenen RAID Grundsatz verstoßen der klar sagt das man niemals 2 baugleiche Platten und schon gar nicht welche aus der gleichen Charge verwenden sollte.

Besser also als Ersatz eine WD Red....

Das reine Passwort wird nicht funktionieren da Qnap dieses automatisch mit einem einmaligen Salt transformiert.

Schon probiert?

https://www.kormoc.com/2014/06/10/unlock-qnap-encrypted-disk/

Da du das Qnap schon zurückgesetzt hast ist wird aus dem Extrahieren des Salts wohl nichts mehr.

Gebe das auf deinem QNAP mal in einer SSH Konsole ein um an das transformierte Passwort zu kommen

Gruß mik

Schon probiert?

https://www.kormoc.com/2014/06/10/unlock-qnap-encrypted-disk/

Da du das Qnap schon zurückgesetzt hast ist wird aus dem Extrahieren des Salts wohl nichts mehr.

Gebe das auf deinem QNAP mal in einer SSH Konsole ein um an das transformierte Passwort zu kommen

/sbin/storage_util --encrypt_pwd pwd=<Password>

Das sind die Standard LVM-Tools.

Probier es erst mal über meine oben hinzugefügte Methode zum Erzeugen das transformierten Passwords.

Welche Firmware hat dein Gerät denn überhaupt?

Probier es erst mal über meine oben hinzugefügte Methode zum Erzeugen das transformierten Passwords.

sbin/storage_util:: No such file or directory

Dann wird das Tool wohl jetzt anders heißen, habe hier leider aktuell kein QNAP da.Welche Firmware hat dein Gerät denn überhaupt?

Zitat von @Honkelord:

Nein nicht die, die andere...Zitat von @131381:

Probier es erst mal über meine oben hinzugefügte Methode zum Erzeugen das transformierten Passwords.

Hab ich bereits gemacht. qnap.key hab ich schon.Probier es erst mal über meine oben hinzugefügte Methode zum Erzeugen das transformierten Passwords.

Suche einfach nach dem Utility (find) im Dateisystem wird wahrscheinlich einfach an anderer Stelle liegen.

Geh mal per SSH auf ein QNAP und gebe folgendes ein:

Wenn ein Device gelistet wird mach mal ein (<device> austauschen):

Wieso hast du dir damals beim Einrichten des verschlüsselten Datenträgers das Keyfile nicht gesichert?? Das macht man als erstes wenn man sowas einrichtet.

https://wiki.ubuntuusers.de/LUKS/

https://wiki.ubuntuusers.de/LUKS/Schl%C3%BCsselableitung/#Manuell

dmsetup ls --target cryptcryptsetup luksDump /dev/<device>Wieso hast du dir damals beim Einrichten des verschlüsselten Datenträgers das Keyfile nicht gesichert?? Das macht man als erstes wenn man sowas einrichtet.

https://wiki.ubuntuusers.de/LUKS/

https://wiki.ubuntuusers.de/LUKS/Schl%C3%BCsselableitung/#Manuell

Also, ich habe das hier gerade mal auf einem QNAP TS219P mit aktueller Firmware nachgestellt. Habe eine Disk (Kein RAID / Single Volume) verschlüsselt und dann die Platte ausgehangen und an ein Ubuntu-System gehangen. Ich bin dann wie folgt vorgegangen:

Erstellen eines Binaries um an den Schlüssel für die Luks-Partition zu kommen:

Das ###PASSWORD### ersetzt du durch dein verwendetes Passwort.

Das speicherst du dann als convert.c

Und dann kompilieren:

Dann führst du es aus:

Dann das luksDevice freischalten

Dies sollte erfolgreich sein.

Nun mountest du das Mapper-Device mit

Das konnte hier erfolgreich durchgeführt werden.

Wenn du natürlich ein RAID hattest musst du die Partition eventuell stattdessen mit mdadm einhängen.

Erstellen eines Binaries um an den Schlüssel für die Luks-Partition zu kommen:

Das ###PASSWORD### ersetzt du durch dein verwendetes Passwort.

#include <unistd.h>

#include <stdio.h>

#include <stdlib.h>

#include <crypt.h>

int main()

{

printf("%s",crypt("###PASSWORD###","$1$YCCaQNAP$"));

exit(0);

}Und dann kompilieren:

gcc convert.c -lcrypt -o converter.script./converter.script >keyfile.keycryptsetup luksOpen /dev/deinDevice DeinDevice --key-file=keyfile.keyNun mountest du das Mapper-Device mit

mount /dev/mapper/DeinDevice /mnt/Pfad -t ext4Das konnte hier erfolgreich durchgeführt werden.

Wenn du natürlich ein RAID hattest musst du die Partition eventuell stattdessen mit mdadm einhängen.