Rogue Access Point

Hi!

ich würde mal gerne etwas wissen:

Wir haben in unserem Unternehmen natürlich Wlan. Es gibt ja den Angriff, dass ein Angreifer einen Access Point eröffnet mit der gleichen SSID und sich die Geräte dann damit verbinden.

Wie genau geht ihr vor, wenn so etwas bei euch passiert / passieren würde?

Schönen Gruß

ich würde mal gerne etwas wissen:

Wir haben in unserem Unternehmen natürlich Wlan. Es gibt ja den Angriff, dass ein Angreifer einen Access Point eröffnet mit der gleichen SSID und sich die Geräte dann damit verbinden.

Wie genau geht ihr vor, wenn so etwas bei euch passiert / passieren würde?

Schönen Gruß

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 338657

Url: https://administrator.de/forum/rogue-access-point-338657.html

Ausgedruckt am: 06.08.2025 um 10:08 Uhr

21 Kommentare

Neuester Kommentar

Prinzipiell nur 802.1x mit Radius Auth (WPA2-Enterprise) an den APs mit Zertifikaten nutzen, da passiert dann in dem Fall nüscht. Wer hier im Firmenumfeld noch mit Passphrases hantiert gehört geköpft!

Vorher schlägt sowieso meistens schon die interne Überwachung Alarm.

Gruß

Vorher schlägt sowieso meistens schon die interne Überwachung Alarm.

Gruß

Zitat von @Axel90:

wenn jetzt doch aber ein Angreifer eine SSID eröffnet, die exakt so heißt wie meine interne, kann es ja passieren, dass Anwender diese SSID anwählen und sich damit verbinden, oder nicht?

Versuchen schon, aber da kommt der Client sowieso nicht weit weil die Auth der AP bei 802.11x nur weiterleitet und das (P)EAP dann fehl schlägt wenn das Zertifikat nicht mit dem definierten übereinstimmt Prinzipiell nur 802.1x mit Radius Auth (WPA2-Enterprise) an den APs mit Zertifikaten nutzen, da passiert dann in dem Fall nüscht. Wer hier im Firmenumfeld noch mit Passphrases hantiert gehört geköpft!

wenn jetzt doch aber ein Angreifer eine SSID eröffnet, die exakt so heißt wie meine interne, kann es ja passieren, dass Anwender diese SSID anwählen und sich damit verbinden, oder nicht?

Genau, wie findest du dann aber den Rogue AP ?

Z.B. Über die Detection auf den APs selber, bessere Geräte bieten das ab Werk. Die scannen regelmäßig die Umgebung und wenn sich ein AP mit der selben SSID findet, gibt's ne Mail an den Admin

Moin,

lg,

Slainte

Prinzipiell nur 802.1x mit Radius Auth (WPA2-Enterprise)

wenn jetzt doch aber ein Angreifer eine SSID eröffnet, die exakt so heißt wie meine interne,

Dann passiert eben nichts, auch der Client auch das Server-Cert prüft (und andersherum) passen die Certs nicht, gibts keine Anmeldung und fertig.wenn jetzt doch aber ein Angreifer eine SSID eröffnet, die exakt so heißt wie meine interne,

lg,

Slainte

Zitat von @Axel90:

Die Anmeldeinformationen werden per GPO Verteilt. Benutzername und Kennwort über Radius überprüft.Prinzipiell nur 802.1x mit Radius Auth (WPA2-Enterprise) an den APs mit Zertifikaten nutzen, da passiert dann in dem Fall nüscht. Wer hier im Firmenumfeld noch mit Passphrases hantiert gehört geköpft!

Da kann der User nicht's falsch machen.

Du k

Gute AP's zeigen die die Signalstärken von Benachbarten Sendern an.

Dadurch kann man's eingrenzen und dann W-Lan Sniffer rum rennen?

Zitat von @Axel90:

Jaja schon! Ich meinte, wie findest du dann den rogue ap, also physikalisch?

Z.B. Über die Detection auf den APs selber, bessere Geräte bieten das ab Werk. Die scannen regelmäßig die Umgebung und wenn sich ein AP mit der selben SSID findet, gibt's ne Mail an den Admin

Jaja schon! Ich meinte, wie findest du dann den rogue ap, also physikalisch?

Gute AP's zeigen die die Signalstärken von Benachbarten Sendern an.

Dadurch kann man's eingrenzen und dann W-Lan Sniffer rum rennen?

Zitat von @Axel90:

Jaja schon! Ich meinte, wie findest du dann den rogue ap, also physikalisch?

Wenn er sich per Kabel drangemogelt hat (wie auch immer) über die Switche/Router Port-Tabellen.Z.B. Über die Detection auf den APs selber, bessere Geräte bieten das ab Werk. Die scannen regelmäßig die Umgebung und wenn sich ein AP mit der selben SSID findet, gibt's ne Mail an den Admin

Jaja schon! Ich meinte, wie findest du dann den rogue ap, also physikalisch?

Wenn er nur drahtlos irgendwo hängt über die Feldstärke, Sniffer und Turnschuhe.

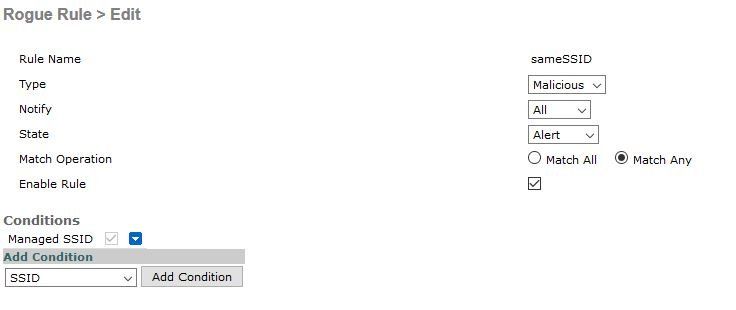

Füge als Bedingung für die Regel deine SSID an

Steht im zweiten Link oben

cisco.com/c/en/us/td/docs/wireless/controller/7-4/configuration/ ...

From the Add Condition drop-down list, choose one or more of the following conditions that the rogue access point must meet and click Add Condition.

SSID—Requires that the rogue access point have a specific user-configured SSID. If you choose this option, enter the SSID in the User Configured SSID text box, and click Add SSID.

SSID—Requires that the rogue access point have a specific user-configured SSID. If you choose this option, enter the SSID in the User Configured SSID text box, and click Add SSID.

Steht im zweiten Link oben

cisco.com/c/en/us/td/docs/wireless/controller/7-4/configuration/ ...

Zitat von @Axel90:

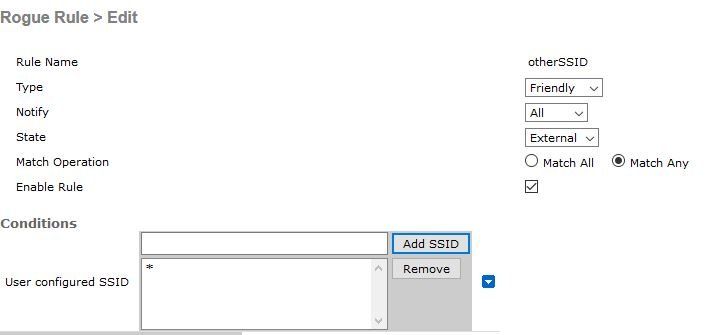

es bleibt aber ein Problem: Ein User öffnet an seinem Smartphone einen Hotspot mit einer beliebigen SSID, die ich nicht weiß.

Kein Problem die werden ja nicht beachtet.es bleibt aber ein Problem: Ein User öffnet an seinem Smartphone einen Hotspot mit einer beliebigen SSID, die ich nicht weiß.

eine Rogue Rule, die bekannte SSIDs zu Friendly APs macht, wie nayarasi das beschreibt, kann ich in diesem Fall nicht aufsetzen.

??? Du definierst doch mit den Regeln welche APs "ungewünscht" sind und klassifizierst sie.Ich seh hier dein Problem nicht, alles Standard.

Das du alles detailliert gelesen hast glaube ich dir in der kurzen Zeit nicht.

I'm out.

Viel Erfolg.

Garnicht, musst du ja auch nicht.

Wie gesagt steht hier

cisco.com/c/en/us/td/docs/wireless/controller/7-4/configuration/ ...

und auch hier

supportforums.cisco.com/discussion/11787571/how-manage-unclassif ...

Du könntest es mir auch einfach sagen wie es geht. Du weißt es ja anscheinend.

Eine weitere Regel erstellen mit einer Priorität die niedriger liegt als die erste welche per Wildcard (RSSI Wert so stellen das jedes Signal genommen wird) alles andere abdeckt und als Friendly deklariert.Wie gesagt steht hier

cisco.com/c/en/us/td/docs/wireless/controller/7-4/configuration/ ...

und auch hier

supportforums.cisco.com/discussion/11787571/how-manage-unclassif ...

The controller verifies that the unknown access point is in the friendly MAC address list. If it is, the controller classifies the access point as Friendly.

If the unknown access point is not in the friendly MAC address list, the controller starts applying rogue classification rules.

If the rogue is already classified as Malicious, Alert or Friendly, Internal or External, the controller does not reclassify it automatically. If the rogue is classified differently, the controller reclassifies it automatically only if the rogue is in the Alert state.

The controller applies the first rule based on priority. If the rogue access point matches the criteria specified by the rule, the controller classifies the rogue according to the classification type configured for the rule.

If the rogue access point does not match any of the configured rules, the controller classifies the rogue as Unclassified.

The controller repeats the previous steps for all rogue access points.

Genau, wie findest du dann aber den Rogue AP ?

Das geht über die BSSID also die Mac des fremden APs. Bei Rogue AP Detection kennen alle APs ihre eigenen BSSID untereinander.Taucht eine fremde BSSID auf senden die APs Deauthentication Frames an den Client der es dann nicht schafft sich mit einem fremden AP zu verbinden.

Ein simpler Klassiker der natürlich im Firmenumfeld immer aktiviert gehört !