SSL-VPN Durchsatz mit ZyXEL USG 110 und USG 100 sehr gering

Hallo Leute,

ich eröffne dann mal mein zweites größeres Thema mit dem ich mich schon lange rumschlage...

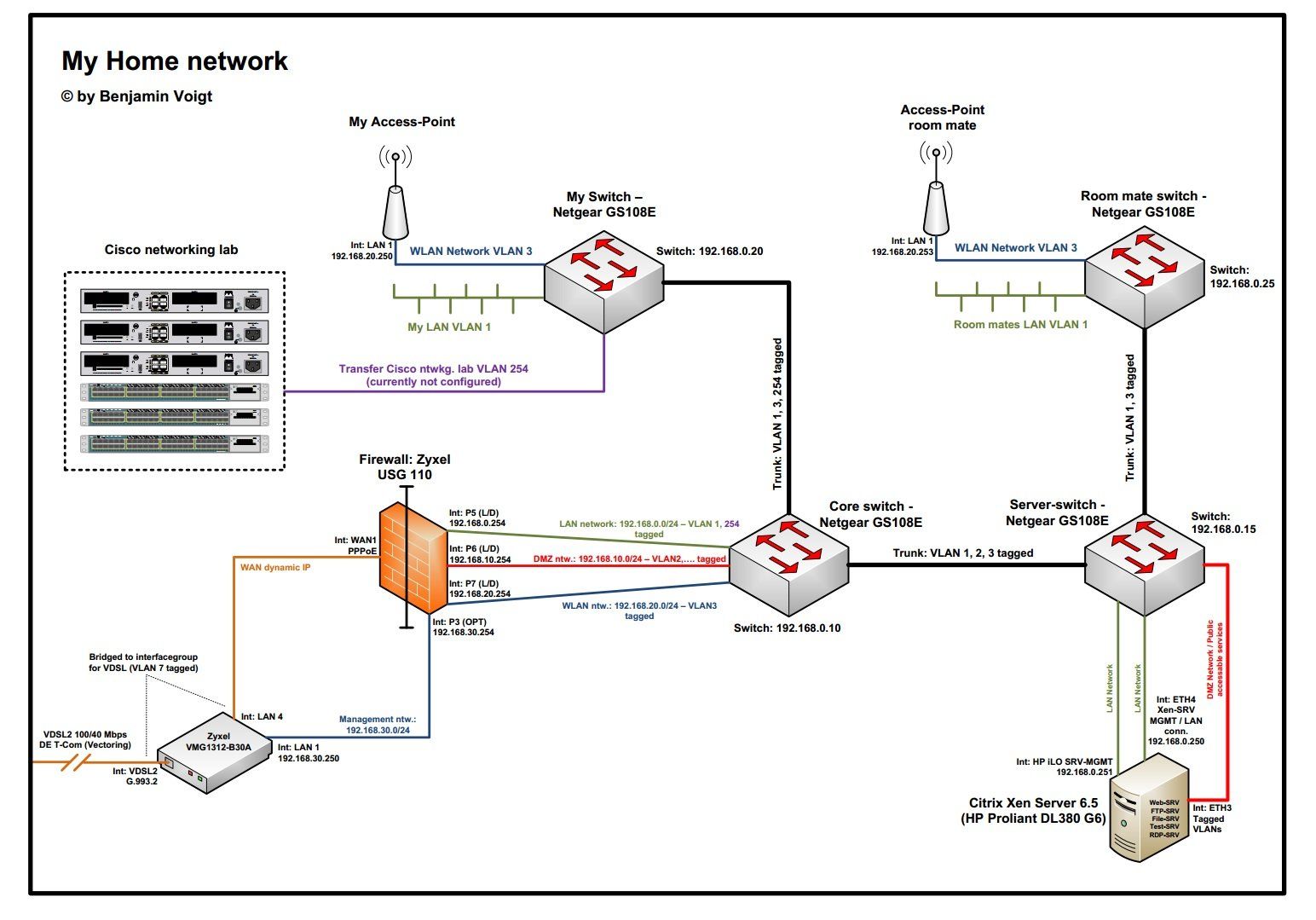

Ich habe seit einigen Jahren als Firewall eine ZyXEL ZyWALL USG 100 im Einsatz gehabt, welche mich an sich nie enttäuscht hat. Das einzige Thema, welches mir immer wieder unangenehm aufgestroßen ist, war der Duchsatz des SSL-VPN. Ich habe diese Angelegenheit vom Hersteller aber nicht weiter verfolgen lassen und selbst auch irgendwann aufgehört mit der Fehlersuche, da ich es schlicht und einfach auf die CPU-Geschindigkeit dieser Firewall geschoben habe (400 MHz Single Core Prozessor ist verbaut).

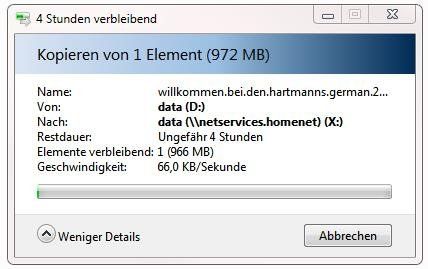

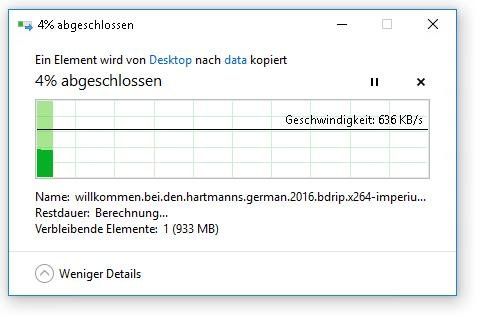

Wir reden hier von Geschwindigkeiten von ca. 70-170 Kbyte/sec. in eingehende Richtung und ca. 230 Kbyte/sec in ausgehende Richtung. Getestet wurde dies mit Dateitransferns von einem im LAN hängendem Server hin zum VPN-Client. Die Gesamtkapazität der Leitung ist Syncron 10MBit in beide Richtungen (Diese gehen auch durch. Normale Downloads oder Uploads laufen mit ca. 1,1 MByte/sec.)

Auf Grund der Durchsatzproblematik habe ich mir irgendwann eine ZyXEL USG 110 angeschafft, welche ich auf Ebay Kl. Anzeigen mal "relativ günstig" bekommen habe (425€). Ich habe soweit es die Konfigurationsmöglichkeiten der neuen Firewall zugelassen haben, die Konfig von der alten händisch und manuell übernommen. Bandbreitenlimitierung ist abgeschaltet, ADP ist abgeschaltet, Virenscan für Clients im LAN ist eingeschaltet, Firewall ist ebenfalls eingeschlatet und beinhaltet ca. 90 Rules.

Auf jedenfall: Ding eingerichtet, in Betrieb genommen und gefreut, dass es stabil läuft. Dann habe ich wieder den Durchsatz-Test des SSL-VPNs gemacht und musste mit entsetzen feststellen, dass sich nichts geändert hat. Die Geschwindigkeiten sind immer noch auf dem gleichen Neviau. Die Firewall läuft hinter einem VDSL 100-Anschluss der Deutschen Telekom. Teste ich via HTTP-Traffic (Also Downloads und Uploads via Browser) komme ich auf die volle Geschwindigkeit meiner Leitung (~95 MBit down, ~39 MBit up). Teste ich via IPSec/L2TP-VPN habe ich ebenfalls vollkommen zufriedenstellende Geschwindigkeiten. Nichts schaut dort danach aus als hätte die Firewall Performanceprobleme. Die Technischen Hardwaredaten der USG 110 sind: 4x 1 GHz QuadCore-Prozessor und 1 GB Ram.

Ich habe anschließend auch einen Test via LAN --> LAN gemacht. Das heißt ich habe HTTPS eingehend auf einem LAN-Interface erlaubt und mich auch direkt über das LAN in das SSL-VPN eingewählt (Linkspeed war in diesem Fall 1 Gbps). Die Testergebnisse waren hier zwar ein kleines Bisschen höher (ausgehend ~4,5MByte/sec., eingehend ~1,5MB/sec.). Diese Ergebnisse sind jedoch sowohl für die Hardwarespezifikationen dieser Firewall als auch für die im Test vorhandene Leitungskapazität absolut miserabel (Siehe Spezifikationen im Anhang). Mit dem LAN --> LAN Test wollte ich Probleme mit dem Internet-Modem ausschließen.

Im Übrigen ist die Prozessorauslastung der Firewall bei Übertragungen via SSL-VPN ebenfalls äußerst neidrig (3-5% max.). Das heißt an überforderter Hardware kann es ebenfalls nicht liegen. ZyXEL ist in dieses Thema mittlerweile schon seit einer Weile eingebunden und deren technische Experten haben sich die Config bereits mehrmals angesehen. Mittlerweile ist es so weit, dass mein Ticket diesbezüglich in der Entwicklungsabteilung gelandet ist und die meine Infrastruktur mit meiner Config simulieren.

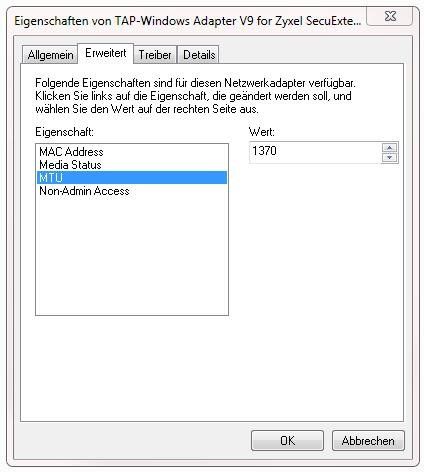

Bzgl. dieses Problemes bin ich mit meinem Latein am Ende. Vor allem weil man in der USG 110 bzgl. des SSL-VPN fast keine Einstellungen treffen kann. Also zumindest bzgl. der Netzwerkverbindungseigenschaften (MTU, UDP oder TCP und so weiter...)

Ich hoffe hoffe hoffe von Euch weiß jemand was da los ist oder los sein könnte. Ich weiß es nicht und ZyXEL scheinbar auch nicht. Vielleicht hjat jemand das gleiche Problem mit einer ZyXEL USG Firewall.

Beste Grüße

Benjamin

ich eröffne dann mal mein zweites größeres Thema mit dem ich mich schon lange rumschlage...

Ich habe seit einigen Jahren als Firewall eine ZyXEL ZyWALL USG 100 im Einsatz gehabt, welche mich an sich nie enttäuscht hat. Das einzige Thema, welches mir immer wieder unangenehm aufgestroßen ist, war der Duchsatz des SSL-VPN. Ich habe diese Angelegenheit vom Hersteller aber nicht weiter verfolgen lassen und selbst auch irgendwann aufgehört mit der Fehlersuche, da ich es schlicht und einfach auf die CPU-Geschindigkeit dieser Firewall geschoben habe (400 MHz Single Core Prozessor ist verbaut).

Wir reden hier von Geschwindigkeiten von ca. 70-170 Kbyte/sec. in eingehende Richtung und ca. 230 Kbyte/sec in ausgehende Richtung. Getestet wurde dies mit Dateitransferns von einem im LAN hängendem Server hin zum VPN-Client. Die Gesamtkapazität der Leitung ist Syncron 10MBit in beide Richtungen (Diese gehen auch durch. Normale Downloads oder Uploads laufen mit ca. 1,1 MByte/sec.)

Auf Grund der Durchsatzproblematik habe ich mir irgendwann eine ZyXEL USG 110 angeschafft, welche ich auf Ebay Kl. Anzeigen mal "relativ günstig" bekommen habe (425€). Ich habe soweit es die Konfigurationsmöglichkeiten der neuen Firewall zugelassen haben, die Konfig von der alten händisch und manuell übernommen. Bandbreitenlimitierung ist abgeschaltet, ADP ist abgeschaltet, Virenscan für Clients im LAN ist eingeschaltet, Firewall ist ebenfalls eingeschlatet und beinhaltet ca. 90 Rules.

Auf jedenfall: Ding eingerichtet, in Betrieb genommen und gefreut, dass es stabil läuft. Dann habe ich wieder den Durchsatz-Test des SSL-VPNs gemacht und musste mit entsetzen feststellen, dass sich nichts geändert hat. Die Geschwindigkeiten sind immer noch auf dem gleichen Neviau. Die Firewall läuft hinter einem VDSL 100-Anschluss der Deutschen Telekom. Teste ich via HTTP-Traffic (Also Downloads und Uploads via Browser) komme ich auf die volle Geschwindigkeit meiner Leitung (~95 MBit down, ~39 MBit up). Teste ich via IPSec/L2TP-VPN habe ich ebenfalls vollkommen zufriedenstellende Geschwindigkeiten. Nichts schaut dort danach aus als hätte die Firewall Performanceprobleme. Die Technischen Hardwaredaten der USG 110 sind: 4x 1 GHz QuadCore-Prozessor und 1 GB Ram.

Ich habe anschließend auch einen Test via LAN --> LAN gemacht. Das heißt ich habe HTTPS eingehend auf einem LAN-Interface erlaubt und mich auch direkt über das LAN in das SSL-VPN eingewählt (Linkspeed war in diesem Fall 1 Gbps). Die Testergebnisse waren hier zwar ein kleines Bisschen höher (ausgehend ~4,5MByte/sec., eingehend ~1,5MB/sec.). Diese Ergebnisse sind jedoch sowohl für die Hardwarespezifikationen dieser Firewall als auch für die im Test vorhandene Leitungskapazität absolut miserabel (Siehe Spezifikationen im Anhang). Mit dem LAN --> LAN Test wollte ich Probleme mit dem Internet-Modem ausschließen.

Im Übrigen ist die Prozessorauslastung der Firewall bei Übertragungen via SSL-VPN ebenfalls äußerst neidrig (3-5% max.). Das heißt an überforderter Hardware kann es ebenfalls nicht liegen. ZyXEL ist in dieses Thema mittlerweile schon seit einer Weile eingebunden und deren technische Experten haben sich die Config bereits mehrmals angesehen. Mittlerweile ist es so weit, dass mein Ticket diesbezüglich in der Entwicklungsabteilung gelandet ist und die meine Infrastruktur mit meiner Config simulieren.

Bzgl. dieses Problemes bin ich mit meinem Latein am Ende. Vor allem weil man in der USG 110 bzgl. des SSL-VPN fast keine Einstellungen treffen kann. Also zumindest bzgl. der Netzwerkverbindungseigenschaften (MTU, UDP oder TCP und so weiter...)

Ich hoffe hoffe hoffe von Euch weiß jemand was da los ist oder los sein könnte. Ich weiß es nicht und ZyXEL scheinbar auch nicht. Vielleicht hjat jemand das gleiche Problem mit einer ZyXEL USG Firewall.

Beste Grüße

Benjamin

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 358509

Url: https://administrator.de/forum/ssl-vpn-durchsatz-mit-zyxel-usg-110-und-usg-100-sehr-gering-358509.html

Ausgedruckt am: 26.07.2025 um 01:07 Uhr

53 Kommentare

Neuester Kommentar

Getestet wurde dies mit Dateitransferns von einem im LAN hängendem Server hin zum VPN-Client.

Nicht wirklich aussagekräftig und eher kontraproduktiv, denn da liegen Sharing Protokolle darunter die eben nicht optimiert sind.Besser und sinnvoller wäre es gewesen mit einem kleinen Tool wie z.B. NetIO zu messen um aussagekräftige Resultate zu bekommen die auch vom Transportprotokoll unabhängig sind und für unterschiedliche Paketgrößen messen:

nwlab.net/art/netio/netio.html

web.ars.de/netio/

Allerdings ist der Durchsatz wirklich so unterirdisch mies das das auch keine großen Veränderungen gibt nach oben.

Teste ich via IPSec/L2TP-VPN habe ich ebenfalls vollkommen zufriedenstellende Geschwindigkeiten.

Das wiederspricht jezt aber diametral deinen Angaben von oben ??Was denn nun ? Kann sie nur Kilobit/s oder ist alles zufriedenstellend. Das ist jetzt verwirrend und versteht man nicht wirklich

Aber wenn die Entwickler schon die Karten legen was erwartest du von uns. Man könnte nioch vermuten das das grundlegende Übel ein MTU Mismatch ist. Das ist häufig bei Low Budget Hardware denn viele Firmwares berechnen den Overhead durch die doppelte Encapsulierung bei VPNs falsch und stellen eine zu große MTU auf dem Link ein. Ein MTU Mismatch bewirkt dann heftige Retransmissions und reisst den Gesamtdurchsatz in den Keller.

Da du aber versäumt hast uns mitzuteilen welches VPN Protokoll du überhaupt genau verwendest von den zahllosen die es gibt ist es müßig zu spekulieren.

Auch was den Test anbetrifft, der zweifelsohne der richtige Weg ist, ist nicht wirklich klar ob du das über ein und dasselbe Interface getestet hast also quasi als Lollipop oder Router on the Stick oder ob du es wirklich über 2 Interfaces getetestet hast was richtiger wäre.

So oder so sind die Wert aber wirklich Grotte hoch 3. Eine pfSense auf einem uralten Single Core ALIX 2D13 Mainboard schafft gute 20Mbit mit SSL oder IPsec VPNs. Mit NAT geringfügig weniger.

Das sollte die Zyxel auch schaffen...eigentlich.

Hast du denn die MTU Tests mal gemacht im Testsetup ?

Lesenswert dazu:

cisco.com/c/en/us/td/docs/interfaces_modules/services_modules/vs ...

networkworld.com/article/2224654/cisco-subnet/mtu-size-issues.ht ...

Moin...

für dich kann das ein Intel i3 sein, Win XP, 4GB ram... für mich ist das ein Intel I9 mit 64 GB Ram.... Win10...

hast du dir dabei mal die CPU last auf deinem Client angesehen?

auf dem Router?

hast du auf deinen Clients ein AV lösung mit Browser plugin? wenn ja, schon mal Deinstalliert? abschhalten reicht meist nicht!

Frank

Ich habe gerade noch einen Test von meinem stinknormalen Desktop Rechner aus gemacht.

was ist für dich ein "stinknormalen Desktop Rechner" ?für dich kann das ein Intel i3 sein, Win XP, 4GB ram... für mich ist das ein Intel I9 mit 64 GB Ram.... Win10...

IPSec-VPN: Alles ist wunderbar

was für einen VPN Client nutzt du eigentlich?SSL-VPN: grotten schlecht

wie baust du den das SSL VPN auf? Browser wenn ja, welcher?hast du dir dabei mal die CPU last auf deinem Client angesehen?

auf dem Router?

hast du auf deinen Clients ein AV lösung mit Browser plugin? wenn ja, schon mal Deinstalliert? abschhalten reicht meist nicht!

Frank

Siehe dazu auch diesen Thread:

IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten

bzw.

IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten

und auch

wiki.strongswan.org/projects/strongswan/wiki/Windows7

Auf der Zyxel werkelt ja zu 99% ein Linux mit StrongSwan im Hintergrund dafür.

OK sorry, übersehen oben, vergiss den Kommentar ! Allerdings geht es bei dem Win 7 Registry Eintrag generell um das Cipher Handshaking der Crypto Suite. Es ist nicht primär auf IPsec bezogen sondern generell wo AES 256 ein Thema ist.

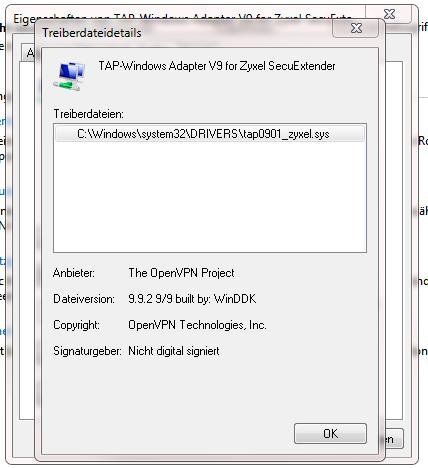

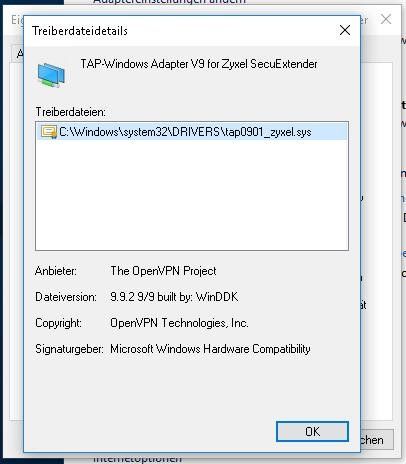

Dann hast du letztlich ein MTU Problem oder ein Treiber Problem, das liegt ja dann auf der Hand.

Dann hast du letztlich ein MTU Problem oder ein Treiber Problem, das liegt ja dann auf der Hand.

The dialogs in Windows say nothing usefull, use iperf or netio and start Wireshark!

And also adjust the autoscaling appropriately with netsh before starting the vpn connection.

Best regards.

Btw. why are you writing hundrets of comments and not breakdown the information at once?? That's not very clearly arranged .

.

And also adjust the autoscaling appropriately with netsh before starting the vpn connection.

netsh int tcp set global autotuninglevel=disabled

Best regards.

Btw. why are you writing hundrets of comments and not breakdown the information at once?? That's not very clearly arranged

Zitat von @vanfeuchtsing:

because of that these forum is not sorting screenshots in a cronological line when iam using many screenshots in one comment.

Use the + Button beneath the picture to paste the pictures into you text in the right order! because of that these forum is not sorting screenshots in a cronological line when iam using many screenshots in one comment.

Fire up wireshark, like i said. normally this will show you lot's of retransmits if there's problem with window sizes.

OK, try disabling LargeSendOffload on the server side NIC settings.

VPN - Upload langsam

VPN - Upload langsam

Yes.

Zitat von @vanfeuchtsing:

but i think that would not explain why it will work fine when iam using a Windows 10 VM behind the same line like the Windows 7 machine is. The values on the serversides NIC havend changed in this case...

I said first test with netio or iperf, because you are using the SMB protocol and this could be the problem here!but i think that would not explain why it will work fine when iam using a Windows 10 VM behind the same line like the Windows 7 machine is. The values on the serversides NIC havend changed in this case...

.But I tried it and it is the same shit....

Did you restart the machine?OpenVPN based VPNs using TCP instead of UDP is, by the way, bullshit ...

outdated cryptographic-provider

When this would be the case the OpenVPN tap drivers Zyxel is using could be the reason, because I have a running OpenVPN client on a W7 Machine which has a throughput of 1,19MB/s on a 10MBit Link!I wouldn't like to rely on these proprietary zyxel clients, better use the original ones.

Sorry, but that is not really true ! All networkers know that TCP had a much higher overhead and is more resource consuming than UDP. Also it increases the trouble with MTU mismatches.

Even from a logical networking standpoint its totally clear that TCP encap is always a bad choice cause of the above mentioned points and netto data transfer drops dramatically.

Hence OpenVPN itself strongly recommends in its how to's to keep the client encapsulation on UDP basis and only use TCP if you have to.

If you dont face any MTU problemes or driver issues OpenVPN nearly runs wirespeed on apropriate hardware with UDP.

Even from a logical networking standpoint its totally clear that TCP encap is always a bad choice cause of the above mentioned points and netto data transfer drops dramatically.

Hence OpenVPN itself strongly recommends in its how to's to keep the client encapsulation on UDP basis and only use TCP if you have to.

If you dont face any MTU problemes or driver issues OpenVPN nearly runs wirespeed on apropriate hardware with UDP.

Vermutlich....denn das nutzt sehr kleine IP Paketgrößen, weshalb SMB immer denkbar ungeeignet ist für Performance Tests wie man als Netzwerker weiss..

Es kann eigentlich nicht wirklich ein OpenVPN Problem sein.

Das sieht man ja auch schon daran das es auf zig anderen Platformen mit zig anderen Clients mit ganz unterschiedlichen Betriebssystemen dieses "Problem" inexistent ist.

Vermutlich eine unglückliche Kombination deiner Komponenten in dieser Konstellation.

Aber egal wenns nun erstmal einigermaßen rennt dann können wir den Case ja nun auch schliessen:

Wie kann ich einen Beitrag als gelöst markieren?

Es kann eigentlich nicht wirklich ein OpenVPN Problem sein.

Das sieht man ja auch schon daran das es auf zig anderen Platformen mit zig anderen Clients mit ganz unterschiedlichen Betriebssystemen dieses "Problem" inexistent ist.

Vermutlich eine unglückliche Kombination deiner Komponenten in dieser Konstellation.

Aber egal wenns nun erstmal einigermaßen rennt dann können wir den Case ja nun auch schliessen:

Wie kann ich einen Beitrag als gelöst markieren?

Kommt dann wohl doch eher ins große Buch der unerklärlichen Winblows (SMB) Phänomene.

Tests hier mit Linux und Mac OS-X Clients auf diversen OVPN Serverplattformen mit diversen OSen (pfSense, RasPi, Ubuntu, OpenWRT usw.) zeigen immer Wirespeed bei UDP Encapsulation.

Was mal spannend wäre ob Win 7 auch bei anderen VPN Protokollen solche Zicken macht...?!

Tests hier mit Linux und Mac OS-X Clients auf diversen OVPN Serverplattformen mit diversen OSen (pfSense, RasPi, Ubuntu, OpenWRT usw.) zeigen immer Wirespeed bei UDP Encapsulation.

Was mal spannend wäre ob Win 7 auch bei anderen VPN Protokollen solche Zicken macht...?!

Wirespeed minus Encapsulation Overhead natürlich

administrator.de/userid/134998

Bitte verzeiht meinen mäßigen gesprochenen Englisch-Skill

No Problem der Forenuser hat sich so oder so schon gleich am 21.12. wieder abgemeldet administrator.de/userid/134998