Suche einfachen und zuverlässigen Router

Hallo zusammen,

momentan verwenden wir eine Menge AVM Fritzboxen, mit denen ich leider wirklich unzufrieden bin.

Ich habe mich gewundert, warum unser Monitoring Tool ständig über die Pings der Standorte meckert. Nach kurzer Recherche habe ich herausgefunden, dass die Fritzboxen viele ICMP Pakete sporadisch verwerfen und sich das in der Firmware auch nicht anpassen lässt.

Jetzt suche ich eine gute und günstige Alternative.

Für mich ist eigentlich, neben einer stabilen Internetverbindung, nur Folgendes wichtig:

- Antwortet zuverlässig auf ICMP Pakete

- Alle Ports lassen sich easy weiterleiten.

Die Fritz!Box hatte die einfache Funktion "exposed Host". Jetzt habe ich mir schon eine Alternative angeschaut, aber da muss ich jeden einzelnen Port weiterleiten.

Ich hoffe, ich kann da auf eure Expertise zurückgreifen.

Danke Euch.

momentan verwenden wir eine Menge AVM Fritzboxen, mit denen ich leider wirklich unzufrieden bin.

Ich habe mich gewundert, warum unser Monitoring Tool ständig über die Pings der Standorte meckert. Nach kurzer Recherche habe ich herausgefunden, dass die Fritzboxen viele ICMP Pakete sporadisch verwerfen und sich das in der Firmware auch nicht anpassen lässt.

Jetzt suche ich eine gute und günstige Alternative.

Für mich ist eigentlich, neben einer stabilen Internetverbindung, nur Folgendes wichtig:

- Antwortet zuverlässig auf ICMP Pakete

- Alle Ports lassen sich easy weiterleiten.

Die Fritz!Box hatte die einfache Funktion "exposed Host". Jetzt habe ich mir schon eine Alternative angeschaut, aber da muss ich jeden einzelnen Port weiterleiten.

Ich hoffe, ich kann da auf eure Expertise zurückgreifen.

Danke Euch.

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 7447208721

Url: https://administrator.de/forum/suche-einfachen-und-zuverlaessigen-router-7447208721.html

Ausgedruckt am: 25.07.2025 um 07:07 Uhr

44 Kommentare

Neuester Kommentar

momentan verwenden wir eine Menge AVM Fritzboxen

Also handelt es sich um mehrere Filialen / Niederlassungen.dass die Fritzboxen viele ICMP Pakete sporadisch verwerfen

Eigentlich nicht, ausser, es passiert im Internet selbst. Wenn die Fritzbox nicht mit ihrem eigenen VPN überlastet ist, sollte sie eigentlich gut funktionieren.exposed Host

Das bedeutet ihr habt eine ordentliche Firewall dahinter und verwendet auch nicht das integrierte VPN der Fritzbox. Diese Firewall kann normalerweise auch selbst ins Internet einwählen, dann benötigt ihr statt einer Fritzbox eigentlich nur noch ein DSL Modem, z.B. Vigor 165 (Falls ihr DSL verwendet). Die Zugangsdaten befinden sich dann in der Firewall und nicht mehr im Router.

Hallo,

ich glaube wir brauchen da mehr Inmformationen:

- Privat oder Firma? Nach der Schilderung eher Firma.

- Wieviele exposed Hosts gibt es, einen mehrere?

- Anschluss? DSL, Fiber, LTE?

- Gibt es ein Modem vor den FritzBoxen?

Privat reichen mir die UniFi DreamRouter.

In der Firma nutzen wir Watchguard, das sind UTMs, sind also mehr als "nur" Firewalls. Preis und Leistung finde ich da sehr gut im Vergleich zu Palo Alto, HP, Cisco etc.

Florian

ich glaube wir brauchen da mehr Inmformationen:

- Privat oder Firma? Nach der Schilderung eher Firma.

- Wieviele exposed Hosts gibt es, einen mehrere?

- Anschluss? DSL, Fiber, LTE?

- Gibt es ein Modem vor den FritzBoxen?

Privat reichen mir die UniFi DreamRouter.

In der Firma nutzen wir Watchguard, das sind UTMs, sind also mehr als "nur" Firewalls. Preis und Leistung finde ich da sehr gut im Vergleich zu Palo Alto, HP, Cisco etc.

Florian

Im DSL Bereich gibt es unterschiedliche Unterbrechungen:

1) Nur das Protokoll, das wählt sich recht schnell wieder ein.

2) Der DSL Sync, deswegen muss die Fritzbox das DSL neu aushandeln und die maximal mögliche Geschwindigkeit ermitteln, das dauert eben 1 Minute. Das muss das Vigor Modem dann auch aufbringen.

Den Spare der primären Firewall würde ich je nach Mitarbeiterzahl und kritischen Diensten stets parallel bzw im HA Cluster mitlaufen lassen. Wenn das zentral und synchronisiert als HA-Cluster passiert, kann sie dann auch bequem einen Failover zwischen Hauptgerät und Spare und auch zwischen Glas und DSL machen.

Als Beispiel das schweizer Taschenmesser:

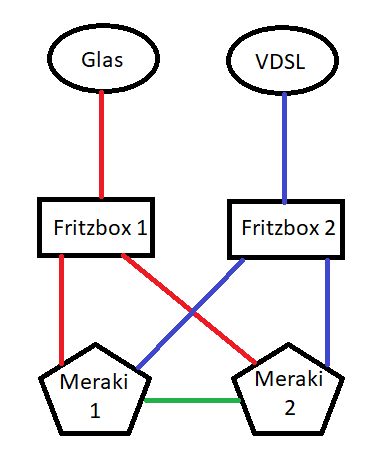

2x Sophos UTM miteinander verbinden und beide Modems (Glas und DSL) an beide UTMs stecken.

Zum selber bauen:

2x pfSense oder 2xOPNsense können das auch.

1) Nur das Protokoll, das wählt sich recht schnell wieder ein.

2) Der DSL Sync, deswegen muss die Fritzbox das DSL neu aushandeln und die maximal mögliche Geschwindigkeit ermitteln, das dauert eben 1 Minute. Das muss das Vigor Modem dann auch aufbringen.

Den Spare der primären Firewall würde ich je nach Mitarbeiterzahl und kritischen Diensten stets parallel bzw im HA Cluster mitlaufen lassen. Wenn das zentral und synchronisiert als HA-Cluster passiert, kann sie dann auch bequem einen Failover zwischen Hauptgerät und Spare und auch zwischen Glas und DSL machen.

Als Beispiel das schweizer Taschenmesser:

2x Sophos UTM miteinander verbinden und beide Modems (Glas und DSL) an beide UTMs stecken.

Zum selber bauen:

2x pfSense oder 2xOPNsense können das auch.

Ist ja cool den Vigor 165 hatte ich auch im Auge

Und ist noch längs nicht alles, denn es gibt ja noch das Zyxel VMG3006. heise.de/select/ct/2020/15/2014807584631309753

Hat den Vorteil eines separaten Management Zugangs.

Unsere Meraki Appliance laufen im HA Cluster, werden halt nur von den Fritzboxen befeuert.

In dem Zusammenhang sind Fritzboxen so oder so der größte Unsinn, denn an die Meraki Firewalls gehören immer reine NUR Modems und niemals kaskadierte Router.Schon gar nicht mit einer gruseligen Router Kaskade mit dann doppeltem NAT und doppeltem Firewalling. Technisch gesehen die mieseste Lösung in dem Umfeld.

Reine NUR Modems werden dein Problem dann auch umfassend lösen.

Unser Meraki Partner hat uns dieses Konzept damals so empfohlen.

Oha...da solltest du besser über einen Wechsel nachdenken. Mit solchen "Empfehlungen" erreicht man normalerweise bei Cisco keinen Partner Status und nicht jeder der sich "Partner" nennt ist offiziell auch einer...aber nundenn.mache ich mich jetzt gerade selber auf die Suche nach alternativen Lösungen.

Der richtige Weg! 👍scheint genau das zu sein, was ich brauche.

Beide werden dein Problem umfassend lösen. Bleibt ja dann nur noch: Wie kann ich einen Beitrag als gelöst markieren?

Es ändert sich gar nichts!

Das Einzige was du machen musst, du musst lediglich nur auf der Modem (Meraki) Appliance dann den WAN Port auf PPPoE Mode umstellen und statt auf der FritzBox die PPPoE Credentials auf dem Meraki einstellen der ja dann direkt terminiert, fertisch.

Warum man bei FTTH noch eine Fritzbox als sinnlosen "Durchlauferhitzer" nutzt ist auch mehr als fragwürdig. Warum steckst du den Meraki nicht direkt auf den ONT??

Das Einzige was du machen musst, du musst lediglich nur auf der Modem (Meraki) Appliance dann den WAN Port auf PPPoE Mode umstellen und statt auf der FritzBox die PPPoE Credentials auf dem Meraki einstellen der ja dann direkt terminiert, fertisch.

Warum man bei FTTH noch eine Fritzbox als sinnlosen "Durchlauferhitzer" nutzt ist auch mehr als fragwürdig. Warum steckst du den Meraki nicht direkt auf den ONT??

Dürfte falsch sein, denn die HA Konfiguration macht man per VRRP oder HSRP immer über die Inbound Interfaces und niemals über die outbound (Internet) Interfaces. Dort (Outbound) ist es völlig egal mit welcher Infrastruktur man ins Internet geht...auch bei Meraki!

Das ist ja gerade der tiefere Sinn eines solchen Setups das man z.B. 2 völlig unterschiedliche Provider Infrastrukturen wie Glas-TVKabel oder xDSL-LTE usw. hat um aus Redundanzgründen völlig unabhängig zu sein.

Es würde den Sinn eines HA Setups ja völlig konterkarieren wenn man Kunden vorschreiben würde welche Infrastruktur sie zwangsweise nutzen müssen um Redundanz zu erlangen. Kein Mensch würde solche Hardware beschaffen. Auch Meraki wird dir da sicher nix anderes sagen.

Das ist ja gerade der tiefere Sinn eines solchen Setups das man z.B. 2 völlig unterschiedliche Provider Infrastrukturen wie Glas-TVKabel oder xDSL-LTE usw. hat um aus Redundanzgründen völlig unabhängig zu sein.

Es würde den Sinn eines HA Setups ja völlig konterkarieren wenn man Kunden vorschreiben würde welche Infrastruktur sie zwangsweise nutzen müssen um Redundanz zu erlangen. Kein Mensch würde solche Hardware beschaffen. Auch Meraki wird dir da sicher nix anderes sagen.

Moin,

den Vogor 167 kannst du auch als Router laufen lassen:

Diese Meraki-Kiste ist mir sehr suspekt. Müssen tatsächlich beide Appliances eigenständig konfiguriert werden?

Ich kenne das von unserer Sophos (Active/ Passiv HA) )so: ich habe eine Weboberfläche und die Config wird über den Sync-Port synchron gehalten. Fällt eine der beiden Kisten aus, übernimmt die andere den aktiven Dienst. Ausfall am WAN-Port (DTAG VDSL): < 1 Minute.

den Vogor 167 kannst du auch als Router laufen lassen:

Falls Sie das Modem als Router verwenden möchten, müssen Sie lediglich die Weboberfläche des Modems aufrufen und die Router-Funktion aktivieren. Anschließend können Sie das Modem mit Ihrem Computer über LAN verbinden und die Netzwerkeinstellungen konfigurieren.

draytek.de/vigor167.htmlDiese Meraki-Kiste ist mir sehr suspekt. Müssen tatsächlich beide Appliances eigenständig konfiguriert werden?

Ich kenne das von unserer Sophos (Active/ Passiv HA) )so: ich habe eine Weboberfläche und die Config wird über den Sync-Port synchron gehalten. Fällt eine der beiden Kisten aus, übernimmt die andere den aktiven Dienst. Ausfall am WAN-Port (DTAG VDSL): < 1 Minute.

Jupp...

Wenn ich den Powerstecker ziehe ... ist nach 3 Sekunden (4 Pings) die Spare online, weil sie sich nicht einwählen muss.

Nach meinem Verständnis fängt die Spare Appliance doch erst an, sich beim Provider einzuwählen, sobald keine VRRP Pakete von der Primären mehr empfangen werden.

Nein, das ist technisch falsch, denn VRRP hat mit der Routing Funktion per se nichts zu tun. VRRP stellt lediglich eine virtuelle IP bereit die die beiden Router im LAN sharen an die Clients und auf den VRRP Master Router forwarden. Ees ist also lediglich ein Gateway Sharing für die LAN Clients nicht mehr und nicht weniger.Der VRRP Master Router ist, wie der Name schon sagt, dann der der das eigentliche Routing Geschäft erledigt. Der Slave Router wird nur dann aktiv wenn der Master ausfällt und das VRRP Gateway Sharing auf den Slave übergeht.

VRRP ist immer ein Active/Passive Szenario (Master/Slave). Ein Active/Active Design sieht der VRRP RFC nicht vor obwohl einige Hersteller auch proprietäre Verfahren dafür nutzen die daber nicht RFC konform sind.

de.wikipedia.org/wiki/Virtual_Router_Redundancy_Protocol

Über ein Priority Sharing kann man aber dennoch auch eine Lastverteilung machen im Netzwerk indem man je nach IP unterschiedliche Gateways verteilt.

Sollte man als Netzwerk Admin wie du aber eigentlich auch wissen. 🧐

Was und vor allem wie das bei dir aktuell konfiguriert ist kann man ob deiner oberflächlichen Angaben nicht sagen und leider nur im freien Fall raten.

den Vogor 167 kannst du auch als Router laufen lassen:

Wäre ja dann völlig sinnfrei, weil er ja in dem Falle auch die FritzBox behalten kann. Damit wäre nichts gewonnen außer überflüssigerweise den Router zu tauschen.Müssen tatsächlich beide Appliances eigenständig konfiguriert werden?

Ja, wenn der TO VRRP verwendet. Das ist auch bei VRRP Routern generell so.Wenn ich den Powerstecker ziehe ... ist nach 3 Sekunden (4 Pings) die Spare online

So sollte es bei VRRP ja auch sein...klassisches Verhalten! 😉Zeigt dann aber auch das kein Balancing der beiden ISP Links gemacht wird.

Es wird nur der ISP am VRRP Master genutzt und der ISP am Slave ist völlig inaktiv bzw. wird nun dann aktiv wenn der primäre ISP ausfällt.

Kein besonders intelligentes und gutes Design wenn man für beide ISP bezahlt und so die Gesamtlast besser auf beide ISPs verteilen könnte was deutlich sinnvoller wäre.

Zitat von @aqui:

Hast du dann ingesamt 4 ISP Leitungen als jeweils 2 pro ISP? Anders wäre so ein Konzept mit direkten Provider Anschlüssen am Router ohne Kaskade ja sonst nicht zu realisieren!

Wenn ich die Zeichnung richtig interpretiere, eben nicht.Hast du dann ingesamt 4 ISP Leitungen als jeweils 2 pro ISP? Anders wäre so ein Konzept mit direkten Provider Anschlüssen am Router ohne Kaskade ja sonst nicht zu realisieren!

2 ISPs und je ISP nur eine physikalische Anbindung.

Irgendeinen SPOF hat er also immer. Mit den Fritten doppelt er dann die einzelnen Medien zu den Merakis

für den VDSLer könnte er das via Vigor167 (oder Produkte anderer Hersteller) kompensieren. Beidem LWL-Zugang müsste vermutlich ein Switch mit 2x SFP(+) und 2x Cu herhalten?

Wenn ich die Zeichnung richtig interpretiere, eben nicht.

Dann ist ja prinzipbedingt auch keine direkte Provider Terminierung auf dem Router möglich. Sowas kann man bei rein singulären Provider Anschlüssen dann so oder so dann nur mit einer Kaskade und, wie du richtig sagst, der Doppelung lösen. Ansonsten wären ja immer 2 Links je Provider nötig oder ein kleines Subnetz vom Provider mit mindestens 3 IP Adressen.Damit hat sich dann das Thema Modem auch schon erledigt...

Hab mir jetzt mal zwei verschiedene Drytec bestellt und teste die mal.

Ist bei deinem Setup aber dann völlig sinnfrei, denn du kannst keine NUR Modems einsetzen wenn dir die ISP Links fehlen. per self study und learning by doing rauszubekommen. Bringt mir mehr Spaß und hilft mir langfristig

Sehr löblich denn nur so bekommt man Erfahrung! 👍Zitat von @aqui:

Und warum nicht?Hab mir jetzt mal zwei verschiedene Drytec bestellt und teste die mal.

Ist bei deinem Setup aber dann völlig sinnfrei, denn du kannst keine NUR Modems einsetzen wenn dir die ISP Links fehlen. Das Modem an einen Switch anschließen und den Switch dann mit beiden Merakis verbinden.

am Modem liegt an der "LAN"-Seite ja ein ETH-Signal an. Du kannst ein Modem ja auch direkt an eine Firewall anschließen. und der Vigor hat ja selbst bereits zwei LAN-Ports im Gepäck, somit würde der Switch auch wegfallen.

Lief damals mit unsere D-LINK ADSL-Modem und einer Sophos UTM fehlerfrei. Die aktive Sophos hat die Einwahl durchgeführt.

Und warum nicht?

Er hat ja 2 redundante Router aber nur einen einzigen PPPoE Link vom ISP! Wie sollte er den dann redundant direkt auf die beiden Router legen?Zumindestens in einer NUR Modem Konfig mit der PPPoE Terminierung direkt auf den beiden Merakis scheitert das.

Geht dann nur über eine Kaskade mit einem Koppelnetz dazwischen. Ob der Tausch der FB gegen einen anderen, einfachen Plasterouter dann etwas bewirkt ist eher fraglich.

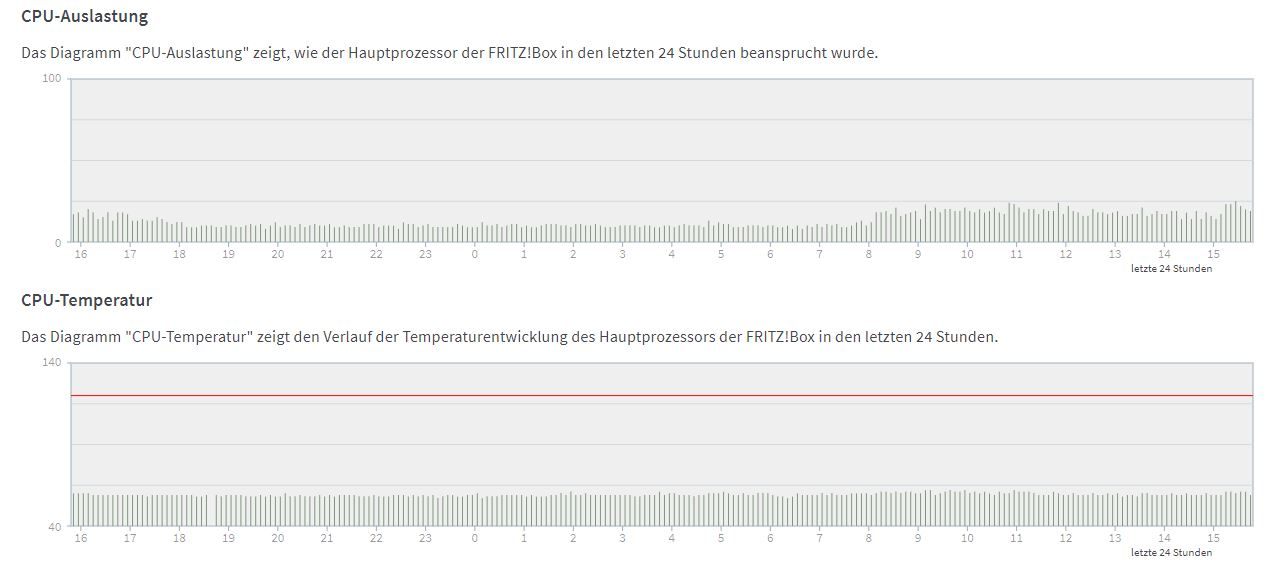

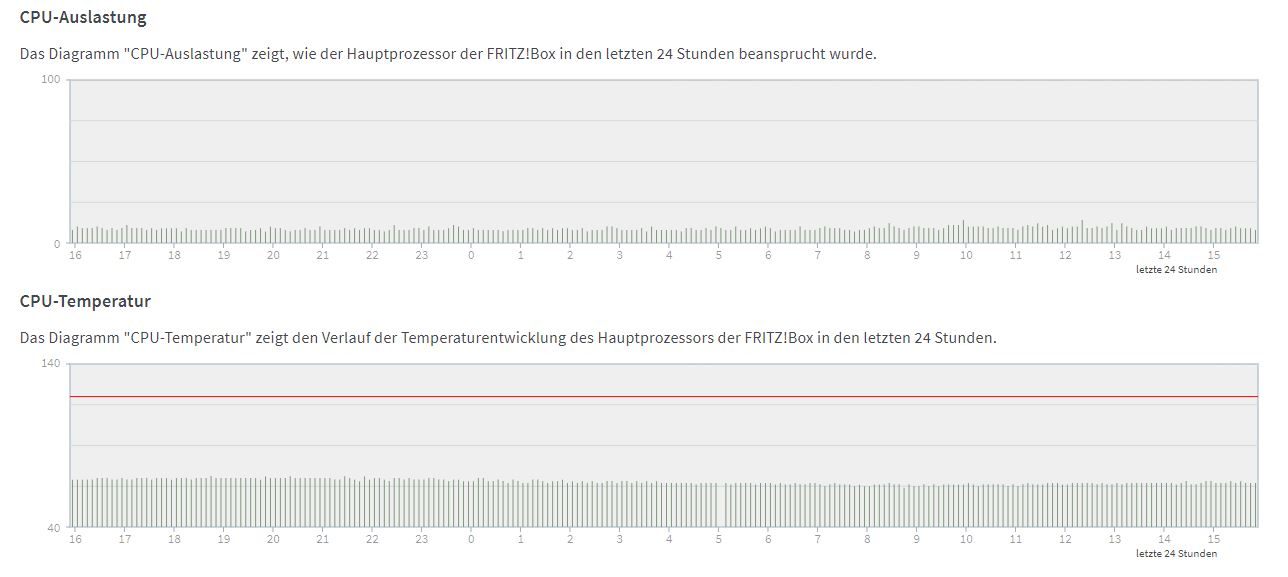

Dein Problem und auch Fehler der FritzBox Konfig ist das du die kaskadierten Merakis als "exposed Hosts" definiert hast.

Das hat 2 große Nachteile:

Durch das allgemeine Port Forwarding jedes eingehenden Paketes am WAN Port wird die CPU der FB stark belastet weil das CPU switched ist und dort werkelt nun mal kein Intel Core i oder Ryzen sondern ein sehr schwachbrüstiger SoC.

Die IPv4 Forwarding Engine eines Routers hat aber die höchste CPU Prio so das die CPU ggf. andere, für sie nicht wichtige Management Frames, einfach dropped. Genau das was bei dir passiert.

Mit anderen Worten: Du solltest also immer dediziert im Port Forwarding immer nur DAS forwarden was du auch wirklich an den Merakis benötigst. Vermutlich dann eh nur die VPN Ports.

Jeglicher anderer Traffic wird dann in der Firewall gedroppt und belastet die CPU nicht.

ICMP Echo Requests sollte man auch immer filtern am WAN Port unm Port Schnüffeleien schon von vorn herein einen Riegel vorzuschieben.

Also alles dicht machen was man nicht wirklich für den Betrieb benötigt.

Diese bekannten Binsenweisheiten hast du bei deiner Konfiguration nicht beachtet, wäre aber nötig gewesen an offenen Internet Ports.

Das hat 2 große Nachteile:

- Security

- Die Fritzbox muss dann alles über ihre CPU forwarden was an ihren WAN Ports auf sie einprasselt

Durch das allgemeine Port Forwarding jedes eingehenden Paketes am WAN Port wird die CPU der FB stark belastet weil das CPU switched ist und dort werkelt nun mal kein Intel Core i oder Ryzen sondern ein sehr schwachbrüstiger SoC.

Die IPv4 Forwarding Engine eines Routers hat aber die höchste CPU Prio so das die CPU ggf. andere, für sie nicht wichtige Management Frames, einfach dropped. Genau das was bei dir passiert.

Mit anderen Worten: Du solltest also immer dediziert im Port Forwarding immer nur DAS forwarden was du auch wirklich an den Merakis benötigst. Vermutlich dann eh nur die VPN Ports.

Jeglicher anderer Traffic wird dann in der Firewall gedroppt und belastet die CPU nicht.

ICMP Echo Requests sollte man auch immer filtern am WAN Port unm Port Schnüffeleien schon von vorn herein einen Riegel vorzuschieben.

Also alles dicht machen was man nicht wirklich für den Betrieb benötigt.

Diese bekannten Binsenweisheiten hast du bei deiner Konfiguration nicht beachtet, wäre aber nötig gewesen an offenen Internet Ports.

Es sind tatsächlich nur die Ports offen, die wir auch wirklich brauchen.

(Zitat von oben) "Die Fritz!Box hatte die einfache Funktion "exposed Host"."Fragt sich was man dir nun glauben soll.

Meine Vermutung war immer genau andersherum.

Wie kommt das?? Wie stellst du dir denn vor erkennt die Fritzbox relevanten Traffic an ihrem WAN Port und die dazugehörige Forwarding Information? Lesen des kompletten Layer 3 Headers, entscheiden welcher Port wohin muss, IP Forwarding Database Lookup usw. usw. um nur mal das Allernötigste zu nennen. Was hattest du da denn vermutet?im Störfall, einen Dauerping auf die externe IP laufenzulassen.

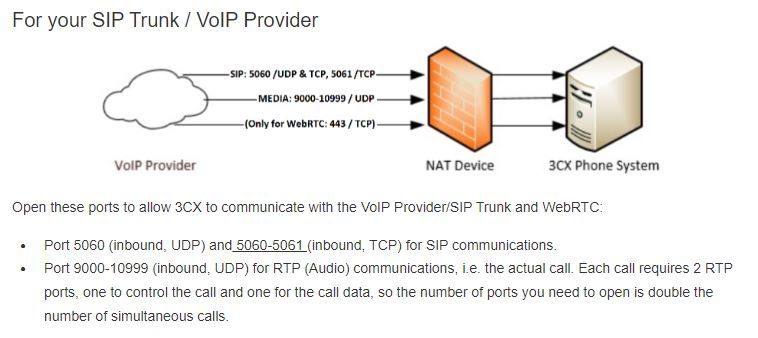

Welchen man ja dann auch in einem 10 Sekunden Intervall laufen lassen kann wenn man meint das sei irgendwie hilfreich.brauche ich ca. 1200 Ports, die ich weiterleiten muss.

Nicht dein Ernst, oder ?? Das hört sich dann eher nach einem fundamentalen Designfehler an. Normal ist sowas jedenfalls nicht wenn man meint 1200 Löcher in eine Firewall bohren zu müssen. Ohne Worte...

Die "Anleitung" ist bekannt.

Solange Du keine Client-Devices ausserhalb des Netzwerkes hast, brauchst Du sowas nicht.

Die VOIP-Anlage meldet sich selbständig beim Provider, so dass die benötigten Ports (5060/5061) durch die Anlage offen gehalten werden.

Kommt ein Gespräch zustande, öffnet die Anlage die Gesprächsports.

Und ganz nebenbei.....Port 443 von außen auf die Anlage ist fahrlässig, weil Du damit direkten Zugriff auf das Webinterface der Anlage freigibst.

Solange Du keine Client-Devices ausserhalb des Netzwerkes hast, brauchst Du sowas nicht.

Die VOIP-Anlage meldet sich selbständig beim Provider, so dass die benötigten Ports (5060/5061) durch die Anlage offen gehalten werden.

Kommt ein Gespräch zustande, öffnet die Anlage die Gesprächsports.

Und ganz nebenbei.....Port 443 von außen auf die Anlage ist fahrlässig, weil Du damit direkten Zugriff auf das Webinterface der Anlage freigibst.