Vernetzung Mikrotik Router mit Fritzbox

Servus Zusammen,

ich hoffe ihr habt einen Tipp für mich...

gerne würde ich einen Mikrotik Router so konfigurieren dass sich eine (aktuelle) Fritzbox damit verbinden kann.

quasi Standortvernetzung.

Mikrotik Router (mit Router OS 6.48 und Fritzbox mit fritzos 7.21 gibts bereits)

dem mikrotik router ist bereits eine Dyndns-Adresse zugewiesen.

welches Protokoll wäre aus eurer Sicht hierzu geeignet?

L2TP, IPsec etc?

habt ihr so etwas schon zuverlässig im Einsatz?

Danke vorab und viele grüße

ich hoffe ihr habt einen Tipp für mich...

gerne würde ich einen Mikrotik Router so konfigurieren dass sich eine (aktuelle) Fritzbox damit verbinden kann.

quasi Standortvernetzung.

Mikrotik Router (mit Router OS 6.48 und Fritzbox mit fritzos 7.21 gibts bereits)

dem mikrotik router ist bereits eine Dyndns-Adresse zugewiesen.

welches Protokoll wäre aus eurer Sicht hierzu geeignet?

L2TP, IPsec etc?

habt ihr so etwas schon zuverlässig im Einsatz?

Danke vorab und viele grüße

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 644682

Url: https://administrator.de/forum/vernetzung-mikrotik-router-mit-fritzbox-644682.html

Ausgedruckt am: 30.07.2025 um 16:07 Uhr

20 Kommentare

Neuester Kommentar

Moin,

schau doch einfach mal hier: IPsec VPNs einrichten mit Cisco, Mikrotik, pfSense Firewall, FritzBox, Smartphone sowie Shrew Client Software

Da hat @aqui das Thema sehr gut beschrieben.

VG

schau doch einfach mal hier: IPsec VPNs einrichten mit Cisco, Mikrotik, pfSense Firewall, FritzBox, Smartphone sowie Shrew Client Software

Da hat @aqui das Thema sehr gut beschrieben.

VG

Und hier steht im Detail wie es geht !!

Fritz!Box VPN Mikrotik als VPN Client

Abtippen und klappt nicht nur Weihnachten auf Anhieb sondern immer !

Einfach mal die Suchfunktion benutzen...

Fritz!Box VPN Mikrotik als VPN Client

Abtippen und klappt nicht nur Weihnachten auf Anhieb sondern immer !

Einfach mal die Suchfunktion benutzen...

leider funktioniert es so nicht auf Anhieb.

Komisch hier klappt es auf Mausklick sofort und problemlos ?Kann es sein das du einen DS-Lite Anschluss oder sowas hast. Das würde dann alle VPN Versuche so oder so im Keime ersticken ?

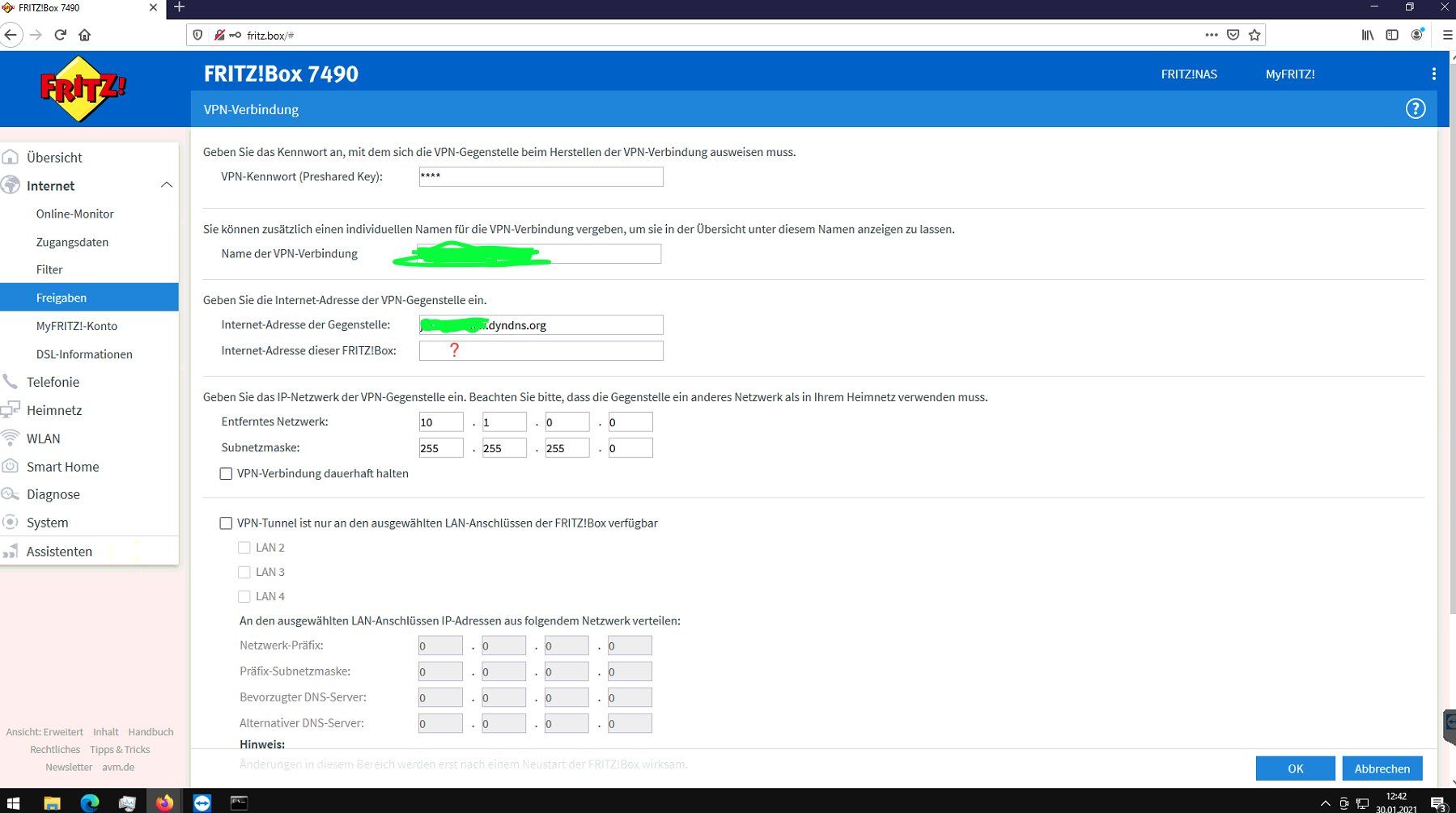

Eintrag "internet-adresse dieser Fritzbox" -> muß man das Feld befüllen mit der ext. IP der Fritzbox?

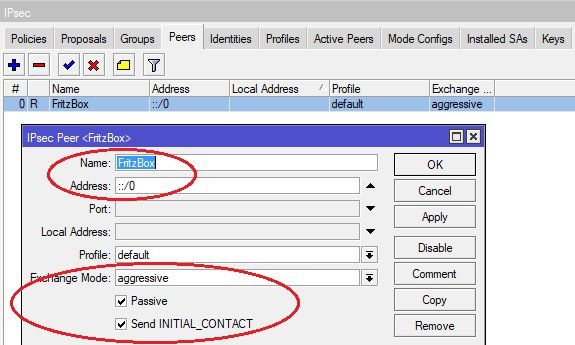

Ja, dort muss die WAN IP der FritzBox rein, denn sie ist ja das Gegenüber.Gut, wenn der Mikrotik nur der IPsec Responder ist (Peer IP 0.0.0.0/0 bzw. ::/0), dann nimmt sie alles an was reinkommt an IPsec Peer IPs von außen mit dynamischen IP Adressen.

Eintrag der WAN IP der Fritzbox (Client): muss man die ebenfalls eintragen?

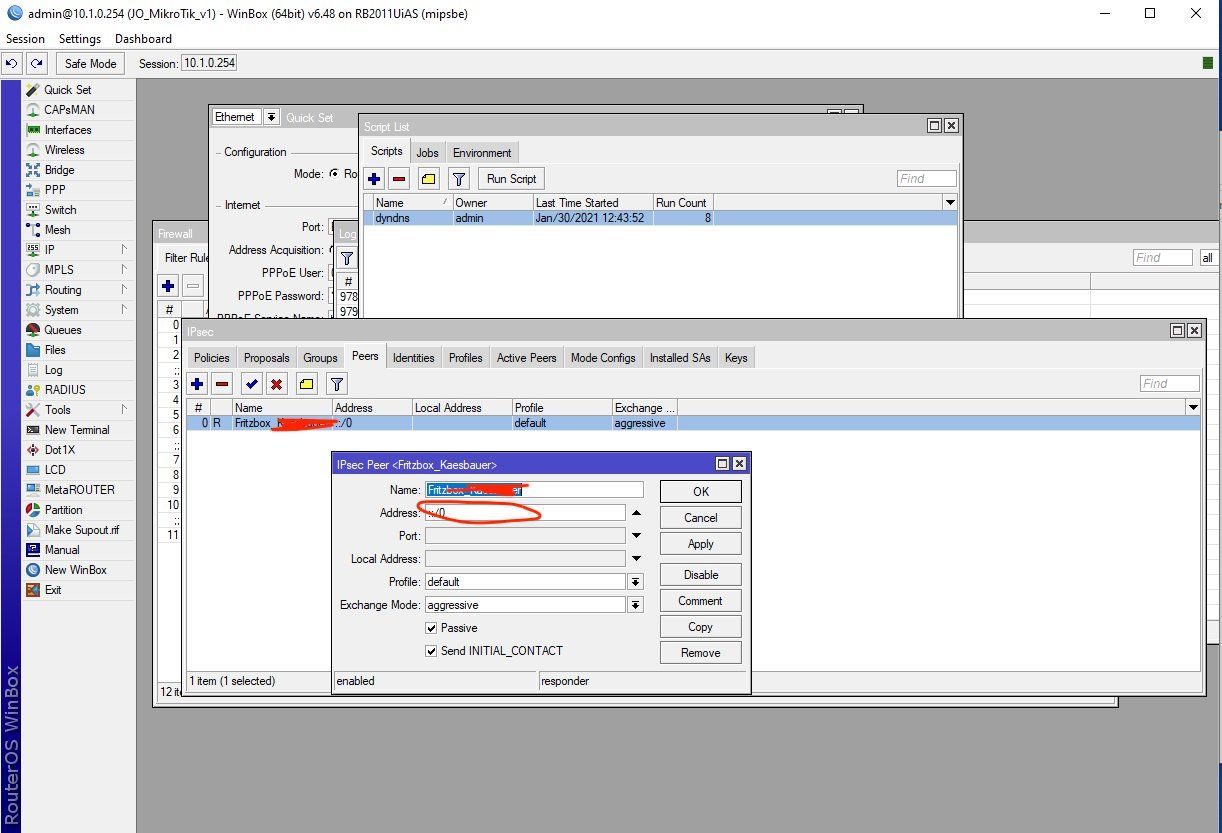

Siehe oben... Ja wenn beide Initiator und Responder sein sollen. Nein wenn die MT nur responder ist, dann kann da wie gesagt 0.0.0.0 oder auch ::/0 stehen.So sieht das dann aus auf dem Mikrotik:

ACHTUNG: Ist der MT hier nur Responder muss man den VPN Tunnel auf der FB als Initiator neu triggern indem man kurz den WAN Port abzieht.

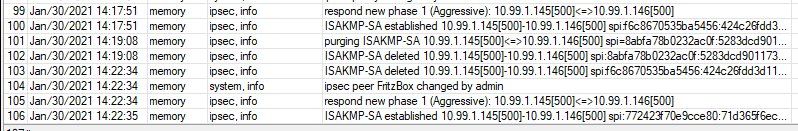

Der MT (und auch die FritzBox) quittiert dann den erfolgreichen VPN Tunnelaufbau auch im Log:

Auch hier: Works as designed !

muß man sowohl an der Fritzbox noch weitere Einstellungen wie Routen etc eintragen?

Nein. Kann man ja auch nicht oder wo willst du die denn eintragen ?? Die Routen initiiert IPsec immer automatisch über die Phase 2 in die Routing Tabelle der Router !Hast du auch überprüft ob die DynDNS Funktion auf dem MT sauber funktioniert ?? Also einmal mit einem Client nslookup meinrouter.dyndns.de eingegeben und ob dort sauber die WAN Port IP des MTs dann ausgegeben wird. Auf Smartphones erledigt das z.B. ein App Tool wie der Klassiker he.net_Tool.

Portfreigaben sind bereits im Mikrotik eingerichtet.

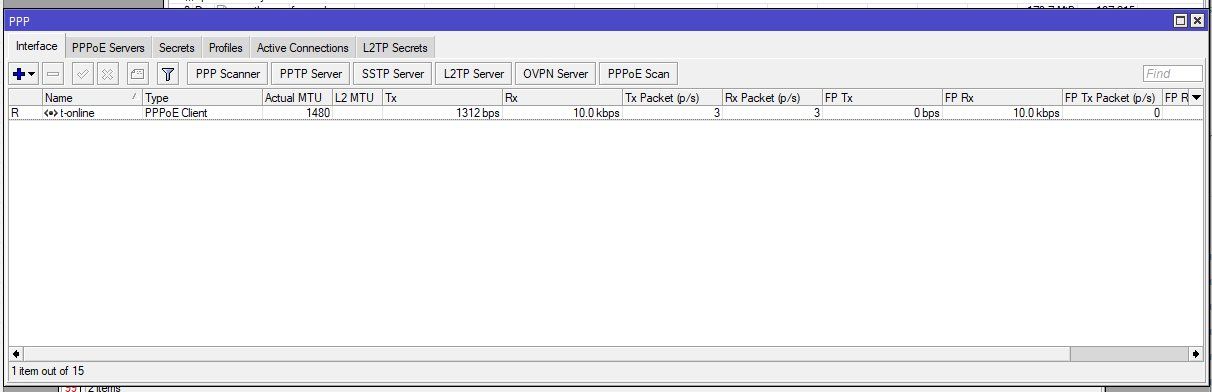

Port Freigaben ??? Wieso das denn ???Betreibst du den MT irgendwie in einer Kaskade oder direkt (PPPoE terminiert am MT) am Internet ?

Port Freigaben benötigt man NICHT wenn man den MT in der Default Konfig mit aktiver Firewall betreibt.

Hier wäre aber dein genaues Netzwerk Design wichtig zu kennen von beiden Seiten. Also ob Kaskade oder nicht und wenn Kaskade was ist wo usw. Leider machst du dazu ja keinerlei Angaben und zwingst zum Raten und damit umständlicher Nachfragerei.

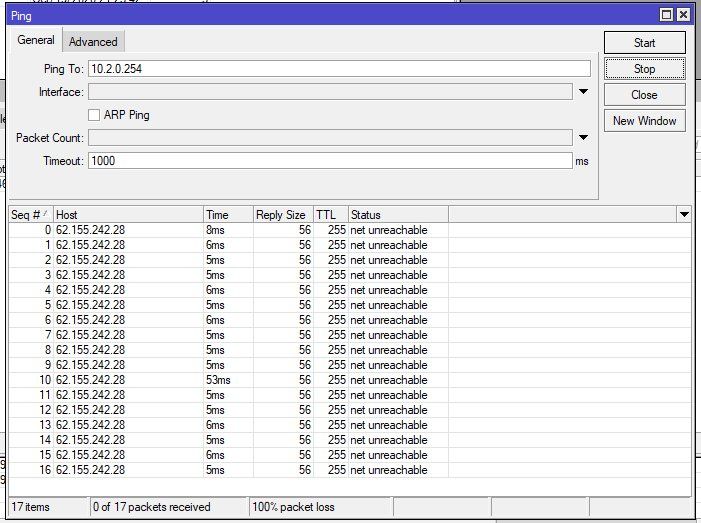

wollte nun eine Maschine im Netz hinter dem Mikrotik pingen, allerdings antwortet diese nicht. lokal geht es.

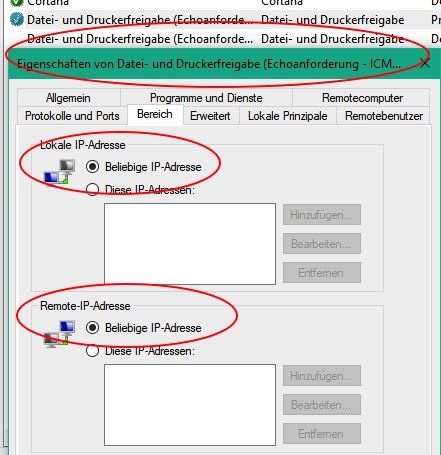

Ist das Winblows ? Die Problematik das ICMP (Ping) aus 2 Gründen da nicht funktioniert:- ICMP ist generell in der Windows Firewall blockiert

- Firewall lässt inbound ICMP Pakete immer nur aus dem eigenen IP Netz zu

windowspro.de/wolfgang-sommergut/ping-windows-10-erlauben-gui-po ...

Ping ist uninteressant !

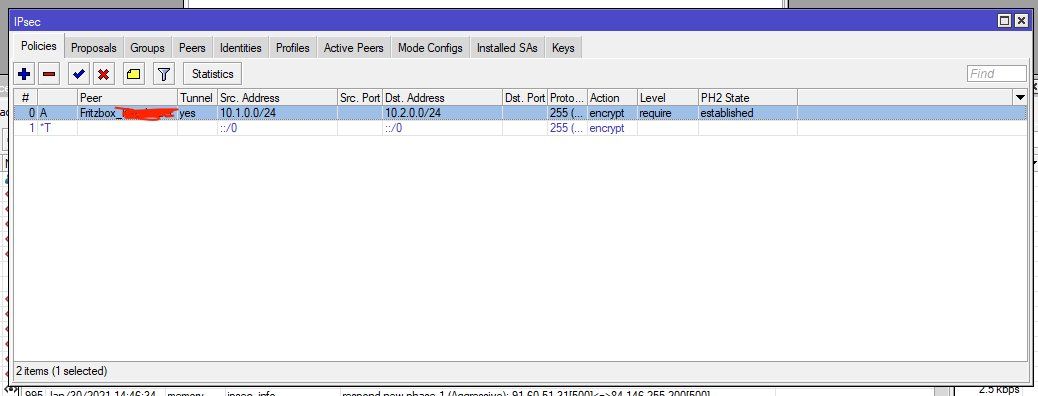

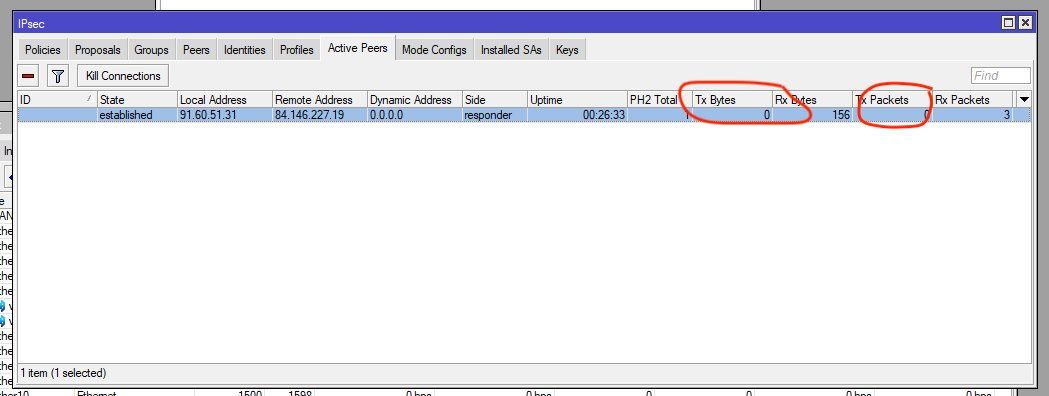

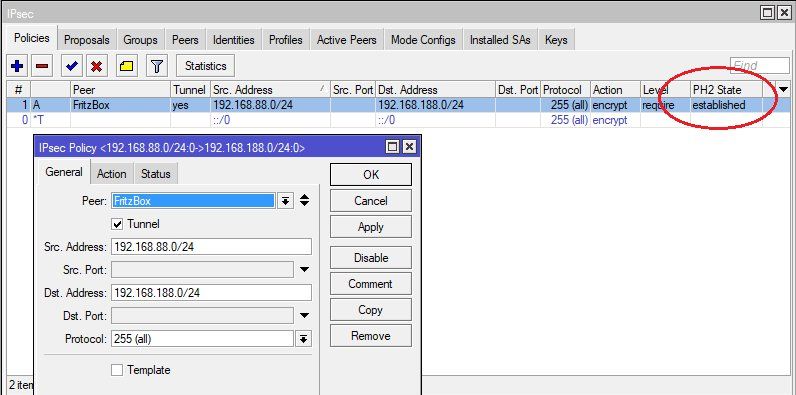

Wie ist der VPN Status in den MT VPN Policies ? Steht der auf Established ? Und kommt der automatisch wieder hoch wenn du den Link mal deaktivierst (rotes Kreuz) und wieder aktivierst (blauer Haken)

Was sagt die grüne Leuchte an der FB ? Zeigt die ebenfalls ein aktives VPN an ?

Ein "Destination unreachable" kommt immer wenn die Ziel IP Adressen in der Routing Tabelle unbekannt sind, dann schickt der Router ein ICMP Typ 3 an den Ping Client.

Zeigt eigentlich das der Tunnel gar nicht aktiv ist. Routen sind bei IPsec überflüssig und Unsinn, denn die werden automatisch injiziert in die Routing Tabelle. Kannst du auf dem MT im Reite "Active SAs" auch sehen im IPsec Menü.

Sinnvoller ist es immer das Ping Tool auf dem MT zu nutzen. In den Advanced Settings trägst du als Absender IP die lokale LAN IP ein und als Destination IP die LAN IP der FritzBox.

Wie gesagt...rennt hier mit einem RB2011 und 6.47.latest Firmware auf eine FritzBox 7360 mit latest FritzOS fehlerlos auf Anhieb.

Wie ist der VPN Status in den MT VPN Policies ? Steht der auf Established ? Und kommt der automatisch wieder hoch wenn du den Link mal deaktivierst (rotes Kreuz) und wieder aktivierst (blauer Haken)

Was sagt die grüne Leuchte an der FB ? Zeigt die ebenfalls ein aktives VPN an ?

Ein "Destination unreachable" kommt immer wenn die Ziel IP Adressen in der Routing Tabelle unbekannt sind, dann schickt der Router ein ICMP Typ 3 an den Ping Client.

Zeigt eigentlich das der Tunnel gar nicht aktiv ist. Routen sind bei IPsec überflüssig und Unsinn, denn die werden automatisch injiziert in die Routing Tabelle. Kannst du auf dem MT im Reite "Active SAs" auch sehen im IPsec Menü.

Sinnvoller ist es immer das Ping Tool auf dem MT zu nutzen. In den Advanced Settings trägst du als Absender IP die lokale LAN IP ein und als Destination IP die LAN IP der FritzBox.

Wie gesagt...rennt hier mit einem RB2011 und 6.47.latest Firmware auf eine FritzBox 7360 mit latest FritzOS fehlerlos auf Anhieb.

die "active SAs": wo sehe ich die?

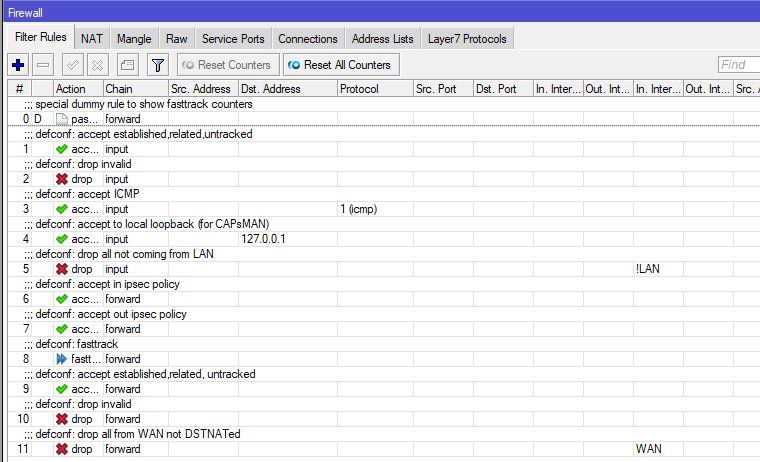

Im Kartei Reiter unter "Installed SAs".Hast du die Default Firewall Konfig am laufen (die Standard FW Settings die mit der Default Konfig kommen) oder ist das ein eigenes Setup ?! Es kann dann fast nur noch an den Firewall Regeln liegen die den Traffic blockieren. Am IPsec selber kann es nicht mehr liegen, denn sonst wäre der Status nicht auf "established" gegangen bzw. die VPN Leuchte in der FB grün.

Rennt hier, wie bereits gesagt, fehlerlos ohne jegliche Probleme.

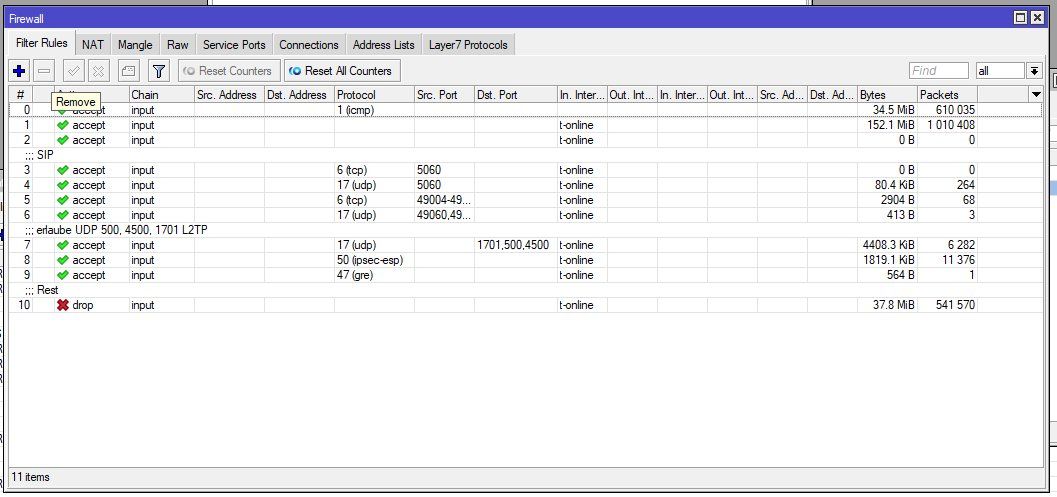

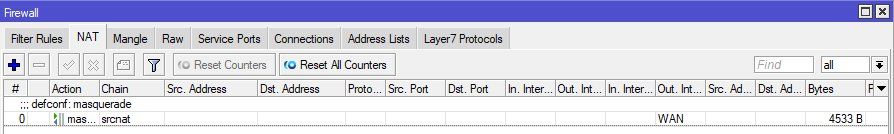

Uhhhh, das sieht sehr gruselig aus. Das Regelwerk ist nicht wirklich sicher. Teilweise Einträge doppelt usw.

Das ist freier Fall was du da machst. Außerdem ist das ganze Fasttracking deaktiviert usw.

Da solltest du also dringenst Hand anlegen !

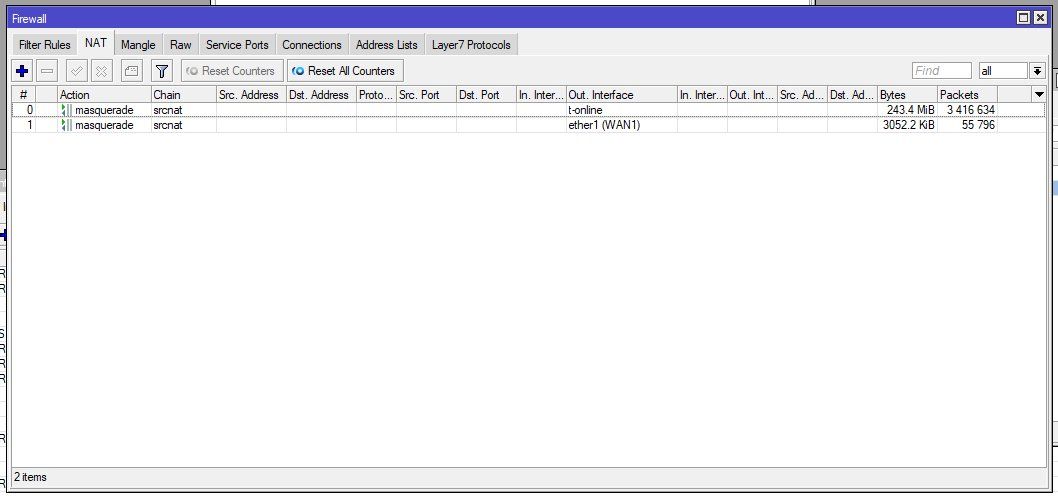

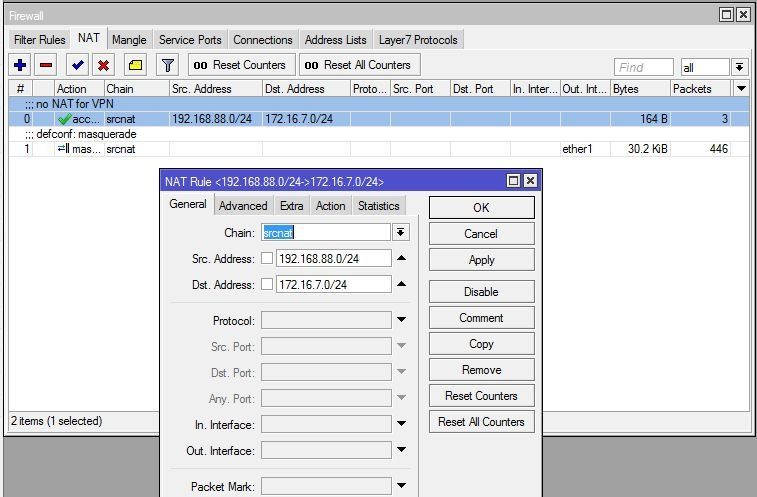

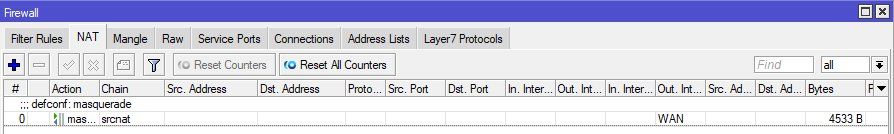

Man sieht auch gleich den Übeltäter, denn du NATest alles auch dein VPN und damit geht das mit dem VPN dann in die Hose. Hier müsste eine Ausnahme im NAT für den VPN Traffic definiert sein. Die Default Firewall macht sowas dynamisch.

Man kann dir also nur dringenst raten einen Werksreset mit der Default Konfig zu machen und diese dann auf dein spezielles Setup LAN seitig anzupassen und eth1 von DHCP auf PPPoE umzukonfiguirieren für dein Modem aber die Firewall Settings nicht anzurühren.

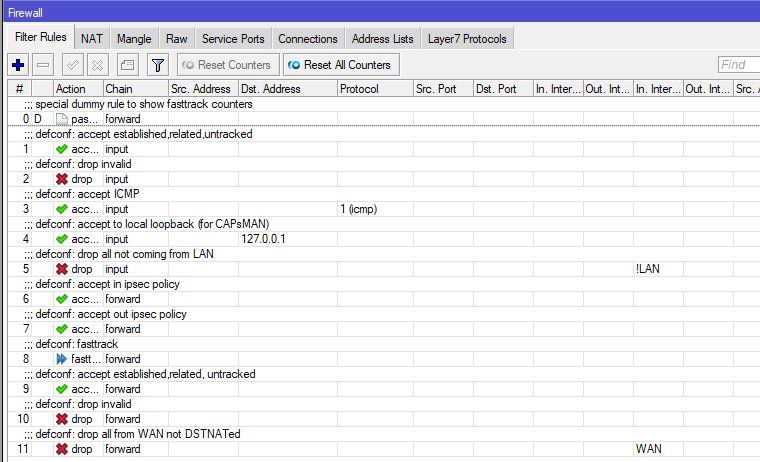

Nur damit du mal siehst wie sowas richtig aussieht:

Das ist freier Fall was du da machst. Außerdem ist das ganze Fasttracking deaktiviert usw.

Da solltest du also dringenst Hand anlegen !

Man sieht auch gleich den Übeltäter, denn du NATest alles auch dein VPN und damit geht das mit dem VPN dann in die Hose. Hier müsste eine Ausnahme im NAT für den VPN Traffic definiert sein. Die Default Firewall macht sowas dynamisch.

Man kann dir also nur dringenst raten einen Werksreset mit der Default Konfig zu machen und diese dann auf dein spezielles Setup LAN seitig anzupassen und eth1 von DHCP auf PPPoE umzukonfiguirieren für dein Modem aber die Firewall Settings nicht anzurühren.

Nur damit du mal siehst wie sowas richtig aussieht:

mit ein bißchen nachforschen und basteln hab Ichs zum Laufen gebraucht:

👏 Glückwunsch !danke nochmals!!

Immer gerne ! Bitte dann auch

Wie kann ich einen Beitrag als gelöst markieren?

nicht vergessen !