VLAN-Problem

Hi zusammen,

irgendwie stehe ich auf dem Schlauch. Hab hier 4 Switche (Cisco SG200-50P).

Jetzt habe ich das Problem, dass ein Kunde von uns einen PC herstellen möchte, mit dem wir Auswertungen für den Kunden machen sollen. Der PC soll aber nicht in unserem Netzwerk sein, braucht aber natürlich Internet.

Internetzugang ist auf Switch1 - Port1

Der Kunden-PC hängt auf Switch3 - Port22

Die Switche sind jeweils von Port50 auf Port49 verbunden (kein Cluster)

Hab also ein VLAN2 für den Kunden eingerichtet (auf allen Switchen - da kommen vermutlich noch zwei oder drei andere PCs, die an anderer Stelle stehen sollen).

Switch1 Port1 (Internet) - Tagged mit VLAN2 / Untagged mit VLAN1

Die Ports 49 und 50 auf allen Switchen ebenfalls tagged mit dem VLAN2 / untagged mit VLAN1

Switch3 - Port22 (Kunden-PC) untagged mit dem VLAN2 - damit automatisch verboten für VLAN1

Der PC ist vom Netz getrennt - das klappt. Allerdings kann er nicht ins Internet - ist also mehr eine Insel. Und das ist ja nicht der Sinn der Sache.

VLAN1 bei den jeweiligen Ports ebenfalls auf tagged umzustellen, dürfte ja eigentlich nicht nötig sein.

Hatte auch schon überlegt, alles auf Switch1 zu patchen, aber da komme ich nicht so einfach hin, weil die Netzwerkschränke in einem nicht-zugänglichen Raum sind. Das Netzwerk (auch die Switche) wird vom Vermieter gestellt - sind mehrere Firmen im Haus, jeder hat seinen eigenen Schrank, aber die Schränke stehen in einem gesicherten Raum und um da was umzupatchen muss man einen Antrag stellen, damit man an seinen Schrank dran kann (das kann dauern). Vorteil ist, dass alle 200 Dosen gepatcht sind, obwohl nur so ca. 30 gebraucht werden.

Wo ist mein Fehler?

irgendwie stehe ich auf dem Schlauch. Hab hier 4 Switche (Cisco SG200-50P).

Jetzt habe ich das Problem, dass ein Kunde von uns einen PC herstellen möchte, mit dem wir Auswertungen für den Kunden machen sollen. Der PC soll aber nicht in unserem Netzwerk sein, braucht aber natürlich Internet.

Internetzugang ist auf Switch1 - Port1

Der Kunden-PC hängt auf Switch3 - Port22

Die Switche sind jeweils von Port50 auf Port49 verbunden (kein Cluster)

Hab also ein VLAN2 für den Kunden eingerichtet (auf allen Switchen - da kommen vermutlich noch zwei oder drei andere PCs, die an anderer Stelle stehen sollen).

Switch1 Port1 (Internet) - Tagged mit VLAN2 / Untagged mit VLAN1

Die Ports 49 und 50 auf allen Switchen ebenfalls tagged mit dem VLAN2 / untagged mit VLAN1

Switch3 - Port22 (Kunden-PC) untagged mit dem VLAN2 - damit automatisch verboten für VLAN1

Der PC ist vom Netz getrennt - das klappt. Allerdings kann er nicht ins Internet - ist also mehr eine Insel. Und das ist ja nicht der Sinn der Sache.

VLAN1 bei den jeweiligen Ports ebenfalls auf tagged umzustellen, dürfte ja eigentlich nicht nötig sein.

Hatte auch schon überlegt, alles auf Switch1 zu patchen, aber da komme ich nicht so einfach hin, weil die Netzwerkschränke in einem nicht-zugänglichen Raum sind. Das Netzwerk (auch die Switche) wird vom Vermieter gestellt - sind mehrere Firmen im Haus, jeder hat seinen eigenen Schrank, aber die Schränke stehen in einem gesicherten Raum und um da was umzupatchen muss man einen Antrag stellen, damit man an seinen Schrank dran kann (das kann dauern). Vorteil ist, dass alle 200 Dosen gepatcht sind, obwohl nur so ca. 30 gebraucht werden.

Wo ist mein Fehler?

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 1318503369

Url: https://administrator.de/forum/vlan-problem-1318503369.html

Ausgedruckt am: 15.07.2025 um 04:07 Uhr

27 Kommentare

Neuester Kommentar

Moin,

wie L27 schon meinte. VLAN und IP-Adressen/-Routing habe nichts miteinander zu tun.

VLAN = ISO Schicht 2

IP = ISO Schicht 3

Durch VLAN steckst Du ja "nur" virtuelle Kabel.

Du brauchst aber etwas auf IP-Ebene was routet.

Dein Switch kann sowohl als L2 als auch als L3 Switch agieren.

Dann muss er aber auch entsprechend (DHCP, Routing) konfiguriert sein.

de.wikipedia.org/wiki/OSI-Modell

Stefan

wie L27 schon meinte. VLAN und IP-Adressen/-Routing habe nichts miteinander zu tun.

VLAN = ISO Schicht 2

IP = ISO Schicht 3

Durch VLAN steckst Du ja "nur" virtuelle Kabel.

Du brauchst aber etwas auf IP-Ebene was routet.

Dein Switch kann sowohl als L2 als auch als L3 Switch agieren.

Dann muss er aber auch entsprechend (DHCP, Routing) konfiguriert sein.

de.wikipedia.org/wiki/OSI-Modell

Stefan

Moin...

du hättest ja recht, wenn du deinen Switch als L3 laufen lässt... also dort die VLANs anlegst, das Routing machst und natürlich dort auch gleich nen DHCP für das subnet...

was deine FW angeht, das wissen wir nicht- ob du da dein regelwerk anpassen sollst, oder nicht... aber ein PC im VLAN macht noch keinen Sommer.... bedeutet, auf was soll das VLAN zugriff haben.

Denke mal darüber nach...

Frank

Den Port am Cisco. Was meinst Du, ob die FW was davon weiß? Für die dürfte es ja keinen Unterschied machen!

der war gut du hättest ja recht, wenn du deinen Switch als L3 laufen lässt... also dort die VLANs anlegst, das Routing machst und natürlich dort auch gleich nen DHCP für das subnet...

was deine FW angeht, das wissen wir nicht- ob du da dein regelwerk anpassen sollst, oder nicht... aber ein PC im VLAN macht noch keinen Sommer.... bedeutet, auf was soll das VLAN zugriff haben.

Denke mal darüber nach...

Frank

Hier ist das doch alles haarklein erklärt wie es auf den SG200 Switches geht! Lesen und verstehen...

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

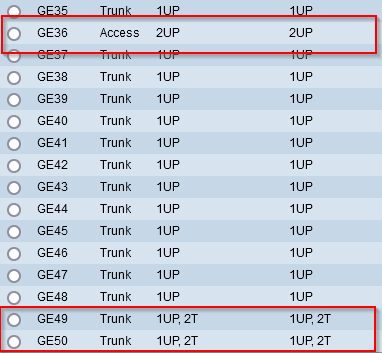

- Endgeräte Ports (PCs) im VLAN 2 = Mode: Access Port, "2U"

- Trunkports Switch zu Switch und Firewall = Mode Trunk, "1U, 2T"

Allerdings kann er nicht ins Internet

Wie immer die üblichen Fragen zu denen die Info mal wieder fehlt... - WER versorgt das VLAN 2 mit IP und DHCP Adressen und routet es?

- Ist der Trunkport des Switches und sein Pendant auf Firewall und Router so wie oben 1U, 2T konfiguriert?

- Bekommen die Clients (PCs) dort eine entsprechende IP, Gateway und DNS vom Router/Firewall? (ipconfig)

- Wenn nein = Fehler in der Anbindung ans Layer 3 Device!

- Wenn ja = kannst du den lokalen Router/Firewall im VLAN 2 pingen?

- Wenn ja = kannst du eine nackte IP im Internet wie 8.8.8.8 pingen?

- Wenn ja = kannst du einen Hostnamen wie www.heise.de pingen?

- Wenn ja = alles klappt wie es soll

- Wenn nein = hast du ein DNS Problem?

und ich hatte noch nie ein Routing einrichten müssen oder die Firewall umkonfigurieren.

Dann hat das immer jemand für Dich übernommen.

Ohne Routing wird das VLAN 2 ein isoliertes VLAN bleiben. Wenn das Routing in der Firewall gemacht wird, musst Du auf dem Port, an dem der Switch hängt ein entsprechendes VLAN konfigurieren. Sonst wird das nix.

Leider kann ich hier kein Bild einfügen

Warum kannst du das nicht? Screenshot und über die Bilder Upload Funktion hochladen!! Ist kinderleicht und kann jeder Laie. Geht über die "Bearbeiten" Funktion auch immer nachträglich!Würde allen hier das Troubleshooting massiv erleichtern um deinen Fehler zu finden!

Zitat von @mpanzi:

Das ist doch der Punkt. Hatte ich oben geschrieben. VLAN2-PC - Untagged

Trunkports (49, 50 und der zur Firewall) VLAN1 Untagged, VLAN2 Tagged.

Hier ist das doch alles haarklein erklärt wie es auf den SG200 Switches geht! Lesen und verstehen... face-wink

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Endgeräte Ports (PCs) im VLAN 2 = Mode: Access Port, "2U"

Trunkports Switch zu Switch und Firewall = Mode Trunk, "1U, 2T"

Normalerweise ne Sache von 5 Minuten im KlickiBunti GUI!

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Endgeräte Ports (PCs) im VLAN 2 = Mode: Access Port, "2U"

Trunkports Switch zu Switch und Firewall = Mode Trunk, "1U, 2T"

Normalerweise ne Sache von 5 Minuten im KlickiBunti GUI!

Das ist doch der Punkt. Hatte ich oben geschrieben. VLAN2-PC - Untagged

Trunkports (49, 50 und der zur Firewall) VLAN1 Untagged, VLAN2 Tagged.

warum Tagged ?

der Trunkport soll einfach alles also VLAN 1 und VLAN2 Untagged zur Firewall routen.

Was für ne Firewall hast du?

Bei der muss natürlich der eingehende Port entsprechend konfiguriert werden, damit sie weiss

VLAN1 geht auf das "Virtuelle" Interface mit der IP als Gateway (dein Gateway vom VLAN 1) und genau das gleiche mit VLAN2 und fertig, dann kommt das eine auf der Gateway IP rein das andere auf der anderen.

Dann Firewall Rules entsprechend konfigurieren, was man haben will, sprich

IPBand vom VLAN 1 > Internet (oder sonst was) > Services Erlauben

IPBand vom VLAN 2 > Internet (oder sonst was) > Services Erlauben

IPBand vom VLAN 1 > VLAN 2 droppen

IPBand vom VLAN 2 > VLAN 1 droppen

Fertig, das Routing übernimmt die Firewall und Und entsprechende Gatways haben ihren Platz im entsprechende VLAN. Und der Switch weisst einfach jedem Port entsprechendes VLAN zu aber bündelt den Traffic im Trunk (also alle VLANs zur Firewall, weil die weiss ja was sie zu tun hat).

Der Port zur Firewall ist auch 1UP; 2T

Dann hast du zu mindestens aus Switch Sicht von dem dieser Screenshot stammt alles richtig gemacht!Um ganz auf Nummer sicher zu gehen könntest du an 2 Test PCs einmal statische IP Adressen des VLAN2 vergeben und sowohl innerhalb eines Switches im VLAN 2 als auch Switch übergreifend pingen um so absolut sicherzustellen das du innerhalb des VLAN 2 in der Netz Infrastruktur volle IP Connectivity hast. Insbesondere auf dem Switch der den Trunk zur Firewall realisiert.

Die Kardinalsfrage ist jetzt: WIE ist L2 technisch die Anbindung an die Firewall realisiert?

Wenn du keine DHCP Adresse im VLAN 2 für den PC bekommst und dadurch bedingt natürlich auch die o.a. Ping Checks scheitern, stimmt etwas mit der Trunk Port Konfig auf die Firewall nicht was die Seite der Firewall anbetrifft. L2 technisch werden dort vermutlich keine Pakete an das VLAN 2 des Switches weitergereicht. Konfigtechnsich wäre also das Setup des Trunkports dort relevant.

Vergiss den sicher gut gemeinten Einwand der Tagging Frage von oben, aber der Kollege geht fälschlicherweise davon aus das du routest auf dem Switch. Ein SG200 ist bekanntlich ein reiner L2 Switch was dann natürlich immer ein Tagging der lokalen VLANs zur Firewall erzwingt um sie dort sauber routen zu können. Wie sollte man auch anders 2 VLANs bzw. IP Netze getrennt übertragen auf einem Trunk?! Das ist also alles korrekt so wie du es oben konfiguriert hast!

Zitat von @mpanzi:

Den Port am Cisco. Was meinst Du, ob die FW was davon weiß? Für die dürfte es ja keinen Unterschied machen!

Zitat von @Trommel:

Weiß die FW definitiv selbst auch von dem VLAN2 oder meinst Du hier den Port am Cisco?

Weiß die FW definitiv selbst auch von dem VLAN2 oder meinst Du hier den Port am Cisco?

Den Port am Cisco. Was meinst Du, ob die FW was davon weiß? Für die dürfte es ja keinen Unterschied machen!

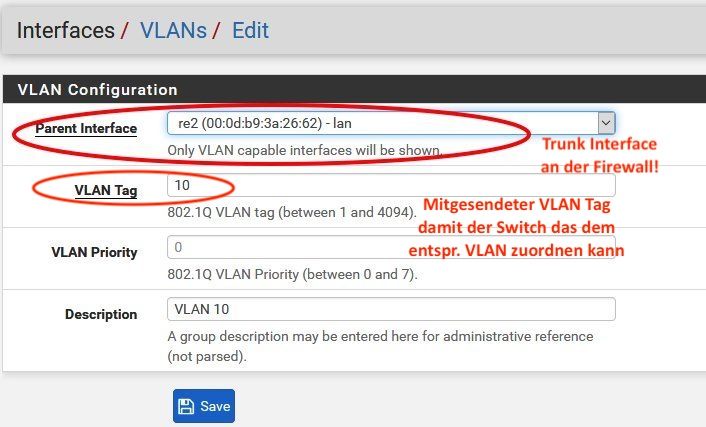

Doch macht es. Wenn Du am Interface der FW nichts angibst, wird diese untagged am Cisco landen. Wenn Du dann dort mit Deinen Tagged Paketen vom Kunden PC ankommst kann es nichts werden.

Trommel

Wer ist denn jetzt das Gateway?

Normalerweise legst du das VLAN auf den Switchen an.

Dann konfigurierst du den Uplink-Port zur Fortigate als Trunk und lässt das VLAN durch.

Auf der Forti erstellst du ein neues Interface mit einem VLAN TAG und vergibst eine IP-Adresse.

Diese IP ist dann das Gateway für deinen PC im neuen VLAN. Zum Schluss baust du eine FW Regel...

Normalerweise legst du das VLAN auf den Switchen an.

Dann konfigurierst du den Uplink-Port zur Fortigate als Trunk und lässt das VLAN durch.

Auf der Forti erstellst du ein neues Interface mit einem VLAN TAG und vergibst eine IP-Adresse.

Diese IP ist dann das Gateway für deinen PC im neuen VLAN. Zum Schluss baust du eine FW Regel...

Und auf der Schnittstellen-Einrichtung (der Firewall) finde ich keine entsprechenden Einträge.

Das ist denn wohl der fatale Denkfehler den du gemacht hast! Wie Kollege @Trommel oben schon richtig gesagt hat und dir auch mehrfach erklärt wurde muss die Firewall einen VLAN 2 Tag mitschicken auf dem Trunk Port zum Switch für allen VLAN 2 Traffic damit der gegenüberliegende Switch diesen Traffic auch wieder sauber dem VLAN 2 zuordnen kann. Wie sollte er das ohne erkennbaren VLAN Tag denn auch anders bewerkstelligen?!Sprich ohne ein Tagging des relevanten VLAN 2 Traffics auf der Firewall Seite scheitert die VLAN 2 Verbindung zum Switch auf Layer 2.

Hier am Beispiel eines pfSense Firewall Setups für das VLAN 10:

Denk Doch noch mal drüber nach. Du realisierst ein sauberen Trunk zwischen den Switchen, reichst das an dem Port 1 auch zur Firewall weiter. Diese weiß aber mit dem getaggen Paket nichts anzufangen und ist so als ungetaggtes Endgerät zu verstehen und landet damit nur in VLAN1. Du musst also die Verbindung Switch zu FW auch als Trunk sehen. Das ist Dein Fehler.

Wenn es kein Hexenwerk ist und Du es so schon immer gemacht hast, prüfe doch mal die anderen von Dir angelegten VLANs insbesondere Dein eigenes NW ! Oder bist Du selbst im VLAN 1?

Trommel

Wenn es kein Hexenwerk ist und Du es so schon immer gemacht hast, prüfe doch mal die anderen von Dir angelegten VLANs insbesondere Dein eigenes NW ! Oder bist Du selbst im VLAN 1?

Trommel

Auf dem Switch ist für beide VLANs das gleiche Gateway hinterlegt

Ist ja völliger Quatsch. Auf einem reinen Layer 2 Switch der physisch gar kein Routing kann ist das völlig sinnfrei. Dort hast du IP technisch ja ausschliesslich nur das Management IP Interface ansonsten ist der Switch als L2 only Switch doch in keinerlei IP Connectivity involviert. Der "sieht" nur Mac Adressen und das Management IP Interface benötigt lediglich eine Default Route auf das Gateway im Management VLAN. Wofür sollten 2 Routen dort einen Sinn ergeben wenn er selber gar nicht routen kann?Kann das sein das du IP technisch da etwas völlig missverstanden hast?!

Gibt ein PING-Tool, damit kann ich die FW erreichen

Diese Info ist wenig hilfreich. Das die Firewall intern ihre eigenen Interfaces mit einem Tool pingen kann steht ja außer Frage. Relevant ist nur ob sie den Traffic auch nach draßen auf die L2 Infrastruktur, sprich deine L2 Switches transportieren kann. Vermutlich ist das genau nicht der Fall?!

Du solltest wirklich noch einmal in aller Ruhe das o.a. Tutorial durchlesen was ja exakt deinem Design entspricht und dir ganz besonders die bunten Topologie Bilder ansehen die den Sachverhalt noch einmal genau veranschaulichen! 🧐

Prüfe also den Trunkport auf Firewall Seite genau und stelle sicher das der VLAN 2 Traffic dort getagged übertragen wird bzw. dem VLAN 2 IP Interface der Firewall auch korrekt zugeordnet ist. Firewall und Clients müssen sich gegenseitig pingen können sofern ICMP Echo (Ping) auf der Firewall und auch auf dem Client erlaubt ist.

Ferner muss natürlich auf der Firewall ein DHCP Server für das VLAN 2 laufen um die VLAN 2 PCs mit IP Adressen zu versorgen sofern das gewünscht ist.

Denke, das sollte zu lösen sein.

Für einen Profi Netzwerk Admin wie dich ein Allerweltskonzept und eine simple Lachnummer!Dann pass' auf das du nicht untergehst mit dem Kanu und

Wie kann ich einen Beitrag als gelöst markieren?

nicht vergessen.

Wenn es das denn nun war bitte nicht vergessen deinen Thread dann als erledigt zu schliessen!!

Wie kann ich einen Beitrag als gelöst markieren?

Wie kann ich einen Beitrag als gelöst markieren?