142008

18.08.2021

Vorgehen nach Ausführen einer VBS-Datei

Moin!

Ich hoffe, dass ich im richtigen Unterforum bin. Ansonsten @mods, bitte verschieben. THX!

Ein Mitarbeiter hat aus Versehen eine VBS-Datei ausgeführt, die gepackt 709kb und entpackt 2476kb groß ist. Des Weiteren war die Datei mit einem Passwort versehen.

Ich habe mir die Datei in einer Sandbox mittels Editor angesehen, bin aber nicht ganz schlau draus geworden. Des Weiteren habe ich die Datei in einer abgeschotteten virtuellen Umgebung ohne Netzwerk oder dergleichen ausgeführt und außer, dass die HDD kurz gearbeitet hat, ist nichts weiter passiert. Die Datei ist aber verschwunden! Jetzt weiß ich halt nicht, was die VBS-Datei angestellt hat, weil alles abgeschottet war und dadurch auch kein Schaden entstehen konnte.

Ich habe mir gestern spätabends die Auslastung der virtuellen Server sowie der Hosts angesehen und alles schien im richtigen Bereich zu sein. Trotzdem habe ich ein mulmiges Bauchgefühl, zumal die Server aktuell leider immer noch ohne AntiViren-Tool laufen. Ein Backup der virtuellen Server ist natürlich (noch) vorhanden.

Was also tun?

Falls ihr evtl. euch die Datei ansehen möchtet, kann ich sie zur Verfügung stellen.

Danke für die Antwort(en) im Voraus!

Ich hoffe, dass ich im richtigen Unterforum bin. Ansonsten @mods, bitte verschieben. THX!

Ein Mitarbeiter hat aus Versehen eine VBS-Datei ausgeführt, die gepackt 709kb und entpackt 2476kb groß ist. Des Weiteren war die Datei mit einem Passwort versehen.

Ich habe mir die Datei in einer Sandbox mittels Editor angesehen, bin aber nicht ganz schlau draus geworden. Des Weiteren habe ich die Datei in einer abgeschotteten virtuellen Umgebung ohne Netzwerk oder dergleichen ausgeführt und außer, dass die HDD kurz gearbeitet hat, ist nichts weiter passiert. Die Datei ist aber verschwunden! Jetzt weiß ich halt nicht, was die VBS-Datei angestellt hat, weil alles abgeschottet war und dadurch auch kein Schaden entstehen konnte.

Ich habe mir gestern spätabends die Auslastung der virtuellen Server sowie der Hosts angesehen und alles schien im richtigen Bereich zu sein. Trotzdem habe ich ein mulmiges Bauchgefühl, zumal die Server aktuell leider immer noch ohne AntiViren-Tool laufen. Ein Backup der virtuellen Server ist natürlich (noch) vorhanden.

Was also tun?

Falls ihr evtl. euch die Datei ansehen möchtet, kann ich sie zur Verfügung stellen.

Danke für die Antwort(en) im Voraus!

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 1167588046

Url: https://administrator.de/forum/vorgehen-nach-ausfuehren-einer-vbs-datei-1167588046.html

Ausgedruckt am: 25.07.2025 um 00:07 Uhr

27 Kommentare

Neuester Kommentar

Moin,

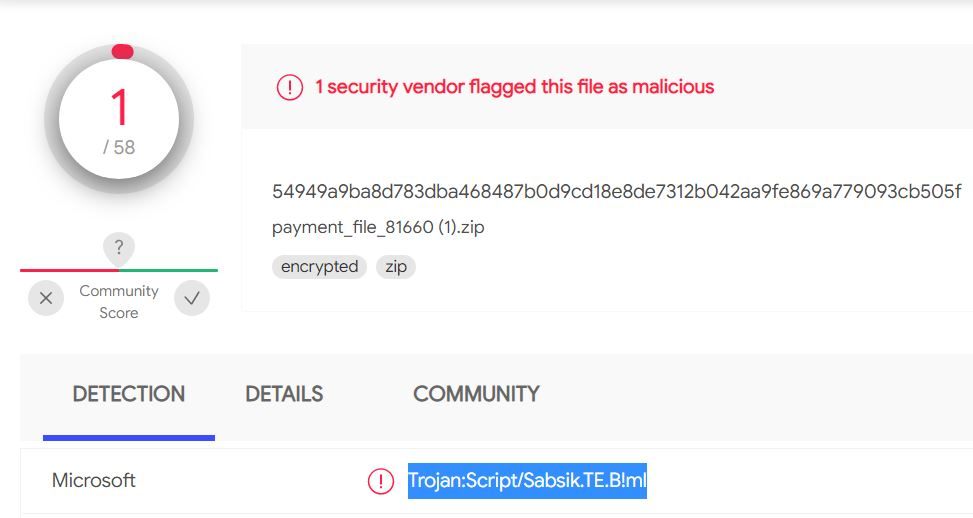

Du kannst die Datei bei virustotal hochladen und schauen, was die sagen.

Ansonsten würde ich alles in erhöhte Alarmbereitschaft gehen lassen und schauen, ob die Backups sauber sind und überall mal mit c't-desinfect drübergehen. Bedenke aber, daß wenn desinfect oder andre Virenscanner zwar einen Befall mit Malware bestätigen können, aber ein negatives Ergebnis nur sagt, daß sie nichts Bekanntes gefunden haben.

lks

Du kannst die Datei bei virustotal hochladen und schauen, was die sagen.

Ansonsten würde ich alles in erhöhte Alarmbereitschaft gehen lassen und schauen, ob die Backups sauber sind und überall mal mit c't-desinfect drübergehen. Bedenke aber, daß wenn desinfect oder andre Virenscanner zwar einen Befall mit Malware bestätigen können, aber ein negatives Ergebnis nur sagt, daß sie nichts Bekanntes gefunden haben.

lks

Ein Mitarbeiter hat aus Versehen eine VBS-Datei ausgeführt, die gepackt 709kb und entpackt 2476kb groß ist. Des Weiteren war die Datei mit einem Passwort versehen.

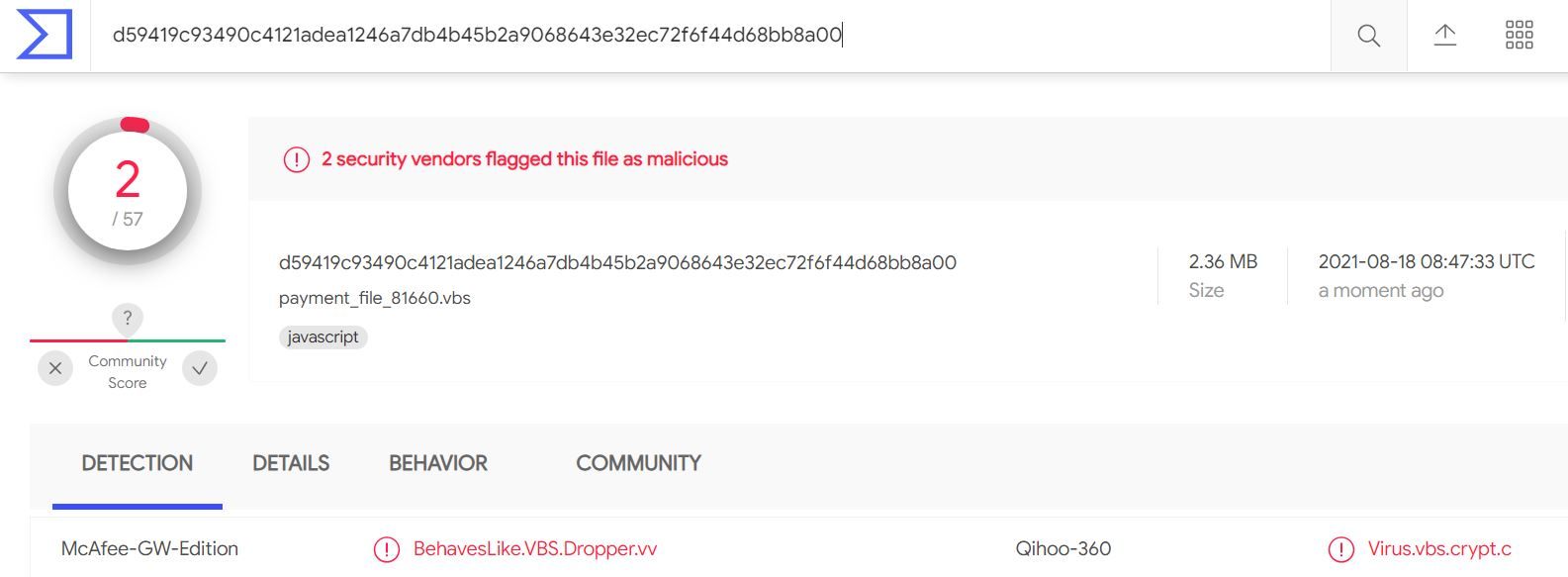

Das ist das übliche Vorgehen um Ransomware an den Mann (die Frau) zu bringen. Dabei dient das Passwort dazu Virenscanner daran zu hindern das ZIP zu scannen. Eigentlich sollte (muss!!!) man bei sowas schon hellhörig werden.

Manuel

Der Name sagt ja schon alles: Payment file...

Warum sollte eine Zahlanweisung eine VBS Datei sein...

Jetzt kannst du nur noch im Internet recherchieren was der Sabsik.TE.B!ml alles so anstellt.

Schau auch nach ob der Antivirus die Datei evtl entfernt hat, dann was sie schon bekannt und es wurde dagegen geschützt. Sie kann sich jedoch nach einem Angriffsversuch selbst entfernen, dann musst du ordentlich alles durchscannen z.B. mit einem alternativen Antivirus, ich verwende/installiere dafür gerne die Testversion von Malwarebytes und deinstalliere sie danach wieder.

Warum sollte eine Zahlanweisung eine VBS Datei sein...

Jetzt kannst du nur noch im Internet recherchieren was der Sabsik.TE.B!ml alles so anstellt.

Schau auch nach ob der Antivirus die Datei evtl entfernt hat, dann was sie schon bekannt und es wurde dagegen geschützt. Sie kann sich jedoch nach einem Angriffsversuch selbst entfernen, dann musst du ordentlich alles durchscannen z.B. mit einem alternativen Antivirus, ich verwende/installiere dafür gerne die Testversion von Malwarebytes und deinstalliere sie danach wieder.

Zitat von @142008:

Was stimmt denn nun?

Was stimmt denn nun?

Wie die AV-hersteller das Ding nennen ist wumpe.

Tatsache ist, daß Du Dir einen "Dropper" eingefangen hast. Der plaziert überall "Tretminen" und wartet darauf, daß irgendwann mal ein Admin "drauftritt". u.U. deponiert der auch nur Schläfer, die dann irgendwann getriggert werden und Dein System übernehmen.

Also: Kiste vom Netz, neu aufsetzen oder auf Stand von vor dem Vorfall bringen. Alle anderen Kisten dir von dort erreichbar sind, sollten genauso gehandhabt werden.

lks

Zitat von @142008:

Ich kann nicht die Server vom Netz nehmen, weil dann der Betrieb stehen würde.

Ich kann nicht die Server vom Netz nehmen, weil dann der Betrieb stehen würde.

Bedenke wie lange der Betrieb stehen würde (oder ob es den überhaupt noch gibt), wenn Ramsonware den Laden übernimmt.

lks

PS: Wenn ich gleich wegen der brennenden Öllampe zur Werkstatt fahren würde, geht mir ein wichtiger Termin flöten sagte der Vertriebler, bevor die Pleuelstange aus dem Motor schaute.

Zitat von @142008:

Auf dem DATEV-Terminalserver ist Viwas (McAfee) installiert. Dieser wird gerade nochmals gescannt.

Auf dem DATEV-Terminalserver ist Viwas (McAfee) installiert. Dieser wird gerade nochmals gescannt.

Auch wenn der nichts entdeckt, heißt das nicht, aß da nichts ist. Das ist ja das schlimme bei Schlangenöl.

Evtl. sind wir mit einem blauen Auge davon gekommen!

Die Hoffnung stirbt immer zuletzt.

Das Backup aller virtuellen Server neu aufzuspielen, wäre nur am Wochenende möglich.

Man muß halt überlegen, was vier Tage verlorene Arbeit wert sind.

lks

Zitat von @142008:

Der Kollege (ich bin aktuell nicht vor Ort) hat einen Ordner namens Quarantäne auf dem Server entdeckt, auf dem die Datei gestartet wurde. Auf dem DATEV-Terminalserver ist Viwas (McAfee) installiert. Dieser wird gerade nochmals gescannt. Evtl. sind wir mit einem blauen Auge davon gekommen!

Das Backup aller virtuellen Server neu aufzuspielen, wäre nur am Wochenende möglich.

Der Kollege (ich bin aktuell nicht vor Ort) hat einen Ordner namens Quarantäne auf dem Server entdeckt, auf dem die Datei gestartet wurde. Auf dem DATEV-Terminalserver ist Viwas (McAfee) installiert. Dieser wird gerade nochmals gescannt. Evtl. sind wir mit einem blauen Auge davon gekommen!

Das Backup aller virtuellen Server neu aufzuspielen, wäre nur am Wochenende möglich.

Da lautet jetzt die Frage: woher kommt der Ordner? Vom Script? Vom AV-Tool? Vom Mitarbeiter?

Welche Rechte haben deine User auf dem Terminalserver? Eventuell "Adminrechte", weil sie sonst nicht Drucken können?

Ja, die Frage wird wohl erlaubt sein. Wenn man deine bisherigen Beiträge liest, sollte man von dem schlimmsten ausgehen

Generell stellt sich mir die Frage: Weshalb schaust du nicht einfach in euer IT-Notfallhandbuch? Dort sollten alle Maßnahmen aufgelistet sein, die im Falle eines "Angriffs" durchzuführen sind.

Generell stellt sich mir die Frage: Weshalb schaust du nicht einfach in euer IT-Notfallhandbuch? Dort sollten alle Maßnahmen aufgelistet sein, die im Falle eines "Angriffs" durchzuführen sind.

Ich habe mir die Datei in einer Sandbox mittels Editor angesehen, bin aber nicht ganz schlau draus geworden. Des Weiteren habe ich die Datei in einer abgeschotteten virtuellen Umgebung ohne Netzwerk oder dergleichen ausgeführt und außer, dass die HDD kurz gearbeitet hat, ist nichts weiter passiert. Die Datei ist aber verschwunden! Jetzt weiß ich halt nicht, was die VBS-Datei angestellt hat, weil alles abgeschottet war und dadurch auch kein Schaden entstehen konnte.

Das ist die übliche Vorgehensweise von Verschlüsselungstrojanern, erst mal alle Hinweise auf sich selbst beseitigen und sich dann still verhalten bis er dann irgendwann später z.B. durch einen scheduled task zuschlägt und alle erreichbaren Dokumente verschlüsselt. Dabei nutzen diese Trojaner etliche bekannte und evt. unbekannte Sicherheitslücken oder Zero-Days auch im Netzwerk erreichbaren Stationen aus um diese ebenfalls zu verschlüsseln. Merkt man dann erst wenn es schon zu spät ist wenn man keine präventiven Abwehrmaßnahmen und Alerts für ungewöhnliche Aktivitäten auf Netzlaufwerken etc. getroffen hat.Man gugge nur mal nach Anhalt-Bitterfeld ...

Moin...

viel wichtiger ist es doch, zukünftig die Lücke zu stopfen!

wenn die Datei per Mail gekommen ist, hätte das verhindert werden können, sowas wird eigentlich gefiltert!

Ich habe mir die Datei in einer Sandbox mittels Editor angesehen, bin aber nicht ganz schlau draus geworden. Des Weiteren habe ich die Datei in einer abgeschotteten virtuellen Umgebung ohne Netzwerk oder dergleichen ausgeführt und außer, dass die HDD kurz gearbeitet hat, ist nichts weiter passiert. Die Datei ist aber verschwunden! Jetzt weiß ich halt nicht, was die VBS-Datei angestellt hat, weil alles abgeschottet war und dadurch auch kein Schaden entstehen konnte.

Ich habe mir gestern spätabends die Auslastung der virtuellen Server sowie der Hosts angesehen und alles schien im richtigen Bereich zu sein. Trotzdem habe ich ein mulmiges Bauchgefühl, zumal die Server aktuell leider immer noch ohne AntiViren-Tool laufen. Ein Backup der virtuellen Server ist natürlich (noch) vorhanden.

Was also tun?

die lücke schließen....

Falls ihr evtl. euch die Datei ansehen möchtet, kann ich sie zur Verfügung stellen.

Danke für die Antwort(en) im Voraus!

Frank

Zitat von @142008:

Moin!

Ich hoffe, dass ich im richtigen Unterforum bin. Ansonsten @mods, bitte verschieben. THX!

Ein Mitarbeiter hat aus Versehen eine VBS-Datei ausgeführt, die gepackt 709kb und entpackt 2476kb groß ist. Des Weiteren war die Datei mit einem Passwort versehen.

nun, wie ist den der Mitarbeiter an die VBS Datei gekommen?Moin!

Ich hoffe, dass ich im richtigen Unterforum bin. Ansonsten @mods, bitte verschieben. THX!

Ein Mitarbeiter hat aus Versehen eine VBS-Datei ausgeführt, die gepackt 709kb und entpackt 2476kb groß ist. Des Weiteren war die Datei mit einem Passwort versehen.

viel wichtiger ist es doch, zukünftig die Lücke zu stopfen!

wenn die Datei per Mail gekommen ist, hätte das verhindert werden können, sowas wird eigentlich gefiltert!

Ich habe mir die Datei in einer Sandbox mittels Editor angesehen, bin aber nicht ganz schlau draus geworden. Des Weiteren habe ich die Datei in einer abgeschotteten virtuellen Umgebung ohne Netzwerk oder dergleichen ausgeführt und außer, dass die HDD kurz gearbeitet hat, ist nichts weiter passiert. Die Datei ist aber verschwunden! Jetzt weiß ich halt nicht, was die VBS-Datei angestellt hat, weil alles abgeschottet war und dadurch auch kein Schaden entstehen konnte.

Ich habe mir gestern spätabends die Auslastung der virtuellen Server sowie der Hosts angesehen und alles schien im richtigen Bereich zu sein. Trotzdem habe ich ein mulmiges Bauchgefühl, zumal die Server aktuell leider immer noch ohne AntiViren-Tool laufen. Ein Backup der virtuellen Server ist natürlich (noch) vorhanden.

Was also tun?

Falls ihr evtl. euch die Datei ansehen möchtet, kann ich sie zur Verfügung stellen.

Danke für die Antwort(en) im Voraus!

Zitat von @142008:

Der Kollege (ich bin aktuell nicht vor Ort) hat einen Ordner namens Quarantäne auf dem Server entdeckt, auf dem die Datei gestartet wurde. Auf dem DATEV-Terminalserver ist Viwas (McAfee) installiert. Dieser wird gerade nochmals gescannt. Evtl. sind wir mit einem blauen Auge davon gekommen!

Viwas erkennt nur was wenn es zu spät ist... Der Kollege (ich bin aktuell nicht vor Ort) hat einen Ordner namens Quarantäne auf dem Server entdeckt, auf dem die Datei gestartet wurde. Auf dem DATEV-Terminalserver ist Viwas (McAfee) installiert. Dieser wird gerade nochmals gescannt. Evtl. sind wir mit einem blauen Auge davon gekommen!

hat einen Ordner namens Quarantäne auf dem Server entdeckt....

oh... Forscher unterwegs... als Admin seine verzeichnisstruktur nicht zu kennen, finde ich echt eine Leistung...ich würde sofort den Datev RDP vom netz nehmen, entweder ein restore, oder neu machen!

sofort bedeutet auch sofort... und nicht erst 17 Uhr... das würde ich dem GF klar machen!!!!!! so steht es ja auch im Notfall Plan... Gelle

bitte auch die UPD prüfen / Löschen.... es bringt nix, ein restore zu machen, oder die kiste zu scannen, wenn die UPD nicht geprüft sind. da dort in der regel nix wildes drauf sein sollte, können die auch neu!

Das Backup aller virtuellen Server neu aufzuspielen, wäre nur am Wochenende möglich.

Frank

was... arbeitet ihr noch mit Disketten?

made my day :c)Das Backup aller virtuellen Server neu aufzuspielen, wäre nur am Wochenende möglich.

Du musst selbst abwägen, ob es das Risiko wert, bis zum Wochenende hat sich der Angreifer vermutlich schon bis an die wichtigsten Rechner durchgefressen.Entweder: Sofort aufhören und weiteren Schaden vermeiden,

oder: Weiter arbeiten und dafür später dann aufhören, wo der Schaden maximal ist.

Ansonsten gibts im Web Sandboxen die dir ermöglichen die Datei auch dort auszuführen, ganz nett ist z.B.

any.run/

Dort gibts auch gleich eine Auswertung was die Datei macht (z.B. wohin Sie telefoniert, wo Sie Dateien droppt etc.)

Aber obacht: Guter Malwarecode schaut erstmal ob er in einer Sandbox ist, d.h. im zweifel siehst du da nix.

Eher für die zukunft: Du kannst ne Sandbox auch mit OpenSource mitteln selbst hinstellen, z.B. cuckoosandbox.org/

Eher für jetzt: Da Mcafee (RIP) den als VBS Dropper erkennt, wäre es eine Idee Quick 'n Dirty auf einem frischen Windows PC mit Office den auszuführen (den PC nur ans internet hängen, NICHT im Firmennetz) und den Traffix mit Wireshark zu capturen, meist sieht man bei solcher Malware eine kommunikation zum C2 Server via HTTP - dann kannst du anhand der kontaktierten Domains/IPs ggf. auch Payloads weitersuchen was das für eine Malware ist. Falls du mehr Infos hast: in google "malwarename + ioc" (indication of compromise) suchen, ggf. gibts da schon was - dann eben auf deinen systemen nach dem IoCs suchen.

Ansonsten würde ich zumindest den Client auf dem es ausgeführt wurde: Memory + Registry Dump des Live Systems auf USB Platte machen, ggf. auch kompletten Plattenimage ziehen. Dann vom Netzwerk nehmen und Platt machen. + In den AD Logs nach ungewöhnlichem Ereignissen suchen (z.B: hier guter Startpunkt: heise.de/select/ix/2021/8/2110508094097981791 )

Aber um ehrlich zu sein: You're probably fucked weil schon alles zu spät ist - hol lieber hilfe von einen Security/Forensik Spezi

- hol lieber hilfe von einen Security/Forensik Spezi

MFG

N-Dude

any.run/

Dort gibts auch gleich eine Auswertung was die Datei macht (z.B. wohin Sie telefoniert, wo Sie Dateien droppt etc.)

Aber obacht: Guter Malwarecode schaut erstmal ob er in einer Sandbox ist, d.h. im zweifel siehst du da nix.

Eher für die zukunft: Du kannst ne Sandbox auch mit OpenSource mitteln selbst hinstellen, z.B. cuckoosandbox.org/

Eher für jetzt: Da Mcafee (RIP) den als VBS Dropper erkennt, wäre es eine Idee Quick 'n Dirty auf einem frischen Windows PC mit Office den auszuführen (den PC nur ans internet hängen, NICHT im Firmennetz) und den Traffix mit Wireshark zu capturen, meist sieht man bei solcher Malware eine kommunikation zum C2 Server via HTTP - dann kannst du anhand der kontaktierten Domains/IPs ggf. auch Payloads weitersuchen was das für eine Malware ist. Falls du mehr Infos hast: in google "malwarename + ioc" (indication of compromise) suchen, ggf. gibts da schon was - dann eben auf deinen systemen nach dem IoCs suchen.

Ansonsten würde ich zumindest den Client auf dem es ausgeführt wurde: Memory + Registry Dump des Live Systems auf USB Platte machen, ggf. auch kompletten Plattenimage ziehen. Dann vom Netzwerk nehmen und Platt machen. + In den AD Logs nach ungewöhnlichem Ereignissen suchen (z.B: hier guter Startpunkt: heise.de/select/ix/2021/8/2110508094097981791 )

Aber um ehrlich zu sein: You're probably fucked weil schon alles zu spät ist

MFG

N-Dude

Zitat von @NetzwerkDude:

Ansonsten würde ich zumindest den Client auf dem es ausgeführt wurde: Memory + Registry Dump des Live Systems auf USB Platte machen, ggf. auch kompletten Plattenimage ziehen. Dann vom Netzwerk nehmen und Platt machen.

Ansonsten würde ich zumindest den Client auf dem es ausgeführt wurde: Memory + Registry Dump des Live Systems auf USB Platte machen, ggf. auch kompletten Plattenimage ziehen. Dann vom Netzwerk nehmen und Platt machen.

Du meinst den Terminal-Server.

lks

Moin...

oder eben, es ist voll drin, die leute für 3 Tage Urlaub machen zu lassen.....Als fitter Datev Admin, hast du immer ein frisches Image vom Kommunikationsserver und RDP Server, und bei Datenhaltung natürlich den Datev SQL auch! Die daten sind in der regel wumpe, da die ja Datev Rechenzentrum rumliegen (als Backup).... je nach Konfiguration und art

ein QNAP mit SFP+ kostet auch nicht mehr die Welt, und dein restore ist in schätzungsweise 2-3 Stunden erledigt!

der Security Vogel / Forensik Affe sagt in der Regel eh, das muss neu gemachr werden.... und du bist 1,5K los und hast zeit verloren!

Ein gutes Backup Konzept, ein Notfall Plan, etwas Hirn- fertig ist die laube... da brauchste keine "Experten"

MFG

N-Dude

Frank

Zitat von @NetzwerkDude:

Aber um ehrlich zu sein: You're probably fucked weil schon alles zu spät ist  - hol lieber hilfe von einen Security/Forensik Spezi

- hol lieber hilfe von einen Security/Forensik Spezi

ich glaube der Forensik Spezi kann da bleiben, wo er er ist, besorge dir besser einen Administrator, der dir das Netzwerk ebend mal neu macht... wenn ich schon Datev lese, und "Das Backup aller virtuellen Server neu aufzuspielen, wäre nur am Wochenende möglich" habe ich das Gefühl, das da ohne sinn und verstand gehandelt wird!oder eben, es ist voll drin, die leute für 3 Tage Urlaub machen zu lassen.....Als fitter Datev Admin, hast du immer ein frisches Image vom Kommunikationsserver und RDP Server, und bei Datenhaltung natürlich den Datev SQL auch! Die daten sind in der regel wumpe, da die ja Datev Rechenzentrum rumliegen (als Backup).... je nach Konfiguration und art

ein QNAP mit SFP+ kostet auch nicht mehr die Welt, und dein restore ist in schätzungsweise 2-3 Stunden erledigt!

der Security Vogel / Forensik Affe sagt in der Regel eh, das muss neu gemachr werden.... und du bist 1,5K los und hast zeit verloren!

Ein gutes Backup Konzept, ein Notfall Plan, etwas Hirn- fertig ist die laube... da brauchste keine "Experten"

MFG

N-Dude