VPN mit DD-WRT und Policy Based Routing

Hallo Administratoren,

da ich nur über begrenztes Wissen über VPN-Einrichtung verfüge, hoffe, dass Ihr einige nützliche Tipps für mich habt.

Ist-Situation:

Soll-Situation:

Ich arbeite manchmal im Homeoffice und nehme das Notebook N1 mit. Die internen Services vom Server S1 und die vom externen Anbieter müssen auch vom Homeoffice erreichbar sein. Dafür bietet sich VPN an. Es kommt nur eine Hardware-basierte Lösung in Frage, keine VPN-Client-Installation auf dem Notebook (damit ich es nicht unterwegs benutzen kann, sondern nur am definierten Standort). Ich habe eine gute Anleitung gefunden, die einen Teil meiner Anforderungen abdeckt und stelle mir folgende Topologie vor:

Anforderungen:

Soweit ich es einschätze, sind die ersten drei Punkte die eigentliche VPN-Einrichtung. Die letzten drei sind die Konfiguration des VPN-Clients, was wohin geroutet wird.

Und nun die Fragen:

Würde mich über Eure Tipps freuen.

Grüße

Justas

da ich nur über begrenztes Wissen über VPN-Einrichtung verfüge, hoffe, dass Ihr einige nützliche Tipps für mich habt.

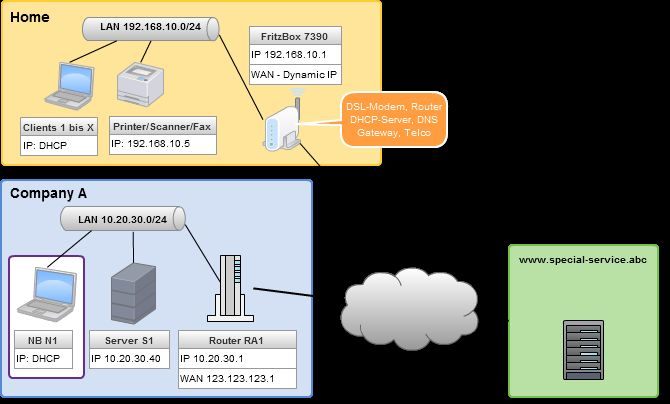

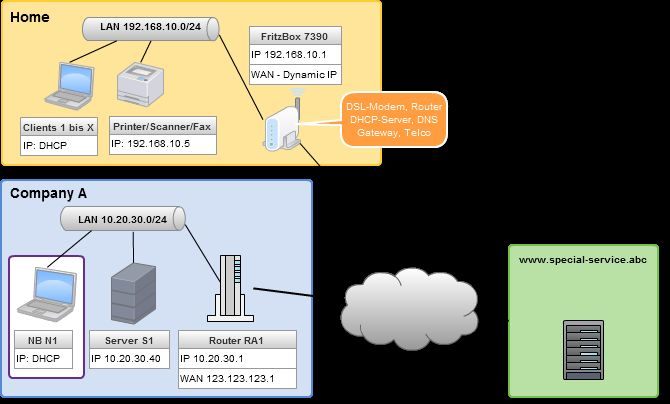

Ist-Situation:

- Ein Heimnetz mit einer FritzBox als DSL-Router

- Im Firmennetz „Company A“ laufen einige Services auf dem Server S1 auf unterschiedlichen Ports. Diese sind nur aus dem Intranet erreichbar.

- Einige Services von www.special-service.abc sind nur von bestimmten Kunden bzw. IP-Adressen erreichbar, aber nicht für normale Internet-User

- Linux- und OpenSSL-Kenntnisse sind vorhanden, aber kein Profi

Soll-Situation:

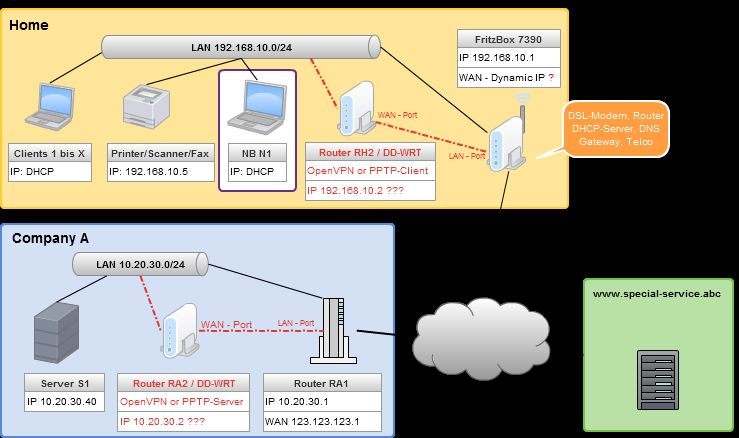

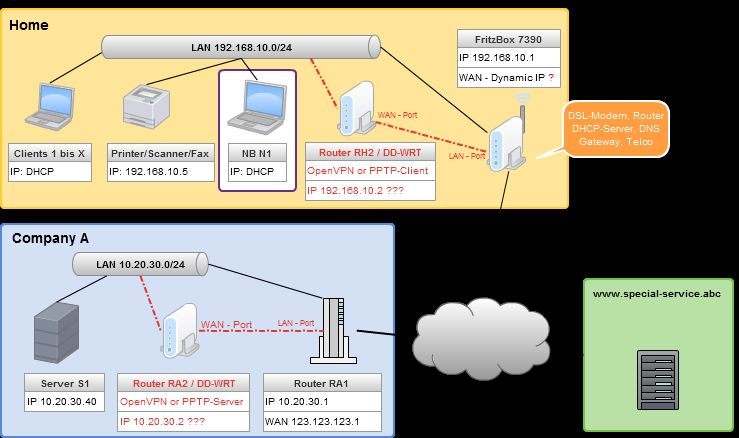

Ich arbeite manchmal im Homeoffice und nehme das Notebook N1 mit. Die internen Services vom Server S1 und die vom externen Anbieter müssen auch vom Homeoffice erreichbar sein. Dafür bietet sich VPN an. Es kommt nur eine Hardware-basierte Lösung in Frage, keine VPN-Client-Installation auf dem Notebook (damit ich es nicht unterwegs benutzen kann, sondern nur am definierten Standort). Ich habe eine gute Anleitung gefunden, die einen Teil meiner Anforderungen abdeckt und stelle mir folgende Topologie vor:

Anforderungen:

- Automatisches Routing, keine Passwort-Eingabe, keine Software-Installation auf den PC’s.

- Keine Änderungen im Netzwerk der „Company A“ außer der Installation vom VPN-Router.

- Im Home-LAN würde ich gerne auch mit möglichst wenigen Änderungen auskommen. Vor allem sollte die FritzBox soweit möglich ihre Aufgaben behalten.

- Vom Home-LAN darf nur das Notebook N1 ins VPN geroutet werden, alle anderen Clients müssen weiter direkt über die FritzBox mit der Außenwelt kommunizieren.

- Nur die Services vom Server S1 und dem externem Anbieter dürfen ins VPN geroutet werden, sonst muss das Notebook über die FritzBox ins Internet.

- Der Drucker und die Samba-Shares im Home-LAN müssen vom Notebook N1 erreichbar sein.

Soweit ich es einschätze, sind die ersten drei Punkte die eigentliche VPN-Einrichtung. Die letzten drei sind die Konfiguration des VPN-Clients, was wohin geroutet wird.

Und nun die Fragen:

- Ist es so realisierbar?

- Stimmt die Topologie mit den VPN-Routern?

- Wenn ja

- was würdet Ihr empfehlen, OpenVPN oder PPTP?

- welcher Router übernimmt auf beiden Seiten welche Rolle? Gateway? DHCP-Server? DNS?

- ändern sich irgendwo die IP-Adressbereiche oder kann man die bestehenden behalten?

- Wenn nicht, was soll geändert oder worauf soll verzichtet werden damit der Rest realisierbar wird?

Würde mich über Eure Tipps freuen.

Grüße

Justas

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 184496

Url: https://administrator.de/forum/vpn-mit-dd-wrt-und-policy-based-routing-184496.html

Ausgedruckt am: 30.07.2025 um 11:07 Uhr

9 Kommentare

Neuester Kommentar

Hallo Justas,

du möchtest den Standort HOME mit dem Standort COMPANY verbinden. Aus HOME soll nur dein Notebook Zugriff auf den Server in COMPANY haben. Weiterhin möchtest du, dass keine Zusatzsoftware auf deinem Notebook installiert wird.

Das Ganze soll mit vertretbarem Aufwand geschehen. Wenn möglich, soll die bereits vorhandene Hardware verwendet werden.

Ist das richtig?

Dazu solltest du erwähnen, ob du administrativen Zugriff auf den Router und gegebenenfalls auf den Server in Company hast und die Typen angeben. Eventuell wäre es noch von Vorteil zu wissen, welche Art Verbindung zwischen COMPANY und dem externen Dienstleister besteht. Dadurch kommst du schneller zu einer geeigneten Lösung.

Mfg

leo

du möchtest den Standort HOME mit dem Standort COMPANY verbinden. Aus HOME soll nur dein Notebook Zugriff auf den Server in COMPANY haben. Weiterhin möchtest du, dass keine Zusatzsoftware auf deinem Notebook installiert wird.

Das Ganze soll mit vertretbarem Aufwand geschehen. Wenn möglich, soll die bereits vorhandene Hardware verwendet werden.

Ist das richtig?

Dazu solltest du erwähnen, ob du administrativen Zugriff auf den Router und gegebenenfalls auf den Server in Company hast und die Typen angeben. Eventuell wäre es noch von Vorteil zu wissen, welche Art Verbindung zwischen COMPANY und dem externen Dienstleister besteht. Dadurch kommst du schneller zu einer geeigneten Lösung.

Mfg

leo

Jetzt wird es aber kompliziert. Wenn es in COMPANY einen Admin gibt, dann muss er doch festlegen, ob und in welcher Weise er den Zugriff auf das Netzwerk gestattet?

Für den Zugriff auf die Daten im Netzwerk COMPANY gibt es doch zig Möglichkeiten.

Für den Zugriff auf die Daten im Netzwerk COMPANY gibt es doch zig Möglichkeiten.

Hallo,

Da wird am Firmennetzwerk eigentlich "nichts" geändert. Das VPN terminiert doch dann am Cisco am Firmenstandort (oder soll es doch komplexer werden?). Weshalb will der Admin dort Ports für das VPN weiterleiten (Portforwarding was du als Umleiten bezeichnet hat)? VPN gehört am Cisco (Router) terminiert.

Ihr solltet euch erst mal klar werden welches VP ihr nutzen wollt. dann, wo soll das VPN Terminieren. Danach geht es an die Geräteauswahl. Ihr habt ein Cisco Router in der Firma. Der kann doch bestimmt VPN. Deine Fritzbox daheim kann auch VPN. Könnte hier also schon mal ohne Geldausgeben eine Standort - Standort VPN ans laufen gebracht werden. Einzigst das nur das Firmenlaptop bei dir daheim als einziger Client den VPN Tunnel nutzen darf kannst du mit der Fritzbox nicht einstellen (ist mir nicht bekannt) bzw einschränken. da würde sich dann eine kleine Cisco für daheim schon die bessere wahl sein, zudem es dann später auch so an anderen heimstandorte ebenfalls umgesetzt werden soll. Ansonsten kannst du natürlich die Router gegen DD-WRT und Co. austauschen, ist aber nicht zwingend nötig. Natürlich kannst du daheim am Firmenlaptop auch ohne weiteres das VPN mittels dem installierten OS nutzen. Fast jedes OS beherscht den PPTP VPN welches problemlos hinter einen Router benutzt werden kann. Laptop starten, VPN am Laptop für diesen benutzer starten. Arbeiten. VPN beenden. Erfordert ebenfalls keinen Eingriff ins Firmennetzwerk. Der Firmenrouter sollte dann allerdings PPTP als VPN terminieren können.

Alles was aus der Firma ausgehend ist wird duch das VPN doch sowieso nicht geändert. Warum sollte es (Ja, bei falscher Konfiguration usw. schon möglich)? Somit fallen diese Bauchschmerzen doch auch weg.

Und wenn es nur zum testen ist, kann evtl. einer euere Server ein PPTP für dich Terminieren. (Alles ohne Geld auszugeben für neue Hardware).

Sollte allerdings euerer Externe Dienstleister, euer Admin, von VPN wenig Plan haben, so wird einer sich Einarbeiten müssen. Du oder er. Fragt sich dann allerdings nur ob ein Externer Admin ohne VPN Grundlagen überhaupt der richtige für den Job ist. Die Kosten sind auf jeden Fall. Oder ihr kauft das Wissen ein. Aber auch das Kostet. Wissen gab es noch nie umsomst.

Gruß,

Peter

Da wird am Firmennetzwerk eigentlich "nichts" geändert. Das VPN terminiert doch dann am Cisco am Firmenstandort (oder soll es doch komplexer werden?). Weshalb will der Admin dort Ports für das VPN weiterleiten (Portforwarding was du als Umleiten bezeichnet hat)? VPN gehört am Cisco (Router) terminiert.

sondern ich soll einen vorkonfigurierten VPN-Router anschliessen

Du meinst etwas was jemand anderes für dich eingerichtet hat und du stellst es zuhause hin und es geht dann (zusätzlich zur bestehenden Fritzbox oder anstelle der fritzbox)?der Admin würde nur den Port freischalten.

Warum?Ihr solltet euch erst mal klar werden welches VP ihr nutzen wollt. dann, wo soll das VPN Terminieren. Danach geht es an die Geräteauswahl. Ihr habt ein Cisco Router in der Firma. Der kann doch bestimmt VPN. Deine Fritzbox daheim kann auch VPN. Könnte hier also schon mal ohne Geldausgeben eine Standort - Standort VPN ans laufen gebracht werden. Einzigst das nur das Firmenlaptop bei dir daheim als einziger Client den VPN Tunnel nutzen darf kannst du mit der Fritzbox nicht einstellen (ist mir nicht bekannt) bzw einschränken. da würde sich dann eine kleine Cisco für daheim schon die bessere wahl sein, zudem es dann später auch so an anderen heimstandorte ebenfalls umgesetzt werden soll. Ansonsten kannst du natürlich die Router gegen DD-WRT und Co. austauschen, ist aber nicht zwingend nötig. Natürlich kannst du daheim am Firmenlaptop auch ohne weiteres das VPN mittels dem installierten OS nutzen. Fast jedes OS beherscht den PPTP VPN welches problemlos hinter einen Router benutzt werden kann. Laptop starten, VPN am Laptop für diesen benutzer starten. Arbeiten. VPN beenden. Erfordert ebenfalls keinen Eingriff ins Firmennetzwerk. Der Firmenrouter sollte dann allerdings PPTP als VPN terminieren können.

Alles was aus der Firma ausgehend ist wird duch das VPN doch sowieso nicht geändert. Warum sollte es (Ja, bei falscher Konfiguration usw. schon möglich)? Somit fallen diese Bauchschmerzen doch auch weg.

Und wenn es nur zum testen ist, kann evtl. einer euere Server ein PPTP für dich Terminieren. (Alles ohne Geld auszugeben für neue Hardware).

Sollte allerdings euerer Externe Dienstleister, euer Admin, von VPN wenig Plan haben, so wird einer sich Einarbeiten müssen. Du oder er. Fragt sich dann allerdings nur ob ein Externer Admin ohne VPN Grundlagen überhaupt der richtige für den Job ist. Die Kosten sind auf jeden Fall. Oder ihr kauft das Wissen ein. Aber auch das Kostet. Wissen gab es noch nie umsomst.

Gruß,

Peter

@justas

Kollege pjordorf hat ja schon alles relevante gesagt zu dem Thema, deshalb nur ein paar Ergänzungen:

Wenn ihr tatsächlich in der Firma einen Cisco Router habt (im obigen Thread stand aber nix davon) ist es in der Tat am einfachsten einen PPTP VPN Dialin auf dem Cisco einzurichten:

VPNs einrichten mit PPTP

Damit hast du all deine Anforderungen erstmal in 5 Minuten erledigt und bist mit dem Notebook sofort arbeitsfähig im Firmennetz.

Deine andere Konzeptstudie ist aber ebenso richtig und funktioniert natürlich auch.

Du darfst allerdings nicht aus den Augen verlieren das du hier eine LAN zu LAN Kopplung mit dem VPN machst, du verbindest also erstmal das Heim LAN mit dem Firmen LAN.

Bei einem einzigen Laptop solltest du ggf. auch darüber nachdenken NUR ein remote Access VPN mit PPTP oder OVPN zu realisieren. Also letztlich genau das was du auch mit dem Cisco umsetzt nur mit anderen Mitteln.

Danach musst du über Accesslisten oder Firewall dafür sorgen das deine Sicherheitsanforderungen umsetzbar sind. Mit einem einfachen Router ist das nicht ganz so einfach.

Besser ist dann als HW immer eine kleinen [ Firewall] zu verwenden, denn dort kannst du die Zugriffssteuerung mit ein Paar Regeln per Mausklick in einem GUI einfach regeln.

Beide Wege führen also problemlos zum Ziel. Um nur einen einzelnen Laptop aus dem Heimnetz zu bedienen ist ein PPTP Dialin über den Cisco aber ausreichend und erheblich einfacher zu installieren. Gerade wenn deine VPN Vorkenntnisse limitiert sind.

Machbar und richtig sind aber beide Wege...

Kollege pjordorf hat ja schon alles relevante gesagt zu dem Thema, deshalb nur ein paar Ergänzungen:

Wenn ihr tatsächlich in der Firma einen Cisco Router habt (im obigen Thread stand aber nix davon) ist es in der Tat am einfachsten einen PPTP VPN Dialin auf dem Cisco einzurichten:

VPNs einrichten mit PPTP

Damit hast du all deine Anforderungen erstmal in 5 Minuten erledigt und bist mit dem Notebook sofort arbeitsfähig im Firmennetz.

Deine andere Konzeptstudie ist aber ebenso richtig und funktioniert natürlich auch.

Du darfst allerdings nicht aus den Augen verlieren das du hier eine LAN zu LAN Kopplung mit dem VPN machst, du verbindest also erstmal das Heim LAN mit dem Firmen LAN.

Bei einem einzigen Laptop solltest du ggf. auch darüber nachdenken NUR ein remote Access VPN mit PPTP oder OVPN zu realisieren. Also letztlich genau das was du auch mit dem Cisco umsetzt nur mit anderen Mitteln.

Danach musst du über Accesslisten oder Firewall dafür sorgen das deine Sicherheitsanforderungen umsetzbar sind. Mit einem einfachen Router ist das nicht ganz so einfach.

Besser ist dann als HW immer eine kleinen [ Firewall] zu verwenden, denn dort kannst du die Zugriffssteuerung mit ein Paar Regeln per Mausklick in einem GUI einfach regeln.

Beide Wege führen also problemlos zum Ziel. Um nur einen einzelnen Laptop aus dem Heimnetz zu bedienen ist ein PPTP Dialin über den Cisco aber ausreichend und erheblich einfacher zu installieren. Gerade wenn deine VPN Vorkenntnisse limitiert sind.

Machbar und richtig sind aber beide Wege...

Hi aqui,

Musste jetzt doch noch mal genau lesen, und viola, gefunden Steht in seiner ersten #751368 Antwort "Ein administrativer Zugriff auf den vorhandenen Company-Router (Cisco) wird vorhanden sein" daher habe ich es.

Steht in seiner ersten #751368 Antwort "Ein administrativer Zugriff auf den vorhandenen Company-Router (Cisco) wird vorhanden sein" daher habe ich es.

Gruß,

Peter

Musste jetzt doch noch mal genau lesen, und viola, gefunden

Gruß,

Peter

Es kann nicht nur so funktionieren es wird auch ganz sicher so funktionieren. Warum auch nicht, denn das ist ein klassisches VPN Design aus dem Bilderbuch.

Du solltest als HW dann aber besser eine Firewall nehmen wie z.B. diese:

Preiswerte, VPN fähige Firewall im Eigenbau oder als Fertiggerät

Damit gehst du mit allen Optionen auf Nummer sicher.

Nicht nur das sie alle gängigen VPN Protokolle gleichzeitig supportet (PPTP, OpenVPN, L2TP/IPsec) sowohl als Server als auch als Client bietet sie zudem auch die Option den Traffic Wasserdicht zu regeln.

Damit erschlägst du wasserdicht alle Vorgaben und bist am flexibelsten aufgestellt.

Du solltest als HW dann aber besser eine Firewall nehmen wie z.B. diese:

Preiswerte, VPN fähige Firewall im Eigenbau oder als Fertiggerät

Damit gehst du mit allen Optionen auf Nummer sicher.

Nicht nur das sie alle gängigen VPN Protokolle gleichzeitig supportet (PPTP, OpenVPN, L2TP/IPsec) sowohl als Server als auch als Client bietet sie zudem auch die Option den Traffic Wasserdicht zu regeln.

Damit erschlägst du wasserdicht alle Vorgaben und bist am flexibelsten aufgestellt.