VPN mit zwei Linksys WRT54GL

Hallo

ich habe folgendes Problem:

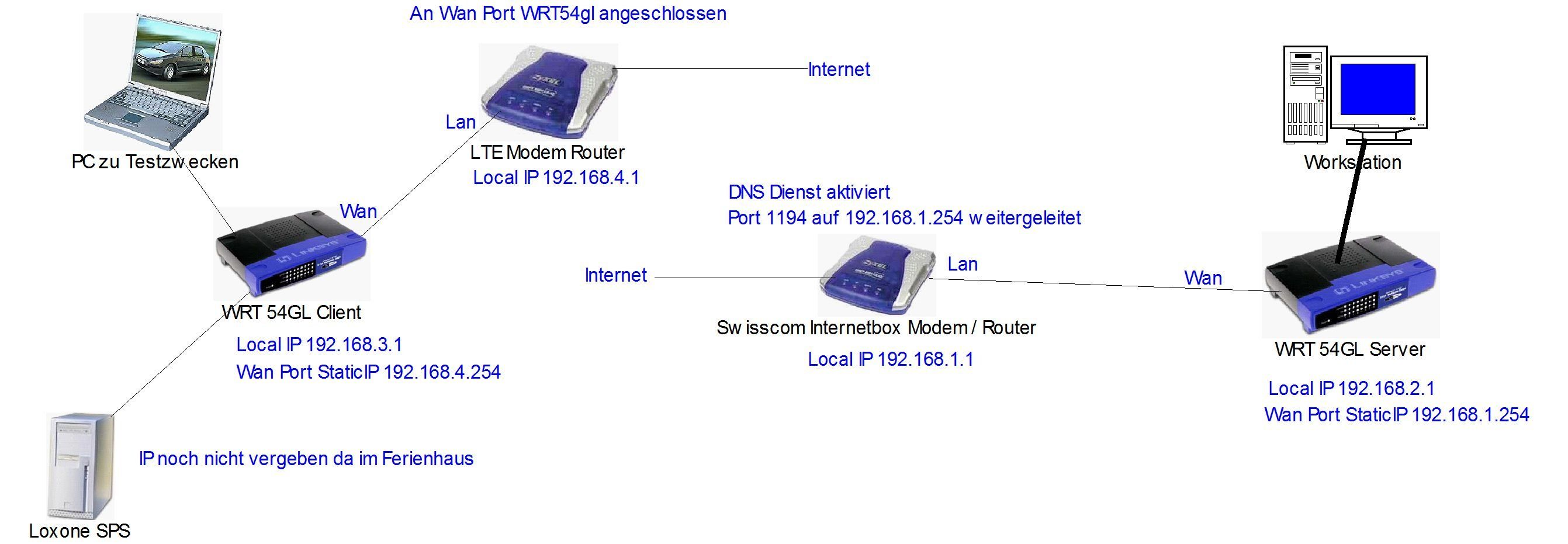

Gerne möchte ich meine Ferienhaussteuerung (Loxone) von ausserhalb steuern. Leider habe ich bei Standort der Ferienhause nur ein LTE Modem/Router zur Verfügung. Das Problem ist nun dass ich so meine Steuerung nicht aus dem Internet erreichen kann. Bei einem Festanschluss ist das kein Problem da würde es mit dyndns oder ähnlichem gehen.

Ich habe zwei Linksys WRT54GL die ich brauchen könnte um eine VPN Verbindung aufzubauen aber ich krieg das leider nicht ohne Hilfe zustande.

Standort "Ferienhaus"

LTE Router/Modem

Wrt 54GL

Loxone Miniserver

Standort "Zuhause"

DSL Anschluss über Swisscom Internet Box

Wrt 54gl

Windows 7 PC

Habe leider keine Ahnung wie ich das angehen muss.

Hoffe auf eure Hilfe.

ich habe folgendes Problem:

Gerne möchte ich meine Ferienhaussteuerung (Loxone) von ausserhalb steuern. Leider habe ich bei Standort der Ferienhause nur ein LTE Modem/Router zur Verfügung. Das Problem ist nun dass ich so meine Steuerung nicht aus dem Internet erreichen kann. Bei einem Festanschluss ist das kein Problem da würde es mit dyndns oder ähnlichem gehen.

Ich habe zwei Linksys WRT54GL die ich brauchen könnte um eine VPN Verbindung aufzubauen aber ich krieg das leider nicht ohne Hilfe zustande.

Standort "Ferienhaus"

LTE Router/Modem

Wrt 54GL

Loxone Miniserver

Standort "Zuhause"

DSL Anschluss über Swisscom Internet Box

Wrt 54gl

Windows 7 PC

Habe leider keine Ahnung wie ich das angehen muss.

Hoffe auf eure Hilfe.

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 333866

Url: https://administrator.de/forum/vpn-mit-zwei-linksys-wrt54gl-333866.html

Ausgedruckt am: 04.07.2025 um 07:07 Uhr

50 Kommentare

Neuester Kommentar

Leider habe ich bei Standort der Ferienhause nur ein LTE Modem/Router zur Verfügung.

Wieso "leider" ??Das Problem ist nun dass ich so meine Steuerung nicht aus dem Internet erreichen kann.

Wie kommst du darauf ?? Mit LTE kann man doch problemlos ins Internet.Oder willst du uns hier nur laienhaft mittteilen das dein LTE Provider im Provider Funknetz Netz private RFC 1918 IP Adressen nutzt und Carrier grade NAT im Einsatz hat ???

Aber auch damit ist VPN kein Hinderungsgrund.

Habe leider keine Ahnung wie ich das angehen muss.

Oha...das wird dann mal wieder ein hartes Brot für uns hier. Aber mit dem Forumstutorial und wenn du dich nicht ganz d... anstellst ist das ein Kinderspiel. Die perfekte HW dafür hast du ja schon.Du solltest dann mal die hiesige Suchfunktion nutzen und dir die entsprechenden Tutorials zu dem Thema durchlesen und umsetzen

Und bitte wirklich lesen und verstehen ! Damit bekommst du das im Handumdrehen zum Fliegen.

Zu empfehlen ist OpenVPN aber du kannst auch PPTP nutzen.

Da du aber vermutlich CGN im LTE hast (ist jetzt mal geraten anhand deiner etwas kryptischen Äußerungen oben..) ist OpenVPN die klar bessere Wahl, denn es hat keine Problem mit NAT.

Wenn du den OVPN Server bei dir zuhause stehen hast und den OVPN Client im Ferienhaus, so das sich dann immer der VPN Tunnel vom Ferienhaus zum Hausanchluss aufbaut, klappt das mit OVPN und auch NAT im LTE problemlos.

Hier findest du alle Infos zu dem Thema wie man das einfach und schnell aufsetzt:

OpenVPN Server installieren auf pfSense Firewall, Mikrotik. DD-WRT oder GL.inet Router

Just for Info nochmal die PPTP Variante. OVPN sollte 1te Wahl sein für dich:

VPN Einrichtung (PPTP) mit DSL Routern und DD-WRT Firmware

VPNs mit DD-WRT, pFsense oder OPNsense auf Basis von PPTP

Wichtig ist das du beide WRT54GL auf die bessere, freie DD-WRT Firmware flashst um OVPN nutzen zu können !

Du solltest DHCP auf dem Router/Modem, sowohl "Swisscom Internetbox" wie "LTE Router" abschalten, bzw. wenigstens eine feste IP für den nachgeschalteten WRT54-Router vergeben.

Du hast teils gleiche IP-Bereiche......

Zumindest macht das dann Probleme, wenn man von remote die vorgeschalteten Router erreichen möchte.

Etwas kreativer sein, es gibt nicht nur 192.168.1.0/24 und 192.168.2.0/24 als private IP-Bereiche.

Du hast teils gleiche IP-Bereiche......

Swisscom Internetbox

IP Adresse: 192.168.1.1

...und...IP Adresse: 192.168.1.1

WRT54GL RouterClient

IP Adresse: 192.168.1.1

sowie....IP Adresse: 192.168.1.1

LTE Router

IP Adresse: 192.168.2.1

...und...IP Adresse: 192.168.2.1

WRT54GL RouterServer

IP Adresse: 192.168.2.1

...das solltest Du ändern, da es hier sonst nur zu unnötigen Problemen kommen kann.IP Adresse: 192.168.2.1

Zumindest macht das dann Probleme, wenn man von remote die vorgeschalteten Router erreichen möchte.

Etwas kreativer sein, es gibt nicht nur 192.168.1.0/24 und 192.168.2.0/24 als private IP-Bereiche.

Die Internetbox würde ich gerne auf DHCP lassen.

Kannst Du so lassen.Ist das auch ok?

Ja.Im Menü Setup/Basic Setup/Network Setup Router IP habe ich auf Local IP 192.168.2.1 Sub.: 255.255.255.0

Gateway und Local DNS weiss ich aber nicht was ich eintragen soll.

Gateway 192.168.1.1Gateway und Local DNS weiss ich aber nicht was ich eintragen soll.

Localen DNS hat Du nicht.

LTE Router Ok

Im Menü Setup/Basic Setup/Network Setup Router IP habe ich auf Local IP 192.168.3.1 Sub.: 255.255.255.0

Gateway und Local DNS weiss ich aber nicht was ich eintragen soll.

Wie gehabt, hier...Gateway und Local DNS weiss ich aber nicht was ich eintragen soll.

Gateway 192.168.4.1

Somit komm ich jetzt mit dem PC den ich an RouterServer angeschlosen habe, sowie mit dem Laptop der am RouterClient angeschlossen ist > zumindest einmal ins Internet.

Ok- Statische IP am DSL-Port hast Du, bzw. DynDNS eingerichtet und dem OpenVPN-Client in dessen OpenVPN.conf die Daten mitgeteilt?

- Portweiterleitung 1194 an Swisscom Internet Box ist aktiviert?

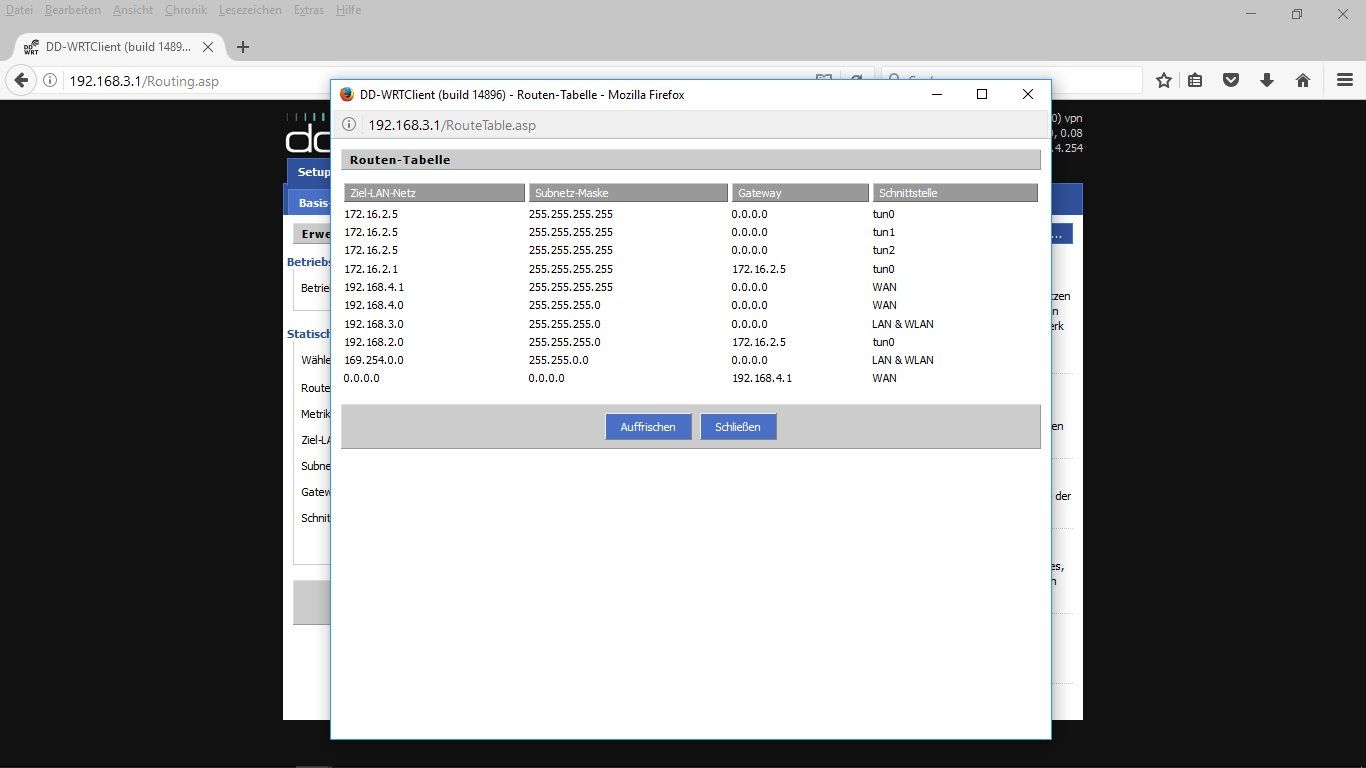

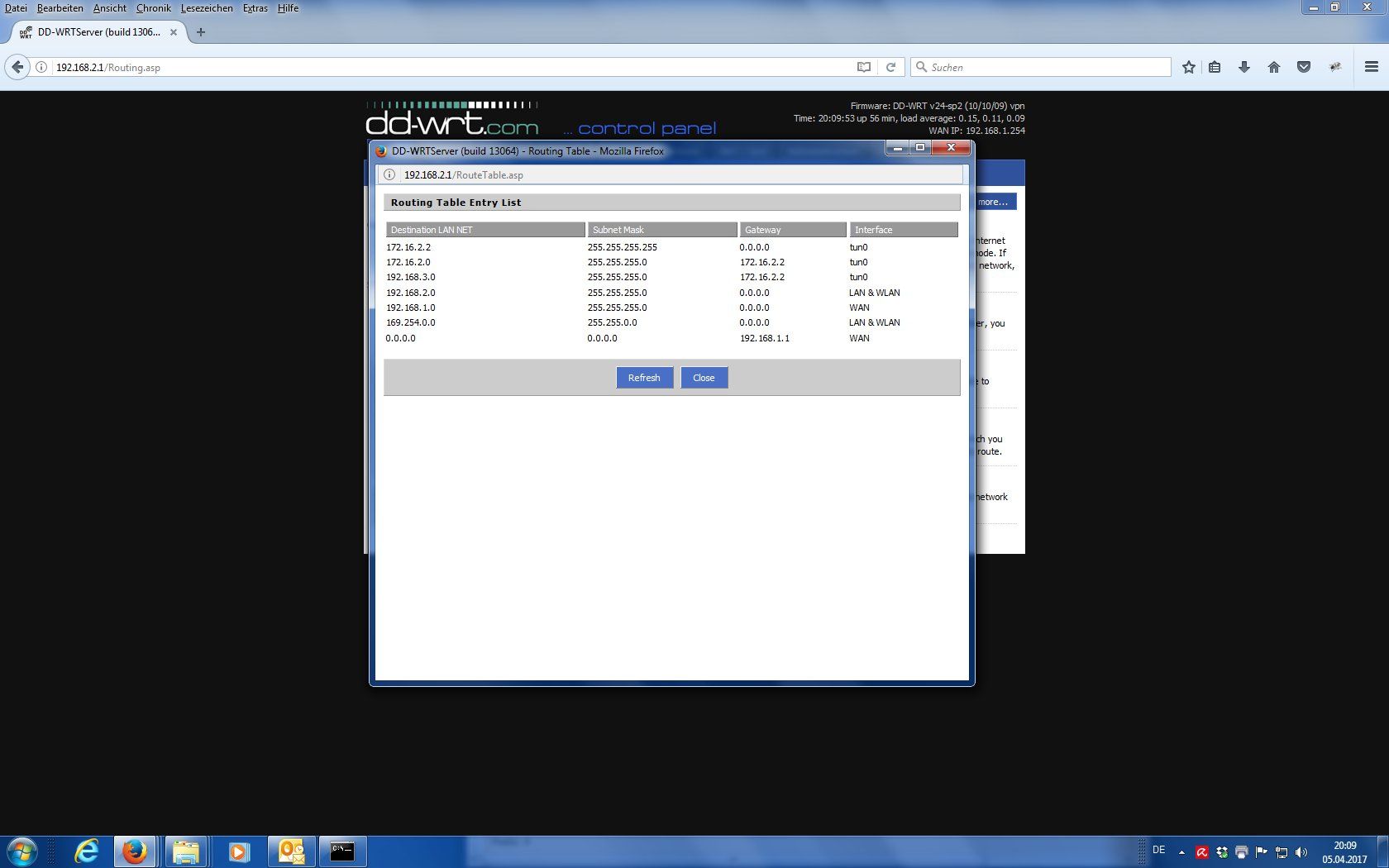

Wenn ja, poste von beiden WRT54, sowohl die OpenVPN Configs und die Routingtabellen.

Laut Routingtabellen läuft kein OpenVPN.

Deshalb kannst Du da auch nichts editieren und anschliessend abspeichern, das ist spätestens beim nächsten reboot weg.

Halte Dich einfach an @aqui 's Forumstutorial, da sollte nichts schief gehen. Ist eigentlich "Idiotensicher".

Fang erst mal an und poste dann bei Fehlern die Logs, ein klein wenig solltest Du schon "vorlegen".

Config hab ich im Moment keine,

Das musst Du bei DD-WRT alles über den GUI machen. Es wird dann alles unter /tmp/openvpn bzw. /tmp/openvpncl gespeichert.Deshalb kannst Du da auch nichts editieren und anschliessend abspeichern, das ist spätestens beim nächsten reboot weg.

Halte Dich einfach an @aqui 's Forumstutorial, da sollte nichts schief gehen. Ist eigentlich "Idiotensicher".

Fang erst mal an und poste dann bei Fehlern die Logs, ein klein wenig solltest Du schon "vorlegen".

In die Server.conf.... route 192.168.3.0 255.255.255.0 (remoutes Netz noch einfügen, falls nicht schon in die Eingabemaske im GUI eingegeben.)

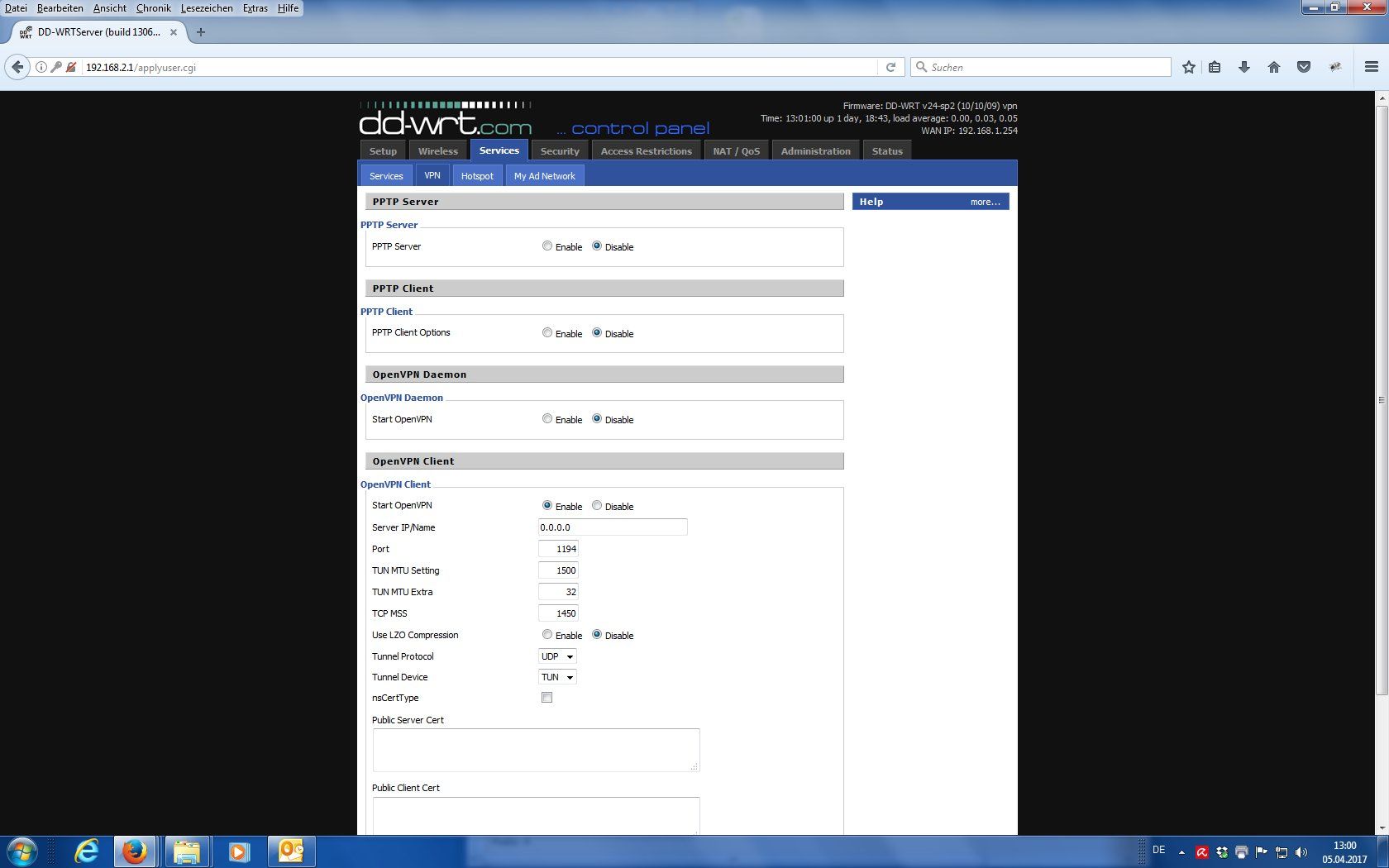

Nun das ganze noch für den OpenVPN-Client. Dort natürlich nicht das OpenVPN Deamon Fenster.

Dann kannst Du das ganze testen, falls der Tunnel nicht schon automatisch funktioniert....

Per ssh im Client-Router... openvpn /tmp/openvpncl/client.conf /bzw. openvpn.conf Eingabe (wie in @aqui 's Tutorial beschrieben).

Nun das ganze noch für den OpenVPN-Client. Dort natürlich nicht das OpenVPN Deamon Fenster.

Dann kannst Du das ganze testen, falls der Tunnel nicht schon automatisch funktioniert....

Per ssh im Client-Router... openvpn /tmp/openvpncl/client.conf /bzw. openvpn.conf Eingabe (wie in @aqui 's Tutorial beschrieben).

Es gibt nur 2 IP Adressen die dafür wichtig sind !

Welche das ist bekommst du ganz einfach raus wenn du ins Router Setup siehst oder einfach mal zu http://myexternalip.com/raw oder auch http://myexternalip.com surfst.

Auf dem Router muss zwingend noch eine Port Weiterleitung (Port Forwarding) eingerichtet sein für den Open VPN Port UDP 1194 !!

Wichtig für dich ist das du darauf achtest das dein VPN Client also der Router der die Einwahl macht immer der ist der auf der LTE Seite ist.

Der Server Router ist der der bei dir Zuhause ist. Der hat das Port Forwarding und die Server Konfig.

OpenVPN Server installieren auf pfSense Firewall, Mikrotik. DD-WRT oder GL.inet Router

Und bevor du damit blind produktiv gehst solltest du h beide WRT54 natürlich VORHER mal zusammenstecken und eine Trockenübung machen und checken ob diese die OVPN Verbindung fehlerfrei aufbauen.

Wie man das ganz einfach über den Telnet oder SSH Zugang prüft erklärt dir wieder das Tutorial:

OpenVPN Server installieren auf pfSense Firewall, Mikrotik. DD-WRT oder GL.inet Router

Dafür brauchst du ein Terminal Tool wie PuTTY oder TeraTerm um auf den WRT54 bzw. sein CLI zuzugreifen:

http://www.chiark.greenend.org.uk/~sgtatham/putty/latest.html

https://ttssh2.osdn.jp/index.html.en

- Das interne OpenVPN Netz was du in der Server Konfig Datei mit server 172.16.2.0 255.255.255.0 z.B. definierst.

- Die IP Adresse auf der Client Seite die in der Konfig Datei mit remote x.y.z.a 1194 definiert ist !

Welche das ist bekommst du ganz einfach raus wenn du ins Router Setup siehst oder einfach mal zu http://myexternalip.com/raw oder auch http://myexternalip.com surfst.

Auf dem Router muss zwingend noch eine Port Weiterleitung (Port Forwarding) eingerichtet sein für den Open VPN Port UDP 1194 !!

Wichtig für dich ist das du darauf achtest das dein VPN Client also der Router der die Einwahl macht immer der ist der auf der LTE Seite ist.

Der Server Router ist der der bei dir Zuhause ist. Der hat das Port Forwarding und die Server Konfig.

OpenVPN Server installieren auf pfSense Firewall, Mikrotik. DD-WRT oder GL.inet Router

Und bevor du damit blind produktiv gehst solltest du h beide WRT54 natürlich VORHER mal zusammenstecken und eine Trockenübung machen und checken ob diese die OVPN Verbindung fehlerfrei aufbauen.

Wie man das ganz einfach über den Telnet oder SSH Zugang prüft erklärt dir wieder das Tutorial:

OpenVPN Server installieren auf pfSense Firewall, Mikrotik. DD-WRT oder GL.inet Router

Dafür brauchst du ein Terminal Tool wie PuTTY oder TeraTerm um auf den WRT54 bzw. sein CLI zuzugreifen:

http://www.chiark.greenend.org.uk/~sgtatham/putty/latest.html

https://ttssh2.osdn.jp/index.html.en

Nur leider hab ich trotz vielem lesen noch nicht begriffen wo ich welche Ip eintragen muss dass mein vpn funktioniert.

Ja da kann man schon mal den "Wald vor lauter Bäumen nicht sehen", wenn man das zum ersten mal macht und vor allem wenig bis gar keine Netzwerk Kenntnisse mitbringt.Deshalb ist es eigentlich für Leute wie Dich immer sinnvoll, wenn man sich für die Netzwerkstruktur eine kleine Zeichnung macht, da die beteiligte Hardware einzeichnet und dazu die IP-Belegung.

Da erkennt man dann auch den ein oder anderen selbst eingebauten Fehler und als kleinen Nebeneffekt lässt sich das ganze einscannen und hier hochladen. Dazu gibt es im übrigen auch einige sehr schöne Programme, um das am Rechner zu zeichnen.

Das dient den Kollegen dazu, die Problem einfacher lösen zu können, ohne ständig in die "Kristallkugel" zu schauen.

Die Zeile server ist das die IP des VPN?

Das Netz des VPN.push route welche meiner IP muss da eingegeben werden.

Mit dem push-Eintrag teilst Du dem Client mit, welches Dein Netz/LAN hinter dem Server ist. Bei Dir...push "route 192.168.2.0 255.255.255.0"

Wenn ich Versuche mit Putty meinen Server zu testen...

openvpn /tmp/openvpn/openvpn.conf

Wenn der Server eingerichtet ist, findet dieser Test auf dem Client statt, denn dieser initiiert die Verbindung ! Wenn Du das auf dem Server machst und dieser läuft bereits, kommt....openvpn /tmp/openvpn/openvpn.conf

Thu Jan 1 01:31:03 1970 TCP/UDP: Socket bind failed on local address [undef]:1194: Address already in use

...und bricht ab, da Port 1194 ja bereits verwendet wird.Du kennst ja mitlerweile meine Sercer Config:

Leider nicht die Client.conf. ...nicht vergessen, oben schon geschrieben...

In die Server.conf.... route 192.168.3.0 255.255.255.0 (remoutes Netz noch einfügen, falls nicht schon in die Eingabemaske im GUI

eingegeben.)

route 192.168.3.0 255.255.255.0eingegeben.)

...einfügen.

Was sollen die ständigen Änderungen....

Das neu gewählte Netz ist zwar auch Ok, aber besser wird 's dadurch nicht.

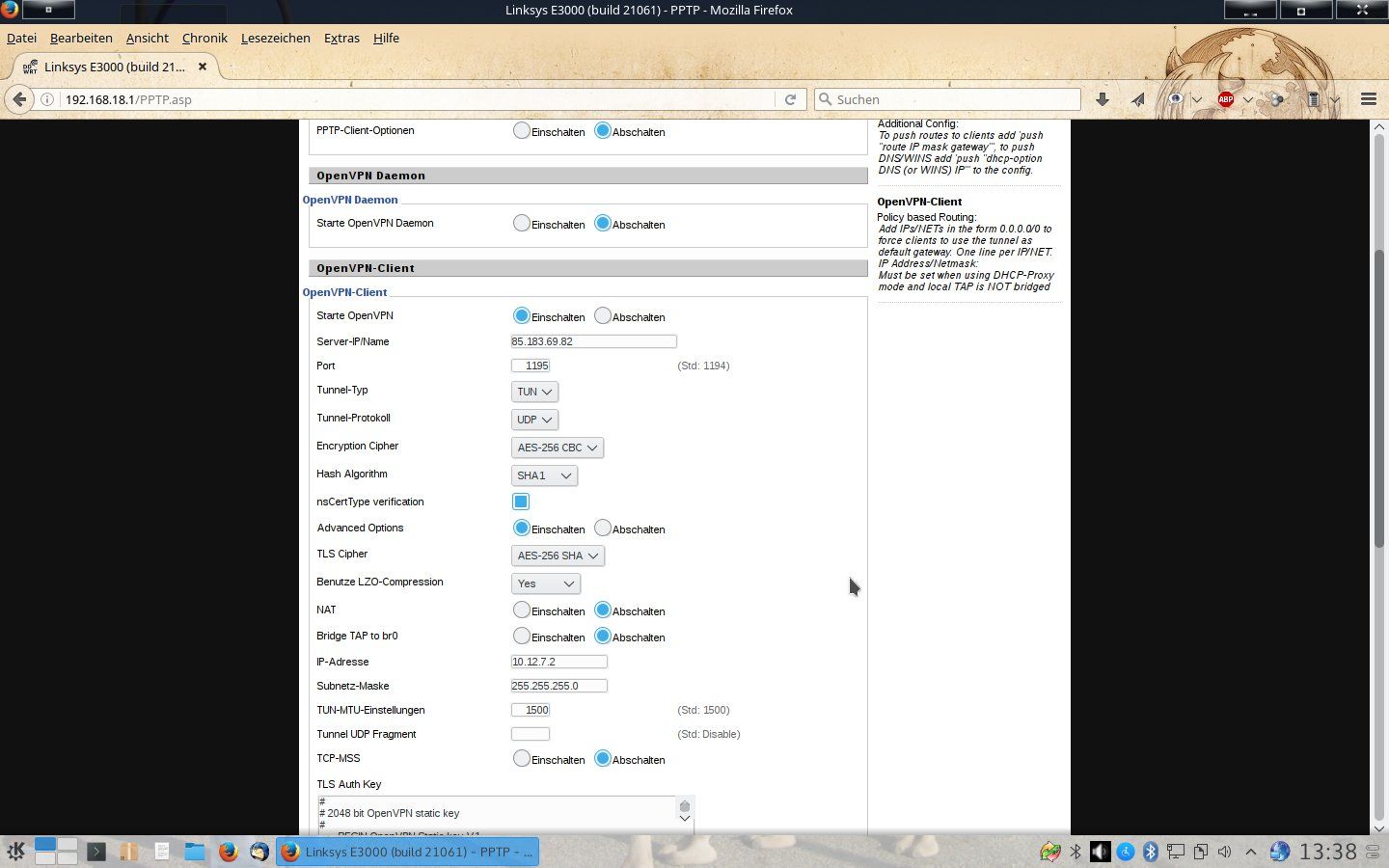

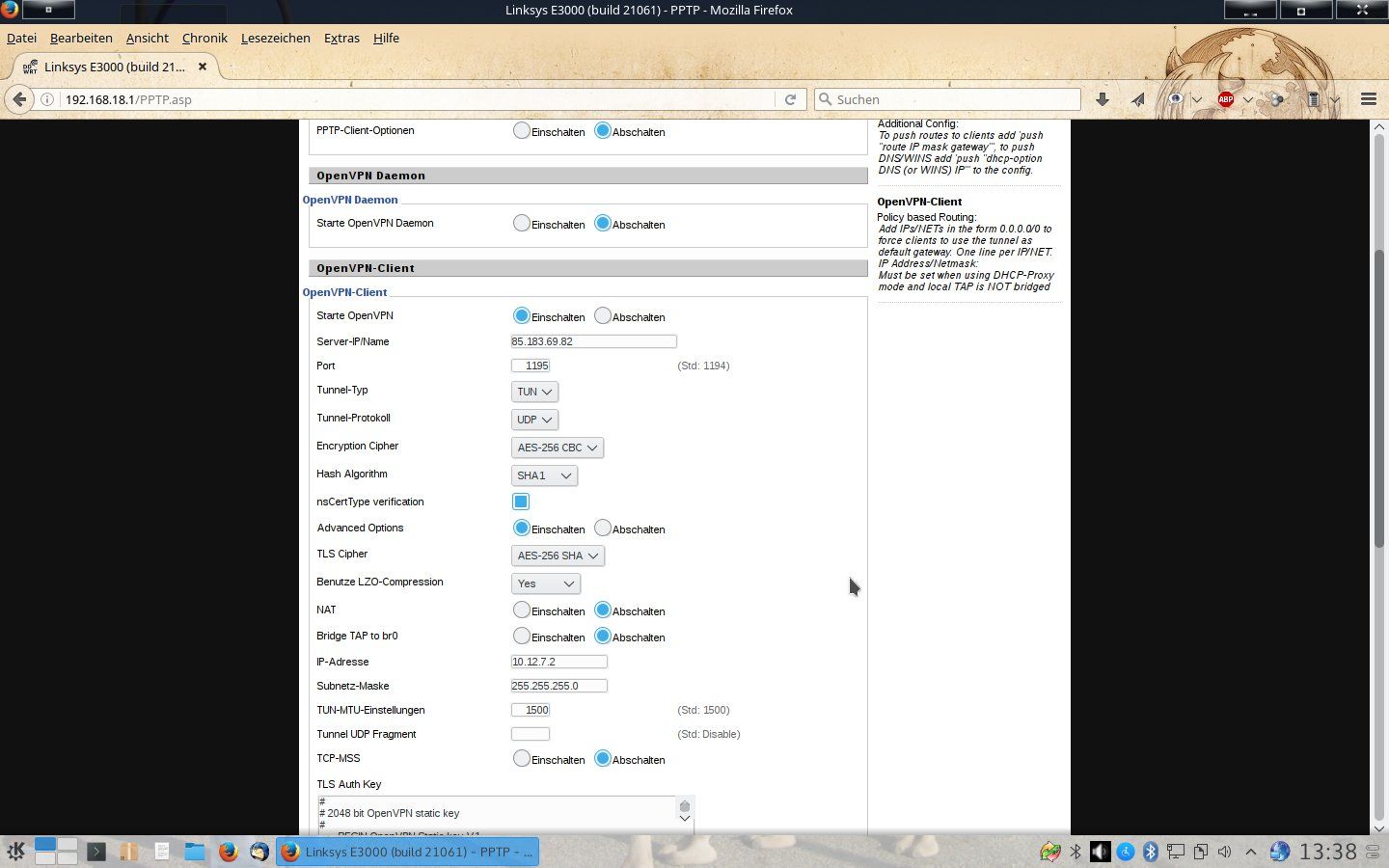

Es gibt Unterschiede bei den DD-WRT Versionen, bei mir 03/25/13 Mega...

Da gibt es eine Option Advanced Options, da kannst Du noch erforderliche zusätzliche Eingaben zur .conf machen, die dann auch den Reboot überleben.

Deine Version ist leider noch die 10/10/09 VPN, also bedeutend älter. DD-WRT ist in Sachen neuerer Firmware leider schon etwas "gewöhnungsbedürftig", bis man gefunden hat, was auch funktioniert.

Ob Du das allerdings benötigst bleibt abzuwarten.

Trage da erst mal alle Daten ein, dann sehen wir weiter.

server 172.16.2.0 255.255.255.0

und nun...server 10.138.1.0 255.255.255.0

...willst Du uns testen?Das neu gewählte Netz ist zwar auch Ok, aber besser wird 's dadurch nicht.

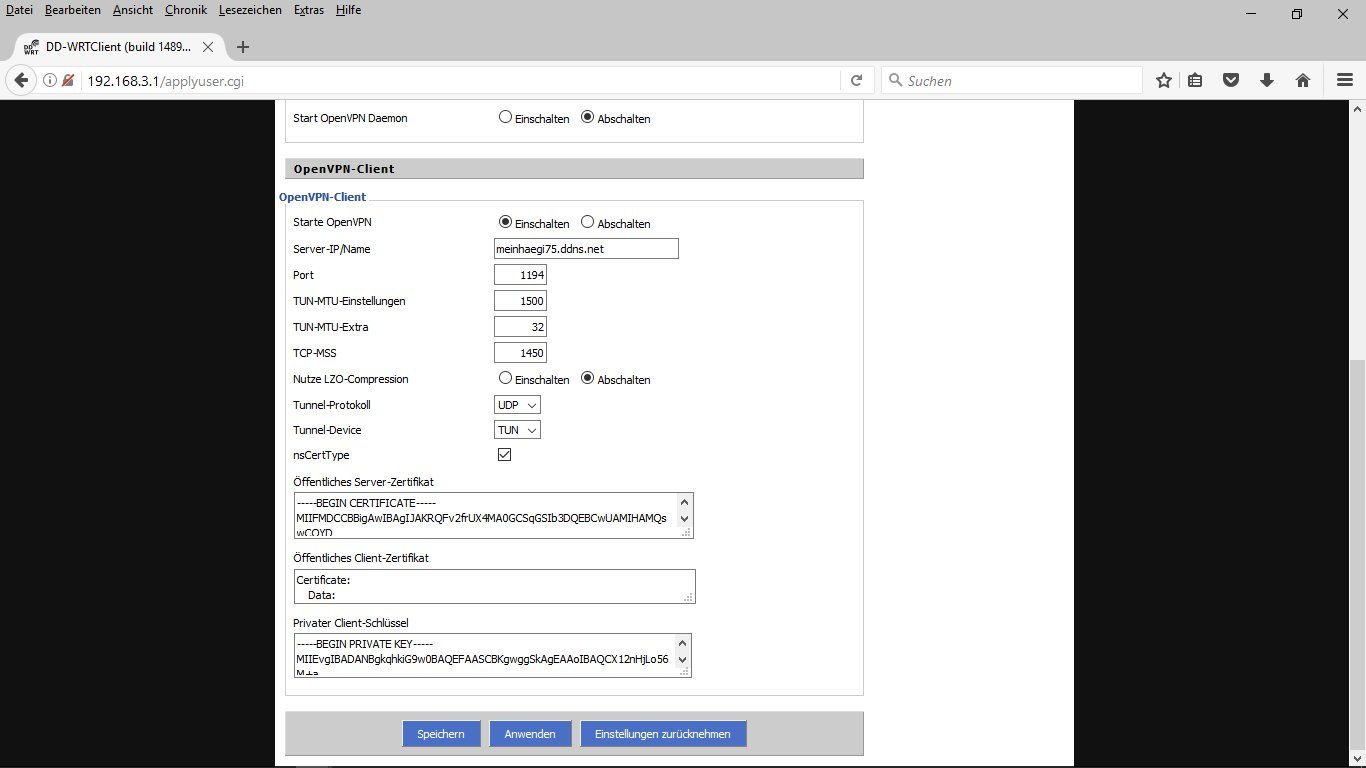

In meinen Client kann ich aber keine config eingeben. dort hab ich nur ein Menü. Siehe Bild.

Das ist die Eingabemaske, wo ist das Problem? Das was Du da eingibst, erscheint dann in /tmp/openvpncl/openvpn.conf .Es gibt Unterschiede bei den DD-WRT Versionen, bei mir 03/25/13 Mega...

Da gibt es eine Option Advanced Options, da kannst Du noch erforderliche zusätzliche Eingaben zur .conf machen, die dann auch den Reboot überleben.

Deine Version ist leider noch die 10/10/09 VPN, also bedeutend älter. DD-WRT ist in Sachen neuerer Firmware leider schon etwas "gewöhnungsbedürftig", bis man gefunden hat, was auch funktioniert.

Ob Du das allerdings benötigst bleibt abzuwarten.

Trage da erst mal alle Daten ein, dann sehen wir weiter.

Dann kann ich also bei Server IP/Name meinen DNS Dienst eingeben?

Ja.Den Key und die Zertifikate und dann wäre das alles?

So ein OpenVPN-Tunnel ist keine triviale Sache, da kann einem noch einiges daneben gehen.Aber ja. dann könntest Du an Hand des Routing-Protokolls schon einmal sehen, ob der Tunnel funktioniert.

Wenn nicht, vom Client aus mit Putty testen...

openvpn /tmp/openvpncl/openvpn.conf

Idealerweise sollte der Tunnel für den Server bei Dir die IP 172.16.2.1 und der Client die IP 172.16.2.2 haben.

Hast Du in der Server.conf den Eintrag... Client-to-Client drin? Wenn, dann entfernen.

Wie sieht die Client.conf aus?

Wed Apr 5 19:28:08 2017 /sbin/ifconfig tun2 172.16.2.6 pointopoint 172.16.2.5 mtu 1500

Bei Dir 172.16.2.1 und 172.16.2.6, das deutet auf einen Multiclienttunnel hin, den Du als Point-to-Point eigentlich nicht haben solltest.Hast Du in der Server.conf den Eintrag... Client-to-Client drin? Wenn, dann entfernen.

Wie sieht die Client.conf aus?

Du willst ja auch gar keine Client to Client Kommunikation machen.

Kannst du also geflissentlich ignorieren den Punkt

Außerdem solltest du nicht immer nur nach dem GUI gehen. Wie oben schon mehrfach an dich appelliert:

Nutze den Telnet oder SSH Zugang über PuTTY oder TeraTerm um dir auf dem Router CLI die Konfigs nochmal genau anzusehen.

Zum Testen des VPN Tunnels brauchst du das so oder so:

OpenVPN Server installieren auf pfSense Firewall, Mikrotik. DD-WRT oder GL.inet Router

Also PuTTY anschmeissen und nachsehen !

Kannst du also geflissentlich ignorieren den Punkt

Außerdem solltest du nicht immer nur nach dem GUI gehen. Wie oben schon mehrfach an dich appelliert:

Nutze den Telnet oder SSH Zugang über PuTTY oder TeraTerm um dir auf dem Router CLI die Konfigs nochmal genau anzusehen.

Zum Testen des VPN Tunnels brauchst du das so oder so:

OpenVPN Server installieren auf pfSense Firewall, Mikrotik. DD-WRT oder GL.inet Router

Also PuTTY anschmeissen und nachsehen !

und welches scheiss GUI von dem du immer sprichst...

Sorry, aber das sind eigentlich Dinge, die, wenn man schon nicht weis, man zumindest googlen kann....https://www.google.de/search?q=GUI&ie=utf-8&oe=utf-8&gws_rd= ...

...also nichts weiter, wie die grafische Routeroberfläche, auf der Du Deine Eingaben machst.

Wie @aqui schon gesagt hat, nach Eintrag in den GUI, Kontrolle mit Putty per ssh oder Telnet auf den Router.

Die configs sowohl vom Server, wie vom Client kopieren und posten.

Irgend etwas hast Du falsch gemacht, denn auch Dein Routingprotokoll vom Client bringt 3 verschiedene tun-Interfaces. tun 0-2

Ob Du die aktuellsten Firmware-Versionen auf den Routern hast, darf auch bezweifelt werden, aber da fehlt dann wieder die Information zu den genauen Routerversionen. Es sollte allerdings auch mit der im Augenblick geflashten Version von DD-WRT funktionieren.

Ging bis Dato bei jedem, also wieso nicht bei Dir.

Sorry kann langsam nicht mehr..

Wie ich schon gesagt hatte, keine triviale Sache. Wenn die Geduld fehlt, machen lassen. Es gibt genügend Leute, die damit Ihre Brötchen verdienen.Gruß orcape

Leider weiss ich aber nicht wie ich an die Client Config rankomme.

Einfach mal das Tutorial wirklich lesen ! Du gehst mit Telnet oder SSH aufs CLI und loggst dich als Root User ein. Dann gibst du ein:

ls -l /tmp/openvpn

und checkst ob die Datei openvpn.conf dort vorhanden ist. Sollte sie eigentlich !?!

Dann gibst du ein:

cat /tmp/openvpn/openvpn.conf

Das sollte dir dann deine OVPN Konfig Datei zeigen.

Es gibt dort auch noch eine Version von 09.08.2010

Du solltest besser da immer die Aktuellste nehmen. Also die latest und greatest nochmal flashen.Leider weiss ich aber nicht wie ich an die Client Config rankomme.

So ist das, wenn man ein Windows User ist.Man sollte sich eigentlich ein wenig mit Linux auskennen, bevor man solche "Projekte" angeht, macht es leichter und zwingt uns nicht dazu, im "Urschleim" zu wühlen.

Aber sei es drum....

PC im LAN des Servers, Putty/Konsole nutzen:

Bsp. Eingabe für den Server...

root@haegi75:~#ssh 192.168.2.1 oder telnet 192.168.2.1 (ssh /telnet kannst Du im GUI vorher unter Services aktivieren)Bevor Du die config zerschiesst. Im Zweifelsfall Router neu booten.

Einen Grundlehrgang, wie man vi benutzt, werde ich Dir aber nicht geben, ist mindesten so trivial, wie einen OpenVPN-Tunnel einzurichten.

Eigentlich brauchst Du hier nur zu wissen, wie Du die Datei editierst und wie Du sie wieder verlässt, ohne Schaden anzurichten.

Nun...

root@haegi75:~#cd /tmp/openvpn (Pfad suchen, wenn Du im /tmp Verzeichnis bist mit Eingabe von ls)

root@haegi75:/tmp/openvpn#

root@haegi75:/tmp/openvpn# vi openvpn.confDie Firmware (VPN Generic ) hab ich hier runtergeladen: http://www.dd-wrt.com/site/support/router-database. Es gibt dort auch noch eine

Version von 09.08.2010. Meine ist ein Jahr älter.

Du solltest immer die aktuellste Firmware flashen und die Datenbank ist nicht wirklich aktuell.Version von 09.08.2010. Meine ist ein Jahr älter.

Dazu musst Du Dich aber ein wenig im DD-WRT Forum "herumtreiben" und das richtige zu finden, ist auch wiederum nicht trivial.

Du hast also wohl noch einiges an Arbeit vor Dir, welches Deinen "Geduldsfaden" wohl noch auf eine harte Probe stellen wird.

Gruss orcape

@aqui

Dann gibst du ein:

cat /tmp/openvpn/openvpn.conf

Das sollte dir dann deine OVPN Konfig Datei zeigen.

Ist wohl einfacher, wie der Grundlehrgang mit "vi", der dürfte aber auch nicht umsonst sein. cat /tmp/openvpn/openvpn.conf

Das sollte dir dann deine OVPN Konfig Datei zeigen.

Anonymisiere bitte mal deine Email Infos in dem Posting hier !!

Nur aus Eigeninteresse....

Nur soviel: Deine Zertifikatsgenerierung ist schiefgelaufen. Du hast kein gültiges Zertifikat eingespielt auf dem Router.

Deshalb schlägt der Tunnelaufbau fehl ! "error=certificate is not yet valid: ".

Auch möglich das du einen Copy and Paste Error gemacht hast wenn du dir die Zertifikate extern generiert hast und auf den DD-WRT per Copy und Paste via GUI übertragen hast.

Er findet das Zertifikat, was schonmal gut ist aber es ist fehlerhaft weil dort normaler Text drin ist der da nicht hingehört.

Am besten die Zertifikate nochmal neu generieren oder neu übertragen.

Ansonsten ist deine Vorgehensweise genau richtig ! Durch die o.a. Fehlermeldung weiss man genau was los ist.

Nur aus Eigeninteresse....

Nur soviel: Deine Zertifikatsgenerierung ist schiefgelaufen. Du hast kein gültiges Zertifikat eingespielt auf dem Router.

Deshalb schlägt der Tunnelaufbau fehl ! "error=certificate is not yet valid: ".

Auch möglich das du einen Copy and Paste Error gemacht hast wenn du dir die Zertifikate extern generiert hast und auf den DD-WRT per Copy und Paste via GUI übertragen hast.

Er findet das Zertifikat, was schonmal gut ist aber es ist fehlerhaft weil dort normaler Text drin ist der da nicht hingehört.

Am besten die Zertifikate nochmal neu generieren oder neu übertragen.

Ansonsten ist deine Vorgehensweise genau richtig ! Durch die o.a. Fehlermeldung weiss man genau was los ist.

Leider Fehlanzeige. Hab nur dies angezeigt bekommen:

In Bezug aufs Finden der Konfig Datei ist das auch Blödsinn, denn "ps" zeigt die laufenden Prozesse auf dem Router an aber keine Dateistruktur !Das macht man mit "ls -l"

Aber gut wenn nun alles da ist wie es soll. Jetzt müssen nur noch deine Zertifikate stimmen und du bist am Ziel

Die Tunnel MTU solltest du auf 1400 setzen. Ist etwas viel Default Overhead drin. Du kannst die ganze Konfig auch auf schlanke:

client

dev tun

proto udp

remote mein.ddns.net 1194

resolv-retry infinite

nobind

persist-key

persist-tun

ca /tmp/openvpncl/ca.crt

cert /tmp/openvpncl/client.crt

key /tmp/openvpncl/client.key

ns-cert-type server

comp-lzo

verb 3

eindampfen und all den überflüssigen Default weglassen !

Ansonsten sieht das sehr gut aus. !

client

dev tun

proto udp

remote mein.ddns.net 1194

resolv-retry infinite

nobind

persist-key

persist-tun

ca /tmp/openvpncl/ca.crt

cert /tmp/openvpncl/client.crt

key /tmp/openvpncl/client.key

ns-cert-type server

comp-lzo

verb 3

eindampfen und all den überflüssigen Default weglassen !

Ansonsten sieht das sehr gut aus. !