Win Server 2019: DNS Probleme mit Clients im VLAN

Hallo,

ich habe in einem relativ kleinen Netzwerk als VM einen Win Server 2019 als DC, DHCP und DNS.

Ich habe im Netzwerk mehrere VLANs. Die VMs laufen im VLAN 192.168.20.x und die Bürorechner im Netz 192.168.70.x. DC hat die Adresse 192.168.20.20.

Habe im Unifi Switch im Netzwerk 192.168.70.x DHCP-Relay aktiviert und DHCP-Relay dort den Server eingetragen. Im DHCP-Server habe ich die Bereich für die 192.168.70.x angelegt dort als DNS auch den DC eingetragen.

Habe im DHCP-Server für IPv4 einen User eingetragen für dynamische Aktualisierungen im DNS und im DNS sichere und unsichere Aktualisierungen aktiviert. Mittlerweile werden die Clients auch automatisch aus dem 70er VLAN im DNS angelegt. Ich kann auch den DC pingen, aber es funktioniert kein nslookup, ich kann keine Rechner im 20er VLAN anpingen. Hier funktioniert die Auflösung auch nicht obwohl die im DNS vorhanden sind.

Größtes Problem ist jetzt natürlich das ich die Clients aus dem 70er VLAN nicht ins AD bekomme, da keine Verbindung zur Domäne hergestellt werden kann. Ping auf meinedomain.local funktioniert nicht.

Im 20er VLAN läuft alles super und ohne Probleme.

Wo könnte hier der Fehler sein in meiner Kofiguration?

Ich hoffe die Informationen reichen irgendwie aus. Ansonsten liefere ich gerne mehr nach.

Gruß

Hauke

ich habe in einem relativ kleinen Netzwerk als VM einen Win Server 2019 als DC, DHCP und DNS.

Ich habe im Netzwerk mehrere VLANs. Die VMs laufen im VLAN 192.168.20.x und die Bürorechner im Netz 192.168.70.x. DC hat die Adresse 192.168.20.20.

Habe im Unifi Switch im Netzwerk 192.168.70.x DHCP-Relay aktiviert und DHCP-Relay dort den Server eingetragen. Im DHCP-Server habe ich die Bereich für die 192.168.70.x angelegt dort als DNS auch den DC eingetragen.

Habe im DHCP-Server für IPv4 einen User eingetragen für dynamische Aktualisierungen im DNS und im DNS sichere und unsichere Aktualisierungen aktiviert. Mittlerweile werden die Clients auch automatisch aus dem 70er VLAN im DNS angelegt. Ich kann auch den DC pingen, aber es funktioniert kein nslookup, ich kann keine Rechner im 20er VLAN anpingen. Hier funktioniert die Auflösung auch nicht obwohl die im DNS vorhanden sind.

Größtes Problem ist jetzt natürlich das ich die Clients aus dem 70er VLAN nicht ins AD bekomme, da keine Verbindung zur Domäne hergestellt werden kann. Ping auf meinedomain.local funktioniert nicht.

Im 20er VLAN läuft alles super und ohne Probleme.

Wo könnte hier der Fehler sein in meiner Kofiguration?

Ich hoffe die Informationen reichen irgendwie aus. Ansonsten liefere ich gerne mehr nach.

Gruß

Hauke

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 648785

Url: https://administrator.de/forum/win-server-2019-dns-probleme-mit-clients-im-vlan-648785.html

Ausgedruckt am: 17.07.2025 um 00:07 Uhr

17 Kommentare

Neuester Kommentar

ich habe in einem relativ kleinen Netzwerk als VM einen Win Server 2019 als DC, DHCP und DNS.

Ich habe im Netzwerk mehrere VLANs. Die VMs laufen im VLAN 192.168.20.x und die Bürorechner im Netz 192.168.70.x. DC hat die Adresse 192.168.20.20.

Habe im Unifi Switch im Netzwerk 192.168.70.x DHCP-Relay aktiviert und DHCP-Relay dort den Server eingetragen. Im DHCP-Server habe ich die Bereich für die 192.168.70.x angelegt dort als DNS auch den DC eingetragen.

Ich habe im Netzwerk mehrere VLANs. Die VMs laufen im VLAN 192.168.20.x und die Bürorechner im Netz 192.168.70.x. DC hat die Adresse 192.168.20.20.

Habe im Unifi Switch im Netzwerk 192.168.70.x DHCP-Relay aktiviert und DHCP-Relay dort den Server eingetragen. Im DHCP-Server habe ich die Bereich für die 192.168.70.x angelegt dort als DNS auch den DC eingetragen.

Warum gibt es zwei VLANs? Welcher "Sicherheitsgewinn" soll hiermit erreicht werden? Wo steht der Router?

Endet deine Domäne wirklich auf ".local"?

Diese TLD ist für mDNS reserviert und ist nicht für normales DNS gedacht.

Wenn dem so ist, korrigiere den Fehler möglichst jetzt und nimm einen Namen wie "ad.firmendomain.de". Eine Subdomain deshalb, damit ihr nicht mit Split-DNS herumbasteln müsst um eure eigene Webseite zu erreichen.

Ansonsten die üblichen Verdächtigen:

Nutzen die Clients den richtigen DNS-Server? Bekommen sie eine falsche Antwort oder Timeout? Ist die Firewall auf dem Server offen?

Diese TLD ist für mDNS reserviert und ist nicht für normales DNS gedacht.

Wenn dem so ist, korrigiere den Fehler möglichst jetzt und nimm einen Namen wie "ad.firmendomain.de". Eine Subdomain deshalb, damit ihr nicht mit Split-DNS herumbasteln müsst um eure eigene Webseite zu erreichen.

Ansonsten die üblichen Verdächtigen:

Nutzen die Clients den richtigen DNS-Server? Bekommen sie eine falsche Antwort oder Timeout? Ist die Firewall auf dem Server offen?

War realistisch betrachtet schon lange nicht mehr richtig - der Standard für mDNS ist von 2013

Zumal es für mich das Verhalten nicht erklärt das im gleichen 20er Netz (Rechner befindet sich in der Workgroup und nicht in der Domäne) in dem sich der Server befindet eigentlich alles gut funktioniert. Allerdings bekomme ich beim Ping auf eine IP-Adresse im 20er Netz dann nur Rechnername.local zurück und nicht Rechnername.meinedomain.local. Allerdings kann ich dann auch einen Ping auf meinedomain.local machen und bekomme eine Antwort und der Windows Server wir sauber aufgelöst.

mDNS funktioniert per Multicast. Und das Phänomen, was du siehst (nämlich dass der Domain-Teil fehlt) ist ebenfalls ein Indiz, dass deine funktionierenden Anfragen per mDNS gestellt werden.

Die Auflösung funktioniert in dem selben Netz deshalb, weil dort der Server per Multicast erreichbar ist, daher per mDNS antworten kann und die Auflösung am normalen DNS vorbei geht.

Multicast wird aber standardmäßig nicht geroutet, weshalb dann in anderen Netzen keine Auflösung per mDNS mehr möglich ist.

Windows fällt dann nach einer gewissen Wartezeit auf normales DNS zurück. Bei der Auflösung über normales DNS kommt aber NXDomain, der Name oder die Zone wurde also auf dem DNS-Server selbst nicht gefunden.

So oder so solltest du wie gesagt dringend auf ".local" verzichten, bevor du da jetzt viel Infrastruktur um den DC herum baust.

Vermutlich würde es ohne mDNS in überhaupt keinem Netz funktionieren. Das kannst du testen, indem du per GPO die Auflösung per Multicast-DNS abschaltest. Das solltest du aber auch nicht unbedingt dauerhaft gesetzt lassen, denn das ist, worauf die "automatische Erkennung" von Netzwerkgeräten wie Druckern oder anderen Geräten letztlich basiert.

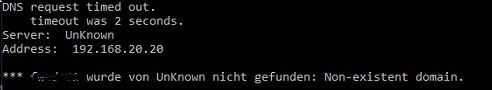

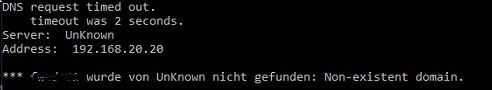

Alle Clients die per DHCP eine Adresse bekommen werden im DNS in der Forward und Reverse-Zone eingetragen. Ich habe nur noch den Windows Server als DNS eingetragen. nslookup liefert Ergebnis s. Bild  Firewall ist ausgehend der Port 53 offen für das Kernnetzwerk. Muss die Regel noch erweitert werden damit auch Anfragen aus privaten Netzwerken beantwortet werden?

Firewall ist ausgehend der Port 53 offen für das Kernnetzwerk. Muss die Regel noch erweitert werden damit auch Anfragen aus privaten Netzwerken beantwortet werden?

Ich verstehe nicht ganz, wo die ausgehende Regel ist - auf dem Client?

Der Server muss eingehend DNS-Anfragen auf Port 53 (TCP und UDP) zulassen, in Richtung Server muss der Traffic natürlich ebenfalls erlaubt werden.

Mahlzeit

Die meiner Firma und vieler KMU, die ich betreue enden ebenfalls auf .local.

Ich sehe darin auf absehbare Zeit kein wirkliches Problem.

Zitat von @LordGurke:

Endet deine Domäne wirklich auf ".local"?

Diese TLD ist für mDNS reserviert und ist nicht für normales DNS gedacht.

Das mag durchaus so sein. Durch MS und die jahrzehntelange Vorgabe (u.a. bei SBS), gibt es sicherlich viele Millionen Domänen, die auf .local enden.Endet deine Domäne wirklich auf ".local"?

Diese TLD ist für mDNS reserviert und ist nicht für normales DNS gedacht.

Die meiner Firma und vieler KMU, die ich betreue enden ebenfalls auf .local.

Ich sehe darin auf absehbare Zeit kein wirkliches Problem.

Wenn dem so ist, korrigiere den Fehler möglichst jetzt und nimm einen Namen wie "ad.firmendomain.de".

Das ist nicht immer so einfach. Wenn es bspw. einen Exchange in dieser Domäne gibt, ist diese Umbenennung alles andere als einfach.Eine Subdomain deshalb, damit ihr nicht mit Split-DNS herumbasteln müsst um eure eigene Webseite zu erreichen.

Was ist an einem Eintrag im DNS für die Website denn so kompliziert?

Hast du mal testweise die Firewall auf dem Server komplett deaktiviert?

Kannst du einen Traceroute vom Server zum Client machen? Nimmt der den erwarteten Weg?

Ansonsten mal mit Wireshark gucken, ob was kommt.

Weil dein Anbieter, wo die Webseite gehostet wird, eventuell ohne Vorankündigung die IP-Adresse ändert

Kannst du einen Traceroute vom Server zum Client machen? Nimmt der den erwarteten Weg?

Ansonsten mal mit Wireshark gucken, ob was kommt.

Eine Subdomain deshalb, damit ihr nicht mit Split-DNS herumbasteln müsst um eure eigene Webseite zu erreichen.

Was ist an einem Eintrag im DNS für die Website denn so kompliziert?Weil dein Anbieter, wo die Webseite gehostet wird, eventuell ohne Vorankündigung die IP-Adresse ändert