Wireguard auf Synology NAS - bekomme keine interne IP-Adresse

Hallo,

ich wollte bei einem bekannten Wieguard auf einer Synology installieren.

Dabei habe ich mich an folgender Anleitung erhalten: frank-hilft.de

Wireguard ist auch soweit installiert und läuft. Wenn ich mit aber mit meinem Iphone verbinde klappt das auch, nur leider bekomme ich die IP 10.8.0.2. Somit erreiche ich kein Gerät aus dem internen Netz. Muss aber auch zugeben das mir die Wireguard Oberfläche auf dem Synology eigl. kein "connected" anzeigt.

Der Cisco RV 340 Router hat die IP : 192.168.1.1

Synology IP : 192.168.1.90

Bei mir zu hause hat das mit das mit dem Fritzbox Wireguard alles sofort geklappt, war jetzt aber auch nur zusammenklicken.

Hier mal die yaml-Datei vom Docker, vielleicht sieht ja jemand den Fehler.

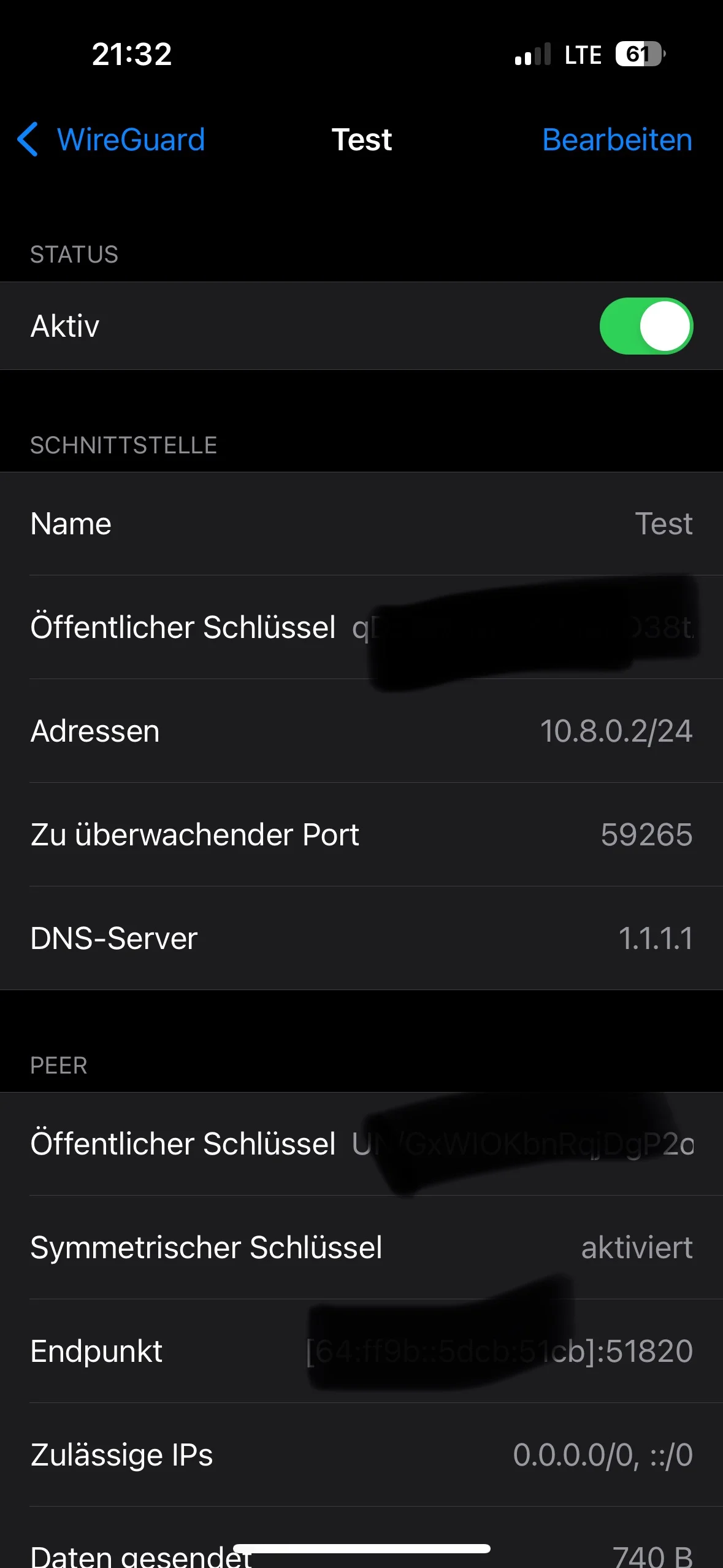

Hier mal ein Screenshot vom verbunden Iphone.

Ich weiss leider nicht mehr was ich noch ändern kann ? Kann jemand helfen ?

Danke schonmal.

Martin

ich wollte bei einem bekannten Wieguard auf einer Synology installieren.

Dabei habe ich mich an folgender Anleitung erhalten: frank-hilft.de

Wireguard ist auch soweit installiert und läuft. Wenn ich mit aber mit meinem Iphone verbinde klappt das auch, nur leider bekomme ich die IP 10.8.0.2. Somit erreiche ich kein Gerät aus dem internen Netz. Muss aber auch zugeben das mir die Wireguard Oberfläche auf dem Synology eigl. kein "connected" anzeigt.

Der Cisco RV 340 Router hat die IP : 192.168.1.1

Synology IP : 192.168.1.90

Bei mir zu hause hat das mit das mit dem Fritzbox Wireguard alles sofort geklappt, war jetzt aber auch nur zusammenklicken.

Hier mal die yaml-Datei vom Docker, vielleicht sieht ja jemand den Fehler.

# Beispieldatei

version: "3.8"

services:

wg-easy:

environment:

# Required:

- WG_HOST=meinedyndnsadresse

- PASSWORD=meinwireguardpasswort

# Optional:

#- WG_PORT=51820

#- WG_DEFAULT_ADDRESS=10.8.0.x

# WG_DEFAULT_DNS=192.168.1.1

#- WG_MTU=1420

# WG_ALLOWED_IPS=192.168.1.0/24, 10.0.1.0/24

#- WG_PRE_UP=echo "Pre Up" /etc/wireguard/pre-up.txt

#- WG_POST_UP=echo "Post Up" /etc/wireguard/post-up.txt

#- WG_PRE_DOWN=echo "Pre Down" /etc/wireguard/pre-down.txt

#- WG_POST_DOWN=echo "Post Down" /etc/wireguard/post-down.txt

# Note the angle brackets/greater then symbols needed to be removed in the above 4 lines because it isn't allowed in YouTube descriptions.

image: weejewel/wg-easy

container_name: wg-easy

volumes:

- .:/etc/wireguard

ports:

- "51820:51820/udp"

- "51821:51821/tcp"

restart: unless-stopped

cap_add:

- NET_ADMIN

- SYS_MODULE

sysctls:

- net.ipv4.ip_forward=1

- net.ipv4.conf.all.src_valid_mark=1Hier mal ein Screenshot vom verbunden Iphone.

Ich weiss leider nicht mehr was ich noch ändern kann ? Kann jemand helfen ?

Danke schonmal.

Martin

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 671878

Url: https://administrator.de/forum/wireguard-auf-synology-nas-bekomme-keine-interne-ip-adresse-671878.html

Ausgedruckt am: 30.07.2025 um 12:07 Uhr

13 Kommentare

Neuester Kommentar

Moin,

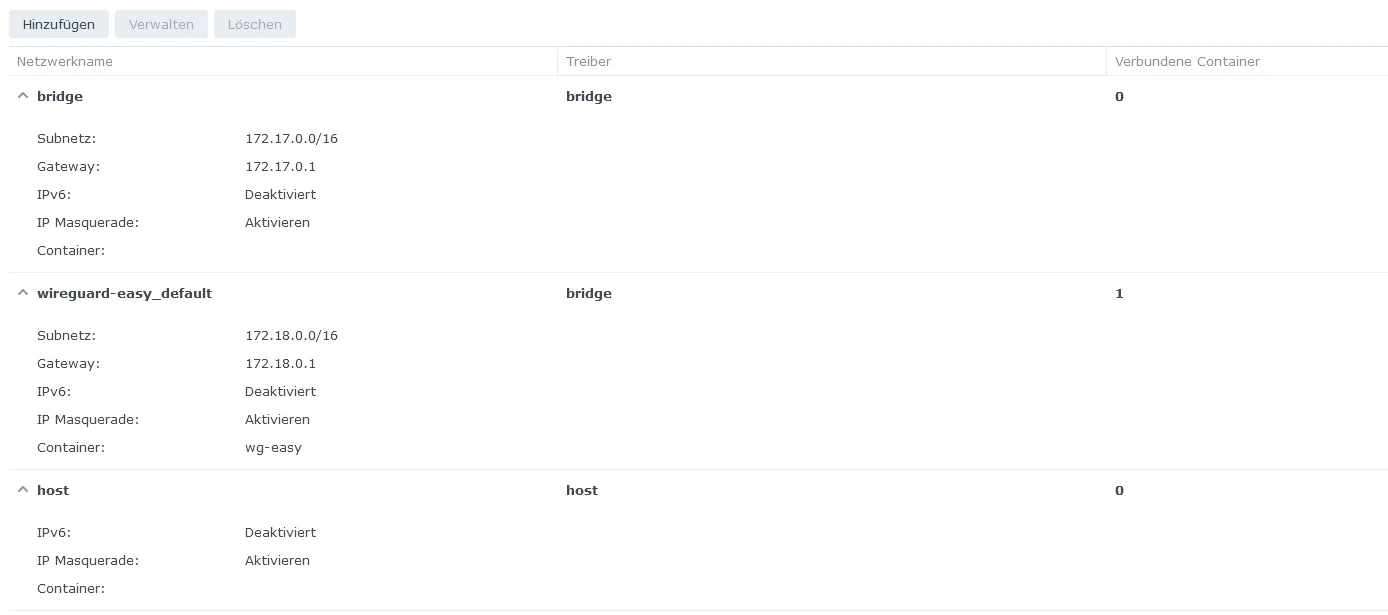

Du musst die weitere Konfiguration der WG_ Variablen vornehmen, insbesondere bei den allowed IPs das Lan einschließen. Außerdem schauen, wie das Docker-Netzwerk konfiguriert ist.

Die schnelle Lösung heißt daher, wenn das nicht gerade Dein Spielfeld ist: verzichte auf Wireguard und Docker und nutze den integrierten VPN Server und dann als Client Protokoll entweder IPsec (performanter) oder OpenVPN (bei wenig Ahnung ist der Client einfacher einzurichten, einfach downloaden im VPN Server.

Gruß

DivideByZero

Du musst die weitere Konfiguration der WG_ Variablen vornehmen, insbesondere bei den allowed IPs das Lan einschließen. Außerdem schauen, wie das Docker-Netzwerk konfiguriert ist.

Die schnelle Lösung heißt daher, wenn das nicht gerade Dein Spielfeld ist: verzichte auf Wireguard und Docker und nutze den integrierten VPN Server und dann als Client Protokoll entweder IPsec (performanter) oder OpenVPN (bei wenig Ahnung ist der Client einfacher einzurichten, einfach downloaden im VPN Server.

Gruß

DivideByZero

Morschen.

Wie du dem Kommentar von @DivideByZero und deiner Konfigurationsdatei entnehmen kannst, musst du da noch etwas anpassen.

Die WG_DEFAULT_ADDRESS liegt ja genau in dem Bereich, aus dem du eine IP erhältst.

Hast du auch den Wireguard Port in dem Cisco Router auf den Docker Container weitergeleitet? An der Sophos muss am WAN Port entsprechend dieser auch durchgelassen und innerhalb der Sophos auf den Docker Container mittels NAT weitergeleitet werden.

Es ist auch immer ein Kreuz mit doppeltem NAT und VPN Verbindungen. Am besten terminiert man das VPN immer am Perimeter. In deinem Fall der Cisco.

Wireguard hat die große Schwäche, dass es eine erfolgreiche Verbindung vorgaukelt, obwohl keine Verbindung besteht.

Hast du denn an dem Internet-Anschluss deines Bekannten eine öffentliche IPv4 oder zumindest IPv6 anliegen?

Gruß

Marc

Wie du dem Kommentar von @DivideByZero und deiner Konfigurationsdatei entnehmen kannst, musst du da noch etwas anpassen.

Die WG_DEFAULT_ADDRESS liegt ja genau in dem Bereich, aus dem du eine IP erhältst.

Hast du auch den Wireguard Port in dem Cisco Router auf den Docker Container weitergeleitet? An der Sophos muss am WAN Port entsprechend dieser auch durchgelassen und innerhalb der Sophos auf den Docker Container mittels NAT weitergeleitet werden.

Es ist auch immer ein Kreuz mit doppeltem NAT und VPN Verbindungen. Am besten terminiert man das VPN immer am Perimeter. In deinem Fall der Cisco.

Wireguard hat die große Schwäche, dass es eine erfolgreiche Verbindung vorgaukelt, obwohl keine Verbindung besteht.

Hast du denn an dem Internet-Anschluss deines Bekannten eine öffentliche IPv4 oder zumindest IPv6 anliegen?

Gruß

Marc

Details zur Lösung findest du auch im hiesigen Wireguard Tutorial:

Merkzettel: VPN Installation mit Wireguard

Merkzettel: VPN Installation mit Wireguard

ich das die nicht gesetzte statische Route im CISCO Router hier das Problem ist.

Davon kann man ausgehen wenn diese fehlen sollte.Alles zum Thema Cisco Router findest du hier in einen separaten Cisco Tutorial.

Eine statische Router habe ich am Cisco nicht eingerichtet. Das übernimmt Wireguard.

Was natürlich netztechnischer Unsinn ist, denn der Cisco supportet bekanntlich kein Wireguard und wenn der WG Server oder Client im internen Netz liegt MUSS der Cisco zwingend eine statische Router auf das interne WG Netz haben. Woher sollte er das auch sonst lernen?!Siehe dazu auch HIER an einem Praxisbeispiel!

Aber ist ja nun auch egal wenn es jetzt alles (vermeintlich) rennt...

Ja, was daran liegt, dass es gar nicht bis zum Router kommt (wenn richtig konfiguriert).

Der Weg ist:

Der Weg ist:

- von außen wird eine Datenverbindung (Aufbau der VPN Verbindung) über die Portfreigabe (damit über den Cisco Router) zur Synology und dort in den Dockercontainer geleitet

- im Dockercontainer ist Wireguard so konfiguriert, dass es die Pakete in das Docker-Netzwerk und darüber in das LAN weiterleitet

- sofern nicht der Router an dne Strippen dazwischen hängt, geht daher alles lokal und direkt

Das ist richtig sofern die Geräte im Docker Netz direkt den Wireguard Server oder Synology als Gateway haben. Dann passt das natürlich.

Haben angesprochene Endgeräte aber den Cisco als Default Gateway und der hat keine Route ins interne WG IP Netz dann scheitert die Rückroute. Die L3 Topologie Zeichnung im o.a. Praxisbeispiel zeigt diese Zusammenhänge eindeutig.

Haben angesprochene Endgeräte aber den Cisco als Default Gateway und der hat keine Route ins interne WG IP Netz dann scheitert die Rückroute. Die L3 Topologie Zeichnung im o.a. Praxisbeispiel zeigt diese Zusammenhänge eindeutig.

Wenn die Thematik gelöst ist bitte deinen Thread dann auch als erledigt schliessen!

Wie kann ich einen Beitrag als gelöst markieren?

Wie kann ich einen Beitrag als gelöst markieren?