Wireguard dns problem

Hallo Zusammen,

auf einem meiner VPS-Server Ubuntu 20.04 LTS (headless) habe ich wireguard eingerichtet,

ich kann mich ohne Problem einklinken und bekomme IP des VPS zugewiesen.

Sobald ich aus dem Client-Config den DNS eintrag 8.8.8.8 entferne oder die private IP des HOST 10.1.1.1 kann der Browser DNS-Name nicht auflösen und erhalte folgende Fehlermeldung z.Bsp:.

Unter VPS ist der DNS-Eintrag hinterlegt ( 8.8.8.8 und 8.8.4.4).

den VPS server kann ich auch updaten, sodass die Namenauflösung auf dem VPS stattfindet und der ausgehende Traffic wie DNS, HTTPS, SSH und NTP sind erlaubt :

<

Und weiß nicht was ich noch modifzieren muss, anpassen muss.

Vielen Dank und freue mich auf jede Unterstützung

decehakan

auf einem meiner VPS-Server Ubuntu 20.04 LTS (headless) habe ich wireguard eingerichtet,

ich kann mich ohne Problem einklinken und bekomme IP des VPS zugewiesen.

Sobald ich aus dem Client-Config den DNS eintrag 8.8.8.8 entferne oder die private IP des HOST 10.1.1.1 kann der Browser DNS-Name nicht auflösen und erhalte folgende Fehlermeldung z.Bsp:

ERR_ADDRESS_UNREACHABLE, DNS_PROBE_FINISHED_NO_INTERNETUnter VPS ist der DNS-Eintrag

/etc/netplan/50-cloud-init.yamlden VPS server kann ich auch updaten, sodass die Namenauflösung auf dem VPS stattfindet und der ausgehende Traffic wie DNS, HTTPS, SSH und NTP sind erlaubt :

Chain OUTPUT (policy DROP 0 packets, 0 bytes)

pkts bytes target prot opt in out source destination

784 81262 ACCEPT all -- * lo 0.0.0.0/0 0.0.0.0/0

84148 94M ACCEPT all -- * * 0.0.0.0/0 0.0.0.0/0 state ESTABLISHED

20 800 LOG_ACCEPT tcp -- * * 0.0.0.0/0 0.0.0.0/0 tcp spt:2221 /* allow ssh */

374 65824 LOG_ACCEPT udp -- * * 0.0.0.0/0 0.0.0.0/0 udp spt:50000 /* allow wireguard */

103 6180 LOG_ACCEPT tcp -- * * 0.0.0.0/0 0.0.0.0/0 multiport dports 80,443 /* allow update download */

398 30812 ACCEPT udp -- * * 0.0.0.0/0 8.8.8.8 udp dpt:53

0 0 ACCEPT udp -- * * 0.0.0.0/0 8.8.4.4 udp dpt:53

0 0 ACCEPT tcp -- * * 0.0.0.0/0 8.8.8.8 tcp dpt:53

0 0 ACCEPT tcp -- * * 0.0.0.0/0 8.8.4.4 tcp dpt:53

0 0 ACCEPT udp -- * * 0.0.0.0/0 91.189.91.157 udp dpt:123

0 0 ACCEPT udp -- * * 0.0.0.0/0 91.189.94.4 udp dpt:123

306 23256 ACCEPT udp -- * * 0.0.0.0/0 91.189.89.198 udp dpt:123

0 0 ACCEPT udp -- * * 0.0.0.0/0 91.189.89.199 udp dpt:123<

Und weiß nicht was ich noch modifzieren muss, anpassen muss.

Vielen Dank und freue mich auf jede Unterstützung

decehakan

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 599340

Url: https://administrator.de/forum/wireguard-dns-problem-599340.html

Ausgedruckt am: 31.05.2025 um 02:05 Uhr

12 Kommentare

Neuester Kommentar

Die Google DNS IPs zu verwenden machen heute eigentlich nur noch ziemliche Dummies. Jedermann weiss ja mittlerweile das die damit dein genaues Surf- und Internet Verhalten aufzeichnen, davon ein detailiertes Profil erstellen und das weltweit mit Dritten vermarkten.

Wem also Privatsphäre und Sicherheit etwas wert sind sollte wenn überhaupt, immer auf Datenschutz freundlichere Anbieter ausweichen:

https://www.heise.de/newsticker/meldung/Quad9-Datenschutzfreundliche-Alt ...

Soviel zu dem Thema....

Es ist so oder so völlig unsinnig einen DNS zu definieren, denn normal bekommt ein Client den ja per DHCP automatisch zugewiesen und ist in der Regel immer die des lokalen Providers oder Internet Routers der als DNS Proxy zum Provider arbeitet.

Es besteht also in der Regel nie ein Grund DNS Adressen statisch und fremd zu vergeben. Fragt sich also was genau du da eigentlich machst ?!

Wem also Privatsphäre und Sicherheit etwas wert sind sollte wenn überhaupt, immer auf Datenschutz freundlichere Anbieter ausweichen:

https://www.heise.de/newsticker/meldung/Quad9-Datenschutzfreundliche-Alt ...

Soviel zu dem Thema....

Es ist so oder so völlig unsinnig einen DNS zu definieren, denn normal bekommt ein Client den ja per DHCP automatisch zugewiesen und ist in der Regel immer die des lokalen Providers oder Internet Routers der als DNS Proxy zum Provider arbeitet.

Es besteht also in der Regel nie ein Grund DNS Adressen statisch und fremd zu vergeben. Fragt sich also was genau du da eigentlich machst ?!

Sobald ich aus dem Client-Config den DNS eintrag 8.8.8.8 entferne oder die private IP des HOST 10.1.1.1 kann der Browser DNS-Name nicht auflösen und erhalte folgende Fehlermeldung z.Bsp:

Leitest du sämtlichen Traffic über den Tunnel? Poste doch mal deine WG Server und WG Client-Config.Prüfe welche DNS-IP bei bestehendem Tunnel am Client noch hinterlegt ist und mit tracepath oder pathping den Pfad ermitteln über welchen die Pakete laufen. Wenn diese über den Tunnel laufen dann eine Ausnahme für lokale Netze in dem der DNS-Server steht in den AllowedIPs definieren sofern du eine lokale DNS-IP konfiguriert hast.

Btw. die Output-Chain hat für den Client so viel zu tun wie ein Fisch mit einem Fahrrad 🐟 ... Besser du übst nochmal die Basics im Homelab bevor du deine Künste auf die große weite Welt los lässt.

DNS = 10.1.1.1

Wenn du den VPS als DNS-Server definierst muss dort erstens auch ein DNS-Server/Proxy laufen, zweitens musst du deiner Firewall sagen das diese ein INPUT von 10.1.1.2 auf Port 53 akzeptiert.Wenn du diesen Eintrag weg lässt, dann prüfe welche DNS-IP der Client noch hat. Liegt die IP in einem Netz das der Client direkt über seine lokale Ruoting-Tabelle erreichen kann sollte es out of the box klappen, wenn diese DNS-IP aber nicht direkt vom Client erreichbar ist dann musst du die lokalen Netze per AllowedIPs ausfiltern, damit der Client die DNS-IP noch erreichen kann und die Anfragen an diese nicht über den Tunnel schickt.

Mein Windows Client übernimmt den DNS-Server vom Gateway,also Wireguard ( wenn ich alles tunnele).

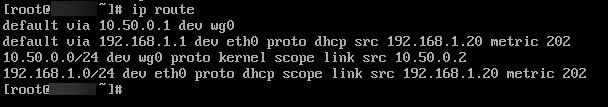

Dafür gibt es in Wireguard kein Protokoll.Deine Default Route geht laut Tabelle nicht über den Tunnel.

127.0.0.53:53

Und wie du siehst lauscht der nur über die Loopback-Adresse, von anderen nicht erreichbar.Back to your lab and learn the basics

wie muss ich die routing Tabelle ändern, am besten den command geben

ip route add default via 10.1.1.1

Ja klar .... Leg die Default Route auf das TunnelDevice und lösch andere bereits existierende, doppelt gemoppelt geht halt nicht, sagt ja die Fehlermeldung bereits. Welches ClientOS du hier verwendest sagst du auch nirgendwo, Windows das du oben nur erwähnst kennt übrigens kein ip route Kommando.

Na dann bastel mal weiter. Tschö.

Na dann bastel mal weiter. Tschö.

Zitat von @decehakan:

Falsch, Linux kennt nur eine default route, zwei default route führen zu einer Überlappung, daher war deine Idee tool, aber falsch

Nein. es sind mehrere Default Routes problemlos möglich, die haben nur jeweils unterschiedliche Prioritäten.Falsch, Linux kennt nur eine default route, zwei default route führen zu einer Überlappung, daher war deine Idee tool, aber falsch

Default Route bedeutet nur als Ziel 0.0.0.0/0. Diese können problemlos mehrfach angelegt sein mit unterschiedlichen Pios und Dev's. Für Lastverteilung oder Failover oder Policy-Routing ist das ja normal.

mit dem Paket

iproute2

kann man zwei default route erstellen.

Eben, nichts anderes meinte ich wenn ich ip Kommandos benutze.iproute2

kann man zwei default route erstellen.

Macht es ein unterschied zu routing ob ich windows oder linux als clientos benutze ?

Kommt drauf an was du mit "routing" genau meinst, der Begriff ist zu allgemein. Das Grund-Prinzip ist bei beiden gleich.