Wireguard Tunnel DS-Lite Host Unreachable

Moin Zusammen,

ich versuche seit gestern einen WireGuard Server inkl. Client einzurichten, da ich gern das CG-NAT meinen Glasfaseranschlusses umgehen möchte.

Hierzu habe ich einen kleinen VPS Server bei Ionos (wegen des unschlagbaren Preises). Auf diesem läuft der Wireguard Server. Zuhause bei mir läuft ein Ubuntu auf Proxmox.

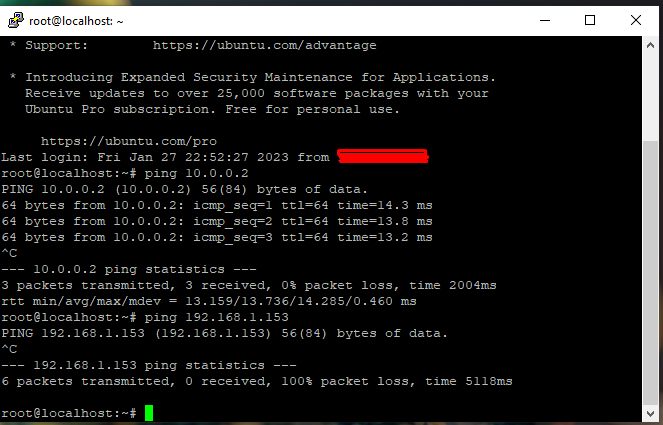

Leider kann ich vom Server über SSH mein Heimnetz nicht anpingen.

Die Konfiguartion sieht wie folgt aus:

1. IP forwarding auf dem Server sowie Client wie folgt aktiviert -> auskommentiert und aktiviert: .

2. Serverkconfig:

3. Clientconfig:

4. Dann habe ich auf beiden die Verbindung gestartet:

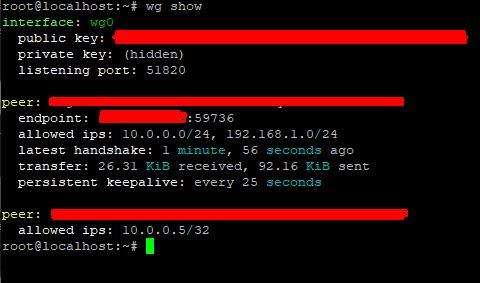

5. Status sieht wie folgt aus:

Nun die Anfängerfrage.... Muss ich irgendwelche Ports Freigeben oder Routen erstellen damit es funktioniert? Ich steig irgendwie nicht mehr so ganz durch. Hoffe jmd. kann mir helfen

Danke im Voraus

ich versuche seit gestern einen WireGuard Server inkl. Client einzurichten, da ich gern das CG-NAT meinen Glasfaseranschlusses umgehen möchte.

Hierzu habe ich einen kleinen VPS Server bei Ionos (wegen des unschlagbaren Preises). Auf diesem läuft der Wireguard Server. Zuhause bei mir läuft ein Ubuntu auf Proxmox.

VPS = Server

Client1 = Ubuntu VM auf ProxmoxLeider kann ich vom Server über SSH mein Heimnetz nicht anpingen.

Die Konfiguartion sieht wie folgt aus:

1. IP forwarding auf dem Server sowie Client wie folgt aktiviert

nano /etc/sysctl.confnet.ipv4.ip_forward=1sysctl -p2. Serverkconfig:

wg0.conf[Interface]

PrivateKey = (ausgeblendet)

Address = 10.0.0.1/24

SaveConfig = true

PostUp = iptables -A FORWARD -i wg0 -j ACCEPT; iptables -t nat -A POSTROUTING -o ens192 -j MASQUERADE

PostDown = iptables -D FORWARD -i wg0 -j ACCEPT; iptables -t nat -D POSTROUTING -o ens192 -j MASQUERADE

ListenPort = 51820

[Peer]

PublicKey = (ausgeblendet)

AllowedIPs = 10.0.0.0/24, 192.168.1.0/24

PersistentKeepalive = 253. Clientconfig:

wg0.conf[Interface]

PrivateKey = (ausgeblendet)

Address = 10.0.0.3/24

SaveConfig = true

PostUp = iptables -A FORWARD -i wg0 -j ACCEPT; iptables -t nat -A POSTROUTING -o eth0 -j MASQUERADE

PostDown = iptables -D FORWARD -i wg0 -j ACCEPT; iptables -t nat -D POSTROUTING -o eth0 -j MASQUERADE

[Peer]

PublicKey = (ausgeblendet)

Endpoint = <IP MEINES VSERVERS>:51820

AllowedIPs = 10.0.0.0/24

PersistentKeepalive = 254. Dann habe ich auf beiden die Verbindung gestartet:

wg-quick up wg0wg showroot@localhost:~# wg show

interface: wg0

public key: (ausgeblendet)

private key: (hidden)

listening port: 51820

peer: (ausgeblendet)

allowed ips: 10.0.0.0/24, 192.168.1.0/24

persistent keepalive: every 25 secondsNun die Anfängerfrage.... Muss ich irgendwelche Ports Freigeben oder Routen erstellen damit es funktioniert? Ich steig irgendwie nicht mehr so ganz durch. Hoffe jmd. kann mir helfen

Danke im Voraus

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 5669329838

Url: https://administrator.de/forum/wireguard-tunnel-ds-lite-host-unreachable-5669329838.html

Ausgedruckt am: 27.07.2025 um 12:07 Uhr

11 Kommentare

Neuester Kommentar

Dein Problem ist das du unnötigerweise Masquerading (NAT) im Tunnel machst. Das ist völlig unnötig und schafft dir eine routingtechnische Einbahnstrasse mit dem Symptom was du auch oben beschreibst.

Lasse das weg, dann kommt das auch sofort zum Fliegen.

Das hiesige Wireguard Tutorial hat die entsprechenden Details dazu.

Es geht übrigens auch ganz ohne Wireguard mit den onboard VPN Clients und der VPN Funktion im Router:

IKEv2 VPN Server für Windows und Apple Clients mit Raspberry Pi

Lasse das weg, dann kommt das auch sofort zum Fliegen.

Das hiesige Wireguard Tutorial hat die entsprechenden Details dazu.

Es geht übrigens auch ganz ohne Wireguard mit den onboard VPN Clients und der VPN Funktion im Router:

IKEv2 VPN Server für Windows und Apple Clients mit Raspberry Pi

ich kann beim Client und Server einfach folgndes weglassen?

Besser wäre es!muss ich Ports bei mir oder im Server freigeben?

Im vServer nur dann wenn dort eine aktive Firewall mit nftables oder iptables rennt. Dann musst du natürlich dafür sorgen das die UDP 51820 Frames vom Wireguard passieren dürfen ansonsten ists nada mit dem VPN.Ob das der Fall ist kannst du aber kinderleicht immer mit tcpdump -i eth0 port 51820 (apt install tcpdump) testen. danielmiessler.com/study/tcpdump/

Auf der Seite deines privaten DS-Lite Anschlusses musst du nichts machen. Diese Seite muss ja immer VPN Initiator sein, sprich also den Tunnel aufbauen. Irgendwelche IPv4 Paket von extern könnten bei DS-Lite prinzipbedingt (CG-NAT) ja eh niemals den Router erreichen.

Noch ein Tip:

Die Verwendung eines solchen Allerwelts IP Netzes für das interne VPN Netz ist nicht besonders intelligent und wird dir sicher früher oder später auf die Füsse fallen. Siehe dazu auch hier:

VPNs mit DD-WRT, pFsense oder OPNsense auf Basis von PPTP

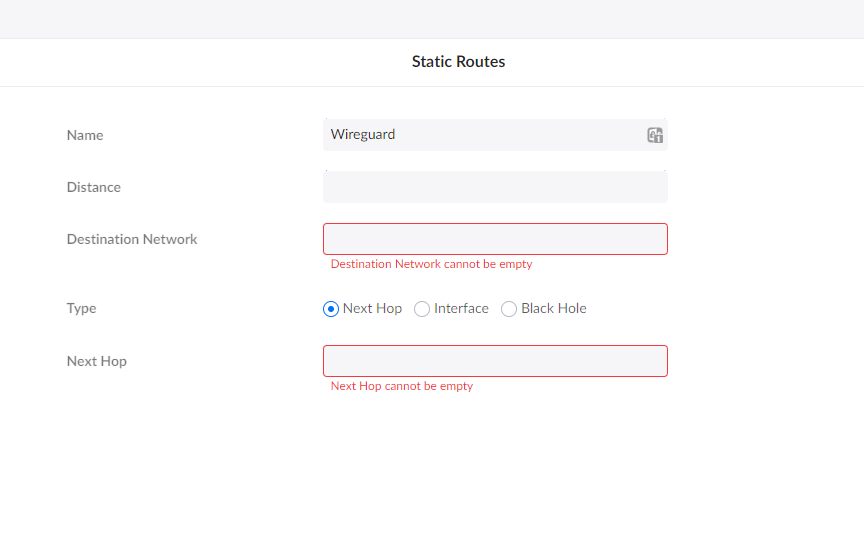

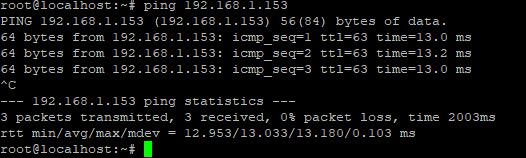

Statische Route zum Wireguard-Subnet am Default GW des Clients vergessen?!

Wird häufig vergessen wenn man routet statt NATet, denn dann kommen die Pakete zwar am Client an aber der aber schickt sie übers Internet wieder raus statt über den Tunnel, ergo keine Verbindung. Steht aber auch ganz klar im Tutorial, muss man nur genau lesen...

Merkzettel: VPN Installation mit Wireguard

Also Kaffee in de Kopp und korrekt nachmachen dann klappt das auch.

Destination-Network ist bei dir 10.0.0.0/24 also das Wireguard Transfernetz von dem aus die Anfragen an dein Netz kommen.

Next Hop ist die interne IP des Hosts der die Wireguard Verbindung in deinem Netz aufbaut 192.168.1.X

Next Hop ist die interne IP des Hosts der die Wireguard Verbindung in deinem Netz aufbaut 192.168.1.X

AllowedIPs = 10.0.0.0/32

Ist ja Schwachsinn!Hier gehört

AllowedIPs = 10.0.0.1/32, 192.168.1.0/24Außerdem ist in der Server-Config bei dem einen Peer die AllowedIPs ebenfalls Blödsinn.(10.0.0.0/24) hier gehört nur die IP des Peers mit 32er Maske rein und natürlich die 192.168.1.0/24, die ist korrekt.

Du solltest nicht nur blind kopieren sondern die Anweisungen auch verstehen sonst bist du bei jedem Furz auf Hilfe angewiesen.

Btw. so steht das niemals im Tutorial... Ich weiß nicht woher du dir die Dinge immer her holst?!

in das Thema einlesen einfach um besser zu verstehen was genau geschieht.

Besser ist das. Am besten bei der Struktur von IP Adressen anfangen! de.wikipedia.org/wiki/IP-Adresse

Eine Hostadresse wie die des Servers hat immer einen 32 Bit Prefix.

Ob man dann unbedingt 8.8.8.8 als DNS angeben muss ist schon etwas fahrlässig. Jeder Dummie weiss ja heutzutage das Google damit ein persönliches Verhaltensprofil erstellt und das mit Dritten weltweit vermarktet.

Etwas mehr Datenschutzbewusstsein sollte man eigentlich auch als völliger Laie haben...aber egal.

Die Angabe eines DNS Servers im WG Setup ist eh überflüssig und kann man weglassen. So befragt das Smartphone oder Endgerät dann immer den lokalen DNS den es ja immer dynamisch lernt.

privacy-handbuch.de/handbuch_93d.htm

heise.de/newsticker/meldung/Quad9-Datenschutzfreundliche-Alterna ...

Lesen und verstehen...