Wireguard via 443

Hallo erstmal

Ich habe eine pfSense und benutze Wireguard. Funktioniert alles einwandfrei.

Zusätzlich läuft HA Proxy für verschiedene Dienste.

Da ich beruflich im In und Ausland die zur Verfügung gestellten Wifi Hotspots benutzen (muss, weil keine Alternative), und diese Militärischen Ursprungs sind haben wir dort einige Einschränkungen. Der andere „Anbieter“ wäre die UN. Leider funktioniert dort mein Wireguard VPN Tunnel nicht….

Gibt es eine Möglichkeit trotzdem eine VPN Verbindung aufzubauen? (Quasi VPN in VPN 😆)

Wireguard wäre mir am liebsten, kann aber andere VPN Service Installieren.

Danke schon mal

Ich habe eine pfSense und benutze Wireguard. Funktioniert alles einwandfrei.

Zusätzlich läuft HA Proxy für verschiedene Dienste.

Da ich beruflich im In und Ausland die zur Verfügung gestellten Wifi Hotspots benutzen (muss, weil keine Alternative), und diese Militärischen Ursprungs sind haben wir dort einige Einschränkungen. Der andere „Anbieter“ wäre die UN. Leider funktioniert dort mein Wireguard VPN Tunnel nicht….

Gibt es eine Möglichkeit trotzdem eine VPN Verbindung aufzubauen? (Quasi VPN in VPN 😆)

Wireguard wäre mir am liebsten, kann aber andere VPN Service Installieren.

Danke schon mal

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 7256665188

Url: https://administrator.de/forum/wireguard-via-443-7256665188.html

Ausgedruckt am: 20.07.2025 um 12:07 Uhr

18 Kommentare

Neuester Kommentar

Willst du das wirklich? Denn je nachdem was du als "Ausland" siehst sollte dir klar sein das man solche Tunnel recht schnell in jeder Firewall sieht. Und zwar selbst dann wenns nicht mal ne besonders hochwertige ist (da eben http-/https-traffic idR. nicht permanent ist und über ggf. Stunden andauert). Bei hochwertigen dürfte es sogar mal direkt in die Reports gehen da eben sich der Traffic vom erwarteten unterscheidet.

Hier würde ich also wenn mal nachfragen ob das so gestattet ist. Wenn dem so ist dann ist es kein technisches Problem (höchstens eines der Geschwindigkeit die am Ende dabei rumkommt). Deinem VPN ist es ja erstmal egal worüber es geht - und sofern das Gateway dann auf das bestehende VPN zeigt gehts halt darüber... Und solange dir klar ist (und du ggf. die Erlaubnis dafür hast) das dort so ziemlich jedes System sagen sollte "Liebe Admins, hier macht jemand Unsinn" ist das kein grosses Problem. OB das gestattet wird hängt dabei eher von den Admins ab (wobei die bei sowas idR eher negativ eingestellt sind da du über dein VPN ja auch alles an Viren usw. laden könntest) und natürlich von deiner Position...

Und nur am Rande: Solltest du denken "merkt schon keiner" - klar KANN das funktionieren. Dir sollte aber eben auch klar sein das du damit idR. privat für alle Schäden haftbar bist wenn du eben genau diese Schutzmechanismen umgehst. Das ist ja nicht nur DEIN Rechner sondern ggf. das gesamte Netzwerk, Server,... die dann überprüft werden müssen. Bei den Kosten kannst du dann im normalfall nur noch schnell zum nächsten Baumarkt rennen und dir nen Strick kaufen bevor selbst dafür das Geld nich mehr reicht....

Hier würde ich also wenn mal nachfragen ob das so gestattet ist. Wenn dem so ist dann ist es kein technisches Problem (höchstens eines der Geschwindigkeit die am Ende dabei rumkommt). Deinem VPN ist es ja erstmal egal worüber es geht - und sofern das Gateway dann auf das bestehende VPN zeigt gehts halt darüber... Und solange dir klar ist (und du ggf. die Erlaubnis dafür hast) das dort so ziemlich jedes System sagen sollte "Liebe Admins, hier macht jemand Unsinn" ist das kein grosses Problem. OB das gestattet wird hängt dabei eher von den Admins ab (wobei die bei sowas idR eher negativ eingestellt sind da du über dein VPN ja auch alles an Viren usw. laden könntest) und natürlich von deiner Position...

Und nur am Rande: Solltest du denken "merkt schon keiner" - klar KANN das funktionieren. Dir sollte aber eben auch klar sein das du damit idR. privat für alle Schäden haftbar bist wenn du eben genau diese Schutzmechanismen umgehst. Das ist ja nicht nur DEIN Rechner sondern ggf. das gesamte Netzwerk, Server,... die dann überprüft werden müssen. Bei den Kosten kannst du dann im normalfall nur noch schnell zum nächsten Baumarkt rennen und dir nen Strick kaufen bevor selbst dafür das Geld nich mehr reicht....

Leider funktioniert dort mein Wireguard VPN Tunnel nicht….

Rennt dein Tunnel denn aktuell auf UDP 443? Leider machst du in Bezug zu deiner Überschrift dazu ja keinerlei hilfreiche Aussage. Alternativ stelle den Tunnel mal auf einen Port in der Range der Ephemeral Ports zw. 49152 und 65535 um. In der Regel werden diese nicht gescannt. Wenn die Netzwerk Admins an dem Standort aber eine wasserdichte Firewall haben wirst du vermutlich auch damit nichts. Ebenso alternative VPN mit IPsec oder SSTP wo du keine Option zur Portwahl hast.

Dein einziger Ausweg ist dann das sog. VPN für Arme wo du über einen SSH Tunnel mit TCP 22 gehst. SSH wird in der Regel nie gesperrt.

heise.de/tipps-tricks/SSH-Tunnel-nutzen-so-geht-s-4320041.html

Alternativ kannst du OpenVPN versuchen wo du ja den Port auch frei wählen kannst. Wenn du dort auf TCP 443 gehst oder einen anderen Port der nicht gesperrt werden kann könnte es klappen.

Wenn die Admins dort allerdings eine Content aware Firewall betreiben bist du chancenlos, dann bleibt dir nur dein Smartphone Tethering.

Versuch macht klug...

SSH Tunnel für Wireguard ist schnell gebaut (hier mal per manuellen Steps)

/etc/ssh/sshd_config

IP dem Tunnel-Device vergeben

IP dem Tunnel-Device vergeben

Nun Wireguard über den Tunnel aufbauen (Endpoint am Client ist dann 10.90.0.1:51820 /evt. Firewall-Regel für das Interface nicht vergessen). IP-Adressierung lässt sich natürlich später automatisch setzen.

Gruß

/etc/ssh/sshd_config

PermitTunnel yesssh -w 0:0 user@remote.tldip address add dev tun0 10.90.0.2/30

ip link set dev tun0 upIP dem Tunnel-Device vergeben

ip address add dev tun0 10.90.0.1/30

ip link set dev tun0 upNun Wireguard über den Tunnel aufbauen (Endpoint am Client ist dann 10.90.0.1:51820 /evt. Firewall-Regel für das Interface nicht vergessen). IP-Adressierung lässt sich natürlich später automatisch setzen.

Gruß

Im moment läuft Wireguard auf 51820

Das ist nicht immer eine intelligente Idee....Es ist nicht selten das Provider auf einfachen Consumer Anschlüssen und auch Hotspot Betreiber die üblichen Default VPN Protokoll Ports blockieren. Es mach also immer Sinn nicht den Default Port 51820 von Wireguard in seinen Setups zu verwenden um dem sicher aus dem Weg zu gehen sondern einen anderen Port aus dem freien Bereich der Ephemeral Ports zw. 49152 und 65535 wie z.B. 57820 oder 60821 usw.

Technisch sehr wahrscheinlich gar nicht möglich wenn der Proxy auch TCP 443 verwendet. Das 2 Dienste den gleichen TCP Port verwenden ist bekanntlich nicht möglich.

Ausnahme ist du wechselst auf UDP Encapsulation, was man bei VPNs so oder so immer machen sollte wegen des Overheads und der mit TCP zwangsläufig auftauchenden MTU Problematiken im VPN. Normalerweise ein NoGo...

Mal ganz davon abgesehen das man das bekanntlich schlecht performante und wenig skalierende OpenVPN damit noch schlechter macht.

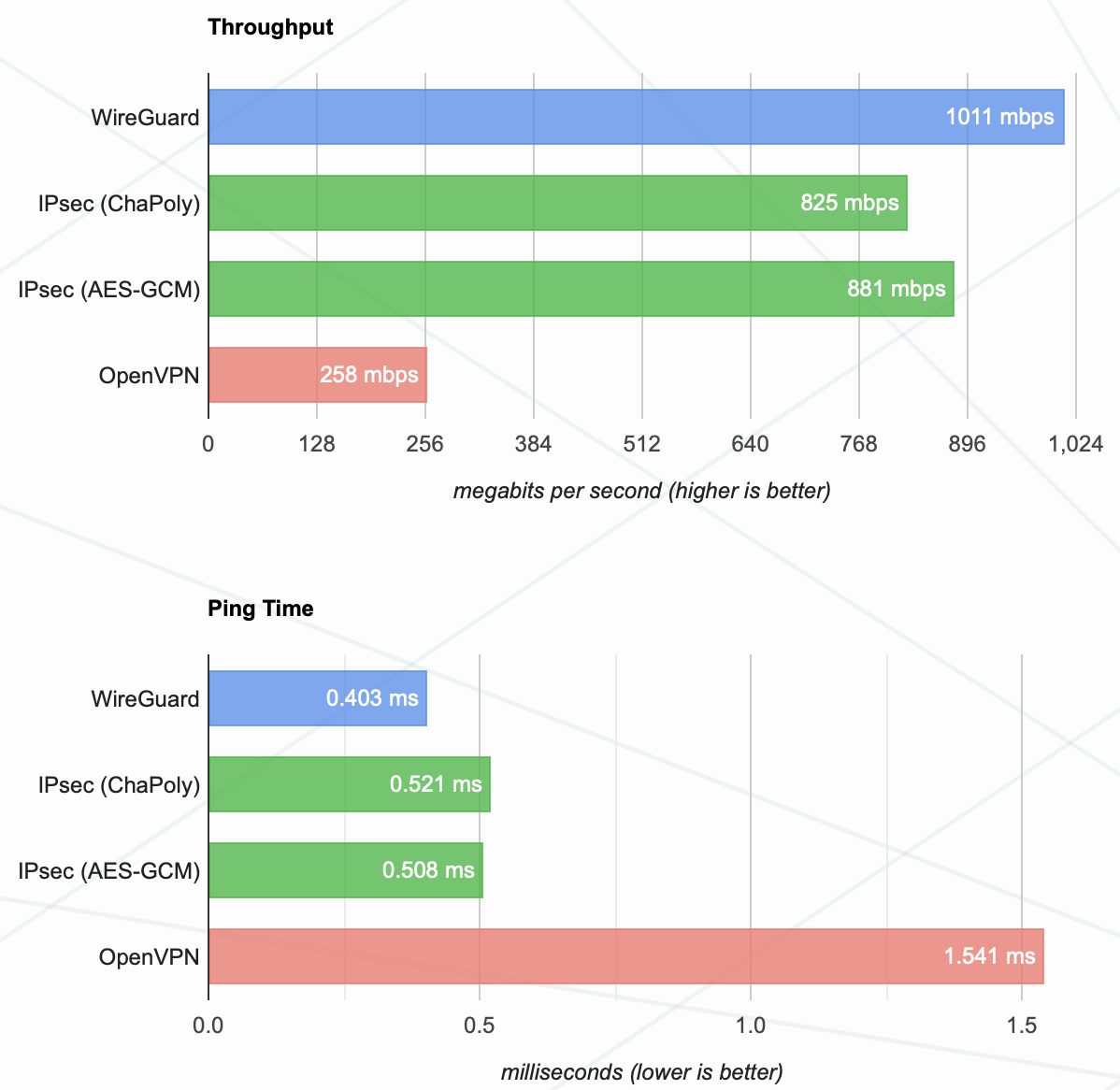

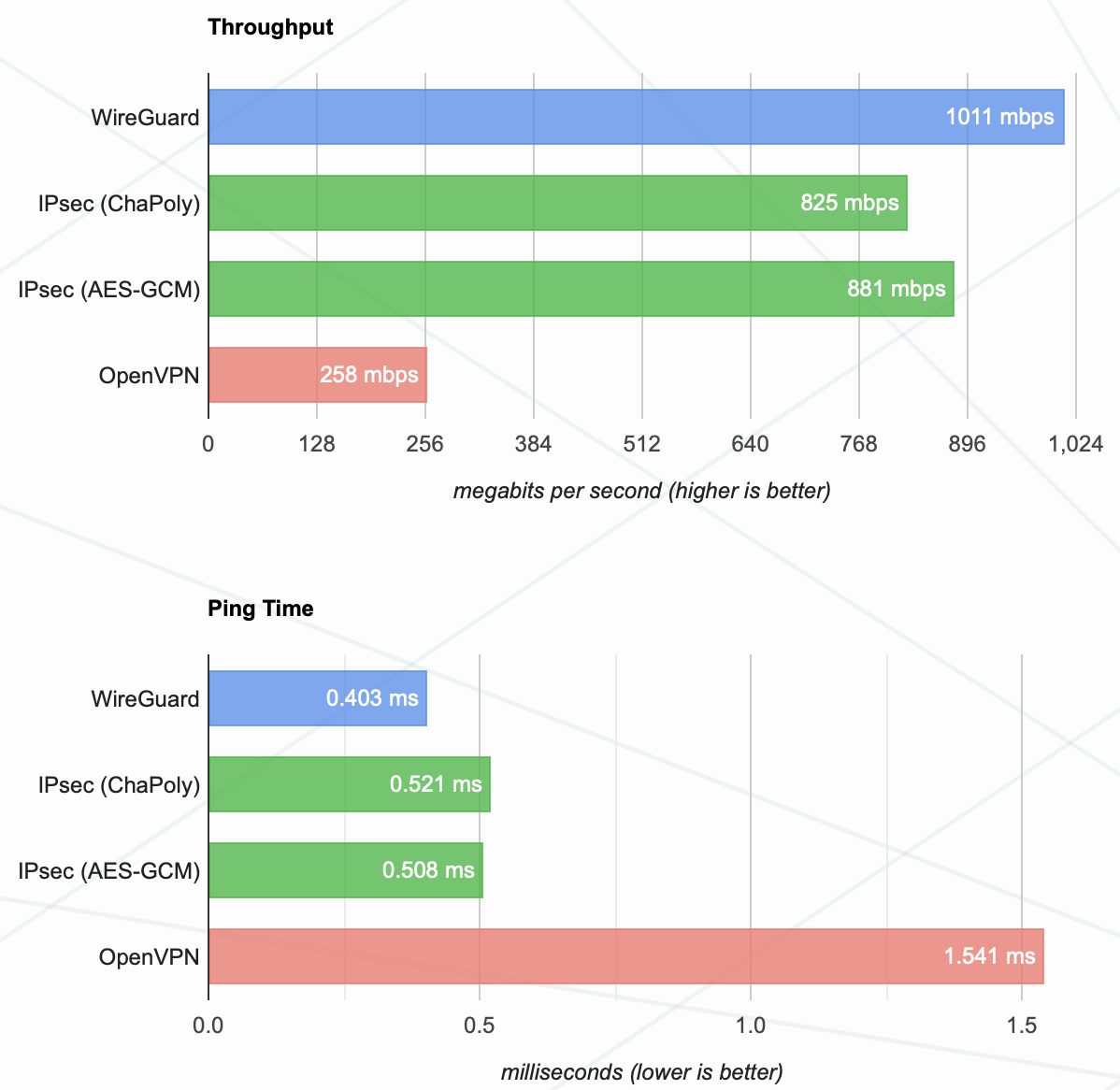

Ein Bild sagt mehr als 1000 Worte warum das so ist:

Deutlich sinnvoller ist IMMER die onboard VPN Client in allen Endgeräten auch für VPN zu nutzen statt mit eigentlich überflüssigen externen Clients rumzufrickeln.

PfSense VPN mit L2TP (IPsec) Protokoll für mobile Nutzer

IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten

Ausnahme ist du wechselst auf UDP Encapsulation, was man bei VPNs so oder so immer machen sollte wegen des Overheads und der mit TCP zwangsläufig auftauchenden MTU Problematiken im VPN. Normalerweise ein NoGo...

Mal ganz davon abgesehen das man das bekanntlich schlecht performante und wenig skalierende OpenVPN damit noch schlechter macht.

Ein Bild sagt mehr als 1000 Worte warum das so ist:

Deutlich sinnvoller ist IMMER die onboard VPN Client in allen Endgeräten auch für VPN zu nutzen statt mit eigentlich überflüssigen externen Clients rumzufrickeln.

PfSense VPN mit L2TP (IPsec) Protokoll für mobile Nutzer

IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten

Klar, das geht. OpenVPN hat ja auch nichts mit der Proxy Funktion zu tun. Du musst nur absolut sicher stellen das der interne (Konfig)Webserver nicht bei einem TCP 443 Request antwortet! Das machst du indem du den Admin Konfig Zugang für das WAN und das OpenVPN tun Interface in den Advanced Settings excludest.

welchen Konfigwebserver meinst du?

Das Setup GUI eines Gerätes rennt ja nicht einfach nur so. Dahinter verbirgt sich ja immer einer der üblichen Webserver. Das war damit gemeint. Das Gerät selber als Host reagiert ja auch auf HTTPS (TCP 443) Anfragen an seine eigene IP und muss logischerweise erkennen können ob es nun selber gemeint ist mit seinem Setup GUI oder ob es diesen TCP 443 Traffic irgendwohin weiterreichen soll. Das muss man ihm ja explizit sagen, denn grundsätzlich ist dieser Traffic ja gleich.Das war damit gemeint...