ZeroShell L2TP IPsec

Einrichten von HOST zu LAN in ZeroShell über L2TP/IPsec

Guten Morgen zusammen,

ich versuche mal mein Problem zu schildern.

Ich soll mit ZeroShell zu Testzwecken in einer virtuelle Umgebung eine VPN-Verbindung realisieren.

Verwendet werden soll L2TP/IPsec.

Also habe ich mit VirtualBox 2 Maschinen angelegt. Die dritte ist mein Lokaler-PC die verwendet wird.

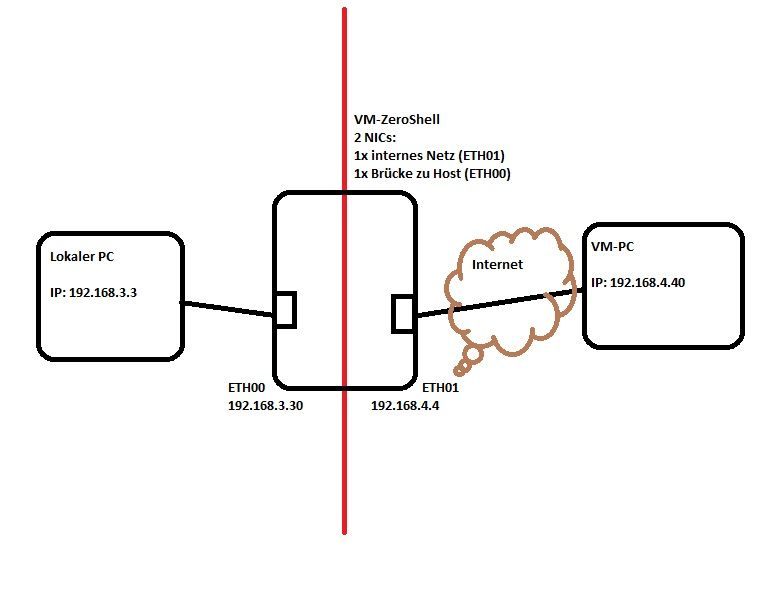

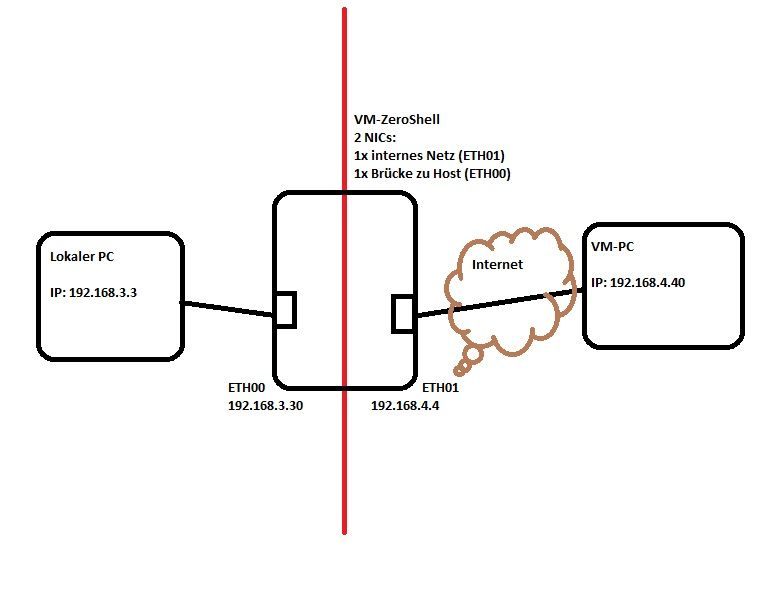

Das ganze sieht logisch erstmal so aus.

Nun gab es scheinbar 2 brauchbare How-To's auf der Homepage von Zeroshell.

Fakt ist diese beruhen auf deutlich älteren Entwicklungsstufen der Distribution und sind an manchen Stellen

unterschiedlich, wo ich ganz eindeutig ein Hacken setzen müssten ist bei der aktuellen kein Optionsfeld mehr vorhanden.

Den Anleitungen bin ich trotzdem soweit es geht gefolgt und habe die Zertifikate erstellt und auf dem virtuellen PC hinzugefügt.

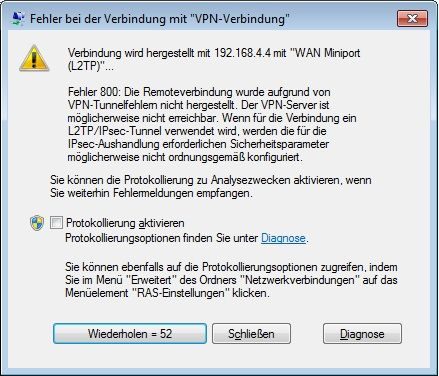

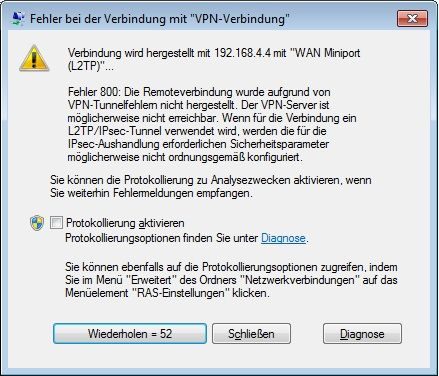

Beim Verbindungsversuch nun kommt der Fehler 800

Ich habe die Vermutung:

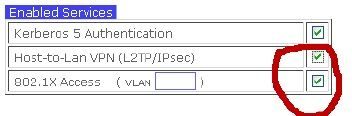

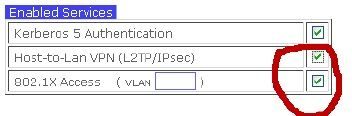

Unzwar gibt es in sämtlichen Anleitungen dieses Fenster

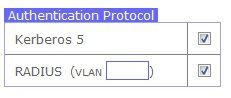

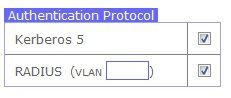

doch bei der neuesten Version sieht dies lediglich so aus

Hat denn jemand hier Erfahrungen damit gemacht?

Es stellen sich mir zwei Fragen, stimmt was mit den Zertifikaten nicht, oder liegt das Problem darin, dass ich hier keinen Hacken setzen kann?

gruß

EDIT: Alle weiteren Voreinstellungen wurden getroffen. Wie VPN Host zu Lan aktiviert und RADIUS aktiviert.

Guten Morgen zusammen,

ich versuche mal mein Problem zu schildern.

Ich soll mit ZeroShell zu Testzwecken in einer virtuelle Umgebung eine VPN-Verbindung realisieren.

Verwendet werden soll L2TP/IPsec.

Also habe ich mit VirtualBox 2 Maschinen angelegt. Die dritte ist mein Lokaler-PC die verwendet wird.

Das ganze sieht logisch erstmal so aus.

Nun gab es scheinbar 2 brauchbare How-To's auf der Homepage von Zeroshell.

Fakt ist diese beruhen auf deutlich älteren Entwicklungsstufen der Distribution und sind an manchen Stellen

unterschiedlich, wo ich ganz eindeutig ein Hacken setzen müssten ist bei der aktuellen kein Optionsfeld mehr vorhanden.

Den Anleitungen bin ich trotzdem soweit es geht gefolgt und habe die Zertifikate erstellt und auf dem virtuellen PC hinzugefügt.

Beim Verbindungsversuch nun kommt der Fehler 800

Ich habe die Vermutung:

Unzwar gibt es in sämtlichen Anleitungen dieses Fenster

doch bei der neuesten Version sieht dies lediglich so aus

Hat denn jemand hier Erfahrungen damit gemacht?

Es stellen sich mir zwei Fragen, stimmt was mit den Zertifikaten nicht, oder liegt das Problem darin, dass ich hier keinen Hacken setzen kann?

gruß

EDIT: Alle weiteren Voreinstellungen wurden getroffen. Wie VPN Host zu Lan aktiviert und RADIUS aktiviert.

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 175446

Url: https://administrator.de/forum/zeroshell-l2tp-ipsec-175446.html

Ausgedruckt am: 16.07.2025 um 14:07 Uhr

3 Kommentare

Neuester Kommentar

Alle diese Distributionen wie auch pfSense, Monowall usw. supporten kein L2TP sondern nur natives IPsec. L2TP basiert zwar auf IPsec benutzt aber ein paar Extension so das es nicht direkt kompatibel ist.

Besser ist du wechselst also vom VPN Protokoll auf IPsec native oder PPTP.

Monowall gibt es z.B. auch als VM Image: m0n0.ch/wall/downloads.php

Diese Tutorials zeigen dir wie man es mit IPsec zum Fliegen bringt:

shrew.net/support/wiki/HowtoMonowall

und hier mit PPTP:

VPNs mit DD-WRT, pFsense oder OPNsense auf Basis von PPTP

Sicher weisst du selber besser das ein Firewall Router eigentlich niemals in eine VM gehört sondern immer besser als externe Appliance:

Preiswerte, VPN fähige Firewall im Eigenbau oder als Fertiggerät

Aber für ein Testnetz ist das sicher erstmal ok.

P.S.: Übrigens einen "Hacken" hat man unten am Fuß oder nutzt ihn im Garten !!

de.wikipedia.org/wiki/Ferse

de.wikipedia.org/wiki/Hacke_%28Werkzeug%29

Besser ist du wechselst also vom VPN Protokoll auf IPsec native oder PPTP.

Monowall gibt es z.B. auch als VM Image: m0n0.ch/wall/downloads.php

Diese Tutorials zeigen dir wie man es mit IPsec zum Fliegen bringt:

shrew.net/support/wiki/HowtoMonowall

und hier mit PPTP:

VPNs mit DD-WRT, pFsense oder OPNsense auf Basis von PPTP

Sicher weisst du selber besser das ein Firewall Router eigentlich niemals in eine VM gehört sondern immer besser als externe Appliance:

Preiswerte, VPN fähige Firewall im Eigenbau oder als Fertiggerät

Aber für ein Testnetz ist das sicher erstmal ok.

P.S.: Übrigens einen "Hacken" hat man unten am Fuß oder nutzt ihn im Garten !!

de.wikipedia.org/wiki/Ferse

de.wikipedia.org/wiki/Hacke_%28Werkzeug%29

Zeroshell ist ein Exot was erstmal keine Wertung ist. IPCop, IPFire, Monowall und pfSense sind erheblich weiter verbreitet und deshalb erheblich stabiler, besser gepflegt und up to date.

Man kann sie ohne Probleme auf embeddete Systeme portieren wie du am o.a. URL ja sehen kannst.

Ferner bieten sie eine Menge mehr Features. Ein Blick über den tellerrand lohnt also !

Man kann sie ohne Probleme auf embeddete Systeme portieren wie du am o.a. URL ja sehen kannst.

Ferner bieten sie eine Menge mehr Features. Ein Blick über den tellerrand lohnt also !