Zugriff über OpenVPN auf zwei LANs auf zwei pfSenses gleichzeitig

Hallo,

ich habe zwei Standorte, die ich mit IPSec über je zwei identische pfSenses verbunden habe. Auf meinem Laptop habe ich OpenVPN installiert und kann jeweils auf jede pfSense - aber nur jeweils einzeln zugreifen-, auf der ein OpenVPN-Server installiert ist.

Nun möchte ich von unterwegs vom Laptop aus über OpenVPN auf die eine bzw. andere pfSense zugreifen, aber bekomme nur Zugriff nur auf das jeweilige Netz, mit dem ich über OpenVPN verbunden bin. Ich habe im OpenVPN Server auf der pfSense bei Tunnel Settings unter IPv4 Local network(s) die beiden Netze 192.168.2.0/24 und 192.168.3.0/24 eingetragen, kann nur auf das über OpenVPN verbundene eine Netz zugreifen.

Frage:

Ist es nur eine Einstellung in den Firewall-Regeln, damit ich über OpenVPN z.B. durch das Netz 192.168.2.0/24 auf das über IPSec verbundene andere Netz 192.168.3.0/24 "durchgreifen" kann oder muß ich mehrere OpenVPN-Tunnel einrichten?

Oder gibt es einen IPSec Client, von dem aus ich durch das eine Netz automatisch in das andere Netz reinkomme, da die VPN-Verbindung zwischen den beiden Netzen über IPSec läuft?

Ich weiß, daß ich mich ein wenig holpring ausgedrückt habe und hoffe daß Ihr (insbesonder Aqui) mich verstehen werdet

ich habe zwei Standorte, die ich mit IPSec über je zwei identische pfSenses verbunden habe. Auf meinem Laptop habe ich OpenVPN installiert und kann jeweils auf jede pfSense - aber nur jeweils einzeln zugreifen-, auf der ein OpenVPN-Server installiert ist.

Nun möchte ich von unterwegs vom Laptop aus über OpenVPN auf die eine bzw. andere pfSense zugreifen, aber bekomme nur Zugriff nur auf das jeweilige Netz, mit dem ich über OpenVPN verbunden bin. Ich habe im OpenVPN Server auf der pfSense bei Tunnel Settings unter IPv4 Local network(s) die beiden Netze 192.168.2.0/24 und 192.168.3.0/24 eingetragen, kann nur auf das über OpenVPN verbundene eine Netz zugreifen.

Frage:

Ist es nur eine Einstellung in den Firewall-Regeln, damit ich über OpenVPN z.B. durch das Netz 192.168.2.0/24 auf das über IPSec verbundene andere Netz 192.168.3.0/24 "durchgreifen" kann oder muß ich mehrere OpenVPN-Tunnel einrichten?

Oder gibt es einen IPSec Client, von dem aus ich durch das eine Netz automatisch in das andere Netz reinkomme, da die VPN-Verbindung zwischen den beiden Netzen über IPSec läuft?

Ich weiß, daß ich mich ein wenig holpring ausgedrückt habe und hoffe daß Ihr (insbesonder Aqui) mich verstehen werdet

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 83065980484

Url: https://administrator.de/forum/zugriff-ueber-openvpn-auf-zwei-lans-auf-zwei-pfsenses-gleichzeitig-83065980484.html

Ausgedruckt am: 27.07.2025 um 05:07 Uhr

20 Kommentare

Neuester Kommentar

Es ist immer schwer die Sinnhaftigkeit zu erkennen und auch zu verstehen warum man, wenn man schon ein IPsec VPN betreibt, unbedingt meint mit einem weiteren und auch noch antiken und schlecht skalierendem weiteren VPN Protokoll die Client Anbindung realisieren zu müssen statt dafür auch IPsec mit L2TP oder IKEv2 zu nutzen.

Zumal das auch noch die überflüssige Frickelei mit einem extra VPN Client obsolet macht.

PfSense VPN mit L2TP (IPsec) Protokoll für mobile Nutzer

IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten

Eine Entscheidung bar jeglicher IT Vernunft aber nundenn...warum einfach machen wenn es umständlich und schlecht auch geht...

Die Lösung ist eigentlich kinderleicht indem man zwei push "route <netzwerk> <maske>" Kommandos im OpenVPN Server definiert der beide per VPN gekoppelten Netze also jeweils immer das lokale und das remote an den Client "pusht".

Du kannst das Routing dann sehr einfach im Client bei aktivem Tunnel mit route print (Winblows) kontrollieren.

Was zusätzlich passieren muss ist das in den Phase 2 Settings der SiteToSite Kopplung zusätzlich das jeweilige remote interne OpenVPN IP Netz eingetragen werden muss. Lögisch, denn die Phase 2 Settings bestimmen ja welcher Traffic in den Tunnel geroutet werden. Damit dann auch immer die jeweils remoten Clients erreicht werden können muss das in der P2 zusätzlich eingetragen werden.

Wenn an das intelligent gesubnettet hat z.B. 2 zusammenliegende /25er oder /24er Subnetze reicht dafür ein einziger P2 Eintrag. Alles kein Hexenwerk....

Das OpenVPN Tutorial beschreibt die Details dazu.

All das wäre obsolet und deutlich einfacher wenn du sinnvollerweise auch ein IPsec basiertes VPN für die Clients mit den jeweiligen onboard VPN Clients nutzen würdest.

Zumal das auch noch die überflüssige Frickelei mit einem extra VPN Client obsolet macht.

PfSense VPN mit L2TP (IPsec) Protokoll für mobile Nutzer

IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten

Eine Entscheidung bar jeglicher IT Vernunft aber nundenn...warum einfach machen wenn es umständlich und schlecht auch geht...

Die Lösung ist eigentlich kinderleicht indem man zwei push "route <netzwerk> <maske>" Kommandos im OpenVPN Server definiert der beide per VPN gekoppelten Netze also jeweils immer das lokale und das remote an den Client "pusht".

Du kannst das Routing dann sehr einfach im Client bei aktivem Tunnel mit route print (Winblows) kontrollieren.

Was zusätzlich passieren muss ist das in den Phase 2 Settings der SiteToSite Kopplung zusätzlich das jeweilige remote interne OpenVPN IP Netz eingetragen werden muss. Lögisch, denn die Phase 2 Settings bestimmen ja welcher Traffic in den Tunnel geroutet werden. Damit dann auch immer die jeweils remoten Clients erreicht werden können muss das in der P2 zusätzlich eingetragen werden.

Wenn an das intelligent gesubnettet hat z.B. 2 zusammenliegende /25er oder /24er Subnetze reicht dafür ein einziger P2 Eintrag. Alles kein Hexenwerk....

Das OpenVPN Tutorial beschreibt die Details dazu.

All das wäre obsolet und deutlich einfacher wenn du sinnvollerweise auch ein IPsec basiertes VPN für die Clients mit den jeweiligen onboard VPN Clients nutzen würdest.

Man muss

a) sicherstellen, dass der Client weiß, wo er die Pakete hinschicken soll (z.B. per Route durch den OpenVPN Tunnel).

b) sicherstellen, dass der Weg zu deinem Client bekannt ist (Routen in deinen Firewalls / Site2Site Tunneln, also der Rückweg bekannt ist).

c) sicherstellen, dass das erlaubt ist (Firewallregeln).

VG

a) sicherstellen, dass der Client weiß, wo er die Pakete hinschicken soll (z.B. per Route durch den OpenVPN Tunnel).

b) sicherstellen, dass der Weg zu deinem Client bekannt ist (Routen in deinen Firewalls / Site2Site Tunneln, also der Rückweg bekannt ist).

c) sicherstellen, dass das erlaubt ist (Firewallregeln).

VG

Was habe ich vergessen?

OpenVPN zu löschen und eine vernüftige Client VPN Konfig zu machen mit IKEv2 oder L2TP.Was du da machst mit dem VPN Mixmax ist unsinnige Frickelei. Aber nundenn... 🧐

Zurück zum Frickelthema...

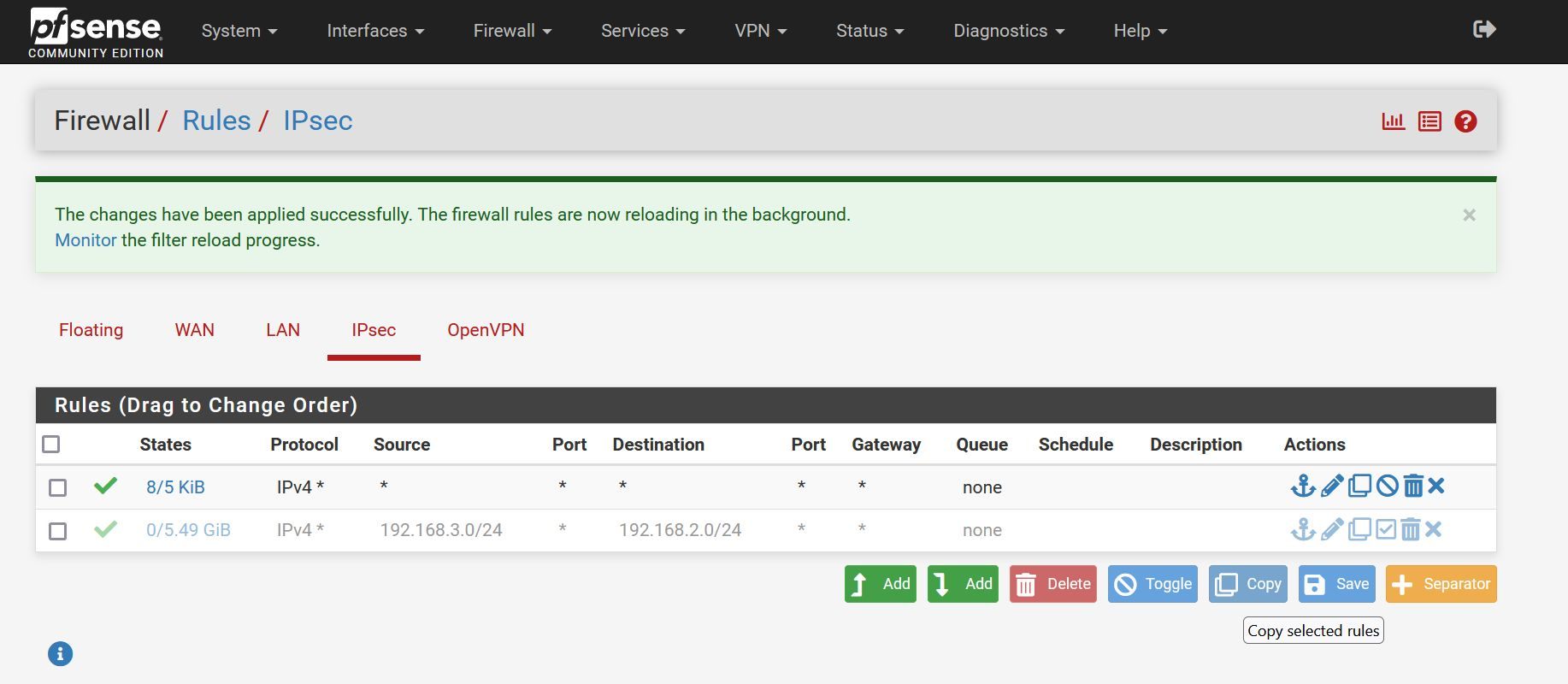

Was du vergessen hast sind vermutlich die jeweiligen zusätzlichen Phase 2 Settings für die OpenVPN Netze in der Site to Site VPN Kopplung.

In pfSense1 muss das interne OpenVPN von pfSense2 eingetragen sein und analog bei pfSense2 das interne OpenVPN von pfSense1.

Hilfreich wäre da mal ein Screenshot deiner Phase 2 Settings. Sehr wahrscheinlich liegt da der Fehler.

Hier wäre es natürlich intelligent eine homogene IP Adressierung von lokalem LAN und jeweiligem lokalen OpenVPN IP Netz zu machen, denn das erleichtert die Phase 2 Konfig mit nur einem einzigen Eintrag der dann alle Netze abdeckt.

Beispiel dazu:

Standort pfSense1:

- Lokales LAN = 192.168.10.0 /24

- OpenVPN IP Netz = 192.168.11.0 /24

- S2S IPsec Phase2 = local: 192.168.10.0 /23 remote: 192.168.20.0 /23

Standort pfSense2:

- Lokales LAN = 192.168.20.0 /24

- OpenVPN IP Netz = 192.168.21.0 /24

- S2S IPsec Phase2 = local: 192.168.20.0 /23 remote: 192.168.10.0 /23

Fertisch! Das bewirkt das du nur einen einzigen P2 Eintrag benötigst im S2S Setup!

Bei einer nicht homogener Adressierung, wie vermutlich bei dir, müsste das dann so aussehen mit mehreren P2 Einträgen im S2S IPsec Setup.

Standort pfSense1:

- Lokales LAN = 192.168.10.0 /24

- OpenVPN IP Netz = 192.168.100.0 /24

- S2S IPsec Phase2

- local: 192.168.10.0 /24 remote: 192.168.20.0 /24 (LAN -> remotes LAN)

- local: 192.168.10.0 /24 remote: 192.168.200.0 /24 (LAN -> remote OpenVPN Clients)

- local: 192.168.100.0 /24 remote: 192.168.20.0 /24 (lokale OpenVPN Clients -> remotes LAN)

- local: 192.168.100.0 /24 remote: 192.168.200.0 /24 (Dies nur wenn es auch eine Client any zu any Kommunikation geben soll!)

Standort pfSense2:

- Lokales LAN = 192.168.20.0 /24

- OpenVPN IP Netz = 192.168.200.0 /24

- S2S IPsec Phase2

- S2S IPsec Phase2

- local: 192.168.20.0 /24 remote: 192.168.10.0 /24 (LAN -> remotes LAN)

- local: 192.168.20.0 /24 remote: 192.168.100.0 /24 (LAN -> remote OpenVPN Clients)

- local: 192.168.200.0 /24 remote: 192.168.10.0 /24 (lokale OpenVPN Clients -> remotes LAN)

- local: 192.168.200.0 /24 remote: 192.168.100.0 /24 (Dies nur wenn es auch eine Client any zu any Kommunikation geben soll!)

Finde den Unterschied im Aufwand bei intelligenter IP Adressierung!

P.S.: Wieso hast du deinen eigenen Beitrag selber auf "Gelöst" geklickt?? 🤔 WO ist da denn nun die Lösung?? Oder falls ein peinlicher Fauxpas, hilft dir bekanntlich immer der "Bearbeiten" Knopf um das wieder zurückzunehmen!

Zitat von @vafk18:

@aqui

Ich habe jetzt alles nach Deiner Anweisung gemacht und kann mich mit den board-eigenen-Mitteln die VPN-Verbidnung herstellen. Windows zeitgt, daß VPN verbunden ist, aber ich bekomme keine Verbindung bzw. es geht kein Ping vom Client an den Server.

Wo fange ich an zu suchen?

@aqui

Ich habe jetzt alles nach Deiner Anweisung gemacht und kann mich mit den board-eigenen-Mitteln die VPN-Verbidnung herstellen. Windows zeitgt, daß VPN verbunden ist, aber ich bekomme keine Verbindung bzw. es geht kein Ping vom Client an den Server.

Wo fange ich an zu suchen?

Mach doch mal die Webgui der Firewall auf, schau ins Live Log deines Tunnels und prüfe, ob da überhaupt dein Ping durchgeschoben wird. Wird er dort erlaubt / geblockt?

Das gleiche machst du dann bei den Interfaces, wohin du pingst. Damit siehst du schon mal, ob dein Traffic das Ziel erreicht.

Ist das der Fall, kannst du dir den Rückweg anschauen.

VG

und kann mich mit den board-eigenen-Mitteln die VPN-Verbidnung herstellen.

Glückwunsch zum ersten Schritt! 👏👍Wo fange ich an zu suchen?

Welche Lösung hast du umgesetzt?? IKEv2 oder L2TP?? Diese Info für ein zielführendes Troubleshooting hast du leider nicht geliefert! In der Regel bedeutet das das du irgendwo vergessen hast im Tunnel das "any any" Regelwerk zu setzen.

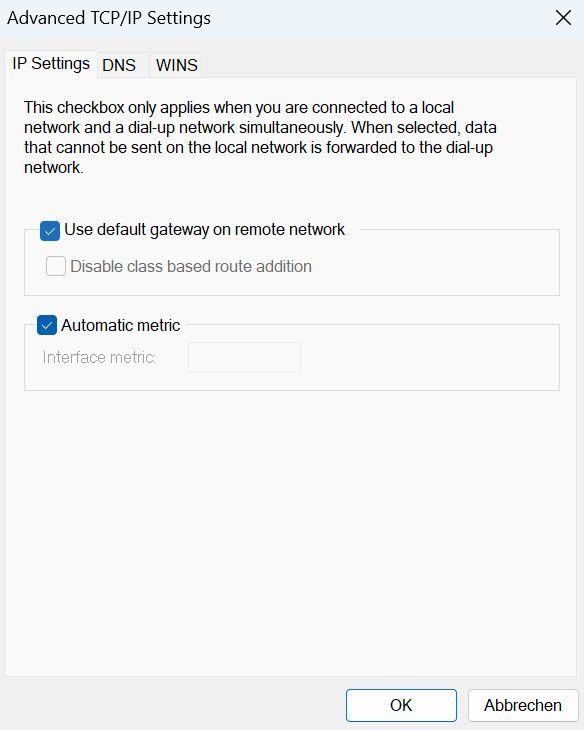

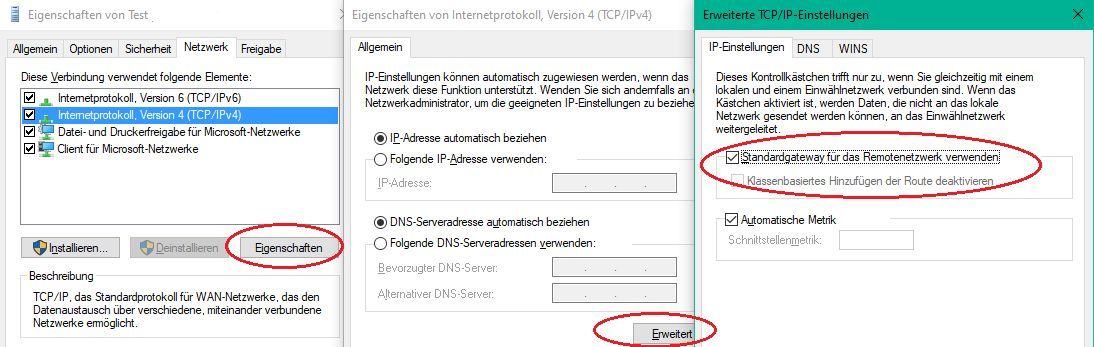

Alternativ den Client (Windows) einmal in den Redirect Mode setzen. (Standardgateway Remote Netzwerk)

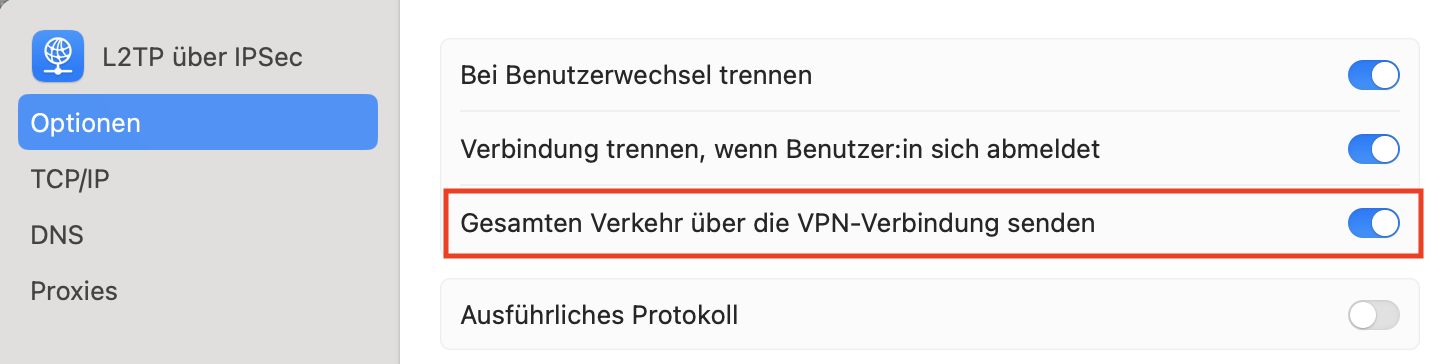

Bzw. L2TP beim Mac, iPhone etc:

daß ich über von Windows eine VPN-Verbindung zu meiner pfsense1 ins Netz 192.168.2.0 schaffe.

Sehr gut! 👏👍Allerdings geht ein Ping auf 192.168.2.0/24 nur, wenn das "use default gateway on remote network" gesetzt ist.

Auf welcher Seite bist du denn mit deinen VPN Clients eingeloggt??Wichtig ist hier der Haken "Provide a list of accessible networks" sofern du mit Split Tunneling arbeiten willst. Bei aktivem Tunnel sagt dir dann immer ein route print (Windows) welche IP Zielnetze der VPN Server automatisch an den Client propagiert. Hier solltest du checken das bei Split Tunneling ALLE Netze dann in der Routing Tabelle stehen.

Bei Gateway redirect geht ja eh schrotschusstechnisch alles in den VPN Tunnel.

Die jeweils internen Client VPN Netze beider Seiten müssen auch analog wieder wie oben beschrieben in die P2s der Site-to-Site Verbindung aufgenommen werden.

WAS hast du auf den jeweiligen Seiten für VPN interne Netze definiert??? 🤔

Wie gesagt...auch wenn du hier intelligent subnettest reicht dann ein P2 Setting.

Hast du das entsprechend umgesetzt??

Ich kann in der pfsense kein Netzwerk mit dieser IP finden.

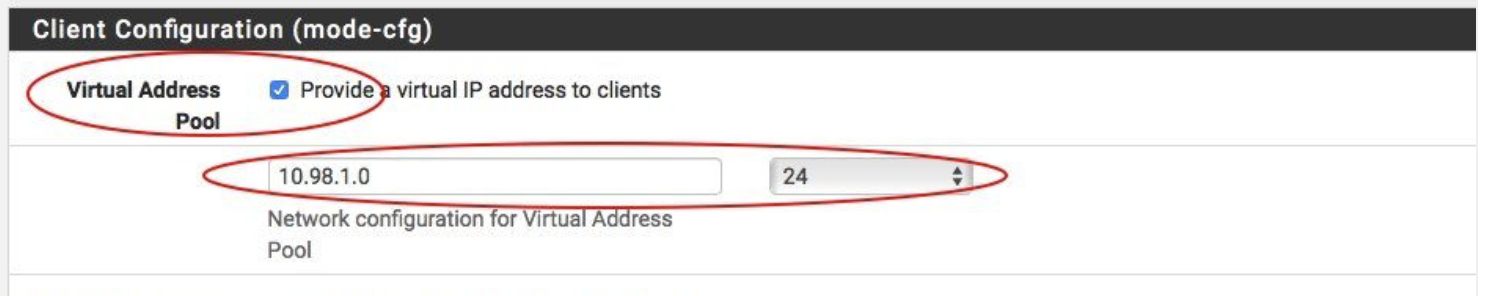

Dann hast du aber nicht richtig hingesehen! Du selber hast doch das 10.98.1.0er Netz fürs VPN vergeben. Microsoft sendet aber nur die alten klassenbasierten Prefixes zum Netz.Hast du mal Gateway Redirect am Windows VPN Client in den "erw. Eigenschaften" aktiviert?

Zumindestens hast du dir die positive Einstellung bewahrt...

Nochmals die Frage ob du die lokalen VPN IP Netze auch in die Phase 2 Settings der Site2Site Standort Verbindung eingetragen hast??? 🤔

Die P2 Settings bestimmen im IPsec WELCHER Traffic in den S2S Tunnel geht zur jeweils remoten Seite!

Standort pfSense1:

Lokales LAN = 192.168.2.0 /24

Lokales VPN IP Netz = 10.98.1.0.0 /24

S2S IPsec Phase2:

local: 192.168.2.0 /24 remote: 192.168.3.0 /24 (Traffic: lokales LAN -> remotes LAN)

local: 192.168.2.0 /24 remote: 10.98.2.0.0 /24 (Traffic: lokales LAN -> remote VPN Clients)

local: 10.98.1.0.0 /24 remote: 192.168.3.0 /24 (Traffic: lokale VPN Clients -> remotes LAN)

Standort pfSense2:

Lokales LAN = 192.168.3.0 /24

Lokales VPN IP Netz = 10.98.2.0.0 /24

S2S IPsec Phase2:

local: 192.168.3.0 /24 remote: 192.168.2.0 /24 (Traffic: lokales LAN -> remotes LAN)

local: 192.168.3.0 /24 remote: 10.98.1.0.0 /24 (Traffic: lokales LAN -> remote VPN Clients)

local: 10.98.2.0.0 /24 remote: 192.168.2.0 /24 (Traffic: lokale VPN Clients -> remotes LAN)

Ist das so in den P2 Settings auf beiden Seiten konfiguriert?? Ansonsten musst du wohl nochmal Screenshots des Site-to-Site Setups posten damit wir das dann für dich kontrollieren können solltest du daran scheitern?!

Nochmals die Frage ob du die lokalen VPN IP Netze auch in die Phase 2 Settings der Site2Site Standort Verbindung eingetragen hast??? 🤔

Die P2 Settings bestimmen im IPsec WELCHER Traffic in den S2S Tunnel geht zur jeweils remoten Seite!

Standort pfSense1:

Lokales LAN = 192.168.2.0 /24

Lokales VPN IP Netz = 10.98.1.0.0 /24

S2S IPsec Phase2:

local: 192.168.2.0 /24 remote: 192.168.3.0 /24 (Traffic: lokales LAN -> remotes LAN)

local: 192.168.2.0 /24 remote: 10.98.2.0.0 /24 (Traffic: lokales LAN -> remote VPN Clients)

local: 10.98.1.0.0 /24 remote: 192.168.3.0 /24 (Traffic: lokale VPN Clients -> remotes LAN)

Standort pfSense2:

Lokales LAN = 192.168.3.0 /24

Lokales VPN IP Netz = 10.98.2.0.0 /24

S2S IPsec Phase2:

local: 192.168.3.0 /24 remote: 192.168.2.0 /24 (Traffic: lokales LAN -> remotes LAN)

local: 192.168.3.0 /24 remote: 10.98.1.0.0 /24 (Traffic: lokales LAN -> remote VPN Clients)

local: 10.98.2.0.0 /24 remote: 192.168.2.0 /24 (Traffic: lokale VPN Clients -> remotes LAN)

Ist das so in den P2 Settings auf beiden Seiten konfiguriert?? Ansonsten musst du wohl nochmal Screenshots des Site-to-Site Setups posten damit wir das dann für dich kontrollieren können solltest du daran scheitern?!

Ich habe dazwischen einen IPSec-Tunnel aufgebaut, der bereits läuft.

Das war bereits klar und genau dort musst du doch auch die entsprechenden P2 Einträger ergänzen um die internen VPN Netze jeweils remote auch zu tunneln. Das ist bei allen VPN Protokollen so die eine eigene Client Adressierung nutzen. Einfache Logik und wurde dir oben ja auch schon mehrfach erklärt. ich kann von beiden Standorten aus auf das Remote-Netzwerk zugreifen.

Ja, aber sehr wahrscheinlich rein nur auf die lokalen LAN Netze, nicht aber auf die jeweiligen Client IP Netze weil deren P2 Eintrage vermutlich fehlen. Damit ist dann ein Zugriff der jeweiligen VPN Clients auf die jeweils remoten LANs technisch unmöglich. Wie sollte das auch gehen wenn die P2 Settings dazu fehlen?! Muß ich denn den bestehenden 1. Tunnel anpassen

Ja, natürlich!Die P2 Settings dort bedienen vermutlich jeweils nur die IP Netze .2.0 und .3.0, oder? Dann wird auch nur dieser Traffic getunnelt. Wenn du z.B. Traffic vom VPN Client aus 1 zum remoten LAN in 2 (.3.0) hast fehlt diese P2 Beziehung und die Folge davon ist das der Traffic nicht in den Tunnel geroutet wird sondern zum Provider und damit ins Nirwana. Genau das fehlerbild also was du siehtst und was duch die fehlenden P2 Einträge auch erwartbar ist. Wir können dir das gerne auch noch 10mal sagen...

weshalb braucht dann die pfsense2 das lokale VPN IP Netz = 10.98.2.0/24

OK, das mag ein Missverständnis sein, sorry. 🙈Ich hatte das jetzt so verstanden das an beiden Standorten sich VPN Clients lokal einwählen.

Wenn das nicht der Fall ist und das nur an einem Standort zentral passiert z.B. 1 dann sehen die P2 Settings natürlich anders aus.

Standort pfSense1:

Lokales LAN = 192.168.2.0 /24

Lokales VPN IP Netz = 10.98.1.0.0 /24

S2S IPsec Phase2:

local: 192.168.2.0 /24 remote: 192.168.3.0 /24 (Traffic: lokales LAN -> remotes LAN)

local: 10.98.1.0.0 /24 remote: 192.168.3.0 /24 (Traffic: lokale VPN Clients -> remotes LAN)

Standort pfSense2:

Lokales LAN = 192.168.3.0 /24

S2S IPsec Phase2:

local: 192.168.3.0 /24 remote: 192.168.2.0 /24 (Traffic: lokales LAN -> remotes LAN)

local: 192.168.3.0 /24 remote: 10.98.1.0.0 /24 (Traffic: lokales LAN -> remote VPN Clients)

Wenn es das denn nun war...

Wie kann ich einen Beitrag als gelöst markieren?

Wie kann ich einen Beitrag als gelöst markieren?