Lokale Administrator-Rechte innerhalb einer Windows-Domäne via "Restricted Groups"

Hallo Alle,

mir fällt auf, dass immer wieder die Frage auftaucht wie man denn einem oder mehreren Benutzern lokale Admin-Rechte geben kann. Meine Erfahrung hat gezeigt, dass, wenn man auf Windows-Boardmittel setzt, ungewünschte Abhängigkeiten zu anderen Tools oder Systemen leicht vermieden werden können. Deshalb handelt diese Anleitung von "restricted groups (eingeschränkte Gruppen)". Voraussetzung ist, dass man geeignete Rechte am Domain-Controller hat.

In diesem Fall habe ich das Verlinken der GPO auf Automatik laufen. Wenn keine weiteren Einschränkungen notwendig sind ist die GPO fertig und kann getestet werden. Jeder Benutzer der nun in der User-Gruppe _My_New_LocalAdmins-Group landet wird automatisch lokaler Administrator.

mir fällt auf, dass immer wieder die Frage auftaucht wie man denn einem oder mehreren Benutzern lokale Admin-Rechte geben kann. Meine Erfahrung hat gezeigt, dass, wenn man auf Windows-Boardmittel setzt, ungewünschte Abhängigkeiten zu anderen Tools oder Systemen leicht vermieden werden können. Deshalb handelt diese Anleitung von "restricted groups (eingeschränkte Gruppen)". Voraussetzung ist, dass man geeignete Rechte am Domain-Controller hat.

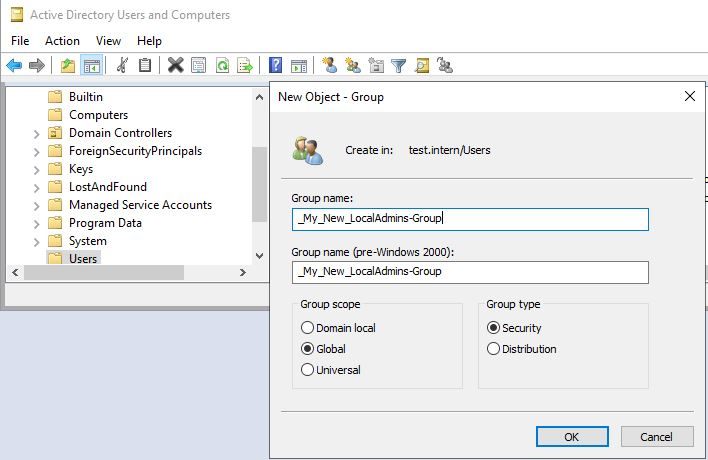

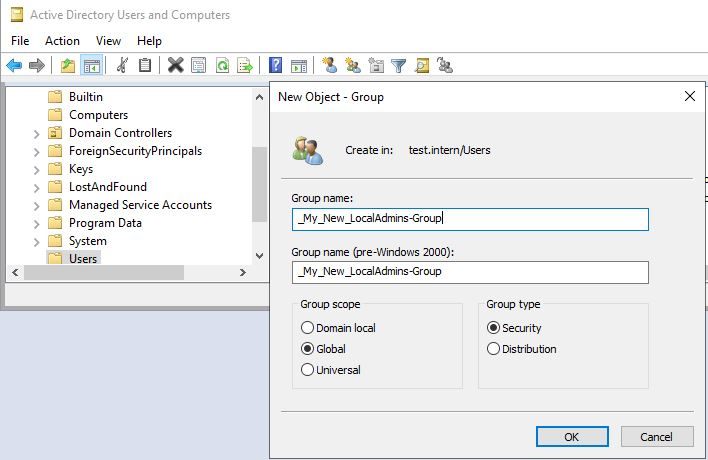

- am Domain-Controller "Active Directory Users and Computers" (dsa.msc) öffnen

- an einer geeigneten Stelle eine neue Gruppe erstellen

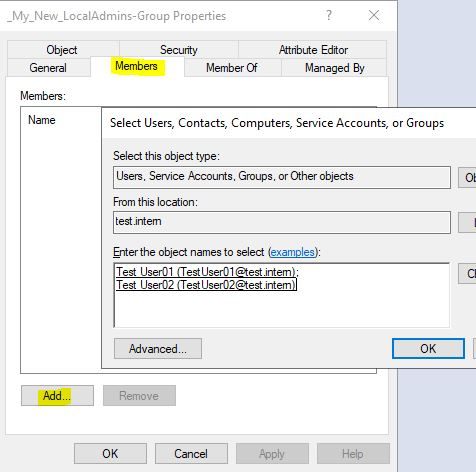

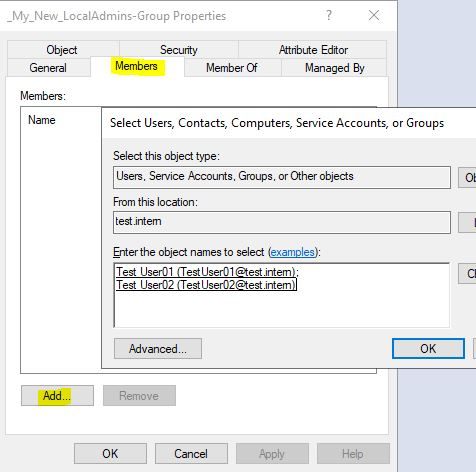

- Der Gruppe einen oder mehrere User hinzufügen

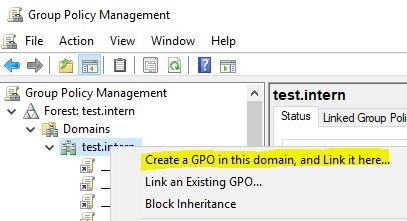

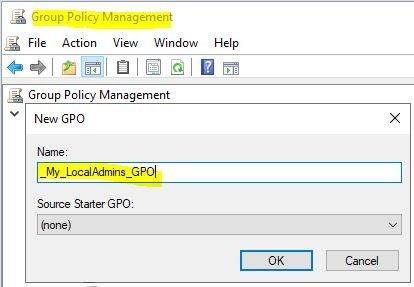

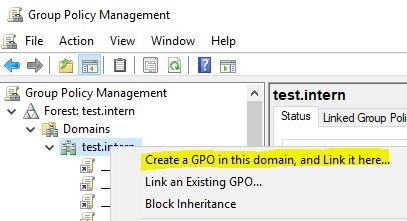

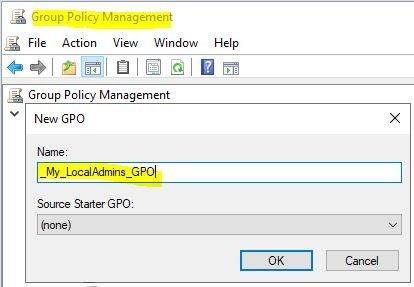

- an geeigneter Stelle eine neue GPO (Group Policy Object) erstellen

- Die GPO mit Rechtsklick => Edit offnen

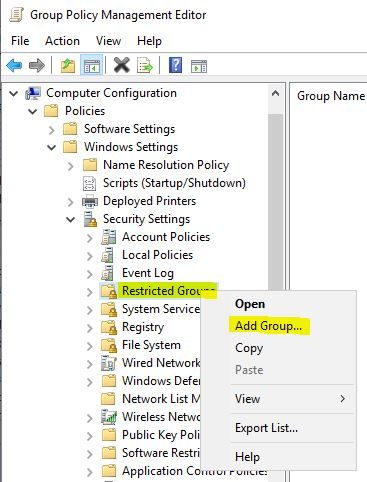

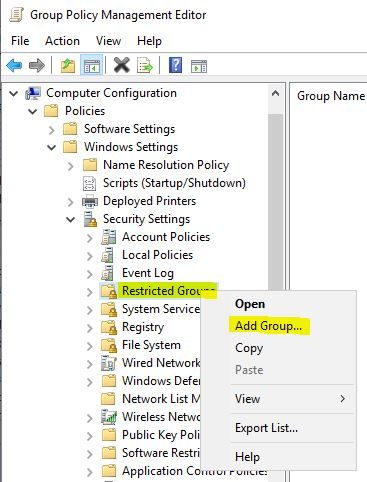

- nach Computer configuration\Policies\Windows Settings\Security Settings\Restricted Groups navigieren

- Rechtsklick => Add Group... klicken

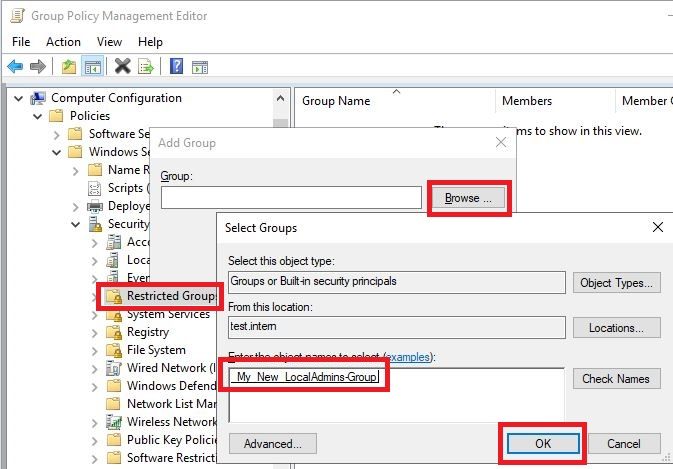

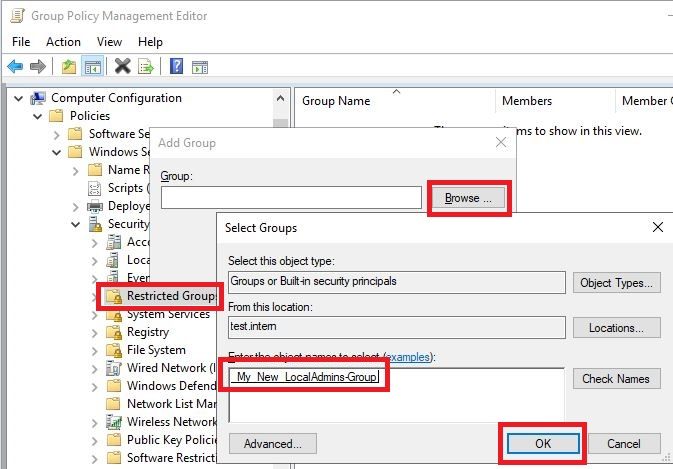

- die eben angelegte "User-Group" suchen und hinzufügen

- nachdem 2. OK geklickt wurde, öffnert sich eine weiteres Fenster

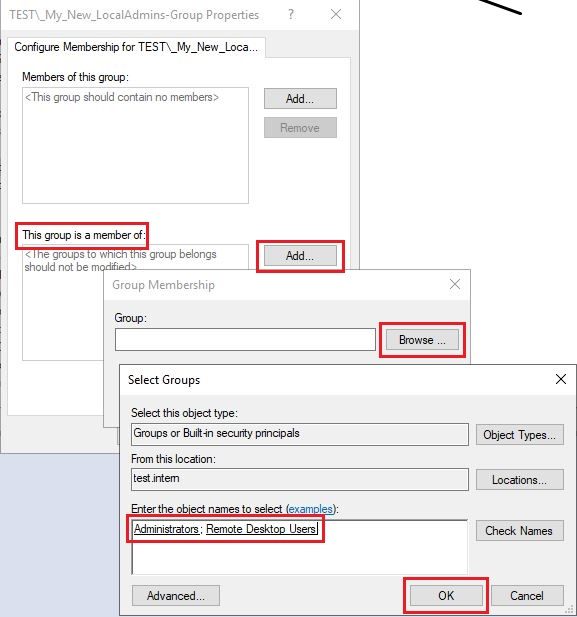

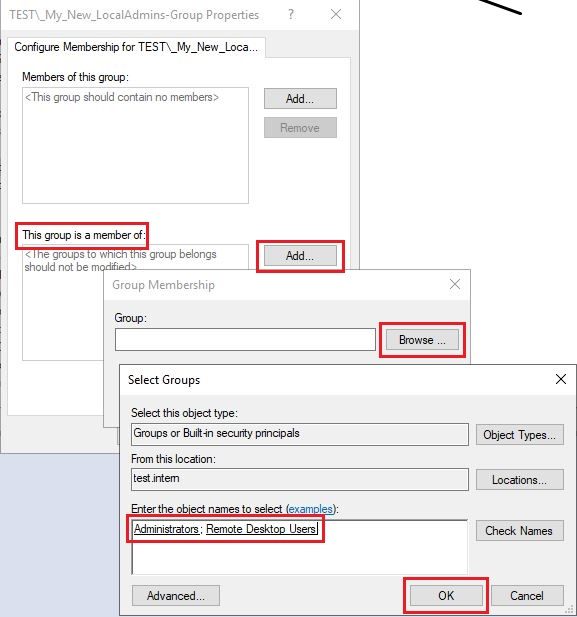

- im unteren Bereich unter This Group is member of: via Add... die Built-In-Gruppe Administrators hinzufügen.

- (optional auch die Gruppe Remote Desktop Users hinzufügen)

- mit OK bestätigen bis alle Fenster geschlossen sind

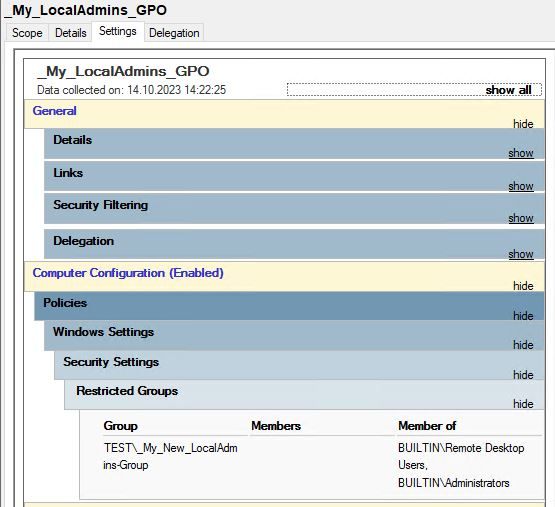

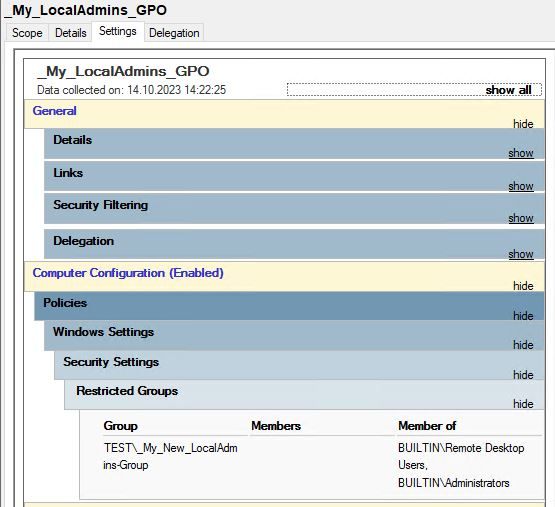

- so sollte es dann am Ende aussehen

In diesem Fall habe ich das Verlinken der GPO auf Automatik laufen. Wenn keine weiteren Einschränkungen notwendig sind ist die GPO fertig und kann getestet werden. Jeder Benutzer der nun in der User-Gruppe _My_New_LocalAdmins-Group landet wird automatisch lokaler Administrator.

- dazu am entsprechenden PC die Policies aktualisieren

gpupdate /force- Logoff/Logon durchführen

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 8376954583

Url: https://administrator.de/tutorial/lokale-administrator-rechte-innerhalb-einer-windows-domaene-via-restricted-groups-8376954583.html

Ausgedruckt am: 28.07.2025 um 15:07 Uhr

7 Kommentare

Neuester Kommentar

Es sollte allerdings auch dazu gesagt werden das aus Sicherheitsgründen diese Form der Lokalen Administratoren dringend vermieden werden sollten.

Diese User sind damit in der gesamten Domäne bzw in allen entsprechend von der GPO betroffenen Rechnern Admins.

(so wie im Bsp gezeigt würde das übrigens diese User gleich zu Domänenadmins machen. Das bitte also niemals im Root einhängen!)

Kommt ein Angreifer auf einen Rechner, weil der User zB das falsche angeklickt hat, dann kann er mit wenig Mühen diesen adminuser verwenden um auf alle anderen Rechner zu kommen.

Für sowas gibt es heutzutage andere Methoden. Entweder LAPS, wenn lokale Admins ohne Domainrechte ausreichen, oder eben ein PAM Systeme.

Mindestens aber sollten diese Konten in der "Protected Users" Gruppe sein, damit deren Credentials nicht lokal am Client gespeichert werden.

Diese User sind damit in der gesamten Domäne bzw in allen entsprechend von der GPO betroffenen Rechnern Admins.

(so wie im Bsp gezeigt würde das übrigens diese User gleich zu Domänenadmins machen. Das bitte also niemals im Root einhängen!)

Kommt ein Angreifer auf einen Rechner, weil der User zB das falsche angeklickt hat, dann kann er mit wenig Mühen diesen adminuser verwenden um auf alle anderen Rechner zu kommen.

Für sowas gibt es heutzutage andere Methoden. Entweder LAPS, wenn lokale Admins ohne Domainrechte ausreichen, oder eben ein PAM Systeme.

Mindestens aber sollten diese Konten in der "Protected Users" Gruppe sein, damit deren Credentials nicht lokal am Client gespeichert werden.

Hi,

kann man so machen.

Aber man kann das auf diese Weise nicht wieder rückgängig machen. Von daher halte ich es für die bessere Lösung, das statt über "ist Mitglied in" besser über "Mitglieder" zu regeln. Dabei ist dann aber die Zielgruppe (hier die lokale Administratoren-Gruppe) die eingeschränkte Gruppe und man regelt deren Mitglieder.

Außerdem gewährleistet der Weg über "Mitglieder", dass die Mitglieder der Zielgruppe dann bei jeder Anwendung der GPO immer wieder genau so eingestellt werden, wie es in der GPO vorgesehen ist.

E.

kann man so machen.

Aber man kann das auf diese Weise nicht wieder rückgängig machen. Von daher halte ich es für die bessere Lösung, das statt über "ist Mitglied in" besser über "Mitglieder" zu regeln. Dabei ist dann aber die Zielgruppe (hier die lokale Administratoren-Gruppe) die eingeschränkte Gruppe und man regelt deren Mitglieder.

Außerdem gewährleistet der Weg über "Mitglieder", dass die Mitglieder der Zielgruppe dann bei jeder Anwendung der GPO immer wieder genau so eingestellt werden, wie es in der GPO vorgesehen ist.

E.

Group-Verschachtelungs-Salat ...

schmeckt am besten Warum nicht? Man nimmt den Benutzer aus der Security-Group die man via GPO restricted hat und fertig.

Ja, das geht. Aber man bekommt diese Gruppe selbst auf diese Weise nicht wieder aus der Gruppe, in welcher man sie auf diese Weise verschachtelt hat, heraus. Es gibt nur "soll Mitglied sein in" aber nicht "soll nicht Mitglied sein in".Und die Rechte vergibst du wie?

Um Rechtevergabe geht es hierbei doch nur mittelbar.Vielleicht verstehe ich dich ja falsch

Da bin ich mir ziemlich sicher.aber genau das wird auf die Art ja gewährleistet.

In Deinem Ansatz eben nicht.Der Weg über "soll Mitglied sein in" fügt eine Gruppe einer anderen Gruppe als Mitglied hinzu, falls noch nicht enthalten. Die bereits vorhandenen Mitglieder der anderen Gruppe werden dabei nicht geändert.

Wieder entfernen kann man damit nicht.

Der Weg über "Mitglieder" ersetzt komplett die Liste der Mitglieder so wie in der GPO festgelegt. Wenn "Gruppe A" morgen nicht mehr Mitglied der lokalen Administratoren sein soll, dann entfernt man diese in der GPO aus der Liste der Mitglieder der eingeschränkten Gruppe "Administratoren". Nach Anwendung der GPO ist sie dann raus.

Zitat von @mayho33:

Hier wird es so beschrieben wie du das meinst. Damit resteicted man aber direkt Administrators. Will man das?

Ja, natürlich!Hier wird es so beschrieben wie du das meinst. Damit resteicted man aber direkt Administrators. Will man das?

@emeriks:

Ach so. Ja Exclude geht natürlich nicht. Muss ja auch nicht, Lokaler Admin kann nur werden wer in der entsprechenden ist.

Ich glaube, Du unterschätzt die Problemstellung.

Folgendes Szenario:

- Du hast "Gruppe A", deren Mitglieder auf allen Workstations eines Bereichs (z.B. über eine OU oder eine Gruppe gefiltert) lokaler Admin sein sollen .

- Du gehst über Deinen Weg und fügst darüber diese Gruppe den lokalen Administratoren der Workstations dieses Bereichs hinzu.

- 3 Tage später merkst Du, dass in diesem Bereich fälschlicherweise 200 Clients, die da nicht reingehören. Uuups, wie konnte DAS denn passieren!? Sowas hatten wir ja noch nie ...

- Vollkommen egal. Jetzt muss "Gruppe A" bei diesen 200 Workstations wieder aus den lokalen Administratoren raus. Mit Deiner Methode nicht zu bewerkstelligen.

- Du musst dafür dann entweder Turnschuhe anziehen, oder was skripten, oder eine GPO mit Richtline "eigeschränkte Gruppe" für "Administratoren" mit "Mitglieder" wirken lassen, oder eine GPO mit Einstellung "lokale Gruppen". Und wenn Du das dann sowieso so machen musst, warum dann nicht gleich darüber?