Azure - Konto mit Backup Operator Rolle erstellen

Hi,

ich suche mir gerade nen Wolf ...

Ich will im Azure ein neues Benutzerkonto erstellen und dieses für Backup berechtigen. Es gibt laut Microsoft

Azure built-in roles und Azure AD built-in roles

"Backup Operator" gehört zu "Azure built-in roles"

Die "Azure AD built-in roles" hängen genau vor meiner Nase, aber die "Azure built-in roles" finde ich nirgends. Ich kann sie auch nirgends auswählen.

Kann mir jemand sagen, wie ich da rankomme?

E.

PS:

Habe ich schon erwähnt, dass ich das ganze Geraffel rund um Azure zum Kotzen finde?

ich suche mir gerade nen Wolf ...

Ich will im Azure ein neues Benutzerkonto erstellen und dieses für Backup berechtigen. Es gibt laut Microsoft

Azure built-in roles und Azure AD built-in roles

"Backup Operator" gehört zu "Azure built-in roles"

Die "Azure AD built-in roles" hängen genau vor meiner Nase, aber die "Azure built-in roles" finde ich nirgends. Ich kann sie auch nirgends auswählen.

Kann mir jemand sagen, wie ich da rankomme?

E.

PS:

Habe ich schon erwähnt, dass ich das ganze Geraffel rund um Azure zum Kotzen finde?

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 4677067644

Url: https://administrator.de/forum/azure-konto-mit-backup-operator-rolle-erstellen-4677067644.html

Ausgedruckt am: 04.07.2025 um 11:07 Uhr

13 Kommentare

Neuester Kommentar

https://learn.microsoft.com/en-us/azure/role-based-access-control/role-a ...

https://learn.microsoft.com/en-us/azure/role-based-access-control/role-a ...

Habe ich schon erwähnt, dass ich das ganze Geraffel rund um Azure zum Kotzen finde?

Dito. Grütze, kann man den ganzen Tag drin seine Zeit verschwenden um Dinge zu suchen. Deswegen besser gleich die Powershell für sämtliche Aufgaben nutzen.https://learn.microsoft.com/en-us/azure/role-based-access-control/role-a ...

Moin,

ich finde die Rollen in Azure eigentlich recht verständlich, auch die Auffindbarkeit ist eig. ganz gut. Vielleicht hilft dir das:

Azure AD Rollen vergebe ich via Azure AD, weil es sind Azure AD Rollen (lol :D)

Azure Built-In Rollen sind Rollen, welche NUR für Azure Ressourcen gelten.

Ergo kann ich diese Berechtigungen nur für / innerhalb von Azure Ressourcen vergeben. Heißt, möchte ich, dass ein Konto (überall) eine bestimmte Azure Ressourcenrolle hat, vergibt man die Rolle via der Root Management Group (Hier vorsicht, nur wenn wirklich überall das recht gebraucht wird, least priveledge beachten)

ich finde die Rollen in Azure eigentlich recht verständlich, auch die Auffindbarkeit ist eig. ganz gut. Vielleicht hilft dir das:

Azure AD Rollen vergebe ich via Azure AD, weil es sind Azure AD Rollen (lol :D)

Azure Built-In Rollen sind Rollen, welche NUR für Azure Ressourcen gelten.

Ergo kann ich diese Berechtigungen nur für / innerhalb von Azure Ressourcen vergeben. Heißt, möchte ich, dass ein Konto (überall) eine bestimmte Azure Ressourcenrolle hat, vergibt man die Rolle via der Root Management Group (Hier vorsicht, nur wenn wirklich überall das recht gebraucht wird, least priveledge beachten)

Ich finde die Rolle Backup Operator bei uns gar nicht, kann es sein, das es das nur gibt, wenn man einen Backup Vault Dienst oder Storage Blob kauft? Einige Rollen, wie z.B. Exchange Health kann man auch nur über die Verwaltungskonsole der jeweiligen Anwendung, also z.B. Exchange Online vergeben. In deinem Fall wären das wohl Speicherkonten, da kommt aber bei meinem Tenant nur die Meldung, das ich kein Abo habe.

Ihr seid immer noch auf dem falschen Dampfer :D

Management Groups sind Teil der Azure AD P1 Lizenz, die ist in fast allen M365 Suites mit dabei.

Die Built-In Rollen für Azure Ressourcen, sind nicht aus dem Azure AD sichtbar, weil sie dort nicht verwaltet werden.

Das Azure AD verwaltet nur dienstspezifische Rollen wie Exchange, Teams, SharePoint etc.

Die Azure Rollen werden auf Ebene der Azure Ressourcen verwaltet. Hier ist die größte Einheit die Management Gruppe, falls im Einsatz. Ansonsten sind es die Azure Subscriptions. Ab diesen Einheiten gelten Azure Ressourcenrollen und nicht mehr Azure AD Rollen.

Aus diesem Umstand heraus, kann z.B. ein Globaler Admin in Azure ohne weiteres nicht viel tun (über Umwege schon, aber nicht per default)

Diese Grafik zeigt, wie RBAC (Role based access control) in Azure funktioniert.

Die ersten 3 Ebenen (Management Group, Subscription, Ressource Group) können vergebene Berechtigungen auf alle darunterliegenden Instanzen / Ressourcen vererben.

Sämtliche Zuweisungen müssen auf einer dieser Ebenen stattfinden, alternativ auf der Zielressource in der jeweiligen Ressourcengruppe.

Will ich ein Recht "überall" haben, dann vergebe ich das Recht auf der Root Managementgruppe. Diese gibt es immer (Wenn das Feature aktiviert wurde) und umfasst alle Managementgroups & Subscriptions.

Allerdings würde ich mich mit solchen Zuweisungen zurückhalten und diese nur im Einzelfall verwenden.

Erfahrungsgemäß sind Berechtigungen auf Ebene der Ressourcengruppe am besten in der Handhabung.

Soviel zur Theorie. Du musst für dein Problem nun folgendes rausfinden:

Wenn Du keine Managementgruppen nutzt, lässt Du den Schritt entsprechend weg, diese sind nur nice-to-have für die Verwaltung, aber kein Muss aus funktionaler Sicht.

Befindet sich die Zielressource/n in einer einzelnen Ressourcengruppe, vergibst Du das Recht auf die jeweiligen Gruppen.

Sollten es sehr viele Gruppen sein (10 oder mehr) empfiehlt es sich, dass Recht eine Ebene höher auf der Subscription zu vergeben, ab hier an wird es nach Unten (Siehe Bild oben) vererbt.

Management Groups sind Teil der Azure AD P1 Lizenz, die ist in fast allen M365 Suites mit dabei.

Die Built-In Rollen für Azure Ressourcen, sind nicht aus dem Azure AD sichtbar, weil sie dort nicht verwaltet werden.

Das Azure AD verwaltet nur dienstspezifische Rollen wie Exchange, Teams, SharePoint etc.

Die Azure Rollen werden auf Ebene der Azure Ressourcen verwaltet. Hier ist die größte Einheit die Management Gruppe, falls im Einsatz. Ansonsten sind es die Azure Subscriptions. Ab diesen Einheiten gelten Azure Ressourcenrollen und nicht mehr Azure AD Rollen.

Aus diesem Umstand heraus, kann z.B. ein Globaler Admin in Azure ohne weiteres nicht viel tun (über Umwege schon, aber nicht per default)

Diese Grafik zeigt, wie RBAC (Role based access control) in Azure funktioniert.

Die ersten 3 Ebenen (Management Group, Subscription, Ressource Group) können vergebene Berechtigungen auf alle darunterliegenden Instanzen / Ressourcen vererben.

Sämtliche Zuweisungen müssen auf einer dieser Ebenen stattfinden, alternativ auf der Zielressource in der jeweiligen Ressourcengruppe.

Will ich ein Recht "überall" haben, dann vergebe ich das Recht auf der Root Managementgruppe. Diese gibt es immer (Wenn das Feature aktiviert wurde) und umfasst alle Managementgroups & Subscriptions.

Allerdings würde ich mich mit solchen Zuweisungen zurückhalten und diese nur im Einzelfall verwenden.

Erfahrungsgemäß sind Berechtigungen auf Ebene der Ressourcengruppe am besten in der Handhabung.

Soviel zur Theorie. Du musst für dein Problem nun folgendes rausfinden:

- Für welche Ressource/n benötigst Du dieses Recht.

- In welcher Ressourcengruppe/n befindet sich die Ressource/n

- In welcher Subscription befindet sich die Ressource/n

- In welcher Managementgruppe/n befindet sich die Subscription/s

Wenn Du keine Managementgruppen nutzt, lässt Du den Schritt entsprechend weg, diese sind nur nice-to-have für die Verwaltung, aber kein Muss aus funktionaler Sicht.

Befindet sich die Zielressource/n in einer einzelnen Ressourcengruppe, vergibst Du das Recht auf die jeweiligen Gruppen.

Sollten es sehr viele Gruppen sein (10 oder mehr) empfiehlt es sich, dass Recht eine Ebene höher auf der Subscription zu vergeben, ab hier an wird es nach Unten (Siehe Bild oben) vererbt.

Zugegeben, ich "mache" praktisch nur noch Cloud ...

Eligible Subscriptions stammt tatsächlich aus Azure PIM. PIM ist allerdings optional wird hier nicht benötigt.

Du kannst kein Konto erstellen welches Backup Operatorrechte hat. Du kannst Du Konten erstellen, welche Backup Opertatorrechte auf eine bestimmte Ressource oder einen bestimmen Scope haben.

Veeam wird irgendwo entsprechende Ressourcen angelegt haben (Nicht irgendwo, sondern an der Stelle, welche im Setup angegeben wurde)

Die Benutzer / Gruppe benötigen hier die entsprechende Zuweisung (Direkt, oder via Vererbung)

Wenn Du aktuell keinen Zugriff auf die Subscriptions hast, aber Global Admin bist, gehe wie folgt vor:

-> portal.azure.com aufrufen

-> Mit Global Admin anmelden

-> Azure Active Directory (AAD) aufrufen

-> Properties

-> Access management for Azure resources (Slider auf "Yes" stellen)

-> Zu "Subscriptions" wechseln

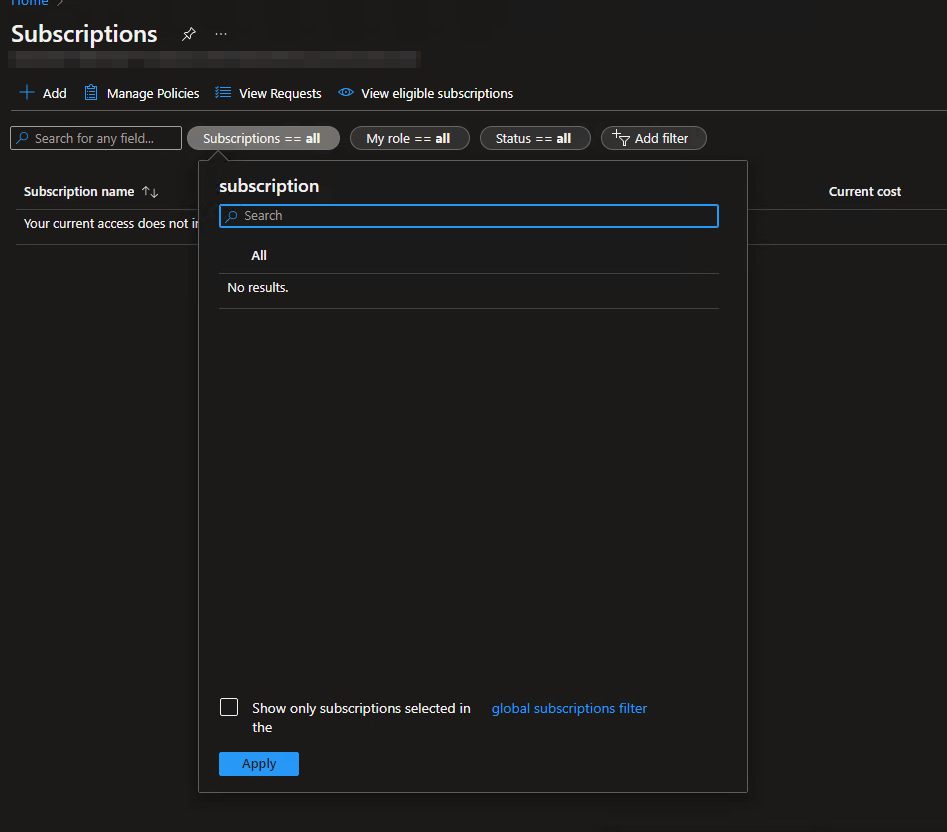

-> Den Filter "Subscriptions == global filter" Filter aufrufen

-> Haken bei "Show only subscriptions selected in the global subscriptions filter" rausnehmen.

Durch den User Access Admin siehst Du jetzt alle Subscriptions und kannst dich von oben nach unten durcharbeiten.

Berechtigungstechnisch stehst Du jetzt über einem Owner und kannst schalten und walten.

Wenn du den Typ, sowie den Namen der Ressource kennst, welche du suchst, kannst Du nun über die Suche die Ressource wie folgt finden (Beispiel Anhand von Storage Accounts)

-> Suchleiste ganz oben im Azure Portal

-> Nach Ressourcentyp (In dem fall "Storage Account") suchen

-> Ergebniss "Storage Accounts" auswählen.

-> Nun siehst Du alle existierenden Storage Account, aus allen Subscriptions

-> ggf. über dortigen Filter nach dem Namen suchen.

Wichtig ist zu verstehen, dass diese Suchen nach bestimmen Ressourcen nur die Ressourcen anzeigen, welche sich in Subscriptions befinden, welche im Scope des "Global Subscriptions" Filters angegeben sind. Nimmst Du den Haken, wie oben beschrieben raus, kannst Du dieses Verhalten temporär abstellen.

Storage Accounts bilden hier tatsächlich zwar eine Ausnahme.

Eligible Subscriptions stammt tatsächlich aus Azure PIM. PIM ist allerdings optional wird hier nicht benötigt.

Du kannst kein Konto erstellen welches Backup Operatorrechte hat. Du kannst Du Konten erstellen, welche Backup Opertatorrechte auf eine bestimmte Ressource oder einen bestimmen Scope haben.

Veeam wird irgendwo entsprechende Ressourcen angelegt haben (Nicht irgendwo, sondern an der Stelle, welche im Setup angegeben wurde)

Die Benutzer / Gruppe benötigen hier die entsprechende Zuweisung (Direkt, oder via Vererbung)

Wenn Du aktuell keinen Zugriff auf die Subscriptions hast, aber Global Admin bist, gehe wie folgt vor:

-> portal.azure.com aufrufen

-> Mit Global Admin anmelden

-> Azure Active Directory (AAD) aufrufen

-> Properties

-> Access management for Azure resources (Slider auf "Yes" stellen)

-> Zu "Subscriptions" wechseln

-> Den Filter "Subscriptions == global filter" Filter aufrufen

-> Haken bei "Show only subscriptions selected in the global subscriptions filter" rausnehmen.

Durch den User Access Admin siehst Du jetzt alle Subscriptions und kannst dich von oben nach unten durcharbeiten.

Berechtigungstechnisch stehst Du jetzt über einem Owner und kannst schalten und walten.

Wenn du den Typ, sowie den Namen der Ressource kennst, welche du suchst, kannst Du nun über die Suche die Ressource wie folgt finden (Beispiel Anhand von Storage Accounts)

-> Suchleiste ganz oben im Azure Portal

-> Nach Ressourcentyp (In dem fall "Storage Account") suchen

-> Ergebniss "Storage Accounts" auswählen.

-> Nun siehst Du alle existierenden Storage Account, aus allen Subscriptions

-> ggf. über dortigen Filter nach dem Namen suchen.

Wichtig ist zu verstehen, dass diese Suchen nach bestimmen Ressourcen nur die Ressourcen anzeigen, welche sich in Subscriptions befinden, welche im Scope des "Global Subscriptions" Filters angegeben sind. Nimmst Du den Haken, wie oben beschrieben raus, kannst Du dieses Verhalten temporär abstellen.

Storage Accounts bilden hier tatsächlich zwar eine Ausnahme.

Bist Du dir sicher, dass ihr überhaupt mal etwas in diesem Tenant provisioniert habt?

Für mich schaut das nach einem nackigen Tenant aus.

Der User Access Admin ist das Recht, was auf allen Subscriptions gewährt wird, wenn du den Slider auf Yes stellst

Für mich schaut das nach einem nackigen Tenant aus.

Der User Access Admin ist das Recht, was auf allen Subscriptions gewährt wird, wenn du den Slider auf Yes stellst

Sorry, meine Frage war zu allgemein ..

Jemals in Azure provisioniert war gemeint :D

Die restlichen von dir genannten Services laufen im Backend und erzeugen keine (sichtbaren) Azure Ressourcen.

Hast du vielleicht eine öffentliche Doku von Veeam, wo der Schritt beschrieben ist, den du durchführen möchtest?

Die Frage grundsätzlich ist ja, was Veeam beschreibt, wozu das Recht an welcher Stelle genutzt werden soll.

Jemals in Azure provisioniert war gemeint :D

Die restlichen von dir genannten Services laufen im Backend und erzeugen keine (sichtbaren) Azure Ressourcen.

Hast du vielleicht eine öffentliche Doku von Veeam, wo der Schritt beschrieben ist, den du durchführen möchtest?

Die Frage grundsätzlich ist ja, was Veeam beschreibt, wozu das Recht an welcher Stelle genutzt werden soll.