Cisco Catalyst Voice VLAN und DHCP

Moinsen,

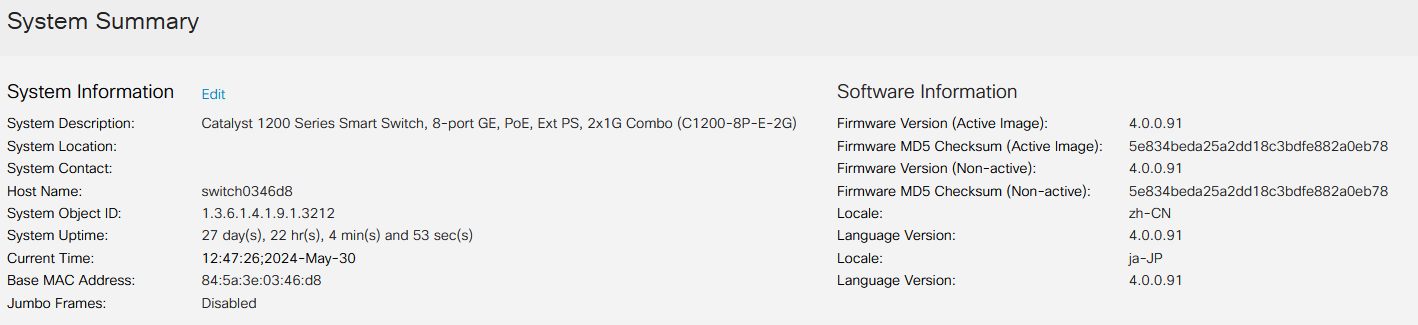

unsere Access-Switche sind in die Jahre gekommen und sind auch von der Leistung her schon ziemlich am Limit. Daher ist es geplant alle 19" Access-Switche gegen Cisco C1200-48P-4X und alle Desktop-Switche (da wo zu wenige RJ45-Anschlüsse vorhanden sind) gegen Cisco C1200-8P-E-2G zu tauschen.

Zwei Geräte haben wir bereits getestet und mittlerweile Live im Einsatz. Das passt schon mal. Noch sind die allermeisten VoIP-Telefone an den alten Switchen angeschlossen. Testweise haben wir den Betrieb mit Auto Voice VLAN und Smartport getestet und haben festgestellt, dass mit dem vorhandenen Voice VLAN (160) die Telefone keine DHCP-Adresse erhalten, wenn sie an einem der Cisco Switche angeschlossen werden.

Wir haben es sowohl mit Auto Voice VLAN / Smartport und auch ohne geprüft. Die Erkennung des Telefons über LLDP funktioniert und Smartport setzte auch Office & Voice VLAN richtig. Aber mehr passiert da auch nicht, wenn Voice VLAN ID auf 160 gesetzt ist. An einem der alten Switche klappt das sofort.

Ich habe dann ein neues VLAN erstellt (66) und auf dem Core-Stack und den Cisco hinzugefügt. Dazu ein DHCP-Bereich. Sobald ich nun auf einem Cisco Switch die 66 als Voice VLAN ID setze, bekommt das Telefon eine DHCP-Adresse.

Die VLAN-Einstellungen und DHCP sind identisch bis auf IP-Bereiche. Ich kann keinen Fehler finden, dies ist ärgerlich aber kein großes Drama, wenn alle Access-Switche getauscht sind, dann kann es Voice VLAN 66 statt 160 sein, aber wo liegt hier das Problem?

unsere Access-Switche sind in die Jahre gekommen und sind auch von der Leistung her schon ziemlich am Limit. Daher ist es geplant alle 19" Access-Switche gegen Cisco C1200-48P-4X und alle Desktop-Switche (da wo zu wenige RJ45-Anschlüsse vorhanden sind) gegen Cisco C1200-8P-E-2G zu tauschen.

Zwei Geräte haben wir bereits getestet und mittlerweile Live im Einsatz. Das passt schon mal. Noch sind die allermeisten VoIP-Telefone an den alten Switchen angeschlossen. Testweise haben wir den Betrieb mit Auto Voice VLAN und Smartport getestet und haben festgestellt, dass mit dem vorhandenen Voice VLAN (160) die Telefone keine DHCP-Adresse erhalten, wenn sie an einem der Cisco Switche angeschlossen werden.

Wir haben es sowohl mit Auto Voice VLAN / Smartport und auch ohne geprüft. Die Erkennung des Telefons über LLDP funktioniert und Smartport setzte auch Office & Voice VLAN richtig. Aber mehr passiert da auch nicht, wenn Voice VLAN ID auf 160 gesetzt ist. An einem der alten Switche klappt das sofort.

Ich habe dann ein neues VLAN erstellt (66) und auf dem Core-Stack und den Cisco hinzugefügt. Dazu ein DHCP-Bereich. Sobald ich nun auf einem Cisco Switch die 66 als Voice VLAN ID setze, bekommt das Telefon eine DHCP-Adresse.

Die VLAN-Einstellungen und DHCP sind identisch bis auf IP-Bereiche. Ich kann keinen Fehler finden, dies ist ärgerlich aber kein großes Drama, wenn alle Access-Switche getauscht sind, dann kann es Voice VLAN 66 statt 160 sein, aber wo liegt hier das Problem?

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 73627113851

Url: https://administrator.de/forum/cisco-catalyst-voice-vlan-und-dhcp-73627113851.html

Ausgedruckt am: 13.07.2025 um 19:07 Uhr

17 Kommentare

Neuester Kommentar

wird das 160er im trunk nicht weitergeleitet? zu anderen switchen?

oder was ist wenn du einen port fix auf VLAN 160 setzt und nen PC dran klemmst?

bekommt der ne IP? Und wenn nicht wo ist das Problem? mit nem PC kannst da vielleicht besser raustesten?

mit nem tracert wo er kleben bleibt (wenn er ne fixe IP bekommt im VLAN 160) usw...

oder was ist wenn du einen port fix auf VLAN 160 setzt und nen PC dran klemmst?

bekommt der ne IP? Und wenn nicht wo ist das Problem? mit nem PC kannst da vielleicht besser raustesten?

mit nem tracert wo er kleben bleibt (wenn er ne fixe IP bekommt im VLAN 160) usw...

Hallo,

wireshark.org/download.html

wireshark.org/lists/wireshark-users/200803/msg00237.html

wiki.wireshark.org/CaptureSetup/VLAN

Gruss,

Peter

Alle anderen VLAN funktionieren, das ist ja das Sonderbare daran.

Dann solltest du dir mal mit einen Kabelhai anschauen wer deine Daten frisst.wireshark.org/download.html

wireshark.org/lists/wireshark-users/200803/msg00237.html

wiki.wireshark.org/CaptureSetup/VLAN

Gruss,

Peter

Hallo,

Gruss,

Peter

Zitat von @DerMaddin:

Dieser scheint das VLAN 160 nicht zu mögen, denn als ich einen der C1200er direkt an den L3 Core-Stack verbunden habe, war VLAN 160 nutzbar.

Die NSA hat sich das vLAN 160 gekrallt und nun ist es nicht mehr nutzbar ohne genemigung der CIA und NSA und sogenannte NDAsDieser scheint das VLAN 160 nicht zu mögen, denn als ich einen der C1200er direkt an den L3 Core-Stack verbunden habe, war VLAN 160 nutzbar.

Warum der CBS250 sich so verhält, ist ein Rätsel. Firmware ist 3.2.1.1 von März 2023 und in den zwei nachfolgenden (Mai 2023 und Dezember 2023) gibt es keine entsprechenden Hinweise, die damit in Zusammenhang zu bringen wären.

Aber CISCO kennt deine Antwort.Gruss,

Peter

Warum der CBS250 sich so verhält, ist ein Rätsel.

Da du es leider versäumt hast das Wichtigste, nämlich die 250er Konfig, hier einmal zu posten sind wir ja logischerweise auch nur zum Raten und Kristallkugeln gezwungen ohne zielführend das Rätsel für dich lösen zu können.Man kann nur raten das, wie oben schon vermutet, der Trunk (Uplink) am 250er (oder vielleicht auch 1200 oder beides) falsch oder fehlerhaft konfiguriert wurde. Im Default ist das ein Universal Mode was falsch wäre. Aber wie gesagt alles geraten ohne ein show run vom 250er.

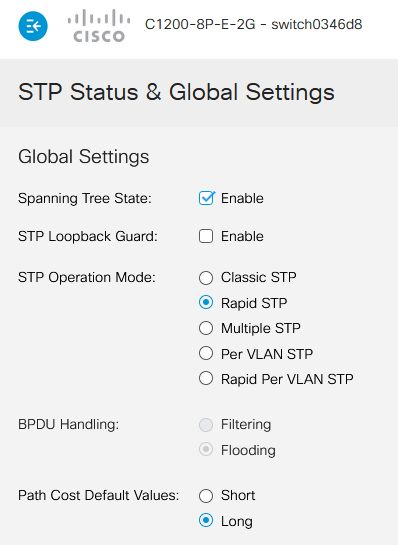

Eine weitere Fehlerquelle ist das nicht kompatible Spanning Tree Verfahren beider Modellreihen zu dessen Konfig du auch leider gar nichts sagst. Ebensowenig die STP Priotity ob die entsprechend im Core erhöht wurde.

Die Catalysten verwenden im Default immer das Cisco proprietäre PVSTP+ Verfahren also ein per VLAN Spanning Tree mit proprietären BPDU Mac Adressen was nicht kompatibel ist zu den üblichen Spanning Tree Protokollen insbesondere nicht den einfachen Single Span Verfahren.

Der CBS250 verwendet im Default aber eben RSTP im Single Span Verfahren was, wie gesagt, NICHT zum Catalysten kompatibel ist. Die CBS müssen hier zwingend auch in den PVSTP+ Mode versetzt werden ansonsten kann es zu Loops im STP kommen was dann Blockings nach sich zieht die zu deinem Fehlerbild passen.

Etwas mehr Details bei den recht oberflächlichen Infos würde also allen helfen...

Gleiches gilt für die C1200er Switche.

Das stimmt so nicht und kann nicht funktionieren, denn Catalysten supporten bekanntlich kein RSTP!!Die können nur PVSTP+ und den Standard MSTP!

Siehe z.B. auch HIER.

Meinst du vielleicht eher "General"?

Ja, sorry freudsche Fehlleistung. Dies sollte, mMn, keinen Einfluss haben auf ein VLAN und zwar exakt auf nur eines.

Auch das ist so pausch gesagt falsch. Wird es nicht richtig übertragen weder mit Tag noch als native VLAN kommt es nicht an. Es hat also dann sehr wohl gravierende Auswirkungen.Richte dir einen Mirror Port ein und sniffer das mit dem Kabelhai mit, dann hast du doch Gewissheit.

Danke für das Feedback. Dann hat man diesen "Billig" Catalysten wohl auch RSTP beigebracht. Bei den "richtigen" Catalysten gibt es diese Option de facto nicht!

Interessant auch das diese Catalysten dann scheinbar auch nicht das klassische PVSTP+ supporten was die "richtigen" Catalysten im Default machen.

Zumindestens die CBS konnten das noch. Die Policy muss man dann auch mal verstehen weil das dann bei gleichem Modellnamen in gemischen 1000er und z.B. 9000er Netzen die Migration auf MSTP erzwingt will man eine homogene STP Infrastruktur. 🤔

Sollten die 1000er die CBS Reihe vielleicht mal langfristig ablösen wäre das keine gute Nachricht.

Interessant auch das diese Catalysten dann scheinbar auch nicht das klassische PVSTP+ supporten was die "richtigen" Catalysten im Default machen.

Zumindestens die CBS konnten das noch. Die Policy muss man dann auch mal verstehen weil das dann bei gleichem Modellnamen in gemischen 1000er und z.B. 9000er Netzen die Migration auf MSTP erzwingt will man eine homogene STP Infrastruktur. 🤔

Sollten die 1000er die CBS Reihe vielleicht mal langfristig ablösen wäre das keine gute Nachricht.

sind alle VLANs in den LAG/Trunks mit auf das 1er getagged.

WAS genau ist mit dem ominösen "1er" gemeint?? 🤔 Wenn das "1er VLAN" dein native VLAN ist kann man es logischerweise NICHT taggen...?!

Dann ist es richtig und man kann das als Fehler dann ausschliessen sofern es auf beiden Switchseiten des Trunks so ist?!

Kann man ja beidseitig auch testen und Clients in die betreffenden VLANs stecken und die Connectivity auf beiden Seiten trunkübergreifend checken. Ist die gegeben ist zumindestens in dem Punkt alles richtig.

Kann man ja beidseitig auch testen und Clients in die betreffenden VLANs stecken und die Connectivity auf beiden Seiten trunkübergreifend checken. Ist die gegeben ist zumindestens in dem Punkt alles richtig.

Ping vom L3-Core ohne Erfolg.

2 Fragen dazu:- Default Route bzw. Default Gateway "0.0.0.0/0 <core_192.168.160.x_ip> " hast du im 250er gesetzt?? Ansonsten scheitert die Rückroute beim Ping!

- Beim Ping vom Core solltest du eine Source IP bestimmen ansonsten nimmt der Core, da er ja prinzipbedingt mehrere (Absender) IPs zur Auswahl hat, willkürlich die niedrigste IP. Solltest du ACLs oder Firewall Regeln haben dazwischen kann der Ping dann scheitern. Ggf. also hier als Source auch seine 192.168.160.x IP setzen. Dann sollte der Ping immer klappen!

Das der Ping scheitert kann nur an irgendwelchen Accesslisten oder Firewall Regeln (ICMP Blocking) liegen oder fehlenden Default Gateways oder Routen.

Zur Erinnerung dazu nochmal das Layer 3 VLAN Tutorial als Stütze.

Hallo,

Mache einen Wireshark mitschnitt und du hast gewissheit und sparst dir und uns deine Was Wäre Wenn Theorien.

Gruss,

Peter

Mache einen Wireshark mitschnitt und du hast gewissheit und sparst dir und uns deine Was Wäre Wenn Theorien.

Wenn also Auto VLAN / Smartport hier greifen, DHCP-Requests weitergeleitet und beantwortet werden, dann sollte es bei allen anderen Geräten auch funktionieren, tut es aber nicht.

Ein Mitschnitt mit den Kabelhai sagt dir warum es eben nicht tut.Gruss,

Peter