DNS in AD und pfSense - pfBlockerNG Listen werden nicht beruecksichtigt

Moin,

ich bin der Peter und hab mich hier nun doch angemeldet. Ich habe mit IT ueberhaupt nix zu tun, ausser das ich zu Hause mein kleines Netwerk aufgebaut habe. Leider hab ich dazu mom kein Diagramm, versuche es aber trotzdem mal. Auch wenn hier manchmal ganz schoen ruede umgegangen wird. Aber ich habe keine Wahl, denn ich kenne mich mit DNS ueberhaupt nicht aus. So siehts bei mir zu Hause aus und das habe ich gerade noch alles so hinbekommen:

LAN - Interface (VLAN1)

Router (pfSense - IP 10.10.0.254)

Switch (Cisco SG200-24 - 10.10.0.10) - Layer 2

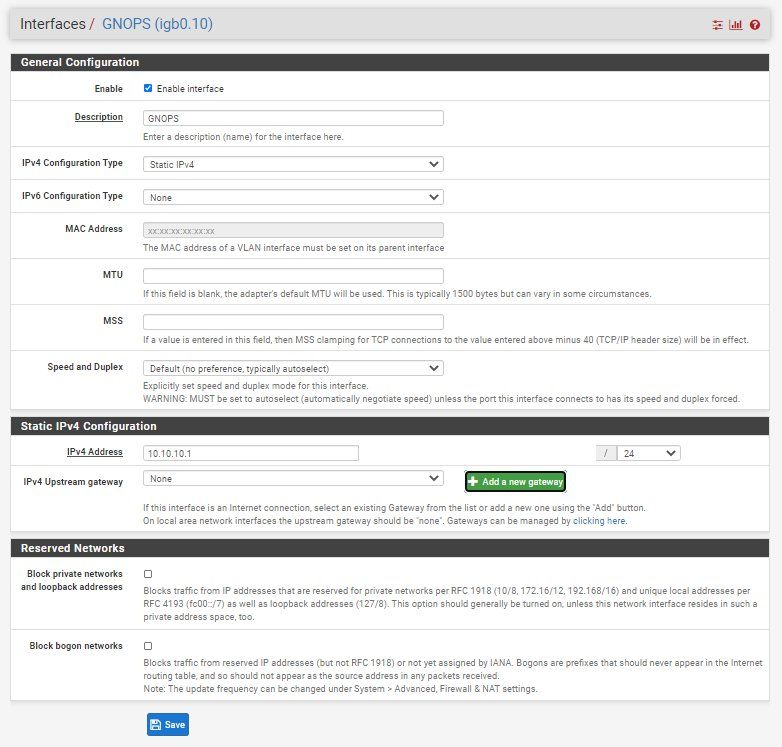

GNOPS - Interface (VLAN10 / Gateway 10.10.10.1)

ADDC + DNS Server1 (WS2019 - IP 10.10.10.10) - physisch

DC + DNS Server2 (WS2019 - IP 10.10.10.20) - virtuell

VM + Files Server (Proxmox + FreeNAS - IP 10.10.10.30 + 40)

Laptops + Workstations (Win10 + Linux - IP range 10.10.10.50-10.10.10.99)

INT - Interface (VLAN20 / Gateway 10.10.20.1)

Handys + iPad (IP - Range 10.10.20.50-99)

EXT - Interface (VLAN40 / Gateway 10.10.40.1)

Handys von Gaesten (IP - Range 10.10.40.50-99)

CAM - Interface (VLAN60 / Gateway 10.10.60.1)

Ueberwachungskameras (IP - Range 10.10.60.50-59)

VIP - Interface (VLAN80 / Gateway 10.10.80.1)

3CX (IP - Range 10.10.80.50)

MGMT - Interface (VLAN100 / Gateway 10.10.100.1)

IPMI der Server (IP Range - 10.10.100.50-60)

Jetzt habe ich aber das Problem das ich mir auf der pfSense den pfBlockerNG eingerichtet habe und dazu Block-Listen pflegen wollte. Die Einrichtung hat auch wunderbar geklappt. Allerdings werden die Block-Listen nicht beruecksichtigt. Der DC1 IP 10.10.10.10 ist ja auch DNS Server und so ist es auch hinterlegt > 10.10.10.10 und 10.10.10.20 (DC2). Guckt also auf sich selbst und auf 10.10.10.20. Die W10 und Linux Clients gehen ueber beide IP's als DNS. In der pfSense ist DNS angegeben aus 127.0.0.1, 9.9.9.9 und 1.1.1.3.

Wie kann ich DC1 und DC2 dazu bringen die hinterlegten Block-Listen in der pfSense (10.10.0.254) zu beruecksichtigen? Muesste ich dann einen DNS-Forwarder mit Domain Override unter pfSense einrichten?

Ich lann leider momentan nicht grossartig testen, da meine Frau quasi 24/7 auf dem 3CX erreichbar sein muss und meine Kinder Ihre Seminare teilweise online absolvieren muessen. Kann mir da jemand helfen? Was fuer Info's braucht Ihr sonst noch so? Jeder 'ordentliche' Kommentar ist hilfreich.

Vielen Dank im Voraus.

Peter

ich bin der Peter und hab mich hier nun doch angemeldet. Ich habe mit IT ueberhaupt nix zu tun, ausser das ich zu Hause mein kleines Netwerk aufgebaut habe. Leider hab ich dazu mom kein Diagramm, versuche es aber trotzdem mal. Auch wenn hier manchmal ganz schoen ruede umgegangen wird. Aber ich habe keine Wahl, denn ich kenne mich mit DNS ueberhaupt nicht aus. So siehts bei mir zu Hause aus und das habe ich gerade noch alles so hinbekommen:

LAN - Interface (VLAN1)

Router (pfSense - IP 10.10.0.254)

Switch (Cisco SG200-24 - 10.10.0.10) - Layer 2

GNOPS - Interface (VLAN10 / Gateway 10.10.10.1)

ADDC + DNS Server1 (WS2019 - IP 10.10.10.10) - physisch

DC + DNS Server2 (WS2019 - IP 10.10.10.20) - virtuell

VM + Files Server (Proxmox + FreeNAS - IP 10.10.10.30 + 40)

Laptops + Workstations (Win10 + Linux - IP range 10.10.10.50-10.10.10.99)

INT - Interface (VLAN20 / Gateway 10.10.20.1)

Handys + iPad (IP - Range 10.10.20.50-99)

EXT - Interface (VLAN40 / Gateway 10.10.40.1)

Handys von Gaesten (IP - Range 10.10.40.50-99)

CAM - Interface (VLAN60 / Gateway 10.10.60.1)

Ueberwachungskameras (IP - Range 10.10.60.50-59)

VIP - Interface (VLAN80 / Gateway 10.10.80.1)

3CX (IP - Range 10.10.80.50)

MGMT - Interface (VLAN100 / Gateway 10.10.100.1)

IPMI der Server (IP Range - 10.10.100.50-60)

Jetzt habe ich aber das Problem das ich mir auf der pfSense den pfBlockerNG eingerichtet habe und dazu Block-Listen pflegen wollte. Die Einrichtung hat auch wunderbar geklappt. Allerdings werden die Block-Listen nicht beruecksichtigt. Der DC1 IP 10.10.10.10 ist ja auch DNS Server und so ist es auch hinterlegt > 10.10.10.10 und 10.10.10.20 (DC2). Guckt also auf sich selbst und auf 10.10.10.20. Die W10 und Linux Clients gehen ueber beide IP's als DNS. In der pfSense ist DNS angegeben aus 127.0.0.1, 9.9.9.9 und 1.1.1.3.

Wie kann ich DC1 und DC2 dazu bringen die hinterlegten Block-Listen in der pfSense (10.10.0.254) zu beruecksichtigen? Muesste ich dann einen DNS-Forwarder mit Domain Override unter pfSense einrichten?

Ich lann leider momentan nicht grossartig testen, da meine Frau quasi 24/7 auf dem 3CX erreichbar sein muss und meine Kinder Ihre Seminare teilweise online absolvieren muessen. Kann mir da jemand helfen? Was fuer Info's braucht Ihr sonst noch so? Jeder 'ordentliche' Kommentar ist hilfreich.

Vielen Dank im Voraus.

Peter

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 615631

Url: https://administrator.de/forum/dns-in-ad-und-pfsense-pfblockerng-listen-werden-nicht-beruecksichtigt-615631.html

Ausgedruckt am: 17.07.2025 um 03:07 Uhr

7 Kommentare

Neuester Kommentar

Dieser Anleitung:

computing-competence.de/2018/06/11/mit-pfsense-werbung-und-poten ...

Bist du genau gefolgt ??

Die ist eigentlich wasserdicht und führt immer zum Erfolg !

Mit an Sicherheit grenzender Wahrscheinlichkeit hast du einen falschen oder fehlerhaften oder gar keinen DNS Forwarder (DNS Weiterleitung) und den Winblows DNS eingerichtet ?!

Dieser muss natürlich zwingend bei beiden auf die lokale IP der pfSense zeigen wie Kollege @SlainteMhath oben schon richtig sagt. Sollte sie auf eine andere Forwarder IP zeigen umgehst du ja logischerweise dann quasi total die Filterliste im pgBlockerNG und hebelst diese dann aus.

Auch solltest du darauf achten den DNS Resolver in der pfSense richtig einzustellen:

IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten

computing-competence.de/2018/06/11/mit-pfsense-werbung-und-poten ...

Bist du genau gefolgt ??

Die ist eigentlich wasserdicht und führt immer zum Erfolg !

Mit an Sicherheit grenzender Wahrscheinlichkeit hast du einen falschen oder fehlerhaften oder gar keinen DNS Forwarder (DNS Weiterleitung) und den Winblows DNS eingerichtet ?!

Dieser muss natürlich zwingend bei beiden auf die lokale IP der pfSense zeigen wie Kollege @SlainteMhath oben schon richtig sagt. Sollte sie auf eine andere Forwarder IP zeigen umgehst du ja logischerweise dann quasi total die Filterliste im pgBlockerNG und hebelst diese dann aus.

Auch solltest du darauf achten den DNS Resolver in der pfSense richtig einzustellen:

IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten

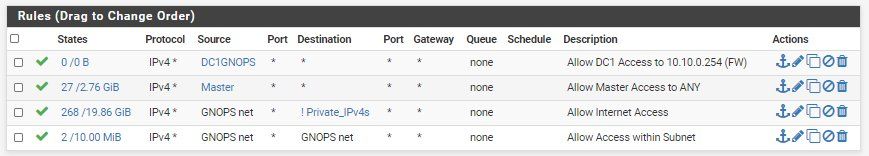

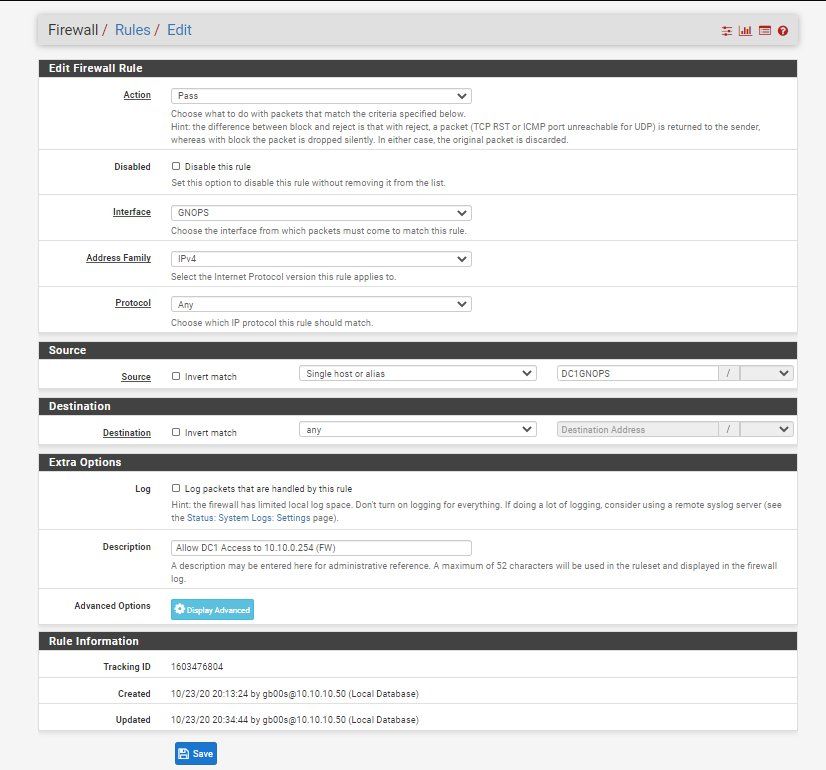

Ich habe folgende FW-Regeln.

Die letzte Regel ist Blödsinn und kannst du löschen. Lokaler Traffic läuft logischerweise niemals über die Firewall weil der ja nicht über sie geroutet wird. Den "sieht" die FW gar nicht, folglich ist die Regel auch unsinnig. Der lokale Traffic geht von Host zu Host direkt.Die ersten 3 sind soweit korrekt

- 1.) Der Host DC1GNOPS darf alles und überall hin

- 2.) Der Host Master darf alles und überall hin

- 3.) Niemand das aus dem GNOPS Netzwerk Segment auf irgendwelche privaten RFC1918 IPs aber sonst überallhin.

Dann muesste ich ja auch von der 10.10.10.10 und 10.10.10.20 auf die 10.10.0.254 kommen.

Nein !Jedenfalls nicht wenn du 24 Bit Prefixe benutzt im Subnetting und die .10 und .20 nicht die Hosts DC1GNOPS oder Master sind. Nur diese dürfen ja laut Regelwerk überall hin. Die restlichen Hosts im 10.10.10er Netz nicht. 24 Bit Prefix vorausgesetzt ?!)

Leider machst du keinerlei Angaben über deine verwendeten Masken und zwingst uns so zum raten.

Mit der gleichen Regel geht das aber mit dem DC1 nicht.

Leider hast du das Regelwerk nicht gepostet sondern nur das eines Interfaces. DC1 und Master stehen ja dann in verschiedenen IP Netzwerksegmenten an der Firewall, oder ?Da man deine Netz Segmentierung nicht kennt muss man wild raten und kann die Frage nicht zielführend beantworten. Wir drehen uns also sinnfrei im Kreis.

Ggf. checkst du das erstmal mit einer "Scheunentor" Regel (alles erlauben) das die Host Connectivity sauber klappt und machst danach dann die Schotten dicht. Klappt was nicht weisst du dann immer sicher das es an deinen Firewall regeln liegt.

Nein ich habe gar keinen Forwarder eingerichtet.

Wie oben schon mehrfach gesagt. Dann kann das niemals funktionieren. Deine internen Clients werden ja vermutlich ALLE den lokalen DNS verwenden. Wenn diese keinen DNS Forwarder auf die lokale pfSense IP wird das logischerweise scheitern. Das ist dir ja oben schon mehrfach gesagt worden.edvler-blog.de/windows-server-2012-dns-weiterleitung-forwarding/

Dann muesste ich ja auch von der 10.10.10.10 und 10.10.10.20 auf die 10.10.0.254 kommen.

sind die DCxGNOPS die Domain Controller/DNS die alle im VLAN10 haengen.

OK, dann können die ja schon mal problemlos untereinander kommunizieren, denn das geht logischerweise immer direkt ganz ohne Firewall wie oben schon gesagt.das ich mit den FW-Regeln von dem Master (10.10.10.50) auf die pfSense pingen kann.

Das ist auch klar, denn der Maste hat ja eine Scheinentor Regel das er alles darf.Von dem DC1GNOPS (10.10.10.10) kann ich mit der selben Regel aber nicht auf die pfSense

Was dann natürlich ganz sicher nicht am Regelwerk liegen kann wenns mit dem Master geht. Der DC1GNOPS (10.10.10.10) hat ja eine völlig identische Scheunentor Regel wie der Master.Vermutlich ist dann hier wie üblich die lokale Winblows Firewall schuld, denn die blockt im Default das ICMP Protokoll (Ping): windowspro.de/wolfgang-sommergut/ping-windows-10-erlauben-gui-po ...

Da ich die pfSense vom DC1/DNS noch nichtmal anpingen kann, hab ich auch noch keinen DNS-Forwarder gesetzt.

Wäre soweit auch verständlich es betrifft aber vermurlich rein nur das ICMP Protokoll und nichts anderes. Das hättest du sehr leicht verifizieren können indem du vom DC1GNOPS (10.10.10.10) mal mit dem Browser auf das Web Konfig GUI der pfSense zugegriffen hättest. Durch die Scheunentor Regel muss das funktionieren und dann kann man auch davon ausgehen das TCP/UDP 53 (DNS) klappt. Warum bist du auf diesen einfachen Test nicht mal selber gekommen ??!Fakt ist das DC1GNOPS (10.10.10.10) und auch DC2GNOPS (10.10.10.20) ein DNS Forwarding auf die pfSense IP 10.10.10.1 machen müssen.

Die pfSense selber muss den Forwarder deaktiviert haben und den Resolver aktiv und dort den Forwarding Mode aktiv, der dann final auf den DNS Server des Providers zeigt ! Siehe hier:

IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten

Hier sind beide Regelwerke fuer DC1GNOPS:

Zielführend und hilfreich wäre hier noch die Gesamtübersicht des Regelwerkes am Interface gewesen, denn du weisst ja: Es gilt hier immer "First match wins !". Nach dem ersten positiven Hit im Regelwerk wird der Rest nicht mehr abgearbeitet. Die Reihenfolge des Regelwerkes am Interface ist hier also ebenso entscheidend !!Frage, dann muss ich aber den DNS-Forwarder auf beiden DC's mit DNS Role einrichten? Korrekt?

Das ist richtig...siehe oben !