Dokumentation zur Switchkonfiguration so OK

Hallo zusammen,

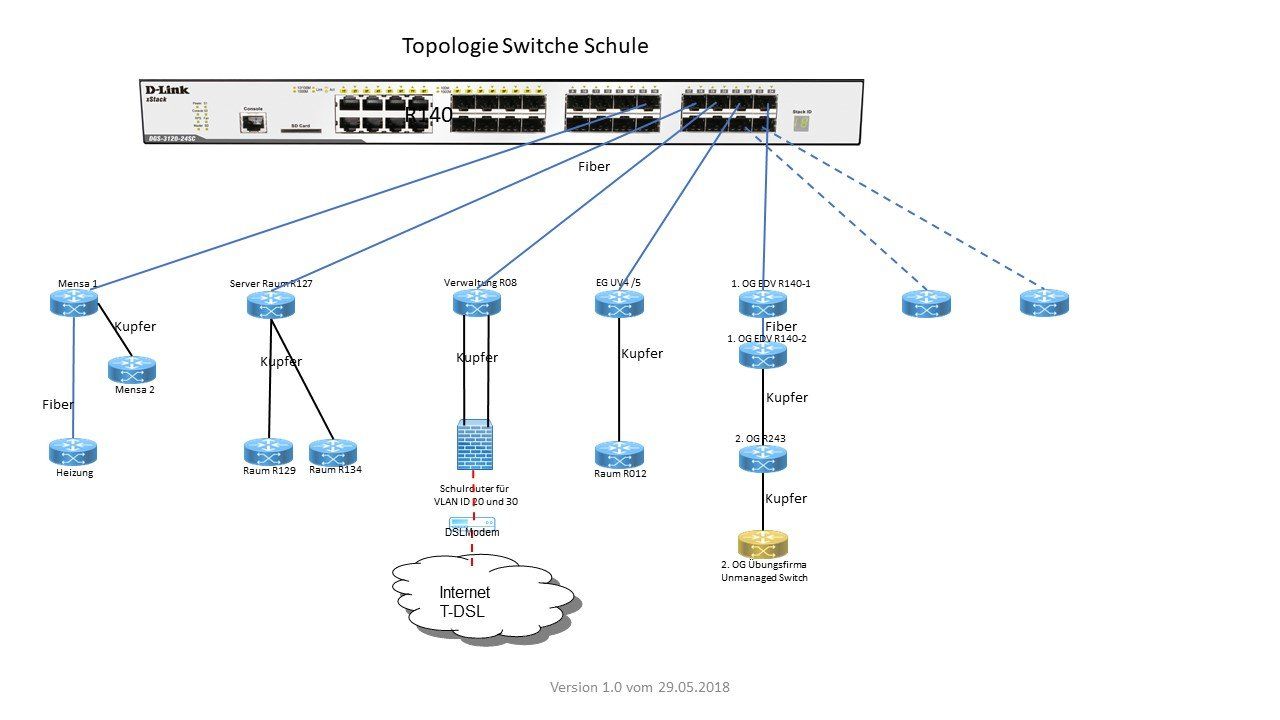

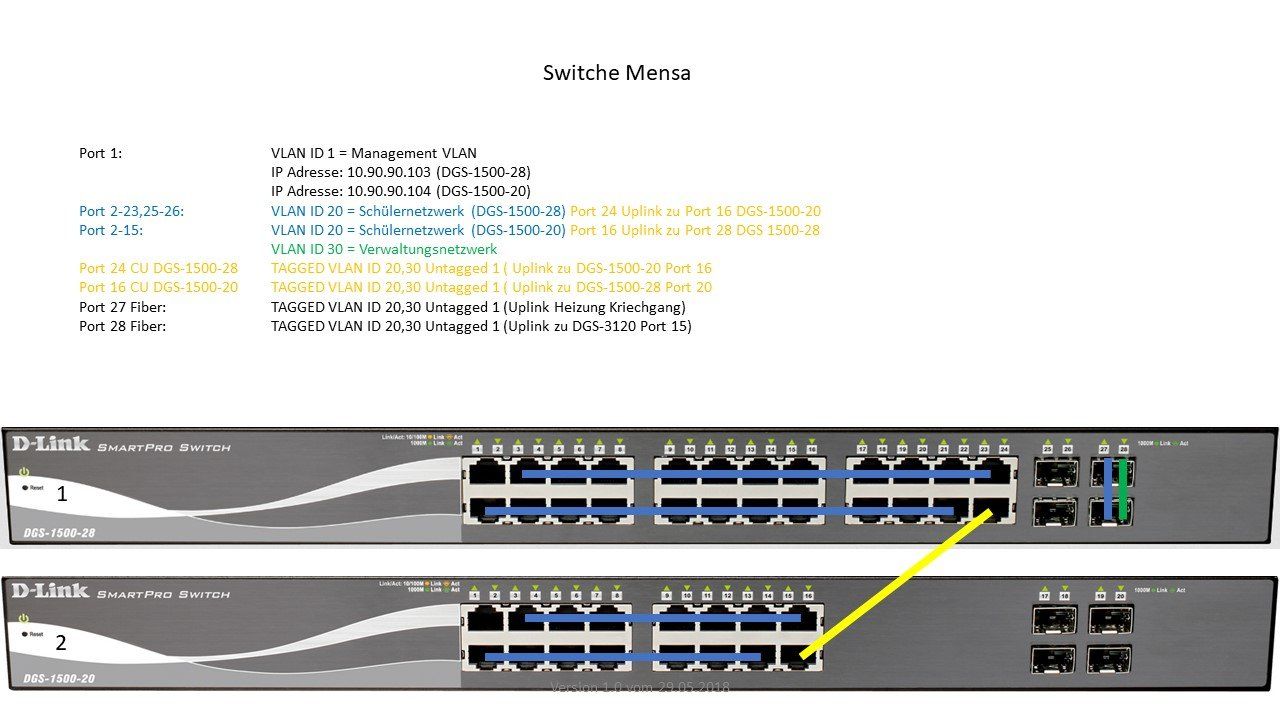

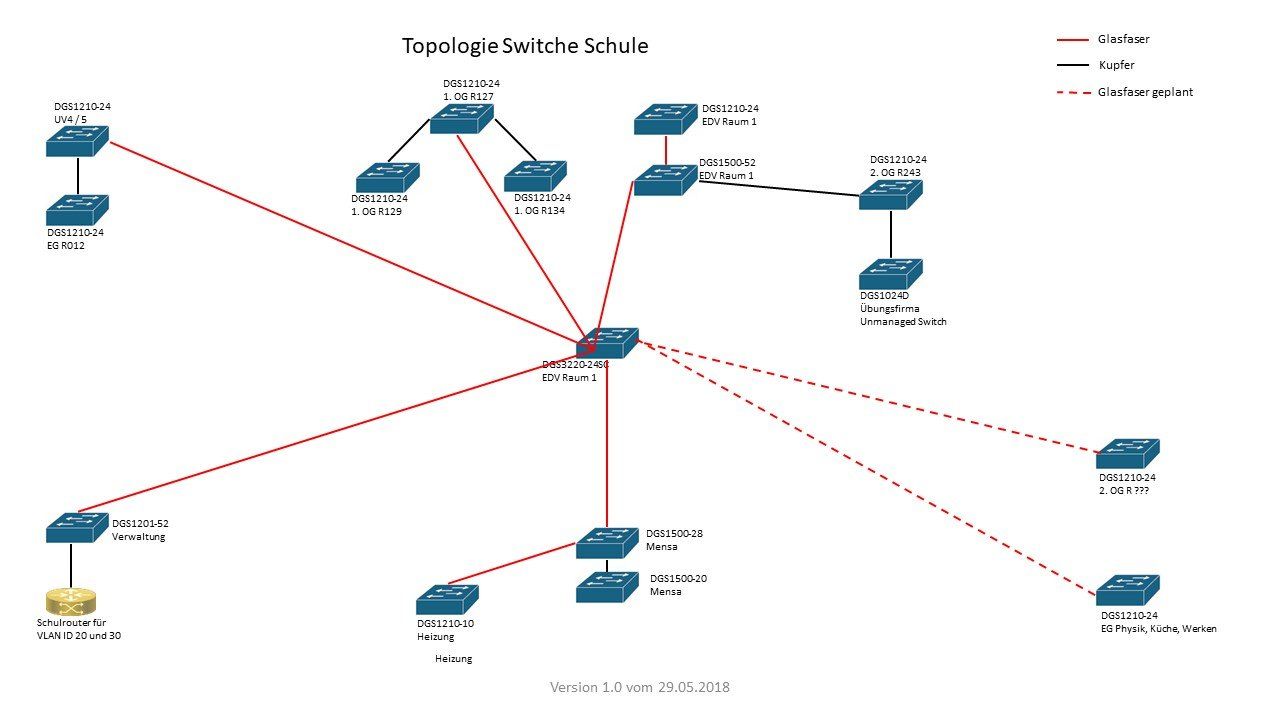

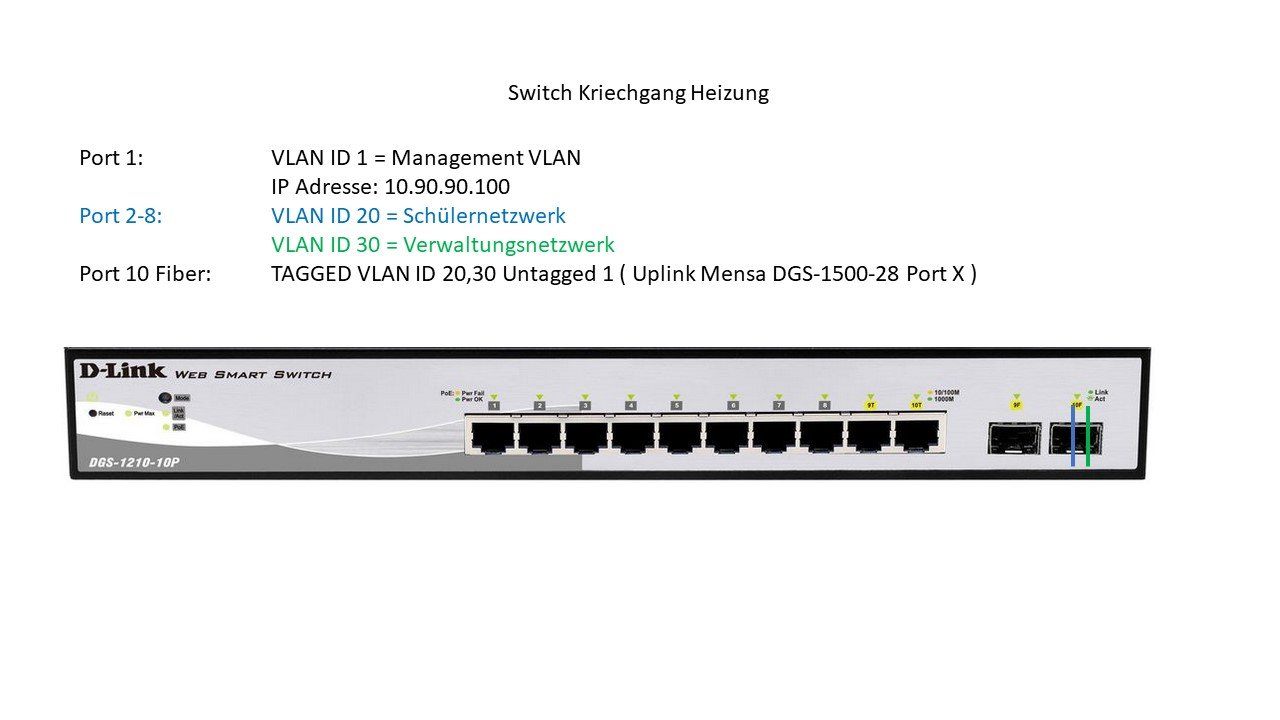

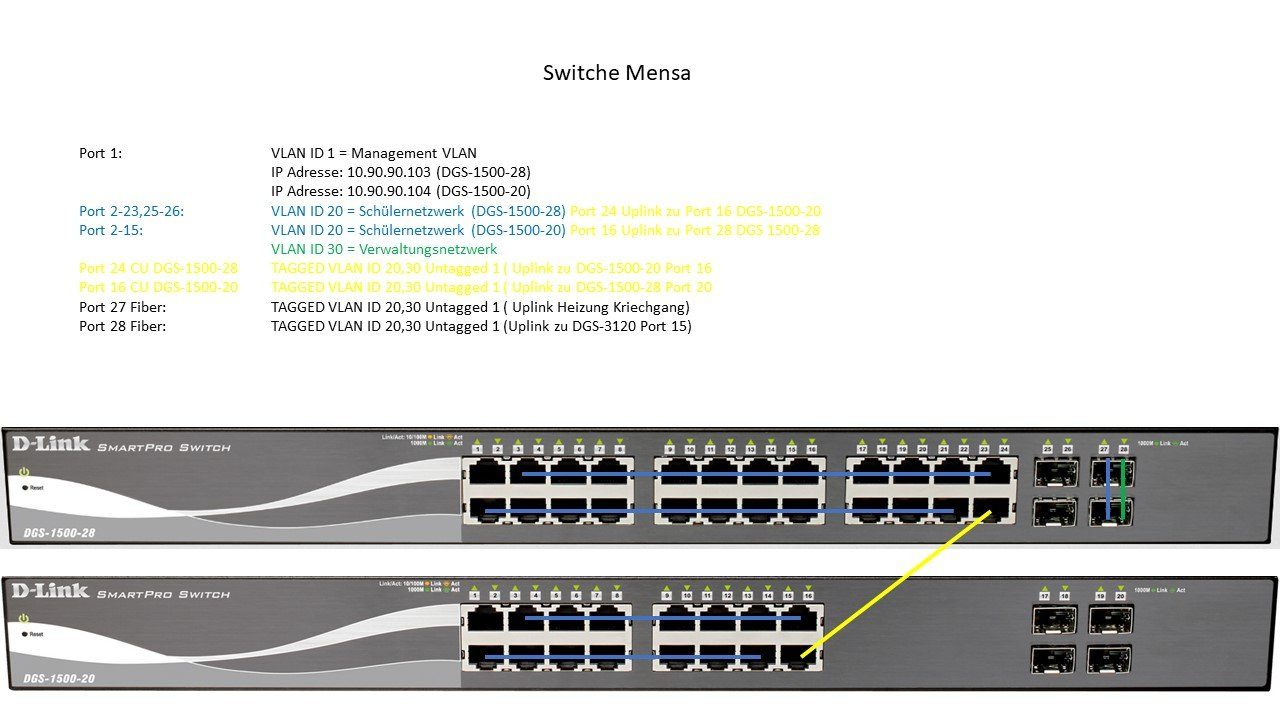

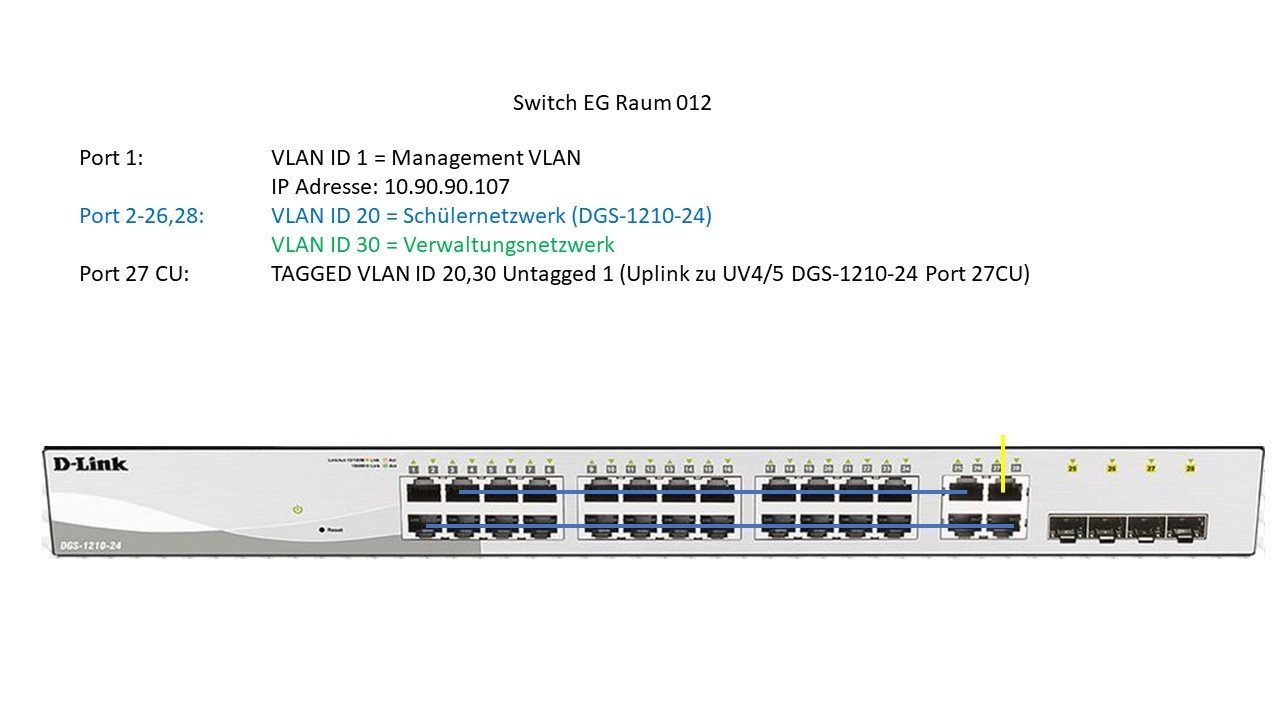

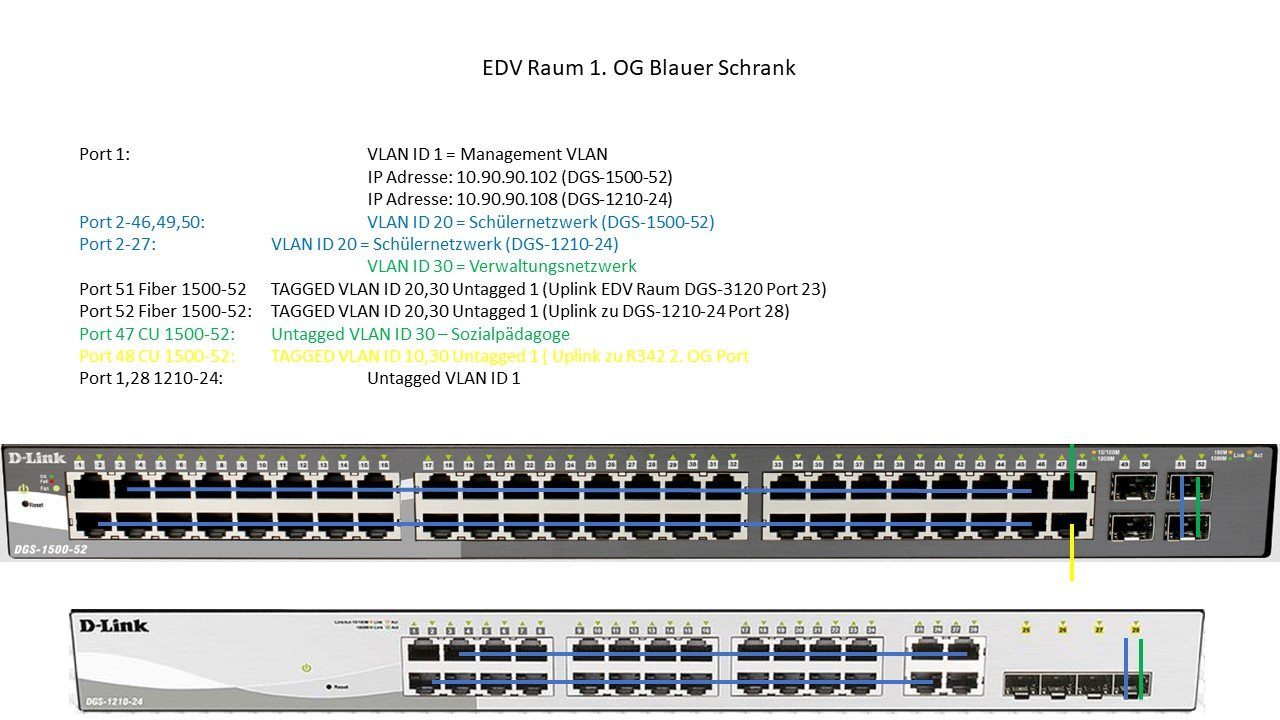

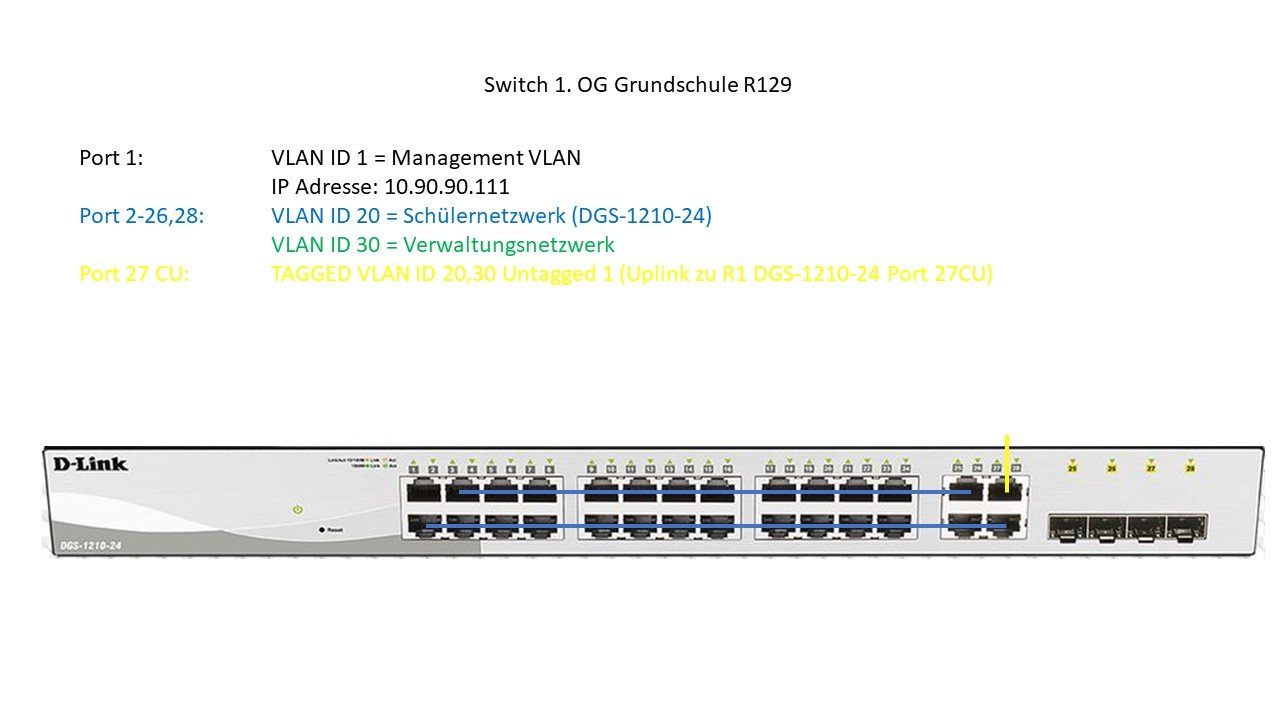

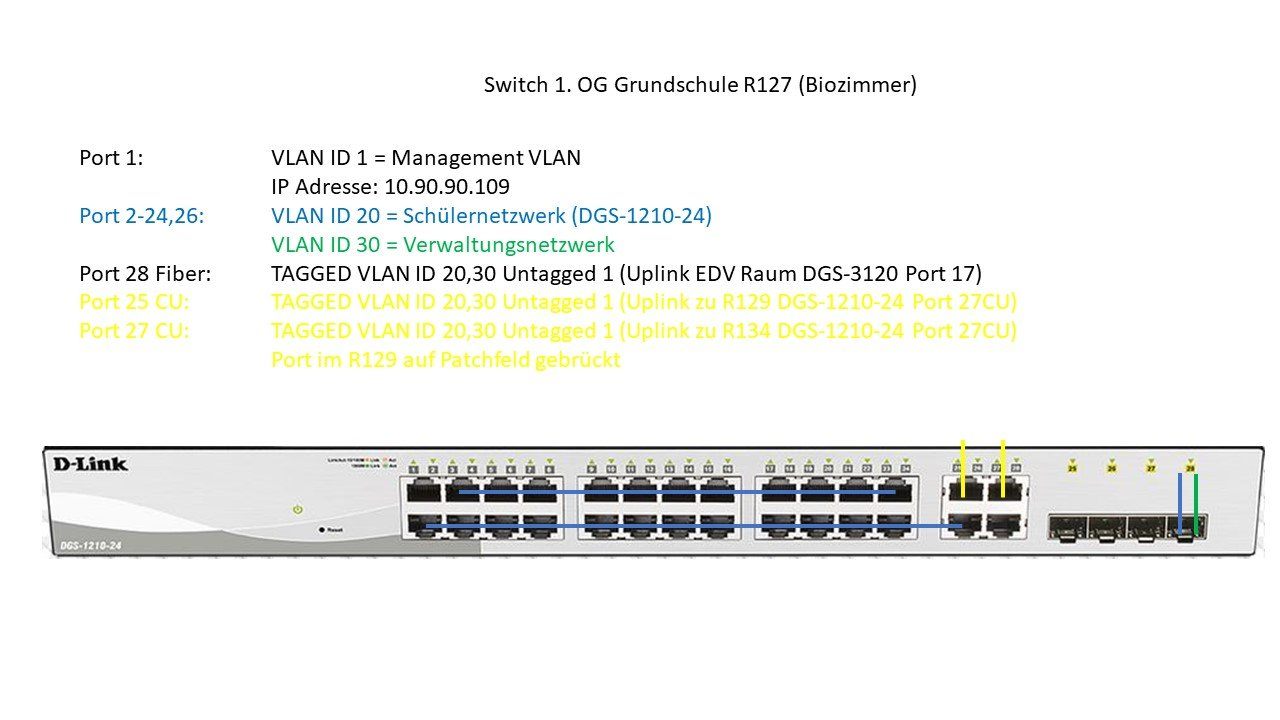

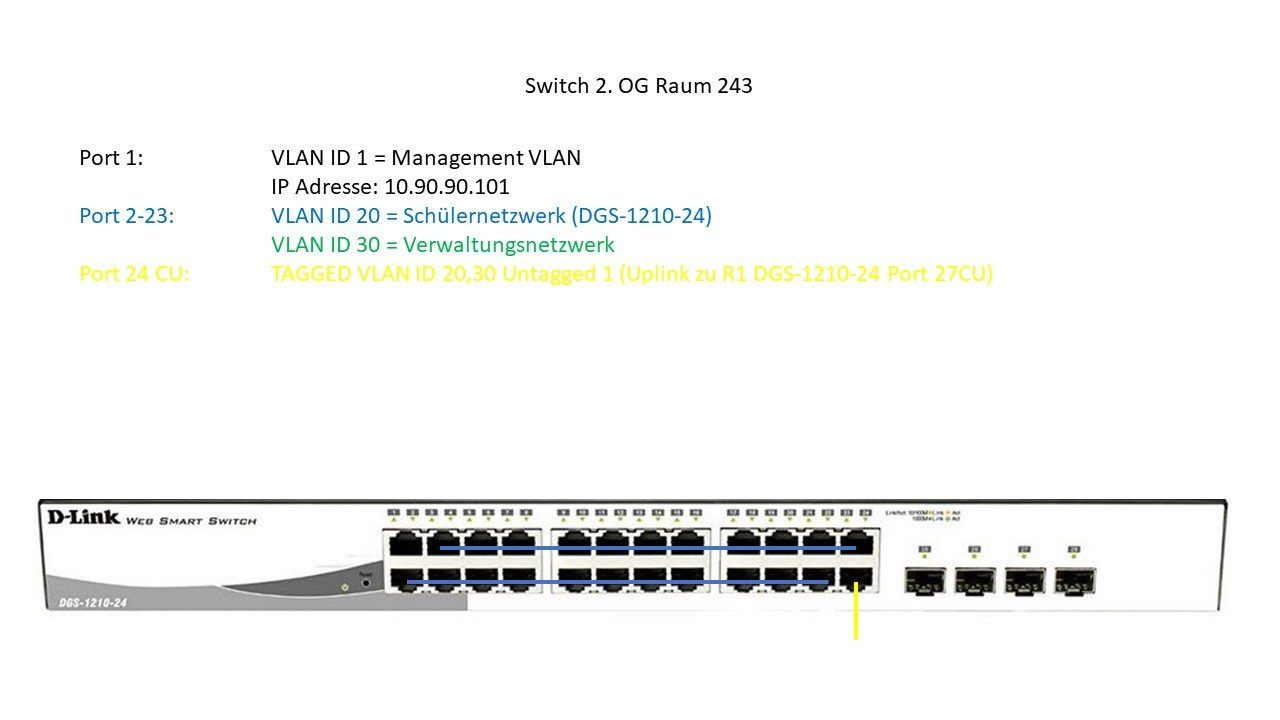

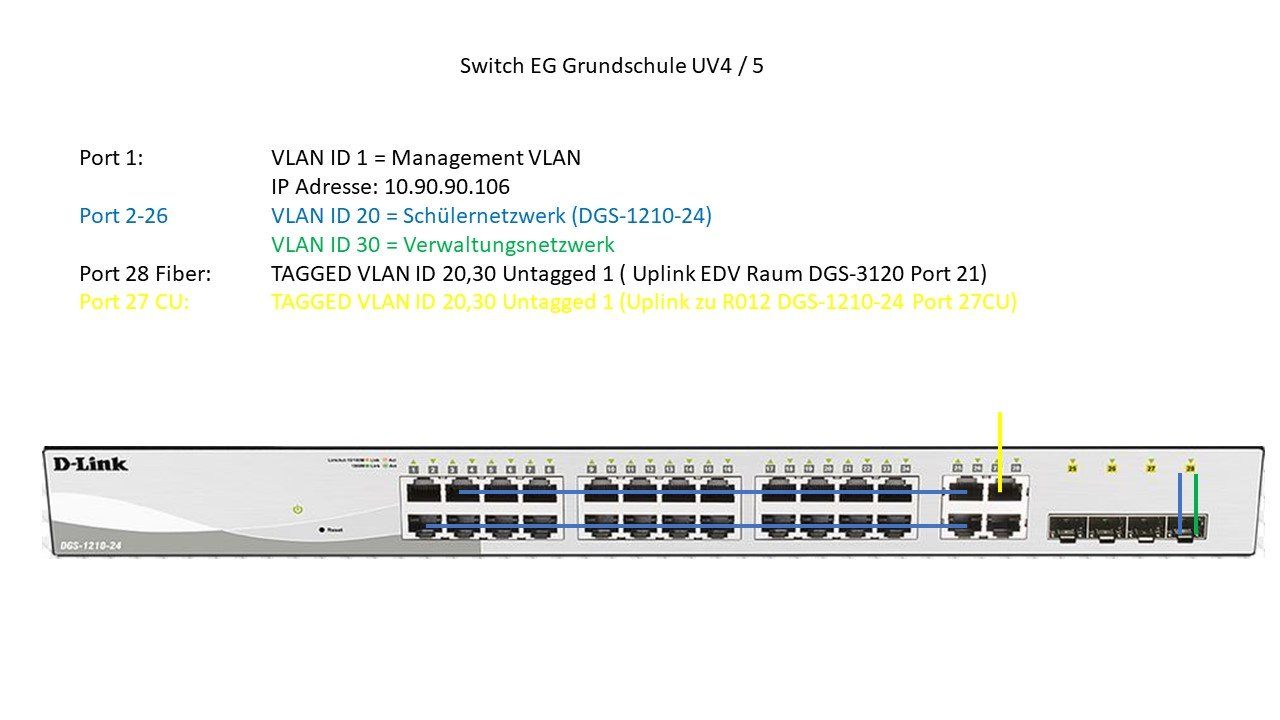

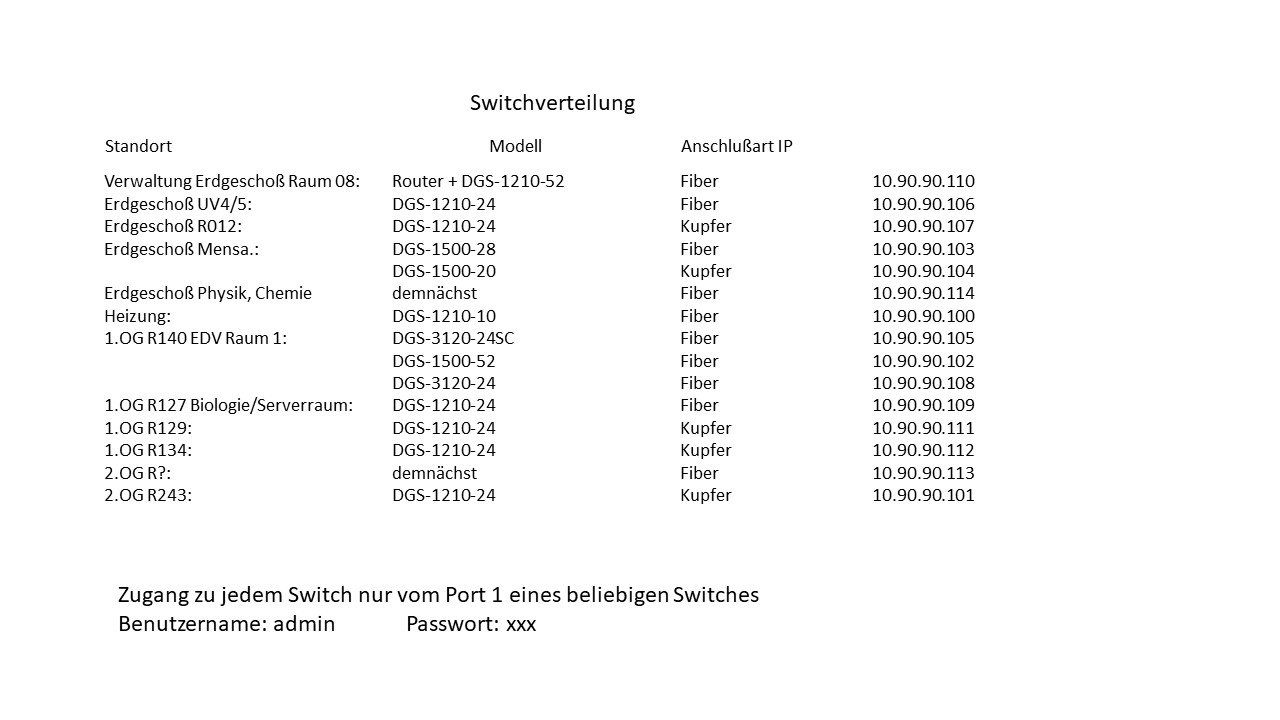

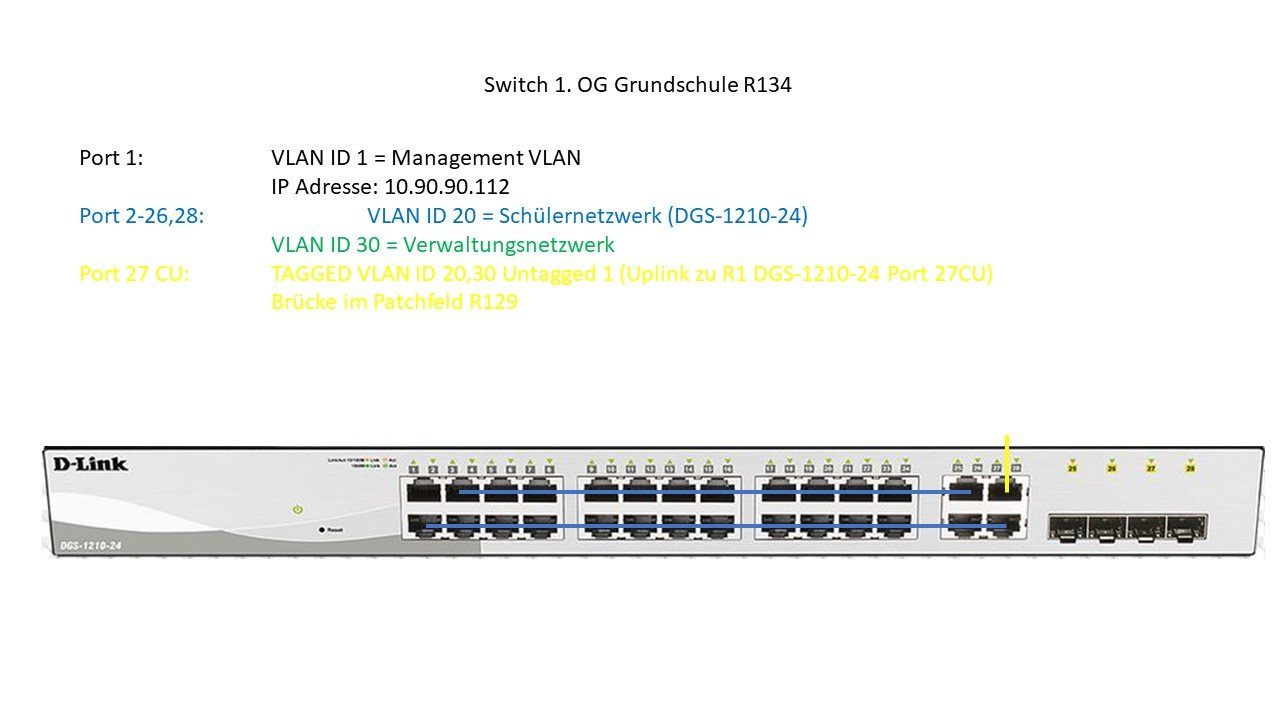

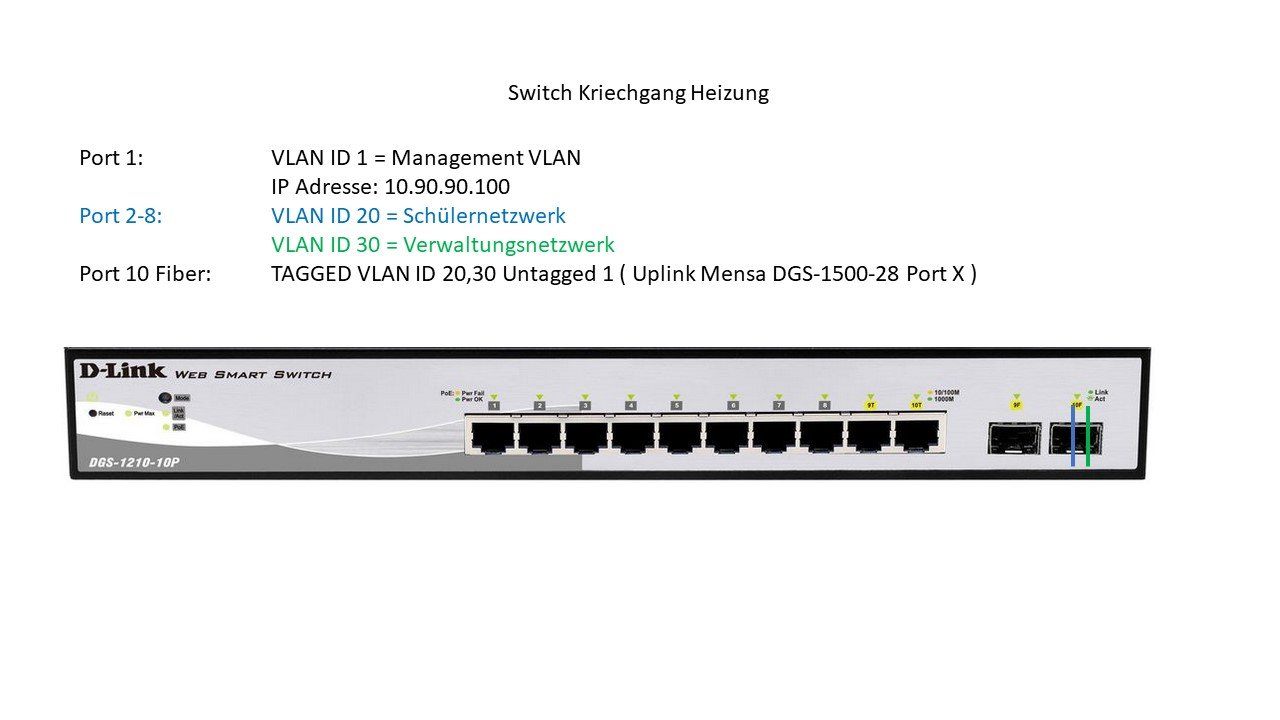

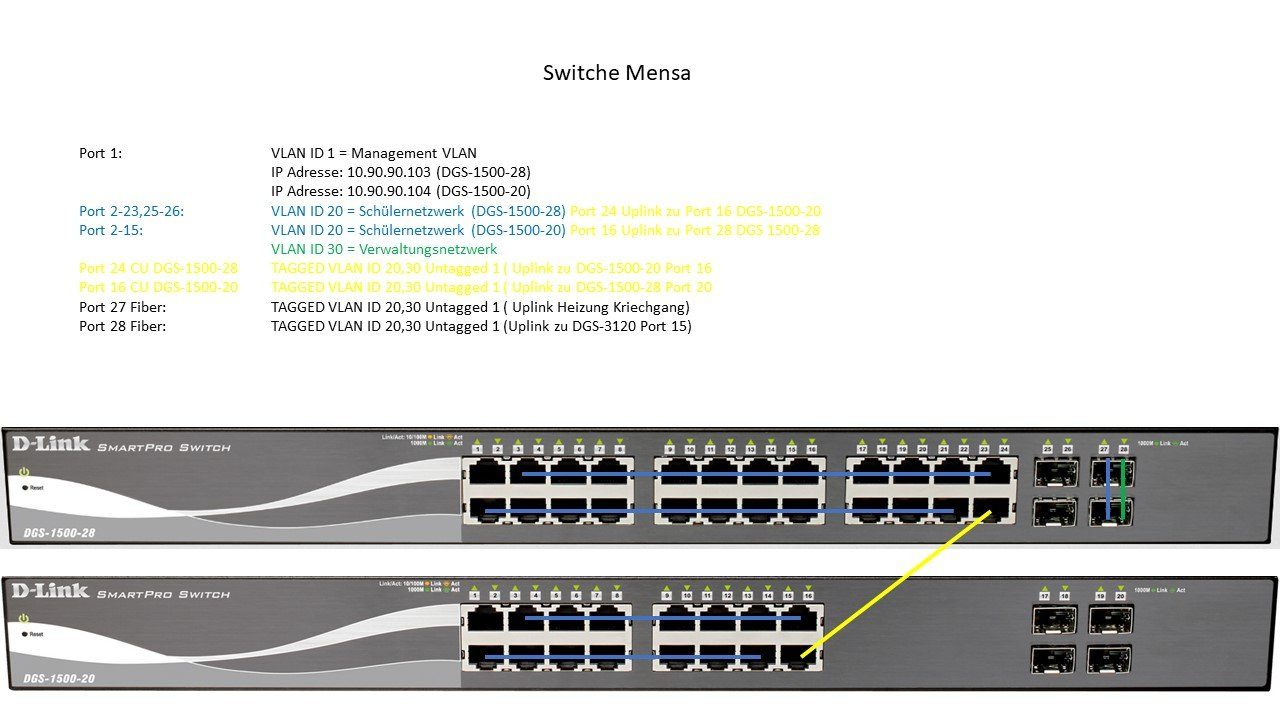

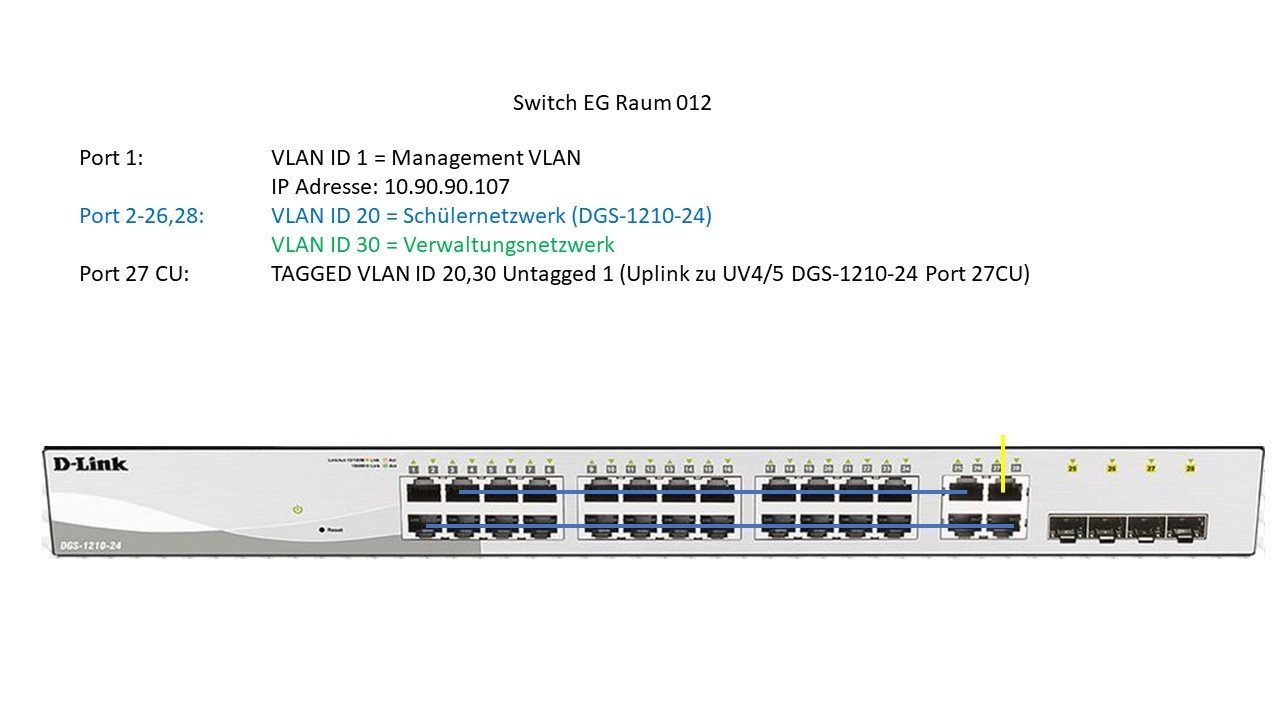

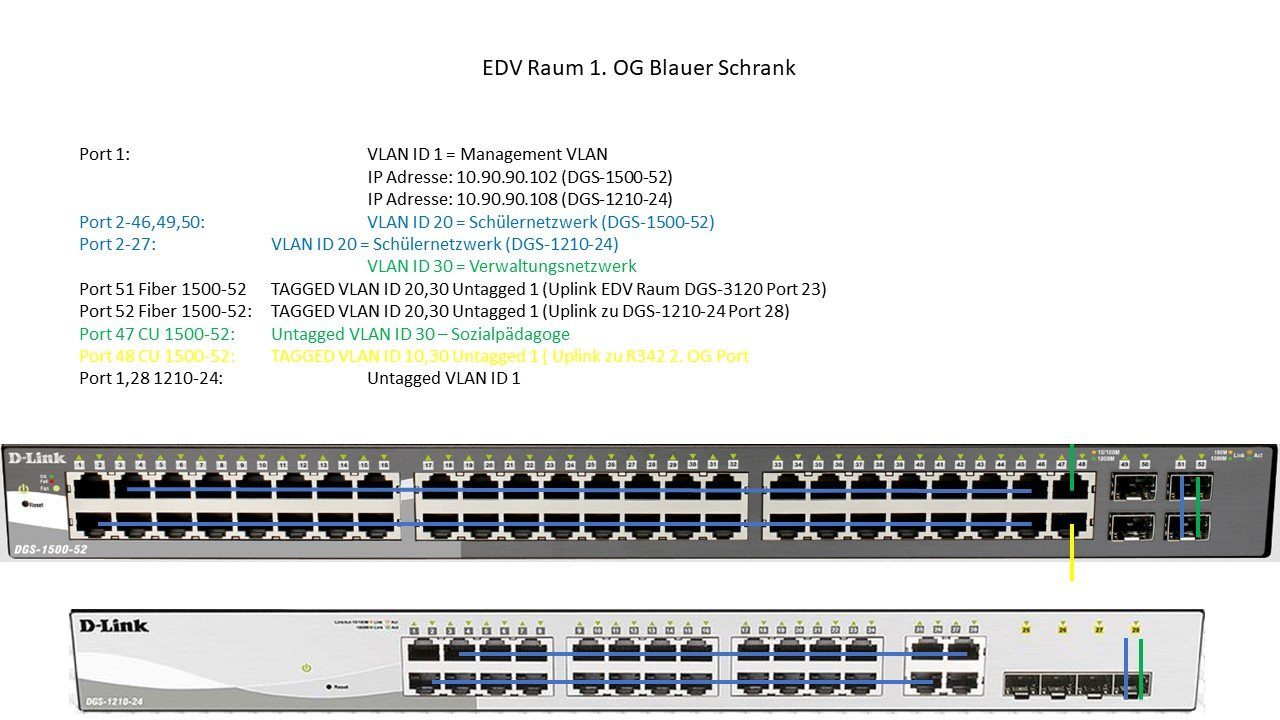

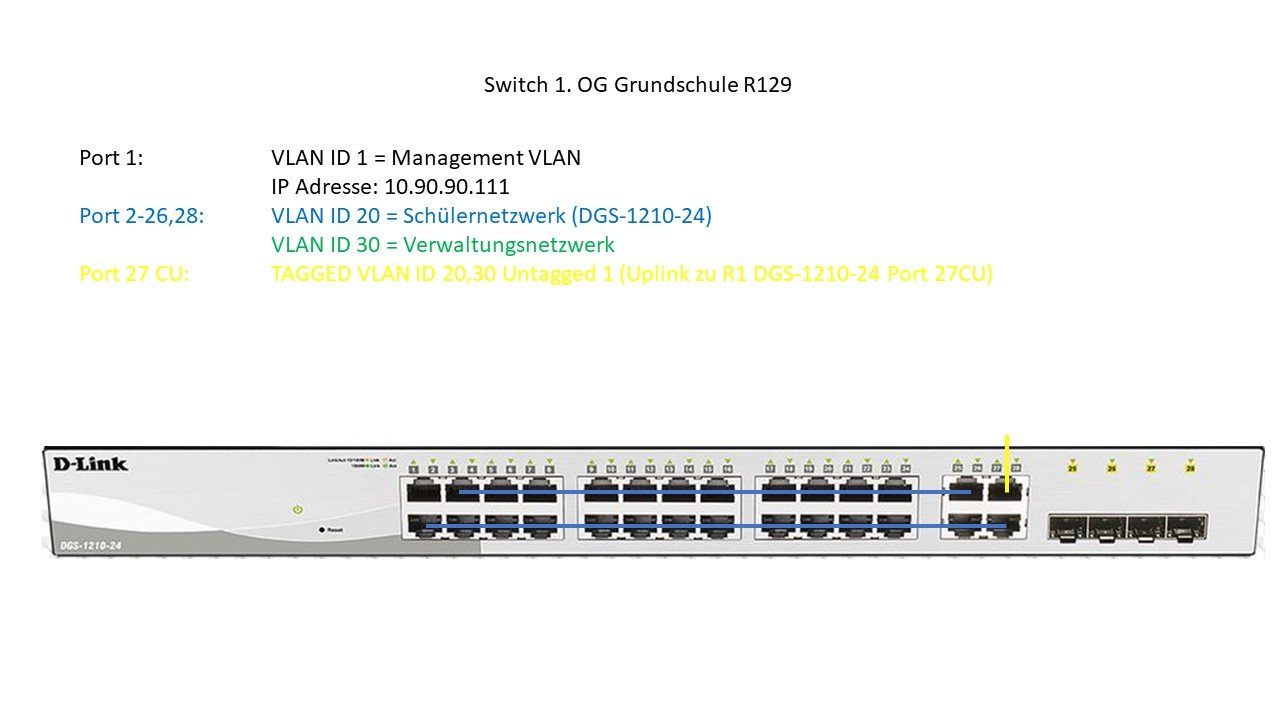

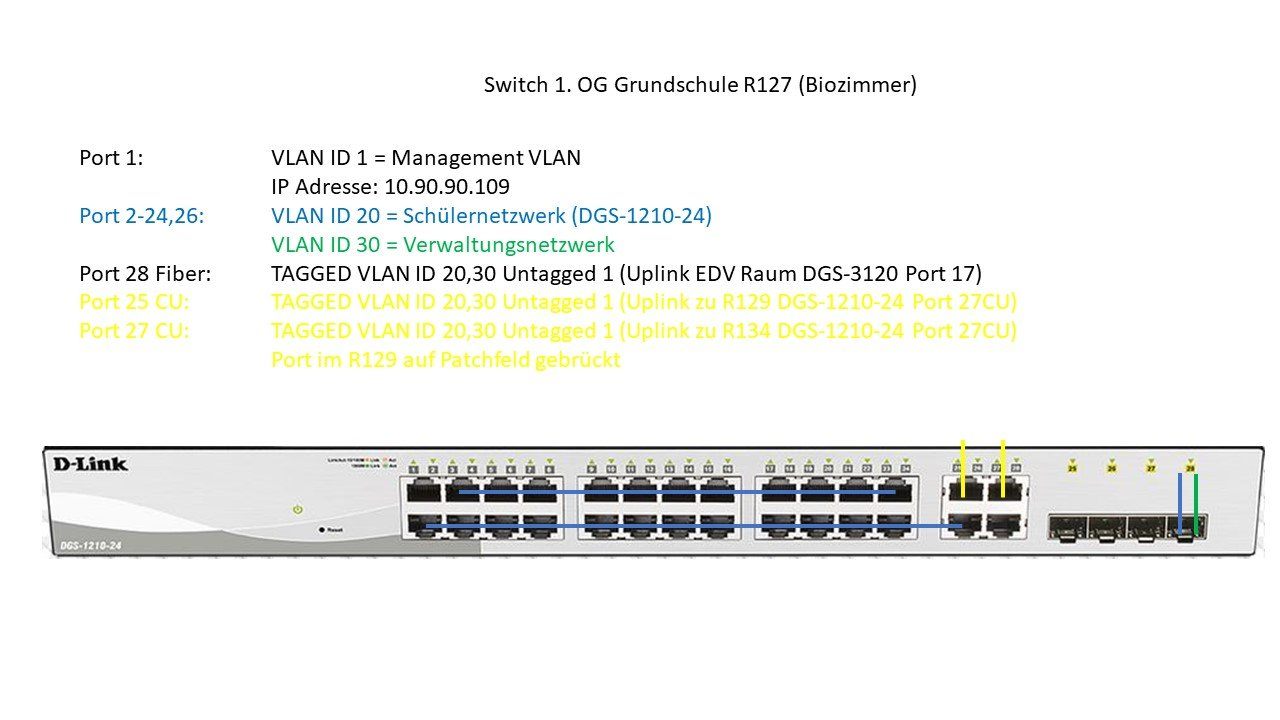

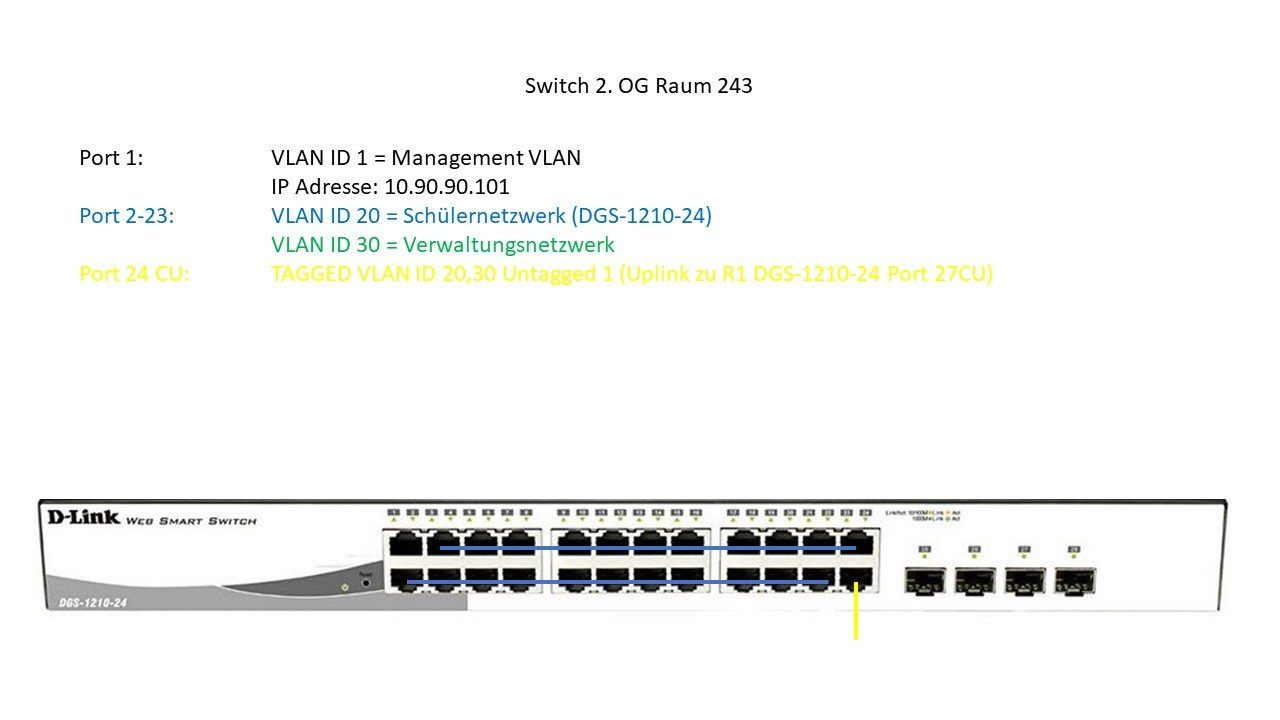

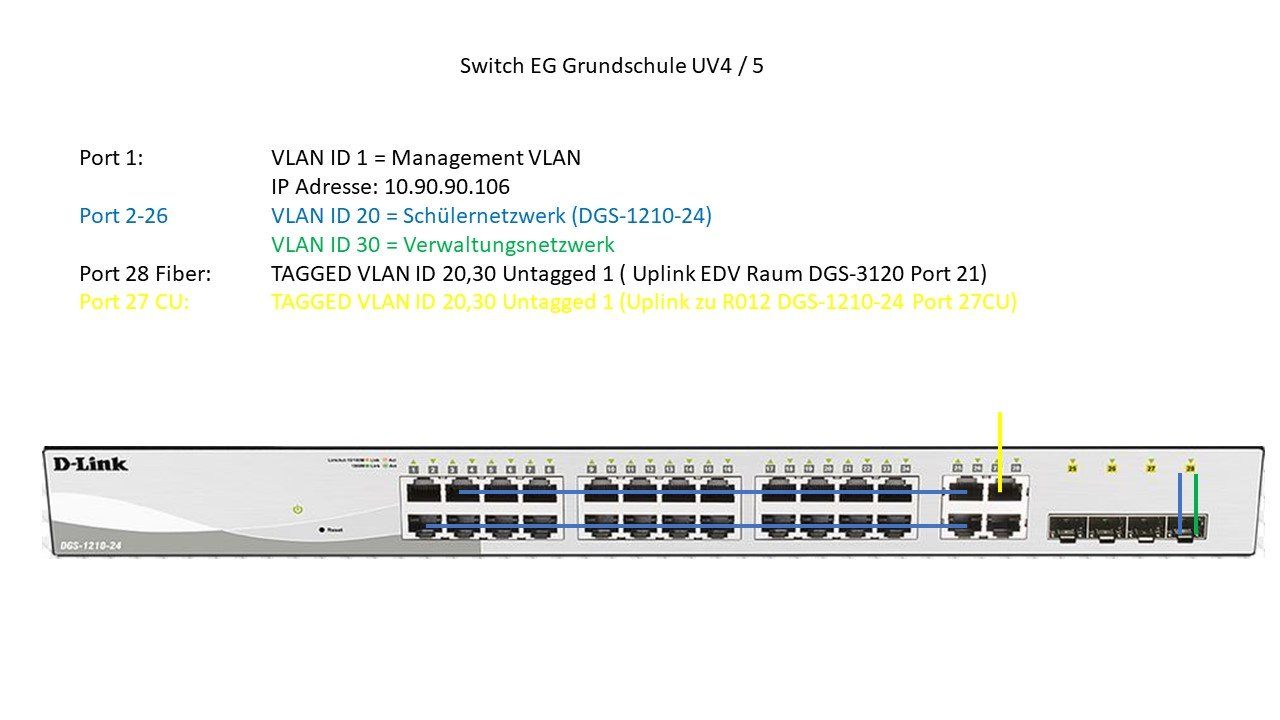

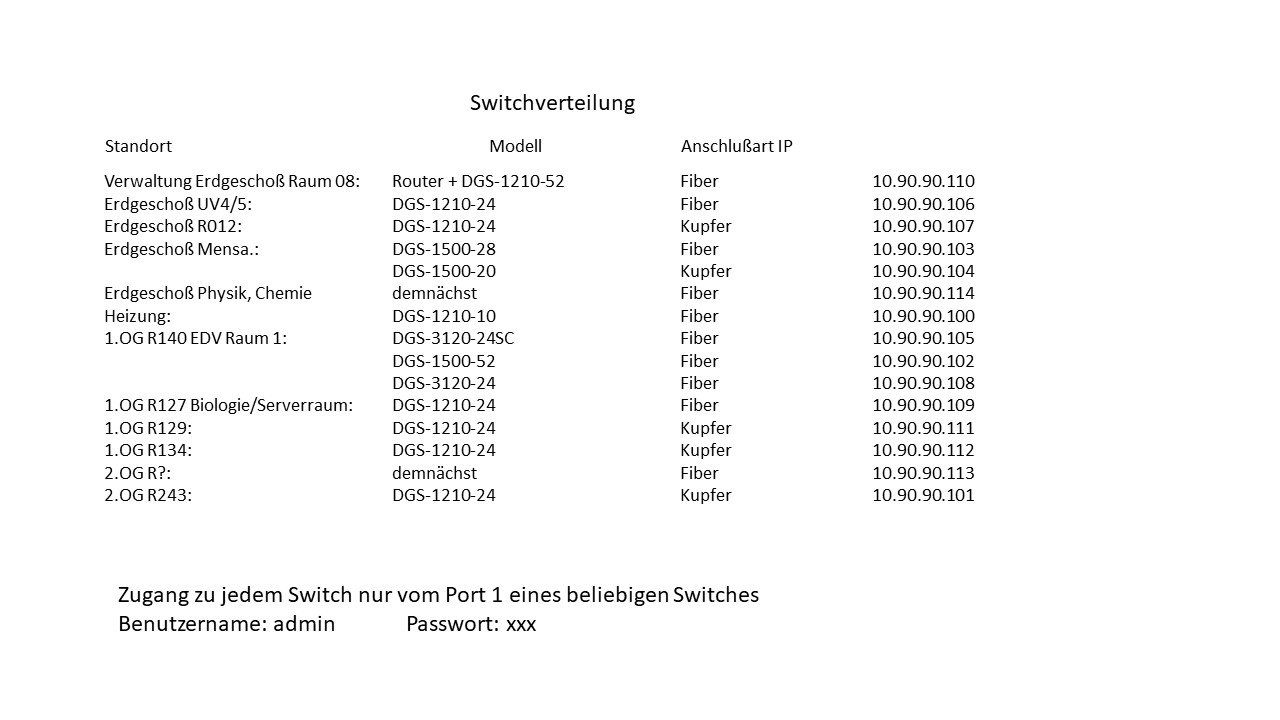

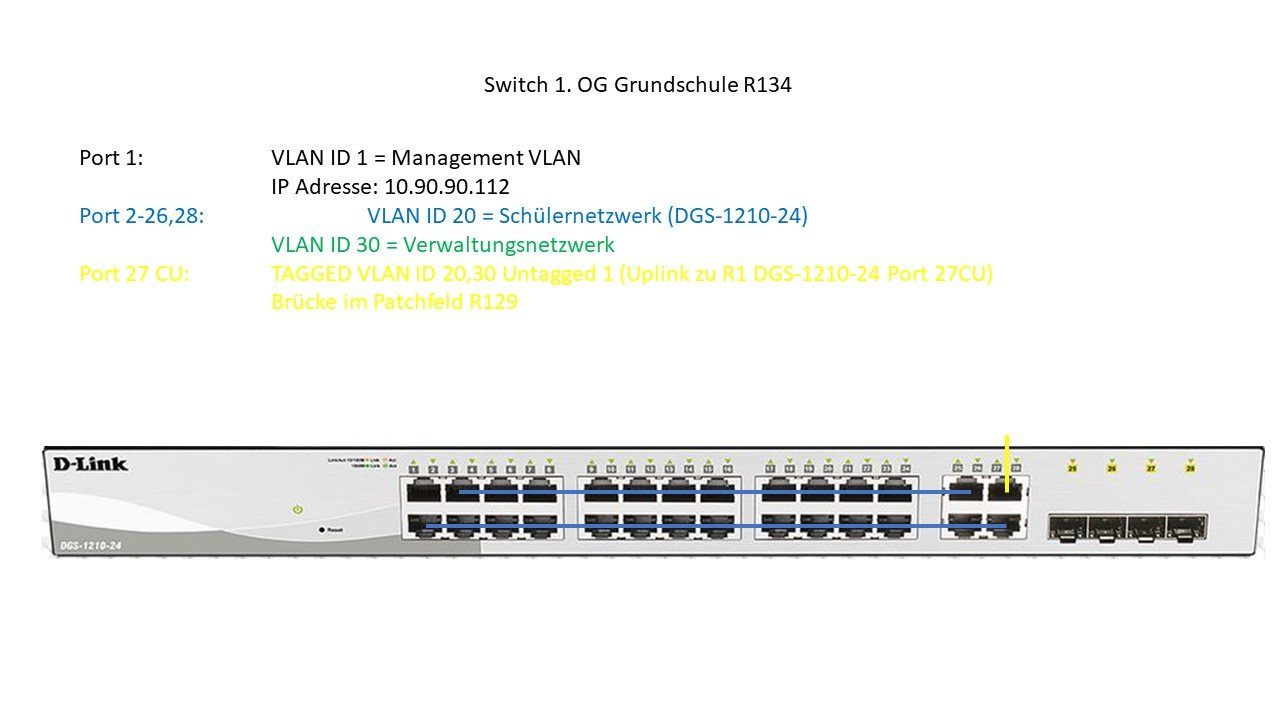

Bisher gab es in der benachbarten Schule nur VLAN ID 1 im Schulnetzwerk und ein kleines VLAN mit der ID 30 in der Verwaltung. Da in den Sommerferien die Telefonie komplett auf IP umgestellt wird und auch noch einige Telefone im Schulhaus dazukommen werden hab ich mir heute morgen mal die ganzen Switche vorgenommen und alles sauber in 3 V-Lans aufgeteilt. Funktioniert einwandfrei!

Das ganze hab ich mir in eine Powerpoint Präsentation eingebaut damit ich den Überblick nicht verliere.

Jetzt würde ich Euch mal bitten, als komplett aussenstehende, euch die Präsentation mal anzuschauen ob ihr so damit zurechtkämet oder auch gerne was ich verbessern / ändern würdet.

Vielen Dank für Euer Feedback.

Michael

Bisher gab es in der benachbarten Schule nur VLAN ID 1 im Schulnetzwerk und ein kleines VLAN mit der ID 30 in der Verwaltung. Da in den Sommerferien die Telefonie komplett auf IP umgestellt wird und auch noch einige Telefone im Schulhaus dazukommen werden hab ich mir heute morgen mal die ganzen Switche vorgenommen und alles sauber in 3 V-Lans aufgeteilt. Funktioniert einwandfrei!

Das ganze hab ich mir in eine Powerpoint Präsentation eingebaut damit ich den Überblick nicht verliere.

Jetzt würde ich Euch mal bitten, als komplett aussenstehende, euch die Präsentation mal anzuschauen ob ihr so damit zurechtkämet oder auch gerne was ich verbessern / ändern würdet.

Vielen Dank für Euer Feedback.

Michael

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 375308

Url: https://administrator.de/forum/dokumentation-zur-switchkonfiguration-so-ok-375308.html

Ausgedruckt am: 14.07.2025 um 05:07 Uhr

18 Kommentare

Neuester Kommentar

Hi,

Die gelbe Schrift kann man schlecht lesen - vermutlich auch gedruckt. Die Farbigen Linien würde ich doppelt so dick machen.

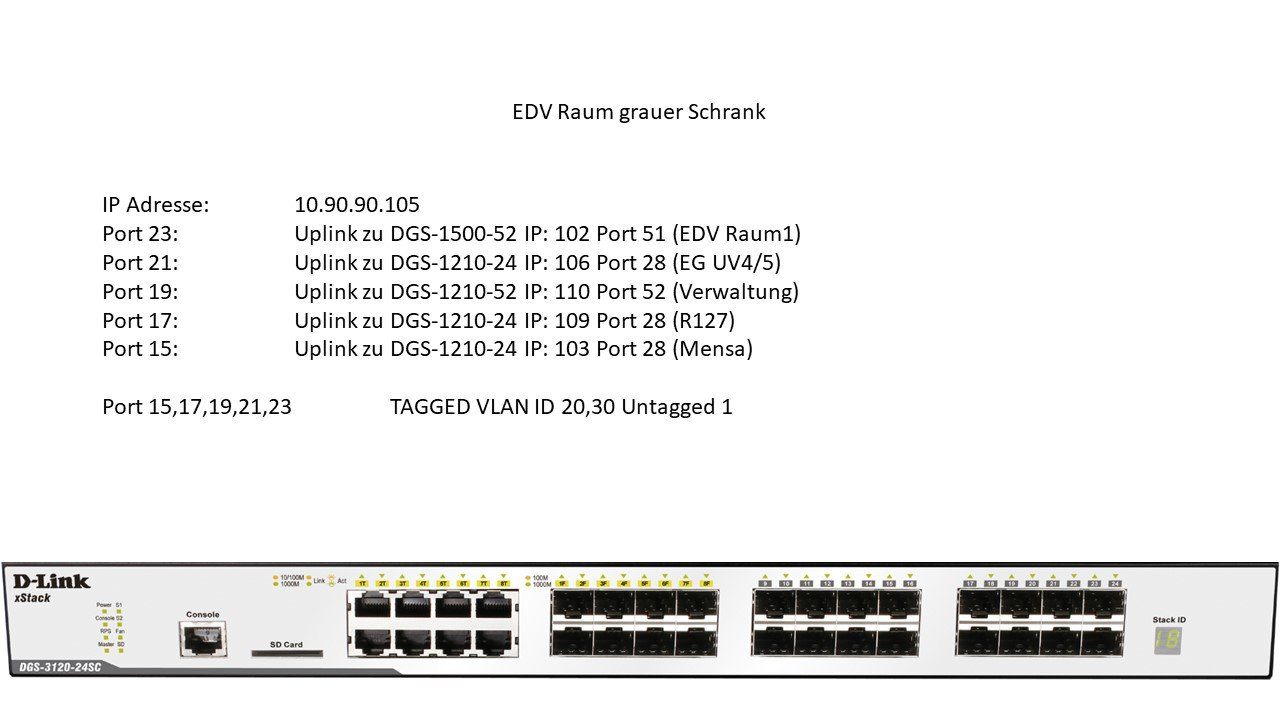

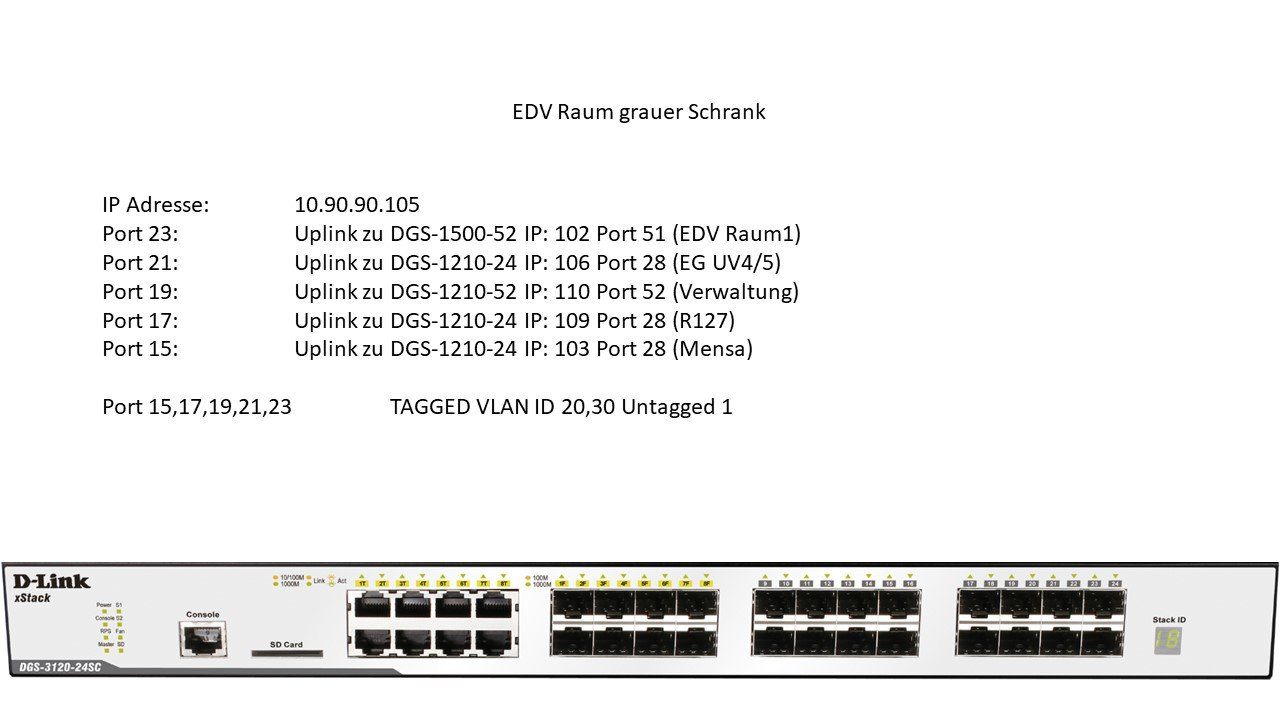

EDV Raum grauer Schrank, hier könntest du noch eine Topologie Diagramm einfügen.

Powerpoint - zum Ausdrucken und aufkleben sicher praktisch.

Eine Versionsnummer & Datum solltest du noch auf jede Seite machen.

sg Dirm

Die gelbe Schrift kann man schlecht lesen - vermutlich auch gedruckt. Die Farbigen Linien würde ich doppelt so dick machen.

EDV Raum grauer Schrank, hier könntest du noch eine Topologie Diagramm einfügen.

Powerpoint - zum Ausdrucken und aufkleben sicher praktisch.

Eine Versionsnummer & Datum solltest du noch auf jede Seite machen.

sg Dirm

Topologie ist für nen unbedarften sicher sehr undurchsichtig, da das alles gewachsen ist und noch wachsen wird.

Nein ! Wenn man schlicht und einfach die Kabel der Backbone Verkabelung nachverfolgt ist das ja ein Kinderspiel.Für einen Netzwerker ist es essentiell wichtig die Backbone Topologie zu kennen. In sofern ist der Punkt mit der Topologie ein richtiger und auch sehr wichtiger.

nur das Voip soll da noch mit rein.

VoIP trennt man als verantwortungsvoller Netzwerker IMMER in ein separates VLAN. Allein die QoS Priorisierung erzwingt das schon sofern die mit 802.1q auf Layer 2 passiert.Von Security mal gar nicht zu reden.

VoIP sind persönliche Daten und besonders schützenswert. Im Verbund mit einem Produktiv Daten VLAN ist es ein einziger Mausklick für einen User um dort alle Gespäche mit dem Wireshark aufzuzeichnen und allesamt mitzuhören. An einer Schule sicher ein absolutes NoGo.

VoIP also immer separieren. Meist passiert das so oder so automatisch wenn ein dediziertes Voice VLAN mit LLDP oder CDP von der Infrastruktur übergeben wird an die Telefone. Wird ein Telefon umgesteckt erzwingt so die Infrastruktur das richtige Voice VLAN an dem Port.

Das aber nur nebenbei...hat mit dem Thema hier ja erstmal nix zu tun !

er sich am Port 1 eines Switches ansteckt auf die Switche

Per se ist das richtig. In so einem Umfeld mit "experimentierfreudigen" Schülern, wäre es leichtsinnig und auch fahrlässig die Management Interfaces der Infrastruktur in andere Netze zu exponieren.Eine Isolation in ein separates Management VLAN ist richtig und aus guten Gründen auch üblicher Standard in sauber eingerichteten Netzwerk Infrastrukturen.

Lass es also am besten so wie es ist wenn du damit leben kannst.

Ist es zu unbequem solltest du mit einer kleinen_Firewall dieses Netz mit dem koppeln wo der oder die Systembetreuer aktiv sind.

Mit entsprechenden Regeln kannst du den Zugriff dann soweit dichtziehen das nur bestimmte Geräte Zugriff haben.

Oder man macht das mit dem Layer 3 Device was zw. den VLANs routet und entsprechenden Access Listen.

Firewall ist sicherer...

habe Euch mal die Topologieskizze beigefügt.

Mmmhhh...grunsätzlich richtig aber... Das Netzwerk besteht doch nicht aus einem Switch ! Eine vollständige Topologie beschreibt WIE diese im Backbone verschaltet sind mit dem Backboneports und WO sie stehen (Rumnummern usw.)

Ein Beispiel findest du z.B. HIER.

Die anderen Switche bilden die "blauen Kreise" ab.

Das ist ziemlich verwirrend, weil die blauen Kreise immer Router Symbole sind für einen Netzwerker. Wenn dann solltest du hier ein Switching Symbol benutzen.Bei Cisco wirst du da fündig:

cisco.com/c/en/us/about/brand-center/network-topology-icons.html

Als Tip solltest du dann ALLE Switches so darstellen somnst wird das verwirrend und unübersichtlich.

Generell ist ein Netzwerk design immer baumförmig mit Core und Access. wie du es hier:

Spanning Tree Netzwerkstrukturierung Verständnisfrage

z.B. mal sehen kannst.

Telefonie in ein eigenes VLAN legen sollte ja bei der Hardware problemlos möglich sein.

Das ist richtig !Jedoch muss ich passen was ...

Würde den Rahmen diese Threads jetzt sprengen wenn man die dir Details zu LLDP und CDP grundsätzlich erklären müsste. Wikipedia ist hier dein bester Freund

Sieht gut aus !

Das kann nicht dein Ernst sein. Sowas wie der einzige zentrale 3120 ist tödlich fürs Netzwerk !

Das sehen auch Kaufleute als Laien sofort die nur für die Budgetierung verantwortlich sind. Oder aber...

Das Netzwerk ist nicht wirklich wichtig und kann mal für 2 oder 3 Tage komplett ausfallen und das stört keinen.

Sowas gibt es auch und dann brauchst du den Core natürlich nicht redundant zu gestalten.

Vom Core Design ist sowas ein absolutes NoGo und ums mal schulisch auszudrücken gäbe es eine glatte 6 und die Versetzung in die nächste Klasse IT Netzwerke ist stark gefährdet !

Sowas ist dilettantische Bastelei wenn vom Netzwerk etwas abhängt. Wenn nichts davon abhängt ist's natürlich Latte.

Spanning Tree mit RSTP und den 3120 auf STP Priority 4096 hast du aber wohl hoffentlich überall aktiviert auf den Switches, oder ?

Der 3120 ist zwar SPOF

Ja, gruselig ! Das solltest du dringenst ändern !!aber hier ne Redundanz reinbringen wird mir sicher nicht genehmigt

Wie bitte ???Das kann nicht dein Ernst sein. Sowas wie der einzige zentrale 3120 ist tödlich fürs Netzwerk !

Das sehen auch Kaufleute als Laien sofort die nur für die Budgetierung verantwortlich sind. Oder aber...

Das Netzwerk ist nicht wirklich wichtig und kann mal für 2 oder 3 Tage komplett ausfallen und das stört keinen.

Sowas gibt es auch und dann brauchst du den Core natürlich nicht redundant zu gestalten.

Vom Core Design ist sowas ein absolutes NoGo und ums mal schulisch auszudrücken gäbe es eine glatte 6 und die Versetzung in die nächste Klasse IT Netzwerke ist stark gefährdet !

Sowas ist dilettantische Bastelei wenn vom Netzwerk etwas abhängt. Wenn nichts davon abhängt ist's natürlich Latte.

Spanning Tree mit RSTP und den 3120 auf STP Priority 4096 hast du aber wohl hoffentlich überall aktiviert auf den Switches, oder ?

desto größer ist doch die Chance dass dieser Switch dann der Root Switch wird?

Ja !Die Default Prio ist immer 32768 und 4096 ist ja dann nach Adam Riese weniger

Prios werden immer in 4096er Schritten konfiguriert.

Somit die anderen Switche auf eine höhere Priorität setzen!

Nein !Auf dem Default belassen !

Danke dassd mich nochmal drauf hingewiesen hast.

Immer gerne wieder. Nur damit du auch weiterhin ruhig schlafen kannst sagt mir noch glatt der Switch dass das nicht

Ja, das ist leider das Los derer die billige China Ware einsetzen und dazu gehört bekanntlich auch D-Link.Deren CPU ist wie immer zu schwachbrüstig um beides zu können

LBD braucht man um z.B. sowas abzufangen wenn User ihren kleinen Blödmarkt 5 Port Billigswitch mitbringen um ein paar mehr Ports auf dem Schreibtisch zu haben oder das Private WLAN damit im Schulnetz aufzubauen.

Steckt jemand auf diesem "Zusatz Switch" nun ein Loop, dann sendet der Switch die eigenen BPDU Pakete an den gleichen Port zurück. Darauf reagiert STP leider nicht und kann den Port nicht blocken. Nur wenn es unterschiedliche Ports sind.

LBD sendet zyklisch Multicast Frames und wenn der Switch die am gleichen Port wieder "sieht" setzt es den betroffenen Port auf shutdown.

In sofern ist LBD nicht ganz unwichtig und eigentlich unsinnig das das eine das andere ausschliesst. Eigentlich benötigt man immer BEIDES.

Verbuche es mal unter der Rubrik Billighardware und Geiz ist geil und das der Planer da wohl vergessen hat ins Datenblatt zu sehen.

Musst du dann leider mit leben....

Hallo,

ich bin mir jetzt nicht ganz sicher, ob du das noch benötigtst, aber ich hab grad in dem Threat: Suche Software für IT Dokumentation

das dazu geschrieben.

Mit itop lässt sich das super lösen und grafisch darstellen.

GRuß Kellogs

ich bin mir jetzt nicht ganz sicher, ob du das noch benötigtst, aber ich hab grad in dem Threat: Suche Software für IT Dokumentation

das dazu geschrieben.

Mit itop lässt sich das super lösen und grafisch darstellen.

GRuß Kellogs

Ist das die Webseite dazu ?

sourceforge.net/projects/itop/

sourceforge.net/projects/itop/