Dynamische VLAN LAN Zuweisung Radius Trunk Port Mikrotik

Hallo zusammen,

ich bin neu hier und habe gleich mal die 1. Frage. Bevor ich aber Frage..... Erstmal vielen Dank für die wirklich guten Anleitungen von z.B. @aqui / @colinardo und natürlich den vielen Anderen.

Ich habe die Dynamische VLAN Zuweisung gem. der Anleitung von aqui umgesetzt:

Dynamische VLAN Zuweisung für WLAN (u. LAN) Clients mit Mikrotik

Das funktioniert alles super. Mein Radius sitzt in einer OPNsense und "schubst" die WLAN und LAN Geräte in die richtigen VLANs. Bei meinen MikroTik Switches ist als Radius Server die OPNsense eingetragen.

Ich habe allerdings das Problem bei den getaggten Trunk Ports. Ich habe z.B. einen kleineren Mikrotik Switch an meinem Haupt Switch hängen. Der Uplink ist natürlich mit den ganzen VLANS getaggt. Wenn ich bei meinem Hauptswitch DOT1X (mit MAC Auth) aktiviere funktioniert die Netzwerkverbindung zum kleineren Switch nicht mehr.

Im Radius habe ich VLAN Zuweisung für den kleineren Switch das Management VLAN (=1) eingetragen. In der Dot1X Übersicht des Haupt Switches stehen dann aber nach der Aktivierung oft komplett unterschiedliche MAC Adressen mit unterschiedlichen VLAN von den angeschlossenen Geräten.

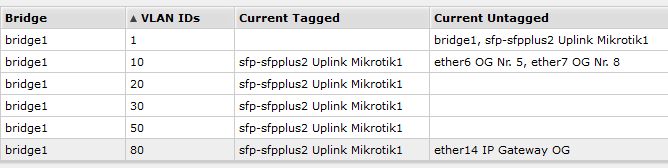

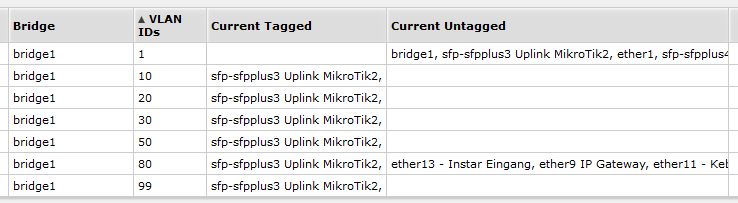

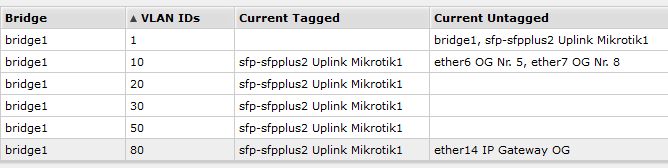

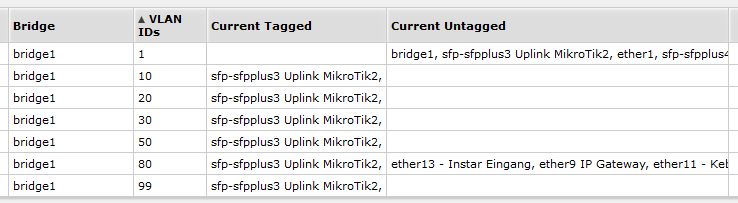

Anliegend mal die Bilder der beiden Bridges. Evtl. könnt ihr mir ja helfen.

Grüße

Rafael

ich bin neu hier und habe gleich mal die 1. Frage. Bevor ich aber Frage..... Erstmal vielen Dank für die wirklich guten Anleitungen von z.B. @aqui / @colinardo und natürlich den vielen Anderen.

Ich habe die Dynamische VLAN Zuweisung gem. der Anleitung von aqui umgesetzt:

Dynamische VLAN Zuweisung für WLAN (u. LAN) Clients mit Mikrotik

Das funktioniert alles super. Mein Radius sitzt in einer OPNsense und "schubst" die WLAN und LAN Geräte in die richtigen VLANs. Bei meinen MikroTik Switches ist als Radius Server die OPNsense eingetragen.

Ich habe allerdings das Problem bei den getaggten Trunk Ports. Ich habe z.B. einen kleineren Mikrotik Switch an meinem Haupt Switch hängen. Der Uplink ist natürlich mit den ganzen VLANS getaggt. Wenn ich bei meinem Hauptswitch DOT1X (mit MAC Auth) aktiviere funktioniert die Netzwerkverbindung zum kleineren Switch nicht mehr.

Im Radius habe ich VLAN Zuweisung für den kleineren Switch das Management VLAN (=1) eingetragen. In der Dot1X Übersicht des Haupt Switches stehen dann aber nach der Aktivierung oft komplett unterschiedliche MAC Adressen mit unterschiedlichen VLAN von den angeschlossenen Geräten.

Anliegend mal die Bilder der beiden Bridges. Evtl. könnt ihr mir ja helfen.

Grüße

Rafael

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 8128020826

Url: https://administrator.de/forum/dynamische-vlan-lan-zuweisung-radius-trunk-port-mikrotik-8128020826.html

Ausgedruckt am: 20.06.2025 um 06:06 Uhr

19 Kommentare

Neuester Kommentar

Wenn ich bei meinem Hauptswitch DOT1X (mit MAC Auth) aktiviere funktioniert die Netzwerkverbindung zum kleineren Switch nicht mehr.

Was ja auch völlig klar und erwartbar ist, denn wenn du Port Authentisierung auf dem Port aktivierst wird sofort sämtlicher Traffic geblockt solange der eben nicht via Radius authorisiert wird. Works as designed...! 😉Im Radius habe ich...

Was meinst du damit genau? Der kleine Switch agiert an dem Port als Dot1x Client (Supplicant) und soll sich am Hauptswitch Port (Authenticator) an dem er angeschlossen ist authentisieren?Wenn ja, gilt dann dort die Mac Adresse des VLAN 1 IP Ports. Wir hatten diese Thematik hier erst kürzlich...

Mikrotik 802.1x Infos

Der Thread ist lesenswert zu der Thematik und damit du dir keinen Wolf suchst...

Aktiviere das Neighbor-Discovery auf dem physikalischen Interface am Client-Mikrotik. Dieser schickt dann regelmäßig Pakete auf dem Interface raus welche ja für eine MAC-Auth zwingend nötig sind damit sich der Port Authentifiziert.

Am Radius dann die MAC des physikalische Ports hinterlegen nicht das der Bridge.

Gruß siddius

Am Radius dann die MAC des physikalische Ports hinterlegen nicht das der Bridge.

Gruß siddius

der kleine Switch soll sich beim großen Authentifzieren.

Nur noch einmal zur Sicherheit nachgefragt? Die Ausführungen von @colinardo zum Mikrotik .1x Client im oben zitierten Thread hast du wirklich gelesen??Zitat von @aqui:

der kleine Switch soll sich beim großen Authentifzieren.

Nur noch einmal zur Sicherheit nachgefragt? Die Ausführungen von @colinardo zum Mikrotik .1x Client im oben zitierten Thread hast du wirklich gelesen??Er macht doch reine MAC-Auth des Client-Mikrotiks kein 802.1x am Port und MAC-Auth funktioniert doch ?!

Zitat des TO:

dass eine MAC Auth bei Trunk Ports gar nicht möglich ist. Kann das evtl. sein??

Normalerweise sollte das klappen. Bei einfachen Switches ist es dann meistens so das der erste Authentisierungs Request auf dem PVID VLAN (untagged) den Port komplett öffnet auch für alle anderen Macs.Es ist in der Tat etwas tricky auf Trunks, denn du müsstest Macs ein Tagging mitgeben über ein Radius Attribut. Viele Hersteller supporten das nicht.

Ruckus ICX Switches können das z.B. indem man ein „T:<vlan_id>“ oder „U:<vlan_id>“ (T=tagged, U=untagged) im Radius Reply mitgibt. Die meisten Switches supporten das aber nicht u.a. auch Cisco, weshalb es dort dann auch nicht klappt auf Trunks.

Das aber eine erfolgreiche Port Authentisierung den gesamten (Trunk) Port freischaltet ist generell üblich.

Wichtig und essentiell ist aber das diese Mac immer vom ungetaggten PVID VLAN (default oder native VLAN) kommt! Auf getaggte Frames reagiert der 802.1x Port nicht!! Möglich das das dein o.a. Fehler ist?!

Funktioniert hier im Lab mal aufgebaut einwandfrei. Meine Vermutung du hast untagged Traffic auf dem Port verboten.

Zitat von @Dilldappe:

So, ich habe das Ganze jetzt mal mit dem User Manager von MikroTik ausprobiert. Funktioniert ohne Probleme. Das scheint irgendwie am Radius der OPNsense zu hängen.

So, ich habe das Ganze jetzt mal mit dem User Manager von MikroTik ausprobiert. Funktioniert ohne Probleme. Das scheint irgendwie am Radius der OPNsense zu hängen.

Sollte sich ja über die Debug-Logs auf der Sense und aktivieren des Dot1x Logging Tags am Mikrotik schnell aufklären lassen, dann musst du nicht in der Gegend rum raten.

Das scheint irgendwie am Radius der OPNsense zu hängen.

Hast du die entsprechenden Hinweise beachtet auch was den tunneled Reply und die TLS Verwendung im OPNsense Setup anbetrifft?OPNSense FreeRadius Server-MAC Authentication-dynamische VLAN Zuweisung

Cisco Port Security

MAC Auth passiert hier nicht über PEAP, das geschieht über PAP/CHAP das muss also auch am Radius-Server aktiviert sein (Ist beim Usermanager per Default in der Group "Default" aktiviert).

Offensichtlich ein Verständnisproblem auf deiner Seite. Siehe bitte auch den essentiellen Hinweis oben zu untagged Traffic und dem Neighbor Discovery auf dem Trunk-Port!!

wird das Gerät authentifiziert

Es wird hier kein Gerät authentifiziert sondern der Trunk-Port durch den anderen Mikrotik freigeschaltet und das sollte die MAC des physischen Interfaces des Mikrotik-Clients sein! Kann ich hier im Test auch einwandfrei verifizieren.Offensichtlich ein Verständnisproblem auf deiner Seite. Siehe bitte auch den essentiellen Hinweis oben zu untagged Traffic und dem Neighbor Discovery auf dem Trunk-Port!!

Er authentifiziert mit der MAC Adresse des Trunkports

Du meinst damit den (Uplink) Client der an diesem Port angeschlossen ist, oder?Alles andere wäre auch sinnfrei! (Siehe Anmerkung Kollege @7907292512 !)

Bedenke das der angeschlossene MT der als Client dort fungiert diese, seine Mac nur dann nutzt, wenn er selber irgendwelchen Management Traffic sendet z.B. NTP Frames oder CDP. Und das auch nur in dem native (PVID) VLAN. Liegt die Management IP in einem tagged VLAN klappt das natürlich nicht.

Einzig nur dann wird diese Mac Adresse auch genutzt wenn PVID VLAN und MT eigener Traffic! Ansonsten kommen über den Port nur Mac Adressen von anderen Clients. Nicht das du hier eine Denkfehler begehst??

Am allereinfachsten und absolut wasserdicht wäre es wenn du auf der OPNsense den Freeradius stoppst (ps ax und dann mit kill xyz den Radius Prozess stoppen) und danach mit freeradius -X (oder radiusd -X) ihn im Debug Mode startest.

Dort kannst du dann sehr genau sehen mit welcher Mac der angeschlossene Client sich meldet und wie der Freeradius darauf reagiert bzw. welche Fehler es gibt! <ctrl c> stoppt den Debug Mode.

den Mikrotik Switch als DHCP Server verwenden anstatt der OPNsense?

Klar der braucht nur ein Interface im jeweiligen VLAN.Das Management LAN hat bei mir keine PVID bzw. hat die PVID1.

Widerspruch im gleichen Satz. Ich werde den Radius mal debuggen

Der richtige Weg! 👍🏻der braucht nur ein Interface im jeweiligen VLAN.

Dann ist aber Vorsicht geboten, denn OHNE ein entsprechendes Regelwerk in der Firewall routet der Mikrotik dann auch sofort wenn er mehr als 1 IP Interface hat. Vorsicht also das du dir hier kein böses Sicherheitsproblem schaffst was dir durch die Hintertür deine Firewall aushebelt!!