ESXi Host VM VLANs auf NIC tagging

Hallo Leute,

eine Frage bzgl. VMs auf einen ESXi.

Wir nutzen die Firewall Opnsense als VM auf einen ESXi, da wir eine strikte Netztrennung haben mit VLANs müsste ich die Netzwerkkarte der VM (Firewall) tagged werde.

Der ESXi mit 2x 10G SFP+ angebunden ist und hier alle VLANS durch getaggt werden, so dass die Opnsense diese als Netzwerk anerkennen kann.

Leider kann man bei einer VM "nur" 10 NIC hinzufügen, da wir aber mehr als wie 10 VLANs haben müsste ich einige auf einer NIC taggen so dass die OpnSense des VLAN annehmen kann.

Kann mir jemand weiterhelfen wie ich den im ESXi auf der VM NIC mehrere VLANS taggen kann was bereits getaggt vom physikalischen Switch mittels SFP+ kommen?

Danke euch und einen guten Rutsch ins neue Jahr

bg

PS:

ESXi 7.0 wird verwendet auch ein aktueller vCenter ist vorhanden

eine Frage bzgl. VMs auf einen ESXi.

Wir nutzen die Firewall Opnsense als VM auf einen ESXi, da wir eine strikte Netztrennung haben mit VLANs müsste ich die Netzwerkkarte der VM (Firewall) tagged werde.

Der ESXi mit 2x 10G SFP+ angebunden ist und hier alle VLANS durch getaggt werden, so dass die Opnsense diese als Netzwerk anerkennen kann.

Leider kann man bei einer VM "nur" 10 NIC hinzufügen, da wir aber mehr als wie 10 VLANs haben müsste ich einige auf einer NIC taggen so dass die OpnSense des VLAN annehmen kann.

Kann mir jemand weiterhelfen wie ich den im ESXi auf der VM NIC mehrere VLANS taggen kann was bereits getaggt vom physikalischen Switch mittels SFP+ kommen?

Danke euch und einen guten Rutsch ins neue Jahr

bg

PS:

ESXi 7.0 wird verwendet auch ein aktueller vCenter ist vorhanden

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 1663593669

Url: https://administrator.de/forum/esxi-host-vm-vlans-auf-nic-tagging-1663593669.html

Ausgedruckt am: 17.07.2025 um 08:07 Uhr

24 Kommentare

Neuester Kommentar

Moin,

hier dürfte dir geholfen werden:

kb.vmware.com/s/article/1003806 -> Virtual Guest Tagging (VGT)

Gruß

em-pie

hier dürfte dir geholfen werden:

kb.vmware.com/s/article/1003806 -> Virtual Guest Tagging (VGT)

Gruß

em-pie

Zitat von @d.mayer:

Ja genau so habe ich es bis muss aber für jedes VLAN ein NIC auf der VM anlegen, habe aber 18 VLANs und VMware unterstützt pro VM nur 10 NICs.

Daher nützt mir dies leider Nichts.

Ich muss wirklich auf der VM NIC mehre VLANS taggen so dass ich keine 18 NICs in der VM benötige .

Zitat von @148523:

VLAN mit Cisco SG220, ESXIund Pfsense

Sophos Software Appliance UTM - VLAN - CISCO SG Series Switches

VLAN mit Cisco SG220, ESXIund Pfsense

Sophos Software Appliance UTM - VLAN - CISCO SG Series Switches

Ja genau so habe ich es bis muss aber für jedes VLAN ein NIC auf der VM anlegen, habe aber 18 VLANs und VMware unterstützt pro VM nur 10 NICs.

Daher nützt mir dies leider Nichts.

Ich muss wirklich auf der VM NIC mehre VLANS taggen so dass ich keine 18 NICs in der VM benötige .

Du erstellst eine Porgruppe im ESXI und gibts den VLAN Tag 4095 an. Somit erhälst du in deiner VM einen Trunkport und kannst in der VM das Tagging übernehmen.

Hätest du in 2 min googlen finden können ;)

Hier auch nochmal zum nachlesen für den User @148523 VLAN-Tagging Modi @vmware

Zitat von @148523:

VLAN mit Cisco SG220, ESXIund Pfsense

Sophos Software Appliance UTM - VLAN - CISCO SG Series Switches

VLAN mit Cisco SG220, ESXIund Pfsense

Sophos Software Appliance UTM - VLAN - CISCO SG Series Switches

Hilft ihn nicht weiter und ist auch nicht die richtige Antwort.

Hallo,

ich glaube Du machst etwas falsch.

Ich habe bei mir eine pfsense als VM auf einem ESXi 6.7 laufen.

Diese hat 4 Netzwerkkarte.

1 GBit NIC ETH0 = NIC 0 = vSwitch0 = Portgruppe LAN Management

1 GBit NIC ETH1 = NIC 1 = vSwitch1 = Portgruppe WAN1

1 GBit NIC ETH2 = NIC 2 = vSwitch2 = Portgruppe WAN1

10 GBit NIC ETH4 = NIC 3 = vSwitch3 = Portgruppe VLANs

Unter der NIC3 erstellt ich in der pfsense die VLANs.

in ESXi sind nur 4 vSwtiche, Portgruppen und Netzwerke. Also auch nur 4 NICs.

Stefan

ich glaube Du machst etwas falsch.

Ich habe bei mir eine pfsense als VM auf einem ESXi 6.7 laufen.

Diese hat 4 Netzwerkkarte.

1 GBit NIC ETH0 = NIC 0 = vSwitch0 = Portgruppe LAN Management

1 GBit NIC ETH1 = NIC 1 = vSwitch1 = Portgruppe WAN1

1 GBit NIC ETH2 = NIC 2 = vSwitch2 = Portgruppe WAN1

10 GBit NIC ETH4 = NIC 3 = vSwitch3 = Portgruppe VLANs

Unter der NIC3 erstellt ich in der pfsense die VLANs.

in ESXi sind nur 4 vSwtiche, Portgruppen und Netzwerke. Also auch nur 4 NICs.

Stefan

Zitat von @d.mayer:

Wie hast du alle VLANS auf der NIC3 durchgezogen bis zur VM?

Zitat von @StefanKittel:

Hallo,

ich glaube Du machst etwas falsch.

Ich habe bei mir eine pfsense als VM auf einem ESXi 6.7 laufen.

Diese hat 4 Netzwerkkarte.

1 GBit NIC ETH0 = NIC 0 = vSwitch0 = Portgruppe LAN Management

1 GBit NIC ETH1 = NIC 1 = vSwitch1 = Portgruppe WAN1

1 GBit NIC ETH2 = NIC 2 = vSwitch2 = Portgruppe WAN1

10 GBit NIC ETH4 = NIC 3 = vSwitch3 = Portgruppe VLANs

Unter der NIC3 erstellt ich in der pfsense die VLANs.

Stefan

Hallo,

ich glaube Du machst etwas falsch.

Ich habe bei mir eine pfsense als VM auf einem ESXi 6.7 laufen.

Diese hat 4 Netzwerkkarte.

1 GBit NIC ETH0 = NIC 0 = vSwitch0 = Portgruppe LAN Management

1 GBit NIC ETH1 = NIC 1 = vSwitch1 = Portgruppe WAN1

1 GBit NIC ETH2 = NIC 2 = vSwitch2 = Portgruppe WAN1

10 GBit NIC ETH4 = NIC 3 = vSwitch3 = Portgruppe VLANs

Unter der NIC3 erstellt ich in der pfsense die VLANs.

Stefan

Wie hast du alle VLANS auf der NIC3 durchgezogen bis zur VM?

Liest du auch, was man dir schreibt?

Kollege StefanKittel und ich haben geschrieben, dass du die Portgruppe mit VLAN 4095 taggen musst !

Zitat von @d.mayer:

Wie hast du alle VLANS auf der NIC3 durchgezogen bis zur VM?

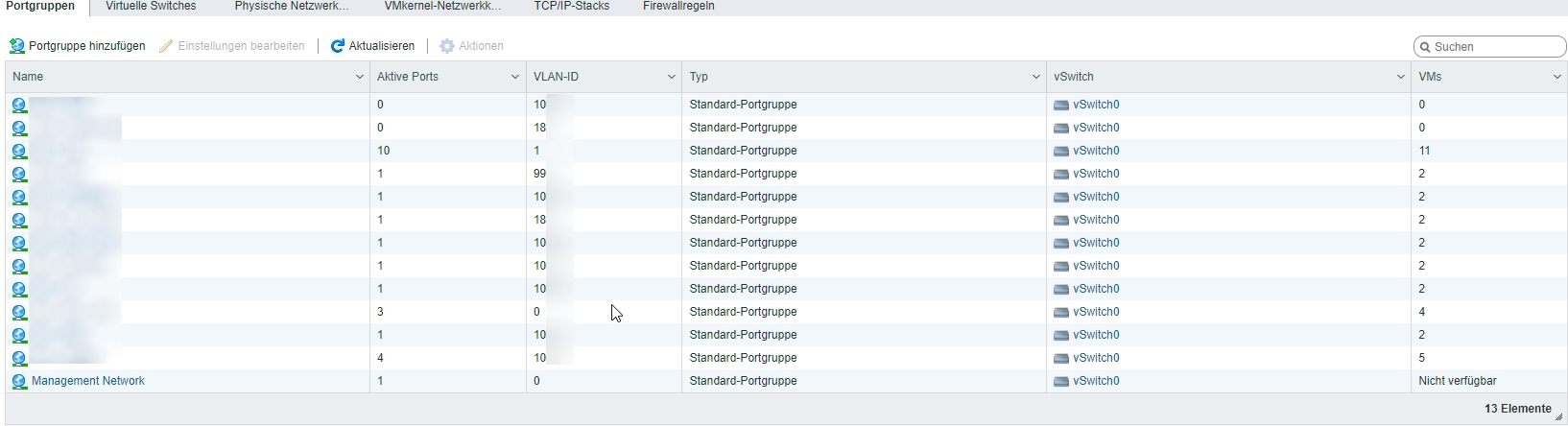

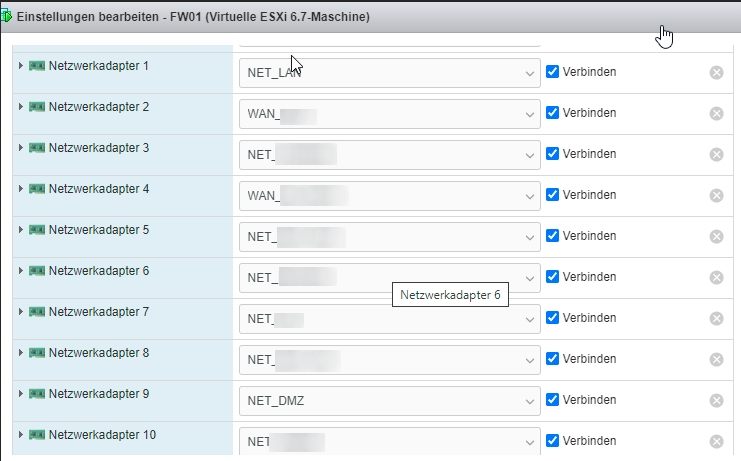

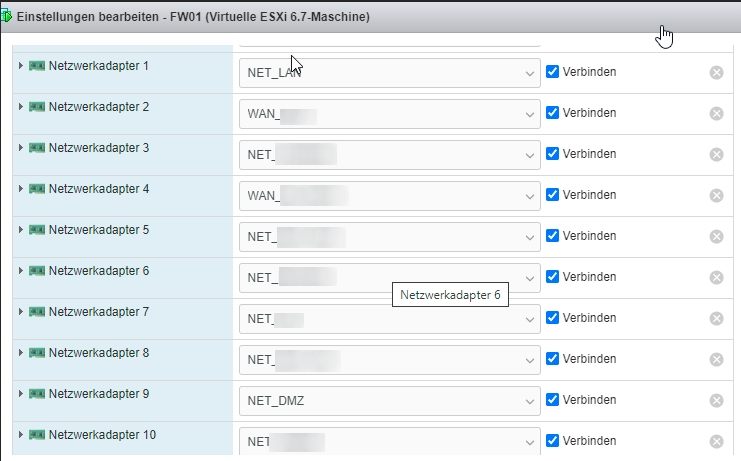

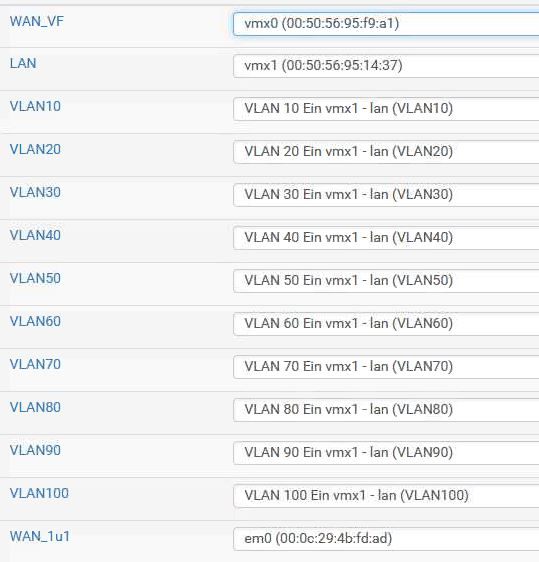

Meine ESXi und VM konfig schaut so aus:

Leider gehen mir jetzt die NICs auf der FW01 als VM aus

Zitat von @StefanKittel:

Hallo,

ich glaube Du machst etwas falsch.

Ich habe bei mir eine pfsense als VM auf einem ESXi 6.7 laufen.

Diese hat 4 Netzwerkkarte.

1 GBit NIC ETH0 = NIC 0 = vSwitch0 = Portgruppe LAN Management

1 GBit NIC ETH1 = NIC 1 = vSwitch1 = Portgruppe WAN1

1 GBit NIC ETH2 = NIC 2 = vSwitch2 = Portgruppe WAN1

10 GBit NIC ETH4 = NIC 3 = vSwitch3 = Portgruppe VLANs

Unter der NIC3 erstellt ich in der pfsense die VLANs.

Stefan

Hallo,

ich glaube Du machst etwas falsch.

Ich habe bei mir eine pfsense als VM auf einem ESXi 6.7 laufen.

Diese hat 4 Netzwerkkarte.

1 GBit NIC ETH0 = NIC 0 = vSwitch0 = Portgruppe LAN Management

1 GBit NIC ETH1 = NIC 1 = vSwitch1 = Portgruppe WAN1

1 GBit NIC ETH2 = NIC 2 = vSwitch2 = Portgruppe WAN1

10 GBit NIC ETH4 = NIC 3 = vSwitch3 = Portgruppe VLANs

Unter der NIC3 erstellt ich in der pfsense die VLANs.

Stefan

Wie hast du alle VLANS auf der NIC3 durchgezogen bis zur VM?

Meine ESXi und VM konfig schaut so aus:

Leider gehen mir jetzt die NICs auf der FW01 als VM aus

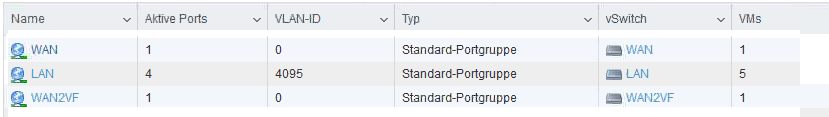

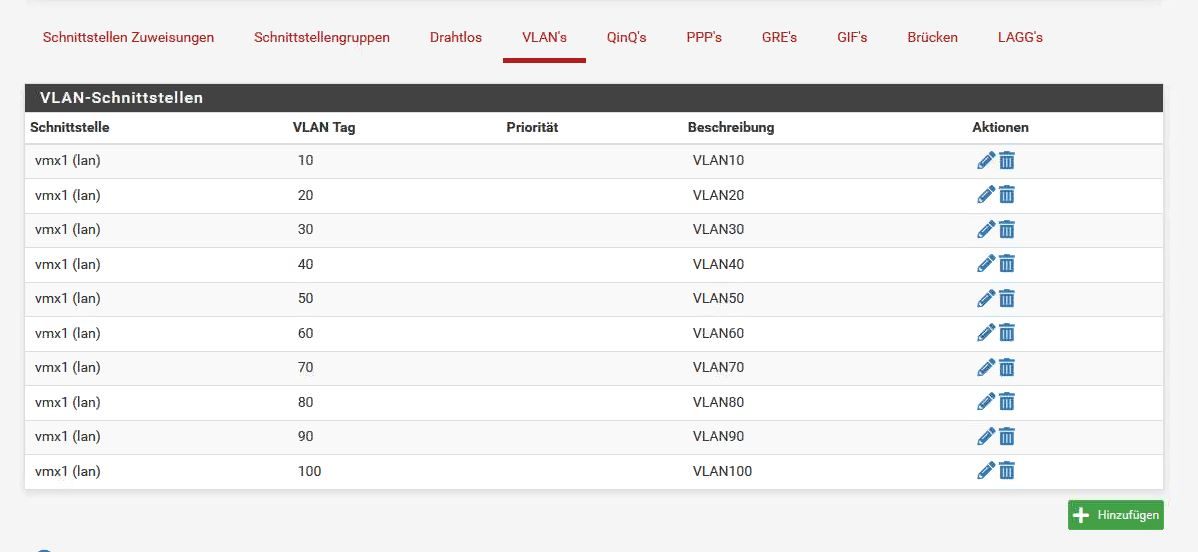

Am vSwitch ein neues VLAN mit der ID 4095 anlegen, Name: NET_TAGGED

an deiner VM schmeisst du z.B. die DMZ raus, fügst NET_TAGGED hinzu, und legst innerhalb des GuestOS (pfSense) dann eine VLAN-ID auf dein neues/ altes Interface

Gruß

em-pie

Hallo!

Gerne möchte ich den Beitrag nochmal eröffnen da ich mich aktuell vor dem gleichen Problem sehe.

Ich habe einen ESXi welcher aktuell leider nur mit einem vSwitch angebunden ist. Dort gibt es die Portgruppe Management Network, diese ist für den Host selber. Weiter gibt es noch die Portgruppe VM Network für die virtuellen Maschinen.

Nun habe ich eine weitere Portgruppe mit dem Namen VLANs erstellt und dieser die VLAN-ID 4095 zugewiesen.

Mir ist nun nicht ganz klar wie viele NICs ich der OPNSense nun wirklich zuweisen muss.

Aktuell sieht das Setup der OPNSense so aus:

WAN: vmx0 (Public IP)

LAN: vmx1 (Management, 192.168.1.1/24)

OPT: VLANs (192.168.10.1/24)

Die virtuelle Maschine ist auf dem ESXi ebenfalls der Portgruppe VLANs zugeordnet und bekommt auch eine IP-Adresse. Woher aber weiß die virtuelle Maschine welche das richtige VLAN ist wenn auf der OPNSense weitere VLANs angelegt werden?

Muss im ESXi nun noch eine weitere Portgruppe angelegt werden für z. B. VLAN-ID 10?

Vielleicht nochmal meine grundsätzliche Anforderung:

Mehrere VLANs über die OPNSense abzubilden welche untereinander nicht kommunizieren dürfen. Dahinter die virtuellen Maschinen um eine saubere Trennung zu bekommen.

Ich hoffe ich konnte mich verständlich ausdrücken.

Gerne möchte ich den Beitrag nochmal eröffnen da ich mich aktuell vor dem gleichen Problem sehe.

Ich habe einen ESXi welcher aktuell leider nur mit einem vSwitch angebunden ist. Dort gibt es die Portgruppe Management Network, diese ist für den Host selber. Weiter gibt es noch die Portgruppe VM Network für die virtuellen Maschinen.

Nun habe ich eine weitere Portgruppe mit dem Namen VLANs erstellt und dieser die VLAN-ID 4095 zugewiesen.

Mir ist nun nicht ganz klar wie viele NICs ich der OPNSense nun wirklich zuweisen muss.

Aktuell sieht das Setup der OPNSense so aus:

WAN: vmx0 (Public IP)

LAN: vmx1 (Management, 192.168.1.1/24)

OPT: VLANs (192.168.10.1/24)

Die virtuelle Maschine ist auf dem ESXi ebenfalls der Portgruppe VLANs zugeordnet und bekommt auch eine IP-Adresse. Woher aber weiß die virtuelle Maschine welche das richtige VLAN ist wenn auf der OPNSense weitere VLANs angelegt werden?

Muss im ESXi nun noch eine weitere Portgruppe angelegt werden für z. B. VLAN-ID 10?

Vielleicht nochmal meine grundsätzliche Anforderung:

Mehrere VLANs über die OPNSense abzubilden welche untereinander nicht kommunizieren dürfen. Dahinter die virtuellen Maschinen um eine saubere Trennung zu bekommen.

Ich hoffe ich konnte mich verständlich ausdrücken.

Ein Bild sagt mehr als 1000 Worte...:

VLAN mit Cisco SG220, ESXIund Pfsense

Sophos Software Appliance UTM - VLAN - CISCO SG Series Switches

VLAN mit Cisco SG220, ESXIund Pfsense

Sophos Software Appliance UTM - VLAN - CISCO SG Series Switches

woher die virtuelle Maschine nun weiß in welches VLAN sie gehört?

Sieh dir doch die Bilder an, da ist es doch eindeutig abgebildet. Das mit dem Wald stimmt schon... Als erstes richtest du im vSwitch eine Port Gruppe mit einem VLAN Tag(s) deiner Wahl an. Die Portgruppe bestimmt in welchem tagged VLAN der vSwitch Port arbeitet.

Als Besonderheit bei ESXi ist das VLAN 4095 zu sehen denn das bestimmt den UNtagged Traffic, ist also quasi sowas wie das native oder PVID VLAN !

Zitat von @148523:

Als Besonderheit bei ESXi ist das VLAN 4095 zu sehen denn das bestimmt den UNtagged Traffic, ist also quasi sowas wie das native oder PVID VLAN !

Als Besonderheit bei ESXi ist das VLAN 4095 zu sehen denn das bestimmt den UNtagged Traffic, ist also quasi sowas wie das native oder PVID VLAN !

Wat?

@pianoman82: Also grds. kannst du es so machen wie aqui es beschrieben hat, aber an der Stelle muss ich ihm ausnahmsweise mal widersprechen. Du brauchst nur eine Portgruppe mit der VLAN ID 4095.

Auf der OPNSense richtest du dann VLAN Schnittstellen ein auf dieser Schnittstelle des ESX. Damit brauchst du auf dem ESX keine weiteren VLAN erstellen.

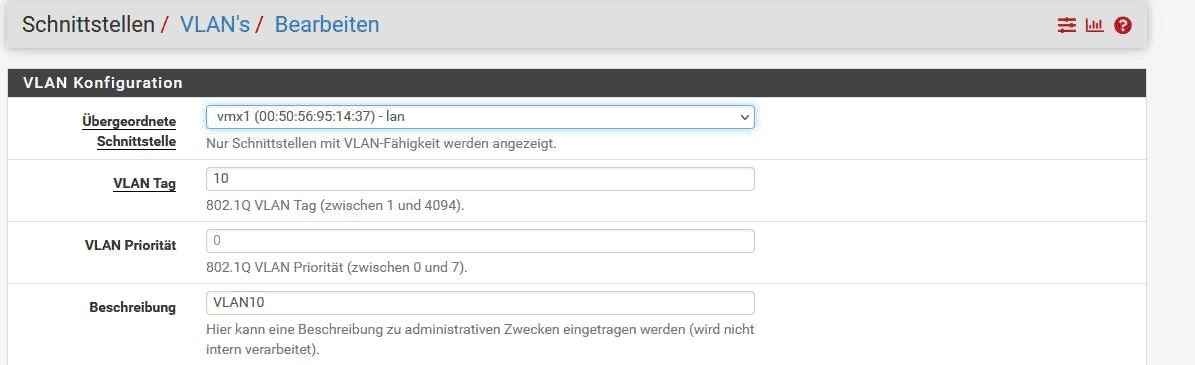

Hier ein paar Screens - sind aber von der PFSense - ist auf der OPNSense identisch

Beispiel einer VLAN-Schnittstelle

Das Problem ist nämlich, dass du z.b. die Zahl der VLAN die ich brauche nicht anlegen kannst, wenn du auf dem ESX für jedes VLAN eine Portgruppe erstellst und in der VM einbindest. Da ist bei 8 schluss.

Grüße

Zitat von @pianoman82:

OK, aber weise ich der OPNSense dann die Portgruppe mit VLAN ID 4095 zu und der VM die Portgruppe mit VLAN-ID 10?

OK, aber weise ich der OPNSense dann die Portgruppe mit VLAN ID 4095 zu und der VM die Portgruppe mit VLAN-ID 10?

Nein, in OPNsense legst du natürlich jedes VLAN als Interface mit der entsprechenden VLAN ID an.

Ist ja irgendwie auch ganz logisches. Das VLAN 4095 dient nur dafür, dass du einen Trunk Port an OPNsense „weitergibst“