Exchange 2019 CU2 zu CU11 Upgrade

Hallo Zusammen

Im März dieses Jahr habe ich die Meldung erhalten vom Hafnium Exploit kurz darauf habe ich den Server vom letzten Monat wiederhergestellt und die Sicherheitsupdates durchgeführt. ProxyLogon Test ergab keine Exploits. Soweit alles gut, nun habe ich letzte Woche wieder ein Test durchgeführt und tatsächlich kam eine Meldung mit dem Exploit.

Durch die Ergebnisse habe ich dann beschlossen den Server mit Exchange komplett zu löschen, Windows Server neu zu installieren und Exchange wieder zu restoren.

Mit dem Befehl: (Setup.exe /IAcceptExchangeServerLicenseTerms /Mode:RecoverServer) konnte ich den Exchange wiederherstellen.

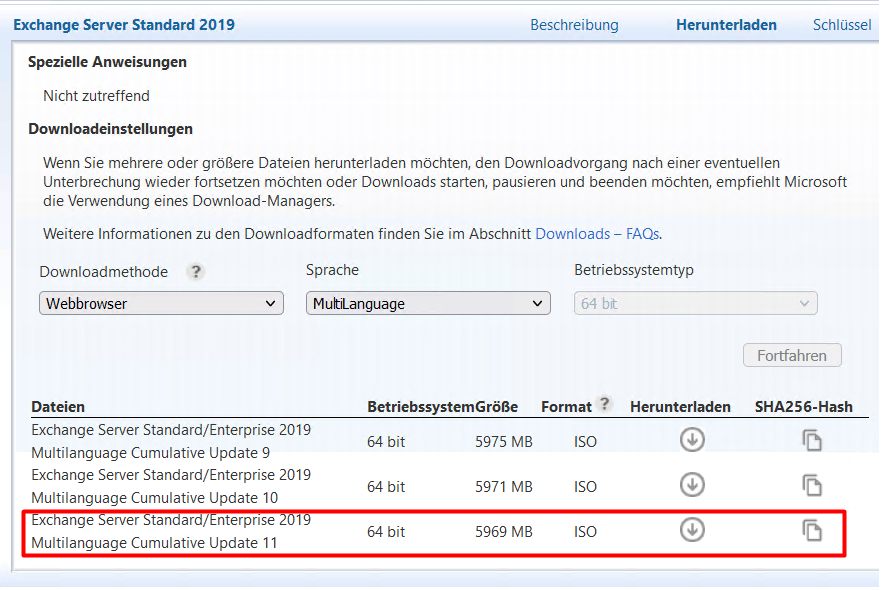

Die ISO dazu habe ich direkt bei MSDN/VSLC heruntergeladen: Exchange Server Standard/Enterprise 2019 Multilanguage Cumulative Update 11

Exchange wurde korrekt installiert und die Zertifikate sowie Virtuellen Verzeichnise etc. sind auch allesamt eingerichtet.

Beim durchführen des HealthChecker zeigt mir das Script jedoch immernoch das ich mit CU2 unterwegs bin und die meisten Sicherheitsupdates nicht installiert sind.

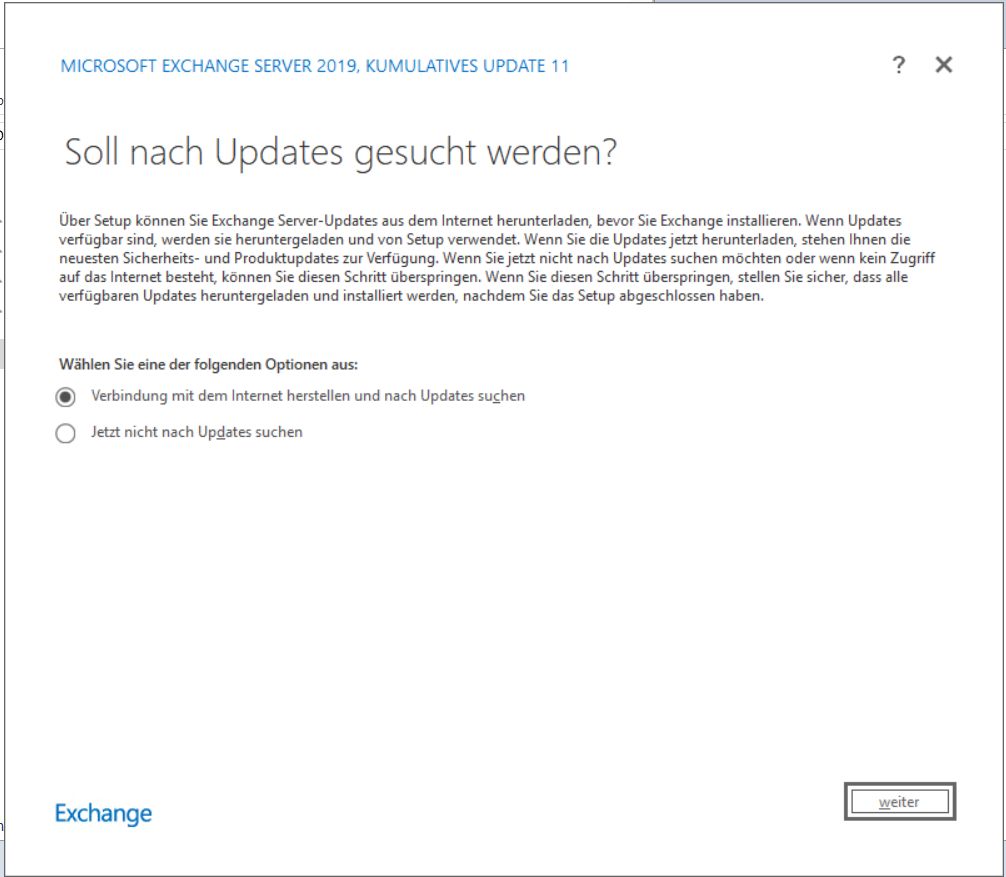

Nichtsdestotrotz habe ich die ISO Cumulative Update 11 for Exchange Server 2019 heruntergeladen : microsoft.com/en-us/download/details.aspx?id=103477 und versucht das Upgrade durchzuführen.

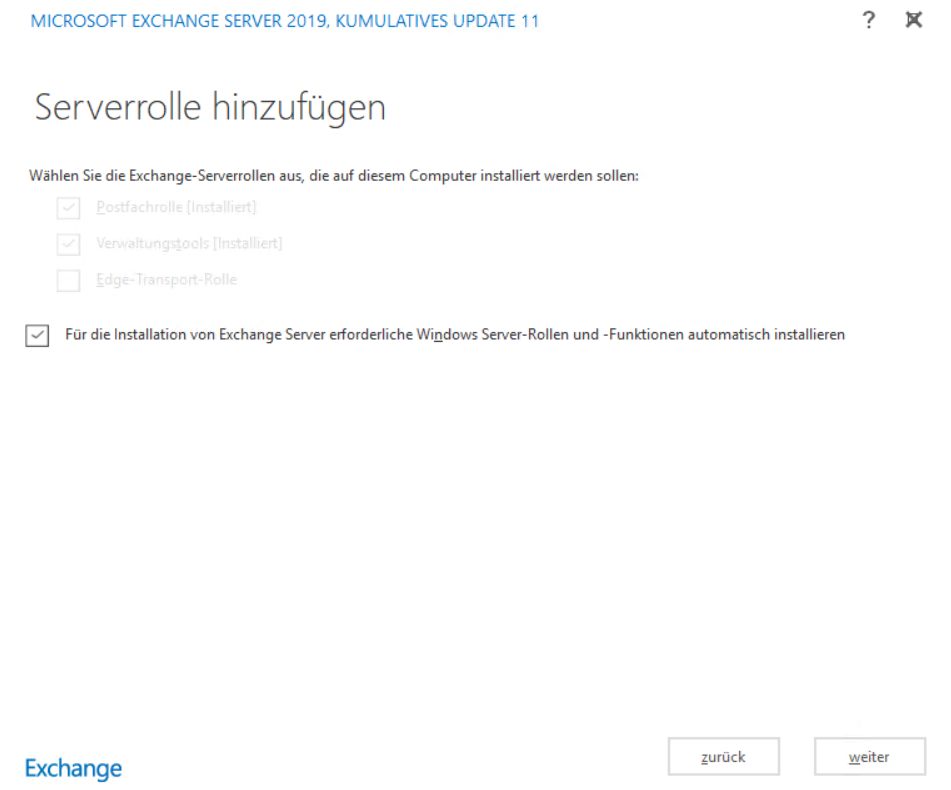

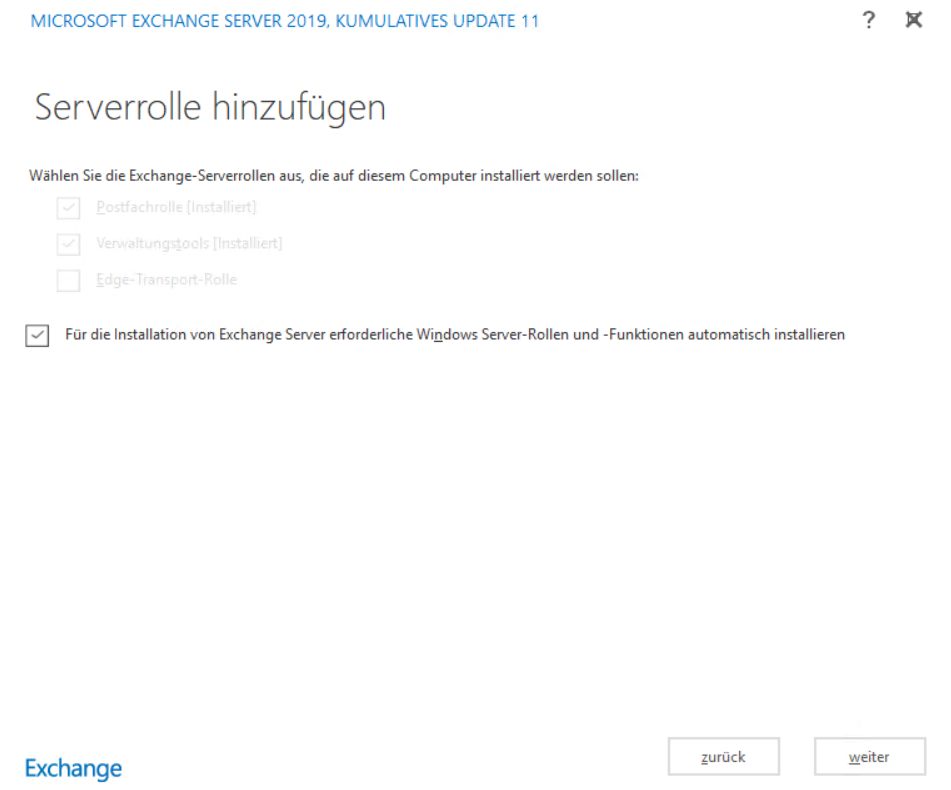

Hier erscheint dann die Meldung : Serverrolle hinzufügen und Weiter Button ist grau markiert.

Fehlt hier noch die Rolle oder was ist hier das Problem ?

Folgende Pakete sind wurden installiert:

NET Framework 4.8, Visual C++ Redistributable Package für Visual Studio 2012 / 2013, IIS URL Rewrite Module, Unified Communications Managed API 4.0, sowie die folgenden Feature: Server-Media-Foundation, NET-Framework-45-Features, RPC-over-HTTP-proxy, RSAT-Clustering, RSAT-Clustering-CmdInterface, RSAT-Clustering-Mgmt, RSAT-Clustering-PowerShell, WAS-Process-Model, Web-Asp-Net45, Web-Basic-Auth, Web-Client-Auth, Web-Digest-Auth, Web-Dir-Browsing, Web-Dyn-Compression, Web-Http-Errors, Web-Http-Logging, Web-Http-Redirect, Web-Http-Tracing, Web-ISAPI-Ext, Web-ISAPI-Filter, Web-Lgcy-Mgmt-Console, Web-Metabase, Web-Mgmt-Console, Web-Mgmt-Service, Web-Net-Ext45, Web-Request-Monitor, Web-Server, Web-Stat-Compression, Web-Static-Content, Web-Windows-Auth, Web-WMI, Windows-Identity-Foundation, RSAT-ADDS

Vielen herzlichen Dank.

Gruss Syosse

Viel

Im März dieses Jahr habe ich die Meldung erhalten vom Hafnium Exploit kurz darauf habe ich den Server vom letzten Monat wiederhergestellt und die Sicherheitsupdates durchgeführt. ProxyLogon Test ergab keine Exploits. Soweit alles gut, nun habe ich letzte Woche wieder ein Test durchgeführt und tatsächlich kam eine Meldung mit dem Exploit.

Durch die Ergebnisse habe ich dann beschlossen den Server mit Exchange komplett zu löschen, Windows Server neu zu installieren und Exchange wieder zu restoren.

Mit dem Befehl: (Setup.exe /IAcceptExchangeServerLicenseTerms /Mode:RecoverServer) konnte ich den Exchange wiederherstellen.

Die ISO dazu habe ich direkt bei MSDN/VSLC heruntergeladen: Exchange Server Standard/Enterprise 2019 Multilanguage Cumulative Update 11

Exchange wurde korrekt installiert und die Zertifikate sowie Virtuellen Verzeichnise etc. sind auch allesamt eingerichtet.

Beim durchführen des HealthChecker zeigt mir das Script jedoch immernoch das ich mit CU2 unterwegs bin und die meisten Sicherheitsupdates nicht installiert sind.

Nichtsdestotrotz habe ich die ISO Cumulative Update 11 for Exchange Server 2019 heruntergeladen : microsoft.com/en-us/download/details.aspx?id=103477 und versucht das Upgrade durchzuführen.

Hier erscheint dann die Meldung : Serverrolle hinzufügen und Weiter Button ist grau markiert.

Fehlt hier noch die Rolle oder was ist hier das Problem ?

Folgende Pakete sind wurden installiert:

NET Framework 4.8, Visual C++ Redistributable Package für Visual Studio 2012 / 2013, IIS URL Rewrite Module, Unified Communications Managed API 4.0, sowie die folgenden Feature: Server-Media-Foundation, NET-Framework-45-Features, RPC-over-HTTP-proxy, RSAT-Clustering, RSAT-Clustering-CmdInterface, RSAT-Clustering-Mgmt, RSAT-Clustering-PowerShell, WAS-Process-Model, Web-Asp-Net45, Web-Basic-Auth, Web-Client-Auth, Web-Digest-Auth, Web-Dir-Browsing, Web-Dyn-Compression, Web-Http-Errors, Web-Http-Logging, Web-Http-Redirect, Web-Http-Tracing, Web-ISAPI-Ext, Web-ISAPI-Filter, Web-Lgcy-Mgmt-Console, Web-Metabase, Web-Mgmt-Console, Web-Mgmt-Service, Web-Net-Ext45, Web-Request-Monitor, Web-Server, Web-Stat-Compression, Web-Static-Content, Web-Windows-Auth, Web-WMI, Windows-Identity-Foundation, RSAT-ADDS

Vielen herzlichen Dank.

Gruss Syosse

Viel

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 1405316434

Url: https://administrator.de/forum/exchange-2019-cu2-zu-cu11-upgrade-1405316434.html

Ausgedruckt am: 17.07.2025 um 10:07 Uhr

7 Kommentare

Neuester Kommentar

Hi,

war mir aufgefallen ist:

Seit September gibt es den Befehl

nicht mehr.

Der heißt jetzt

bzw.

Siehe: docs.microsoft.com/en-us/exchange/plan-and-deploy/deploy-new-ins ...

Vor jedem CU-Update erstmal (hier wirklich die richtige .exe wählen!)

setup.exe /PrepareAD

und

setup.exe /PrepareSchema

laufen lassen. Außerdem natürlich prüfen welches .NET benötigt wird.

Gruß

Drohnald

war mir aufgefallen ist:

Seit September gibt es den Befehl

/IAcceptExchangeServerLicenseTermsDer heißt jetzt

/IAcceptExchangeServerLicenseTerms_DiagnosticDataON/IAcceptExchangeServerLicenseTerms_DiagnosticDataOFFSiehe: docs.microsoft.com/en-us/exchange/plan-and-deploy/deploy-new-ins ...

Vor jedem CU-Update erstmal (hier wirklich die richtige .exe wählen!)

setup.exe /PrepareAD

und

setup.exe /PrepareSchema

laufen lassen. Außerdem natürlich prüfen welches .NET benötigt wird.

Gruß

Drohnald