Fehlerhafte Logins versenden

Guten Abend Zusammen,

kurze Frage, gibt es ein simples Tool das man auf dem Domain Controller laufenlassen kann der mir z.B. Fehlerhafte Logins von Domain User per Mail zuschickt?

Danke!

kurze Frage, gibt es ein simples Tool das man auf dem Domain Controller laufenlassen kann der mir z.B. Fehlerhafte Logins von Domain User per Mail zuschickt?

Danke!

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 91219553896

Url: https://administrator.de/forum/fehlerhafte-logins-versenden-91219553896.html

Ausgedruckt am: 31.07.2025 um 00:07 Uhr

21 Kommentare

Neuester Kommentar

Bei jedem falsch eintippen eines Passwords ne Mail? Dann lieber Account nach x Fehlern sperren und dann über einen Eventlog Trigger benachrichtigen lassen:

ActiveDirectory Benachrichtigung

Das obige geht aber auch über die Eventlogtrigger, nur die passenden Events rausfiltern ...

Gruß sid.

ActiveDirectory Benachrichtigung

Das obige geht aber auch über die Eventlogtrigger, nur die passenden Events rausfiltern ...

Gruß sid.

Nabend.

Du informierst aber alle Admins bzw. Mitarbeitenden über die Maßnahme, oder?

Denn ein eventuell vorhandener Betriebsrat könnte hier schnell etwas allergisch reagieren (Stichwort: Leistungsüberwachung).

Ich bin hier bei @7907292512 und würde nur mit der Benachrichtigung bei Sperrung arbeiten.

Gruß

Marc

Du informierst aber alle Admins bzw. Mitarbeitenden über die Maßnahme, oder?

Denn ein eventuell vorhandener Betriebsrat könnte hier schnell etwas allergisch reagieren (Stichwort: Leistungsüberwachung).

Ich bin hier bei @7907292512 und würde nur mit der Benachrichtigung bei Sperrung arbeiten.

Gruß

Marc

Wenn nur du diese Zugänge kennst und vielleicht auch mittels MFA abgesichert hast, dann passt das doch.

Wenn sich jemand anmeldet und du eine Mail bekommst, dann ist ja schon eine Kompromittierung geschehen, welche weitreichende Folgen haben kann (z.B. alle Kennwörter der Mitglieder der Domänen-Admins geändert).

Besser alle Admin Konten mittels MFA sichern und entsprechend sicherstellen, dass keine Zugänge an Dritte gelangen.

Kennwörter sollten entsprechend komplex sein, dass ein "Erraten" unmöglich ist.

Gruß

Marc

Wenn sich jemand anmeldet und du eine Mail bekommst, dann ist ja schon eine Kompromittierung geschehen, welche weitreichende Folgen haben kann (z.B. alle Kennwörter der Mitglieder der Domänen-Admins geändert).

Besser alle Admin Konten mittels MFA sichern und entsprechend sicherstellen, dass keine Zugänge an Dritte gelangen.

Kennwörter sollten entsprechend komplex sein, dass ein "Erraten" unmöglich ist.

Gruß

Marc

Du musst dir MFA ja nicht über einen Internetdienst realisieren. Eine Smartcard würde es auch tun, die braucht kein Internet. Sogar eine virtuelle, völlig kostenlose.

Als Fallback gibt es immer das System-Konto des DCs mit dem man sämtliche andere Konten beherrscht. Oder das eingebaute, oft deaktivierte Konto "Administrator".

Als Fallback gibt es immer das System-Konto des DCs mit dem man sämtliche andere Konten beherrscht. Oder das eingebaute, oft deaktivierte Konto "Administrator".

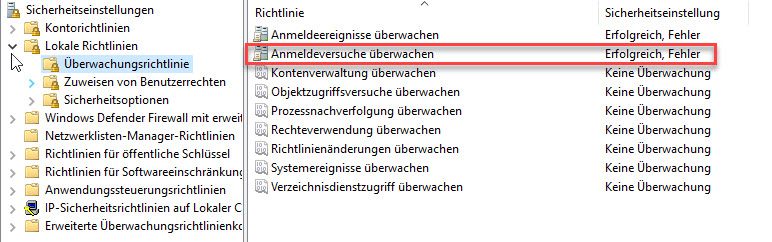

Moin @Tobi-2001,

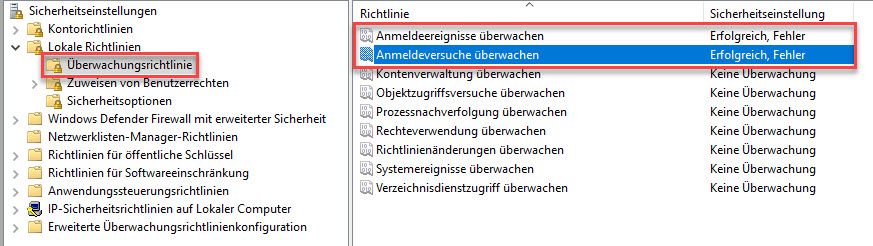

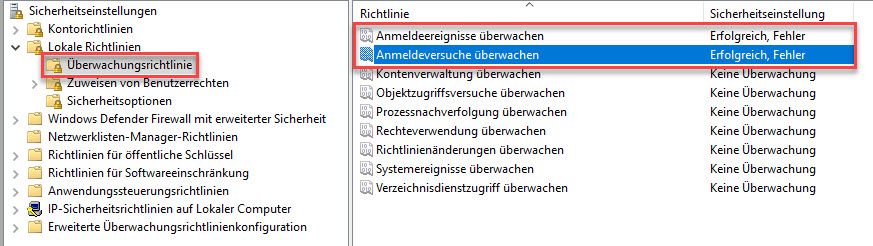

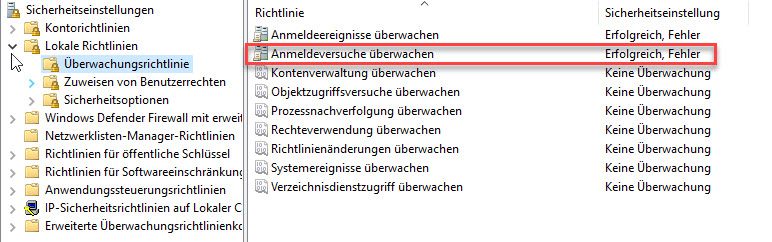

damit (fehlerhafte) Logins von Domain User in den Eventlogs sauber erscheinen, muss meines Wissens nach auf den DC's zuerst die folgende Richtlinie gesetzt werden.

Gruss Alex

damit (fehlerhafte) Logins von Domain User in den Eventlogs sauber erscheinen, muss meines Wissens nach auf den DC's zuerst die folgende Richtlinie gesetzt werden.

Gruss Alex

Moin @Tobi-2001,

erstmal im Vorfeld.

Du hast hier aus Sicherheitssicht ein sehr interessantes Thema, sprich das "Login Auditing" angesprochen, das sicherlich und leider die wenigsten wirklich auf dem Schirm haben.

Ich bin ehrlich gesagt sehr froh darüber, dass du es hier angesprochen und dadurch dem einen oder anderen überhaupt Bewusstsein gemacht hast, dass hier auf jeden Fall Handlungsbedarf besteht! 👍👍👍

Aber ... wir müssen das Ganze fürchte ich dennoch etwas "leiser" besprechen, weil bei solchen Dingen, erfahrungsgemäss die Datenschutzwadenbeisserle gerne anfangen noch künstlicher rum zu spinnen, als viele davon es eh schon tun. 🤪

Was die Lösung dieses Themas angeht, so fängt die Bandbreite bei unseren Kunden leider bei genau 0 an und hört bei einem PAM von z.B. von CyberArk, sprich die "crem de la creme" Lösung auf. 🙃

Man kann solche Ereignisse z.B. aber auch mit mit so gut wie jeder klassischen Monitoring-Lösung, wie z.B. PRTG, WhatsUp Gold, Nagios & Co automatisiert überwachen und über diese auch entsprechend allarmieren. 😉

By the Way, hast du die fehlerhaften Kerberos Anmeldungen auch schon im Blick?

Gruss Alex

erstmal im Vorfeld.

Du hast hier aus Sicherheitssicht ein sehr interessantes Thema, sprich das "Login Auditing" angesprochen, das sicherlich und leider die wenigsten wirklich auf dem Schirm haben.

Ich bin ehrlich gesagt sehr froh darüber, dass du es hier angesprochen und dadurch dem einen oder anderen überhaupt Bewusstsein gemacht hast, dass hier auf jeden Fall Handlungsbedarf besteht! 👍👍👍

Aber ... wir müssen das Ganze fürchte ich dennoch etwas "leiser" besprechen, weil bei solchen Dingen, erfahrungsgemäss die Datenschutzwadenbeisserle gerne anfangen noch künstlicher rum zu spinnen, als viele davon es eh schon tun. 🤪

Habt Ihr eigentlich bei euch auch ein Taskplaner der die Fehlerhaften Zugriffe verschickt, oder wie macht Ihr das?

Was die Lösung dieses Themas angeht, so fängt die Bandbreite bei unseren Kunden leider bei genau 0 an und hört bei einem PAM von z.B. von CyberArk, sprich die "crem de la creme" Lösung auf. 🙃

Man kann solche Ereignisse z.B. aber auch mit mit so gut wie jeder klassischen Monitoring-Lösung, wie z.B. PRTG, WhatsUp Gold, Nagios & Co automatisiert überwachen und über diese auch entsprechend allarmieren. 😉

By the Way, hast du die fehlerhaften Kerberos Anmeldungen auch schon im Blick?

Gruss Alex

Moin @radiogugu,

und aus welchem Grund?

Wir Admins sind meiner Ansicht nach zu solche Massnahmen grundsätzlich eher verpflichtet, damit wir die Sicherheit der IT-Umgebungen die wir betreuen auch anständig gewährleisten können.

Dagegen hilft meiner Erfahrung nach ein bisschen DSGVO + BSI gut als Antiallergikum. 😁

Sprich, sobald der Betriebsrat begreift, dass solche Dinge primär dem Schutz der Mitarbeiter dienen

und vor allem, dass das Unterlassen solcher Dinge, die Mitarbeiter eher in zusätzliche Gefahr bringt,

schwellen die ganz schnell von alleine wieder ab. 🤪

Gruss Alex

Du informierst aber alle Admins bzw. Mitarbeitenden über die Maßnahme, oder?

und aus welchem Grund?

Wir Admins sind meiner Ansicht nach zu solche Massnahmen grundsätzlich eher verpflichtet, damit wir die Sicherheit der IT-Umgebungen die wir betreuen auch anständig gewährleisten können.

Denn ein eventuell vorhandener Betriebsrat könnte hier schnell etwas allergisch reagieren (Stichwort: Leistungsüberwachung).

Dagegen hilft meiner Erfahrung nach ein bisschen DSGVO + BSI gut als Antiallergikum. 😁

Sprich, sobald der Betriebsrat begreift, dass solche Dinge primär dem Schutz der Mitarbeiter dienen

und vor allem, dass das Unterlassen solcher Dinge, die Mitarbeiter eher in zusätzliche Gefahr bringt,

schwellen die ganz schnell von alleine wieder ab. 🤪

Gruss Alex

Moin @Tobi-2001,

👍👍👍, ist es auch!

Aber die meisten kleinen haben dafür entweder keine Kapazitäten und oder keine Kompetenzen.

Du siehst ja selber, dass das nur mit Bordmitteln, nicht ganz so einfach ist. 😔

Wenn du vor allem was kleines überschaubares und nur für diesen Zweck benötigst, dann ist Powershell und Taskplaner wahrscheinlich momentan tatsächlich die beste Lösung.

Alle anderen fertigen Lösungen die ich bisher zu diesem Thema gesehen habe, sind nicht nur für das "Login Auditing" ausgelegt und kosten teilweise auch richtig Asche.

Dann solltest du die Ereignisse mit der ID "4771", aber auch im Auge behalten. 😉

Ja, MS ist definitiv die unendlichste und mittlerweile sehr oft auch eine sehr unangenehme Geschichte. 😔

Gruss Alex

Das Thema "Login Auditing" finde ich auch in kleinen Umgebungen wie bei mir relevant.

👍👍👍, ist es auch!

Aber die meisten kleinen haben dafür entweder keine Kapazitäten und oder keine Kompetenzen.

Du siehst ja selber, dass das nur mit Bordmitteln, nicht ganz so einfach ist. 😔

Die Tools "PRTG & Nagios" sind mir bekannt, aber ich dachte hier an etwas kleines überschaubares, was wirklich nur das Senden von fehlerhaften Logins betrifft, sei es RDP oder OS.

Vielleicht bin ich wirklich mit Powershell und Taskplaner hier besser bedient?!

Vielleicht bin ich wirklich mit Powershell und Taskplaner hier besser bedient?!

Wenn du vor allem was kleines überschaubares und nur für diesen Zweck benötigst, dann ist Powershell und Taskplaner wahrscheinlich momentan tatsächlich die beste Lösung.

Alle anderen fertigen Lösungen die ich bisher zu diesem Thema gesehen habe, sind nicht nur für das "Login Auditing" ausgelegt und kosten teilweise auch richtig Asche.

Und nein, Kerberos Anmeldungen habe ich nicht immer im Blick, zumindest nicht so oft. Ich habe einmal alle Anmeldungen durchgeschaut um sicher zu sein, das alles über Kerberos (anstatt über NTLM) läuft.

Dann solltest du die Ereignisse mit der ID "4771", aber auch im Auge behalten. 😉

Ich denke das ist eine Unendliche Geschichte, da MS hier ständig Sachen anpasst, hinzufügt oder rausschmeißt, man muss sich immer wieder damit befassen...

Ja, MS ist definitiv die unendlichste und mittlerweile sehr oft auch eine sehr unangenehme Geschichte. 😔

Gruss Alex

Moin @Tobi-2001,

das muss ich mir mal in Ruhe anschauen.

Du hast mir mit deinem Post übrigens mittlerweile auch einen haufen "Spass" beschert.

Ich habe jetzt bei einige Kunden die Login Protokollierung sauber aktiviert, auch für Kerberos.

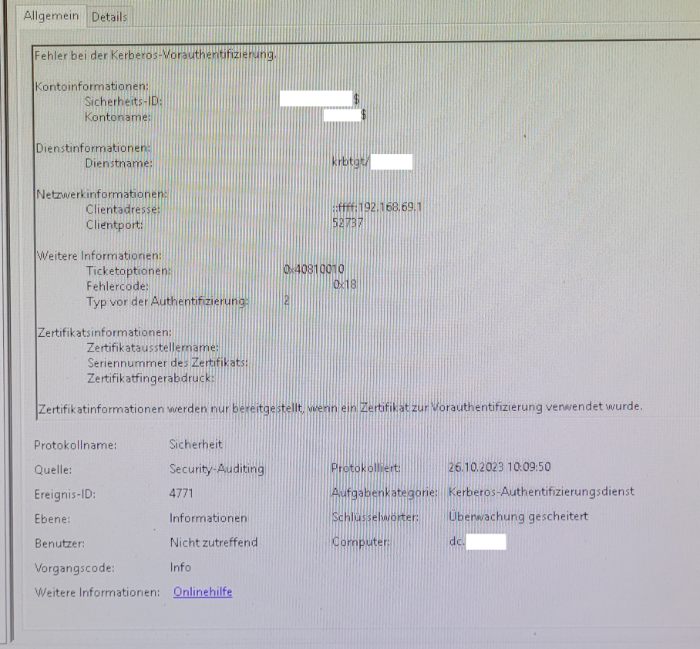

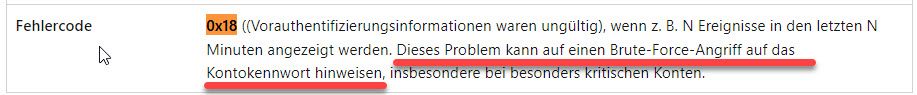

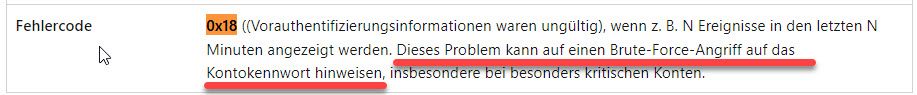

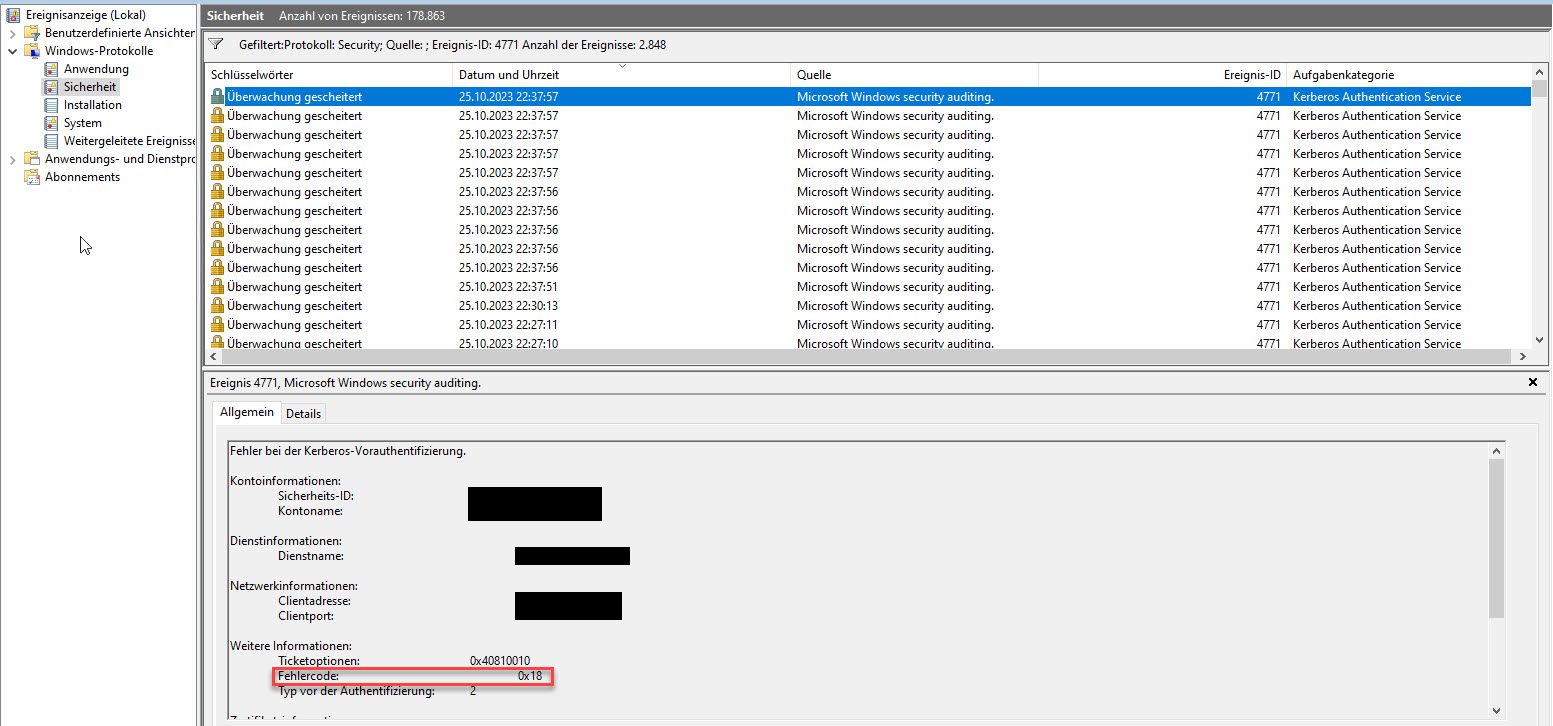

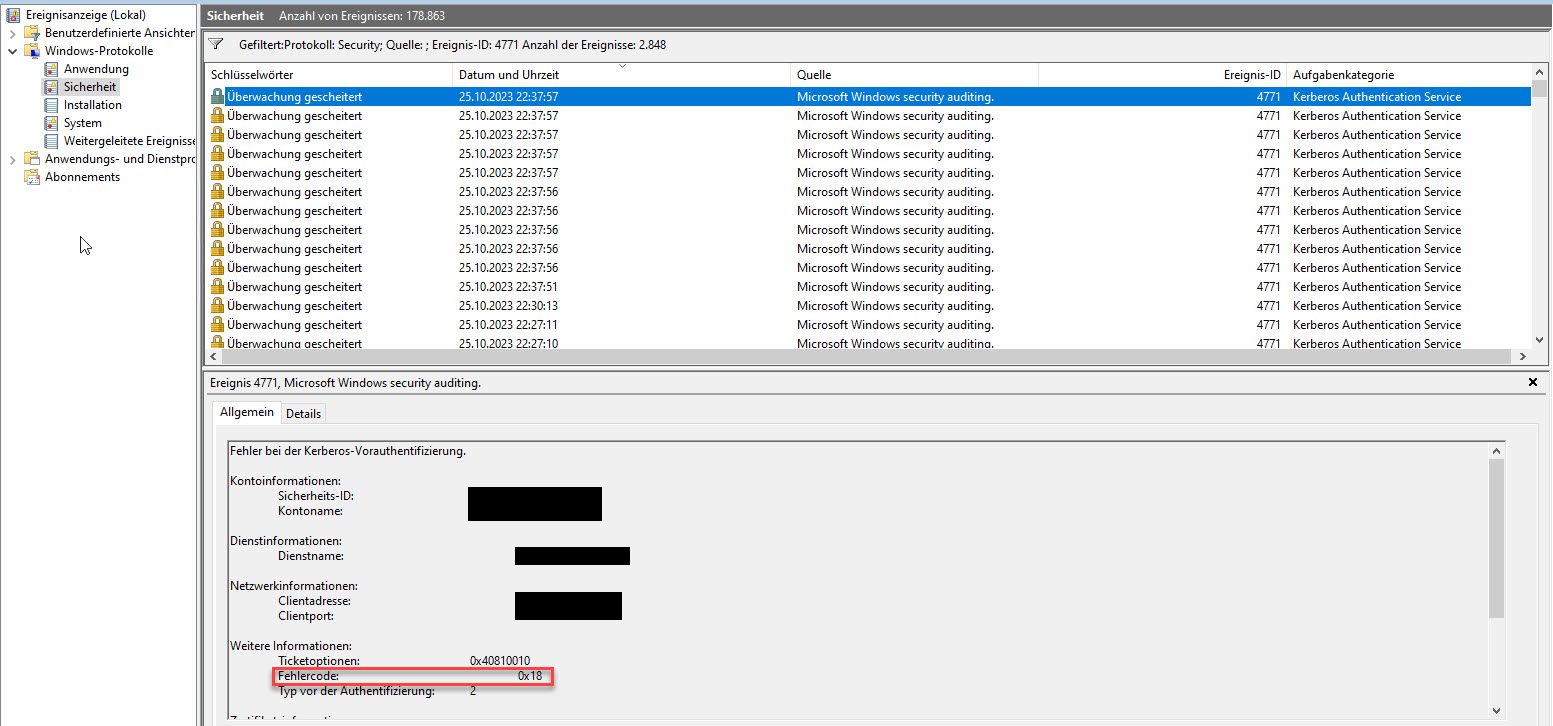

Und siehe da, bei einigen davon sehe ich von einigen Workstations sehr exzessive Kerberos Fehlanmeldungen ID 4771 mit Fehlercode 0x18.

Und Microsoft selbst schreibt in ihrer Doku zu diesem Fehlercode das Folgende ...

learn.microsoft.com/de-de/windows/security/threat-protection/aud ...

😭

😭

Bin gerade schon dabei einen der betroffen Rechner (Laptop GF) zu analysieren und hoffen nun inständig das dabei kein Schädling ans Tageslicht kommt. 🙏

Gruss Alex

hast Du eventuell ein Powershell Script mit Mail Funktion was funktioniert?

Ich habe diesen hier in dem vorherigen Link gefunden, muss man hier nochwas beachten?

Ich habe diesen hier in dem vorherigen Link gefunden, muss man hier nochwas beachten?

das muss ich mir mal in Ruhe anschauen.

Du hast mir mit deinem Post übrigens mittlerweile auch einen haufen "Spass" beschert.

Ich habe jetzt bei einige Kunden die Login Protokollierung sauber aktiviert, auch für Kerberos.

Und siehe da, bei einigen davon sehe ich von einigen Workstations sehr exzessive Kerberos Fehlanmeldungen ID 4771 mit Fehlercode 0x18.

Und Microsoft selbst schreibt in ihrer Doku zu diesem Fehlercode das Folgende ...

learn.microsoft.com/de-de/windows/security/threat-protection/aud ...

Bin gerade schon dabei einen der betroffen Rechner (Laptop GF) zu analysieren und hoffen nun inständig das dabei kein Schädling ans Tageslicht kommt. 🙏

Gruss Alex

Moin @Tobi-2001,

die entsprechenden Ereigniseinträge mit der ID 4771 sind nur auf den DC's zu sehen.

Diese Einträge sieht man aber nur, wenn man das hier ...

... aktiviert hat.

Sprich, per default sieht man diese Fehler überhaupt nicht! 😭 🤢🤮

Ähm, laut dem Protokoll sind es tausende Versuche pro entsprechenden Rechner/User pro Tag. 😬

Und dann kommt noch eine andere Kuriosität dazu, die ich momentan absolut nicht erklären kann.

Normalerweise werden bei diesem Kunden die Benutzer nach 5 Anmeldefehlversuchen automatisch gesperrt und das funktioniert auch, da wir bei diesem Kunden öfters User schon entsperren mussten.

In diesem Fall, werden die entsprechenden User jedoch nicht gesperrt obwohl ich wie oben schon geschrieben, zum Teil duzende Kerberos Fehlanmeldungen pro Minute bei den entsprechenden User sehe. 🤔

Auf einem der entsprechenden Rechner habe ich trotz intensiver Suche noch nichts gefunden, aber das ist auch nicht ganz so easy, vor allem wenn der Rechner von jemandem kompromittiert wurde, der sein Handwerk auch gut versteht. 😔

Gruss Alex

den 0x18 habe ich noch nie gesehen..

Woher hast Du den Fehlercode mit Brute-Force Beschreibung dazu?

Woher hast Du den Fehlercode mit Brute-Force Beschreibung dazu?

die entsprechenden Ereigniseinträge mit der ID 4771 sind nur auf den DC's zu sehen.

Diese Einträge sieht man aber nur, wenn man das hier ...

... aktiviert hat.

Sprich, per default sieht man diese Fehler überhaupt nicht! 😭 🤢🤮

Wenn es Brute-Force Angriffe sind, dann müsste man doch recht zügig über das Protokoll herrausfinden wie oft hier versucht wurde das Passwort zu erraten, oder?

Ähm, laut dem Protokoll sind es tausende Versuche pro entsprechenden Rechner/User pro Tag. 😬

Und dann kommt noch eine andere Kuriosität dazu, die ich momentan absolut nicht erklären kann.

Normalerweise werden bei diesem Kunden die Benutzer nach 5 Anmeldefehlversuchen automatisch gesperrt und das funktioniert auch, da wir bei diesem Kunden öfters User schon entsperren mussten.

In diesem Fall, werden die entsprechenden User jedoch nicht gesperrt obwohl ich wie oben schon geschrieben, zum Teil duzende Kerberos Fehlanmeldungen pro Minute bei den entsprechenden User sehe. 🤔

Auf einem der entsprechenden Rechner habe ich trotz intensiver Suche noch nichts gefunden, aber das ist auch nicht ganz so easy, vor allem wenn der Rechner von jemandem kompromittiert wurde, der sein Handwerk auch gut versteht. 😔

Gruss Alex

Moin @Tobi-2001,

ne, der Brute-Force Angriff hat sich bisher nicht bestätigt, ausser ich sehe den BUG in der Kerberos-Authentifizierung denn ich heute dank dieser Meldungen bei den Sophos XGS ausgegraben habe, als einen Angreifer an. 🙃

Bei einem anderen Kunden waren z.B. vier Workstation aus der Produktion für einen Teil dieser Fehlermeldungen verantwortlich, die allesamt denselben Computernamen hatten. 😬

Gruss Alex

Ich glaube das was Du hast könnte ein Brute-Force Angriff sein, oder eben auch nicht.

ne, der Brute-Force Angriff hat sich bisher nicht bestätigt, ausser ich sehe den BUG in der Kerberos-Authentifizierung denn ich heute dank dieser Meldungen bei den Sophos XGS ausgegraben habe, als einen Angreifer an. 🙃

Bei einem anderen Kunden waren z.B. vier Workstation aus der Produktion für einen Teil dieser Fehlermeldungen verantwortlich, die allesamt denselben Computernamen hatten. 😬

Gruss Alex

Moin @Tobi-2001,

na ja, ausser einen Haufen Kerberos Fehlermeldungen zu produzieren, die man per default ja nicht wirklich sieht,

hat dieser "interessante" Umstand bisher wohl keine weiteren Probleme bereitet. 🙃

Läuft ist gut und hat auch fast dieselben Kinderkrankheiten wie all die SGW's der anderen Hersteller, weil so gut wie alle davon unter der GUI eh gleich aussehen. 🤪

Zudem erwarte ich von einer komplett neuen Lösung (XG/XGS) auch nicht wirklich, dass diese 1:1 wie die Alte (SG) funktioniert. 😉

Gruss Alex

Oh, identische Computernamen im Netzwerk...großer Spaß., sollte bei den verschiedenen Fehlermeldungen die hier reinkommen relativ zügig für den Admin ersichtlich sein ^^

na ja, ausser einen Haufen Kerberos Fehlermeldungen zu produzieren, die man per default ja nicht wirklich sieht,

hat dieser "interessante" Umstand bisher wohl keine weiteren Probleme bereitet. 🙃

Sophos XGS? Habe gehört das IT-Dienstleister die mit dem Produkt arbeiten nicht gerade begeistert sind, wie ist da deine Erfahrung?

Läuft ist gut und hat auch fast dieselben Kinderkrankheiten wie all die SGW's der anderen Hersteller, weil so gut wie alle davon unter der GUI eh gleich aussehen. 🤪

Zudem erwarte ich von einer komplett neuen Lösung (XG/XGS) auch nicht wirklich, dass diese 1:1 wie die Alte (SG) funktioniert. 😉

Gruss Alex