Firewall mit 10 Gbit

Hallo zusammen

Ich habe eiin Upgrade erhalten auf meinem Glasfaseranschluss von 1 GB auf 10 GB, soweit so gut, leider ist meine Fortigate E60 Firewall nicht in der Lage 10 Gbit zu verarbeiten. Ich habe 2 PCs welche ich via einem 10 GBit Switch angeschlossen habe an die FW, und beide verfügen ebenfalls über die notwendige Hardware, also einer zusätzlichen 10 Gbit Netzwerkkarte. Welche Firewall wäre den 10 Gbit tauglich so das man 1 10 Gbit Wan und einen 10 Gbit Lan Anschluss hätte und es nicht gleich in die tausende von Euros geht? Am liebsten wieder von Fortinet aber soweit ich gesehen habe fangen die Preise für solche bei über 10'000 Euronen an.

Ich habe eiin Upgrade erhalten auf meinem Glasfaseranschluss von 1 GB auf 10 GB, soweit so gut, leider ist meine Fortigate E60 Firewall nicht in der Lage 10 Gbit zu verarbeiten. Ich habe 2 PCs welche ich via einem 10 GBit Switch angeschlossen habe an die FW, und beide verfügen ebenfalls über die notwendige Hardware, also einer zusätzlichen 10 Gbit Netzwerkkarte. Welche Firewall wäre den 10 Gbit tauglich so das man 1 10 Gbit Wan und einen 10 Gbit Lan Anschluss hätte und es nicht gleich in die tausende von Euros geht? Am liebsten wieder von Fortinet aber soweit ich gesehen habe fangen die Preise für solche bei über 10'000 Euronen an.

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 668744

Url: https://administrator.de/forum/firewall-mit-10-gbit-668744.html

Ausgedruckt am: 24.07.2025 um 06:07 Uhr

35 Kommentare

Neuester Kommentar

Hallo, wüsste auch geade keine.

Am günstigsten wäre es selber eine zu bauen. PC, OPNsense und 10 Gbit Netzwerkkarte.

PC oder Mini PC

store.minisforum.de/products/ms-01

Sowas in der Art. Denke alles andere sprengt den Rahmen!

LAN ist nur 2.5. Aber 2x SFP+ daneneben. Denke so in dei Richtung könnte es nur was werden.

Am günstigsten wäre es selber eine zu bauen. PC, OPNsense und 10 Gbit Netzwerkkarte.

PC oder Mini PC

store.minisforum.de/products/ms-01

Sowas in der Art. Denke alles andere sprengt den Rahmen!

LAN ist nur 2.5. Aber 2x SFP+ daneneben. Denke so in dei Richtung könnte es nur was werden.

Hi,

OPNsense oder eine Sophos Home License mit einer Appliance von Deciso oder Scope7/Landitec:

landitec.shop/shop?search=&order=list_price+asc&attrib=& ...

Da wirst Du dann auch nicht arm, mußt aber von Fortinet auf OPNsense umschulen.

Im Business-Firewall-Bereich würde mir wie schon erwähnt dann nur noch die Free- bzw. Home-Version von Sophos einfallen, installiert auf einer der oben genannten Appliances, aber auch da mußt Du umlernen. Wobei ich von der neuen Sophos nach der UTM aber eher Abstand halten würde.

cu

ipzipzap

OPNsense oder eine Sophos Home License mit einer Appliance von Deciso oder Scope7/Landitec:

landitec.shop/shop?search=&order=list_price+asc&attrib=& ...

Da wirst Du dann auch nicht arm, mußt aber von Fortinet auf OPNsense umschulen.

Im Business-Firewall-Bereich würde mir wie schon erwähnt dann nur noch die Free- bzw. Home-Version von Sophos einfallen, installiert auf einer der oben genannten Appliances, aber auch da mußt Du umlernen. Wobei ich von der neuen Sophos nach der UTM aber eher Abstand halten würde.

cu

ipzipzap

Moin,

wenn Dir ein Router reicht dann ein +1 für ne pfsense oder opnsense.

Und wenn Ihr Hyper-V oder VMWare einsetzt und die Hardware 10GBit kann, könnt Ihr kostenfrei einen 10GBit VM-Router erhalten.

Bzw. internen Router und dann von dort zum WAN zur aktuellen Firewall.

Ich bin der Meinung, dass eine pf/opn-Sense nicht mit einer NG-Firewall mit subscription gegenhalten kann.

Das muss aber jeder selber wissen.

Stefan

wenn Dir ein Router reicht dann ein +1 für ne pfsense oder opnsense.

Und wenn Ihr Hyper-V oder VMWare einsetzt und die Hardware 10GBit kann, könnt Ihr kostenfrei einen 10GBit VM-Router erhalten.

Bzw. internen Router und dann von dort zum WAN zur aktuellen Firewall.

Ich bin der Meinung, dass eine pf/opn-Sense nicht mit einer NG-Firewall mit subscription gegenhalten kann.

Das muss aber jeder selber wissen.

Stefan

Servus,

"ich" und "2 PCs" hört sich jetzt einmal nach "zuhause" an. Hast du zu Hause eine aktive FortiGuard Lizenz für die Next generation bla-bla-Features? Sonst ist die Fortigate nur eine reine Packerlschupfmaschine wie ein günstiger Mikrotik-Router, nur mit bunterer GUI aber ohne Support (den braucht man für Firmware auf regulärem Weg, weil da ab und zu kleine und größere Fehler entdeckt werden, siehe Link unten von voriger Woche).

Einen Mikrotik CCR2004 für 10G mit SFP+-Ports bekommt man um ca. €450, Hardware für eine *sense wird wohl ähnlich viel kosten.

Ansonsten bist du mit einer FortiGate 200G (bei vollem NextGen-Zeugs keine 10G) bis einer 600F im Preisbereich von €20.000-€100.000 (für 3 Jahre) voll dabei.

Historisch bedingt habe ich in zwei Netzwerken zwei kleine 40F und ich mag die Geräte, dort werden aber die lizenzierten Features aktiv eingesetzt. Für zu Hause reicht mir ein kleiner Mikrotik.

heise.de/news/Kritische-Fortinet-Sicherheitsluecke-wird-angegrif ...

Stefan

"ich" und "2 PCs" hört sich jetzt einmal nach "zuhause" an. Hast du zu Hause eine aktive FortiGuard Lizenz für die Next generation bla-bla-Features? Sonst ist die Fortigate nur eine reine Packerlschupfmaschine wie ein günstiger Mikrotik-Router, nur mit bunterer GUI aber ohne Support (den braucht man für Firmware auf regulärem Weg, weil da ab und zu kleine und größere Fehler entdeckt werden, siehe Link unten von voriger Woche).

Einen Mikrotik CCR2004 für 10G mit SFP+-Ports bekommt man um ca. €450, Hardware für eine *sense wird wohl ähnlich viel kosten.

Ansonsten bist du mit einer FortiGate 200G (bei vollem NextGen-Zeugs keine 10G) bis einer 600F im Preisbereich von €20.000-€100.000 (für 3 Jahre) voll dabei.

Historisch bedingt habe ich in zwei Netzwerken zwei kleine 40F und ich mag die Geräte, dort werden aber die lizenzierten Features aktiv eingesetzt. Für zu Hause reicht mir ein kleiner Mikrotik.

heise.de/news/Kritische-Fortinet-Sicherheitsluecke-wird-angegrif ...

Stefan

+1 für OPNsense

Von der Hardware bist du unabhängig, d.h. wenn du eine 10GE Karte reinpackst, hast du deine Schnittstellen. Da gibt es auch keine Beschränkungen wie bei Sophos (z.B. 4 cores and 6 GB of RAM).

Wenn deine endpoint protection (noch) keine "next gen" Funktionen hat, findet man auch Plugins oder Module wie Zenarmor. shop.opnsense.com/product-categorie/software_and_licenses/

Von der Hardware bist du unabhängig, d.h. wenn du eine 10GE Karte reinpackst, hast du deine Schnittstellen. Da gibt es auch keine Beschränkungen wie bei Sophos (z.B. 4 cores and 6 GB of RAM).

Wenn deine endpoint protection (noch) keine "next gen" Funktionen hat, findet man auch Plugins oder Module wie Zenarmor. shop.opnsense.com/product-categorie/software_and_licenses/

Zitat von @stefaan:

Ansonsten bist du mit einer FortiGate 200G (bei vollem NextGen-Zeugs keine 10G) bis einer 600F im Preisbereich von €20.000-€100.000 (für 3 Jahre) voll dabei.

Ansonsten bist du mit einer FortiGate 200G (bei vollem NextGen-Zeugs keine 10G) bis einer 600F im Preisbereich von €20.000-€100.000 (für 3 Jahre) voll dabei.

Sofern nur reines Packetfiltering bis Layer 4 gewünscht wäre, würde auch eine FG-90G genügen.

Gruß

sk

Ich klinke mich hier einfach mal ein, suche auch grade FW Hardware für ein pfsense-Projekt. Es sollte ein komplettes Gehäuse sein und keine weiteren Maßnahmen erfordern (wie bei schlechter Kühlung z.B.). Als CPU soll N100 gut sein, habe ich gelesen.... Auf dem Gerät soll Routing + Firewall + Captive Portal + RADIUS laufen. Der Anschluss macht nur 600 MBit aber im Gebäude kommt eventuell auch Glasfaser zum Einsatz daher würde ich sagen SFP+ am Router schadet zumindest nicht.

Auf Amazon wird man ja mit MNBOXCONET als Marke zugespamt, taugen die Dinger was? Hat vielleicht jemand eine konkrete Hardware-Empfehlung?

Auf Amazon wird man ja mit MNBOXCONET als Marke zugespamt, taugen die Dinger was? Hat vielleicht jemand eine konkrete Hardware-Empfehlung?

Hallo,

ich habe hier gerade einige kleinere Projekte mit einem MS01 durchgeführt.

store.minisforum.de/products/ms-01

Deutlich mehr Leistung aals ein N100.

Stefan

ich habe hier gerade einige kleinere Projekte mit einem MS01 durchgeführt.

store.minisforum.de/products/ms-01

Deutlich mehr Leistung aals ein N100.

Stefan

Zitat von @StefanKittel:

ich habe hier gerade einige kleinere Projekte mit einem MS01 durchgeführt.

store.minisforum.de/products/ms-01

Deutlich mehr Leistung aals ein N100.

Die Hardware sieht nett aus, kostet aber auch mehr. Muss man sich da über einen höheren Stromverbrauch Gedanken machen oder sind die Dinger im mehr oder weniger Idle mittlerweile genügsam?ich habe hier gerade einige kleinere Projekte mit einem MS01 durchgeführt.

store.minisforum.de/products/ms-01

Deutlich mehr Leistung aals ein N100.

Allerdings weiß ich nicht, ob ich da kaufen kann. Bekomme ich da eine Rechnung? Ist da Vorsteuer enthalten? Ich finde keine Angaben über den Verkäufer, nur das in der EU "kein Zoll" anfällt.

Gibts bei Amazon mit Rechnung.

amzn.to/3ZZ3F6X (Partner-Link)

Der Stromverbrauch ist je nach CPU, NIC und Auslastung vergleichbar mit einem kleinem PC.

Ich habes aber nicht gemessen.

Stefan

amzn.to/3ZZ3F6X (Partner-Link)

Der Stromverbrauch ist je nach CPU, NIC und Auslastung vergleichbar mit einem kleinem PC.

Ich habes aber nicht gemessen.

Stefan

Da tun sich ganz schöne Abgründe auf...

Die Chinesen fluten den Markt mit Markennamen wie

CWWK (ehemalig), MNBOXCONET, ROUAFWIT, HUNSN = alles das selbe Gerät. Alles unaussprechlich, um uns zu verwirren.

Ich tendiere dazu einfach die 100 Euro mehr in die Hand zu nehmen und den NS-01 auf Amazon zu kaufen. TDP ist zwar deutlich höher und eigentlich brauche ich die Leistung nicht (glaube ich zumindest) aber am Ende ist der Verbrauch != TDP, ich glaube da liegt gar nicht soviel dazwischen. Nur passiv gekühlt geht vermutlich nicht mit der CPU

PS: Müsste es eine Server M.2 sein unter pfsense?

Die Chinesen fluten den Markt mit Markennamen wie

CWWK (ehemalig), MNBOXCONET, ROUAFWIT, HUNSN = alles das selbe Gerät. Alles unaussprechlich, um uns zu verwirren.

Ich tendiere dazu einfach die 100 Euro mehr in die Hand zu nehmen und den NS-01 auf Amazon zu kaufen. TDP ist zwar deutlich höher und eigentlich brauche ich die Leistung nicht (glaube ich zumindest) aber am Ende ist der Verbrauch != TDP, ich glaube da liegt gar nicht soviel dazwischen. Nur passiv gekühlt geht vermutlich nicht mit der CPU

PS: Müsste es eine Server M.2 sein unter pfsense?

@ukulele-7

Wie wäre es mit einer gebrauchten XG125/ XGS 135 (jeweils rev3)

ebay.de/itm/186662991402?_skw=sophos+XG+210&itmmeta=01JA5SM2 ...

und für SFP+ (später) dann nen FlexiPort dazu...

Ich klinke mich hier einfach mal ein, suche auch grade FW Hardware für ein pfsense-Projekt. Es sollte ein komplettes Gehäuse sein und keine weiteren Maßnahmen erfordern (wie bei schlechter Kühlung z.B.)

Wie wäre es mit einer gebrauchten XG125/ XGS 135 (jeweils rev3)

ebay.de/itm/186662991402?_skw=sophos+XG+210&itmmeta=01JA5SM2 ...

und für SFP+ (später) dann nen FlexiPort dazu...

Moin...

Ich tendiere dazu einfach die 100 Euro mehr in die Hand zu nehmen und den NS-01 auf Amazon zu kaufen. TDP ist zwar deutlich höher und eigentlich brauche ich die Leistung nicht (glaube ich zumindest) aber am Ende ist der Verbrauch != TDP, ich glaube da liegt gar nicht soviel dazwischen. Nur passiv gekühlt geht vermutlich nicht mit der CPU

PS: Müsste es eine Server M.2 sein unter pfsense?

nein... geht aber

wie ich schon weiter oben geschrieben habe...

da machste nix falsch mit!

Frank

Zitat von @ukulele-7:

Da tun sich ganz schöne Abgründe auf...

Die Chinesen fluten den Markt mit Markennamen wie

CWWK (ehemalig), MNBOXCONET, ROUAFWIT, HUNSN = alles das selbe Gerät. Alles unaussprechlich, um uns zu verwirren.

jo... Da tun sich ganz schöne Abgründe auf...

Die Chinesen fluten den Markt mit Markennamen wie

CWWK (ehemalig), MNBOXCONET, ROUAFWIT, HUNSN = alles das selbe Gerät. Alles unaussprechlich, um uns zu verwirren.

Ich tendiere dazu einfach die 100 Euro mehr in die Hand zu nehmen und den NS-01 auf Amazon zu kaufen. TDP ist zwar deutlich höher und eigentlich brauche ich die Leistung nicht (glaube ich zumindest) aber am Ende ist der Verbrauch != TDP, ich glaube da liegt gar nicht soviel dazwischen. Nur passiv gekühlt geht vermutlich nicht mit der CPU

PS: Müsste es eine Server M.2 sein unter pfsense?

wie ich schon weiter oben geschrieben habe...

also mit der Netgate 6100, Netgate 8200, Netgate 8300 machst du nix falsch!

oder mit NRG Systems IPU624S System bist du auch gut dabei!

NRG Systems IPU624S Systemoder mit NRG Systems IPU624S System bist du auch gut dabei!

da machste nix falsch mit!

Frank

Zitat von @DerMaddin:

Warum nicht einen Router verwenden? Im preisrahmen wäre z.B. TP-Link Omada ER8411 mit zwei SFP+ 10G WAN/LAN Ports. Preis um die ~€430. Da brauchst du dann auch keine *sense zusammen bauen und installieren.

Ich hatte mich hier nur eingeklinkt, weil ich auch grade eine Hardware suche. In meinem Projekt will ich pfsense aus diversen Gründen verwenden, unter anderem, um mich damit überhaupt mal vertraut zu machen. Hardware habe ich jetzt auch bestellt, zur Konfiguration hatte ich hier einen eigenen Thread:Warum nicht einen Router verwenden? Im preisrahmen wäre z.B. TP-Link Omada ER8411 mit zwei SFP+ 10G WAN/LAN Ports. Preis um die ~€430. Da brauchst du dann auch keine *sense zusammen bauen und installieren.

Möglichkeiten eines Captive Portals und Netzsegmentierung

Dein Vorschlag ist vielleicht etwas für den OP @uridium69 , ich halte mich jetzt raus

@stefaan

Firewall mit 10 Gbit

Nachdem Du Fortinets kennst: wir ärgern uns gerade sehr über Sophos (hatte ich damals beschafft wegen deren guter Integration/Unterstützung von macOS). Die Kommunikation und Roadmap von denen ist gelinde gesagt fragwürdig bis unverschämt. Aktuell überlegen wir auf eine Fortinet umzusteigen. Allerdings weiß ich nicht wie leicht (oder eben schwer) bei denen die Administration ist. Ich will Keon Studium beginnen nur um das Teil zu administrieren. Wie sind Deine Erfahrungen mit dem OS und dem Service bzw. gesamten Kundenorientierung bei Fortinet?

Firewall mit 10 Gbit

Nachdem Du Fortinets kennst: wir ärgern uns gerade sehr über Sophos (hatte ich damals beschafft wegen deren guter Integration/Unterstützung von macOS). Die Kommunikation und Roadmap von denen ist gelinde gesagt fragwürdig bis unverschämt. Aktuell überlegen wir auf eine Fortinet umzusteigen. Allerdings weiß ich nicht wie leicht (oder eben schwer) bei denen die Administration ist. Ich will Keon Studium beginnen nur um das Teil zu administrieren. Wie sind Deine Erfahrungen mit dem OS und dem Service bzw. gesamten Kundenorientierung bei Fortinet?

Servus,

ich kenne Sophos nicht, meine Empfindung ist aber, dass Sophos hier öfters empfohlen, aber auch verteufelt wird/wurde. Ich kann nicht beurteilen, ob die hier gelegentlich geposteten Probleme auf Anwenderfehler oder das Produkt zurückzuführen sind.

Die grundlegenden Einstellungen (mehrere Netze, Routing, Regeln, teils DHCP und DNS, ...) hätte ich zu allen mir bekannten Produkten (*sense, Mikrotik) sehr ähnlich gesehen und waren ohne Fortinet-Vorkenntnisse schnell machbar.

Für die "Spezialfunktionen" (Content/App-Filter, Reporting, AD-Verbindung, VPN, 2FA, ...) musst du dir überlegen, was gefordert ist. Dann ggf. schauen, ob und wie diese Funktionen unterstützt und lizensiert wird, Doku/Community ist umfangreich.

Kontakt mit dem Support hatte ich noch nie, ist aber während der Lizenzlaufzeit (inzwischen 24x7) inkludiert.

Positiv kann ich erwähnen, dass es bei EOS/EOL eines Produkts gute Trade-in-Aktionen gibt (neues Gerät mit 3-Jahres-Bundle in etwa gleich teuer wie die Lizenzverlängerung eines alten Geräts um weitere 3 Jahre).

FortiOS will in letzter Zeit öfters aktualisiert werden, da können aber andere Hersteller auch mithalten, was das eine oder andere Loch in der Software betrifft. Updates laufen unauffällig.

Edit: Ich bewege mich bei meinem Umfeld mit Entry bis Midl-Level-Geräten. Wie es bei HA-Clustern im High-End-Level ausschaut, kann ich nicht beurteilen.

Stefan

ich kenne Sophos nicht, meine Empfindung ist aber, dass Sophos hier öfters empfohlen, aber auch verteufelt wird/wurde. Ich kann nicht beurteilen, ob die hier gelegentlich geposteten Probleme auf Anwenderfehler oder das Produkt zurückzuführen sind.

Die grundlegenden Einstellungen (mehrere Netze, Routing, Regeln, teils DHCP und DNS, ...) hätte ich zu allen mir bekannten Produkten (*sense, Mikrotik) sehr ähnlich gesehen und waren ohne Fortinet-Vorkenntnisse schnell machbar.

Für die "Spezialfunktionen" (Content/App-Filter, Reporting, AD-Verbindung, VPN, 2FA, ...) musst du dir überlegen, was gefordert ist. Dann ggf. schauen, ob und wie diese Funktionen unterstützt und lizensiert wird, Doku/Community ist umfangreich.

Kontakt mit dem Support hatte ich noch nie, ist aber während der Lizenzlaufzeit (inzwischen 24x7) inkludiert.

Positiv kann ich erwähnen, dass es bei EOS/EOL eines Produkts gute Trade-in-Aktionen gibt (neues Gerät mit 3-Jahres-Bundle in etwa gleich teuer wie die Lizenzverlängerung eines alten Geräts um weitere 3 Jahre).

FortiOS will in letzter Zeit öfters aktualisiert werden, da können aber andere Hersteller auch mithalten, was das eine oder andere Loch in der Software betrifft. Updates laufen unauffällig.

Edit: Ich bewege mich bei meinem Umfeld mit Entry bis Midl-Level-Geräten. Wie es bei HA-Clustern im High-End-Level ausschaut, kann ich nicht beurteilen.

Stefan

Also ich habe bei einem gerade übernommenen Kunden Sophos komplett rausgeworfen. Die waren sehr unzufrieden mit dem Gesamtkonstrukt.

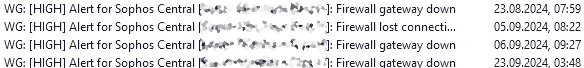

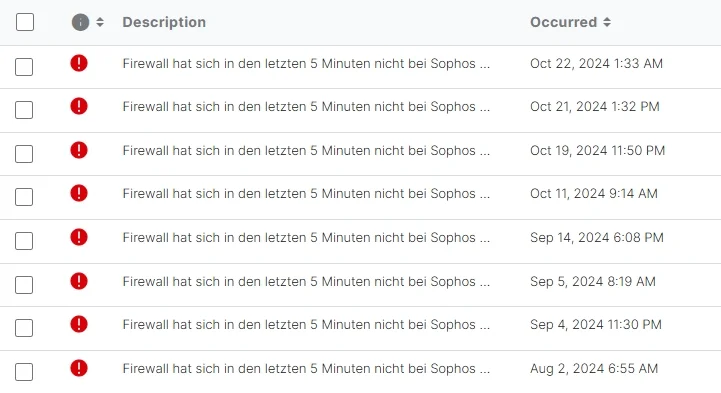

Die Firewall hatte häufig Verbindungsabbrüche gegenüber der Glasfaser, teils sogar mehrfach an einem Tag. Laut Sophos ein bekanntes Problem, dass in quasi allen Produkten (alt, neu, ...) vorhanden ist. Gibt wohl auch keine Anstände das zu ändern ...

Virenschutz soll wohl extrem restriktiv sein. Bekommt man quasi jeden Tag einen Anruf, dass Website xyz nicht funktioniert. Wird besonders irre, wenn die Leute Geschäftspartner außerhalb der EU haben (China, Taiwan, usw.).

Die Firewall hatte häufig Verbindungsabbrüche gegenüber der Glasfaser, teils sogar mehrfach an einem Tag. Laut Sophos ein bekanntes Problem, dass in quasi allen Produkten (alt, neu, ...) vorhanden ist. Gibt wohl auch keine Anstände das zu ändern ...

Virenschutz soll wohl extrem restriktiv sein. Bekommt man quasi jeden Tag einen Anruf, dass Website xyz nicht funktioniert. Wird besonders irre, wenn die Leute Geschäftspartner außerhalb der EU haben (China, Taiwan, usw.).

Zitat von @anteNope:

Also ich habe bei einem gerade übernommenen Kunden Sophos komplett rausgeworfen. Die waren sehr unzufrieden mit dem Gesamtkonstrukt.

Die Firewall hatte häufig Verbindungsabbrüche gegenüber der Glasfaser, teils sogar mehrfach an einem Tag. Laut Sophos ein bekanntes Problem, dass in quasi allen Produkten (alt, neu, ...) vorhanden ist. Gibt wohl auch keine Anstände das zu ändern ...

Virenschutz soll wohl extrem restriktiv sein. Bekommt man quasi jeden Tag einen Anruf, dass Website xyz nicht funktioniert. Wird besonders irre, wenn die Leute Geschäftspartner außerhalb der EU haben (China, Taiwan, usw.).

Also ich habe bei einem gerade übernommenen Kunden Sophos komplett rausgeworfen. Die waren sehr unzufrieden mit dem Gesamtkonstrukt.

Die Firewall hatte häufig Verbindungsabbrüche gegenüber der Glasfaser, teils sogar mehrfach an einem Tag. Laut Sophos ein bekanntes Problem, dass in quasi allen Produkten (alt, neu, ...) vorhanden ist. Gibt wohl auch keine Anstände das zu ändern ...

Virenschutz soll wohl extrem restriktiv sein. Bekommt man quasi jeden Tag einen Anruf, dass Website xyz nicht funktioniert. Wird besonders irre, wenn die Leute Geschäftspartner außerhalb der EU haben (China, Taiwan, usw.).

Aha. Okay. Ich habe einiges an Sophos Produkten im Einsatz an verschiedenen CPE und ISPs. Glasfaser, LTE, DSL. Merkwürdig, dass ich in den letzten 3.5 Jahren, wo ich das mache, keinen Ausfall verzeichnet habe, wo die Ursache auf der Sophos Seite war. Aber sicher kannst du uns einen entsprechende Fakten liefern in denen Sophos diesen Zustand wiedergibt?

Virenschutz restriktiv? Was bedeutet das? Klar muss es restriktiv sein, sonst würde ein System kompromittiert werden oder hast du hier was anderes gemeint im Zusammenhang mit deinem Folgesatz mit den Websites? Dies hat null mit Virenschutz zu tun, sondern mit einem Web/Contentfilter. Sind die Richtlinien ###e konfiguriert, dann kann das passieren. Schuld ist der Admin, der das gemacht hat und nicht Sophos.

heise.de/select/ct/2024/21/2420512372669788063

Macht mit OPNsense und pfSense eine gute Figur bei 10Gig. Supportet auch direkt GPON FTTH Module in den SFP Slots.

Macht mit OPNsense und pfSense eine gute Figur bei 10Gig. Supportet auch direkt GPON FTTH Module in den SFP Slots.

Aber sicher kannst du uns einen entsprechende Fakten liefern in denen Sophos diesen Zustand wiedergibt?

Nö kann ich nicht; kannst aber gerne mal bei deren Support anrufen und nachfragen wie es um das Problem mit den Genexis-Modems steht. Mir wurde vor 2 Monaten noch gesagt, dass selbst neue Produkte betroffen sein ...Sehr wohl kann ich aber das Fehlerbild erläutern:

- Zwei Kunden bei dem ISP mit Sophos = haben immer wieder Probleme, Sophos muss neugestartet werden, ca. 0,5-1x pro Woche, manchmal aber auch mehrfach am Tag)

- Diverse weitere Kunden bei dem ISP (gleicher Ort) mit Fritz!Box, Ubiquiti, ... = keine Probleme

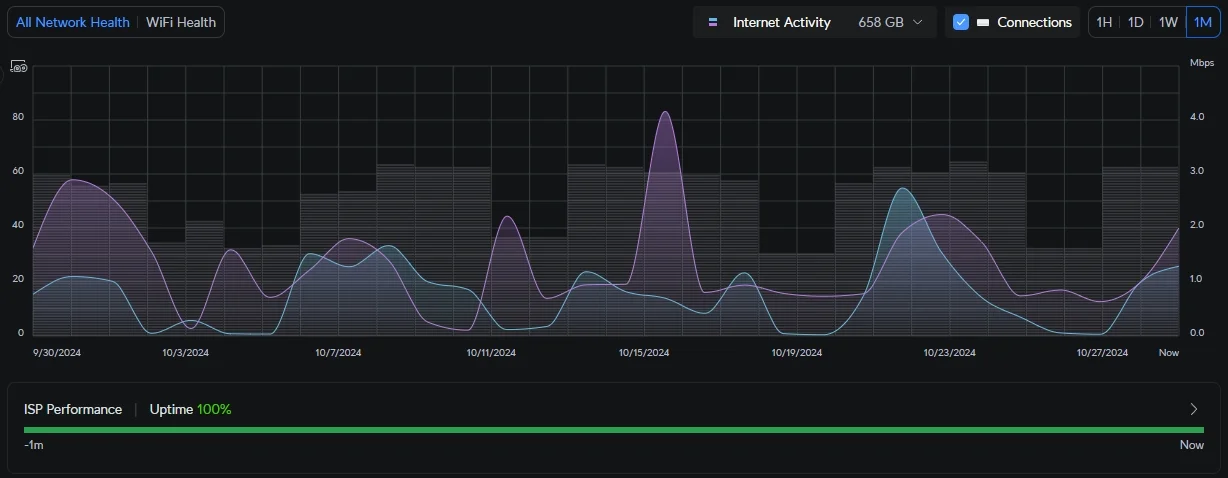

- Bei einem der beiden Kunden ist die Sophos nun ausgetauscht worden = seither keine Probleme mehr

¯\_(ツ)_/¯

1.000 Dank für Deine extrem sachliche und offene und konstruktive Bewertung. Tatsächlich ist unsere Unzufriedenheit mit Sophos eher organisatorischer Natur. Upgrades sind in Ordnung. Aber Produkte werden m.E. viel zu schnell EOL gesetzt und angekündigte Funktionen nicht umgesetzt oder dann entgegen einer Ankündigung nur in der Cloud-Version angeboten. Das ist maximal nervig und Du kannst auf keine Aussage von Sophos vertrauen. Take it or leave it. Das finde ich gerade im Sicherheitskontext nicht wirklich haltbar. Was uns dagegen wirklich stört: manche Regeln verändern sich bzw. greifen nicht "gleichmäßig": es kann sein, dass das Regelwerk nach einem Neustart anders reagiert als zuvor. Ist zwar extrem selten. Aber dennoch ärgerlich.

Die unten aufgeführten Kritikpunkte kann ich auch nicht nachvollziehen. Verbindungsabbrüche hatten wir eigentlich noch nie (wir haben aber auch nicht Glas sondern zwei eher lahme Kupferleitungen). Das mit en Webseiten ist klar der Web-Blocker und das ist Konfigsache. Da sehe ich überhaupt gar kein Problem. Ich würde das eher auf Unvermögen der Admins zurückführen.

Das mit dem geliebt/gehasst kommt mir sehr bekannt vor. Wir haben oft gehört dieses oder jenes wäre kein professionelles Gerät. Die Aussagen kommen immer von Consultants die das Gerät wenig kennen und deren Vorlieben auf anderen Devices liegen. Das finde ich wiederum extrem unprofessionell. Fü uns waren wie gesagt die verschiedenen clients z.B. für EPP, VPN usw. gerade in der macOS-Welt wichtig. Da konnte zum damaligen Zeitpunkt im Gesamtpaket des Ökosystems kaum einer Mithalten. Deshalb fiel die Entscheidung zugunsten von Sophos.

Hattest Du mal Preisvergleiche angestellt? Oder anders gefragt: weshalb hattet Ihr Euch konkret für Fortinet entschieden? Um ehrlich zu sein: wir orientieren uns häufig am Gartner Magic Quadranten oder ähnlichen Tools. Aber echte Erfahrung ist m.E. durch gar nichts zu ersetzen.

Wir nutzen tatsächlich folgende Sophos-Tools:

Dabei ist das auch alles eher Entry-Level/Mid-Range (30 Mitarbeiter und rund 10 Server). Der Zonen-Übergreifende Verkehr wird ebenfalls aufgebrochen und abgesichert. Heißt: auch durch den internen Verkehr entsteht Last. Ist das mit Deinen Anforderungen vergleichbar? Wo liegst Du mit den laufenden Lizenzkosten? (Gerade hier finde ich, das Sophos anfängt wenig vertrauenswürdig zu sein, das die Preise nach Gutdünken angehoben werden).

Die unten aufgeführten Kritikpunkte kann ich auch nicht nachvollziehen. Verbindungsabbrüche hatten wir eigentlich noch nie (wir haben aber auch nicht Glas sondern zwei eher lahme Kupferleitungen). Das mit en Webseiten ist klar der Web-Blocker und das ist Konfigsache. Da sehe ich überhaupt gar kein Problem. Ich würde das eher auf Unvermögen der Admins zurückführen.

Das mit dem geliebt/gehasst kommt mir sehr bekannt vor. Wir haben oft gehört dieses oder jenes wäre kein professionelles Gerät. Die Aussagen kommen immer von Consultants die das Gerät wenig kennen und deren Vorlieben auf anderen Devices liegen. Das finde ich wiederum extrem unprofessionell. Fü uns waren wie gesagt die verschiedenen clients z.B. für EPP, VPN usw. gerade in der macOS-Welt wichtig. Da konnte zum damaligen Zeitpunkt im Gesamtpaket des Ökosystems kaum einer Mithalten. Deshalb fiel die Entscheidung zugunsten von Sophos.

Hattest Du mal Preisvergleiche angestellt? Oder anders gefragt: weshalb hattet Ihr Euch konkret für Fortinet entschieden? Um ehrlich zu sein: wir orientieren uns häufig am Gartner Magic Quadranten oder ähnlichen Tools. Aber echte Erfahrung ist m.E. durch gar nichts zu ersetzen.

Wir nutzen tatsächlich folgende Sophos-Tools:

- Endpoint Protection

- Webfilter

- Firewall/Zero Trust Network

- Virenschutz

- Web-Application Firewall

- Mail-Gateway (zentrale Verschlüsselung und Viren-/Malware-Schutz)

- WLAN/Gäste-WLAN

- VPN

- 2FA für alle notwendigen Authentifizierungen

- Integrationen in AD, Cisco-Switch und -Netzwerkauthentifizierungen (ISE), u.a.

Dabei ist das auch alles eher Entry-Level/Mid-Range (30 Mitarbeiter und rund 10 Server). Der Zonen-Übergreifende Verkehr wird ebenfalls aufgebrochen und abgesichert. Heißt: auch durch den internen Verkehr entsteht Last. Ist das mit Deinen Anforderungen vergleichbar? Wo liegst Du mit den laufenden Lizenzkosten? (Gerade hier finde ich, das Sophos anfängt wenig vertrauenswürdig zu sein, das die Preise nach Gutdünken angehoben werden).

Zitat von @anteNope:

Sehr wohl kann ich aber das Fehlerbild erläutern:

¯\_(ツ)_/¯

Aber sicher kannst du uns einen entsprechende Fakten liefern in denen Sophos diesen Zustand wiedergibt?

Nö kann ich nicht; kannst aber gerne mal bei deren Support anrufen und nachfragen wie es um das Problem mit den Genexis-Modems steht. Mir wurde vor 2 Monaten noch gesagt, dass selbst neue Produkte betroffen sein ...Sehr wohl kann ich aber das Fehlerbild erläutern:

- Zwei Kunden bei dem ISP mit Sophos = haben immer wieder Probleme, Sophos muss neugestartet werden, ca. 0,5-1x pro Woche, manchmal aber auch mehrfach am Tag)

- Diverse weitere Kunden bei dem ISP (gleicher Ort) mit Fritz!Box, Ubiquiti, ... = keine Probleme

- Bei einem der beiden Kunden ist die Sophos nun ausgetauscht worden = seither keine Probleme mehr

¯\_(ツ)_/¯

Ahh... ja klar, dann MUSS es ja ein Sophos Problem sein. Was genau hat das "Problem" eigentlich mit Glasfaser zu tun, wenn da Genexis Modems als CPE verwendet werden? Die Glasfaser ist nur das Medium, das Modem der Endpunkt mit Ethernet. Klar worauf ich hinaus will?

Klar worauf ich hinaus will?

Ja und du möchtest scheinbar gerne Haarspalterei betreiben. Fakt ist die kommen laut eigener Aussage von Sophos mit den Genexis (neu, alt, egal) nicht klar. Die (Trommelwirbel) exklusiv bei Glasfaser-Anschlüssen zu finden sind, oder? 🧐Also in unserer Ecke sind die DER Standard für Glasfaseranschlüsse (egal ob privat oder geschäftlich). Klar, kannst auch direkt aufs Glas gehen, aber dann zicken die Anbieter bei Problemen wie der letzte Bronko oder lassen direkt den Telefonhörer fallen.

Fakt ist die kommen laut eigener Aussage von Sophos mit den Genexis (neu, alt, egal) nicht klar. Die (Trommelwirbel) exklusiv bei Glasfaser-Anschlüssen zu finden sind, oder?

Und auch Fakt ist, dass mit genau den Genexis CPE bei mir alles bestens funktioniert. Zwei alt und einer neu. Entschuldige mein Unwissen aber wo kann ich das nachlesen diese "Aussage von Sophos"? Ich finde kein KB, kein Cummunity Eintrag und auch das WWW zeigt mir keine eindeutigen Antworten.

Nach deiner Aussage, müssten unsere XGS und SG massiv Probleme haben. Dies kann ich aber nicht bestätigen.

Zitat von @anteNope:

... gerne mal bei deren Support anrufen und nachfragen wie es um das Problem mit den Genexis-Modems steht

... gerne mal bei deren Support anrufen und nachfragen wie es um das Problem mit den Genexis-Modems steht

Ich hatte dazu auch nichts gefunden und deshalb den Support bemüht. Da kam dann zunächst der Tipp: "manchmal hilft es einen Switch zwischen Genexis und Firewall zu setzen". Hat aber auch keine Besserung gebracht. Ist wohl schon länger bekannt und irgendwann zieht man dann halt weiter ...

Klar, kann natürlich auch am ISP liegen (immerhin sind beide Kunden bei dem), aber das sieht aktuell ganz stark nicht danach aus. Die Genexis wird es wohl auch nicht sein, denn die haben zig durchgetauscht. Sind mittlerweile jeweils beim 3. oder 4. Gerät angelangt. Und die "alten" Genexis laufen nun bei anderen Kunden problemfrei.

OFF TOPIC

@anteNope

"Sophos affin" bzw. betriebsblind war ich auch sehr lange, daher kann ich nachvollziehen wenn jemand noch die Fahne hochhält bei denen die Lizenzkosten nicht aus der eigenen Tasche kommen (oder man damit Geld verdient).

Als langjähriger Sophos (früher Astaro) Nutzer kann ich bestätigen: Der Herstellersupport ist total Banane, die Lizenzkosten extrem teuer geworden und es ist sehr SEHR zeitintensiv im Problemfall sich mit dem Herstellersupport rumzuschlagen.

Sophos = schlechter Support muss nicht billig sein!

@kuwakz01

Seit 2020 gab es jährlich eine Erhöhung der Lizenzkosten um 33%, wer das Dreijahrespaket kaufte hatte also 2023 eine Erhöhung um 100%, z.B. AUCH für alte SG-Firewalls, in denen es 0% Neuerungen gab, 0% Mehrwert. Kunden hatten es in der Corona Zeit sowieso schon schwer und wurden von Sophos ordentlich zur Kasse gebeten.

Jeder Kunde finanziert offensichtlich das Sophos Universum, nicht mehr den individuellen Einsatz. Mit der kürzlichen Übernahme von Secureworks hoffe ich nicht auf Verbesserung der Systematik.

Endpoint Protection

Ich setze wieder auf verschiedene Hersteller und trenne Hardware Firewall und Endpoint Protection.

Webfilter, WAF, App Control, Content Control, Firewall, Country Block, VPN,...

OPNsense + Zenarmor Free (siehe Features) könnte an Ansatz sein den es zu prüfen gilt.

siehe Features: zenarmor.com/plans

PS: OPNsense + Plugin steht kostenlos zur Verfügung, d.h. ein Mini PC als Testumgebung ist völlig ausreichend. Wenn's gefällt kann man es per Backup/Restore auf "größere" Hardware umziehen.

@anteNope

"Sophos affin" bzw. betriebsblind war ich auch sehr lange, daher kann ich nachvollziehen wenn jemand noch die Fahne hochhält bei denen die Lizenzkosten nicht aus der eigenen Tasche kommen (oder man damit Geld verdient).

Als langjähriger Sophos (früher Astaro) Nutzer kann ich bestätigen: Der Herstellersupport ist total Banane, die Lizenzkosten extrem teuer geworden und es ist sehr SEHR zeitintensiv im Problemfall sich mit dem Herstellersupport rumzuschlagen.

Sophos = schlechter Support muss nicht billig sein!

@kuwakz01

Du kannst auf keine Aussage von Sophos vertrauen.

Da stimme ich zu, auch der Umgang mit Bestandskunden ist extrem miserabel.Seit 2020 gab es jährlich eine Erhöhung der Lizenzkosten um 33%, wer das Dreijahrespaket kaufte hatte also 2023 eine Erhöhung um 100%, z.B. AUCH für alte SG-Firewalls, in denen es 0% Neuerungen gab, 0% Mehrwert. Kunden hatten es in der Corona Zeit sowieso schon schwer und wurden von Sophos ordentlich zur Kasse gebeten.

Jeder Kunde finanziert offensichtlich das Sophos Universum, nicht mehr den individuellen Einsatz. Mit der kürzlichen Übernahme von Secureworks hoffe ich nicht auf Verbesserung der Systematik.

Endpoint Protection

Ich setze wieder auf verschiedene Hersteller und trenne Hardware Firewall und Endpoint Protection.

Webfilter, WAF, App Control, Content Control, Firewall, Country Block, VPN,...

OPNsense + Zenarmor Free (siehe Features) könnte an Ansatz sein den es zu prüfen gilt.

siehe Features: zenarmor.com/plans

PS: OPNsense + Plugin steht kostenlos zur Verfügung, d.h. ein Mini PC als Testumgebung ist völlig ausreichend. Wenn's gefällt kann man es per Backup/Restore auf "größere" Hardware umziehen.

@nachgefragt danke für deinen unqualifizierten Kommentar der sich immer gleich liest: Sophos ist teuer, Sophos ist doof, Sophos ist "whatever u name it"... von "Sophos affin" nun zu einem Anti-Sophos-Kreuzzügler geworden, der auf der Suche ist nach Beiträgen die "Sophos" enthalten und dann deinen Frust immer wieder auf Neue allen präsentieren.

Preiserhöhungen gab es bei anderen Security-Anbietern, z.B. Fortinet, auch in der gleichen Größenordnung. Du pickst dir hier ein Beispiel raus und denkst, dass es die anderen nicht gleich gemacht haben?

Kleines Beispiel: ~2020 hat eine Forti 80F mit 3 Jahres UTP ca. €2200 gekostet. Heute kostet die UTP Verlängerung um 3 Jahre mindestens €2700, also OHNE die Firewall. Mit Hardware (80F) kostet es mindestens €4200.

@anteNope die Ursachen mögen vielfältig gewesen sein. Ich kann bisher nur von keinen größeren Problemen berichten. Keine Ausfälle der Verbindungen, Hardware oder Software. Support war auch bisher nicht schlechter als von anderen Netzwerk/Security Anbietern.

Preiserhöhungen gab es bei anderen Security-Anbietern, z.B. Fortinet, auch in der gleichen Größenordnung. Du pickst dir hier ein Beispiel raus und denkst, dass es die anderen nicht gleich gemacht haben?

Kleines Beispiel: ~2020 hat eine Forti 80F mit 3 Jahres UTP ca. €2200 gekostet. Heute kostet die UTP Verlängerung um 3 Jahre mindestens €2700, also OHNE die Firewall. Mit Hardware (80F) kostet es mindestens €4200.

@anteNope die Ursachen mögen vielfältig gewesen sein. Ich kann bisher nur von keinen größeren Problemen berichten. Keine Ausfälle der Verbindungen, Hardware oder Software. Support war auch bisher nicht schlechter als von anderen Netzwerk/Security Anbietern.

@nachgefragt

@LucarToni hat versucht, außerhalb eines Supportfalls sich mit dir auszutaschen. Ein schlechter Support würde hergehen und sagen: "Was solls, der eine Kunde mehr oder weniger macht den Braten auch nicht fett."

Und Herstellersupport heisst bei großen Unternehmen nicht "Im muss eine S2S-VPN-Verbindung aufbauen - hilf mir.". Das machen dann die Partner/ Dienstleister. Der Hersteller kümmert sich eher im Themen wie "Ohh... nach einem Firmwareupdate ist das HA-Cluster aufgebrochen - schauen wir uns an. Bitte einmal die LogFiles zukommen lassen." Das ist bei IBM, HPE, Dell & Co. nicht anders.

Und IT ist nun mal teuer geworden - auch was die Stundensätze betrifft- Je nach Region bewegt man sich da schon mal bei 130-170€ / h

Und solange du nicht beschreibst (kann ja allgemein bleiben), was der Hintergrund für deinen Unmut ist, wären viele hier dankbar, wenn du aufhören würdest, Sophos ohne haltbare Gründe schlecht zu reden. Denn so ist das keine Benutzererfahrung. Bisher sagst du IMMER nur: "Sophos ist sche!ße, alles viel zu teuer und support bekommt man auch nicht". Ich stelle mich ja auch nicht auf die Straße und behaupte ohne Begründung, dass Gardena oder irgendeine andere Marke) kacke, völlig überteuert und das Geld nicht wert ist. Da muss dann schon mehr kommen.

Danke.

Mal meine Erfahrung

Am Rande: wir hatten bisher nur einmal einen "krassen" Anstieg von rund ~33%: 2021 auf 2022 (2x SG230 inkl. FullGuard) von 2019 auf 2021 waren es gerade mal 27€ (1%) und von 2022 auf 2023 0€. Hier haben wir uns aber für einen Umstieg auf die XGS entschieden, nachdem wir 10 Jahre eine SG hatten (inkl. 1x Hardwaretausch: UTM220 auf SG230).

Support verlief immer Problemlos:

Edit: Sorry fürs OT

Als langjähriger Sophos (früher Astaro) Nutzer kann ich bestätigen: Der Herstellersupport ist total Banane, die Lizenzkosten extrem teuer geworden und es ist sehr SEHR zeitintensiv im Problemfall sich mit dem Herstellersupport rumzuschlagen.

Sophos = schlechter Support muss nicht billig sein!

An der Stelle beschleicht mit immer mehr das Gefühl, dass nicht Sophos das Problem ist, sondern der Kunde.Sophos = schlechter Support muss nicht billig sein!

@LucarToni hat versucht, außerhalb eines Supportfalls sich mit dir auszutaschen. Ein schlechter Support würde hergehen und sagen: "Was solls, der eine Kunde mehr oder weniger macht den Braten auch nicht fett."

Und Herstellersupport heisst bei großen Unternehmen nicht "Im muss eine S2S-VPN-Verbindung aufbauen - hilf mir.". Das machen dann die Partner/ Dienstleister. Der Hersteller kümmert sich eher im Themen wie "Ohh... nach einem Firmwareupdate ist das HA-Cluster aufgebrochen - schauen wir uns an. Bitte einmal die LogFiles zukommen lassen." Das ist bei IBM, HPE, Dell & Co. nicht anders.

Und IT ist nun mal teuer geworden - auch was die Stundensätze betrifft- Je nach Region bewegt man sich da schon mal bei 130-170€ / h

Und solange du nicht beschreibst (kann ja allgemein bleiben), was der Hintergrund für deinen Unmut ist, wären viele hier dankbar, wenn du aufhören würdest, Sophos ohne haltbare Gründe schlecht zu reden. Denn so ist das keine Benutzererfahrung. Bisher sagst du IMMER nur: "Sophos ist sche!ße, alles viel zu teuer und support bekommt man auch nicht". Ich stelle mich ja auch nicht auf die Straße und behaupte ohne Begründung, dass Gardena oder irgendeine andere Marke) kacke, völlig überteuert und das Geld nicht wert ist. Da muss dann schon mehr kommen.

Danke.

Mal meine Erfahrung

Am Rande: wir hatten bisher nur einmal einen "krassen" Anstieg von rund ~33%: 2021 auf 2022 (2x SG230 inkl. FullGuard) von 2019 auf 2021 waren es gerade mal 27€ (1%) und von 2022 auf 2023 0€. Hier haben wir uns aber für einen Umstieg auf die XGS entschieden, nachdem wir 10 Jahre eine SG hatten (inkl. 1x Hardwaretausch: UTM220 auf SG230).

Support verlief immer Problemlos:

- Appliance defekt: zwei Tage später lag eine neue "vor der Tür".

- C2S-SSL-VPN-Tunnel brickte die halbe UTM bei einem bestimmten User immer - Support hat LogFiles bekommen, ausgewertet und ein paar Tage später lief es wieder stabil. Bis dahin half es, die UTM aus der gesicherten Config wiederherzustellen und den User erst einmal keine VPN-Verbindung aufbauen zu lassen (war auch nicht zwingend erforderlich)

Edit: Sorry fürs OT

Zitat von @DerMaddin:

@anteNope die Ursachen mögen vielfältig gewesen sein. Ich kann bisher nur von keinen größeren Problemen berichten. Keine Ausfälle der Verbindungen, Hardware oder Software. Support war auch bisher nicht schlechter als von anderen Netzwerk/Security Anbietern.

@anteNope die Ursachen mögen vielfältig gewesen sein. Ich kann bisher nur von keinen größeren Problemen berichten. Keine Ausfälle der Verbindungen, Hardware oder Software. Support war auch bisher nicht schlechter als von anderen Netzwerk/Security Anbietern.

Sei glücklich, dass es nicht so aussieht 😭

Bei dem Anschluss bei dem die Sophos gegen eine UDM getauscht wurde, sieht es so seither aus

@em-pie Du weißt auch, dass die Sophos nirgendwo entwickelt wird wo nur ansatzweise diese Stundensätze gezahlt werden. Ich vermute mal das gilt für viele Unternehmen. Ich sehe es tatsächlich eher so, dass es eine totale Unsitte geworden ist, Kunden in Software-Abhängigkeiten mit Abomodellen zu führen und dann immer wieder den Preis anzuziehen. Das ist sicherlich nicht eine spezifische Hersteller-Erfahrung sondern das erlebt man bei allen Herstellern. Es ist ein Grund weshalb ich Abomodelle grundsätzlich zutiefst verabscheue. Ich verstehe den Wunsch nach einem planbaren Cashflow. Aber so wird der Kunde erpresst und Preise können in nahezu beliebiger Höhe gesteigert werden.

Für mich ist dabei wichtig WELCHER Hersteller das tatsächlich macht. Eigentlich wäre es richtig cool, eine Art Preisvergleich zu haben, der die Kostenanpassungen/-entwicklungen pro Hersteller darstellt. Was die Security-Hersteller aktuell machen liegt nicht in gestiegenen Kosten begründet, sondern in einer gestiegenen Bedrohungslage und der größeren Bereitschaft potenzieller Kunden tatsächlich Geld in die Hand zu nehmen. Aber ich bin bei @DerMaddin das ist nicht auf einen Hersteller zu beziehen, ich denke die Anbieter ticken gerade generell so.

Um so wichtiger wäre es zu wissen, ob sich ein Hersteller hierbei durch eine klare, gut strukturierte Roadmap und große Planbarkeit bei Produkt und Preis hervortut. Tatsächlich ist es für uns aktuell ein schwer zu überblickender Markt. Denn letztlich musst Du mit einer Firewall eine Zeit lang gearbeitet haben um sie wirklich beurteilen zu können.

Für mich ist dabei wichtig WELCHER Hersteller das tatsächlich macht. Eigentlich wäre es richtig cool, eine Art Preisvergleich zu haben, der die Kostenanpassungen/-entwicklungen pro Hersteller darstellt. Was die Security-Hersteller aktuell machen liegt nicht in gestiegenen Kosten begründet, sondern in einer gestiegenen Bedrohungslage und der größeren Bereitschaft potenzieller Kunden tatsächlich Geld in die Hand zu nehmen. Aber ich bin bei @DerMaddin das ist nicht auf einen Hersteller zu beziehen, ich denke die Anbieter ticken gerade generell so.

Um so wichtiger wäre es zu wissen, ob sich ein Hersteller hierbei durch eine klare, gut strukturierte Roadmap und große Planbarkeit bei Produkt und Preis hervortut. Tatsächlich ist es für uns aktuell ein schwer zu überblickender Markt. Denn letztlich musst Du mit einer Firewall eine Zeit lang gearbeitet haben um sie wirklich beurteilen zu können.